tl;dr: Wir veröffentlichen die 300 Millionen Euro teure „Strategische Initiative Technik“ des BND. Wie üblich präsentieren wir dazu eine eigene Einordnung und Analyse, externe Bewertungen und Forderungen sowie Original-Dokumente. Die Lesezeit beträgt pro Teil knapp zehn Minuten.

Update: There now is also an English translation of this article.

Einordnung und Analyse

Im Mai 2014 – kurz nachdem der Geheimdienst-Untersuchungsausschuss seine Arbeit aufnahm – berichteten mehrere Medien, dass der Bundesnachrichtendienst rund 300 Millionen Euro in eine „Strategische Initiative Technik“ (SIT) investiert, darunter das Neue Deutschland (BND plant gigantisches strategisches Modernisierungsprogramm), die Deutsche Presse-Agentur (BND will verstärkt gegen Cyber-Attacken vorgehen) und der Rechercheverbund NDR, WDR und Süddeutsche Zeitung (BND will soziale Netzwerke live ausforschen, BND plant „Ausforschen auf Augenhöhe“). Ganz offiziell bestätigte Hartmut Pauland vom BND im Bundestag, als Abteilungsleiter Technische Aufklärung gleichzeitig „Beauftragter des BND-Präsidenten für die Strategische Initiative Technik“ zu sein.

Kurz nach diesen ersten Enthüllungen genehmigte der Haushaltsausschuss eine erste Finanzierung von sechs Millionen Euro. Weil das offenkundig weniger ist als 300 Millionen, wurde daraufhin fälschlicherweise behauptet „Koalition blockiert BND-Aufrüstung“. Tatsächlich umfasste die bewilligte Summe exakt das beantragte Budget für 2014 – was bedeutet, dass die Aufrüstung der SIT für den BND läuft wie geplant. In diesem Jahr wurden bereits weitere 21,7 Millionen Euro freigegeben, weitere Gelder sollen jedes Jahr genehmigt werden.

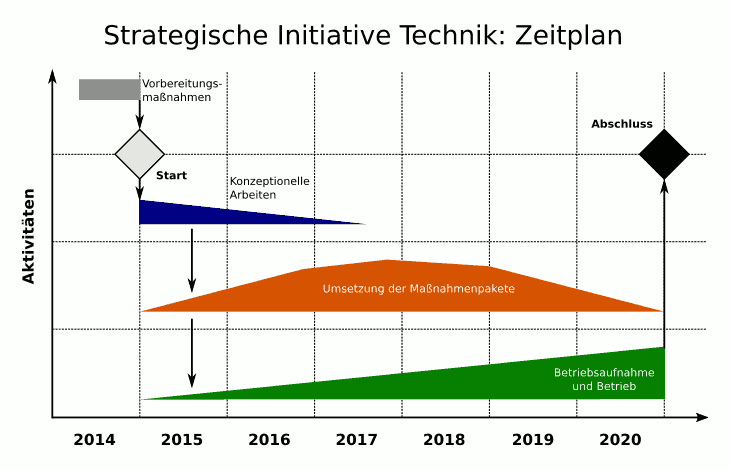

Sieben-Jahres-Plan bis 2020

Im offiziellen Zeitplan des BND wird deutlich: Während der ersten Berichte 2014 wurden nur Vorbereitungsmaßnahmen getroffen, richtig los geht es erst jetzt.

Geheimes Strategiepapier des BND

Wir haben jetzt das „VS-Geheim“ eingestufte Strategiepapier des BND erhalten und veröffentlichen es an dieser Stelle wie gewohnt in Volltext: Strategische Initiative Technik.

Zusätzlich veröffentlichen wir diese Anlagen:

- Kostenübersicht

- Maßnahmenpaket SIGINT

- Operative Unterstützung von SIGINT und Cyber Intelligence

- Maßnahmenpaket Biometrie

- Maßnahmenpaket AIDA (Ausbau integrierte Datenanalyse)

- Echtzeitanalyse von Streaming-Daten – Machbarkeitsnachweis

„Technisches Modernisierungsprogramm“

Und darum geht’s:

Mit einem technischen Modernisierungsprogramm beabsichtigt der BND auf die zu verzeichnenden technischen Entwicklungen zu reagieren. Die letzte technische Modernisierung lief 2008 aus und nachfolgende Einzelmaßnahmen konnten den nun auf breiter Front vorhandenen Investitionsstau nicht verhindern.

Es wird nicht ganz klar, welche „technische Modernisierung“ im Jahr 2008 auslief. Bekannt ist, dass die Operation Eikonal im Jahr 2008 beendet wurde, also die gemeinsame Aktion von BND und NSA, bei der Telekom in Frankfurt Internet-Verkehr massenhaft auszuleiten und zu durchforsten. Damals bekam der BND Hard- und Software von der NSA, im Gegenzug lieferte der BND Zugang zum Frankfurter Internetknoten: Technik gegen Daten. Doch die NSA wollte mehr überwachen als der BND zunächst wollte, zum Einsatz kamen dabei wohl auch die 38.000 offiziell als „gegen deutsche und europäische Interessen“ verstoßenden Selektoren. Also trocknete der BND den Output für die NSA aus, um das Projekt ohne Gesichtsverlust einstellen zu können.

Snowden-Enthüllungen als Wunschliste

Jetzt will der BND solche Abhöraktionen auch alleine durchführen können. Die Snowden-Enthüllungen über Fähigkeiten und finanzielle Ressourcen der Five-Eyes-Geheimdienste sind für den BND keine Warnung, sondern eine Wunschliste. Der BND will „auf Augenhöhe mit den westlichen Partnerdiensten“ mitspielen:

Der BND befindet sich mit seinen Planungen im Gleichklang mit anderen Nachrichtendiensten. Zur Vermeidung eines Verlusts von wichtigen Aufklärungsfähigkeiten und zur Begegnung neuartiger Bedrohungslagen haben unsere Partnerländer hohe Investitionen in ihre Nachrichtendienste getätigt. Die USA haben seit 2004 das Budget der NSA schrittweise um mehr als fünfzig Prozent auf nun fast elf Milliarden US-Dollar angehoben. Die wichtigsten Partner im europäischen Raum, Frankreich und Großbritannien, haben ab 2009 bzw. 2011 jeweils mehrere hundert Millionen Euro in technische Modernisierungsprogramme (500 Millionen Euro bzw. 650 Millionen Pfund Sterling) investiert und die Budgets ihrer Nachrichtendienste in den letzten Jahren schrittweise deutlich angehoben. Sollte der BND nicht nachziehen und seine Fähigkeiten auf den Stand der Technik bringen, droht er hinter Länder wie Italien oder Spanien zurückzufallen, mit negativen Folgen für den Erkenntnisaustausch in der Gemeinschaft und der Gefahr einer Isolation.

John Goetz, Hans Leyendecker und Frederik Obermaier kommentierten, „die Branche funktioniert nach dem Prinzip: Wer viel nimmt, muss auch viel geben“.

Fünf „Maßnahmenpakete“ auf dem Wunschzettel

Die technische Wunschliste des BND ist in fünf Bereiche unterteilt:

- SIGINT (Aufklärung durch technische Signalerfassung) wird einem Philosophiewandel von einer Inhaltserfassung hin zu einer Metadaten-zentrierten Erfassung unterzogen. Die Suche nach Bruchstücken einer Nadel ist nur erfolgreich, wenn die Suche zielgerichtet und in Echtzeit erfolgt. Gleichzeitig wird die Massenverarbeitung von Kommunikationsinhalten begrenzt.

- Die Internetoperationsfähigkeiten (CYBER) werden gesteigert. Die technischen Möglichkeiten zur Erkundung des Internets als öffentlicher Informationsraum werden umfassend für die Aufklärung von gegen Deutschland gerichteten Kommunikationen und gespeicherten Inhalten genutzt.

- Auf dem Gebiet der Sensorik wird der technische Fortschritt genutzt, um u. a. die Aufklärung von atomaren, biologischen und chemischen Waffen in Einsatzgebieten voranzubringen.

- Der zunehmenden Verbreitung der Biometrie und der damit einhergehenden Gefährdung von HUMINT-Operationen wird mit neuen Methoden und Systemen begegnet.

- Mit dem Ausbau der integrierten Datenanalyse (AIDA) finden neuartige Analysewerkzeuge Einzug. Diese werden bisher nicht erkannte Zusammenhänge in den Datenbeständen des BND erschließen und die Aussagefähigkeit bei gegebener Datenbasis steigern. Darüber hinaus sollen mittels automatisierter Echtzeitanalyse von Massendaten aktuelle Aktivitäten des Web im Allgemeinen und der Web-2.0-Plattformen im Besonderen beobachtet werden‚ um auftragsrelevante Entwicklungen zu erkennen.

Sieben Jahre mit jeweils 43 Millionen Euro

Dafür sind insgesamt „300 Millionen Euro im Zeitraum 2014 bis 2020 kalkuliert“. Zum Vergleich: Im Jahreshaushalt 2015 enthält der BND 615 Millionen Euro an „Zuschuss“.

Eine genauere Aufschlüsselung der neuen 300 Millionen Euro liefert die Kostenübersicht. Wir haben die „Jahresscheiben“ mal visualisiert:

Dabei ist deutlich zu erkennen, dass die Überwachung der „weltweiten Datenströme“ (SIGINT) über die Hälfte der veranschlagten Gelder verschlingt. Zusammen mit der Analyse dieser Daten (AIDA) gehen 90 Prozent der Investitionen des BND in „Erfassung“ und „Detektion nachrichtendienstlich relevanter Entwicklungen im Internet“.

SIGINT: „Erfassung relevanter Informationen“

Wie die Geheimdienste der Five Eyes investiert auch der BND einen Großteil seiner Ressourcen in die „Fernmeldeaufklärung“ (SIGINT), der BND bezeichnet die „Technische Aufklärung“ als „Grundpfeiler für einen modernen, leistungsfähigen und an den zukünftigen Herausforderungen ausgerichteten Auslandsnachrichtendienst“. Laut BND-Abteilungsleiter Pauland trägt das Abhören von „Routineverkehren“ – also die anlasslose Massenüberwachung ganzer Kommunikationswege wie Glasfasern – „mit nahezu 50 Prozent zu Meldungen bei“. Das will man jetzt ausbauen und modernisieren:

Hierzu müssen die Erfassungs- und Verarbeitungsfähigkeiten an die moderne Kommunikations- und Informationstechnologie angepasst werden. Alle Bereiche der Technischen Aufklärung des BND – Nachrichtengewinnung, Nachrichtenbearbeitung, Entzifferung und Cyber Intelligence – werden dabei noch enger zu einem Gesamtsystem zusammengeführt.

„Verkehrswege im Cyber-Raum“

Obwohl der BND bereits an mindestens zwölf Stellen massenhaft Internetkommunikation aus Glasfasern abhört, sollte bereits „im Jahr 2014“ eine weitere solche „Maßnahme in der Nachrichtengewinnung begonnen werden“. Um zu erkennen, welche „Verkehrswege im Cyber-Raum“ „nachrichtendienstlich relevante Verkehrsströme“ enthalten, soll die so genannte „Netzstrukturanalyse“ ausgebaut werden:

Die Netzstrukturanalyse ist die Grundlage aller weiteren Planungen im Bereich der Nachrichtengewinnung. In den Folgejahren ab 2015 ist der Ausbau der Netzstrukturanalyse geplant.

Hat der BND einen interessanten Ort der Kommunikation – wie eine Glasfaser oder einen Internet-Knoten – identifiziert, will er sich „Zugang verschaffen“.

Kontrolle: „Lieber Gott und BND“

Die Hard- und Software, die der BND einsetzt, um Internet-Datenverkehr auszuleiten und zu durchsuchen, muss eigentlich vom Bundesamt für Sicherheit in der Informationstechnik (BSI) überprüft werden. Doch aus dem von uns veröffentlichten Prüfbericht geht hervor, dass die Technik gesetzlich vorgeschriebene Regeln hintertreibt. Der verantwortliche Prüfer des BSI sagte im Untersuchungsausschuss:

Notz: Was die Maschine letztendlich tut, das weiß der liebe Gott allein?

Golke: Und der BND.

Erfassung: „Entwicklung neuer Ansätze“

Jetzt will der BND diese „Erfassungssysteme“ weiterentwickeln und ausbauen:

Hierzu sind die Fortentwicklung und Ergänzung bestehender technischer Lösungen sowie die technologische und medienübergreifende Entwicklung neuer Ansätze vorgesehen. Insbesondere werden Erfassungssysteme für Kabel, Satelliten und Funk weiterentwickelt und mit Fähigkeiten zur Metadaten-basierten Steuerung der Erfassung, inklusive Vorselektion, ergänzt. Wesentliches Ziel hierbei ist, zielgerichtet nachrichtendienstlich relevante Verkehre zu erfassen und der Nachrichtenbearbeitung zur Verfügung zu stellen.

Bearbeitung: „künftigen Herausforderungen anpassen“

Auch die „Nachrichtenbearbeitung“ – also Verwertung der abgehörten Daten – soll ab diesem Jahr „den künftigen Herausforderungen angepasst werden“:

Hierzu sind die vorhandenen Systeme zur Verarbeitung von Metadaten zu ertüchtigen und der Ausbau der verteilten Datenhaltung voranzutreiben. Weiterhin ist eine neue Filterstrategie zu entwickeln und und ein übergreifendes Filteradministrationssystem zu implementieren, ebenso ein Abfragesystem, welches flexible und veränderbare Abfragemechanismen zu Statistik, Arbeitsgängen und Controlling zur Verfügung stellt.

Erkennung Deutscher „muss verbessert werden“

Der BND schreibt weiter:

Insbesondere die Erkennung von G-10-relevanten Internet-Verkehren muss verbessert werden, […] verbesserte Selektions- und Filtersysteme […] sind zu entwickeln.

Das ist bemerkenswert, denn bisher behauptete der BND immer, dass die Erkennung und Filterung deutscher Grundrechtsträger (nach Grundgesetz Artikel 10) „zu 99,99 Prozent sicher“ sei. Das wurde im Geheimdienst-Untersuchungsausschuss immer wieder bezweifelt und dürfte mit den 38.000 NSA-Selektoren, die der BND offiziell als „gegen deutsche und europäische Interessen verstoßend“ eingestuft hat, widerlegt sein. Diese deutliche Formulierung („muss“, „insbesondere“) dürfte als weiteres Eingeständnis zu werten sein, dass der BND Probleme hat, sich an Recht und Gesetz zu halten.

Cyber-Abwehr: „SIGINT Support to Cyber Defense“

Neben der klassischen Überwachung soll „insbesondere der Bereich der Cyber-Abwehr Schwerpunktthema des BND werden“.

Der BND ist als Auslandsnachrichtendienst auch zuständig für das Sammeln von Informationen zu Cyber-Bedrohungen, die vom Ausland ausgehen. Er ist die einzige Einrichtung in Deutschland mit Zugriff auf ausländische Kommunikationsverkehre und mit der Fähigkeit zur Entschlüsselung digitaler Daten. Aus den daraus gewonnenen Informationen können Angriffs- und Spionageversuche in einem frühen Stadium aufgedeckt und Gegenmaßnahmen eingeleitet werden. Hierbei ist eine enge Kooperation zwischen BfV, BSI, BND und Bundeswehr sowie der Industrie erforderlich; erste Schritte hierzu wurden bereits eingeleitet.

Das nennt der BND „SIGINT Support to Cyber Defense“ (SSCD) und beschreibt es sogar auf seiner Webseite:

Der Bundesnachrichtendienst erfasst im Ausland Cyber-Spionage- und Cyber-Sabotage-Angriffe, die sich gegen staatliche und/oder kritische Infrastrukturen richten, und kann so frühzeitig Warnhinweise für die entsprechenden Stellen zur Einleitung von Abwehrmaßnahmen generieren. Durch die Identifizierung von Schadsoftware-Aktivitäten in den Datenströmen des Internet kann das Schadpotenzial von Cyber-Angriffen staatlicher und nicht-staatlicher Akteure minimiert werden.

Dafür gründet der BND extra eine neue Abteilung zur Abwehr von Hackerangriffen, die „bis zu 130 Mitarbeiter stark werden soll“.

Am DE-CIX nach Malware und DDoS suchen

Rechtliche Grundlage dafür ist das Gesetz zur Reform des Verfassungsschutzes, dessen Entwurf wir im Februar enthüllten. Damals arbeiteten wir besonders diesen Punkt heraus:

Der Bundesnachrichtendienst soll internationale Kommunikationswege jetzt auch nach „Cyber-Gefahren“ durchsuchen. […] Die so gewonnenen Daten sollen auch an Polizeibehörden zur Strafverfolgung weitergegeben werden.

Am 3. Juli – einen Tag vor Bekanntwerden der Ermittlungen gegen uns – verabschiedete der Bundestag dann das endgültige Gesetz. Damit darf der BND jetzt Kommunikationswege nicht nur auf der Suche nach Krieg, Terror, Waffen, Drogen, Geldfälschung, Geldwäsche und illegalisierter Migrationshilfe überwachen, sondern auch nach „Cyber-Gefahren“. Darunter fallen nicht nur „Angriffe mittels Schadprogrammen“, sondern auch „Denial of Service-Attacken“ und „Man in the Middle-Abgriffe via DNS-Spoofing“.

Kompetenzgerangel um Cyber-Abwehr

Ob die digitale Verteidigung aber überhaupt Aufgabe des Auslandsgeheimdienstes sein sollte, ist fraglich. Denn genau dafür existiert mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) eine zuständige Bundesbehörde, die selbst sagt:

Als nationale Sicherheitsbehörde ist es das Ziel des [BSI], die IT-Sicherheit in Deutschland voran zu bringen. Dabei sind wir in erster Linie der zentrale IT-Sicherheitsdienstleister des Bundes.

Doch wie in der von uns veröffentlichten Leitlinie zur Cyber-Verteidigung der Bundeswehr deutlich wurde, gibt es ein Kompetenzgerangel innerhalb der Bundesbehörden zum Thema „Cyber-Abwehr“. Neben BSI, BND und Bundeswehr konkurrieren diverse weitere Behörden um Befugnisse und Ressourcen in diesem Bereich, darunter Bundesamt für Verfassungsschutz (BfV), Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK), Militärischer Abschirmdienst (MAD), Bundeskriminalamt (BKA), Zollkriminalamt (ZKA) und diverse Landesbehörden.

Das eigens errichtete Nationale Cyber-Abwehrzentrum wurde vom Bundesrechnungshof bereits vor über einem Jahr als „nicht gerechtfertigt“ kritisiert.

„Entzifferungsfähigkeit“ per Chipanalyse

Wie Patrick Beuth bereits auf Zeit online berichtete, will der BND auch Verschlüsselung knacken:

Weiterhin soll die Entzifferungsfähigkeit des BND erhalten bleiben und in Teilbereichen, wie beispielsweise in der Chipanalyse, ausgebaut werden. Hierbei müssen vor allem die technischen Voraussetzungen durch Beschaffung leistungsfähiger Geräte hergestellt werden. Im Wesentlichen sind dies ein Hochleistungsrechner und Systeme zur Chipanalyse, aber auch Werkzeuge zur Protokoll- und Signalanalyse.

Die Analyse von Verschlüsselung auf Mikrochips ist seit vielen Jahren gängige Praxis in der freien Forschung, entsprechende „Systeme zur Chipanalyse“ wie Infrarot-Mikroskope und Ionenfeinstrahl-Anlagen stehen mittlerweile auch Forschern und Hackern zur Verfügung.

„Cyber Intelligence“: SIGINT und Exploits

Zur „Schaffung von Zugängen sowie der Gewinnung technischer Informationen zur Durchführung von SIGINT- und HUMINT-Operationen“ plant der BND den „Aufbau und Ausbau“ von „operativer Infrastruktur“. Das können Server und Wohnungen sein, die unter Legende angemeldet werden. Nachdem WikiLeaks im Jahr 2008 eine Liste von IP-Adressen veröffentlichte, die der BND von T-Systems bekam, musste der Geheimdienst diese aufgeben und aufräumen. Solche Pannen sollen offensichtlich vermieden werden.

Zur „Cyber Intelligence“ zählt der BND aber auch „technische Informationen“ wie „Software-Schwachstellen“‚ „Zugangsparameter“ und „Systemdaten/Gerätedaten“. Explizit genannt werden in diesem Zusammenhang auch „Exploits für IT-Operationen“ – also Schadsoftware, um Schwachstellen aktiv auszunutzen und in fremde Computer und Geräte einzudringen. Darüber hatte der Spiegel bereits berichtet, aber das grundsätzliche Problem bleibt: Wir erklären seit Jahren, warum Staatstrojaner mit Gesetzen nicht kontrollierbar und damit grundsätzlich abzulehnen sind und warum es uns allen schadet, wenn die Geheimdienste den Schwarzmarkt für Exploits bedienen und damit die Unsicherheit für alle erhöhen.

„Ausbau der integrierten Datenanalyse“

Das zweite Großprojekt nach SIGINT nennt sich AIDA und steht für den „Ausbau der integrierten Datenanalyse“. Die mittels „Fernmeldeaufklärung“ oder anderen Maßnahmen erhobenen Daten sollen besser ausgewertet werden können. Knapp 70 Millionen Euro sollen für neue „Analysewerkzeuge“ ausgegeben werden, um „aus verfügbaren Daten Informationen zielgerichteter [zu gewinnen] und die Auskunftsfähigkeit des BND deutlich [zu verbessern]“.

Mit AIDA soll die Analysefähigkeit über den Gesamtdatenbestand des BND mit unterschiedlichsten Strukturen und variierender Speicherdauer und über alle Phasen des Filter-/Verdichtungs- und Auswerteprozesses geschaffen werden, um derzeit bestehende Fähigkeitslücken zu schließen.

Laut Plan wurde bereits 2014 mit dem „Aufbau der notwendigen und komplexen Infrastruktur“ begonnen, „um die Potenziale der neuen Technologien effektiv, effizient und betrieblich beherrschbar nachhaltig nutzen zu können“. Damit meint der BND eine Kombination aus Hard- und Software, um „oft genutzte Daten“ auf „Hochleistungsspeichermedien“ wie Solid-State-Drives und „andere Daten“ auf preiswerteren Festplatten zu speichern.

„Echtzeitanalyse von Streaming-Daten“

Ebenfalls zu AIDA gehört die „Echtzeitanalyse von Streaming-Daten“, also die Überwachung sozialer Netzwerke. Der BND attestiert einen „Technologiewandel im Web“ hin zu „Web 2.0“ und „User Provided Content“. Die traditionellen Überwachungsmethoden seien diesen „neuen Anforderungen sowohl im Hinblick auf die zu bewältigende Datenmenge als auch den Informationsgehalt der einzelnen Partikel nicht gewachsen“. Daher will der BND neue Ansätze zur Ausforschung sozialer Medien entwickeln:

Der BND beabsichtigt, diese ausländischen Informationsströme für sich nutzbar zu machen, indem die Informationspartikel in nahezu Echtzeit aggregiert, miteinander korreliert und analysiert werden, um stets eine aktuelle Sicht auf diese Ströme zu haben. Ziel ist es, auf diese Weise frühzeitig potentiell auftragsrelevante Entwicklungen zu erkennen, um daraus einen zeitnahen Beitrag zum Lagebild aus der Sicht des Web 2.0 zu liefern.

Auch das hatten NDR/WDR/Süddeutsche bereits enthüllt und das Innenministerium offiziell bestätigt:

Auf der Grundlage zuvor erkannter Muster sollen in durchlaufenden Streaming-Daten von „Social Media“-Plattformen mithilfe statistischer Verfahren Tendenzen, Trends und Auffälligkeiten erkannt werden. Diese sind nicht auf einzelne Personen bezogen, sondern sollen grundsätzliche Aussagen zur Dynamik von Informationsströmen und einer allgemeinen Lageentwicklung ermöglichen.

Innenministerium: „Wer Facebook nutzt, ist selbst schuld“

Bei der juristischen Bewertung dieser Ausforschung sozialer Netzwerke gehen die Meinungen auseinander. Wir berichteten bereits im letzten Jahr über die Wissenserschließung aus offenen Quellen: Wie Bundeswehr und BND die Überwachung sozialer Netzwerke rechtfertigen. Das Innenministerium meint:

Die Betreiber selbst bieten derartige Daten (teilweise auch gegen Gebühr) über eine eigens dafür gedachte Programmierschnittstelle (Application Programming Interface – API) zur Nutzungen. (sic!) Es liegt kein Eingriff in das allgemeine Persönlichkeitsrecht vor, wenn eine staatliche Stelle im Internet verfügbare Kommunikationsinhalte erhebt, die sich an jedermann oder zumindest an einen nicht weiter eingrenzbaren Personenkreis richten […].

Justizminister: „Rechtlich kaum zu begründen“

Datenschützer sehen das jedoch anders: Auch eine Speicherung und Verarbeitung selbst veröffentlichter Daten ist ein neuer Verwendungszweck, der eine neue Rechtsgrundlage braucht. Jan Philipp Albrecht, Berichterstatter des Europäischen Parlaments für die geplante Datenschutz-Grundverordnung, kommentierte gegenüber netzpolitik.org:

Wenn es nach dem Parlament geht, ist das Erstellen von Profilen an besondere Anforderungen geknüpft (Artikel 20), so dass in jedem Fall ein zu rechtfertigender Eingriff in die Datenschutzrechte des Betroffenen vorliegt – selbst wenn die einzelnen Informationen selber zuvor veröffentlicht wurden.

Auch Justizminister Heiko Maas kommentierte gegenüber Spiegel Online die Pläne des BND, soziale Netzwerke in Echtzeit auszuspähen:

Rechtlich wäre eine massenhafte Ausspähung sozialer Netzwerke kaum zu begründen. Wer mitlesen will, braucht dafür gesetzliche Grundlagen.

Spannend ist übrigens auch, dass der BND einerseits betont, „Entwicklungen im Ausland – und nicht in Deutschland – zu verfolgen“. Andererseits spricht das Innenministerium explizit Artikel 10 des Grundgesetzes an – nach dem hier „kein Eingriff“ stattfinde. Das ist bemerkenswert, weil der BND ohnehin der Auffassung ist, dass Metadaten, Ausländer und „Funktionsträger“ dieses Grundrecht auf Brief-, Post- und Fernmeldegeheimnis gar nicht genießen, sondern nur die Kommunikationsinhalte Deutscher. Warum Deutsche gar nicht betroffen sind, aber die Überwachung Deutscher trotzdem legal wäre, erschließt sich uns nicht auf Anhieb.

„Automatisierte Beobachtung von Internetinhalten“

Trotz dieser unsicheren Rechtslage treibt der BND das Projekt voran und hat eine Studie bestellt:

Um die wissenschaftlichen Anteile dieser Analyseaufgabe zu lösen, hat der BND bei der Universität der Bundeswehr München 2013 die Studie ABI (Automatisierte Beobachtung von Internetinhalten) beauftragt. Diese Studie endet 2016, erste Ergebnisse werden ab Q2/2014 erwartet.

Wir haben bei der Universität der Bundeswehr München nach weiteren Informationen zu dieser Studie gefragt, aber der Pressesprecher antwortete uns:

Leider kann ich nicht bestätigen, dass der BND diese Studie bei der Universität der Bundeswehr München in Auftrag gegeben hat.

Also haben wir erneut nachgefragt und obigen Text direkt vom BND zitiert. Die Antwort:

Leider kann ich Ihnen dazu keine weiteren Informationen geben.

„Ausgewählte Informationsströme im Cyberraum beobachten“

Beim BND klingt das anders:

Im Rahmen eines Machbarkeitsnachweises sollen die von der Studie ABI sukzessive eingehenden Ergebnisse auf die Anwendungsfelder des BND übertragen werden.

Unter diesem „Machbarkeitsnachweis“ versteht der BND bereits den „Beginn der Beobachtung und Analyse ausgewählter Informationsströme“ – also die Überwachung sozialer Netzwerke wie Facebook und Blogs. Diese sollen „im Hinblick auf einfache, definierte Fragestellungen“ ausgewertet werden. Das Ergebnis soll bereits „in den Produktionsprozess des BND einfließen und dort bewertet werden“. Warum die laufende und genutzte Überwachung „mehrerer Millionen Informationspartikel“ noch als „Test“ bezeichnet wird, bleibt das Geheimnis des BND.

„Dabei sind enorme Datenmengen zu bewältigen.“

In einer zweiten Phase sollen die „entwickelten (und beispielhaft umgesetzten) Algorithmen“ verifiziert und im großen Stil eingesetzt werden. Der BND sagt selbst: „Dabei sind enorme Datenmengen zu bewältigen.“ Die Rede ist einmal von „mehreren tausend Informationssplittern pro Sekunde“, die „aufbereitet, aggregiert und analysiert werden“. Einen Absatz weiter sind es schon „mehrere Milliarden Datenfragmente (Metadaten und aufbereitete Inhalte) in nahezu Echtzeit“:

Das Herzstück des Gesamtsystems bildet die Analyse, die mit Hilfe von Ideen, Modellen und Algorithmen Zusammenhänge in den Daten aufspürt und Muster sowie Ähnlichkeiten erkennt. Abweichungen von zuvor erkannten Mustern sollen als Anomalie identifiziert und Trends durch vergleichende Betrachtung von Entwicklungen über die Zeit aufgezeigt werden. Dazu ist der Einsatz einer hochperformanten und hochspezialisierten Softwarelösung erforderlich, die mehrere Milliarden Datenfragmente (Metadaten und aufbereitete Inhalte) in nahezu Echtzeit miteinander korrelieren und aggregieren kann.

Deutsche Software für „Echtzeitanalyse großer Datenmengen“

Während die Bundeswehr für diesen Zweck die beiden Software-Pakete Textrapic vom Institut für grafische Wissensorganisation, einem Startup der Universität Rostock, sowie Brandwatch der gleichnamigen „Social Media Monitoring“ Firma aus England einsetzen will, setzt der BND auf die Datenbanktechnologie Hana des deutschen Softwareherstellers SAP. Zwar heißt es zunächst, dass es auch Open-Source-Tools gibt:

Für den Einsatz stehen als Basis für das Gesamtsystem neben einer Open-Source-Lösung auch kommerzielle Lösungen als Alternative zur Verfügung, die eine bessere Stabilität und höheren Durchsatz versprechen. Ein Vergleich dieser Systeme soll zeigen, ob kommerzielle Systeme tatsächlich einen Vorteil gegenüber der Open-Source-Lösung besitzen.

Doch schon schon wenig später ist Hana „einzigartig“ im „sehr exklusiven Spezialgebiet“:

Bei der Echtzeitanalyse großer Datenmengen handelt es sich nach einer ersten Marktsichtung um ein sehr exklusives Spezialgebiet, auf dem nur wenige seriöse Anbieter existieren. Die HANA-Software der Firma SAP bietet nach derzeitigem Kenntnisstand eine einzigartige Kombination aus Echtzeitdatenverarbeitung der avisierten Datenmengen in den Informationsströmen und der Fähigkeit, diese verarbeiteten und aggregierten Daten (wiederum in Echtzeit) abzufragen.

Und nochmal zwei Absätze weiter wird Hana schon gekauft:

SAP HANA ist als Basistechnologie und im Rahmen eines Software-Portfolios verfügbar, welches verspricht, den Verarbeitungsprozess durchgängig abbilden zu können. Es soll daher das auf SAP HANA basierende Softwareportfolio im Hinblick auf seine Tauglichkeit zur Implementierung der Verarbeitungs- und Analyseprozesse evaluiert werden.

Insgesamt hat der BND für Hana Hard- und Software im Wert von „insgesamt 500.000 Euro in 2014 geplant“, als Teil „des übergeordneten Maßnahmenpakets AIDA (Ausbau integriere Datenanalyse)“.

„Unter der Kontrolle von anderen Geheimdiensten“

Auch über diesen Ankauf wurde bereits berichtet: BND will gigantische Datenmengen speichern.

Die SAP-Software namens Hana könnte ein zentrales Problem für den Geheimdienst lösen. In Zeiten der sozialen Netzwerke stößt der BND nach eigenen Angaben an seine Grenzen. Nur dank der neuen Software könnten Blogs, Foren und Portale wie der Fotodienst Flickr, Facebook und Twitter systematisch ausgewertet werden – indem man „Milliarden Datenfragmente“ miteinander verknüpft und analysiert.

Im März diesen Jahres legten MDR Fakt und Zeit Online nach und enthüllten: SAP arbeitet für die NSA.

NSA und CIA spionieren auch mithilfe deutscher Technik. Der IT-Konzern SAP hat die US-Geheimdienste sogar gezielt durch Firmenzukäufe und Verträge als Kunden gewonnen.

Neben grundsätzlicher Kritik am Geschäft mit Überwachungstechnik wies schon damals der grüne Bundestagsabgeordnete Konstantin von Notz auf die pikante Doppelrolle hin, die das Geschäft mit mehreren Geheimdiensten mit sich bringt:

Zudem sei es „hochbedenklich“, wenn die SAP-Software auch beim deutschen Bundesnachrichtendienst (BND) zum Einsatz komme. Denn diese stehe offenkundig unter der Kontrolle und dem Zugang von anderen Geheimdiensten. Damit würde „eine Sicherheitslücke in die deutsche Sicherheitsarchitektur integriert, die niemand gebrauchen kann“, sagte er.

Biometrie: „Bilder des eigenen Personals biometrisch verfremden“

Ein weiteres Investment-Feld ist die Biometrie, in die der BND 4,5 Millionen Euro investieren will. Kai Biermann berichtete bereits auf Zeit Online: BND möchte sich vor Gesichtserkennung schützen.

Der Geheimdienst will daher ein automatisches System entwickeln, um Fotos seiner Agenten so zu verfremden, dass Software sie nicht mehr enttarnt. Noch 2015 möchte er eine entsprechende Machbarkeitsstudie starten und dafür 100.000 Euro ausgeben.

Daraufhin stellte die Linksfraktion im Bundestag eine kleine Anfrage, die Antworten zum BND sind jedoch „geheim“.

In der Strategischen Initiative Technik wird die Planung so beschrieben:

Im Rahmen des Maßnahmenpaketes Biometrie sollen biometrische Verfahren zum Nutzen der HUMINT-Aufklärung sowie der Auswertung aktiv zur Anwendung gebracht werden. Dies bedeutet zum einen, biometrische Verfahren zur Identifizierung und Begleitung eigener Zielpersonen nutzbar zu machen, zum anderen aber auch nach Verfahren zu suchen, Dritten zugängliche Daten/Bilder des eigenen Personals biometrisch zu verfremden.

Sensorik: „Abfangen von Messdaten von Raketentests“

Ein letzter Punkt betrifft die Sensorik, also Mess- und Regelungstechnik. Für 17,65 Millionen Euro will der BND die „Fähigkeiten zur Aufklärung von Massenvernichtungswaffen“ stärken. NDR/WDR/SZ berichteten:

Neben der Internetüberwachung sollen mobile Geräte zum Abfangen von Messdaten von Raketentests angeschafft werden […].

Soweit zum Inhalt der BND-Wunschliste.

Bewertungen und Forderungen

Wir haben natürlich wieder alle möglichen politischen und gesellschaftlichen Stellen angefragt und um eine Bewertung des Programms gebeten. Aus dem Bundestag kontaktierten wir die Obleute bzw. Sprecher aller vier Fraktionen dieser fünf Gremien:

- Haushaltsausschuss

- Vertrauensgremium

- Parlamentarisches Kontrollgremium

- NSA-Untersuchungsauschuss

- Innenausschuss

Die Rücklaufquote dabei war sehr unterschiedlich. Aus den Regierungsfraktionen Union und SPD antwortete kein einziger Abgeordneter auf unsere wiederholten Anfragen. Die übergroße Koalition sieht sich in Geheimdienstfragen – trotz Snowden – noch nicht einmal zu einem Kommentar genötigt.

Bei der Opposition erhielten wir einen Kommentar von den Grünen und gleich vier Statements von den Linken.

BND: „Zentraler Beitrag zur deutschen Sicherheitsarchitektur“

Obwohl uns der BND in vielen Fällen überhaupt nicht mehr antwortet, fragen wir selbstverständlich trotzdem auch dort weiter nach. Etwas überrascht waren wir dann aber doch, dass das Statement vom BND-Pressesprecher Wort für Wort mit dem Statement der ebenfalls angefragten Bundesregierung übereinstimmt:

Der BND ist stark gefordert, seinen Beitrag zum frühzeitigen und vor allem rechtzeitigen Erkennen der Gefahren neuer sicherheitspolitischer Herausforderungen zu leisten. Um diesen Herausforderungen von staatlicher Seite wirksam begegnen zu können, bedarf es neben hoch motivierter und sehr gut ausgebildeter Experten vor allem einer leistungsfähigen technischen Basis. Andere Staaten haben dies bereits vor Jahren erkannt und in den Aufbau eigener Fähigkeiten investiert. Mit dem Programm „Strategische Initiative Technik – Schutz deutscher Interessen“ (SIT) wird der BND seine vorhandene technische Basis stärken, die Abhängigkeit von ausländischen Herstellern und Lieferanten weiter vermindern und so einen aktiven Beitrag zur Förderung der deutschen Spitzenforschung und Hochtechnologie leisten.

SIT beinhaltet mehrere Maßnahmenpakete. Sie reichen vom Aufbau eines Systems zur Früherkennung von Cyberangriffen bis hin zum verbesserten Schutz für das eigene, im Ausland operativ eingesetzte Personal. Zentrales Element der SIT ist der Aufbau eines Frühwarnsystems, welches Deutschland erstmals in die Lage versetzen wird, Angriffe auf die deutsche IT-Infrastruktur zu erkennen, bevor diese wirksam werden und Schaden anrichten können. Mit dem als SIGINT Support to Cyber Defence (SSCD) bezeichneten Ansatz werden die Voraussetzungen geschaffen, um Cyber-Bedrohungen aktiv vorzubeugen und bedrohte Bereiche, beispielsweise Betreiber von kritischen Infrastrukturen, frühzeitig warnen zu können. Dadurch wird SSCD zu einem wesentlichen Element der staatlichen Vorsorge im Bereich der Cyber- und IT-Sicherheit.

Weitere Maßnahmenpakete umfassen die Einführung analytischer Konzepte zur Aufbereitung und Verknüpfung vorhandener Datenbestände, die Entwicklung von Umweltsensoren sowie erweiterte Schutzmaßnahmen zur Absicherung der vorhandenen Informations- und Kommunikationssysteme.

Mit der SIT leitet der BND eine grundlegende Modernisierung ein. Nur mit Hilfe der genannten technischen Innovationen kann der BND auch künftig seinen gesetzlichen Auftrag effektiv erfüllen und international kooperationsfähig bleiben. Die für die SIT beantragten Finanzmittel sind somit ein zentraler Beitrag zur deutschen Sicherheitsarchitektur.

Mit diesem vorformulierten Textbausatz endet die Transparenz dann auch. Am heutigen Montag Abend veranstalten BND-Präsident Schindler und BfV-Präsident Maaßen ein gemeinsames Presse-Hintergrundgespräch in Berlin-Lichterfelde. Dort würden wir gerne teilnehmen und eigene Nachfragen stellen. Leider dürfen wir nicht hingehen – auf unsere Anmeldung erhielten wir eine Ablehnung.

Bartsch: „BND schaltet von Verteidigung auf Angriff um“

Dietmar Bartsch, Mitglied der Linksfraktion im Haushaltsausschuss, kommentiert gegenüber netzpolitik.org:

Für das Jahr 2015 wurden mit Beschluss des Vertrauensgremiums insgesamt 21,7 Mio. Euro zur Verfügung gestellt. Alle Entscheidungen in dem Gremium werden wie im Bundestag mit Mehrheit gefasst. Im ersten Halbjahr 2015 haben sich die Maßnahmen aufgrund des auf 6 Mio. Euro beschränkten Finanzrahmens auf die Stärkung von SSCD (sigint support to cyber defense) beschränkt. Im Juni 2015 wurden die weiteren Ausgabemittel eingeschränkt freigegeben.

Grundsätzlich stehe ich all diesen Plänen äußerst skeptisch gegenüber. Aus dem Sachstandsbericht ergibt sich nicht konkret, welche Mittel wofür verwendet wurden und welche Mittel in welchem Bereich weiter geplant sind. Die Pläne des BND haben offensichtlich nicht viel mit Abwehr zu tun, auch wenn das so formuliert wird. Auch stellt sich die Frage, ob Organisationen wie das BSI nicht besser geeignet sind, um Angriffe im Netz zu beobachten. Schließlich ist es ihre Aufgabe, die deutsche Infrastruktur zu schützen.

Vielmehr schaltet der BND von Verteidigung auf Angriff um und versucht durch den Ausbau der technischen Fähigkeiten zur Massenüberwachung und inhaltlichen Analyse von Daten den behaupteten Abstand zu anderen Geheimdiensten aufzuholen. Auch wenn der BND behauptet, die juristische Begleitung der SIT sichere den Datenschutz sowie die Einhaltung aller rechtlichen Anforderungen ab, ist doch fraglich, ob dies angesichts des NSA-Skandals und der bisherigen Vorgehensweise des Dienstes wirklich Priorität hat.

Es bleibt meines Erachtens dabei: Wir können nicht mit dem Finger auf die Machenschaften der NSA zeigen und selbst geheimdienstliche Aufrüstungspolitik betreiben. Da zudem ungeklärt ist, welche Investitionen bislang getätigt wurden und wo sie verbucht sind, kann das Projekt insgesamt und die Freigabe von zusätzlichen Mitteln für die kommenden Jahre von uns nur abgelehnt werden.

Ströbele: „BND muss an die Kette gelegt werden“

Hans-Christian Ströbele, Vertreter der Grünen Fraktion im Parlamentarischen Kontrollgremium, kommentiert gegenüber netzpolitik.org:

Der BND versucht offenbar, seine automatisierte Massendatenverarbeitung nach dem erschreckendem Vorbild von NSA und GCHQ auszubauen. Mit diesem Irrweg beeinträchtigt der BND die Kommunikations- bzw. Geschäftsgeheimnisse auch vieler deutscher Bürger und Unternehmen.

Der BND darf nicht für viel Geld neue technologische Kapazitäten aufbauen und Fakten schaffen, bevor die gerade laufende grundsätzliche Überprüfung seiner Tätigkeit im Untersuchungsausschuss abgeschlossen ist. Schon jetzt ist klar, dass viele der bisherigen Praktiken des BND gerade bei der Massendatenverarbeitung klar grundrechtswidrig sind.

Der BND muss an die Kette gelegt werden. Viele problematische Tätigkeiten des BND müssen gesetzlich unterbunden werden bzw. mindestens erheblich enger geregelt werden. Außerdem muss die fachaufsichtliche und parlamentarische Kontrolle erheblich wirksamer ausgestaltet werden.

Renner: „Wir fordern einen sofortigen Stopp der SIT“

Martina Renner, Obfrau der Linksfraktion im NSA-Untersuchungsauschuss, kommentiert gegenüber netzpolitik.org:

Soweit ich weiß – Sie wissen, dass unser Wissen sehr begrenzt gehalten wird – sind die Gelder für die SIT qualifiziert gesperrt und werden jeweils für einen neuen Haushalt nach Vorlage einer Art Fortschrittsbericht entsperrt. Angesichts der Mehrheitsverhältnisse und dem devoten Umgang der Regierungsfraktionen mit den Forderungen der Dienste bedeutet dieses Verfahren nichts anderes als die Simulation einer seriösen Haushaltsführung und einer parlamentarischen Beteiligung.

Nach allem, was im letzten Jahr bekannt wurde, handelt es sich bei der SIT um ein umfassendes Programm – vom Knacken von Verschlüsselungsprogrammen über verdeckte Zugänge zu ausländischen Vermittlungsanlagen und Echtzeitanalysen von Streamingdaten – zur „Ertüchtigung“ des BND mit modernsten Formen der Massendatenerfassung und -analyse und vieles andere mehr. Grund- und Menschenrechte bleiben dabei geradezu zwangsläufig auf der Strecke, mit dem Argument der Waffengleichheit mit den Gegnern und befreundeten Diensten werden demokratische Grundsätze ad absurdum geführt. Dass solche Programme nicht nur geheim, sondern auch noch von absoluten Dilettanten (kein Vorwurf – es sind ausschließlich Haushälterinnen und Haushälter) entschieden werden und öffentlich nicht ernsthaft diskutiert werden können, zeigt, dass die Demokratie mit der technischen Entwicklung und ihrem Missbrauch durch die Dienste auch nicht ansatzweise Schritt gehalten hat.

Ich möchte nicht zynisch klingen, aber es ist die deprimierende Realität, dass die Dienste aus jedem Skandal, aus jeder Legitimationskrise gestärkt hervorgingen, diese Ereignisse geradezu genutzt wurden, um technisch aufgerüstet, personell gestärkt und juristisch umfassender legitimiert daraus hervorzugehen. Paradebeispiel: Verfassungsschutz und NSU. Aber eben auch: Snowden-Enthüllungen. Sie spornen BND und die anderen deutschen Dienste bzw. die Bundesregierung nur an, mit NSA und anderen gleichzuziehen oder in Teilbereichen sogar besser zu werden. Demagogischerweise wird dabei auch die national(istisch)e Karte gezückt: damit die USA das nicht gegen uns macht, müssen „wir“ alles selber können. Gekonnt wird dabei verschwiegen, dass die intensive internationale Kooperation der Dienste eines der politischen Hauptprobleme ist.

Wir fordern einen sofortigen Stopp der SIT (im Übrigen auch der EFI des BfV), d.h. Sperrung auch des letzten Cents dafür. Wir fordern eine unabhängige technische und grundrechtsorientierte juristische Überprüfung der Ausbauprogramme der Dienste. Wir fordern die Bundesregierung auf, ihre restriktive Geheimhaltungspolitik aufzugeben und endlich den Weg zur Analyse der vermutlich in weiten Teilen illegalen Kooperation der Geheimdienste im In- und Ausland freizumachen und zwar sowohl im NSA-Untersuchungsausschuss als auch in den eigentlich zuständigen Ausschüssen. Und wir fordern natürlich, endlich die Haushaltspläne der Dienste weitestgehend offenzulegen, um überhaupt eine parlamentarische und öffentliche Diskussion um die Arbeit der Geheimdienste möglich zu machen.

Korte: „Linke fordert Moratorium der Geheimdienstaufrüstung“

Jan Korte, stellvertretender Vorsitzender der Linksfraktion, kommentiert gegenüber netzpolitik.org:

Bei der SIT handelt es sich nicht nur um ein umfassendes Programm zur technischen Aufrüstung, welches dem totalen Überwachungsanspruch des Geheimdienstes gerecht werden soll, sondern auch um ein gigantisches IT-Unsicherheitsprojekt. Datensicherheit, Grund- und Bürgerrechte werden dabei zwangsläufig auf der Strecke bleiben und der Dienst noch unkontrollierbarer werden. Die Forderungen nach einer weiteren Aufrüstung der Überwachungskapazitäten von BND und BfV sind unfassbar. Krass ist aber auch, dass sie es sich offensichtlich problemlos trauen können.

Durch die Enthüllungen von Edward Snowden wurde vor zwei Jahren klar: Der Überwachungsanspruch der Geheimdienste ist total. Eine effektive Kontrolle – weder parlamentarisch noch öffentlich – findet viel zu wenig statt, alles und jeder kann jetzt oder später mittels zahlloser Spionageprogramme ausgespäht werden.

Wer aber gedacht hatte, dies würde zu einem Innehalten, einer Debatte darüber in was für einer Gesellschaft wir eigentlich leben wollen oder sogar einer Umkehr bei der Innen- und Sicherheitspolitik führen, sieht sich nicht nur ent- sondern getäuscht. Weder wurde das Agieren der Geheimdienste aufgeklärt noch etwas gegen die anlasslose Massenüberwachung unserer Kommunikation unternommen. Und nach einer kurzen Schamfrist gingen die Verfechter der Kontrollstaatsidee, wie eigentlich nach jeder Legitimationskrise der Dienste, einmal mehr in die Offensive. Obwohl ja gerade der BND bis über die Schlapphutkrempe mit im internationalen Geheimdienstsumpf steckt und dort nicht nur intensiv kooperiert, sondern arbeitsteilig an der globalen Ausforschung beteiligt ist, wird so getan, als ob der BND der nationalen Souveränität wegen nun aufrüsten müsse, um nicht am Gängelband der NSA zu hängen.

Die Linke fordert ein Moratorium der Geheimdienstaufrüstung. Dies betrifft natürlich SIT, aber auch andere Programme wie etwa die Erweiterte Fachunterstützung Internet (EFI) des Bundesamtes für Verfassungsschutz. Mehr Sicherheit in der Informations- und Kommunikationstechnik kann es nur geben, wenn die Geheimdienste endlich ihr Treiben beenden.

Die Linke fordert daher neben einer unabhängiger technischen und grundrechtsorientierten juristischen Überprüfung der Überwachungsprogramme der Geheimdienste auch ein unverzügliches Verbot des Aufkaufs und der Verwendung von Zero-Day-Exploits durch BND, BfV oder andere deutsche Behörden. Der Zuschuss an den BND darf nicht erhöht, sondern muss im Gegenteil um 50 Millionen Euro gekürzt werden. Außerdem soll der BND-Etat in den Folgejahren bis zum Zeitpunkt einer verfassungskonformen Neuregelung des G 10- und des BND-Gesetzes auf 400 Millionen Euro beschränkt werden. Die eingesparten Gelder könnten dann z.B. in eine gute personelle und materielle Ausstattung der Bundesdatenschutzbeauftragten und für die Auditierung von Open Source basierter Software fließen.

Jelpke: „SIT muss sofort auf Eis gelegt werden“

Ulla Jelpke, Obfrau der Linksfraktion im Innenausschuss, kommentiert gegenüber netzpolitik.org:

Mit dem Spionageprogramm SIT wird faktisch der Anspruch erhoben, alles, was im Internet vor sich gehe, sei ein Fall für den deutschen Auslandsgeheimdienst. Das ist eine unglaubliche Anmaßung.

Eine gemeinsame Augenhöhe mit den westlichen Partnerdiensten anzustreben, bedeutet im Klartext nichts anderes, als dass der BND in der Lage sein will, genau die gleichen Rechtsbrüche zu begehen wie NSA und GHCQ. Juniorpartner zu sein, genügt ihm offenbar nicht mehr, wenn es darum geht, die Privatsphäre der Menschen zu verletzen. Wenn dabei beteuert wird, die Grundrechte deutscher Bürgerinnen und Bürger würden nicht verletzt, halte ich das für genauso glaubhaft wie die Existenz des Weihnachtsmanns. Ein solcher Spezialschutz für Deutsche ist schon rein technisch gar nicht möglich.

Anlasslose Personenkontrollen sind in Deutschland nicht ohne Grund nur ausnahmsweise zulässig, weil sie einen erheblichen Grundrechtseingriff bedeuten. Die anlasslose Totalüberwachung des Internets, die hier angepeilt wird, ist aber nicht minder grundrechtsverletzend. Bei der Jagd auf Terroristen darf nicht einfach das Telekommunikationsgeheimnis ausgehebelt werden. Auch öffentlich zugängliche Daten sind nicht per se Daten, die Geheimdienste zu interessieren haben.

Wenn die Bundesregierung an ihren Plänen festhält, verdeutlicht sie damit, dass sie aus den Datenschutzverbrechen der NSA nichts gelernt hat.

Den BND mit Hunderten Millionen an Steuergeldern weiter aufzurüsten, noch bevor wenigstens seine Mittäterschaft bei den Datenschutzverbrechen der NSA aufgeklärt wird, ist schlichtweg dreist. Wenn die Bundesregierung an ihren Plänen festhält, verdeutlicht sie damit einmal mehr, dass sie an einer solchen Aufklärung keinerlei Interesse hat. Das Programm der SIT muss sofort auf Eis gelegt werden.

Nešković: „Realisierung muss unverzüglich gestoppt werden“

Wolfgang Nešković, ehemaliges Mitglied im Parlamentarischen Kontrollgremium (PKGr) und im letzten BND-Untersuchungsausschuss, kommentiert gegenüber netzpolitik.org:

Die anlasslose Massenüberwachung sozialer Netzwerke stellt einen klaren Verfassungsverstoß dar. Hier sollen nach dem „Staubsaugerprinzip“ ohne konkrete Verdachtsmomente für ein rechtswidriges Verhalten vorsorglich sämtliche Informationen, die technisch erfassbar sind, „abgefischt“ und ausgewertet werden. Diesen Sachverhalt haben 562 international anerkannte Autorinnen und Autoren im Dezember 2013 mit ihrer öffentlichen Intervention gegen die Gefahren der systematischen Massenüberwachung durch Geheimdienste zutreffend wie folgt charakterisiert:

Eine der tragenden Säulen der Demokratie ist die Unverletzlichkeit des Individuums. Doch die Würde des Menschen geht über seine Körpergrenze hinaus. Alle Menschen haben das Recht, in ihren Briefen und Gesprächen frei und unbeobachtet zu bleiben. Dieses existenzielle Menschenrecht ist inzwischen null und nichtig, weil Staaten und Konzerne die technologischen Entwicklungen zum Zwecke der Überwachung massiv missbrauchen. Ein Mensch unter Beobachtung ist niemals frei; und eine Gesellschaft unter ständiger Beobachtung ist keine Demokratie mehr.

Zum Wesen von Geheimdiensten gehört das „Staubsaugerprinzip“. Danach ist der Informationswunsch von Nachrichtendiensten strukturell unstillbar. Jede Information kann danach in einem bestimmten Kontext von Bedeutung sein. Deswegen gibt es – worauf das Bundesverfassungsgericht schon zutreffend hingewiesen hat – im Prinzip kein belangloses Datum. Im Ergebnis bedeutet das, dass die angesprochenen Pläne des BND den Regelfall geheimdienstlicher Ausforschungswünsche darstellen.

Das Streben des BND nach „Augenhöhe mit den westlichen Partnerdiensten“ unmittelbar nach den Snowden-Enthüllungen offenbart den mangelnden Respekt vor dem Parlament und unserer Verfassung. Der BND und dass ihm beaufsichtigende Kanzleramt wären gut beraten, zunächst die Ergebnisse des NSA-Untersuchungsausschusses abzuwarten, bevor sie weiter den Weg zu einem Überwachungsstaat beschreiten. Diesen Weg verbietet nicht nur unsere Verfassung, sondern er ist auch vor dem Hintergrund der deutschen Geschichte ein verhängnisvoller Irrweg.

Die Realisierung der Pläne muss aus den vorgenannten Gründen unverzüglich gestoppt werden. Hinzu kommt, dass sämtliche Ausgabenwünsche der Nachrichtendienste bislang noch nie daraufhin evaluiert worden sind, ob sie überhaupt die in Aussicht genommenen Ermittlungserfolge herbeiführen. Spätestens seit dem CIA-Folterreport des Geheimdienstausschusses des US-Senats wissen wir, dass die angeblichen Erfolge geheimdienstlicher Arbeit auf Desinformationen oder Lügen beruhen. Zum strukturellen Defizit der geheimdienstlichen Kontrolle gehört die Tatsache, dass es bislang keine systematische und umfassende Evaluierung der Ergebnisse geheimdienstlicher Arbeit gibt. Über die Notwendigkeit geheimdienstlicher Arbeit und die damit verbundenen Geldausgaben ließe sich rationaler diskutieren, wenn die Geheimdienste der Öffentlichkeit glaubwürdig und überzeugend nachweisen könnten, wann sie mit welchen Mitteln welchen konkreten Ermittlungserfolg erzielt haben. Unter Berufung auf eine angebliche Geheimhaltung wird dieser Nachweis der Öffentlichkeit konsequent vorenthalten. Es ist an der Zeit, dass Öffentlichkeit und Parlament den Nachrichtendiensten diese Verweigerungshaltung nicht länger durchgehen lassen.

Chaos Computer Club: „Deutsche Filiale der NSA zumachen“

Dirk Engling, Sprecher des Chaos Computer Clubs (CCC), kommentiert gegenüber netzpolitik.org:

Während die Rechtmäßigkeit der bisherigen Praktiken des BND durch den parlamentarischen Untersuchungsausschuss untersucht wird und erst noch zu klären ist, ob der Geheimdienst in der Vergangenheit sogar die wenigen Schranken umgangen hat, die ihm gesetzlich auferlegt sind, sollen nun die Gelder für die irrlichternden Spione beinahe verdoppelt werden. Man mag kaum glauben, dass die übergroße Koalition im Ernst diesen Geheimdienst nun finanziell päppeln will, obwohl er nachweislich und bereitwillig Datenschlepper für ausländische Spionage ist.

Das ganze Gerede von der technologischen „Augenhöhe“ ist doch in Wahrheit ein Plan, der sich gegen die IT-Sicherheit von uns allen richtet. Denn dass die Geheimdienste und ihre Vertragspartner den Schwarzmarkt für Exploits durch den permanenten Aufkauf von Schwachstellen aller Art weitgehend finanzieren, sollte mittlerweile jedem klar sein – nach mehr als zwei Jahren Snowden-Enthüllungen und einem Bundestag, der seine IT nicht in den Griff bekommt.

Unsere politische Forderung kann nur sein: Lasst uns die deutsche Filiale der NSA einfach zumachen.

Humanistische Union: „Ende der anlassunabhängigen Überwachung“

Astrid Goltz, Leiterin der Kampagne ausgeschnüffelt der Humanistischen Union, kommentiert gegenüber netzpolitik.org:

Der BND setzt mit seinen Plänen auf eine noch umfassendere Überwachung digitaler Kommunikation. Damit plant er die anlasslose Überwachung von Millionen von Menschen und beschneidet sie in ihrem Grundrechte auf Privatsphäre und informationelle Selbstbestimmung. Dass er die Haushaltsmittel für 2016 dafür fast verdoppeln möchte, ist angesichts der laufenden Arbeit des NSA-Untersuchungsausschusses und angesichts der Spionage des BND für die NSA sowie seiner Datenweitergabe an amerkanische Geheimdienste völlig inakzeptabel.

Dass der BND den gefährlichen Entwicklungen in der NSA und in anderen Geheimdiensten blind hinterherläuft, obwohl seit den Snowden-Enthüllungen eine weltweite öffentliche Debatte gegen die Massenüberwachung entfacht ist, zeigt seine Ignoranz gegenüber Demokratie und Menschenrechten. Außerdem wird damit die Schwierigkeit deutlich, einen solchen Dienst überhaupt parlamentarisch kontrollieren und gesetzlich einhegen zu können.

Der Haushaltsausschuss sollte dem BND die geplanten Investitionen in digitale Massenüberwachung nicht genehmigen. Darüber hinaus fordern wir das Ende der anlassunabhängigen Überwachung von Bürger/innen im In- und Ausland und den Schutz der Privatsphäre. Der BND muss wesentlich stärker parlamentarisch kontrolliert und in seinen Befugnissen beschnitten werden. Sollten diese Bemühungen scheitern, fordern wir seine Abschaffung, wie wir sie auch schon für den gefährlichen und überflüssigen Inlandsgeheimdienst „Verfasssungschutz“ einfordern.

Liga für Menschenrechte: „Einzig funktionierende Kontrolle ist Auflösung“

Dr. Rolf Gössner, Vizepräsident der Internationalen Liga für Menschenrechte, kommentiert gegenüber netzpolitik.org:

Offenbar soll der BND sein Image als „Wurmfortsatz“ der NSA, wie ihn Ex-NSA-Mitarbeiter Thomas Drake despektierlich nannte, loswerden und sich vom Großen Bruder NSA zu emanzipieren. Obwohl renommierte Verfassungsrechtler die bereits praktizierte strategische Fernmeldekontrolle und Auslandsaufklärung des BND für verfassungswidrig halten, soll der BND künftig auch noch digital aufgerüstet und massenüberwachungstauglicher werden – also aus der Krise gestärkt hervorgehen, anstatt ihn rechtsstaatlich zu zügeln. Der „tiefe Staat“ lässt grüßen.

Was wir gerade erleben, ist kein Insichgehen und kein Innehalten angesichts eines riesigen Massenüberwachungsskandals – im Gegenteil: Anstatt endlich die Menschen und Unternehmen vor ausufernder geheimdienstlicher Ausforschung zu schützen, werden wir Zeugen eines fatalen Wettrüstens im Informationskrieg der Geheimdienste – ein Informationskrieg, in dem es keinesfalls nur um „Terrorbekämpfung“ geht, sondern um geostrategisch-ökonomische Interessen sowie um präventive Vormacht- und Herrschaftssicherung.

Die einzig funktionierende demokratische Kontrolle von Geheimdiensten besteht in deren Auflösung. Es ist höchste Zeit, das fundamentale Problem demokratiewidriger Geheimdienste in einer Demokratie anzugehen und diesen undurchsichtigen und übergriffigen Überwachungs- und Datenkraken das Handwerk zu legen. Um dafür den nötigen politischen Druck aufzubauen, braucht dieses Land dringend eine starke Bürgerrechtsbewegung, mutige Whistleblower und widerständige Menschen, die demokratische Gegenwehr entwickeln, die Bürgerrechte und Privatsphäre für das digitale Zeitalter neu erkämpfen und die sich staatlichem Überwachungswahn mit Phantasie widersetzen.

Amnesty: „Massenüberwachungsprogramme unverzüglich einstellen“

Lena Rohrbach, Expertin für Digitale Menschenrechte bei Amnesty International, kommentiert gegenüber netzpolitik.org:

Man kann schon von einem Trend in Europa sprechen: Geheimdienste werden seit den Snowden-Enthüllungen nicht etwa effektiver kontrolliert, sondern im Gegenteil weiter aufgerüstet. Mit der SIT will auch der BND künftig u.a. mehr Geld in die Echtzeit-Analyse großer Datenmengen investieren. Nach Medienberichten soll mit der Initiative auch der Zugang zu Knotenpunkten des Datennetzes im Ausland verbessert werden. Damit drohen weitere Rechtsverletzungen, denn der BND und die Bundesregierung vertreten nach wie vor die Auffassung, das Fernmeldegeheimnis gelte nicht für ausländische Staatsbürger im Ausland oder für bestimmte Funktionsträger: Man könne ihre Kommunikation daher massenhaft abgreifen. Doch Grundgesetz und Allgemeine Erklärung der Menschenrechte schützen die Privatsphäre aller Menschen.

Erst kürzlich hat das neue Gesetz zur Reform des Verfassungsschutzes über eine Änderung des G-10-Gesetzes die Überwachungsbefugnisse des BND ausgeweitet. So solle „Cyber-Angriffen“ durch Auslandsüberwachung „wirkungsvoll begegnet werden“. Das Gesetz und die Pläne der SIT sind zwei Beispiele für den genannten Aufrüstungstrend.

Die Verstrickungen des BND in die globale Verletzung des Rechts auf Privatsphäre werden derzeit durch den Bundestag untersucht. In dieser Situation sollte der Dienst nicht einfach aufgerüstet werden, denn dadurch wächst die Gefahr, dass die kritisierten Praktiken fortgeführt, ausgeweitet und weiter institutionalisiert werden. Amnesty International fordert die Bundesregierung auf, die Verstrickungen des BND vollständig aufzuklären, Massenüberwachungsprogramme unverzüglich einzustellen und nicht mit ausländischen Diensten zusammenzuarbeiten, wenn diese Kommunikation in menschenrechtswidriger Weise überwachen.

Eine Überwachung darf nur dann vorgenommen werden, wenn ein konkreter Verdacht vorliegt und die Maßnahme gezielt, verhältnismäßig, richterlich angeordnet und notwendig zum Erreichen eines legitimen Ziels ist. Alle Überwachungsmaßnahmen müssen durch ein rechtstaatliches Verfahren gerichtlich überprüfbar sein. Gesetze, die Überwachungsmaßnahmen regulieren, müssen präzise, öffentlich zugänglich und verständlich sein. Wenn der Bundesnachrichtendienst – zum Beispiel durch Bewilligung der Gelder für die SIT – aufgerüstet wird, ohne dass all diese Kriterien erfüllt sind, drohen weitere Verletzungen der Privatsphäre und der Meinungs- und Informationsfreiheit.

Reporter ohne Grenzen: „Diese Pläne umgehend stoppen“

Matthias Spielkamp, Vorstandsmitglied von Reporter ohne Grenzen, kommentiert gegenüber netzpolitik.org:

Zu befürchten ist, dass diese Pläne dazu führen würden, dass der BND die schon jetzt problematischen Massenüberwachnung ausbauen würde. Niemand sollte sich der gefährlichen Illusion hingeben, dass durch das verstärkte Ausspähen von Metadaten die Privatsphäre geschont würde. Völlig inakzeptabel sind Überlegungen, Exploits gezielt auszunutzen und Verschlüsselungstechniken zu brechen. Dadurch würde der BND die Sicherheit digitaler Kommunikation aktiv untergraben; das wäre eine Perversion seines Auftrags, Bedrohungen von den Bürgern abzuwenden.

Die deutsche Antwort auf die Enthüllungen Edward Snowdens und die bisherigen Erkenntnisse des NSA-Untersuchungsausschusses darf nicht noch mehr und noch umfassendere Überwachung sein.

Der Bundestag sollte diese Pläne umgehend stoppen und dem BND keine weiteren Mittel für die SIT bewilligen.

Soweit die von uns angefragten Stellen.

Notz: „Fragwürdiges System der Massenüberwachung“

Update: Konstantin von Notz, stellvertretender Fraktionsvorsitzender der Grünen und Obmann im NSA-Untersuchungsausschuss, kommentiert gegenüber netzpolitik.org:

Was grotesk klingt ist leider bittere Realität: Der Bundestag bewilligte auf Grundlage eines Vorschlags des sogenannten „Vertrauensgremiums“ noch einmal zusätzliche Mittel in nicht unerheblicher Höhe und ging hierbei sogar über den Entwurf der Bundesregierung für das Jahr 2015 hinaus. Deutlich wird: Das Lobbying der Sicherheitsbehörden hat scheinbar gefruchtet, auch bei den Abgeordneten der SPD, die öffentlich immer betonen, die Befugnisse der Dienste evaluieren und einschränken zu wollen. Was diese Aussagen der SPD in der Realität wert sind, zeigt der aktuelle Beschluss gut.

Als grüne Bundestagsfraktion haben wir im Plenum des Bundestages gegen diese Mittelaufstockung gestimmt. Nicht zuletzt vor dem Hintergrund der derzeitigen Aufklärung des durch Edward Snowden aufgedeckten Überwachungs- und Geheimdienstskandals im parlamentarischen Untersuchungsausschuss des Bundestages irritiert der Zeitpunkt der Mittelaufstockung durch die Große Koalition sehr.

Aufgrund der Tatsache, dass der Geheimhaltung unterliegt, für welche Zwecke und Projekte im Einzelnen Mittel in welcher Höhe bewilligt wurden, ist eine öffentliche Diskussion über einzelne Maßnahmen leider grundsätzlich nicht möglich. So konnten wir die aus unserer Sicht verfassungsrechtlich höchst fragwürdigen Pläne einer verstärkten Überwachung der Kommunikation in sozialen Netzwerken beispielsweise erst dann kritisierten als medial über sie berichtet wurde.

Man könnte durchaus den Eindruck bekommen, dass hier, statt die weitere Aufklärung durch das hierfür eingesetzte Gremium des Bundestages abzuwarten, Nägel mit Köpfen gemacht werden sollen. Statt, wie dies öffentlich wiederholt zugesagt wurde, die Befugnisse der deutschen Dienste tatsächlich auf den Prüfstand zu stellen und notwendige gesetzliche Reformen anzustoßen, werden die Dienste dabei unterstützt, dem Vorbild der NSA zu folgen und ein grundgesetzlich höchst fragwürdiges System der Massenüberwachung auszubauen.

Wir müssen dringend die in einer denkwürdigen Anhörung des Untersuchungsausschuss von den nahmhaftesten deutschen Verfassungsrechtlern in drastischen Worten angemahnten gesetzlichen Reformen vornehmen und die bisherigen Befugnisse der Dienste hinterfragen. Aus unserer Sicht sind verfassungsrechtliche Korrekturen dringend notwendig. Zudem muss die Aufsicht und parlamentarische Kontrolle grundlegend reformiert werden. Auch dies ist eine Erkenntnis der Diskussionen der letzten zwei Jahre.

Hier die Dokumente in Volltext:

Strategische Initiative Technik (SIT)

Schutz deutscher Interessen

Strategiepapier des BND

Mit einem technischen Modernisierungsprogramm beabsichtigt der BND auf die zu verzeichnenden technischen Entwicklungen zu reagieren. Die letzte technische Modernisierung lief 2008 aus und nachfolgende Einzelmaßnahmen konnten den nun auf breiter Front vorhandenen Investitionsstau nicht verhindern.

Hochtechnologisch entwickelte Staaten wie Deutschland befinden sich mit dem „Internet Dinge“, also der zunehmenden Integration von Geräten aller Art in die grenzenlosen und die Welt umspannenden digitalen Netze‚ mitten in der vierten industriellen Revolution. Die ungebremste Entwicklung der Internettechnologie mit ihren erheblichen Auswirkungen auf den Kommunikations- und Informationssektor zwingt den BND zu einer tiefgreifenden Neuorientierung technischer Art. Ansonsten droht eine Erosion der technischen Fähigkeiten des BND. Anders kann bei fortschreitender Digitalisierung die Leistungsfähigkeit des deutschen Auslandsnachrichtendienstes nicht erhalten werden. Nur so kann sich der BND auch in Zukunft auf Augenhöhe mit den westlichen Partnerdiensten austauschen. Neben der durchgehenden Neuorientierung soll insbesondere der Bereich der Cyber-Abwehr Schwerpunktthema des BND werden.

Cyber-Angriffe stellen durch mögliche Informationsabflüsse aus Staat und Wirtschaft, Beeinflussung, Störung oder Schädigung von Informations-‚ Kommunikations- oder Steuerungssystemen im öffentlichen wie im privaten Bereich ein hohes Bedrohungspotenzial dar und gefährden Deutschland als führendes Hochtechnologieland und wichtigen Wirtschaftsstandort. Mit den Cyber-Aufrüstungen zahlreicher Länder, darunter China und Russland, sowie krimineller und terroristischer Akteure haben die Bedrohungen deutlich an Professionalität und Quantität zugenommen. Das unaufhaltsam wachsende „Internet der Dinge“ wirkt verstärkend. Unscheinbare Dinge des täglichen Gebrauchs, wie zum Beispiel fernsteuerbare Glühlampen oder Internet-Fernseher, können plötzlich von einem Cyber-Angreifer „übernommen“ und zu digitalen Waffen umfunktioniert werden, und dies von jedem beliebigen Winkel des Erdballs aus.

Die Bedrohungen aus dem Cyber-Raum stellen eine akute und reale Gefahr dar: Estnische IT-Infrastrukturen von Regierungs- und Finanzeinrichtungen, Zeitungen, Parlament und russische Oppositionsgruppen wurden über mehrere Wochen hinweg durch ausländische Internetangriffe blockiert (2007); kanadische Regierungseinrichtungen wurden Opfer eines groß angelegten Spionageangriffs, bei dem zahlreiche eingestufte Dokumente „digital gestohlen“ wurden (2011); Computersysteme südkoreanischer Fernsehstationen sowie Banken wurden durch eine Schadsoftware zerstört (2013); die Kommunikation der Bundeskanzlerin und weiterer Regierungsmitglieder wurde möglicherweise abgehört (2013). Parallel erreichen die im Internet täglich erzeugten Datenmengen kaum vorstellbare Ausmaße, die das altherkömmliche Sammeln nachrichtendienstlich relevanter Inhalte drastisch erschweren. An die Stelle der Suche nach einer „Nadel im Heuhaufen“ ist die Suche nach den Bruchstücken dieser Nadel getreten. Methoden der Vergangenheit, wie das Suchen nach Inhalten mit dem sprichwörtlichen „Datenstaubsauger“, verlieren ihre Bedeutung. Durch technisch unterstützte gezielte Suche nach Informationen wird auch die Eingriffstiefe verringert und damit ein Beitrag zur Stärkung bürgerlicher Freiheitsrechte geleistet, unter Wahrung der Balance von Sicherheit und Freiheit.

Der BND befindet sich mit seinen Planungen im Gleichklang mit anderen Nachrichtendiensten. Zur Vermeidung eines Verlusts von wichtigen Aufklärungsfähigkeiten und zur Begegnung neuartiger Bedrohungslagen haben unsere Partnerländer hohe Investitionen in ihre Nachrichtendienste getätigt. Die USA haben seit 2004 das Budget der NSA schrittweise um mehr als fünfzig Prozent auf nun fast elf Milliarden US-Dollar angehoben. Die wichtigsten Partner im europäischen Raum, Frankreich und Großbritannien, haben ab 2009 bzw. 2011 jeweils mehrere hundert Millionen Euro in technische Modernisierungsprogramme (500 Millionen Euro bzw. 650 Millionen Pfund Sterling) investiert und die Budgets ihrer Nachrichtendienste in den letzten Jahren schrittweise deutlich angehoben. Sollte der BND nicht nachziehen und seine Fähigkeiten auf den Stand der Technik bringen, droht er hinter Länder wie Italien oder Spanien zurückzufallen, mit negativen Folgen für den Erkenntnisaustausch in der Gemeinschaft und der Gefahr einer Isolation.

Der BND ist als Auslandsnachrichtendienst auch zuständig für das Sammeln von Informationen zu Cyber-Bedrohungen, die vom Ausland ausgehen. Er ist die einzige Einrichtung in Deutschland mit Zugriff auf ausländische Kommunikationsverkehre und mit der Fähigkeit zur Entschlüsselung digitaler Daten. Aus den daraus gewonnenen Informationen können Angriffs- und Spionageversuche in einem frühen Stadium aufgedeckt und Gegenmaßnahmen eingeleitet werden. Hierbei ist eine enge Kooperation zwischen BfV, BSI, BND und Bundeswehr sowie der Industrie erforderlich; erste Schritte hierzu wurden bereits eingeleitet.

Mit fünf Maßnahmenpaketen soll das technische Modernisierungsprogramm die Fähigkeiten des BND erhalten und im Cyberbereich auf Augenhöhe mit den Partnern bringen:

- SIGINT (Aufklärung durch technische Signalerfassung) wird einem Philosophiewandel von einer Inhaltserfassung hin zu einer Metadaten-zentrierten Erfassung unterzogen. Die Suche nach Bruchstücken einer Nadel ist nur erfolgreich, wenn die Suche zielgerichtet und in Echtzeit erfolgt. Gleichzeitig wird die Massenverarbeitung von Kommunikationsinhalten begrenzt. Näheres siehe Anlagen 1a und 1b.

- Die Internetoperationsfähigkeiten (CYBER) werden gesteigert. Die technischen Möglichkeiten zur Erkundung des Internets als öffentlicher Informationsraum werden umfassend für die Aufklärung von gegen Deutschland gerichteten Kommunikationen und gespeicherten Inhalten genutzt. Näheres siehe Anlage 2.

- Auf dem Gebiet der Sensorik wird der technische Fortschritt genutzt, um u. a. die Aufklärung von atomaren, biologischen und chemischen Waffen in Einsatzgebieten voranzubringen. Näheres siehe Anlage 3.

- Der zunehmenden Verbreitung der Biometrie und der damit einhergehenden Gefährdung von HUMINT-Operationen wird mit neuen Methoden und Systemen begegnet. Näheres siehe Anlage 4.

- Mit dem Ausbau der integrierten Datenanalyse finden neuartige Analysewerkzeuge Einzug. Diese werden bisher nicht erkannte Zusammenhänge in den Datenbeständen des BND erschließen und die Aussagefähigkeit bei gegebener Datenbasis steigern. Darüber hinaus sollen mittels automatisierter Echtzeitanalyse von Massendaten aktuelle Aktivitäten des Web im Allgemeinen und der Web-2.0-Plattformen im Besonderen beobachtet werden‚ um auftragsrelevante Entwicklungen zu erkennen. Näheres siehe Anlagen 5a und 5b.

Die beim BND praktizierte Vereinigung der verschiedenen Beschaffungsarten sowie der Auswertung unter einem Dach kommen damit voll zur Geltung. Dadurch wird die Nutzung methodischer Potenziale ermöglicht, die anderen Nachrichtendiensten (NSA, GCHQ etc.) aufgrund deren Spezialisierung vorenthalten bleiben.

Zur Umsetzung wird mit einem Finanzierungsbedarf von 300 Millionen Euro im Zeitraum 2014 bis 2020 kalkuliert.

- 2014: 6 Mio. Euro

- 2015: 28 Mio. Euro

- 2016: 44 Mio. Euro

- 2017: 54 Mio. Euro

- 2018: 58 Mio. Euro

- 2019: 58 Mio. Euro

- 2020: 52 Mio. Euro

- gesamt: 300 Mio. Euro

Im Jahr 2014 werden der vordringlichste Handlungsbedarf in der Technischen Aufklärung abgedeckt und die Planungen sowie konzeptionellen Vorarbeiten für die anderen Maßnahmen intensiviert.

Für das zur Umsetzung benötigte Personal werden keine neuen Planstellen gefordert. Die bisher nicht genutzten Planstellen werden für die geplante neue Priorisierung genutzt, allerdings müssen diese Planstellen mittelfristig mit Personalausgaben unterlegt werden.

Zusätzlich wird durch dieses Programm ein Beitrag zur Förderung von Forschung, Entwicklung und Herstellung von kritischen und sicherheitsrelevanten Komponenten der Informationstechnik in Deutschland geleistet. Dadurch wird die derzeit bestehende Abhängigkeit von Herstellern und Lieferanten aus den USA und China zwar nicht beseitigt, aber in Ansätzen vermindert und der Wirtschaftsstandort Deutschland gestärkt.

Kostenübersicht

(In Tausend Euro)

| 2014 | 2015 | 2016 | 2017 | 2018 | 2019 | 2020 | Summe | |

|---|---|---|---|---|---|---|---|---|

| SIGINT | 3.300 | 20.000 | 30.000 | 29.600 | 25.000 | 25.000 | 19.300 | 152.200 |

| Cyber | 600 | 1.100 | 1.100 | 1.100 | 0 | 0 | 0 | 3.900 |

| Biometrie | 400 | 900 | 1.100 | 900 | 900 | 300 | 0 | 4.500 |

| Sensorik | 200 | 1.000 | 1.650 | 3.200 | 5.100 | 4.200 | 2.300 | 17.650 |

| AIDA | 1.500 | 4.500 | 7.650 | 14.200 | 17.000 | 13.500 | 10.400 | 68.750 |

| Summe | 6.000 | 28.000 | 44.000 | 54.000 | 58.000 | 58.000 | 52.000 | 300.000 |

| Investition | 6.000 | 27.500 | 41.500 | 49.000 | 48.000 | 43.000 | 32.000 | 247.000 |

| Betrieb | 0 | 500 | 2.500 | 5.000 | 10.000 | 15.000 | 20.000 | 53.000 |

Anlage 1b – Maßnahmenpaket SIGINT

Ziel: Zielgerichtete und selektive Erfassung nachrichtendienstlich relevanter Informationen sowie frühzeitige Erkennung von Risikofaktoren für die deutsche IT-Infrastruktur

Die Technische Aufklärung ist ein Grundpfeiler für einen modernen, leistungsfähigen und an den zukünftigen Herausforderungen ausgerichteten Auslandsnachrichtendienst. Wesentliche Herausforderung der Technischen Aufklärung ist die zielgerichtete, selektive Erfassung nachrichtendienstlich relevanter Informationen und der Erkennung von Risikofaktoren für die IT-Infrastruktur weltweit, mit Schwerpunkt in Deutschland und Europa. Hierzu müssen die Erfassungs- und Verarbeitungsfähigkeiten an die moderne Kommunikations- und Informationstechnologie angepasst werden. Alle Bereiche der Technischen Aufklärung des BND – Nachrichtengewinnung, Nachrichtenbearbeitung, Entzifferung und Cyber Intelligence – werden dabei noch enger zu einem Gesamtsystem zusammengeführt.

Die steigende Integration von Daten- und Sprachnetzen sowie die für das Individuum steigende Verfügbarkeit unterschiedlichster Kommunikationswege im Internet und von Informationen aller Art erzeugen riesige Datenmengen, die in Gänze für den BND weder erfassbar noch zu verarbeiten wären. Abhilfe schaffen hier nur mehrstufige, flexibel einsetzbare Filter- und Selektionssysteme, mit denen zielgerichtet die für die Meldungserstellung und Berichterstattung relevanten Verkehre identifiziert, selektiert und extrahiert werden. Insbesondere durch die Analyse von IP-Metadaten wird die Erfassung von Kommunikationsinhalten zielgerichtet gesteuert und damit auch eine Verbesserung der G-10-Erkennung ermöglicht. Die ersten Stufen der Filter- und Selektionssysteme müssen dabei schon an den Erfassungssystemen selbst verfügbar sein.

Zur Umsetzung der erforderlichen Maßnahmen wird mit einem finanziellen Ansatz in Höhe von insgesamt 134,6 Millionen Euro in nachfolgenden Jahresscheiben geplant:

- 2014: 0,3 Mio. Euro

- 2015: 15 Mio. Euro

- 2016: 25 Mio. Euro

- 2017: 25 Mio. Euro

- 2018: 25 Mio. Euro

- 2019: 25 Mio. Euro

- 2020: 19,3 Mio. Euro

Im Jahr 2014 soll mit einer ersten Maßnahme in der Nachrichtengewinnung begonnen werden. Nur durch eine genaue Kenntnis der Verkehrswege im Cyber-Raum ist eine gezielte Steuerung und ein selektiver Zugriff auf nachrichtendienstlich relevante Verkehrsströme möglich. Ziel der Maßnahme ist es deshalb, in Zusammenarbeit mit externen, wissenschaftlichen Stellen im Rahmen von Studien und Entwicklungen einen Prototyp für einen Ausbau der Netzstrukturanalyse zu realisieren, auf den dann aufgebaut werden kann. Hierbei soll eine am Bedarf des BND ausgerichtete und flexible Lösung geschaffen werden, die Abhängigkeiten von international agierenden Firmen und Nachrichtendiensten fremder Staaten möglichst vermeidet. Die Netzstrukturanalyse ist die Grundlage aller weiteren Planungen im Bereich der Nachrichtengewinnung. In den Folgejahren ab 2015 ist der Ausbau der Netzstrukturanalyse geplant.

Beginnend mit dem Jahr 2015 sollen dann die Erfassungssysteme der Technischen Aufklärung weiterentwickelt werden. Hierzu sind die Fortentwicklung und Ergänzung bestehender technischer Lösungen sowie die technologische und medienübergreifende Entwicklung neuer Ansätze vorgesehen. Insbesondere werden Erfassungssysteme für Kabel, Satelliten und Funk weiterentwickelt und mit Fähigkeiten zur Metadaten-basierten Steuerung der Erfassung, inklusive Vorselektion, ergänzt. Wesentliches Ziel hierbei ist, zielgerichtet nachrichtendienstlich relevante Verkehre zu erfassen und der Nachrichtenbearbeitung zur Verfügung zu stellen.

Weiterhin soll die Entzifferungsfähigkeit des BND erhalten bleiben und in Teilbereichen, wie beispielsweise in der Chipanalyse, ausgebaut werden. Hierbei müssen vor allem die technischen Voraussetzungen durch Beschaffung leistungsfähiger Geräte hergestellt werden. Im Wesentlichen sind dies ein Hochleistungsrechner und Systeme zur Chipanalyse, aber auch Werkzeuge zur Protokoll- und Signalanalyse.

Ebenfalls beginnend mit dem Jahr 2015 soll die Nachrichtenbearbeitung den künftigen Herausforderungen angepasst werden. Hierzu sind die vorhandenen Systeme zur Verarbeitung von Metadaten zu ertüchtigen und der Ausbau der verteilten Datenhaltung voranzutreiben. Weiterhin ist eine neue Filterstrategie zu entwickeln und und ein übergreifendes Filteradministrationssystem zu implementieren, ebenso ein Abfragesystem, welches flexible und veränderbare Abfragemechanismen zu Statistik, Arbeitsgängen und Controlling zur Verfügung stellt. Insbesondere die Erkennung von G-10-relevanten Internet-Verkehren muss verbessert werden‚ Systeme zur schnellen, unmittelbaren Steuerung der Erfassungssysteme, verbesserte Selektions- und Filtersysteme und Systeme zur Metadatenanalyse sind zu entwickeln.

Zusätzlich sollen die genutzten bzw. zu entwickelnden Erfassungs- und Nachrichtenbearbeitungssysteme bezüglich ihrer genutzten Hard- und Software vereinheitlicht werden, um so insgesamt künftig Kosten einsparen zu können.

Anlage 2 – Operative Unterstützung von SIGINT und Cyber Intelligence

Ziel: Aufbau und Ausbau der operativen Infrastruktur zur Schaffung von Zugängen sowie der Gewinnung technischer Informationen zur Durchführung von SIGINT- und HUMINT-Operationen (Cyber Intelligence)

Für einen erfolgreichen Einsatz ihrer technischen Mittel und Expertise ist es für die Technische Aufklärung notwendig, auch die für Nachrichtendienste typischen und nur durch sie zu nutzenden operativen Möglichkeiten einzusetzen, um zum Erfolg zu kommen. Hierunter fallen insbesondere die Gewinnung von menschlichen Quellen, um zielgerichtet vergehen zu können‚ die Gewinnung von Zugängen zur Realisierung von Ansatzmöglichkeiten und die Erschließung von technischen Informationen (z. B. Exploits für IT-Operationen oder Signaturen für die Steuerung im Rahmen von SSCD – SIGINT Support to Cyber Defense).

In einer Zeit sich ständig erhöhender Überwachung von individuellen Bewegungen (z. B. Biometrie) müssen erforderliche Reisen der Mitarbeiter in aller Regel unter Klarnamen durchgeführt werden. Hierzu ist eine flexible, tragfähige und belastbare operative Infrastruktur eine unabdingbare Voraussetzung, um den Schutz der Mitarbeiter sowie deren Familien gewährleisten zu können.

Zur Umsetzung der erforderlichen Maßnahmen wird mit einem finanziellen Ansatz in Höhe von insgesamt 3,9 Millionen Euro in nachfolgenden Jahresscheiben geplant:

- 2014: 0,6 Mio. Euro

- 2015: 1,1 Mio. Euro

- 2016: 1,1 Mio. Euro

- 2017: 1,1 Mio. Euro

Im Jahr 2014 sollen erste dringend notwendige Teilmaßnahmen eingeleitet und umgesetzt werden, um so die Voraussetzungen für gezielte Operationen in den Folgejahren zu schaffen. Hierzu zählen die Schaffung der notwendigen operativen Infrastruktur (z. B. Beschaffungshelfer, Legendenarbeitsgeber, Legendenwohnungsgeber, Anmietung von Servern für die verdeckte, kryptierte Kommunikation usw.) für HUMINT-Ansätze und technische Operationen innerhalb der Technischen Aufklärung sowie die Gewinnung von Zugängen zu technischen Informationen (z. B. Software-Schwachstellen‚ Zugangsparameter, Systemdaten/Gerätedaten usw.).

Anlage 4 – Maßnahmenpaket Biometrie

Ziel: Nutzung biometrischer Möglichkeiten für eigene Zwecke und Abwehr fremder Möglichkeiten

Die fortschreitende Entwicklung und weltweite Verbreitung der Biometrie-Technik birgt für die Aufgabenerfüllung des BND insbesondere im operativen Bereich erhebliche Risiken, aber auch Chancen. Leistungsfähige inner- und außereuropäische Nachrichtendienste setzen bereits seit mehreren Jahren Biometrie-Technik in unterschiedlichster Form aktiv zur Erfüllung ihres Auftrags ein. Das Thema Biometrie wurde dagegen im BND bisher ausschließlich rezeptiv zu auswertenden Zwecken (Nachrichtenbeschaffungslage) sowie zur materiellen Sicherung von BND-Liegenschaften (Zutrittskontrolle) systematisch betrieben.

Im Rahmen des Maßnahmenpaketes Biometrie sollen biometrische Verfahren zum Nutzen der HUMINT-Aufklärung sowie der Auswertung aktiv zur Anwendung gebracht werden. Dies bedeutet zum einen, biometrische Verfahren zur Identifizierung und Begleitung eigener Zielpersonen nutzbar zu machen, zum anderen aber auch nach Verfahren zu suchen, Dritten zugängliche Daten/Bilder des eigenen Personals biometrisch zu verfremden.

Zur Umsetzung der erforderlichen Maßnahmen wird mit einem finanziellen Ansatz in Höhe von insgesamt 4,5 Millionen Euro in nachfolgenden Jahresscheiben geplant:

- 2014: 400.000 Euro

- 2015: 900.000 Euro

- 2016: 1,1 Mio. Euro

- 2017: 900.000 Euro

- 2018: 900.000 Euro

- 2019: 300.000 Euro

Im Jahr 2014 ist vorgesehen, mit den nachfolgenden Teilmaßnahmen zu beginnen:

- Bereitstellung von Software zur Bildmanipulation: Dadurch soll die automatisierte biometrische Gesichtserkennung von im Internet veröffentlichtem Bildmaterial hauptamtlichen BND-Personals durch Dritte verhindert werden (Schutz vor Identitätsaufklärung). Dies ist insbesondere zur Aufrechterhaltung von Klarnamen-Legenden unabdingbar.

- Beschaffung von biometrischen Testsystemen für den mobilen Einsatz: Dadurch sollen zum Beispiel HUMINT-Einsätze in Krisengebieten, auch Begleitung von Bundeswehr-Einsätzen, durch Erfassung biometrischer Daten vor Ort und gegebenenfalls deren Abgleich in Echtzeit unterstützt werden.

- Beschaffung von Testsoftware zur automatisierten Bilderkennung: Dies stellt den ersten Schritt zur biometrischen Ertüchtigung der zentralen Datenbestände des BND dar. Zukünftig soll es möglich sein, nachrichtendienstlich relevante Personen auch anhand von operativ oder rezeptiv beschafftem Bildmaterial zu identifizieren.

Anlage 5a – Maßnahmenpaket AIDA (Ausbau integrierte Datenanalyse)

Ziel: Bessere Vernetzung der Datenbestände und Einsatz neuer Analysewerkzeuge zur Optimierung der Auskunftsfähigkeit