Kriminelle installieren Schadsoftware oft mittels Phishing. Die Polizei installiert Staatstrojaner oft über physischen Zugriff auf das Zielgerät. In Zukunft wollen die Geheimdienste ihre Schadsoftware direkt beim Provider in Downloads der Zielperson einspeisen. Mit einer Webseite, einer App oder einem Update kommt dann auch der Trojaner auf das Gerät.

Dafür will die Bundesregierung Anbieter von Telekommunikation verpflichten, Datenströme an die Geheimdienste umzuleiten. Das steht im Gesetzentwurf zur Harmonisierung des Verfassungsschutzrechts, den wir veröffentlicht haben. Konkret müssen Anbieter die Installation des Staatstrojaners „durch Unterstützung bei der Umleitung von Telekommunikation … ermöglichen“.

Die Dienste-Anbieter sollen nicht nur eine Kopie der Daten ausleiten, das wäre eine normale Telekommunikationsüberwachung. Stattdessen sollen „die umgeleiteten Daten nach Durchführung der Maßnahme zur Weiterleitung an den Adressaten bestimmt bleiben“. Der Datenverkehr soll also durch einen Hacking-Proxy der Geheimdienste geleitet werden.

Datenströme umleiten und ändern

Technisch ist das nicht sonderlich kompliziert. Wenn Datenverkehr durch einen Computer geleitet wird, kann dieser den Inhalt ändern und Webseiten oder Downloads modifizieren und infizieren.

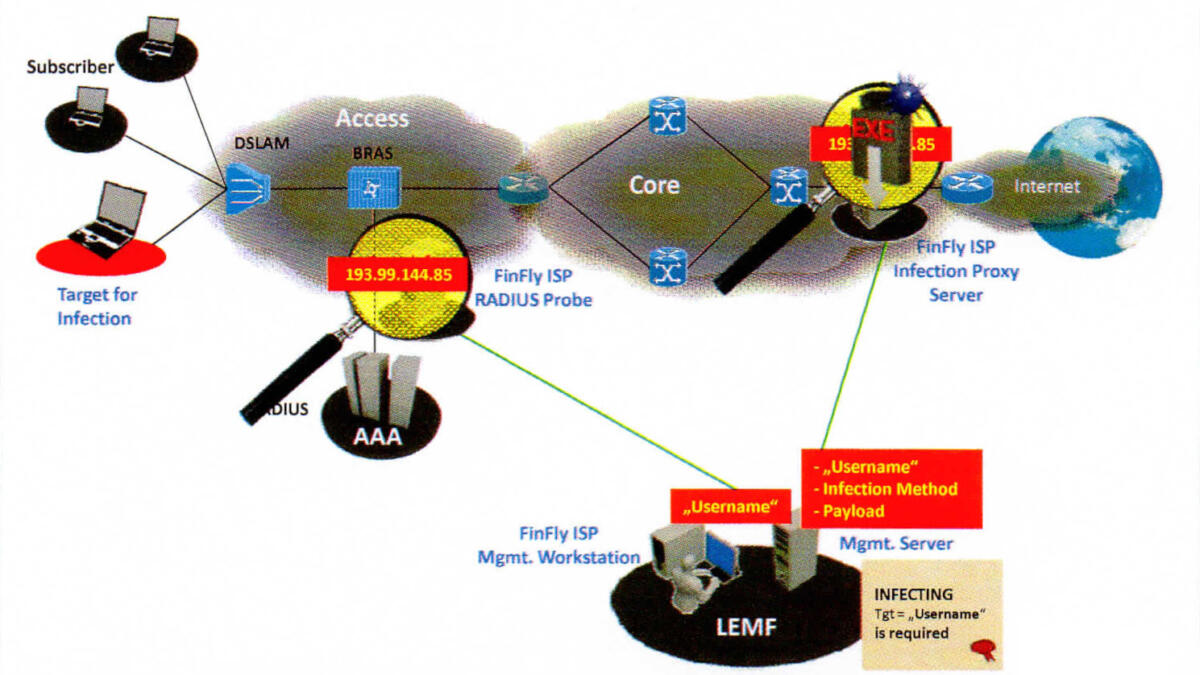

Die großen kommerziellen Staatstrojaner-Produkte beherrschen diese Technik seit vielen Jahren. Die teils deutsche Firmengruppe FinFisher hat dafür das Produkt FinFly ISP, das so beworben wird: „FinFly ISP ist in der Lage, Dateien, die vom Ziel heruntergeladen werden, on-the-fly zu patchen oder gefälschte Software-Updates für populäre Software zu versenden.“

Updates fälschen und infizieren

Eine Werbe-Broschüre von 2011 beschreibt einen beispielhaften Einsatz: „Ein Geheimdienst setzte FinFly ISP im Netzwerk des wichtigsten nationalen Internetdienstanbieters ein. Es genügte, dass das System nur die Log-in-Informationen der Zielperson in das Provider-Netz kannte, um eine Fernüberwachungslösung auf ihrem Computer zu installieren und sie von da an zu überwachen.“

Es gibt sogar ein eigenes Werbe-Video, wie FinFly ISP ein gefälschtes iTunes-Update verschickt und darüber das Zielsystem mit FinSpy infiziert:

Erst vor zwei Wochen berichtete Amnesty International, wie Journalisten in Marokko über eine solche Netzwerk-Injektion mit dem Staatstrojaner der israelischen NSO Group infiziert wurden.

Das Bundeskriminalamt und andere Behörden haben Staatstrojaner von FinFisher gekauft. Wie oft deutsche Bundesbehörden solche Techniken bereits einsetzen, darf der Bundestag nicht erfahren, nicht mal streng geheim.

Provider als Hilfssheriffs

Die Internet-Anbieter kritisieren, dass die Bundesregierung sie zu Hilfssheriffs macht. Im Rahmen der Verbändebeteiligung haben sie Stellungnahmen an die Bundesregierung geschickt.

Der Branchenverband eco bezeichnet die Umleitung von Datenverkehr als „besonders intensiven Eingriff“, der „eine Vielzahl an rechtlichen und prozeduralen Fragen aufwirft“. Der Verband der Internetwirtschaft sieht das Vorhaben „äußerst kritisch und lehnt insbesondere eine Veränderung und Manipulation der Kommunikation sowie deren Unterdrückung ab“.

Der Bitkom hält die Vorschläge für „dringend korrekturbedürftig“. Das Vorhaben „verkennt die enormen Risiken für die gesamte Netzintegrität der Provider und der damit einhergehenden Vertrauensverluste“. Unter den 2.700 Bitkom-Mitgliedern sind auch die Deutsche Telekom, Vodafone und Telefónica.

Viele Anbieter von Telekommunikation

Die Liste der betroffenen Unternehmen ist lang. Dazu zählen vor allem die Zugangsanbieter von Internet- und Mobilfunkanschlüssen, aber auch Betreiber kommerzieller WLANs. Dazu kommen Internet-Knoten wie der DE-CIX, Backbone-Anbieter wie Glasfaser-Betreiber und Housing-Anbieter wie Hetzner. Auch wer an der Erbringung von Telekommunikationsdiensten mitwirkt, ist erfasst.

Schon die klassische Telekommunikationsüberwachung wird nicht nur gegen Clients eingesetzt, sondern auch gegen Server und andere Infrastruktur. Seit vielen Jahren nutzen Polizei und Verfassungsschutz Server-TKÜ und E-Mail-TKÜ. Letzte Woche verkündeten Europol und die französische Polizei, wie sie die Server eines Messenger-Anbieters und darüber alle Client-Apps gehackt haben.

Mit dem Telekommunikationsmodernisierungsgesetz will die Bundesregierung die Definition von Telekommunikation erweitern, von „klassischen“ Diensten wie Telefonie, SMS und Fax auf moderne Dienste wie E-Mail, Internet-Telefonie und „Over-the-Top-Dienste“ wie Messenger. Gut möglich, dass all diese Dienste in Zukunft Telekommunikationsüberwachung ermöglichen müssen – mit und ohne Trojaner. Der eco kritisiert das als immensen Anstieg der verpflichteten Unternehmen.

Trojaner für Geheimdienste kommt

Die Bundesregierung will das Gesetz, das allen 19 Geheimdiensten Staatstrojanern gibt, schon in der Kabinettssitzung am nächsten Mittwoch beschließen. Danach kommt das Gesetz in den Bundestag, wo von der Großen Koalition nicht viel Widerstand zu erwarten ist.

Die Diskussion, ob Kommunikations-Anbieter zur Beihilfe bei der Installation des Staatstrojaners verpflichtet werden, dürfte im Parlament breiten Raum einnehmen. Daran schließen sich Fragen von Haftung, Rechtssicherheit, technischen Richtlinien und Kosten an. Die Union fordert, den Geheimdiensten neben dem kleinen Staatstrojaner Quellen-TKÜ auch den großen Staatstrojaner Online-Durchsuchung zu gehen. Sicher scheint, dass der Trojaner für die Geheimdienste kommt.

Die Gesellschaft für Freiheitsrechte klagt bereits gegen den Staatstrojaner für das BKA. Vor drei Wochen hat die NGO angekündigt, gegen den Staatstrojaner für die Geheimdienste zu klagen. Der Vorsitzende Ulf Buermeyer kündigt auch eine Klage gegen die Provider-Verpflichtung an: „Sollten diese Hacking-Proxys Gesetz werden, wird die GFF eine Verfassungsbeschwerde hiergegen prüfen.“

„Dafür will die Bundesregierung Anbieter von Telekommunikation verpflichten, Datenströme an die Geheimdienste umzuleiten.“

Erinnere ich mich richtig, das es einen Vortrag von Hr. Landefeld (DE-CIX) bei einem der letzten CCC gab, das das bereits gemacht wird, aber nicht auf Basis eines Gesetzes und daher vor Gericht zZ verhandelt wird?

Bisher müssen Anbieter eine Kopie des Datenstroms ausleiten – das verletzt die Vertraulichkeit.

In Zukunft sollen Anbieter den originalen Datenstrom umleiten, ändern lassen und wieder einspeisen – das verletzt die Integrität.

Diese Art der Datenumleitung zu Geheimdiensten öffnet Massenüberwachung und Missbrauch Tür und Tor. Damit sind wir dann nicht mehr weit weg von chinesischen Verhältnissen. In welche Richtung das ausarten kann, sieht man z.B. hier https://netzpolitik.org/2020/china-ueberwachungsapps-gegen-uigurische-minderheit-entdeckt/

Zur Sicherstellung der Grundrechte ist eine sichere End-zu-End Kommunikation ohne Zugriffsmöglichkeiten Dritter unabdingbar! Wenn man nicht nur davon ausgehen muss, dass man abgehört/überwacht wird, sondern auch, dass Informationen und Daten die man abruft durch Geheimdienste umgeleitet und verfälscht werden können ist das Medium verbrannt.

Und sobald Geheimdienste die Möglichkeit haben, Daten/Trojaner auf dem Endgerät des Überwachten abzulegen oder zu modifizieren wird es nicht lange dauern, bis diese Möglichkeit verwendet wird, Beweise zu verfälschen, zu löschen oder zu platzieren.

Deckt ein Journalist beispielsweise kriminelles Verhalten innerhalb der Polizei auf, muss er heute schon ein juristisches Nachspiel befürchten (z.B. Fahrradgate). Mit neuen Geheimdienstmöglichkeiten wäre es nicht so weit hergeholt, dass man aus der Ferne Beweise vom Computer des Journalisten löscht um den Skandal zu vertuschen, Dateien platziert, um die Person zu verhaften und sämtliche Kommunikation umleitet um die „Ratte“ in den eigenen Reihen zu finden.

Noch leben wir in einem Rechtsstaat und die verfügbaren Überwachungswerkzeuge werden einigermaßen verantwortungsvoll genutzt. Doch leider rutschen wir immer mehr in Richtung Überwachungsstaat ab. Denn totale Überwachung ist viel bequemer und günstiger als Personal, Ausbildung und echte Ermittlungsarbeit. Sind die Strukturen erst einmal aufgebaut, werden sie auch genutzt – zum Guten und zum Schlechten. Sie bergen die Gefahr, dass damit Kritiker und andersdenkende verfolgt werden können. Vielleicht nicht heute, aber mit ziemlicher Sicherheit in der Zukunft. So viel sollte man aus der Geschichte gelernt haben.

Ich empfehle sehr die Berichterstattung (im Artikel verlinkt) zum Gesetzentwurf noch mal zu lesen.

Natürlich ist das ganze ein relativ harter Grundrechtseingriff, das gibt auch das Innenministerium zu, glaubt aber verhältnismäßig zu handeln. Nicht vergessen: „Die aktuellen Herausforderungen insbesondere im Bereich des internationalen Terrorismus und des Rechtsterrorismus erfordern eine Anpassung der Befugnisse um die Aufklärung schwerer Bedrohungen für unseren demokratischen Rechtsstaat und die freiheitlich demokratische Grundordnung zu gewährleisten.“

Zitat: „Die Bundesregierung will das Gesetz, das allen 19 Geheimdiensten Staatstrojanern gibt, schon in der Kabinettssitzung am nächsten Mittwoch beschließen. Danach kommt das Gesetz in den Bundestag, wo von der Großen Koalition nicht viel Widerstand zu erwarten ist.“

Geht den Abgeordneten von CDU/CSU und SPD ordentlich aber freundlich auf die Nerven! Deckt sie ein mit Protest, dass es sich gewaschen hat. Bevorzugt per Briefpost und Fax (wer das noch kann).

Frau Esken war ja mal eine sehr engagierte Netz-Politikerin, die gegen den Staats-Trojaner gestimmt hatte. Mich würde interessieren, was Frau Esken heute zu diesem Gesetzentwurf sagt. Steht sie noch zu ihren Werten oder ist sie umgefallen wie damals Heiko Maas (SPD) bei der Vorratsdatenspeicherung?

Es wird also in Zukunft zwei Arten von Trojanern geben: die „guten“ und die bösen. Und während die „Hersteller und Verbreiter“ der bösen Trojaner vom Staat verfolgt, angeklagt und verurteilt werden, werden die guten Trojaner in einer mittelständischen Multimillionen-Euro-GmbH oder Trojaner-AG mit gutbezahlten CDU-Vorständen programmiert. Auf Staatskosten.

Man kann dann auch schon voraussagen: es dauert nicht mehr lange, bis diese „gezielte Massnahme“ zur alltäglichen Massenmassnahme ausgeweitet wird, und man z.B. zehntausende Besucher einer Webseite infizieren will, weil darunter vielleicht ein paar Verdächtige sind, die man gern überwacht hätte.

Hi,

danke für den Artikel und die Information!

Wie kann dieses Gesetz mit unserem „Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme“ vereinbar sein? Hat sich die Politik zu Widersprüchen geäußert. Oder spielen Geheimdienste prinzipiell in einer anderen Liga, so dass Grundrechte nicht gelten? (Warum geht mir gerade z.B. die Weltraum-Theorie durch den Kopf ..)

Im übrigen scheint es einmal mehr Beleg dafür, dass das reine Gottvertrauen in die Integrität proprietärer Software-Produkte höchst problematisch ist: Software von Apple, Google und Microsoft und ihren proprietären Biotopen gibt den Nutzern exakt Null Chance, die Integrität der ankommenden Daten selbst zu überprüfen.

Bei freier Software können und werden sich Interessierte Repos aufsetzen, deren Integrität sich unabhängig prüfen lässt. Natürlich werden sich neben Dissidenten und Asylanten auch Verbrecher derartiger Methoden bedienen . Wer das eine oder das andere ist, ist ja auch bei uns nicht immer ganz klar unterscheidbar – denkt man einerseits an Herrn Snowden oder andererseits den einen oder anderen Banker, wie Akkermann oder Marsalek.

Am Ende ist der Bürger digital ohnmächtig – weil sich bewusst, dass die Integrität seiner „Daten-Persönlichkeit“ vom Staat bewusst nicht geschützt wird. Wie sollen sich Bürger unter solchen Bedingungen auch digital Souverän sein?

Aber Ok: Freiheit wird nie geschenkt, sondern muss seit jeher in jeder Epoche neu erkämpft werden.

Irgendwie erinnere ich much, von der Technik, so Trojaner einzuschleusen, in Greenwalds Buch gelesen zu haben.

Die neue Qualität scheint mir dabei der mögliche Masseneinsatz zu sein. Beim physikalischen Zugriff auf ein Gerät muss man individuell observieren und einbrechen – den Aufwand treibt man automatisch nur in wenigen, besonderen Fällen. Gefälschte Updates hingegen lassen sich automatisiert in großer Menge einspielen.

Zitat: „Die Bundesregierung will das Gesetz, das allen 19 Geheimdiensten Staatstrojanern gibt, schon in der Kabinettssitzung am nächsten Mittwoch beschließen.“

Ich habe da eine ergänzende Frage: Es ist von 19 Geheimdiensten die Reden, jedoch besitzt Deutschland doch nur 3 Geheimdienste. Sind mit den restlichen 16 die Geheimdienste der USA gemeint?

Deutschland hat 3 Geheimdienste des Bundes (BND, BfV und MAD) und 16 Geheimdienste der Länder (LfV). Das Gesetz gilt auch für den Verfassungsschutz von Bayern bis Bremen.

Zitat: „Geheimdienste wollen Hardware bei Internet-Providern installieren, um Staatstrojaner in Datenverkehr einzuschleusen. … Die Provider wollen keine Hilfssheriffs sein.“

Die Hardware ist vermutlich für Provider eine Blackbox, ferngesteuert von staatlich motivierten Akteuren, die einmal installiert es ohne weitere Mitwirkung der ISP ermöglicht, Netzwerk-Verkehr umzuleiten, um Downloads/Updates zusätzlich mit Überwachungssoftware zu versehen.

Niemand will so etwas in seiner Infrastruktur haben, insofern ist der Ekel der Provider nachvollziehbar, zumal solche Installationen prinzipiell selbst angreifbar sind, und dazu geeignet sein können die Provider-Infrastruktur zu korrumpieren. Würde es einem feindlichen motivierten Akteur gelingen, eine solche Installation zu übernehmen, dann wären sämtliche Kunden des Providers in größter Gefahr.

Downloads werden mittlerweile fast zu 100% mittels TLS durchgeführt. Diese Transportverschlüsselung schützt zwar den Transport, aber was transportiert wird bestimmt ein Server am anderen Ende. Ende-zu-Ende ist zwar sicher (schützt vor MITM), aber ein unsicheres Ende kann Beliebiges ausliefern.

https://example.org/update_xy.exe –> Umleitung beim ISP –> https://fake.org/update_xy_mit_trojaner.exe

Das wäre also eher ein Redirect und kein klassischer MITM-Angriff, welcher zusätzlich MITM-Zertifikate beim ISP-Kunden benötigen würde.

Folgende Fragen ergeben sich:

1. Kann die Netzwerk-Umleitung bemerkt werden und wie?

2. Kann die falsch gelieferte Datei bemerkt werden und wie?

Man muss aber dabei auch bedenken, dass es nicht unbedingt um Dateien gehen muss, sondern z.B. um einen Exploit der in eine Internetseite injeziert wird.

Zu Deinen Fragen:

zu 1.) (ja) die Netzwerk-Umleitung kann bemerkt werden, dazu müssen folgende Bedingungen erfüllt sein:

a.) Die Applikation hat das korrekte Original-Client-Zertifikat für die Verbindung zu dem entsprechenden Host.

b.) Die Applikation muss die Übereinstimmung des Client-Zertifikats mit dem Fingerabdruck des Host-Zertifikats überprüfen -> und im Falle einer Nicht-Übereinstimmung den Verbindungsaufbau verweigern oder dem Nutzer die Entscheidung überlassen.

c.) Prinzipiell gibt es eine Schwachstelle dabei, wenn dem MITM-Proxy das Host-Zertifikat bekannt ist, kann der MITM-Proxy sich als Host ausgeben und die Zertifikats-Überprüfung schlägt nicht fehl.

2.) (ja) die falsch gelieferte Datei kann bemerkt werden

a.) z.B. können Dateien signiert werden – Schwachstelle ist dabei wie das Ziel des Angriffs an eine korrekte Signatur kommt – Microsoft/Apple geben Signaturschlüssel für z.B. Installer aus (siehe msi-Dateien) Die Windowsupdates sind signiert und werden vom Updater mittels eines aktuellen Signaturstandes geprüft.

b.) man kann Dateien asymetrisch verschlüsseln – wobei es immer ein festes Paar aus Verschlüssel- und Entschlüssel – Schlüssel gibt

Wenn Dir der Entschlüsselschlüssel von mir bekannt ist, benutze ich meinen privaten Schlüssel um eine Datei zu verschlüsseln – und auf Deinem Rechner entsteht nur mit dem Korrekten Entschlüssel-Schlüssel auch wieder die korrekte Datei – die z.B. über das Einbetten von Prüfsummen über den eigentlichen Datenbereich überprüft werden kann.

c.) man kann die Prüfsumme der Datei erzeugen/erzeugen lassen und einen Validitätscheck im Internet machen – z.B. bei virustotal.com

Bei weitem nicht alle Downloads sind HTTPS.

Oftmals findet HTTP mit Zertifikatsprüfung statt, bei OS Updates (Linux) bei Installern z.B. für virtuelle Instrumente könnte auch ein Entpacken stattfinden – oder der Browser bekommt etwas verpacktes geliefert.

Zu den ausnutzbaren Schwachstellen gehören also durchaus ein Reigen an Angriffen (nicht vollständig):

– Sicherheitslücken im Protokollhandling des Browsers, Betriebssystems und z.B. AV.

– (Sicherheitslücken irgendwelcher autarker Updatechecker wie z.B. Browser, u.a.)

– Sicherheitslücken beim Entpacken (Browser, AV).

– Sicherheitslücken wegen Dummheit (AV explodiert einfach so wegen Buffer Overflow, weil die Datei irgendwie komisch gebaut ist).

– Browser- und ander Updates BLOCKIEREN. Zeigt der Browser das nicht an oder hält eine Fahne hoch, bemerkt man nicht, dass man seit einer Woche eine alte Version hat. Soetwas ist selbst noch keine ausnutzbare Lücke, aber je nach Dauer der Aktion, könnte es dazu verhelfen.

– (VT: Deutschland Windows Key für Updates. Es werden einfach extra Updates eingespielt.)

– OS macht Sachen vor Zertifikatsprüfung. Z.B. Entpacken oder Zusammenfügen von Fragmenten (relativ nahe Vergangenheit „APT“).

– Die Zertifikatsprüfung selbst hat Sicherheitslücken.

– Die Software oder Webseite benutzt Gammelcrypto oder hatte einen schlechten, den Sicherheitsbehörden bekannten, Zufallsgenerator. Also MD5 oder inzwischen vielleicht auch SHA1 zur Datei- oder Zertifikatssignatur könnten einem um die Ohren fliegen, ohne dass man es bemerkt.

Die werden nicht so blöd sein, eine signierte Datei ohne „gültige“ (privater Schlüssel bekannt, Geisterzertifikat das auch aklzeptiert wird, Hashkollision berechnet) Signatur auszuliefern. Dann können die auch gleich eine Email mit „Sie werden überwacht, falls sie gegen Gesetze verstoßen haben sollten, bitten wie Sie, das den Behörden zu melden, oder auf Einwanderung zu verzichten, Danke!“ als Inhalt schicken.