Der Datenskandal um Facebook und Cambridge Analytica war nicht der erste und wird auch nicht der letzte sein. Immer mehr Menschen realisieren, dass die alltägliche Sorglosigkeit mit der eigenen digitalen Kommunikation Konsequenzen nach sich zieht: Staatliche Akteure wollen in ihrem Kontrollwahn auch das letzte Detail aus dem Leben der Menschen wissen, Datenkonzerne schlagen Kapital aus den persönlichen Informationen ihrer Kundinnen und Kriminelle suchen Schwachstellen für Betrug, Erpressung, Mobbing. Solange Politik und Tech-Industrie nicht umdenken, müssen Nutzerinnen ihren Schutz deshalb weitgehend selbst in die Hand nehmen. Wir haben dafür ein paar einfach Tipps zusammengestellt.

Vorab: Unterschiedliche Gefahrensituationen erfordern unterschiedliche Maßnahmen. Die hier gesammelten Anregungen können Menschen helfen, Datensammlern das Leben schwerer zu machen. Sie wären aber etwa für Aktivistinnen in autoritären Staaten nicht ausreichend, um ihre Spuren zu verwischen. Wichtig ist es deshalb, sich selbst Gedanken darüber zu machen, vor welchen Gefahren man sich eigentlich schützen möchte – und sich im Zweifelsfall professionelle Hilfe zu suchen. Eine Basissammlung wie diese hier ist immer fragmentarisch und kann nie vollkommene Sicherheit gewähren. Alltägliche Nutzerinnen sollten sich im Klaren sein, dass sie selbst ein bisschen Aufwand betreiben und mitdenken müssen, um sich selbst zu schützen. Nur weil ein Angebot von vielen Menschen genutzt wird, heißt es beispielsweise noch lange nicht, dass der Dienst sicher oder datenschutzfreundlich ist. Deshalb sollte man sich immer fragen, was eigentlich das Geschäftsmodell eines Dientes ist – gerade bei vermeintlich kostenlosen Angeboten.

Am schönsten wäre es natürlich, wenn alle zu Profis in Sachen digitaler Selbstverteidigung würden. Da das aber ein unrealistisches Szenario ist, sammeln wir hier zumindest ein paar Grundlagen für Internetnutzerinnen, die ihre Alltagskommunikation gegen Überwachung, kommerzielles Tracking und unbefugte Zugriffe schützen wollen. Allen, die sich noch tiefergehender mit Online-Schutz auseinandersetzen wollen, empfehlen wir zwei englischsprachige Leitfäden: Surveillance Self-Defense von der Electronic Frontier Foundation und Security in a Box von Tactical Tech und Front Line Defenders. Praktische Hilfe bieten die vielen Cryptoparties überall im Land.

Wir freuen uns über Feedback und ergänzen die Sammlung nach freundlichen Hinweisen gerne:

- Eigene Daten besser vor Facebook schützen

- Google unter Kontrolle halten

- Alternativen zu Facebook und Google

- Passwörter und Passwort-Manager

- Messenger

- Browser und Plug-Ins

- VPN für mehr Schutz in offenen Netzen

- Mail-Verschlüsselung

- Datenminimierung

- Sicherheitsupdates zügig einspielen

- Hol dir deine Daten zurück

Eigene Daten besser vor Facebook schützen

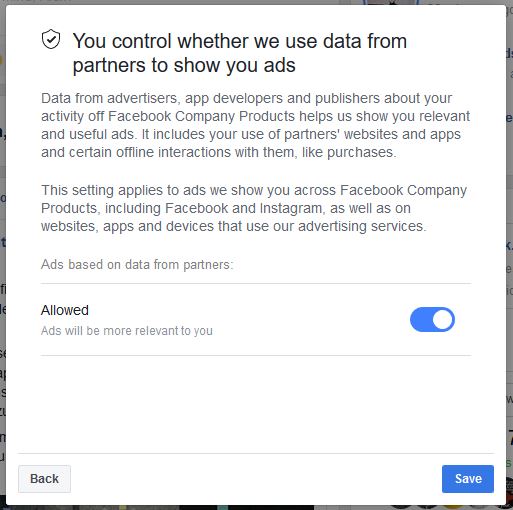

Zum Schutz der eigenen Privatsphäre wäre es besser, gar nicht erst auf Facebook zu sein. Wer es aber doch ist, sollte zumindest Schadensbegrenzung betreiben und den Umgang mit seinen Daten möglichst restriktiv einstellen. Dazu kann man einerseits in den Privatsphäre-Einstellungen einschränken, wer die eigene Kontaktliste sehen darf, ob man das eigene Profil über Suchmaschinen auffindbar ist oder ob man mit der eigenen Telefonnummer gefunden werden kann. Zudem sollte man mit den Daten seiner Freunde, Familie und Kollegen achtsam umgehen und – Stichwort Datenhöflichkeit – darauf verzichten, das eigene Adressbuch hochzuladen.

In den Kontoeinstellungen lässt sich zudem eine Lücke schließen, die Facebook aus monetären Gründen bewusst offen gelassen hat und beispielsweise Cambridge Analytica ausnutzen konnte. Eine genaue Anleitung dazu ist hier zu finden.

Im Zuge der Einführung neuer Datenschutzeinstellungen hat Facebook nun auch in Europa seine umstrittene Gesichtserkennung gestartet. Das Verfahren basiert darauf, dass eine Software Fotos analysiert und für Gesichter individuelle Signaturen auf Basis ihrer Merkmale erstellt. Anhand dieser mathematischen Repräsentationen der Gesichter werden Personen dann auf beliebigen Fotos wiedererkannt. Da Facebook die Abfrage des Einverständnisse so gestaltet hat, dass das kaum jemand mitbekommt, sollte man dies in den Einstellungen prüfen. Der entsprechende Reiter heißt „Gesichtserkennung“.

Wichtig ist auch, sich nach der Nutzung von Facebook immer wieder auszuloggen, weil man es dem Unternehmen ansonsten sehr leicht macht, das komplette Surfverhalten mitzuschneiden. Das muss allerdings kein großer Mehraufwand sein – mit einem Passwort-Manager kann man die Eingabe von Benutzernamen und Passwörter automatisieren.

Google unter Kontrolle halten

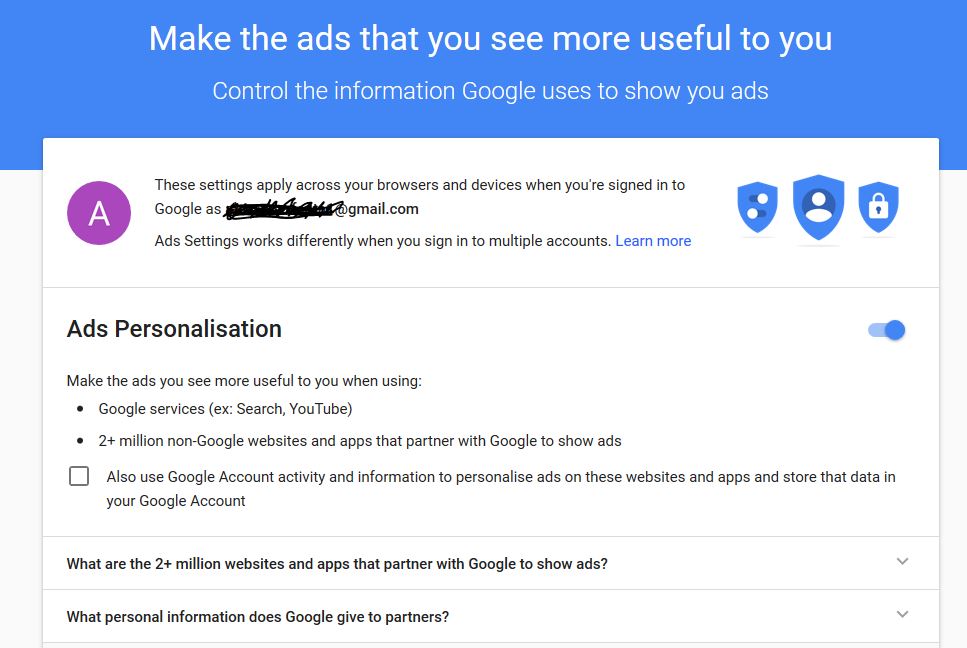

Der Internet-Gigant speichert über seine Suchmaschine, Kartendienste und zahlreiche andere Apps standardmäßig eine erschreckend große Datensammlung über uns. Das gilt insbesondere für diejenige Nutzer, die über ihr Android-Handy ständig bei Google eingeloggt sind. Der digitale Fußabdruck lässt sich hier aber ein wenig einschränken.

Als erster Schritt lässt sich die Personalisierung von Werbung über das Google-Netzwerk deaktivieren. Damit kann der Internet-Konzern nicht mehr die vielen persönlichen Daten, die er durch unsere Suchen und andere Aktivitäten erhält, für auf uns zugeschnittene Anzeigen seiner datenhungrigen Kunden verwenden. Auch bei Google sollte man sich möglichst zügig wieder ausloggen, wenn alles notwendige erledigt ist. Das muss allerdings kein großer Mehraufwand sein – mit einem Passwort-Manager kann man die Eingabe von Benutzernamen und Passwörter automatisieren.

Die Nachrichtenseite Wired zählt weitere Schritte auf, um die Datenverwendung durch Google einzuschränken: Dazu zählt das Löschen aller alten Suchanfragen, die man selbst gestellt hat, sowie das Löschen aller gespeicherten Standortdaten. Das Standort-Tracking lässt sich zudem ganz ausschalten. Zudem sollte man als Google-Nutzer unbedingt die Liste der Apps von Drittanbietern durchgehen, denen man im Laufe der Jahre Zugriff auf das eigene Konto gewährt hat: Viele davon hat man längst vergessen, sie sollten wirklich nicht mehr auf die eigenen Daten zugreifen dürfen.

Für alle, die noch weiter gehen wollen, hat systemli.org gerade einen Leitfaden veröffentlicht, wie man Android-Smartphones von Google befreit.

Alternativen zu Facebook und Google

Viele Dienste von Facebook und Google lassen sich einfach durch andere Anbieter ersetzen, die nicht-kommerziell und offen sind und die Privatsphäre ihrer Nutzer besser wahren. Das gilt für E-Mail- und Messenger-Dienste ebenso wie Suchmaschinen – Hinweise dazu findet ihr weiter unten. Auch bei Sozialen Netzwerken gibt es dezentrale Alternativen zu Facebook, etwa Mastodon und Diaspora als bekannteste Vertreter.

Es gibt zwar keine einzelne Plattform, die alle Funktionen von Facebook bietet. Wired hat jedoch eine Liste von Anbietern zusammengetragen, die datenschutzkonform einzelne Dienste für die meisten dieser Funktionen anbieten: Für den Newsfeed, Messenger-Dienste (mehr dazu unten), aber auch für Event- und Geburtstagserinnerungen, Gruppen und Logins bei Drittanbietern gibt es bessere Alternativen.

Google ist inzwischen praktisch ein Synonym für Online-Suche. Trotzdem gibt es gute Alternativen zum großen Daten-Staubsauger. Die Privatsphäre der Nutzer schützt etwa Duckduckgo. Ein Angebot aus Deutschland ist die datenschutzfreundliche Meta-Suchmaschine MetaGer. Sie wurde an der Universität Hannover entwickelt und wird von einem gemeinnützigen Verein betreut. Eine weitere nicht-kommerzielle Alternative ist Searx. The Verge hat die Vorzüge der kleinen, feinen Suchmaschinen zusammengefasst:

Die Möglichkeiten, das Tracking von Werbe-Netzwerken zu blockieren, ist dabei wahrscheinlich das wichtigste Feature. Diese Netzwerke werden von Firmen wie Google und Facebook dazu genutzt, Nutzern durch das Netz zu folgen und aus ihren Browser-Verläufen ein genaueres Profil für zielgerichtete Werbung zu basteln. Duckduckgo sagt, die eigene Software könne solche Tracker „entlarven und blockieren“. Wobei, im Katz-und-Maus-Spiel der Werbeindustrie gegen Privatsphäre-Technologie wird es nicht immer möglich sein, alle zu erwischen. [Eigene Übersetzung]

Eine Möglichkeit zum Schutz der Daten ohne Verzicht auf Googles fortschrittliche Suchtechnologie bietet Startpage.com. Der Dienst erlaubt anonymisierte Suchen über Google.

Passwörter und Passwort-Manager

Bei Passwörten kann man viel falsch machen. Ein einziges Passwort für alle Dienste nutzen, beispielsweise. Weil Unternehmen wie Dropbox oder Yahoo regelmäßig Passwörter an Kriminelle verloren gehen, sollte man das auf keinen Fall tun. Schwache Passwörter, die nur aus einem Wort bestehen oder sehr kurz sind, können zudem leicht geknackt werden. Um ein halbwegs sicheres Passwort zu finden, gibt es mehrere Varianten. Die Electronic Frontier Foundation hat dazu eine Anleitung veröffentlicht, hier ein Auszug:

Eine der vielen Schwierigkeiten, die Leute beim Aussuchen von Passwörtern haben, ist, dass die Leute nicht sehr gut dabei sind, eine zufällige und unvorhersagbare Auswahl zu treffen. Eine effektive Art zur Erstellung eines starken und leicht zu merkenden Passworts ist es, einen Würfel und eine Wortliste zu verwenden, um zufällig Worte auszuwählen. Zusammen bilden diese Wörter eine „Passphrase“. Diese Passphrase ist ein Typ Passwort, das länger und damit sicherer ist. Für Festplatten-Verschlüsselung und Passwortmanager empfehlen wir eine Auswahl von mindestens sechs Worten. [Eigene Übersetzung]

Die einfache Handhabung besonders starker Passwörter ermöglichen Passwort-Manager. Damit lässt sich für jedes einzelne Benutzerkonto ein eigenes, langes und komplexes Passwort vergeben. Die Passwörter braucht man sich allerdings nicht mehr zu merken, das Programm füllt es jedes Mal automatisch aus. So ist der Mehraufwand, den man betreiben muss, um bei Diensten wie Facebook oder Google nicht immer eingeloggt zu bleiben, minimal. Mit einem Master-Passwort kann man viele Konten einfach sichern. Als besten Passwort-Manager des Jahres 2018 kürte die Seite Techradar kürzlich LastPass. Tactical Tech rät hingegen zu KeePassX.

Passwort-Manager sind sicherer, als für alle Seiten das selbe Passwort zu verwenden. Dennoch ist auch bei Passwort-Managern eine gewisse Vorsicht anzuraten: Sind sie freie Software, können zwar viele Augenpaare einen Blick auf die Qualität der Software werfen. Aber eine Sicherheitslücke in einem Passwort-Manager bedeutet eben auch, dass sich solch ein Fehler gleich auf alle darin gespeicherten Passwörter auswirken kann. Auch das von Techradar jetzt als Gewinner gekürte LastPass kam 2016 bereits in die Kritik, und es war auch nicht das erste Mal. Es empfiehlt sich in jedem Fall, aufmerksam zu sein und sich regelmäßig über Sicherheitsschwankungen in jeder Software zu informieren, die wichtige Daten bewacht.

Messenger

Gewöhnliche SMS liegen de facto im Klartext beim Telefonanbietern vor und werde auch gespeichert. Beim Transport über die Mobilfunknetze werden sie verschlüsselt, allerdings ist der Verschlüsselungsstandard veraltet und gebrochen. Im Rahmen der Vorratsdatenspeicherung sollen SMS von vielen Anbietern komplett vorgehalten werden. Sie stellen also alles andere als die Privatsphäre der Nutzer sicher.

Auch das vielgenutzte WhatsApp sendet zwar verschlüsselt und ist damit sicherer als SMS, doch der Dienst gehört Facebook und der Konzern erntet die Metadaten der Nutzer für kommerzielle Zwecke. Darum rät inzwischen sogar WhatsApp-Gründer Brian Acton dazu, auf Facebook und seine Produkte zu verzichten. Doch zum Glück gibt es gute Alternativen unter den Messenger-Diensten.

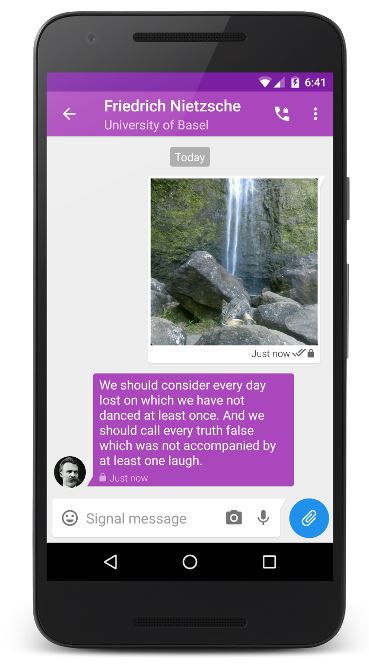

Beliebt in der Welt der Überwachungsvermeider ist etwa der Messaging-Dienst Signal. Er wird unter anderem vom NSA-Whistleblower Edward Snowden empfohlen. Wired schreibt, dass Signal zwar im Unterschied zu WhatsApp oder Telegram keine coolen Sticker oder Bonus-Emojis bietet, aber einfach auf dem Handy und auch dem Desktop zu verwenden ist:

Signal hat auch einige zusätzliche Sicherheits-Features, die praktisch sind, wenn man Überwachung vermeiden möchte. Dazu gehört die Möglichkeit, Nachrichten nach einer gewissen Zeit automatisch zu löschen. Auch kann Signal für Sprach- und Videoanrufe verwendet werden, gleich wie beim Messenger [von Facebook]. Es gibt absolut keine Werbung, und die App sammelt keine persönlichen Daten. [Eigene Übersetzung]

Noch mehr Anonymität verspricht die Schweizer Messenger-App Threema. Diese lässt sich ohne Registrierung oder Verbindung mit Telefonnummer oder Mailadresse nutzen. Alle Daten werden verschlüsselt auf dem lokalen Gerät gespeichert und am Server sofort nach Zustellung gelöscht. Allerdings ist die Software nicht durchgängig Open Source, es bleibt also die Vertrauensfrage in den Anbieter.

Eine weitere Alternative ist der offene Standard XMPP, auch als Jabber bekannt. XMPP setzt wie E-Mail auf ein föderiertes Netzwerk und stellt somit einen Kompromiss zwischen komplett zentralen und reinen Peer-to-Peer-Netzwerken dar. Unserer Leserinnen und Leser empfehlen zudem Wire, Briar Riot und das XMPP-basierte Conversations.

Browser und Plug-Ins

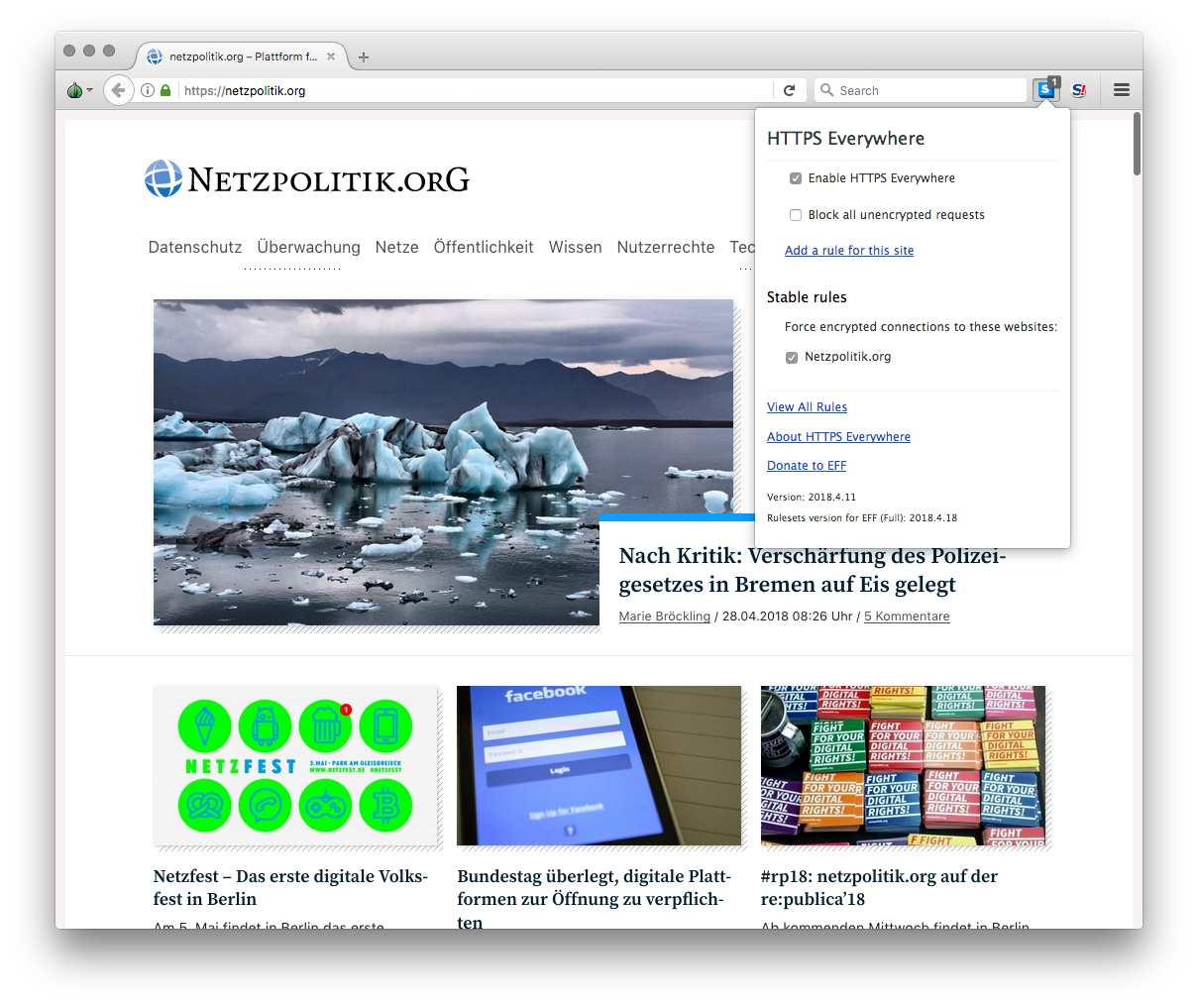

Den perfekten Privatsphäre-sensiblen, aber massentauglichen und betriebssystemübergreifenden Browser gibt es leider nicht. Erst mit den richtigen Einstellungen und Erweiterungen schützen manche Browser die Privatsphäre ihrer Nutzer besser. Ohne eine endgültige Empfehlung abgeben zu wollen, finden sich viele solcher Add-Ons, etwa uBlock Origin, für die Marktführer Firefox und Chrome. Für letzteren lässt sich Hersteller Google jedoch seit einiger Zeit das Recht einräumen, die über den Browser gesammelte Daten inklusive Surfhistorie mit anderen Informationen, die das Unternehmen über seine Nutzerinnen speichert, zusammenzuführen und auszuwerten. Guten Schutz beim Surfen gewähren auch httpseverywhere und uMatrix (für Fortgeschrittene). Auf jeden Fall sollte man es vermeiden, andauernd in Dienste aller Art eingeloggt unterwegs zu sein.

In unserem How-To „So schützt du dich und deinen Browser“ bieten wir einen umfassenderen Überblick, wie man im eigenen Browser halbwegs die eigene Privatsphäre sichern kann. Auch für Mobilgeräte gibt es Browser, die die eigene Privatsphäre besser wahren als etwa der bei Android vorinstallierte Google-eigene Browser Chrome. So gibt es Chrome-Klone, die auf problematische Bestandteile des Originals verzichten, etwa die Linux-Variante Chromium. Wir empfehlen für Android und iOS Firefox Focus (hierzulande auch als Firefox Klar bekannt) als datenfreundlichsten Browser. Apple-Nutzer können zudem auch den mitgelieferten Safari mit einem Content-Blocker verwenden oder gleich den Browser Brave, den es mittlerweile auch für den Apple-Desktop gibt.

Ein machtvolles Werkzeug zum Schutz der eigenen Privatsphäre ist der Tor Browser. Die Software leitet den eigenen Internetverkehr verschlüsselt durch ein zwiebelartiges Netzwerk an Servern und verhindert damit, dass irgendwer die eigenen Schritte nachverfolgen kann. Die Webseite Lifehacker schreibt dazu:

Tor ist nützlich für jeden, der seine Aktivität im Internet vor der Werbeindustrie, Internetprovidern und Webseitenbetreibern schützen möchte. Gleiches gilt für jene, die Zensurbestimmungen in ihrem Land umgehen möchten, […] und jeden, der nicht möchte, dass sein Surf-Verhalten mit ihm in Verbindung gebracht wird. [Eigene Übersetzung]

Der Nachteil des Tor-Browsers: Mit ihm surft man etwas langsamer, da jedes Stück Information nur über Umwege verschickt werden kann. Dafür ist man damit relativ anonym im Internet unterwegs, selbst wenn auch dieser keine absolute Sicherheit gewährleisten kann und noch einige Angriffs-Vektoren übrig bleiben. Anders als noch vor einigen Jahren ist aber die Verlangsamung nicht mehr so auffällig, sofern man nicht seine gesamte Zeit auf Videoportalen verbringt.

Mit Orbot und Orfox gibt es inzwischen auch eine Möglichkeit, Tor auf Android-Geräten mobil zu nutzen.

VPN für mehr Schutz in offenen Netzen

VPN steht für Virtual Private Network. Mit einem VPN-Client lässt sich nicht nur weitgehend anonym surfen, sondern auch bei anderen Online-Aktivitäten die eigene Identität verschleiern. Das ist vor allem wichtig, wenn man in offenen WLANs unterwegs ist, wo der Betreiber den Datenverkehr mitüberwachen kann. VPN-Software leitet sämtlichen Verkehr zunächst vom eigenen Gerät verschlüsselt zum Server des Anbieters und von dort ins Netz. Auch kann man durch VPN-Server vorgeben, aus einem bestimmten Land zu sein, und dadurch Geoblocking umgehen.

Manche VPN-Anbieter versprechen ihren Nutzern, ihre Zugriffsdaten nicht zu speichern und dadurch ihre Anonymität zu wahren. Aber Obacht: Wenn der gesamte Internetverkehr durch einen VPN-Anbieter getunnelt wird, versetzt das diesen in eine besonders wichtige Lage und macht ihn zu einem attraktiven Ziel. Das Anbieter von VPN-diensten selbst nicht mitlesen, gilt bei weitem nicht für alle VPN-Anbieter, etwa den entsprechenden Dienst von Facebook. Auf keinen Fall sollte man daher Gratis-Lösungen nutzen. Im Umfeld von netzpolitik.org werden beispielsweise IPredator oder F-Secure verwendet. Am sichersten ist aber immer noch, den VPN über einen eigenen Server zu betreiben.

Staaten wie China, Russland und der Iran schränken die Nutzung von VPN-Diensten stark ein. Das sollte man vor einem Reiseantritt bedenken. Auch gilt es bei der Verwendung von VPN-Diensten und Tor-Browsern zu bedenken: Sobald man sich im Browser irgendwo einloggt, ist es – zumindest gegenüber dem verwendeten Dienst – vorbei mit der Anonymität.

Mail-Verschlüsselung

Der sichere Standard für den E-Mail-Verkehr ist Ende-zu-Ende-Verschlüsselung mit OpenPGP. Die Software erlaubt seit mehr als zwei Jahrzehnten den Austausch von praktisch nicht knackbaren Mails mittels öffentlicher und privater Schlüssel. Wie dieses Prinzip der asymmetrischen Verschlüsselung funktioniert, erklärt dieses Video von Alexander Lehmann. Die Handhabung der privaten Schlüssel will jedoch bedacht sein, denn die Sicherheit steht und fällt damit, wie sicher diese Schlüssel aufbewahrt sind. Das gilt unabhängig von Mail-Verschlüsselung für alle kryptographischen Schlüssel. Werden einem beispielsweise das Mobiltelefon oder der Laptop geklaut und man hat keine Festplattenverschlüsselung, dann sind auch private kryptographische Schlüssel kompromittiert.

In den vergangenen Jahren hat frei verfügbare Software wie Enigmail für das Mail-Programm Thunderbird den Zugang zur E-Mail-Verschlüsselung selbst für technische Laien erleichtert. Eine Anleitung zum Aufsetzen von OpenPGP an einem Windows-PC findet man hier.

Für Macs gibt es das Open-Source-Tool GPG, ein Plugin für das mitgelieferte Apple Mail. Allerdings kann die Geschwindigkeit der Updates für GPG nicht immer mit der des Apple-Konzerns mithalten, darum sollte vor einem Betriebssystem-Update immer geprüft werden, ob schon eine kompatible Version der Verschlüsselungssoftware dafür existiert.

Datenminimierung

Das Prinzip der Datenminimierung bedeutet, dass ein Dienst nur so viele Daten speichert, wie nötig. Es schützt Nutzer vor dem wahllosen und unkontrollierbaren Verarbeiten von personenbezogenen Daten ohne bestimmten Zweck. Das Prinzip ist durch die Datenschutz-Grundverordnung der EU und deutsche Datenschutzgesetze festgelegt. Als Nutzer kann man jedoch zusätzlich dafür sorgen, nicht mehr über sich preiszugeben als unbedingt notwendig.

Etwa muss man nicht überall seine richtigen Daten angeben. Das kennt man schon aus Alltagssituationen: Wer beim Takeaway-Laden einen Kaffee oder eine Pizza bestellt, darf für die Lieferung ruhig einen Namen erfinden. Selbes gilt im Web – auch dort kann man häufig ein Pseudonym seiner Wahl verwenden. Anbieter von kostenlosen E-Mail-Diensten möchten oft, dass neue Nutzer seitenweise Angaben über sich selbst ausfüllen. Dabei gibt es aber keine rechtliche Verpflichtung, wahrheitsgemäß zu antworten. In manchen Fällen können solche Antworten sogar dabei helfen, Klickfallen zu vermeiden.

Sicherheitsupdates zügig einspielen

Generell sollte man Sicherheitsupdates so schnell wie möglich einspielen, um möglichst auf der sicheren Seite zu bleiben. Das gilt sowohl für einzelne Software-Pakete als auch für das Betriebssystem an sich, auch auf dem Mobiltelefon. Doch während das auf dem Desktop relativ einfach fällt, macht sich bei mobilen Plattformen eine ärgerliche Fragmentierung bemerkbar.

Apple macht Sicherheitsupdates für alle halbwegs aktuellen Geräte gleichzeitig verfügbar. Das ist lobenswert, hat allerdings seinen wortwörtlichen Preis. Für Handys mit dem Android-Betriebssystem des Marktführers Google ist die Lage etwas weniger überschaubar: Hunderte verschiedene Hersteller statten ihre Geräte mit angepassten Versionen von Android aus. Viele dieser Betreiber geben die neuesten Updates nur für eine gewisse Zeit weiter, danach werden Sicherheitslücken nicht mehr geschlossen. In den Niederlanden läuft deswegen sogar eine Klage gegen Samsung.

Als Kunde sollte man darauf achten, welche Telefone regelmäßige Updates erhalten. Das ist schon allein deshalb wichtig, weil manche Händler in Deutschland und Österreich noch Geräte verkaufen, für die es überhaupt keinen Support mehr gibt. Ein Handy ohne aktuelle Sicherheitsupdates ist anfälliger für Angriffe.

Hol dir deine Daten zurück

Facebook, Tinder, WhatsApp, Onlinebanking, Lieferservice – die eigenen Datenspuren im Blick zu behalten, ist heute kaum noch möglich. Helfen kann eine Datenauskunft bei Unternehmen, die Informationen über uns gespeichert haben. Denn wir alle haben das Recht, eine solche Auskunft anzufordern. Hier steht, wie es geht.

Einfacher wird die Datenauskunft durch die Ende Mai in Kraft tretende Datenschutz-Grundverordnung der EU: Sie verpflichtet Unternehmen dazu, ihren Nutzern Online-Formulare zur Verfügung zu stellen und die Daten in einem maschinenlesbaren Format zu liefern, etwa in Form von csv-Dateien.

Ein wichtiger Punkt scheint mir zu fehlen: Funktionierende und nicht zu alte Backups haben (falls doch mal was daneben geht). Zb auf Mac einfach mit TimeMachine auf eine externe Festplatte. Das geht inzwischen sehr schmerzlos. Wichtig ist nur, dass man sich davon überzeugt, dass das Backup auch funktioniert, in dem man probehalber Daten daraus wieder herstellt.

Guter Hinweis, auch wenn wir natürlich nicht alles aufnehmen konnten (und wo wir schon dabei sind: Festplatten unbedingt verschlüsseln :)

Festplatten verschlüsseln — prinzipiell ja, aber bei Backups wäre ich vorsichtig. Eine Backup-Festplatte, die zu Hause im Kleiderschrank liegt, kann zumindest nicht ausgespäht werden und wird auch nicht im Zug vergessen: die Gefahr, dass ein Angreifer in ihren Besitz kommt ist wesentlich geringer als bei meinem Laptop.

Gegen die Gefahr eines Diebstahls oder einer Hausdurchsuchung abzuwägen ist das Risiko, das Festplatten-Passwort zu vergessen, oder den Zettel, auf dem man es notiert hat, nicht mehr zu finden. Ein Passwort-Manager hilft hier auch nicht (wenn man die Passwörter nicht in der Cloud speichern möchte), denn wenn das Notebook kaputt ist oder nicht mehr vorhanden, habe ich auch keinen Zugang mehr zu den Passwörtern, und habe mich ggf. von meinem Backup ausgeschlossen.

Daher meine Empfehlung: Backups ohne Festplattenverschlüsselung. Lieber einzelne Container verschlüsseln, für die wirklich sensiblen Daten. Den Tresor des Passwort-Managers aber so lassen, damit man diesen einfach wiederherstellen kann.

Dem würde ich widersprechen wollen – alleine schon deshalb, weil es kaum möglich ist, sensible Daten von weniger sensiblen Daten sauber zu trennen. Du weißt im Zweifelsfall eher nicht, welches Programm welche Daten wohin cached, noch bist du in der Lage, Dateien sicher zu löschen. In Zeiten wo Dateisysteme kleine Dateien direkt in die Inodes integrieren und SSDs massives Wear-Leveling betreiben, weißt du nicht, ob du Datei X sicher gelöscht und überschrieben hast.

Deshalb: Immer alles verschlüsseln. Im Zweifel lieber den Masterkey analog sichern und bei Freund/Eltern/Notar des Vertrauens versiegelt deponieren.

Schön zusammengefasste Empfehlungen und auch hilfreich, dass es nun auch mal einen deutschen „Self-Surveillance-Guide“ gibt, den man teilen kann?

Unter den Messenern habe ich jedoch Wire vermisst. Gibt es hier einen Grund warum dieser nicht empfohlen wird?

Disclaimer: Ich arbeite bei Wire.

Sollte natürlich „Messengern“ heißen ?♂️

Also ich benutze Wire und kann das wärmstens weiterempfehlen, aus mehreren Gründen:

• ECHTE Mehrgeräteunterstützung; die anderen Lösungen sind immer mehr oder weniger ans Handy gekoppelt. Bei Wire dagegen erzeuge ich meinen Account bei einem Wegwerfmailer und dann kann ich mich auf beliebigen Geräten anmelden.

Jedes Gerät hat sein eigenes Schlüsselpaar und natürlich wird man als Gegenüber gewarnt, wenn zu den verifizieren Geräten ein neues dazukommt.

• Sichere Krypto + Open Source. Insbesondere erlaubt Wire es auch, eigene Clientsoftware zu verwenden, solange sie sich an die Regeln hält – im Gegensatz zu Signal. Wenn Wire auf meiner Plattform nicht (mehr) läuft, kann ich im Zweifel selber bauen und patchen; bei Signal bin ich offiziell gearscht.

• Bedienfreundlich. Die App integriert sich nicht so gut in die Plattform, wie es sein könnte, ist aber alles in allem benutzerfreundlich – insbesondere dann, wenn man sie mit Signal vergleicht.

betr. Wire

Hi , Sandra Admin

bitte bitte um Anleitung ( für dau ) zu „selber bauen und patchen´´.

Seit letztem update hat es sich auf meinem Android (5) ausgewired, leider.

Auf dem Pc u. iPad mini läuft es noch.

mfg

p.b

ps.

der support war willens

, das program aber nicht.

Danke. Wire haben wir nicht aufgenommen, weil das aktuell niemand im Team im Einsatz hat und die wenigen Erfahrungsberichte (schon eine Zeit lang her) nicht so positiv ausfielen, insbesondere in puncto Bedienungsfreundlichkeit. Habt ihr in der Zwischenzeit viel daran gebastelt?

Soweit ich weiß lässt sich Wire auch ohne Google Dienste nutzen und ist client sowie server open source. @Julian: Korrigiere mich wenn ich falsch liege.

Das stimmt. Insbesondere in Anbetracht der Tatsache, dass Signal das Konto zwangsläufig an die Telephonnummer knüpft, finde ich die alleinige Empfehlung inzwischen sehr fragwürdig.

Das verhindert nämlich effektiv, bestimmte Gruppen durch unterschiedliche Accounts zu trennen. Das sorgt dafür, dass der Serverbetreiber ALLE meine Kontakte sieht und wann ich mit wem schreibe und ich keine Chance habe, meine Metadaten ihm Gegenüber zu anonymisieren.

Siehste, ich engagiere mich ehrenamtlich für den Messenger http://www.kontalk.org

Der wurde auch nicht erwähnt.

Wobei, da er auf XMPP aufbaut und komplett OpenSource ist. Sowohl Server wie auch Client, wurde er indirekt unter XMPP aufgeführt.

Ich denke letztendlich ist es bei Messengern wichtig das es nicht einfach noch eine weitere Insel (wie es auch Wire ist) gibt.

Wir brauchen für eine freie Kommunikation einen freien offenen Standard wie es Email schon ist.

Browser und Addons – Ergänzung

– Schon aufgrund der Natur von Googles Geschäftsmodell, ist Chrome kein Browser für bewusste User. Ich empfehle tatsächlich Firefox.

– Addons Als gut funktionierende Kombination hat sich bei mir folgendes erwiesen:

– uBlock Origin, quelloffen, ressourcenschonend, mit vielen Blockierlisten, die allerdings teilweise erst in den Einstellungen aktiviert werden müssen.

– Privacy Badger, Trackingblocker aus relativ vertrauenswürdiger Quelle, mit guter Grundkonfiguration

– Cookie-Autodelete, weil die Cookies der Schlüssel zur Wiedererkennung sind. Recht umfangreich in den Funktionen.

– Multi-Account Containers kann, richtig konfiguriert, Seiten wie Facebook von den anderen trennen, so dass keinerlei Daten getauscht werden können.

Als Browser-Empfehlung fehlt hier ganz klar Pale Moon, der schon von Haus aus nicht nach Hause telefoniert.

Der kommt auch mit den meisten Firefox Legacy-AddOn’s klar und die Community entwickelt die bestehenden AddOn’s weiter.

Dem Kommentar zu Wire von Julian kann ich erstmal so zustimmen: Es zählt nicht unbedingt die Schönheit ;-)

Weiterer wichtiger Punkt, zumindest für mich: Wire kann auch ohne Smartphone auf dem Desktop genutzt werden.

Trotzdem sei an dieser Stelle besonders auf Riot hingewiesen. Dieser Messenger basiert auf dem Matrix-Communication Protocol, ist komplett Open Source und ist auch für alle gängigen Systeme (Desktop, Web, Smartphone) verfügbar.

Nähere Infos: https://about.riot.im/ und https://matrix.org/

Also von Pale Moon würde ich abraten, denn es ist eben eine Legacy-Version von Firefox, die Add-ons haben nach wie vor uneingeschränkten Zugriff auf den Browser und das ist ein Sicherheitsrisiko.

Eine gute Meta-Suchmaschine aus Deutschland ist MetaGer: https://metager.de

Der Quelltext ist als Freie Software veröffentlicht.

Warum in die Ferne schweifen, denn das Gute liegt so nah!

Wollte ich auch nachtragen – danke!

Gibt es einen Grund, weshalb MetaGer bei den Google-Alternativen bis heute kaum zur Sprache kommt? Ich suche seit Jahren standardmäßig mit MetaGer. Ist während dieser Zeit immer besser geworden.

Die großen Suchmaschinenanbieter bezahlen halt Geld, um in den Browsern vorinstalliert zu sein. Die Anwender sehen dann selten einen Grund, nach anderen zu suchen.

Ergo: Macht mehr Mundpropaganda.

MetaGer gab es lange auch nur auf Deutsch. Und wer spricht das schon? Die paar Leutchen hier in der Gegend vielleicht, aber sonst?

Hm, ich benutze DuckDuckGo.

Funktioniert genau so gut.

Das Thema kann Bände füllen und man kann nur sein eigenes Verhalten und Vorlieben Preis geben.

Jedem kann man es nicht Recht machen und jeder User muss sich aus der Fülle der Tipp´s seine eigene Konfiguration zusammen stellen.

Meine Einstellung:

Wer halbwegs sicher durch das Inet surfen möchte, der sollte das am PC mit FF 52.7 ESR mit den Einstellungen von dieser Seite machen.

https://www.privacy-handbuch.de/

dazu Canvasblocker und Noscript

Ein Backupprogramm (Mozbackup) hilft bei der Sicherung der Konten und Einstellungen.

Nach jeder Internetsitzung auch alles löschen.

Passwörter speichert man in eine passwortgeschützte Tabelle, die auf einem Truecryptlaufwerk liegt.

Windowsuser müssen sich natürlich mehr schützen als Linuxuser.

Für Android gibt es für mich nur einen Browser, den Dolphin Browser vers. 12 (Safariclone). Man kann Javascript deaktiviren, Bilder blockieren, Zertifikate der Webseite abfragen und jede Menge Datenschutzeinstellungen vornehmen. Im Zusammenspiel mit Adaway und Afwall+ hat man die volle Kontrolle, wer Daten verschicken und empfangen möchte. Xprivacy verfeinert die Kontrolle der Rechte einzelner App´s. LBE Security Master 6.1.2482 ist ebenfalls eine App, um die volle Kontrolle über sein Handy zu erlangen und funktioniert bis Android 7.1.2. Nützt natürlich nichts, wenn das Handy geklaut oder verloren wird. Darum wird alles (auch SD- Karte) verschlüsselt. Die meisten Android Nutzer haben allerdings kein gerootetes Handy.

Markenhandys haben zudem den Vorteil, das eine Fangemeinde alternative Androidversionen herstellt, um mehr Sicherheit zu gewähren. Allen Anderen bleibt als Alternative Netguard (Norootfirewall), um dem Datenschwund Einhalt zu gebieten. Ab Android 6 kann man die Zugriffsrechte der App´s wieder selber konfigurieren.

Am wenigsten Daten gibt man natürlich preis, wenn man wie ich keine Sozialmedien nutzt.

Ein guter Anlaufpunkt zur Selbstverteidigung ist auch das Privacy-Handbuch auf https://www.privacy-handbuch.de/ ,

wo alles detailliert und für Unerfahrene erklärt wird

Ich nutze ja den eher unbekannten Passwort-Manager Encryptr von Spideroak. Den gibt’s zwar nicht als Browser-Addon, dafür Zero-Knowledge-Ansatz und Open Source.

Nachteil: Die Daten werden nicht lokal gespeichert, folglich ist eine Internetverbindung nötig.

Ahoi,

Ich habe eine Frage, die vllt etwas detailliert beantwortet werden können müsste, kann aber auch kurz und knackig für mich sein: Warum hat sich Facebook/Zuckerberg eigentlich seinerzeit für WhatsApp entschieden, um es zu kaufen, also, was war ausschlaggebend, daß WhatsApp seine „Mitbewerber“/“potentielle Übernahmeopfer“ wie Telgram, Signal, WeChat und kA was noch, „aus dem Rennen“ schlug?

Ich würde mal vermuten, weil es die größte Nutzerzahl hatte bis dahin. Hier auch eine interessante Geschichte dazu: https://www.washingtonpost.com/business/economy/whatsapp-founder-plans-to-leave-after-broad-clashes-with-parent-facebook/2018/04/30/49448dd2-4ca9-11e8-84a0-458a1aa9ac0a_story.html

Cool, danke!

Hab ein paar Zitate mal raussortiert (ohne Anführungszeichen, per copy paste, was mir so aufgefallen ist):

– a #DeleteFacebook social media campaign that has gained force in the wake of the controversy over data privacy

-most popular in countries such as India, Egypt and Brazil, as well as in Europethe

-tiny company had almost 500 million users

-They took pains to collect as little data as possible from their users, requiring only phone numbers and putting them at odds with data-hungry Facebook.

-The service still has no ads, but WhatsApp has embarked on experiments to make money: (..) a tool, called WhatsApp Business (..) a mobile payments system on WhatsApp in India

-Other WhatsApp employees are demoralized and plan to leave in November, four years and a month after the Facebook acquisition

Ich finde es nicht gut, dass ihr DuckDuckGo (DDG) so ein Nischendasein andichtet, und es im Vergleich zu Google als „Verzicht auf fortschrittliche Suchtechnologie“ bezeichnet.

DDG ist eine ernst zu nehmende Konkurrenz zu Google. Je nach Suchgebiet liefert es deutlich bessere Ergebnisse und präsentiert diese übersichtlicher.

Und man hat als erste Suchtreffer nicht immer dieser Schrott-Werbeseiten, die gar nicht zum Thema passen, aber zufällig 2 der 4 Suchworte enthalten.

Nutze DDG seit Jahren und bin den Suchergebnissen, meistens vollkommen zufrieden. Wenn man mal, was nicht finden sollte kann man ja kurz google nutzen. Das einzige was mich an DDG stört ist, das sich der Sitz in den US&A befinden und dadurch, den dortigen Gesetzten unterliegen.

Welchen Zweck erfüllt dieses erfundene Wort „Datenminimierung“?

Es gibt bereits den Fachbegriff „Datensparsamkeit“, den sollte man auch verwenden!

Das ermöglicht zum Beispiel dem interessierten Leser, sich weitergehend in der Wikipedia zu informieren: https://de.wikipedia.org/wiki/Datenvermeidung_und_Datensparsamkeit

Sucht man hingegen nach „Datenminimierung“, findet man gar nichts Sinnvolles, weil das eine rein private Wortschöpfung von netzpolitik.org ist.

Ich finde, bei euch kommt XMPP viel zu kurz. Ihr verwendet mehrere Absätze für das Bewerben von kommerziellen Angeboten – aber die technisch beste Lösung wird nahezu beiläufig in einem einzigen Satz erwähnt:

„Eine weitere Alternative ist der offene Standard XMPP, auch als Jabber bekannt.“

Ich hätte mir in dem Artikel eher einen Text wie den folgenden gewünscht:

XMPP ist ein föderiertes Netzwerk, wie E-Mail, und damit sehr guter Kompromiss zwischen komplett zentralen und reinen Peer-to-Peer-Netzwerken. Es ist sehr datenschutzfreundlich und bietet dank der OMEMO-Erweiterung eine Verschlüsselung auf dem neusten Stand der Technik: Das bietet nicht nur Ende-zu-Ende-Verschlüsselung, sondern sogar Plausible Deniability, Future and Forward Secrecy, und einiges mehr! Zudem besteht alles rund um XMPP aus offene Standards. Zudem sind nicht nur die Clients Freie Software, sondern auch die Server.

Auf dem Handy nimmt man Conversations, auf dem Laptop ist Gajim eine gute Wahl. Beide unterstützen OMEMO.

(Für die Nerds: Will man seinen eigenen XMPP-Server betreiben, ist das deutlich einfacher als z.B. einen eigenen E-Mail-Server zu betrieben. Populär sind hier Ejabberd und Prosody.)

„Technisch beste Lösung“ trifft es mittlerweile nicht mehr ganz.

XMPP hat durchaus viele Vorteile (relativ weite Verbreitung, Software für viele Plattformen verfügbar, offene Server vorhanden). Allerdings gibt es auch eine Reihe gravierender Nachteile: Metadaten sind nicht geschützt (-> Kontaktnetzwerk der Nutzer ist praktisch öffentlich) und es braucht zentrale Infrastrukturen. So ist XMPP nicht zukunftsfähig.

Diese Probleme – und noch einige mehr – löst das recht junge https://briarproject.org/ ganz elegant: Dezentral, anonym, resilient. Momentan fehlen noch einige „interessante“ Funktionen und etwa ein Desktop-Client. Dafür haben sie aber bereits ein Sicherheits-Audit hinter sich und den „1.0.0“-Release-Candidate draußen. Auf jeden Fall einen Blick wert.

Wow! Ich kannte Briar nur, als es in den Kinderschuhen steckte, und wusste nicht, dass es sich schon so weit entwickelt hat.

Umso weniger verständlich ist es, dass der Autor das nicht recherchiert hat (eine einfache Frage an die FSFE oder ähnliche Gruppen hätte genügt). Stattdessen wird in obigem netzpolitik.org-Artikel unreflektiert Werbung für Signal und andere zentralistische Dienste gemacht.

Hm, find ich schon witzig das Briar nicht ohne Standortdaten und Kamera Nutzung auskommt. Somit fällt Briar bei mir durch.

Bezüglich: „Wichtig ist auch, sich nach der Nutzung von Facebook immer wieder auszuloggen, weil man es dem Unternehmen ansonsten sehr leicht macht, das komplette Surfverhalten mitzuschneiden.“

Es gibt Aussagen dazu, was passiert, wenn erst über IP und Cookie ein anonymes Tracking lief und dann von diesem Zugang ein Login erfolgt: Dann werden die vor dem Login gesammelten Daten dem betreffenden Profil zugeordnet. Analog dürfte diese Zuordnung natürlich auch nach einer Abmeldung so lange weiterlaufen, bis Facebook durch Cookielöschung und IP-Wechsel die Spur verliert.

Offen gesagt: Glaubt wirklich jemand ernsthaft etwas anderes?

Verstehe eh nicht wie man Facebook nutzt und sich gleichzeitig in irgendeiner Weise über Datenschutz etc. aufregt bzw. sorgt.

Dazu könnte man ganze Bücher schreiben. Speziell, aber nicht nur, für firefox-Nutzer gibt es die Seite privacy-handbuch.de Vom Chrome gibt es noch den recht interessanten privacy-Browser Epic aus Indien mit integrierter VPN, wenn man nur diverse Rechteverwerter umgehen will, reicht eine „unsichere“ VPN durchaus. Bei dem Teil kann man leider weder uBlock origin noch µMatrix installieren. Im Prinzip wird den Trackern vorgegaukeklt jemanden von sonstwo zu verfolgen. Das ist auch eine Alternative zum Blocken, hilft aber nicht gegen echte Kriminelle, dazu muss man Javascript besser einschränken.

Anzumerken bliebe, möglichst wenig Software zu installieren und auf Flash und Java, sofern man es nicht braucht, zu verzichten. Auch der Acrobat ist für pdf-Dateien nicht die beste Lösung. Die ganze Kryptotrojanerwelle wäre an jemandem, der auf einer Virtuellen Maschine Linux verwendet, vorbeigeschwappt. Seit 18.04 wird auch Umbuntu neugierig. Leicht zu installieren sind für Verfolgungswahnsinnige parrot-Linux (davon gibt es auch eine Pentester-Version) und für Normalnutzer mit leicht erhöhten Linux-Kenntnissen verschiedene Arch-Linux-Derivate wie Manjaro. Das hat nebenbei den Effekt, dass dort Firefox, Thunderbird und Tor, aber wohl auch die Messenger bei einem Vergleichtest auf panopticlick.eff.org bei gleichen Einstellungen bessere Ergebnisse bringen als unter Windows.

Ungeachtet dessen ist alles vergebliche Liebesmüh, wenn man spionierende Betriebssysteme verwendet. Damit wären Mobil-Internet-Anwendungen schon mal „verbrannt“. Auch bei den Desktop-PC und Notebooks sieht es traurig aus. Sowohl Windows als auch Apple sind in den neuen Versionen sehr neugierig und das lässt sich entgegen der Behauptungen der Hersteller nicht abstellen. Auf einigen Notebooks kann man kein meinetwegen Win7 mehr installieren. Selbst Win8.1 nicht. Auch Linuxe nicht. Mich hat es geärgert, weil ich mir ein ASUS kaufte, die Schnüffelei von Win 10 nicht abstellbar war und somit habe ich ein funkelnagelneues Stück Elektronikschrott, aber auf dem neusten Stand. Leider hatte auch die Thunderbolt-Schnittstelle Probleme mit dem Omen Acclerator, so dass das Ding nicht einmal die perfekte Zockmaschine werden wird. Aber „sicher“ nach diesen Tipps ist sie.

Updates als Sicherheitsmaßnahme anzupreisen halte ich für ein Gerücht. Beim Ccleaner wurde 2017 die Schadware direkt mit dem Update ausgeliefert, und die war entgegen anderer Behauptungen nicht harmlos. Auch andere updates waren kompromittiert. Bei Updates in Betriebssystemen kann das dramatischer sein. Man weiß nie wirklich, was einem da untergejubelt wird. Bei Microsoft gab es eine ganze Reihe Spy-Updates. Bei Win 10 braucht man die nicht, das hat von vorn herein Trojaner- und Botnetzeigenschaften. Zumindest bei Windows sind die Beschreibungen nichts sagend und nicht selten zerschießt man sich mit updates das System. Da kann man den „Betatestern“ ruhig den Vortritt lassen.

Die Lage ist deutlich trauriger und sie ist auch nicht mehr beherrschbar. Der Torbrowser, den ich selbst verwende, ist in der Tat gegen kommerzielle Tracker und Kriminelle ein sicherer Schutz. Gegen Geheimdienste höchstwahrscheinlich nicht, aber vor denen wird auch nur eine extrem kleine Minderheit abtauchen wollen.

„Gegen Geheimdienste höchstwahrscheinlich nicht, aber vor denen wird auch nur eine extrem kleine Minderheit abtauchen wollen.“

Es geht nicht darum, abtauchen zu wollen oder müssen. Genausowenig, wie es darum geht, etwas zu verbergen zu haben.

Was meinen sie mit „Auf einigen Notebooks kann man kein meinetwegen Win7 mehr installieren. Selbst Win8.1 nicht. Auch Linuxe nicht“?

Das Geschäftsmodell der Datenkraken beruht auf eine Erreichbarkeit der uninformierten und uninteressierten Nutzer. Und diese Gruppe dürften m.E. 70% – 80% der Gesamtzahl darstellen. Diese Gruppe gilt es zu erreichen. Und hier würde nur eine Webseite helfen, die eine klare und einfache Hilfestellung bietet. Am besten nur „Ja“/“Nein“. Nichts kompliziertes. Die meisten Nutzer setzen sich eben nicht hin und suchen stundenlang via Suchmaschinen nach Antworten. Die meisten kennen nicht einmal die Fragen, die sie stellen müssten. Woher auch, wissen sie doch nicht mal von einer Möglichkeit, ihren browser einzustellen.

Insofern gilt, der grossen Gruppe der Otto-Normal-Nutzer einfaches Handwerkszeug zu liefern. Damit wäre aus meiner Sicht schon sehr viel erreicht.

Als interessierter Laie an die Profis: die Endabnehmer von Daten (wer immer sie sind) sind grundsätzlich daran interessiert, echte Daten zu erhalten. Nur so macht vorher das Sammeln und der Verkauf überhaupt Sinn. Von daher müsste es Programmentwicklungen geben, die in die Datenströme Falschinformationen einstreuen. Je unzuverlässiger die Informationen sind, um so weniger wird bezahlt. Vielleicht hat jemand hier ein paar Gedanken hierzu (Sinnhaftigkeit, technische Probleme).

Digitale Selbstverteidgung ist ein permanenter, zäher Kampf gegen die perfiden Methoden der Überwachungsindustrie. Entweder der Mainstream arbeitet an seiner Digitalkompetenz oder es gilt: „Dumb fucks“ (Zuckerberg). Den Happy-go-Lucky-Button wird es nicht geben!

Digitale Selbstverteidigung: Was ist das eigentlich?

Es gibt Standard Addons, die das bewerkstelligen. Canvas Fingerprind kann man einstellen, immer zufällig generierte Daten zu liefern. Für Handys geht das nur mit root. Xprivacy generiert zufällige Daten für Apps, die all zu neugierig sind und verschleiert für Browser die Daten. Adaway kann das nach Hause telefonieren der Apps unterbinden. DNS Anfragen können aufgezeichnet und zu einer eigenen Blockliste hinzugefügt werden.

In Windows kann man das spionieren mit der hosts Datei bewerkstelligen. Es gibt ausführliche Backlist dafür und die windowseigene FW kann man zur Not auch konfigurieren. Heute muss sich keiner mehr mit Telemetrie Daten ärgern, wenn man ein Nischen mit Ixquick sucht.

Vermisst habe ich einen Hinweis auf Dienste wie beispielsweise SpamGourmet (https://spamgourmet.com), mit denen man Wegwerf-Mailadressen generieren kann, um sich schnell auf irgendwelchen Webseiten registrieren zu können, ohne später das Postfach mit (noch mehr) Werbung vollgemüllt zu bekommen.

Vielleicht gibt es ja sogar noch bessere Alternativen?

10Minutemail.

Wegwerfmail.

mailbox.org bietet ebenfalls Wegwerfadressen an und ist zudem einer der wenigen empfehlenswerten Mail-Provider mit hohen Datenschutzstandards.

Hallo,

hübsch zusammengestellt. Aber ein paar kleine Schönheitsfehler hat es leider noch.

In dem Link, wo Verge angeblich Searx besprochen hat, geht es nur um DuckDuckGo. Und wenn ihr schon (zu Recht!) Metasuchmaschinen aufführt, vermisse ich dann dann doch metager, quasi einen Klassiker dieses Suchmaschinentyps. Searx dagegen ist für mich eher die aktuelle Sau, die in dieser Rubrik heute durchs Dorf getrieben wird, ca. alle 3 Jahre wird da was Anderes gehyped und nichts davon war wirklich auf Dauer gut. Zuletzt wars Yacy oder so ähnlich, andere Namen hab ich bereits wieder vergessen. Nebenbei ist bei Metager klar, wer das betreibt, bei den neueren Alternativen eigentlich nie …..

Neben diversen vernachlässigbaren Tippfehlern habt ihr einen echten Bock geschossen mit „weniger über sich preiszugeben, als unbedingt notwendig.“ Das ist natürlich (vom überzähligen Komma mal ganz abgesehen) in sich völlig unsinnig, denn weniger als _unbedingt notwendig_ heißt doch effektiv, dass man zuwenig eingibt und damit einen Dienst nicht nutzen kann. Da manche Dienste kaum mehr als eine gültige und wirklich genutzte Mailadresse (z.B. für ein lobenswertes Double-Opt-In) verlangen, kann man sich leicht vorstellen, wie toll man so einen Dienst nutzen kann, würde man eure Formulierung für bare Münze nehmen – gemeint war also offensichtlich „nicht mehr als unbedingt notwendig“. ;-)

MfG

sf

Der Hinweis zu „weniger“ stimmt natürlich, hab es schon ausgebessert.

aus meinen FOSS Lesezeichen:

Framasoft’s Versuch, Google zu verbannen – https://degooglisons-internet.org/

Sicherheit und Datenschutz von Mike Kuketz – https://www.kuketz-blog.de/

@SwiftOnSecurity’s Seiten – https://decentsecurity.com/

aus der Privacytools.IO Schatzkiste, Joshua’s Crypto-Paper – https://cryptoseb.pw/paper.html

ThatOnePrivacyGuy’s VPN & Email Tips – https://thatoneprivacysite.net/

Decentralized Web Summit 2018 – https://decentralizedweb.net/

Free and open source Android apps – https://fossdroid.com/

Zu guter Letzt, Awesome-Lists – https://github.com/sindresorhus/awesome

mit https://github.com/Kickball/awesome-selfhosted

oder https://github.com/Awesome-Windows/Awesome

https://www.heise.de/newsticker/meldung/Microsoft-kauft-GitHub-fuer-7-5-Milliarden-US-Dollar-4067633.html

#freeFacebookAI

Pi-hole als schwarzes Loch für Werbung nutzen!

-blockiert fürs komplette Netzwerk und geräteübergreifend die Werbung, Schadsoftware und andere lästige Dinge die man nicht sehen und hören will

-wenn das Pi-hole im Netzwerk aktiviert wurde, ist eine Installation von Browserplugins und anderen AdblockApps auf Handys nicht mehr notwendig

https://www.youtube.com/watch?v=3GJ2Jqk8wD4

Conversations & Konsorten fehlen noch. Wenn Du schon Jabber und XMPP erwähnst, dann sollten Conversations (Andoid) und ChatSecure (iOS) sowie Gajim (Linux, MSWin) nicht fehlen. Ein offener Standard, sicher, dezentral, Multigeräte-fähig.

Und: Kann sogar meine Mutter.

XMPP/Jabber wird zwar nebenbei erwähnt, aber immerhin. Es ist (neben Matrix) der einzige Messenger, der keinen Walled Garden darstellt und (im Gegensatz zu Briar, was in einem anderen Kommentar erwähnt wird) auch zum Einsatz auf Mobilgeräten taugt. Leider zeigt der im Artikel gesetzte XMPP-Link auf eine uralte Seite (mit Informationen, die zum derzeitigen Stand irreführend sind). Besser sollte auf https://freie-messenger.de oder http://www.jotwewe.de/de/xmpp/intro_de.htm verwiesen werden.

Was spricht gegen den Einsatz von Briar auf Mobilgeräten?

Toller Artikel. Seitdem ich erst kürzlich gelesen habe , das Facebook und LinkedIn nun ihre Server aus Irland abziehen um den neuen kommenden DSGVO zu entfliehen habe ich mich von den Amerikanern abgwedendet und nutze nur noch xing. Zumindest haben die strenge Richtlinien und sind u.a SSL Verschlüsselt etc. WhatsApp ist auch weg und We Chat findet zumindest in meinem Bekanntenkreis eine höhere Akzeptanz. Liebe Grüße „Onion“

„We Chat“? Siehe mal: https://de.wikipedia.org/wiki/WeChat

Unter GnuLinux kann man mit dem Programm „Disk utility“ (Installation aus dem Paketmanager) ganz einfach eine verschlüsselte Partition auf der Festplatte oder einem externen Speichermedium anlegen. Infos hierzu findet man unter dem Link

http://computing.help.inf.ed.ac.uk/linux-secure-usb-sticks

Wichtig ist Schritt 6: „Type Encrypted, compatible with Linux systems (LUKS + Ext4)“

Am besten vorab mit einem USB stick ausprobieren, damit man weiß, was man macht!!!

Ansonsten findet man unter dem Link

https://prism-break.org/en/

viele nützliche Informationen, wie man seine Privatsphäre besser schützen kann.

Vielen Dank für den super informativen Bericht und die Interessanten Kommentare.

Statt sich bei Facebook ständig an und abzumelden ist vielleicht ein besserer Weg, Facebook in einem separaten privaten Browserfenster oder einem zweiten Browser (z.B. eine portable Installation) zu verwenden.

Firefox bietet seit kurzem auch einen privaten Tab extra für Facebook, das Feature habe ich aber noch nicht ausprobiert.

am einfachsten:

was ich nicht angebe und reinstelle haben die auch nicht. so einfach geht das.

Noch so’n binär denkender. ;-D

To make it short: i don’t like the post. Most of the tips presented to the reader are either useless or can be understand wrong. For example the advice to use VPN tunnel and e-mail encryption is from a legal perspective problematic. Because at least in the U.S. e-mail encryption is regulated in the law against terrorism and to advice somebody to behave like a criminal suspect is always a bad idea. I think, the better advice for cyber-self-defense would be at first some introduction into formal laws and to discuss which of the presented technology can be seen as a crime.

One thing was very good in the blog article: the German language is mastered by the author perfect. I’ve found no error, and even the grammar is correct. It is very rare to find an article written not in English.

Short comment and short answer: The article is more than helpful as the methods preventing the breach of privacy are described (and even commented) quite comprehensively. Please don’t forget, we’re living in Europe, having a different legal system and perspective. I can’t see any need taking care for U.S. laws in this respect. Vice versa, applying it here would be illegal from my point of view. There is purely no need discussing (which?) formal laws. Nothing mentioned in the article is beyond our legal system, but self-defence against illegal tracking and data collection. This is my legal interpretation.

Baxel:

> self-defence against illegal tracking and data collection.

ROTFL. Who are you, god?

Muss man jetzt Gott sein, um sich gegen die allgemeine Überwachung zu schützen? Oder wie ist der Kommentar zu verstehen?

Ich glaube der Typ denkt binär. :-D

Hi, noch ein Tipp (eher als weitere Sekundärliteratur). Habe vor kurzem einen Workshop zum Thema gehalten und dazu einen diaspora*-blog zum Nachlesen angefangen: https://pod.geraspora.de/u/staysafe

Wird hin und wieder weiter gepflegt.

Wie ein Selbstversuch gezeigt hat, können einige der Instruktionen in den verlinkten Anweisungen auf Samsung-Geräten scheitern (auch manche Foren sind voll davon). Mir persönlich hat bei einen S5+ der folgende Link sehr geholfen: https://forum.xda-developers.com/galaxy-s5/development/rom-lineage-os-samsung-galaxy-s5-lte-t3534283 (ohne Gewähr, versteht sich).

Nachdem ich vorher sowohl mit Windows 10, als auch mit Linux gescheitert war (Heimdall verweigerte sich), halfen letztlich der USB-Treiber und ODIN von Samsung direkt beim Flashen (unter W10).

ich habe nicht alle kommentare gelesen, vielleicht wurde es schon gesagt, aber ich finde einen privaten server für ein vpn eben nicht sinnvoll, weil du dann durch dessen ausgehende IPadresse sofort identififizierbar bist, oder liege ich da falsch?

Für SMS Verschlüsselung: https://silence.im/

Zum Thema Messenger kann auf die Inhalte von „freie-messenger.de“ verwiesen werden. Insbesondere der Systemvergleich sowie der Abschnitt „warum“ bzw. „warum nicht“ sind erwähnenswert:

http://www.freie-messenger.de/warum

http://www.freie-messenger.de/systeme/systemvergleich

Bezüglich VPNs schreibt ihr:

„Auf keinen Fall sollte man daher Gratis-Lösungen nutzen.“

Dem kann ich in einem Fall widersprechen:

https://protonvpn.com/

Nette Liste, nur helfen tut sie kaum. Zum Beispiel fehlt völlig Tipps und Hinweise wie man sein E-Mail-Konto wirkungsvoll absichern kann. Hier sind Google und Microsoft wesentlich weiter als viele deutsche E-Mail-Provider. Hier gibt es 2-Factor-Auth und sogar mit Security Key statt SMS. So empfiehlt ein Sicherheitsleitfaden für US-Kongress-Wahlkampfkampagnen explizit Google und Gmail, weil man den Account recht gut gegen Dritte absichern kann. Sie empfehlen auch die Nutzung von Chromebooks, raten jedoch dringend davon ab, Android zu nutzen.

Kann man sich hier komplett ansehen https://techsolidarity.org/resources/congressional_howto.html

Wenn man Google und Microsoft „vertrauen“ könnte. Das sind erwiesenermaßen Datensammler, die realtime ihre Erkenntnisse mit diversen Geheimdiensten teilen. Steht in den AGB. Lesen bildet.

Das steht in den AGB jeder Anbieter, wer eine richterliche Verfügung bekommt kann meist nicht mehr dagegen wehren bzw. hat dies schon versucht. Ziemlich seltsame Aussage.

Datensammler lassen sich mit einem Kniff zwar nicht ausbremsen, aber abbremsen: Cookies und Javascript blockieren als Grundeinstellung im Browser, und suksessive Cookies und Javascripte für die besuchte Website freigeben, wenn gewünscht.

Ein angenehmer Nebeneffekt ist, dass JS-ergänzte Seiten weitaus schneller laden.

Das An- und Ausschalten der Cookies und Javascripte über das Schloss-Symbol in der Adressleiste geht im Chrome, Vivaldi und Firefox sehr schnell.

Als Update ist zu erwähnen, dass der Tor-Browser jetzt auch direkt und ohne Umweg über Orbot für Android angeboten wird und dafür Orfox eingestellt wurde.