Privacy Tools – Digitale Selbstverteidigung

Wie schützt man sich am besten gegen die Massenüberwachung von NSA, GCHQ, BND und Konsorten? Was hilft gegen den Datenberg den Google, Facebook und andere Tracking-Unternehmen über einen anhäufen wollen? Wie kann man sich gegen (staatliche) Überwachungsmaßnahmen wie die Vorratsdatenspeicherung schützen?

Die Reihe Privacy Tools möchte nach und nach verschiedene Programme, Dienste und Praktiken vorstellen, mit deren Hilfe man sich gegen die Datenfresser schützen kann. Los geht’s mit Tor, weitere Tools folgen in unregelmäßigen Abständen.

Wie funktioniert Tor

Der Anonymisierungsdienst Tor besteht zum Einen aus der Tor-Software und zum Anderen aus dem Tor-Netzwerk. Das Tor-Netzwerk besteht aus mehreren Tausend Servern (7000 im Januar 2015), sogenannten Tor-Nodes. Diese werden von den unterschiedlichsten Menschen (Datenschutzorganisationen, Privatpersonen, Geheimdiensten, Firmen, Nerds…) betrieben.

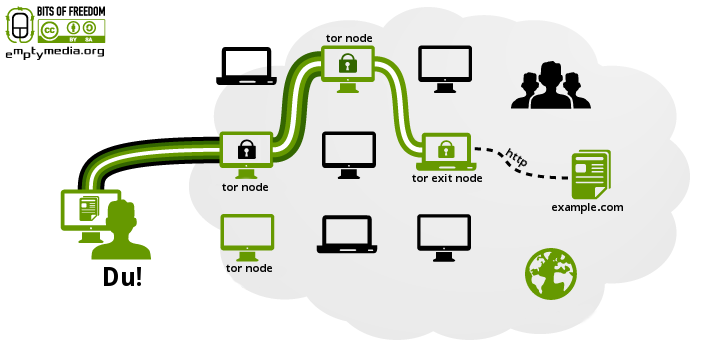

Will man Tor verwenden benötigt man zuerst einmal die Tor-Software. Hat man diese Tor-Software heruntergeladen und installiert, stellt sie zuerst einmal eine Verbindung zum Tor-Netzwerk her und holt sich eine aktuelle Liste der Tor-Nodes im Netzwerk. Aus dieser Liste sucht sich die Software nun genau drei Nodes aus. Surfst du nun über Tor die Webseite example.com an, wird deine Anfrage mit den Schlüsseln der drei Tor Nodes verschlüsselt. Zuerst mit dem Schlüssel des letzten Tor-Rechners, dem sogenannten Exit Node, der im Schaubild hellgrün eingefärbt ist. Als nächstes mit dem zweiten Rechner (dunkelgrün) und zu guter letzt mit dem ersten Rechner (schwarz).

Nun schickt die Tor-Software die 3-fach verschlüsselte Anfrage an den ersten Server (schwarz), dieser löst die erste Verschlüsselungsschicht und weiß nun, dass die Anfrage von dir kommt und an den zweiten Server (dunkelgrün) weitergeschickt werden soll. Der zweite Node öffnet die nächste Verschlüsselungsschicht und weiß nun, dass die Anfrage von Server 1 kam und an den Exit Node (hellgrün) weitergeleitet werden soll. Der Exit Node öffnet die letzte Schicht und weiß nun, dass die Anfrage von Node 2 kam und an example.com weitergeleitet werden soll. Trudelt die Anfrage bei example.com ein, weiß example.com nur das die Anfrage aus dem Tor-Netzwerk zu example.com kam – und schickt die Antwort zurück an das Tor Netzwerk und das Spiel beginnt von neuem.

Das System funktioniert wie eine Zwiebel in der nach und nach eine Schicht gelöst wird – deshalb wurde Tor früher auch The Onion Router genannt. Das System garantiert, dass kein Tor-Server weiß, dass die Anfrage von dir stammt und an example.com gehen soll. Jeder beteiligte Tor-Server kennt nur einen kleinen Teil der Strecke. Selbst wenn der Betreiber eines Tor-Servers bösartig gesinnt wäre (Kriminelle oder Geheimdienste) und die Verbindungen speichern würde, könnte er nicht herausfinden wer mit wem kommuniziert.

Um das Ganze noch weiter abzusichern wechselt die Tor-Software alle 10 Minuten die Route durch das Tor-Netzwerk. Es werden also alle 10 Minuten drei neue Tor Nodes ausgewählt und als neue Route, für neue Anfragen verwendet.

Doch es gibt auch Fallstricke

Der Betreiber des Exit Nodes könnte bösartig sein und die Daten die du an example.com sendest einfach mitlesen. Aus den Daten könnte sich deine Identität ergeben, wenn du z.B. ein Formular ausfüllst oder deine Login-Daten eingibst – damit bist du nicht mehr anonym. Gibst du deine Zugangsdaten ein, beispielsweise um dich einzuloggen, kann ein Exit Node auch diese mitlesen und sie anschließend (gegen dich) verwenden.

Daher solltest du eine SSL-verschlüsselte Verbindung (https) zu example.com verwenden. Der Betreiber eines Exit Nodes sieht dann nur noch verschlüsseltes Kauderwelsch. Das gilt übrigens nicht nur für das Tor-Netzwerk, sondern auch für das „normale“ Internet – auch hier kann man nicht verschlüsselte Daten abgreifen.

Eine mit SSL verschlüsselte Verbindung kannst du an dem Schlosssymbol in der Adressleiste deines Browsers erkennen. Um eine verschlüsselte Verbindung zu einer Webseite herzustellen musst du einfach https:// anstatt http:// in die Adressleiste eingeben. Viele Webseiten unterstützen nur noch verschlüsselte Verbindungen (z.B. netzpolitik.org). Es gibt aber auch Webseiten, die bis heute leider keine SSL-Verschlüsselung anbieten.

Doch auch example.com kann dich erkennen, wenn du dich example.com gegenüber zu erkennen gibst. Beispielsweise wenn du dich dort einloggst, ein Kommentar mit deinem Namen schreibst, deine E-Mailadresse angibst und und und. Du bist immer nur so anonym, wie das was du von dir preisgibst.

Allerdings macht es trotzdem Sinn, wenn du dich über Tor (mit SSL-Verschlüsselung!) in deinen E-Mailaccount einloggst. Dein Anbieter kennt dann zwar deine Mailadresse und weiß wahrscheinlich auch wer du bist (und von wo aus du dich sonst immer eingeloggt hast), aber er weiß nicht wo du gerade bist. Man kann Tor also auch einfach „nur“ dazu benutzen, den momentanen Standort zu verschleiern – und dadurch die Erstellung von Bewegungsprofilen zu verhindern. Das wird Location-Privacy genannt.

Ein weiteres Problem ist, das die meisten Programme mit denen man so im Internet unterwegs ist, sehr viel Daten senden (Programmname, Version, Betriebssystem, installierte Schriften, Fensterauflösung, Bildschirmgröße) und speichern (Cookies, DOM, Flash-Cookies…). Aus all diesen Daten lässt sich eine Art Fingerabdruck erstellen, mit dem du identifiziert werden kannst. Manche Plugins (z.B. Flash) können eine direkte Verbindung zu example.com aufbauen und so Tor wieder umgehen. Daher empfiehlt es sich für Anfänger das Tor Browser Bundle zu verwenden, das Tor, einen angepassten Firefox und mehrere Firefox-Addons enthält. Das Tor Browser Bundle sieht für alle Benutzer gleich aus – das hat den Vorteil, dass du nicht so leicht identifiziert werden kannst.

Irgendwie schade, dass das KO-Kriterium für TOR nicht mal erkannt wurde: Wenn kriminelle Dienste in allen Ländern die Leitung überwachen und TOR nicht mit der notwendigen Latenz von einigen Minuten arbeitet, lässt sich der Traffic komplett zurückverfolgen.

@ Thomas (& Moritz von netzpolitik)

Wem nicht klar ist, wogegen Tor schützt und wogegen nicht, dem sei das offizielle Design-Dokument von Tor Project empfohlen. Dort wird präzisiert, wie das Threat Model von Tor aussieht.

Link:

https://www.torproject.org/projects/torbrowser/design/

PS @ Thomas: Es gibt nicht nur Geheimdienste, die Dir Deine Daten rauben wollen. Wenn Deine Haustür nicht gegen militärische Granaten schützt, heißt das doch nicht, dass Du auf eine robuste Haustür mit gutem Schloss verzichten solltest, oder?

> Wenn Deine Haustür nicht gegen militärische Granaten schützt, heißt das doch nicht, dass Du auf eine robuste Haustür mit gutem Schloss verzichten solltest, oder?

Absolut. Nur sollte man keinen Bunker bewerben, wenn man nur kugelsicheres Glas hat.

@ Thomas

Wer bewirbt Tor als „Bunker“? Wer behauptet, dass Tor ein „Bunker“ sei?

Wenn Du das ausführliche Design-Dokument von Tor Project aufmerksam liest und andere Verlautbarungen aus dem offiziellen Tor-Umfeld wahrnimmst, dann wirst Du sehen, dass niemand behauptet, Tor wäre ein magisches Zaubermittel gegen jede Form der Überwachung (inklusive potente Angreifer wie die NSA).

Im Gegenteil:

Erfolgreiche Angriffe gegen Tor sind zahlreich dokumentiert.

Oft lag es aber z.B. am zugrunde liegenden Firefox-Browser, der gegen 0-Day-Exploits anfällig war.

Ebenso erhöht falsche Benutzung durch den Anwender selbst das Risiko.

@jule: Es ist keine gute Idee, den TorBrowser zu verändern, also u.a. zusätzliche Add-ons zu installieren. Software-Code ist komplex. Selbst ein „harmloses“ Add-on kann (unbeabsichtigt) Löcher in die Anonymisierung reißen.

Wenn die Geräte der Zielperson erst einmal unter Kontrolle des Angreifers sind („owned“), dann hilft auch Tor und generell Verschlüsselung nicht weiter. Daher ist es ratsam, nicht nur Tor, sondern gleich Tails (https://tails.boum.org) zu verwenden. Hier erhält man ein gehärtetes Live-Linux, das schwerer kompromittierbar ist und keine dauerhafte Infektion zulässt.

Wenn jemand behauptet, Tor (oder auch starke Verschlüsselung allgemein) sei ein „Bunker“, dann sind es Ermittlungsbehörden.

MERKE: Jedes Mal, wenn ein Polizist, Staatsanwalt, Richter oder Politiker behauptet, Tor würde (legitime und legale) Ermittlungsarbeit verhindern, sollte sich anschauen, wie oft Strafverfolgungsbehörden weltweit (auch in Deutschland) erfolgreich gegen illegale Marktplätze im sogenannten „Darknet“ vorgegangen sind. Neben Hacking reicht es oftmals aus, ganz klassisch verdeckte Ermittler Ware anbieten und kaufen zu lassen, um die Täter zu ermitteln. Außerdem sind Straftäter auch nur Menschen, die (früher oder später) Fehler machen. Ein Fehler und schon ist man deanonymisiert. Es ist nur eine Frage der Zeit, bis die (meisten) Kriminellen selbst bei Tor-Nutzung geschnappt werden.

Tor ist ein Werkzeug für verschiedene Use Cases. Es erhöht den Aufwand für Angreifer.

Bei staatlichen Angreifern wird Massenüberwachung von unbescholtenen Bürgern wesentlich erschwert.

Es rettet vielen Menschen das Leben. Bspw. investigativen Journalisten, Whistleblowern, Aktivisten, Dissidenten (nicht nur in China, Russland, Saudi-Arabien, Syrien oder Iran), Mafia- und Nazi-Aussteigern und Verbrechensopfern (z.B. von häuslicher Gewalt und Stalking).

Es schützt vor unerwünschter kommerzieller Überwachung.

Es schützt gleichsam vor kriminellem Datenmissbrauch.

Einfach mal checken, was dein Browser von sich gibt -> http://ipcheck.info/ …

Des weiteren kann man den Browserheader via lokalem Proxy ändern und … https nicht vergessen, ein Vergleich lohnt sich -> http://www.ip-secrets.com/ …

Wenn man lang genug auf dem gleichen Circuit Paketchen hin und her schiebt, kann ein globaler Angreifer einen früher oder später anhand des Timings der Pakete deanonymisieren. Wie lange das braucht, das weiss man nicht so recht. Es müssen aber nicht zwingend Minutenlatenzen sein, um bessere Resultate zu erreichen: Gnunet hat zwischen allen Knoten feste Datenbandbreiten, weswegen einzelne Pakete zu keinem Zeitpunkt nachvollziehbar sind, somit ist die geringe Latenz an sich kein Problem mehr – es ist trotzdem nicht offensichtlich auf welchen Wegen das Paket weitergereist ist. Allerdings ist Onion Routing für Gnunet noch in Entwicklung, weswegen die Anonymisierung noch nicht stattfindet. Besserer Schutz vor Überwachung ist also möglich, passt aber vielleicht nicht zur Architektur von Tor. Während Gnunet die zusätzliche Bandbreite mit nützlichem Verbreiten von populären Inhalten füllt, hätte Tor nur lästige zusätzliche Last.

was ich mich immer frage, wenn ich tor zu meinem standardbrowser machen möchte, dann will ich ja auch ein paar addons installieren, wie gross ist die gefahr mich dadurch identifizierbarer zu machen? wie sehr ändert das meine browser fingerprinting?

wird wohl stark von den add-ons abhaengen, die du einsetzt. ich habe zum beispiel eines, welches woerter uebersetzen kann mithilfe einer lokalen sqlite-datenbank. hab auch mal durch den quelltext geschaut, und es macht ausser nach nem update (so aehnlich wie noscript standardmaessig) keinerlei verbindungen von sich selbst, und zumindest wenn ich der seite die ich geladen habe nicht erlaubt habe, irgendwelches javascript auszufuehren, dann kann diese auch nicht erkennen, ob ich das add-on installiert habe. erlaube ich das jedoch, waere das eine moeglichkeit, da dieses add-on halt ein paar spezifische css-regeln und so anlegt die wahrscheinlich auslesbar waeren. ich hab ein anderes was ich selbst auch mal bisschen modifiziert hatte, und daher den quellcode mehr oder weniger kenne, und das veraendert keine seiteninhalte und baut auch keinerlei verbindungen auf. hier gehe ich davon aus, dass es meinen fingerprint nicht veraendern kann.

nutze inzwischen auch das tbb fuer das meiste surfen, ein paar sachen mach ich allerdings lieber einfach so ueber meinen isp. manche netzwerke wollen auch manchmal nicht so gerne mit dem tor-netzwerk kommunizieren, aber dann pack ich meistens einfach nen simplen webproxy noch dahinter falls es nur nen blog-eintrag oder sowas ist. sehr zufrieden mit der software auf jeden fall, und wie auch richtig angemerkt nicht unbedingt nur was wenn man was gegen ueberwachung der regierung hat, sondern kann auch generell ganz praktisch sein. weniger tracking durch privatfirmen zum beispiel. und immer wichtig und richtig angemerkt im artikel ist https zu benutzen, aber das haben gott sei dank fast alle webseiten, zumindest die die ich benutz und wo ich daten eingebe.

@ fes

Danke!

Denke immer daran: Selbst wenn Du Dich „nur“ gegen kommerzielle Überwachung schützen willst, bildest Du mit Deinem Traffic anderen Schutz, deren Leben davon abhängt, dass die Tor-Anonymisierung funktioniert. Du trägst zur Anonymitätsgruppe bei, sodass nicht jeder, der Tor nutzt, zwangsläufig (z.B.) ein russischer Dissident sein muss. Mehr Nutzervielfalt heißt mehr Sicherheit für alle Tor-Nutzer.

Ohne ein paar Änderungen in den Einstellungen verweigern diverse Programme den Zugang. U.a. Google Mail, FB u.a.

@ Rumpelstilz

Du brauchst kein Google Mail.

Nimm https://posteo.de oder https://mailbox.org

Kostet Dich 1 Euro pro Monat. Bietet Dir dafür viele state-of-the-art Privacy- und Security-Features.

Für Facebook gibt es einen Tor Onion Service (auch bekannt als Tor Hidden Service). Link:

https://facebookcorewwwi.onion/

Da bekommst Du Location Privacy (Facebook kennt Dein Bewegungsprofil nicht mehr).

Falls Du unter Zensur lebst, kannst Du Facebook trotz Zensur nutzen (interessant für Menschen im Iran oder China).

>@jule: Es ist keine gute Idee, den TorBrowser zu verändern, also u.a. zusätzliche Add-ons zu installieren. Software-Code ist komplex. Selbst ein „harmloses“ Add-on kann (unbeabsichtigt) Löcher in die Anonymisierung reißen.

mh ja das denk ich auch immer, aber das heißt ja, ich kann den browser eigentlich nicht für meinen alltagsbetrieb nutzen, außer ich leb echt puristisch.

Was brauchst du denn für Addons?

Sehe ich auch so. Im Grunde surft man mit dem Tor-Bundle (vom Handling her) wieder wie in der Steinzeit.

Wer sich wirklich fachmännisch schlau über die Sicherung seines PC’s und dem sicheren Umgang mit Tor und ähnliches informieren will der sollte diese Seite besuchen und in Ruhe studieren.

https://www.privacy-handbuch.de/

Dort stehen praktisch alle aktuellen Informationen zum Thema IT-sicherheit. Im Unterverzeichnis Changelog werden die neusten Info’s angezeigt!

https://www.privacy-handbuch.de/changelog.htm

Noch erwähnt werden sollte, dass ein wichtiger Schutz des Tor Browsers das integrierte Add-on

Noscript ist. Auch mit im Browser angeschalteten Javascript wird die Scriptingfunktion nur benutzt, wenn sie in Noscript freigegeben wurde.

Generell lässt sich Javascript in Mozilla-Browsern folgendermaßen deaktivieren:

– about:config als URL(Netzadresse) aufrufen

– Search:javascript

– javascript.enabled von true auf false(mit der Returntaste)

Mit abgeschalteten Javascript ist der Browser deutlich weniger angreifbar.

und deutlich weniger benutzbar. Ich surfe standardmäßig ohne JS, aber muss bei etlichen seiten es dann doch einschalten um die seite irgendwie nutzen zu können. Das ist leider leider ein Trugschluss dass man sich durch ausschalten von JS vernünftig schützen könnte, die meißten Seiten funktionieren heutzutage einfach nicht mehr, selbst wenn JS eigentlich nicht nötg wäre wird es von ignoranten Programierer*innen überall eingesetzt

Ein Verweis auf Wikipedia war schon zu viel? -> https://de.wikipedia.org/wiki/Tor_%28Netzwerk%29

Könnte ja sein das man tiefer einsteigen möchte…

Und warum wird die offi. Seite nicht verlinkt? https://www.torproject.org/ Soll da vlt. die eigenen Seite gepusht werden?

Es fehlt auch ein Hinweis darauf das die Latenz zunehmen und die Geschwindigkeit abnehmen kann und zwar deutlich…

Ich hab mal gelesen das der Aufbau vom TOR-Projekt vom eigentlichen Aufbau abweicht, es werden nur immer die 12 gleichen Entry-Nodes verwendet…

btw. ich betreibe selber eine Node im Tor Netzwerk, aber keinen Exit Punkt. Da kommt schon gut was an Traffic zusammen…

„Ich hab mal gelesen das der Aufbau vom TOR-Projekt vom eigentlichen Aufbau abweicht, es werden nur immer die 12 gleichen Entry-Nodes verwendet…“

Naja, da muss man sich schon sein TBB arg kaputt konfigurieren :D

Per default sicher nicht.

meinst du vielleicht die 10 directory authorities? https://gitweb.torproject.org/tor.git/tree/src/or/config.c#n863

TOR, hmmmm … ist es nicht so, dass die USA das TOR-Projekt zum größten Teil mitfinanzieren?

Ist so. Und weiter?

Ist auch so, dass die Entwickler seit Jahren zu mehr spenden aufrufen. Daran kannst du also aktiv was fairändern.

Ist auch so, dass du den Quellcode anschauen kannst, wenn du da Bedenken hast.

Ist auch so, dass Staaten – weil es eben komplexe Systeme sind – Dinge tun, die einander widersprechen. Wie die NSA (die Tor nich so gerne hat vgl. Tor Stinks) und Tor gleichzeitig finanzieren.

Ist auch tatsächlich so, dass man, bei hinreichend oberflächlicher Betrachtung von Einzelinformationen, aus allem völlig absurde und nicht hilfreiche Schlussfolgerungen ziehen kann.

Quelle fehlt:

https://mtmedia.org/manuals/wie-funktioniert-tor/

schön 1 zu 1 kopiert, greade wollte ich schon echt mal nach den Jahten was spenden… aber mit einer 1 zu 1 Kopie, wobei ihr ja mit Tor firm seid (ich habe es früher mal nur kurz getestet, wenn da jeder es als download-IP-Änderung missbraucht kann man halt nicht mehr anständig surfen, zahle ich lieber 11 EUR/monat (ja geht mit logs auch kostenfrei) für ein VPN der nicht loggt.

(eigedlich wollte ich nur meinen ärger schreiben)

Ich verstehe dein Problem nicht!

Ich habe den Artikel geschrieben und ihn als Auftakt für eine Reihe bei netzpolitik.org verwendet. Hätte ich das gleiche noch mal neu schreiben sollen? Ich schreibe in der zeit lieber den zweiten Artikel für die Reihe, der dann zuerst bei netzpolitik.org veröffentlicht wird.

Ich gebe bei einem Zitat bzw. freiem Rezitat eine Informationsquelle an z.B. Wikipedia (oder ähnliches mit Link).

Sehr geehrte/r Frau/Herr Meier, surfen Sie mal „Sicher“ über ihren bezahlten schnellen VPN Tunnel!

Wenn Sie Glück haben, ist ihr Anbieter (als Provider) nicht per Gesetz verpflichtet Vorratsdaten vorzuhalten …

Jetzt scheint ein Zeitpunkt so gut wie jeder andere zu sein.

Ich lass einfach mal einen Link hier für alle die etwas mehr Privatsphäre am PC/Handy begrüßen würden.

http://pastebin.com/Ak80rsrd

Ich installier mal nen TOR Relay, so ne 1Gbit Leitung die muss man ja mal mit traffic vollbekommen da wäre TOR evtl genau richtig dafür.

… und man kann seinen eigenen Traffic schön in der Menge verstecken!

Warum ist TOR den Regierigen ein Dorn im Auge?

Nun, durch die permanenten Wechsel der Entry- und Exit-Nodes, ist eine Nachverfolgung recht schwierig, denn als Dienst im Dienste der Regierigen, muss man beide (Eingänge und Ausgänge des Tornetzwerkes) überwachen und kontrollieren, um als Dienst den Regierigen einen Report geben zu können, der die Regierigen so befriedigt, das sie die Gelder dafür raus rücken!

Warum ist TOR so gefährlich?

Nun, es gibt keinen Provider, den man nötigen könnte, Vorratsdaten zwischen zu speichern, die unsere Dienste auswerten könnten!

Klar ist TOR nicht perfekt, etwas Selbstdisziplin gehört schon dazu!

Warum werden meine Kommentare heute geschluckt?

@netzpolitik.org: was ist mit meinem anderen Kommentar (Antwort auf lynX) passiert? 3x versucht. Ist ja auch egal. Ich würde es nur gern wissen.

BTW: Statt NoScript empfehle ich uBlock Origin und uMatrix..

Inwieweit ist es denn möglich komplett auf alles unverschlüsselte & nicht anonyme zu verzichten und nur noch auf Verschlüsslung & Anonymität, auch im Alltag zu setzen? Denn wer TOR auch im Alltag nutzen möchte hat, sehr viele Fallstricke zu beachten, gibt es also eine Möglichkeit auch im Alltag anonym zu bleiben und somit voll auf TOR oder andere Software zu setzen die mich im Netz unsichtbar macht?