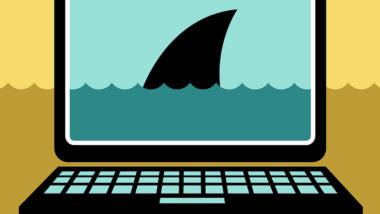

Die Enthüllungsplattform Wikileaks veröffentlichte heute geheime Dokumente der CIA über ihr Bestreben, weltweit Computer und Smartphones zu hacken. Aus den Veröffentlichungen, genannt „Vault 7“, geht hervor, dass Angestellte der CIA-Hacker-Einheit auch vom US-Generalkonsulat in Frankfurt aus, operieren.