Heute tagt wieder der Geheimdienst-Untersuchungsausschuss im Bundestag. Wir sitzen wie immer drin und bloggen live. Die Zeugen diesmal sind:

- Andreas Könen, BSI, Vizepräsident seit Anfang 2013 (Ausschuss-Drs. 482)

- Martin Schallbruch, Abteilungsleiter a.D. BMI, stellvertretender Direktor „Digital Society Institute“ (Beweisbeschluss Z-125)

- Dr. Burkhard Even (Beweisbeschluss Z-119) – nicht öffentlich

Eine Zusammenfassung der Sitzung findet sich auf bundestag.de: Dokumente Edward Snowdens authentisch

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) geht davon aus, dass die von Edward Snowden vorgelegten Dokumente über Aktivitäten westlicher Geheimdienste gegen die Bundesrepublik authentisch sind. Dies gelte auch für den Vorwurf, die amerikanische National Security Agency (NSA) habe das Mobiltelefon der Bundeskanzlerin abgehört, sagte der Vizepräsident der Behörde Andreas Könen am Donnerstag, 23. Juni 2016, dem 1. Untersuchungsausschuss (NSA) unter Vorsitz von Prof. Dr. Patrick Sensburg (Union). Der Mathematiker ist seit Oktober 2006 im BSI tätig und bekleidet dort seit Anfang 2013 die Position des stellvertretenden Amtschefs.

Eine weitere Zusammenfassung bei uns: BSI-Vizepräsident widerspricht Maaßens Verschwörungstheorien

Der Vizepräsident des BSI Andreas Könen zweifelt im Unterschied zu Verfassungsschutz-Chef Maaßen nicht an der Authentizität der Snowden-Dokumente. Außerdem sieht er kein Problem in der Unterstellung seiner Behörde unter das Innenministerium und in der Zusammenarbeit mit dem BND.

Gliederung

- Gliederung

- Vorbemerkungen

- Einleitung: Vorsitzender

- Zeuge 1: Andreas Könen, BSI, Vizepräsident

- Zeuge 2: Martin Schallbruch, BMI, Abteilungsleiter a.D.

Vorbemerkungen

Wir berichten aus den öffentlichen Sitzungen, an denen jeder teilnehmen kann. Dazu reicht eine einfache Anmeldung per E-Mail.

Disclaimer: Dieses Protokoll ist nach bestem Wissen und Können erstellt, erhebt jedoch keinen Anspruch auf Vollständigkeit oder umfassende Korrektheit.

Update: Das offizielle stenografische Protokoll gibt es auf bundestag.de als PDF (Mirror bei uns).

Einleitung: Vorsitzender (11:35)

$Begrüßung

Zeuge 1: Andreas Könen, BSI, Vizepräsident (11:36)

Andreas Könen, geboren 01. März 1961. Beruf Informatiker. Vizepräsident des BSI. Anschrift des BSI: Godesberger Allee 185-189, 53175 Bonn.

Eingangsstatement (11:37)

$Begrüßung. $Danke.

Das BSI ist eine präventiv tätige Sicherheitsbehörde zu IT-Sicherheit. Gemeinsam mit Forschung Grenzen der IT identifizieren und forschen. Sicherheitsstandards wie IT-Grundschutz erstellen. Angriffe detektieren und bewerten, auch komplexe. Angriffe abwehren auf Bundesverwaltung. KRITIS.

IT-Landschaft seit Gründung BSI 1991 massiv verändert. Heute fast überall. Noch lange kein Ende in Sicht. Zunehmende Vernetzung, Internet of Things. Vorteile als Nutzer (Smartphones) machen deutlich: Es gibt kein zurück. Wir beschäftigen uns weiter mit Sicherheit. Vernetzung erhöht Angriffsfläche.

Ausgewählte Beispiele: Zunehmende Verbreitung von IT-Systemen und ständige Verbindung zum Internet führen zu vielen Scans wie Port-Scans. Früher waren die mal Angriff oder Angriffsvorbereitung, heute Hintergrundrauschen, missliebiger Normalfall. Schadsoftware per E-Mail führt Rangliste an. Alternativ Webseiten oder Werbebanner-Anbieter mit Drive-By-Exploits. Schwachstellen in Browsern ausnutzen. Masseninfektionen. Wir senden täglich 130.000 Mitteilungen zu Masseninfektionen an betroffene Stellen. Oft arglose Nutzer, die Teil eines Botnets wurden.

Angriffe werden immer professioneller. Exploit-Kits. Ransomware. Untergrund-Foren mit Support. Hoch-professioneller Schattenmarkt. Arbeitsteilige Cybercrime-Szene. Wir gehen dagegen vor.

Höchste Komplexität der Angriffe sind APTs. Ausspionieren des Umfelds der Ziele, Zero-Day-Exploits, Penetration, Persistierung. Organisation und Finanzierung. NDs oder andere staatliche Institutionen. BSI berichtete mehrfach über APT-Angriffe auf deutsche Einrichtungen.

BSI-Gesetz 1991, Novellierung 2009 und 2015. 1991 Aufgaben: Entwicklung von Sicherheitsvorkehrungen, Prüfung und Bewertung der IT-Systeme. Kryptografische Verfahren, Entwicklung und Bewertung, Kernkompetenz seit Gründung. Technische Richtlinien mit Empfehlungen bzw. Vorgaben. Halten auch Snowden-Enthüllungen stand. Aber: Implementierungsfehler und Seitenangriffe wie Abstrahlung. BSI nutzt Schwachstellen- und Seitenkanal-Analyse.

Erarbeitung von Sicherheits-Standards, technische Richtlinien, Evaluierung, Zertifizierung. „Stand der Technik“ präzisieren. Prüfungs- und Bewertung zu Krypto, Hard- und Software, Beratung, Audits, Pentests, Grundschutz, Smart-Metering, Telematik, Krypto-Produkte zu Geheimschutz und § 27 Abs. 3 TKÜV. Begriff „Zertifizierung“ ist nicht einheitlich. Aussagekraft eines Zertifikats ist im Lichte der Vorschrift zu bewerten.

Nationaler Plan zum Schutz der Informationsinfrastrukturen, …, KRITIS. Lagezentrum, Krisenreaktionszentrum. Lagezentrum 2005-2009 beeinflusste BSI-Gesetz 2009. Damit BSI erstmals auch operative Verantwortung. Cyber-Sicherheitsstrategie für Deutschland 2011 Wirtschaft und Bundesländer als Zielgruppe des BSI. Allianz für Cybersicherheit, Nationales Cyber-Abwehrzentrum. Grundlage ist Beachtung der Rollen, Aufgaben, Ziele und Befugnisse der Beteiligten. Meldepflicht.

Globale Vernetzung. Internationale Zusammenarbeit. Nicht neu, schon seit Gründung seit 25 Jahren bi- und multilaterale Kooperationen: CERTs, EU, NATO. Finnische Behörde Finnish Communications Regulatory Authority (FICORA), das niederländische National Cyber Security Center (NCSC), Frankreich Agence nationale de la sécurité des systèmes d’information (ANSSI), USA DHS. In Europa und NATO: NATO National Communication Security Authority (NCSA) und National Cyber Defence Authority (NCDA). Vielzahl vom Gremien. Bei NCSA gestaltet BSI als eine der führenden Behörden EU- und NATO-Sicherheit mit. Auch bei NATO-Missionen und Afghanistan-Einsatz. Stärkung der deutschen Krypto- und Cybersicherheits-Industrie.

In den USA ist NSA zuständig, in UK GCHQ und Unterorganisation Communications-Electronics Security Group (CESG). Beide Ansprechpartner sind Bestandteil der ANDs. Ist in fast allen angelsächsischen und skandinavischen Staaten so. Cyber-Sicherheit und Aufklärung: Information Assurance und SIGINT unter einem Dach. Aus deutscher Sicht: fehlende Trennung. Frankreich und Deutschland haben die Trennung umgesetzt. BSI und Mitarbeiter arbeiten auch mit NSA zusammen, sind sich aber Problem und Abgrenzung bewusst. Gerade deshalb sind wir stark.

Snowden-Veröffentlichungen: BSI hat sich kontinuierlich mit Enthüllungen auseinandergesetzt. Haben auch nur Quellen wie alle anderen auch. Unterschiedliche Auffassungen für Authentizität. Spielt aber keine Rolle, da Methoden nachvollziehbar sind und damit reale Gefährdungen darstellen. Können auch Dritte durchführen. Faktoren sehen grundsätzliche Authentizität der Dokumente.

BSI-Bewertung ohne Konjunktive: Snowden-Dokumenten beschreiben drei ND-Aktivitäten: 1. Strategische Aufklärung in TK-Netzen (Upstream), 2. individualisierte Angriffe (TAO), 3. Schwächung von IT-Systemen (BULLRUN).

1. Umfasst alle Strecken. Methoden waren bekannt. Aktivitäten überraschen hinsichtlich Menge und Dichte der weltweiten Erfassungspunkte. Enge und weitgehende Verknüpfung von Metadaten über verschiedene Programme hinweg. Werden auch für direkte Angriffe genutzt. Auch bei Funk wie WLAN klassische Abhörangriffe. BSI-Bericht zu Funk in Berlin-Mitte.

2. TAO soll Endgeräte gezielt manipulieren. ANT-Katalog. Hochspezialisierte Formen technischer Angriffe, diskutiert BSI seit Jahren, von uns bisher als unpraktikabel angesehen. Im ND-Umfeld müssen wir auch teuer und ungewöhnlich einplanen.

3. Gezielte Schwächung von IT: Manipulation wie Router und Firewalls. Grundsätzliche Beeinflussung von IT und Standards. Aufklärung und Angriffe technisch und operativ aufeinander abgestimmt.

Gefährdungen aus Einzelprogrammen übergreifend würdigen.

Mögliche Schutzmaßnahmen? Nach Snowden hat BSI Prävention überprüft. Schutz vor SIGINT: Ende-zu-Ende-Verschlüsselung, Verschlüsselung von gesamten TK-Strecken. Grundverschlüsselung: Regierungsnetz und BSI für Bürger. IT-Grundschutz. E-Mail made in Germany. Bei Verschlusssachen und Neuem Personalausweis entwickeln wir eigene Algorithmen und Verfahren. Mobilfunksicherheit: BSI war in Berlin-Mitte schon Ende der Neunziger unterwegs. Sichere Mobiltelefone und Tablets. In-House-Mobilfunkanlagen. Sofortmaßnahmen. Maßnahmenpaket „Sichere Regierungskommunikation“.

BSI seit 25 Jahren zum Schutz aktiv. Seit Gründung immer auf aktuelle Trends eingestellt. IT- und Cybersicherheit entwickelt und gefördert. Bedrohung analysiert und gewarnt. Snowden auch, aber nur ein Ausschnitt. Forderungen für zukünftigen Schutz:

1. Vertrauenswürdige IT, Hersteller und Anbieter

2. Cyber-Standards auf allen Ebenen

3. Cyber-Sicherheitslage erstellen

4. Detektion und Abwehr verbessern

Mit Herstellern, Dienstleistern und Nutzern. $Danke.

Fragerunde 1: Vorsitzender (12:02)

Sensburg: Werdegang? Mathe studiert? Danach?

Könen: Wehrdienst. Ab 01. Dezember 1988 Zentralstelle für das Chiffrierwesen, einer Unterabteilung des BND. Dann BSI.

Sensburg: Wie im BSI gestartet?

Könen: Am 01. Oktober 2006 Leiter des Leitungsstabs, drei Jahre. Februar 2009 Fachbereich KRITIS und Anwendungen. Umorganisation Fachbereichsleiter Koordination und Steuerung, Juli 2011. Dezember 2011 Abteilungsleiter. Seit 01. Januar 2013 Vizepräsident, bis heute.

Sensburg: NSAUA hat rund 100 Ordner an Beweismaterial zum Thema BSI. Haben Sie sich damit vorbereitet?

Könen: Ja, Dokumente. Dann auch zeitliche Abläufe.

Sensburg: Nach allem was sie bewerten können, sind Snowden-Dokumente und Deutschland-Akte authentisch?

Könen: Ja, auf jeden Fall authentisch im Sinne von realisierbaren technischen Maßnahmen und Angriffen. (!)

Sensburg: Welche Erkenntnisse und Analysen hat BSI dafür gemacht? Andere Zeugen bezweifeln die Dokumente.

Könen: Authentisch in dem, was an technischen Angriffen sichtbar ist. Sind so durchführbar. Haben das einige Male nachgebaut und nachvollzogen. (!) Jedes Einzelne Dokument und Unverfälschtheit davon, ist im Einzelnen schwer nachvollziehen, aber für BSI nicht entscheidender Punkt. Ist plausibel. (!)

Sensburg: Sieht Generalbundesanwalt anders. Gefährdung ist plausibel?

Könen: Ja.

Sensburg: Dann Maßnahmen und Empfehlungen treffen?

Könen: Ja.

Sensburg: Welche getroffen und erreicht?

Könen: Habe bereits vieles gesagt. Sind in vielen Nutzungsbereichen jetzt sensibler geworden. Verschlüsselung. In Behörden und Wirtschaft. E-Mail made in Germany. Volksverschlüsselung. Ausbauen. Cyber-Angriffe: Detektion. IT-Sicherheit stärken, Produkte genauer betrachten, Hersteller und Komponenten auch.

Sensburg: Deckt sich auch mit Aussagen der technischen Experten hier. (!) Schützt BSI deutsche Kommunikation nur innerhalb der deutschen Grenzen, oder auch außerhalb?

Könen: Direkt nur Bund, also Bundesverwaltung. Nationale IT- und Netz-Infrastruktur. Bei Überschreitung der Grenzen immer noch …. Direkte Wirkmöglichkeiten des BSI enden da. Aber Kooperation mit EU und NATO.

Sensburg: Und Bürger statt Behörden? Was ist, wenn AND Telekommunikation in Glasfaser außerhalb Deutschlands abhört? Schützt da BSI?

Könen: BSI kann nur das tun, was wir dürfen und können. Verschlüsselung. Sind auch auf globalen Blick angewiesen. Brauchen Informationen, wie ANDs und Kriminelle auf Informationen einwirken. Kann nur der BND erheben und uns mitteilen. Ausland ist Aufgabe des BND. (!)

Sensburg: Angriffe in Deutschland, TAO: Wie ist Arbeitsteilung da? Kanzler-Handy oder Eikonal? BSI involviert?

Könen: TK-Angriff bei deutschem Internet-Knoten?

Sensburg: Da wird uns immer gesagt, das geht nur schwer. Die Telekom bekommt das schon mit. Und Kanzler-Handy?

Könen: Nationales Netz ist komplett in Verantwortung der Provider. Pflichten aus IT-Sicherheitsgesetz, die gehören zu KRITIS. Sicherheitspflichten liegen bei Providern, werden sehr weitgehend eingehalten. Sehr hohe Sicherungsmaßstäbe bei TK-Netzen des Bundes, für Verfügbarkeit und Vertraulichkeit. Unterliegen gesetzlichen Verpflichtungen. Hohe Sensorik bei ISPs, eigene Lagezentren. Einige ISPs lassen Teile beim BSI zertifizieren, wie DE-CIX. Darüber hinaus Streckenverschlüsselung, Handshake-Verfahren mit Tunnel-Verfahren wie SSL. Einzelgeräte wie Kanzler-Handy: 1. Welche T-Netze? Festnetz und Mobilfunk: Provider verantwortlich. 2. Besondere Situation im Endgerät. Einmal GSM: Da waren große Verbesserungen erforderlich, wurde mit UMTS geheilt. (!) Schutz von Verkehrsdaten aber extrem schwierig, müssen den Berechtigen vorliegen. Ist mit heutigen TK-Methoden nicht anders zu lösen. 3. Endgerät heute zu 100 % aus nicht-deutscher Produktion, gibt es nicht. Hardware muss gründlich analysiert werden. Zertifizierung teuer. Betriebssystem und Software ist oft öffentlich zugänglich wie Android. Einerseits glücklicherweise offen, andererseits nur Betriebssystem-Kern mit Major Release konstant, Sicherheitslücken nur gefixt bei Sprung von 4 auf 5. Darüber Hinaus Apps wie WhatsApp mit jeweils neuen Angriffsvektoren. Großes Spektrum. BSI analysiert und warnt. Sicher ist weniger userfreundlich.

Sensburg: Zusammenarbeit mit ausländischen Behörden?

Könen: BMI-Äquivalent in USA ist DHS, dort gibt es keine IT-Sicherheits-Behörde. Deutsches CERT und US-CERT. Gesprächskontakte, jährlich. Dann Information Assurance bei NATO: Information Assurance Directorate der NSA. Common Criteria Recognition Agreement. NSA und GCHQ verantwortliche Partner. UK: Sämtliche Kontakte sind innerhalb des GCHQ, gibt keine anderen wesentlichen Kontakte. (!)

Sensburg: Nutzt BSI XKeyscore?

Könen: Nein.

Sensburg: In abgewandelter Form?

Könen: Nein.

Sensburg: Sagen ihnen PRISM, Tempora und Boundless Informant etwas?

Könen: Ja.

Sensburg: Wann?

Könen: Seit Juni 2013.

Sensburg: Erst durch Snowden?

Könen: Ja. Tempora wie Upstream: SIGINT von GHCQ. Boundless Informant: Wesentliche Informationen zu Netzwerkinfrastrukturen weltweit. PRISM komplementär zu Tempora und Upsteam bei entsprechenden Firmen.

Sensburg: Plausibilitätskontrolle gemacht?

Könen: Passive SIGINT: Folien angucken, Plausibilität prüfen, Abgleich mit bekanntem Wissen. Darüber hinaus keine konkreten wirklichen Kenntnisse.

Sensburg: Mal bei BND nach diesen Programmen gefragt?

Könen: Gab Austausch auf Arbeitsebene. Keine geordnete Kooperation wie Arbeitsgruppe. BfV und BND erhielten technische Einschätzungen von uns.

Fragerunde 1: Linke (12:29)

Renner: Sie waren in BND. Aber nie bei SIGINT zu unserem Auftrag?

Könen: BND 1988 bis 2006. Erstmal bis März 2005, dort kein Untersuchungsgegenstand.

Renner: Und danach?

Könen: War ich Leitungsstab BND, Sachgebietsleiter 90AD. Auch Dokumente zum Untersuchungsgegenstand. (!) Man gab mir Akteneinsicht, über zehn Jahre her.

Renner: Kannten sie Eikonal?

Könen: Eingestuft. NÖ. (!)

Renner: Haben Eikonal ausführlich öffentlich behandelt.

Könen: NÖ.

Renner: Kennen sie Operation Eikonal?

Könen: Mit der Bezeichnung aus Presse.

Renner: Anderer Name Granat?

Könen: Sagt mir etwas. (!)

Renner: Kennen Sie also?

Könen: Ich weiß das, was in den Dokumenten steht, die hier abgegegen wurde.

Renner: Kennen Sie auch Glotaic?

Könen: Ja. (!)

Renner: BND als Türöffner an Knoten, bei Glotaic ans Kabel. War Ihnen damals bekannt, dass Daten an USA ausgeleitet werden sollen?

Könen: Kann mich nicht erinnern.

Renner: Kannten Sie Ziel der Operation?

Könen: Muss ich Regierung fragen?

Sensburg: Eikonal eingestuft?

Wolff: Ja. Presse zitieren. Details NÖ.

Renner: Keine Details. Wenn man mit Wissen von BND ins BSI geht: Muss man das dann bei IT-Sicherheit mitnehmen oder abtrennen: Früheres Leben?

Könen: Man kann das präziser beschreiben. Kenntnisse aus BND machen einem deutlich, welche Gefährdungen es gibt. Klare Schere. IT-Sicherheit auf Basis des Wissens bestmöglich umsetzen. Loyalität unserem Staat gegenüber. (!) Technisch ist mir Operation klar, operational nicht.

Renner: Spielte bei BSI-Bewertung von Snowden-Dokumenten Wissen auf BND-Zeit eine Rolle? Werden da ja auch erwähnt.

Könen: Konkrete Operation nein, Methodik über Gefährungen klar.

Renner: Bei Wissen aus BND: Wussten Sie, dass NSA-Selektoren eine Rolle spielten?

Könen: Nein.

Renner: TKMs, Suchbegriffe?

Könen: Nein.

Renner: Wussten Sie, dass Daten in Bad Aibling bearbeitet werden?

Könen: Damals nicht, erst aus Presse.

Renner: Was wussten Sie damals, das mit den Daten passiert?

Könen: IIRC: Bearbeitung in Abteilung 2 (heute TA). Mechanismen waren mir durch Kommunikation mit der Abteilung bekannt.

Renner: Was passiert damit?

Könen: G-10-Filter.

Renner: Funktionierte nicht, bei Glotaic gab es gar keine G-10-Anordnung.

Könen: KA.

Renner: Waren Sie einziger Herr Könen im BND?

Könen: Ja.

Fragerunde 1: SPD (12:39)

Flisek: Vom BND zum BSI: Ist das angesichts der Zuständigkeiten und Aufgaben der beiden Behörden nicht Interessengegensatz? Abhören vs. Integrität von Kommunikation?

Könen: Ist eine klare Herausforderung, der müssen wir uns stellen. (!) Wir wollen verschlüsseln, aber Kriminelle können Verschlüsselung auch nutzen.

Flisek: Ja, deutliche Herausforderung. Ich fragte auch Zeuge Thomas de Maizière hier, ob dieser Spagat funktioniert?

Könen: Ja. Haben Schnittstelle zum BND für Zusammenarbeit in Cyber-Sicherheit. Das Problem besteht unabhängig von Ressorts. BSI muss nicht unabhängig vom BMI sein, wir brauchen den Nachdruck eines Ressorts. (!)

Flisek: Warum?

Könen: Stärkung und Nachdruck unserer Statements. BMI ist zuständig für Sicherheit, öffentliche und innere. Wir beschäftigen uns damit.

Flisek: Verstehe ich. Aber Innenminister hat Leute, die Verschlüsselung als Teufelszeug bezeichnen, Sie arbeiten an Volksverschlüsselung. Schizophren?

Könen: Nein. Gute Strukturen, sich in Behörde mit Thema auseinanderzusetzen. Man hindert uns nicht, Sicherheit zu produzieren. Wir führen Debatte um Quellen-TKÜ und Online-Durchsuchung, aber in klar sichtbarem Prozess.

Flisek: Sie fühlen sich in Armen des BMI gut aufgehoben und streben nicht nach Unabhängigkeit?

Könen: Ja, funktioniert offensichtlich. (!)

Flisek: Snowden-Dokumente: plausibel und möglich, aber unpraktikabel. Was haben Sie nach Snowden gemacht?

Könen: Haben mit BfV und Bundespolizei Schlüsse gezogen: Bedrohungslage hat sich verändert, Maßnahmen nochmal durchführen und bewerten.

Flisek: Elefanten-Argument: Zusammenarbeit nicht gefährden, weil Terror. Trampelt jede Debatte sofort tot. Wurden Sie auch damit konfrontiert?

Könen: Natürlich überlegt man, was man mit genauerer Überprüfung tut. Wurde diskutiert. Wir weit stört man Kommunikationsverkehr? Hatten auch Bedenken. Konnte ich insgesamt aber nicht feststellen.

Flisek: Was hat sich nach Snowden geändert?

Könen: Mobilkommunikation erneut nachgefasst: Kommunizieren Behörden über gesicherte Netze? Damals nicht alle, aber danach.

Flisek: Welche?

Könen: KA. Hatten Liste erstellt. Durch BSI-Präsident angeschrieben und gebeten wurden, in den IVBB zu migrieren. Kabelverläufe angeschaut und versichert, dass kein Abgriff stattfindet. Mehr Mobilfunk-Basisstationen aufgestellt: weniger Angriffsfläche. Gesamte Geräte-Infrastruktur weiterentwickelt. Auch überlegt, wie man mit Informationen umgeht. Schwachstellen nur fixen, kein Schaden.

Flisek: Datenaustausch BSI mit ausländischen Partnern? Wir haben Fokus auf ND-Austausch. Gab es Zusammenkunft mit BfV und BND über Datenaustausch?

Könen: …

Flisek: Konsequenz?

Könen: Prüfmechanismus Datenweitergabe.

Flisek: Wie?

Könen: Mit BND im diskutiert, einzelfallbezogen.

Fragerunde 1: Grüne (12:57)

Notz: Wir haben oft über Unabhängigkeit ihrer Behörde geredet, wir sehen das anders. Erfahrungen beim BND: Was war ihr letzter Stand bei Operation Eikonal bei Abgang Oktober 2006? Wussten Sie, dass man in Frankfurt am Main mit USA an Glasfaser ist?

Könen: In Frankfurt am Main ja, mit USA nein.

Notz: Wussten sie nicht?

Könen: Kann ich nicht einordnen.

Notz: Was heißt das?

Könen: IIRC hatte ich keine Kenntnis.

Notz: Auch im BND geheim gehalten?

Könen: War im Leitungsstab. Hatte Informationsweitergabe zwischen Abteilungen, aber nicht jedes Dokument einzeln gelesen. (!)

Notz: War das eine normale Operation?

Könen: Kann ich nicht beurteilen.

Notz: Kann es sein, dass BND in Deutschland hunderte solcher Operationen durchführt?

Könen: Müsste ich vermuten.

Notz: Erfahrungshorizont. Ist das alltägliche Operation?

Könen: Alltäglich sicher nicht.

Notz: War ihnen bekannt, dass das mit einem AND zusammen gemacht wurde?

Könen: Mit AND zusammen nicht, nein.

Notz: Dass Hard- und Software von AND kamen?

Könen: Nein.

Notz: Hätte auch BND In-House-Entwicklung sein können?

Könen: Ja, war nie in den Bereichen tätig.

Notz: Probleme bei Kooperation bekannt?

Könen: Mir nicht bewusst.

Notz: Problematische Selektoren EADS, Eurocopter?

Könen: Nein. Wusste, dass Kooperation mit NSA bestand, aber nicht, wie genau.

Notz: Aber dass es Kooperation mit NSA war, wussten Sie?

Könen: Ja.

Notz: Probleme wussten sie nicht? Trotz Echelon?

Könen: Nein.

Notz: Sagt ihnen Schwachstellenbericht etwas?

Könen: Bezug?

Notz: Eikonal.

Könen: Nein.

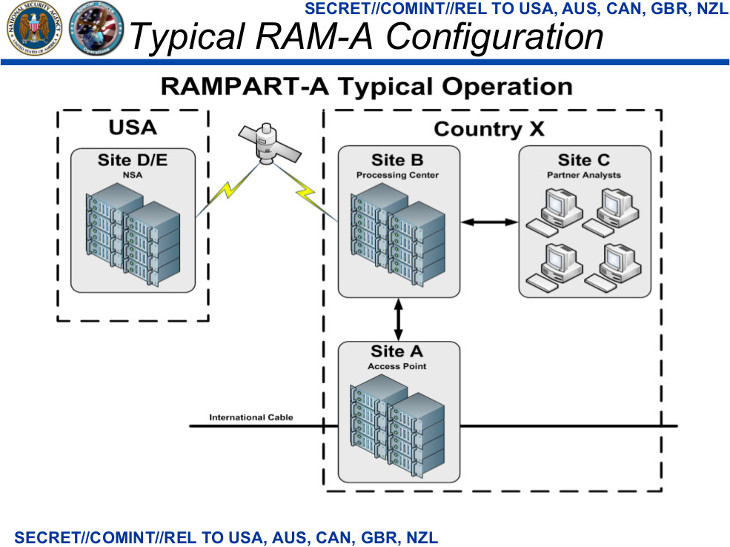

Notz: War nach ihrer Zeit. Meine Lieblingsfollie aus Snowden-Dokumenten: RAMPART A Typical Operation. [MAT A Sek-6d_EN]

Ist das Eikonal? Kennen Sie Akte?

Könen: Kenne ich.

Notz: Haben Sie sich im Sommer 2013 gefragt, ob das Eikonal ist und dass Sie das übersehen haben?

Könen: Habe ich mich nicht gefragt. Hätte ich nur vermuten können. Habe mich damals nicht intensiv mit dieser Folie beschäftigt.

Notz: Kommt man da nicht auf die Idee, das anzugucken? BSI nicht beschäftigt?

Könen: KA, ob da geheime Informationen abfließen.

Notz: War BND Teil der Operation? „Secret Comint Network“ steht da dran. Sagt ihnen „Site A“, „Site B“, „Site C“ etwas?

Könen: Nein.

Notz: Begriffe kennen Sie nicht?

Könen: Nur aus anderen Zusammenhängen.

Notz: Scheint nach Akten gängiges Vokabular im BND zu sein. Wissen Sie etwas über Ende von Eikonal und Glotaic?

Könen: Nein.

Fragerunde 1: Union (13:07)

Schipanski: Zeugen Burkhard Even und Frank Wingerath sagten, BfV und BND griffen auf Expertise des BSI zurück. Zusammenarbeit formalisiert, regelmäßig?

Könen: Mehrere Ebenen der Kooperation. Cyber-Abwehrzentrum. Dort wöchentlich besonders enge Kooperation mit BSI und BfV. Tauschten uns nach Snowden auch zu Einzelfällen aus, auch konzentriert bsp. bei Kanzler-Handy.

Schipanski: Organisiert?

Könen: Seit 2009 macht BSI Schutz der Regierungsnetze.

Schipanski: Nur BfV und BND? Oder auch andere?

Könen: Die beiden auf jeden Fall. Auch BKA zu Cyber-Kriminalität. Auch Bundespolizei. Dann Bundesamt für Bevölkerungsschutz und Katastrophenhilfe. Und verschiedene andere Behörden.

Schipanski: Laut Akten prüfte BSI Snowden-Dokumente. In unseren sehr umfangreichen Akten sind nicht sämtliche Snowden-Dokumente mit einer Bewertung. Warum?

Könen: Gesamtbewertung, nicht nur Einzelberichterstattung.

Schipanski: Nicht jede einzelne Folie?

Könen: Nein, zusammengefasst.

Schipanski: Hatte BSI den Auftrag, sämtliche Dokumente zu prüfen?

Könen: Haben wir aus eigenem Antrieb gemacht.

Schipanski: Wie ist Prüfung passiert, nach Presse-Veröffentlichung?

Könen: Kollegen machen Presse-Monitoring und weisen dann Fachleute darauf hin.

Schipanski: Beispiel: Berichte, dass NSA und GCHQ Protokolle HTTPS bzw. SSL/TLS knacken können. BSI: „Ist davon auszugehen, dass neben versehentlichen Fehlern auch Trapdoors in Implementierungen vorhanden sind.“ Wie wird so etwas bearbeitet?

Könen: Differenzieren, zwei Fragenteile. Wir haben festgestellt, dass kryptografische Kern-Algorithmen weiterhin sicher sind, wie AES. Anders bei Implementierung in Hard- oder Software. Laut Snowden wird sehr konsequent nach Fehlimplementierungen gesucht. Oder auch aktiv, das aber extrem schwer nachvollziehbar. Es gibt Fehler, die werden auch ausgenutzt.

Schipanski: War das neue Erkenntnis?

Könen: Das Problem bei Qualitätsmanagement kennen wir.

Schipanski: In Akten „reaktive Sprachregelung des BSI“: Browser mit neuesten Standards nutzen. Kollege schriebt: „Die Wahrheit ist, wenn ein Produkt mit implementierten Krypto-Standards die USA verlässt, ist es nicht mehr sauber.“ Besonders meinungsstarker Mitarbeiter? Oder ihre Meinung?

Könen: Meinungsstark. Kind nicht mit Bade ausschütten. Wir evaluieren und zertifizieren Produkte. Unternehmen machen Zertifizierung auch mit. Pauschales Urteil wie Kollege ist differenziert nicht durchzuhalten. Aber gibt interne Debatte.

Schipanski: Hat BSI Erkundigungen eingeholt aus USA zu diesem Sachverhalt?

Könen: Ja, Einzelfälle, Netz- und Mobilfunk-Anbieter auch in Deutschland. Neuer Passus bei Zertifizierung, dass Unternehmen vertrauenswürdig sind und Erklärungen abgeben. Zertifizierung hat deutlich zugenommen.

Schipanski: Deutschland stellt keine Hardware her. Politische Förderprogramme für deutsche Unternehmen?

Könen: Definitiv. Hatte ich in Eingangsstatement auch als Schlussforderung. Wir haben Bereiche wie Mobilfunk ohne deutsche oder gar europäische Hersteller.

Schipanski: Regierungskommunikation und beide Netze IVBB und IVBV‐BVN. Letzteres über zehn Jahre von US-Unternehmen Verizon betrieben, Juni 2014 sagte BSI: „Bundesregierung wird Zusamenarbeit schrittweise beenden, mehr Sicherheit, neuer Partner.“ Gründe für Entscheidung?

Könen: Zusammenarbeit ist noch nicht komplett beendet, Ablösung läuft weiterhin. (!) Beweggründe sind klar: Mit deutschem, nationalen Provider haben wir deutlich bessere Möglichkeiten, deutsche Sicherheitsstandards einzufordern, auch Geheimschutz. Einfacher mit deutschen Unternehmen als mit amerikanischer Mutterfirma. Haben wir bei Fortschreibung IVBB und IVBV‐BVN nochmal deutlich gemacht. Ist notwendig. Auch auf EU-Ebene?

Schipanski: Hatte BSI konkrete Hinweise auf Ausleitung von Verizon an Five Eyes-ANDs?

Könen: Nein, keine Kenntnisse. Telekom, Verizon und DE-CIX wurden per Brief gefragt, ob sie Erkenntnisse über Datenabgriffe haben. Alle sagten nein.

Schipanski: BSI 21. August 2013 Revision des Netzes. 12. Februar 2014: „BSI hat positiven Gesamteindruck gewonnen. Referat 5 teilt das aber ausdrücklich nicht. Vertragsbeziehungen beenden.“ Wie erklären Sie sich das?

Könen: Unsere Bewertung nach fachlicher Betrachtung vor Ort, das entsprach unseren Anforderungen. Schluss auch unter politischen Anforderungen, aber bitte Referat 5 fragen. Grundsätzlich durchaus besser und leichter, Regularien mit deutschem Anbieter zu treffen.

Schipanski: Bundesregierung erklärte, BND präsentierte XKeyscore im Oktober 2011 in Bad Aibling, da war auch BSI anwesend. Waren Sie damit befasst?

Könen: Bei dem Treffen war ich nicht, aber wurde danach darüber informiert. Konsequenz war: XKeyscore ist für Aufgaben des BSI keineswegs nützlich. Wir brauchen keine Filterung auf Inhalts-Ebene, sondern auf Protokoll-Ebene. (!)

Schipanski: Bis heute nicht geändert?

Könen: Außerhalb des Untersuchungszeitraums gibt es Anordnung des BfV, berührt uns aber nicht. (!)

Schipanski: Außerhalb des Untersuchungszeitraums? Nicht näher eingehen?

Könen: Nein. (!) Viele Technologien können in Deutschland nicht mehr eingekauft werden, nur ausländisch. Wenn das Geheimschutz berührt, betrifft das § 39 VSA. BSI macht dann Sicherheitskonzept und Penetrationstest, dann Freigabe-Empfehlung an jeweiligen Behördenleiter. Der kann dann Nutzung anordnen.

Fragerunde 2: Linke (13:32)

Renner: Ihre Zuständigkeit in Leitungsstab BND im Organigramm?

Könen: 90AD.

Renner: Das sind Sie?

Könen: Das war ich.

Renner: Haben Sie Bad Aibling besucht?

Könen: Außerhalb der Leitungsstab-Zeit. Ja.

Renner: Wann?

Könen: KA.

Renner: Gab es JSA schon?

Könen: KA. Habe BND besucht.

Renner: Keine NSA-Kollegen?

Könen: Nur BND.

Renner: Hatten Sie zu Zeit des Keitungsstabs mit NSA zu tun?

Könen: KA, ob ich bei Besuchen hochrangiger Personen dabei war, aber bei multilateralen Besuchen habe ich NSA-Kollegen getroffen.

Renner: Bei Vorbereitung hatten wir ihre Dienststellen-Bezeichnung nicht. Ging es bei Terminen mit NSA auch über SIGINT?

Könen: Ja. War eine größere Konferenz in dem Bereich. (!) Konkretes Datum nicht erinnerlich.

Renner: Ging es auch um Datenerfassung am Kabel?

Könen: KA. War Begleitung eines Vizepräsidenten auf Veranstaltung SIGINT Seniors Europe. Genaues Programm nicht erinnerlich. (!)

Renner: Kennen Sie Belgacom-Fall?

Könen: Ja, wurde ja mehrfach besprochen.

Renner: Welche Schlussfolgerungen hat BSI gezogen? Angriffe der Five Eyes auf TK?

Könen: Bewertung ist technisch erfolgt. Koinzidenzen im Quellcode verschiedener Angriffe. Selbe Quelle für mehrere Angriffe.

Renner: Konsequenz? Angreifer identifiziert?

Könen: Angreifer nicht identifiziert, nur Werkzeug. Angreifer identifizieren ist Aufgabe des BfV, nicht BSI. Blocken und abwehren.

Renner: Spielte Fall eine Rolle bei Bewertung der Snowden-Dokumente?

Könen: Ja, auch herausragend. Sehr ausgefeilte Version eines APT, Angriffe auf sehr vielen verschiedenen Ebenen, professionelles Tool.

Renner: Vergleichbare Angriffswerkzeuge?

Könen: Durchaus, auch in letzten zwei Jahren…

Renner: Nur Five Eyes?

Könen: Haben viele gesehen, auch in Snowden-Dokumenten.

Renner: NSA-Selektoren damals nicht bekannt, jetzt schon?

Könen: Nur Problematik.

Renner: Teil der Selektoren auf WikiLeaks veröffentlicht, auch Telefonnummern des IVBB. Was bedeutet das?

Könen: Bedrohungslage: Ja, damit ist jegliche Kommunikation, die auf diese Nummer kommt und nicht verschlüsselt ist, zugänglich. Entscheidende Aussage: Geht nur bis zur Grenze des IVBB, keine Indikatoren für Vorfälle hinter der Grenze des IVBB. (!)

Renner: Verizon-Ausgliederung läuft noch. Ginge Angriff nicht darüber? (!)

Könen: Nein. Werden von Verizon verschlüsselt transportiert, per VPN. Auch keine Sichtbarkeit der Metadaten.

Renner: Und an Übergabepunkten an andere Netze?

Könen: Unterliegen Vorschriften, die wir definiert haben. Deutlich sichtbare Grenze.

Renner: Übergabe auch an US-Anbieter?

Könen: Nein, IVBB und BVN nur an deutschem Standort an deutsche Netze, nicht unmittelbar an US-Mutter.

Renner: War immer so?

Könen: Ja, immer deutscher Standort.

Renner: IVBB-Selektoren von NSA von außen eingesetzt? Oder auch durch NSA-Überwachungsmaßnahmen in Deutschland. Geht NSA in Deutschland außerhalb von Eikonal und Nachfolgeprojekten ans Kabel? Alleine, ohne BND?

Könen: Ist außerhalb meiner Zuständigkeit, könnte nicht spekulieren, haben keine Möglichkeit zur Prüfung. Wir haben die Anbieter gefragt, die haben verneint, müssen uns auf Aussage verlassen. (!)

Fragerunde 2: Union (13:44)

Schipanski: Zeuge Ulrich Berzen sagte hier, BSI war eingebunden in Hardware von XKeyscore. Stimmt das?

Könen: Im Untersuchungszeitraum keine eigenen Tests durchgeführt. (!) Haben eine reine Präsentation erhalten und daraus Schlüsse gezogen.

Schipanski: Keine Prüfung und Zertifizierung?

Könen: Damals nicht. Vielleicht bezog sich der Kollege auf das, was jetzt passiert. (!)

Schipanski: Geolokalisierung von Handynummern. Kennen Sie die Problematik?

Könen: Natürlich, verfolge ja was hier diskutiert wird. Wir haben solche Anfragen erhalten, aber ist noch Gegenstand eines Beweisbeschlusses von Ihrer Seite. (!)

Akmann: Sie können sagen, was Kenntnisstand ist.

Könen: BSI hat sich damit deutlich beschäftigt. Auch Positionsbestimmung. Mehrere Ebenen: 1. GSM-Lokalisierung selbst. Studie „Schutz mobiler Kommunikationslösungen“ April/Mai 2000. Über reine GSM-Signalisierung kann ein Provider jemand lokalisieren, hängt von Dichte der Basisstationen in Region fest. In einsamen Gebieten einige 10-30 Kilometer ungenau, in Städten im 100-Meter-Bereich. 2. Heute in modernen Mobiltelefonen verschiedene weitere Möglichkeiten, vor allem mit GPS im Telefon. Damit kann durch Software auch Malware Position abgefragt und nach außen transportiert werden. Haben wir immer wieder dargestellt. Gibt kommerzielle Tools dafür.

Schipanski: Grundsätzlich sind Daten geeignet zur Lokalisierung? Ist es unmittelbar zielgenau möglich, zu orten und damit zu töten?

Könen: Ortung ist nach heutigem Stand der Technik mit allen diesen Angriffen auf wenige Meter möglich. (!) Ist sehr diffizile Frage.

Schipanski: Wurde das BSI jemals mit dieser fachlichen Bewertung betraut? BfV teilt ihre Einschätzung nicht.

Könen: Haben uns im Rahmen dieser Studie damit beschäftigt. Studie „Schutz mobiler Kommunikationslösungen“ lag 2011 vor.

Schipanski: Studie war bekannt, aber BfV nicht bei BSI gezielt angefragt?

Könen: Nein.

Schipanski: Kanzler-Handy, Oktober 2013 Öffentlichkeit sehr berührt. Was hat BSI unternommen?

Könen: Erhielten am 17. oder 18. Oktober das Dokument, die Abschrift. Plausibilitätscheck: Enthält typische Daten von SIGINT. Wurde schnell klar: In Gesamtschau aus Snowden-Dokumenten und früherer Bewertung: Müssen uns nochmal mit Berlin-Mitte beschäftigen. BSI hat dann angeboten, Gerät selbst zu prüfen. Mit Sicherheitsbeauftragtem des Bundeskanzleramt gesprochen. Leitlinien ausgesprochen.

Schipanski: Haben Sie Gerät physisch untersucht?

Könen: Nein. (!)

Schipanski: Warum nicht?

Könen: KA. Wir haben es angeboten, aber Angebot wurde nicht angenommen. (!)

Schipanski: Haben dann mehr geguckt, was in Berlin-Mitte mit Abhörtechnik möglich ist, Gerät selbst nicht?

Könen: Ja.

Schipanski: Thema Krypto-Handy ist eine sichere Sache. Bild 11. Juni 2016 über China-Reise der Kanzlerin: „Spionage-Alarm auf China-Reise: Handy-Verbot für Merkel“. Chinesen können auch Krypto-Handy lahmlegen. Ist das möglich?

Könen: Angriffe gegen Verfügbarkeit sind riesige Palette. Zugang zu Mobilfunkzelle sperren ist für Provider absolut einfach. Geht auch über verschiedene andere Wege. Kanäle lahmlegen, Jammer. Sehr weites Spektrum. Kenne Bild-Bericht nicht.

Schipanski: Also Krypto-Handy auch kein Schutz?

Könen: Vertraulichkeit ist geschützt, aber Kommunikation kommt nicht zustande.

Schipanski: Wie hat BSI Kanzler-Handy geprüft?

Könen: Anhand von Dokument, Abschrift von Snowden-Dokument. Deutet auf strategische Erfassung. Mehr nicht. Gewisser Anfangsverdacht gegeben.

Schipanski: Halten Sie das für plausibel?

Könen: Ja, so plausibel wie die Dokumente generell. Welche Aktion erfolgt ist, lässt sich aus den Funktionsparametern nicht erschließen.

Fragerunde 2: Grüne (13:59)

Ströbele: Warum behauptet für Spionageabwehr zuständiges BfV, dass man eine Person nicht aufgrund von Handydaten orten kann?

Könen: Wage ich nicht zu bewerten. Ist diffizile Betrachtung, was wann möglich war.

Ströbele: Sie wollten Kanzler-Handy untersuchen, durften aber nicht. Warum? Ging Bundeskanzleramt ohnehin davon aus, dass das stimmt?

Könen: KA.

Ströbele: Snowden-Dokumente sind plausibel. Kennen Sie die Herren Heiß und Fritsche im Bundeskanzleramt?

Könen: Ja, sicher.

Ströbele: Haben Sie denen mal gesagt, dass das plausibel ist?

Könen: Ja. (!) Sehr breite Diskussion. Sie waren ja auch im PKGr, als wir das bewertet und beschrieben haben.

Ströbele: Sie waren bis 2006 im Leitungsstab des BND und hatten Kenntnis von Eikonal und Glotaic. Auch XKeyscore?

Könen: XKeyscore später.

Ströbele: Ab 2013 gab es Besprechungen zu XKeyscore.

Könen: AFAIK waren die früher, so 2012. Ist für BSI kein geeignetes Dokument.

Ströbele: Im Juni 2013 Snowden-Veröffentlichungen. Haben Sie sich da nicht an XKeyscore erinnert?

Könen: Natürlich stellt man Bezug her. Heute umfassender und grundsätzlicher bewerten.

Ströbele: Sie kannten das Wort?

Könen: War tatsächlich ein Problem, wurde mal falsch kommuniziert, als „XKeyStore“.

Ströbele: Haben Sie ihre Erkenntnis an Heiß, Fritsche und BND weitergegeben?

Könen: Klar, gab ja auch parlamentarische Nachfragen. Haben wir mitgeteilt.

Ströbele: Die Verantwortlichen im Bundeskanzleramt wussten, was XKeyscore ist?

Könen: Das weiß ich nicht, da wir über das BMI kommuniziert haben.

Ströbele: Liegt nahe, dass die das wussten.

Wolff: Sie machen Vorhalt, als sei das bestritten wurden. Ist nicht der Fall.

Ströbele: Gehen wir noch an anderer Stelle nach, wollte das vom Zeugen hören. Während ihrer BND-Zeit sind problematische Dinge passiert wie Eikonal. Jetzt sollten Sie das auch noch aufklären. Sind Sie da nicht der Falsche? Bock und Gärtner?

Könen: Das unterstellt, dass ich mal Bock war, das streite ich ab. (!) Es geht um fachliches Wissen. Verantwortungsvolle Tätigkeit im BND. Wesentlich, dieses Wissen auch einzubringen, aber mit klaren Maßstäben und Verantwortlichkeiten. Beide Seiten der Medaille kennen. Genauer hinschauen, aus mehreren Richtungen. Wollte mich nicht zurückziehen, sondern beitragen, gerade um Sicherheit zu fördern.

Ströbele: Es ging um schwere Vorwürfe gegen BND, der in Zusammenarbeit mit NSA Grundrechte verletzt. In dieser Zeit waren Sie in Leitender Stellung beim BND und hatten Kenntnis davon. Jetzt sollen ausgerechnet Sie das aufarbeiten?

Könen: Wenn ich etwas zu Einzelvorwürfen beitragen könnte, würde ich das tun.

Fragerunde 2: SPD (14:12)

Flisek: Vorhalt E-Mail Herr Opfer 22. Januar 2015: [MAT A BSI-2n, Blatt 33-34] „Das Risiko hochqualifizierter ND-Angriffe wurde bisher akzeptiert. Um das abzuwehren, müssen alle IT-Produkte, nicht nur VSA, aus vertrauenswürdiger, nationaler Produktion kommen. Nicht realistisch und umsetzbar.“ Was ist VSA?

Könen: Verschlusssachenanweisung.

Flisek: Was ist das?

Könen: Basierend auf Sicherheitsüberprüfungsgesetz. Herr Opfer beschreibt technische Maßnahmen für ein bestimmtes Schutzniveau: VS‐NfD und VS-Vertraulich. Entsprechend zugelassenes Gerät einsetzen. Verschlüsselt speichern: Verschlüsselung muss für Schutzniveau zugelassen sein.

Flisek: Okay.

Könen: Knackpunkt ist Unterschied zwischen VS‐NfD (sehr breit) und VS-Vertraulich: deutliche Sprunghöhe. Ab VS-Vertraulich aufwärts: Nationale Kryptografie mit nationalen Produkten und entsprechendes Zulassungsregime. (!) NfD gängige Tools und Produkte aus Standard-Produkten. Herr Opfer will auch deutsche Hardware für NfD.

Flisek: Gibt es Krypto-Handys aus deutscher Produktion?

Könen: Nein, die Plattform nie, nur gehärtete Software.

Flisek: Nie?

Könen: Die Sprache wird herausgenommen, in Modul verschlüsselt, auf NfD-Ebene, dann verschlüsselte Kommunikation nach draußen.

Flisek: Ist das auch mobil nutzbar?

Könen: Ja, ist das Gerät einer bestimmten deutschen Firma.

Flisek: Wird das auch genutzt?

Könen: Ja, von einer Gruppe an Nutzern in einer bestimmten deutschen Einrichtung, an der Front der Technik. (!)

Flisek: Erhebliches Misstrauen in der E-Mail dokumentiert, gegen ausländische Hersteller?

Könen: Gegen ANDs.

Flisek: Verschärft sich noch durch Hard- und Software aus dem Ausland. Nicht realistisch umsetzbar. Wie gehen wir damit um?

Könen: Da, wo entsprechende Technologie nicht aus Deutschland zur Verfügung steht, andere Schutzmaßnahmen hochgezogen werden. SIM-Karte für Krypto-Telefon aus deutschem Unternehmen. Wirken in Unternehmen hinein.

Flisek: Wie reagieren die?

Könen: Bereitschaft zur Zusammenarbeit hat sich in den letzten drei Jahren sehr erhöht.

Flisek: Bereitschaft unterschiedlich?

Könen: Ja. Aber kann man auch Geld verdienen damit.

Flisek: Abgestufte Sicherheit. EU vertrauenswürdiger als Rest der Welt?

Könen: Ja, vertragliche Basis. Mehr Möglichkeiten, Verstöße zu ahnen.

Flisek: Auch für UK?

Könen: Bis heute Abend mindestens.

Flisek: Thüringische Datenschutzbeauftragte bedankt sich für CALEA [MAT A BSI 1-6m, Blatt 121-122]. Ist ein US-Gesetz. Thüringischer Datenschutzbeauftragte sorgt sich, dass auch US-Verschlüsselung betroffen sein könnte, die in Deutschland von deutschen Behörden eingesetzt wird.

Könen: [Liest Dokument.] Ja.

Flisek: Ist Ihnen bekannt?

Könen: Ich erinnere mich. BSI hat ja auch geantwortet. Wir haben Vermutungen zurückgewiesen, dass nach CALEA Backdoors eingeführt wurden. Ist Gesetzgebung, die Provider anordnet, Abhöranlagen vorzuhalten.

Flisek: Nur Provider?

Könen: IIRC ja. Bin kein Experte für US-Recht.

Flisek: Experte für IT-Sicherheit in Deutschland. Apple, Windows. Backdoors?

Könen: Deswegen nutzen wir keine Verschlüsselungs-Software fremder Länder für VS‐NfD, nur deutsche. (!)

Flisek: Das sind alles Empfehlungen?

Könen: Nein, gerade bei VSA-Verschlüsselung machen wir Zulassung. Die kann jeder in Bund und Ländern kaufen und installieren.

Flisek: Ob er das macht, ist seine Entscheidung?

Könen: Klar, Entscheidung jedes einzelnen Behördenleiters.

Flisek: Wie hoch ist Durchdringung?

Könen: Für Bund sehr hoch, dank Rahmenverträgen. Durch VSA auch Verpflichtung.

Flisek: Sie sagen, eine Nutzung von US-Hard- und Software ohne BSI-Prüfung ist ein hohes Sicherheitsrisiko in Deutschland?

Könen: Nicht so pauschal. Gegen Fragestellung halten, was sie schützen müssen. Bei VS-Geheim und höher muss ich ausländische Betriebssysteme bereichsweise vollständig abschotten. Immer nur relativ. Gefährdung bewusst werden.

Flisek: Relativierung meiner pauschalen Aussage verstehe ich nicht. Entweder sind die marktgängigen Produkte vertrauenswürdig oder nicht. Wir reden ja auch nicht nur über Behörden-Kommunikation, auch Bürger und Unternehmen. Aus ihrer Expertise: Sagt BSI, marktgängige US-Produkte sind für sichere, geschützte Kommunikation nicht vertrauenswürdig?

Könen: Pauschale Aussage ist keine praktikable Antwort. Anforderungen und Gefährdung gegeneinander halten. Bei Pauschalität müsste man per se darauf verzichten, die Produkte zu nutzen. Der Bund stellt Anforderungen an Unternehmen, wie No-Spy-Erlass.

Flisek: Natürlich erklären die Unternehmen das, was sollen sie denn tun? Es ist aber auch kein Geheimnis, dass US-Gesetze verbieten, darüber überhaupt zu reden. Das ist doch naiv.

Könen: Eine Zusage aus gutem Willen wäre zu wenig.

Fragerunde 3: Linke (14:33)

Renner: Sie waren Leiter des Leitungsstabs im BND?

Könen: Nein, Leitung des Sachgebiets im Leitungsstab.

Renner: Davor?

Könen: Als Leiter des Sachgebiets 90AD 2005 in Leitungsstab gekommen.

Renner: […]

Könen: Zentralstelle für das Chiffrierwesen wurde mit BSI-Gesetz 1991 geteilt: Teil ins BSI, Teil in BND.

Renner: Ab wann finde ich Sie unter diesem Kürzel 90AD?

Könen: Ab 15. März 2005.

Renner: Provider stritten Zusammenarbeit mit ANDs ab?

Könen: Ja, Telekom, Verizon und DE-CIX.

Renner: Die haben alle geantwortet?

Könen: Ja.

Renner: Akte vorhalten: [MAT A BMI-10, Tagebuchnummer 17-14, Seiten 11 ff.]. Trifft ihre Aussage danach noch zu? (!)

Könen: [Zeuge, jemand von BMI und BSI lesen.] Das ist eingestuft. Ist angekommen.

Renner: Das Unternehmen sagte dann später etwas mit Zusammenarbeit mit ANDs?

Könen: Unternehmen verneint es, bezogen auf IVBB.

Renner: Break-Out aus IVBB. Gibt es an Übergabepunkten Anschluss an deutsche Tochterfirmen von US-Mutterfirmen wie MCI WorldCom?

Könen: Das wären deutsche Tochterfirmen.

Renner: Genau.

Könen: Break-Out in andere Rechtsform.

Renner: Findet Break-Out zu MCI WorldCom statt?

Könen: KA. Wurde immer in Betracht gezogen durch Tunnel-Verschlüsselung.

Renner: Andere Akte: [MAT A BND 8b, Tagebuchnummer 54/14, Seite XXX]. Kompromittierte Sicherheitstechnik zur Raumüberwachung sollte an deutsche Behörden herangedient werden.

Wolff: Ist eingestuft!

Renner: Kennen Sie das Papier? Die Generalbundesanwalt hat sich damit beschäftigt.

Könen: [Liest.]

Renner: Kennen Sie den Vorgang? Aus BSI-Zeit? Oder aus BND-Zeit?

Könen: Ist mir nicht bekannt, keine Erinnerung. (!)

Renner: Würde so etwas das BSI interessieren?

Könen: Uns interessiert immer alles zu Manipulation und Datenausleitung.

Renner: Gibt es eine Übereinkunft mit BND und BfV, wann BSI etwas mitgeteilt wird?

Könen: Allgemein.

Renner: Sind Sie Teil der Präsidentenrunde?

Könen: Nein.

Renner: Kennen Sie manipulierte Geräte?

Könen: Immer wieder, aber nicht nur Five Eyes.

Renner: Haben Sie Geräte in BND und BfV untersucht auf Manipulationen?

Könen: Wir kontrollieren Geräte und Möglichkeiten, auf Anfrage.

Renner: Regelmäßig?

Könen: Ja. Auch in Berlin.

Renner: Wenn Sie US-Hard- und Software untersuchen, was haben Sie dann? Gerät, Handbuch?

Könen: Kommt darauf an. Oft auch Unterstützung des Herstellers.

Renner: Kann man Geräte zertifizieren, ohne sie anzusehen?

Könen: Hängt von Evaluierungsstufe statt. Niedrig Black-Box-Zertifizierung, höher Gerät angucken, extrem hohe Stufen auch nur mit Beweisbarkeit.

Renner: Wer legt notwendige Stufe fest?

Könen: Hersteller beantragt Stufe für Zertifizierung.

Renner: Und wenn ein NSA-Gerät kommt?

Könen: Unterschied zwischen Zertifizierung, Zulassung und Freigabe. Zertifizierung ist für Geräte der Wirtschaft. Zulassung ist für Anforderungen der Behörden, das sind Prüfungen beim BSI.

Renner: Bei Zulassung immer Gerät anschauen?

Könen: Nach § 28 VSA: Ja.

Renner: Und wenn ein Gerät beim BND eingesetzt wird?

Könen: Das ist dann nicht nach VSA, sondern entweder § 27 TKÜV bei Providern oder Dienststellenleiter innerhalb von Sicherheitsbehörden. Aber keine explizite Zulassung.

Fragerunde 3: Grüne (14:49)

Notz: Hat Generalbundesanwalt oder Staatsanwaltschaft Wiesbaden mal nach ihren Erkenntnissen zur Geolokalisierung von Handys gefragt?

Könen: KA. Ihr Beweisbeschluss läuft noch.

Sensburg: Welcher?

Könen: BSI-14.

Notz: XKeyscore oder auch POSEIDON: Wie schätzen Sie dieses Instrument ein? Würden Sie das in ihren Rechner stöpseln?

Könen: Nein.

Notz: Könnte das eine Trojaner-Software sein?

Könen: Ist nie auszuschließen.

Notz: Beunruhigt es Sie, dass der BND das in Außenstellen in Deutschland einsetzt? (!)

Könen: Nicht so wie Sie, die prüfen das ja.

Notz: Naja, der BND prüft das nicht so wie der BfV. Könnte XKeyscore Dinge tun, die man nicht auf den ersten Blick sieht?

Könen: Das könnte bei fast jeder Software sein.

Notz: Das ist relativistisch.

Könen: Ich kann das nicht sagen, ohne das konkret anzugucken.

Notz: Sie haben das nie angeguckt?

Könen: Ich nicht.

Notz: Das BSI?

Könen: Prüfung läuft, aber Außerhalb des Untersuchungszeitraums.

Notz: Seit wann prüfen Sie das?

Könen: Seit später als 2014. (!)

Notz: Nichts ist sicher, aber nach Untersuchungszeitraum?

Könen: Mir liegen dir Unterlagen nicht vor, also kann ich Ihnen das nicht sagen.

Notz: Warum?

Könen: Das Verfahren läuft noch.

Notz: Welche Prüfung?

Könen: Prüfung von XKeyscore für das BfV.

Akmann: Nach Untersuchungszeitraum!

Könen: Läuft erst seit nach Juni/Juli 2014. Vorher haben wir uns damit nur einmal kurz 2012 damit beschäftigt.

Notz: Haben Sie das zu etwas schriftlich?

Könen: Ja, liegt auch NSAUA vor.

Notz: Bein BND prüfen sie XKeyscore nicht?

Könen: Nein. (!)

Notz: Belgacom-Geschichte kennen Sie. Was ist das?

Könen: Cyber-Angriff auf TK-Provider, mehrstufige Software installiert.

Notz: Name der Software?

Könen: Z. B. Regin.

Notz: Wer war relevanter Kunde von Belgacom?

Könen: Im einzelnen nicht bekannt.

Notz: EU-Kommission?

Könen: Ist anzunehmen.

Notz: Ist so. Wo haben Sie sich noch mit Regin befasst?

Könen: [Pause.] IIRC ist das eingestuft. (!)

Notz: Standen alle schon bei Spiegel Online: „Trojaner Regin: Cyber-Angriff auf Kanzleramtsmitarbeiterin blieb lange unbemerkt“: „eine damalige Referatsleiterin in der Abteilung Europapolitik des Bundeskanzleramtes“.

Könen: Können nochmal das aus Innenausschuss und BTADA sagen: Regin wurde bei einer Mitarbeiterin des Bundeskanzleramt gefunden. (!)

Notz: Wo hat die gearbeitet?

Könen: Im außenpolitischen Bereich.

Notz: Für die EU zuständig. (!) Zusammenhang nie erwägt?

Könen: Nicht unsere Aufgabe.

Notz: Wessen Aufgabe?

Könen: BfV, BND, BKA.

Notz: Regional wo Regin verortet? Russland oder USA?

Könen: BSI hat Attribution nicht vorgenommen, können das nicht präzise. Ist auch nicht unsere Aufgabe.

Notz: Sehe ich anders, steht auch in geheimen Akten anders.

Könen: Das sind Vermutungen, aber keine Beweise.

Notz: Das kennen wir zur Genüge. Steht alles in der Presse. Es gibt Diskussionen im BSI, welche Kooperationen man deshalb beenden müsse. (!)

Könen: Attribution ist nicht mit technischer Sicherheit durchzuführen.

Notz: Die ist nie sicher durchzuführen. Das ist ja einer der Gags bei Cyberangriffen. Trotzdem treffen Sie doch eine Zuordnung. Im BSI gab es eine klare Zuordnung.

Könen: Manchmal spekulieren wir auch, aber das Ergebnis zählt.

Notz: Die Diskussionen in ihrem Haus sind eindeutig. Machen wir NÖ im Detail.

Fragerunde 3: SPD (15:04)

Flisek: Rolle von US-Anbietern von Hard- und Software. Im Cybersicherheitsrat Juli 2013 sagten Sie: Bisher gab es 25 Hilferufe von Behörden. [MAT A BMVg 5-3a] Was ist das?

Könen: Die hatten Cyberangriffe erlitten und uns gemeldet.

Flisek: Was ist das?

Könen: Schadsoftware, Rechner übernehmen, Daten abfließen. Das stoppen.

Flisek: Was wurde ihnen geraten?

Könen: Die schildern konkrete Umstände und erhalten Sofort-Empfehlung und dann Hinweise für Absicherung.

Flisek: Seit Snowden mehr Hilferufe?

Könen: Zahl der Fälle im Bereich Cyber erhöht sich permanent, wird leider Gottes täglich.

Flisek: Wenn die US-Produkte nehmen: Äußert sich BSI dann dazu?

Könen: Wir geben konkrete Hinweise zur Absicherung von Produkten, da spielt Hersteller keine Rolle.

Flisek: Herkunftsunabhängig?

Könen: Ja, Problem muss gelöst werden. Schwachstellen, Fehlkonfiguration.

Flisek: Sind Angriffe kriminell oder auch von Nachrichtendiensten?

Könen: Meistens kriminell.

Flisek: Aber auch Nachrichtendienste?

Könen: Gab extrem fähige, liegt nahe.

Flisek: Auch ANDs der Five Eyes?

Könen: Nein, haben keine Attribution zur Verfügung.

Flisek: Was wird dann aus den Fällen?

Könen: Erfahren wir dann im Cyber-Abwehrzentrum.

Flisek: Haben Five Eyes-Nachrichtendienste Angriffe auf deutsche Unternehmen vorgenommen?

Könen: Keine Erkenntnisse.

Flisek: Gab es Mutmaßungen, dass ND-Angriffe von Five Eyes sein könnten?

Könen: Nicht konkret, seit Snowden aber abstrakt. Wenn eine Schadsoftware dort dargestellt wird und dann auftaucht.

Flisek: BSI hält es für möglich, dass Five Eyes-ANDs gezielt deutsche Unternehmen attackieren?

Könen: Das ist möglich.

Flisek: Mit welcher Motivation würden die das machen?

Könen: Kann ich nicht sagen.

Flisek: Gibt es Austausch mit BfV und Spionageabwehr?

Könen: Natürlich, im Cyber-Abwehrzentrum.

Flisek: Ist deutsche Spionageabwehr gut aufgestellt?

Könen: Kann das insgesamt nicht beurteilen. In manchen Bereichen wie Wirtschaftsschutz haben wir noch viel zu tun.

Flisek: Können sich Unternehmen mit Wirtschaftsgeheimnissen auf US-Produkte verlassen?

Könen: Die sollen sich auf das verlassen, was wir zertifizieren.

Flisek: Kein Produkt von der Stange.

Könen: Nein, genau informieren, welche Sicherheit damit verbunden ist.

Flisek: Das ist bei deutschen oder EU-Produkten anders?

Könen: Die kann BSI besser bewerten. Vertraulichkeitserklärungen.

Flisek: Reicht Beratungen und Empfehlungen angesichts der Marktverhältnisse aus, deutsche Unternehmen zu schützen?

Könen: Müssen es ausbauen. Mehr geprüfte IT nutzen.

Flisek: Ist das BSI richtig für Schutz, unter BMI und mit engen Kontakten zu BfV und BND? Liefert das genug Vertrauen?

Könen: Ja. (!) Wir setzen viele Kapazitäten ein, Schutzmaßnahmen zu definieren und genießen eine sehr breite Vertrauensbasis. Wir haben breite Gesamtkompetenz.

Flisek: Sieht BMWi so?

Könen: Auch Allianz für Cyber-Sicherheit.

Flisek: Sie arbeiten auch mit GHCQ zusammen?

Könen: Ja.

Flisek: Haben dazu mehr Akten als alles andere. Mehr Zusammenarbeit mit UK als mit USA?

Könen: Woher kommt Eindruck?

Flisek: Aus den Akten.

Könen: Ist ja nur ein Ausschnitt.

Flisek: Ich hoffe ein vollständiger.

Könen: Hoffe ich auch.

Flisek: Laut Akten arbeiten sie vor allem mit UK zusammen. Stimmt das?

Könen: Nicht unbedingt. Aber Untersuchungsgegenstand, und UK ist in EU. Aber nicht absolut.

Flisek: Ist ihnen bekannt, dass GCHQ mit anderen Ländern zusammenarbeiten?

Könen: Ja. Auch bei Echelon schon deutlich geworden. Aber auch Zusammenarbeit mit Niederlande, Schweden, Frankreich.

Flisek: Ehemaliger NSA-Mitarbeiter, der jetzt bei New America Foundation arbeitet, sagte uns in Washington, dass NSA viele Fragen verstärkt outsourced.

Könen: Aha.

Flisek: Aha?

Könen: Kann sein.

Flisek: UK vertrauenswürdiger?

Könen: Marktvorschriften, Zusammenarbeit leichter aufbaubar.

Flisek: Für unseren Preis an unkooperativsten Five Eyes-Staat wäre UK heißester Kandidat. (!)

Könen: Kann ich nachvollziehen. Aber in anderen Fragestellungen ist das anders, Zusammenarbeit wie Frankreich und Niederlande.

Fragerunde 4: Linke (15:23)

Renner: Bewertung der Snowden-Dokumente. Wer von BfV, BND, BSI war beteiligt?

Könen: Jede Behörde von sich, dann Austausch auf Arbeitsebene. Einzelne Kontakte nicht im Kopf, aber Herr Eden von BfV, Herr Pauland im BND.

Renner: Schriftlich?

Könen: Mündlich. Jour Fixe.

Renner: Gab es nach 2013 Besuche bei BND, um sich Dinge zeigen und erklären zu lassen?

Könen: In welchem Zusammenhang?

Renner: Snowden-Dokumente.

Könen: Nein. (!) Regelmäßige Zusammenarbeit mit BND.

Renner: Geolokalisierung mit verschiedenen Methoden. Was weiß BSI zur Ortung von Personen mit mobilen IMSI-Catchern wie auf Drohnen?

Könen: Auf Drohnen keine Erkenntnisse. Aber mit IMSI-Catcher ist man in unmittelbarer Zelle der Person und kann GSM-Daten oder App-Daten abgreifen.

Renner: Wurde das BSI mal von einer anderen Behörde gefragt, wie Geolokalisierung von Drohnen stattfindet?

Könen: Nein.

Renner: Hätten Sie dazu etwas sagen können?

Könen: Spezifisch zu Drohnen nein, grundsätzlich wie ausgeführt ja.

Fragerunde 4: Grüne (15:28)

Ströbele: Sie sagten ja, dass Sie verfolgen, was wir treiben. Haben Sie Aussage von Zeuge Brandon Bryant mitbekommen, wie Geolokalisierung mit IMSI-Catchern auf Drohnen zur Zielerkennung funktioniert?

Könen: Einiges in Presse gelesen, zur speziellen Thematik nicht.

Ströbele: Reicht eine Telefonnummer aus?

Könen: Beantwortung von Lokalisierung per IMSI-Catcher im Zusammenhang mit Drohnen ist eher schwierig, da das nicht zu unseren Handlungsszenarien zählt.

Ströbele: Beim BND wussten sie von Eikonal. Als das in der Presse stand, haben Sie sich dann mal erkundigt, wie das funktioniert und wie sicher das ist? Sie sind ja für Ausleitung zuständig.

Könen: Sind diesem Fall nicht nachgegangen. Prüfung nach § 27 TKÜV bezieht sich auf Vorab-Prüfung.

Ströbele: Wissen Sie, ob das nach Ende 2008 weiter läuft?

Könen: BSI ist nicht in Einsatz involviert, keine Aussage.

Ströbele: Wie sicher ist das? Können andere mithören?

Könen: Gehört nicht zu unserem Auftrag und wurde nicht beauftragt. Haben auch kein Zugang.

Notz: Wird XKeyscore heute von deutschen Behörden noch eingesetzt?

Akmann: Kein Untersuchungszeitraum.

Notz: Interessiert mich unabhängig von NSAUA als Parlamentarier, ist ja eine Trojaner-Software, immer noch beim BND. Kann das Bundeskanzleramt das verneinen?

Wolff: Wenn es Sie als Parlamentarier interessiert, können Sie die entsprechenden Anfragen stellen.

Notz: Regin bei Belgacom. Snowden-Dokumente sind authentisch?

Könen: Soweit es technische Aussagen betrifft, ist es weitgehend plausibel.

Notz: The Intercept 13. Dezember 2014: „Operation Socialist: The Inside Story of How British Spies Hacked Belgium’s Largest Telco“. Ganz klarer GCHQ-Bezug. Steht da auch GCHQ-Folie.

Könen: [Liest.]

Notz: GCHQ hat Belgacom mit Regin infiziert, um EU-Kommission und EU-Verantwortlicher im Bundeskanzleramt anzuhören, um Verhandlungsposition der EU zu erfahren. Machen vor diesem Hintergrund Treffen und Zusammenarbeit mit GCHQ Sinn?

Könen: Die Diskussion gab es.

Notz: Ausgang?

Könen: Wir müssen unseren Verpflichtungen nachkommen und beschränken sonstige Kontakte auf ein Minimum. (!)

Notz: Hätte UK auch so reagiert?

Könen: KA.

Notz: Hat BSI mit dem GCHQ darüber gesprochen?

Könen: Ja. Weder Bestätigung noch Dementi, professionelles Verhalten der Kollegen.

Zeuge 2: Martin Schallbruch, BMI, IT-Direktor 2002-2016 (15:50)

Name Martin Schallbruch. Geboren am 30.09.1965. Bin Wissenschaftler, Informatiker, Schnittstelle IT und Recht. Anschrift geht BMI in Berlin-Moabit.

Eingangsstatement (15:55)

$Begrüßung. $Danke.

War seit Februar 2002 bis Februar 2016 IT-Direktor im BMI. Netzpolitk, Digitalisierungspolitik, IT in Verwaltung, IT- und Cyber-Sicherheit. Ich hatte Fachaufsicht über BSI. Bin zu ganzem Untersuchungsgegenstand geladen, ist sehr weit. Auch IT-Systeme des Bundes.

Vorbemerkung: Haben hohe Komplexität der IT. Qualität von Soft- und Hardware nicht wirklich gebessert. Abhängigkeit zugenommen. Komplexe Bedrohungslage entwickelt. Verantwortung von IT-Sicherheit kann kein Akteur alleine. Unterschiedliche Akteure zusammenwirken. IT-Sicherheit vs. Nutzbarkeit, bedingt einander. Ein sicheres Smartphone ist nicht so einfach zu benutzen, wie es viele Nutzer gewohnt sind. IT-Sicherheit läuft Geschwindigkeit der Innovation hinterher, Sicherheit nicht von Anfang an, sondern zugekauft.

IT-Sicherheit der Bundesverwaltung: Sind abhängig von Funktionsfähigkeit. Seit 2004 haben wir stetige Zunahme von Angriffen auf IT-Systeme: Spam, Trojaner, Hacker. Urheber schwer auszumachen. Mir ist kein Fall der Five Eyes-Nachrichtendienste bekannt geworden. Bundes-IT bietet mehr Angriffsfläche, weil mehr IT und mehr Komplexität. Grundsätzlich sind Ressorts selbst verantwortlich, BMI koordiniert neu. Weite Versplitterung des Bundes, 200 Server-Farmen, 40 unterschiedliche Netze. Unterschiedliche Vorkehrungen in den einzelnen Behörden. BMI machte Druck auf Ministerien, mehr zu tun.

Wesentliche Sicherheitsmaßnahmen:

1. Nationaler Plan zum Schutz der Informationsinfrastrukturen 2005. Erweiterung Aufgaben BSI. 2009 BSI-Gesetz, zusätzliche Befugnisse und Aufgaben. 2011 Cyber-Sicherheitsstrategie des Bundes, bis heute gültig. Cyber-Sicherheitsrat seit 2011.

2. Sicherheit der IT des Bundes: Vor 2007/08 kein übergreifender Plan. 2007 IT-Sicherheitslinie „Umsetzungsplan Bund“ beschlossen. Sicherheitsmanagement, Sicherheitsbeauftragte, Sicherheitsrichtlinien. Ab 2008 Beschlüsse im IT-Rat. Kern-Thema Sicherheit der Regierungsnetze: Sicherheitsstrategie des IVBB immer wieder aktualisiert. Seit 2009 BSI automatische Systeme installiert. Seit 2011 Konsolidierung der Netze in gemeinsame Netzplattform. Alle auf gleiches, hohes Sicherheitsniveau. Mobile Kommunikation: Seit 2005 Warnungen an Bundes-Ressorts, die nur eingeschränkt einzusetzen. Haben 2007 begonnen, ein sicheres Smartphone zu entwickeln. Pilotprojekt. Zwischen 2010 und 2011 10.000 Geräte beschafft.

3. Wirtschaft und Gesellschaft: Ausbau der BSI-Angebote. Bürger-CERT. Intensivere Kooperation mit Unternehmen. IT-Gipfel seit 2006. Gründung des Vereins Deutschland sicher im Netz: Bildung in Schulen und Mittelstands. Anti-Botnet-Beratungszentrum. Allianz für Cybersicherheit: BSI und BITKOM. KRITIS: Seit 2007 Umsetzungsplan KRITIS. IT-Sicherheitsgesetz, 2013 ins Verfahren, diese Wahlperiode abgeschlossen.

4. Behördliche Sicherheit: 2002/03 Europäische Agentur für Netz- und Informationssicherheit, seit 2010 deutscher Direktor. Cyber-Sicherheitsstrategie 2011, Nationales Cyber-Abwehrzentrum.

5. Förderung vertrauenswürdiger IT: Zentrale Fragestellung für präventive IT-Sicherheit. Nur wenig belastbar geprüft. Hohe Abhängigkeit von ausländischen Herstellern. Schachstellen und Backdoors. Entwicklung vom Consumer-Markt getrieben, mehr Endkunden als Sicherheitsbereich. Reihe von Maßnahmen vom BSI. Bildungsprojekte für Krypto-Projekte. Sammelbeschaffung des BSI für Bund. Unternehmen bei Auslandsvertrieb unterstützt. Hohe Anforderung an IT-Sicherheit bei Vergaben. Und Ausnahmen bei IT-Sicherheit in EU-Vergabeverfahren zu erhalten, haben uns zweimal erfolgreich gewehrt. Außenwirtschaftsgesetz: Auch Krypto-Unternehmen darunter fallen. Gab mehrere Fälle, wo BMWi und BMI Übernahme deutscher Krypto-Unternehmen untersagte. E-Mail made in Germany. gefördert. Förderprogramme beschlossen.

Zusätzliche Maßnahmen seit Snowden. Ich habe etliche Dokumente angeguckt, nicht alle. Mich hat Methodenvielfalt und Umfang des Eisatzes sehr überrascht. Hat mich aber auch bestätigt, dass Einsatz von Krypto und vertrauenswürdiger Technologie Schlüssel zum Schutz ist, egal wer Angreifer ist. Nach Snowden:

- Aufklärung: Provider, die vertraglich mit Bund gebunden sind, mit Daten gut umgehen. In Einzelfällen Revisionen. Haben keine Erkenntnisse, die belegen, dass es Maßnahmen der Five Eyes gegen Regierungsnetze gab.

- Weitere Absicherung der Regierungsnetze: Beitritt zum IVBB. Informierungsveranstaltungen, neue Geräte.

- Snowden-Dokumente in Gremien diskutiert: IT-Rat des Bundes, IT-Sicherheitsrat.

- September 2013: Runder Tisch IT-Sicherheitstechnik mit Ressorts und Unternehmen. Forderungs-Katalog erarbeitet.

- Vertragliche und Vergabe-Entscheidungen: Zusätzliche Vertragsklauseln in Musterverträge. Unternehmen müssen uns sagen, wenn sie an ANDs Daten übertragen müssen. Ein konkretes Vergabeverfahren für nationale Vergabe bemüht. Einmal habe ich mich persönlich bei EU-Kommission dafür eingesetzt.

Komplexer gewordene Bedrohungslage: Angreifer, Motive und Angriffsvektoren. Wir stellen uns immer darauf ein, was technisch möglich ist. Stärkere Konsolidierung von Netzen, konsequenter Einsatz von Sicherheitstechnik, enge Zusammenarbeit von Wirtschaft und Staat, starke Förderung sicherer IT.

Fragerunde 1: Union (16:18)

Wendt: 2002 bis 2016 IT-Direktor im BMI. Aufgaben?

Schallbruch: Zu Beginn Zuständigkeit beschränkt auf Koordinierung und Fachaufsicht BSI. Damals wesentliche Punkte vor allem: Digitalisierung der Behörden fördern. Habe in der Bundesverwaltung für Digitalisierung geworben. In den letzten Jahren habe ich vor Digitalisierung gewarnt und für Sicherheit geworben. Sicherheit immer wichtiger. Digitalisierung 2005, 06, 07 angenommen, dann Sicherheit hinterher, nicht mitgedacht. Frage, wie Staat Sicherheit gewährleisten kann, wenn alle großen Anbieter ausländisch sind.

Wendt: Hatten Sie Kontakt zu BND oder BfV?

Schallbruch: BND unregelmäßig, wie alle Behörden der Bundesverwaltung. BfV regelmäßig, fällt in Geschäftsbereich des BMI.

Wendt: Was war regelmäßiger Inhalt bei Treffen mit BfV?

Schallbruch: Meistens IT-Ausstattung der Behörden, Haushaltskram. Seit Cyber-Sicherheits-Strategie 2011 auch Zusammenarbeit bei Cyber-Sicherheit. BSI war federführend, BfV war beteiligt. Zusammenarbeit der Behörden im Cyber-Abwehrzentrum.

Wendt: Wie hat sich Cyber-Sicherheitslage verändert?

Schallbruch: Technisch Bedrohungslage erheblich ausdifferenziert: Mobilgeräte und Clouds bieten neue Angriffsformen. Motivlage: Kriminalität, Nachrichtendienste, politische motivierte Aktivitäten. Cyber-Angriffe auf Bundes-Netze aus politischen Motiven. Und Militärs.

Wendt: Nach Snowden weniger?

Schallbruch: Anzahl der Angriffe nimmt stetig zu.

Wendt: Nur Nachrichtendienste?

Schallbruch: Attribution ist meistens unmöglich, jedenfalls sehr sehr schwierig. Ab einem bestimmten Professionalisierungsgrad werden Nachrichtendienste das tun. Aber Zuordnung kenne ich aus keinem Fall.

Wendt: Sicherheit von Behörden, Wirtschaft und Bürger. 2006 IT-Stab Ziele: nationale Anbieter. Welche Beschlüsse? Welche Ziele?

Schallbruch: Hatte ich erwähnt und Maßnahmen aufgezählt. Nationale Anbieter fördern bei Export, Schutz vor Übernahme.

Wendt: Auch 2006 informierten BMI, BSI, BfV, BND das Bundeskanzleramt: Sensibilisierung IT-Sicherheit.

Schallbruch: Kann mich erinnern.

Wendt: Was war Hintergrund des Treffens?

Schallbruch: Kann mich nicht erinnern. IT-Sicherheit.

Wendt: Konkreter Anlass?

Schallbruch: Nein. IIRC war die Präsentation eine umfassende Abhandlung eines ganz breiten Themas zu Beginn einer Wahlperiode.

Wendt: Dezember 2012 richteten Sie im IT-Stab des BSI eine Gruppe Gesellschaft für IuK [PDGSI?] ein. Anlass?

Schallbruch: Kompliziert. BMI entschied 2008, Initiative zu starten, alle Behörden-Netze des Bundes zu konsolidieren. Von Haushaltsausschuss des Bundestages 2011 beschlossen und unterstützt. Dann brauchten wir einen vertrauenswürdigen nationalen Provider, mit dem wir langfristig zusammenarbeiten können. Ergebnis war die Quergruppe, die Möglichkeit prüfte, eine Gesellschaft zu gründen, um Behörden-Netze des Bundes zu betreiben.

Wendt: Wie Alcatel-Lucent?

Schallbruch: Da mehr technischer Betrieb als Verantwortung.

Wendt: Regierungskommunikation geht über Netze IVBB, IVBV‐BVN und [BOI?]. Lange von MCI und Verizon betrieben. Juni 2014: Trennung von Verizon. Warum mit Verizon zusammengearbeitet?

Schallbruch: Europaweite Ausschreibung, Verizon gewann 2003.

Wendt: Konkreter Anlass für Trennung? Datenabfluss?

Schallbruch: Keine Erkenntnisse für Datenabflüsse. Aber zukünftige Strategie wollten wir Datenabflüsse auch ausschließen. Deutsches Tochterunternehmen von US-Mutterfirma hat kritische Steuerungseinrichtungen naturgemäß nicht in Deutschland, Einfluss von außen nicht auszuschließen. Wir haben uns entschieden, den Einfluss auszuschließen. Keine Sonderkündigung, sondern einfach Vertrag nicht mehr fortführen. IVBB von Telekom betrieben.

Wendt: 2003 hatte Bundesregierung Bedenken, Regierungskommunikation über MCI zu leiten. BMI wies das zurück. (!) Was passierte dazwischen?

Schallbruch: Das Dokument von 2003 kenne ich nicht. 2014 keine Entscheidung gegen ein bestimmtes Unternehmen, sondern für Architektur der IT-Systeme des Bundes. Wollten Risiko nicht mehr eingehen. 2001 leitete EU-Kommission Vertragsverletzungsverfahren gegen BRD zur freihändigen Vergabe des IVBB ein, daher danach Zusage, alles zu vergeben, also 2003 an Verizon, 2014 nach schwierigen Verhandlungen mit EU-Kommission freihändige Vergabe von Behörden-Netz abgerungen. (!)

Wendt: Welche Risiken?

Schallbruch: Hohe Sicherheitsanforderungen bei wettbewerblichen Verfahren einhaltbar? Nein. Also konnten wir nicht mehr europaweit ausschreiben. Andere Sicherheitsbewertung, andere Vergaberechts-Bewertung.

Wendt: Bin inhaltlich bei Ihnen. Aber Erkenntnis 15. Februar 2006 [MAT A BMI-7_1g_2, Blatt 71]: „Mit Bezugsvorlage wurde Minister unterrichtet, dass mit massiven Anstieg von ND-Angriffen auf Netze gerechnet werden muss. […] Systeme stören.“ Trotzdem Vertrag mit MCI nicht gekündigt. Erst nach 2013. War das ein Kampf? Bedenken abgewiegelt?

Schallbruch: Konkretes Dokument kenne ich nicht. Ich hatte immer wieder Hinweise, dass Zusammenarbeit von ANDs und Unternehmen nicht ausgeschlossen werden kann. Gleichzeitig hatte ich nie harte, justiziable Fakten, die es rechtfertigen würden, einen Vertrag mit einem ausländischen Provider zu kündigen.

Wendt: Sicherheitsintersse der BRD?

Schallbruch: Wenn das justiziable Fakten wären, wäre das so, hatten wir aber nicht. Also Verschlüsselung mit Krypto, dass auch Anbieter nicht auf Daten zugreifen kann. Krypto-Management macht Deutscher Wetterdienst. (!) Haben Vertrag mit MCI 2008 nicht gekündigt, weil das technisch nicht möglich war, gab die Infrastruktur von heute noch nicht.

[Pause, namentliche Abstimmung.]

Fragerunde 1: Linke (17:13)

Renner: März 2004 Treffen mit USA zu Cybersicherheit. Wussten Sie da, dass es Eikonal gibt?

Schallbruch: Nein.

Renner: Gab es Überlegungen, dort auch vorsichtig sein zu müssen?

Schallbruch: Das war zwischen BMI und neu gegründetem DHS. Inhalt war Schutz von KRITIS. Ging nicht um IT-Sicherheit von Regierungen.

Renner: Keine Regierung oder Bürger?

Schallbruch: Nein.

Renner: Gab es später Überlegungen, dass man skeptisch sein muss?

Schallbruch: Kann mich nicht an Skepsis erinnern. USA sind wichtige Partner bei Cyber-Sicherheit. (!) Haben immer ausgetauscht, wie man IT-Sicherheit verbessern kann.

Renner: Spiegel 01. Fezember 2014: „Geheimdienste: Fern bedient“. BND: Anlagen zur Raumüberwachung von US-Anbieter auf deutschem Markt tun etwas anderes, als sie vorgeben. Routet Daten an die USA aus. Sollte auch an Behörden verkauft werden. Von BND 2005 untersucht und in Präsidentenrunde besprochen. (!) Kennen Sie Vorgang?

Schallbruch: Kann mich nicht erinnern, aber vergleichbare Vorgänge, in denen wir Hinweise hatten, dass bestimmte Anbieter Produkte in sicherheitsrelevante Bereiche bringen wollten. Bedenken von BND wegen Hintergrund der Firma oder Bedenken von BSI wegen Architektur der Produkte.

Renner: Uns interessieren Five Eyes. Bericht BND titelte: „Nachrichtendienstliche Aufklärung deutscher Behörden und Hochtechnologieunternehmen durch US-Nachrichtendienste mithilfe von Sicherheitstechnik zur Raumüberwachung“. (!)

Schallbruch: Kann mich nicht erinnern. Allgemeine Vorsicht.

Renner: Mal Methodik angeguckt und anderes gefunden?

Schallbruch: Ich kenne den einen Vorgang nicht. BSI hatte für alle kritischen IT-Bereiche der Bundesregierung ständig Sicherheit überprüft. Wenn wir Erkenntnisse hatten, dass Produkte fragwürdig sind, dann Bewertung. BND sah Smartphones eines bestimmten Herstellers als fragwürdig an, dann haben wir die nicht mehr eingesetzt und Alternativen angeschafft. (!)

Renner: MCI WorldCom/Verizon. Warum Verizon bis heute nicht vollständig ausgeschlossen?

Schallbruch: Entscheidung erst 2014 getroffen. Geht nicht Wechsel auf nächsten Tagen wie Getränkelieferung. Geht um tausende Standorte und Liegenschaften, in denen Technik ausgetauscht werden muss. (!)

Fragerunde 1: SPD (17:22)

Flisek: Sie machten im Spätsommer 2013 Vorschläge bei Koalitionsverhandlungen für Verbesserung der IT-Sicherheit. Welche?

Schallbruch: Dutzende von Einzelvorschlägen. Förderung vertrauenswürdiger IT. Konsolidierung der IT des Bundes.

Flisek: Was wurde nicht berücksichtigt?

Schallbruch: Konsolidierung der IT der Bundesverwaltung bei einem IT-Dienstleister. Jetzt haben wir 119 Rechenzentren, ich hätte gerne einen Dienstleister mit fünf Rechenzentren. Heute sehr heterogene Landschaft.

Flisek: Wildwuchs über Jahre ergeben?

Schallbruch: Ja.

Flisek: Warum ist das dann aus Koalitionsvertrag rausgeflogen? Wegen den einzelnen Ressorts?

Schallbruch: Ich war nicht Teilnehmer der Koalitions-Verhandlungen. Aus meiner Perspektive ist das, wie sie das beschreiben.

Flisek: Sie sind Architekt eines CIO-Konzept des Bundes. Bundes-CIO und Ressort-CIOs schlugen Sie vor. Befindlichkeiten der Ressorts?

Schallbruch: Ja. Konzept wurde umgesetzt, aber nur sehr schwach. IT-Beauftragte der Ressorts und IT-Beauftragte der Bundesregierung, aber keine Entscheidungsbefugnis, sondern Leitung eines Gremiums. Auch kein zentrales Budget.

Flisek: Bestandsaufnahme. Gewachsener Wildwuchs. Was bedeutet das für Sicherheit der dort verarbeiten und gespeicherten Daten? Haben wir Daten, die auf US-Servern liegen können?

Schallbruch: Ich kann das nicht ausschließen, dass es innerhalb der Bundesverwaltung Behörden gibt, die Daten auf US-Servern speichern. (!) Es gibt keinen zentralen Überblick. Was es gibt, sind die Regierungsnetze wie IVBB. Viele andere Staaten haben das nicht. USA haben 2.000 Übergänge ihres Regierungsnetzes ins Internet, wir haben zwei. Die kann man ganz anders sichern.

Flisek: Hat sich die Bewertung nach Snowden geändert?

Schallbruch: Ja. Haushaltsausschuss des Bundes macht Druck, seit Snowden. Sehr viel größere Akzeptanz bei Beschaffern im Bund, Möglichkeiten für nationale Beschaffungslösungen auch zu nutzen.

Flisek: Ausschreibungen verstärkt Anforderungen auf nationale Lösungen? Quantifizierung?

Schallbruch: Gibt keine zentrale Beschaffung, kann nicht quantifizieren. Klauseln, die ausländische Anbieter nicht erfüllen können.

Flisek: Reaktionen von Lobbyisten der betroffenen US-Unternehmen?

Schallbruch: Starker Anstieg von Lobby-Druck. Reaktion der Unternehmen unterschiedlich. Manche haben sich darauf eingestellt und beispielsweise deutsche Rechenzentren gebaut oder genutzt.

Flisek: Konkret: Microsoft und Telekom, europäische Kommunikationsdaten in der EU zu speichern?

Schallbruch: Ich habe damals solche Lösungen gefordert, mittlerweile setzen das die ersten um.

Flisek: Ist das vertrauenswürdig?

Schallbruch: Ist relativ, nicht absolut. Ist vertrauenswürdiger. Innentäter kann immer alles zerstören. Aber schon guter Schritt. Wird auch von Unternehmenskunden nachgefragt.

Flisek: Tagung bei Stiftung Wissenschaft und Politik vor zwei Wochen: Deutschland nimmt zentrale Rolle in Europa ein bei Internet-Knoten, auch beispielsweise aus Nahost. Spezifische Vorkehrungen für Schutz von Internet-Backbone in Deutschland?

Schallbruch: Ganz einfach: verschlüsseln.

Flisek: Mich freut das, wenn ich das aus dem Hause des Innenministers hören.

Schallbruch: Verschlüsseln aller Daten und Kommunikationsverkehre. So einfach ist das. (!) Man kann das überall machen und noch mehr.

Flisek: Verschlüsseln heißt verschlüsseln, ohne Zweitschlüssel?

Schallbruch: Ja.

Flisek: Wie wurde das im BMI aufgenommen? Die Sicherheitsbehörden haben ja auch Begehrlichkeiten, den Schlüssel in den Händen zu halten.

Schallbruch: Man hat das diskutiert. Zu meiner Zeit bestimmt vier, fünf Grundsatzdiskussionen bis zum Minister, beginnend 2002.

Flisek: Wer?

Schallbruch: Schäuble, Schily, Maiziere. Am Ende hat sich die von mir propagierte Lösung durchgesetzt: Kein Krypto-Verbot.

Flisek: Letztes Dokument zu Krypto sind Kryptro-Endpunkte von 1999. Noch gültig?

Schallbruch: Ja. Bis heute.

Fragerunde 1: Grüne (17:40)

Notz: Welche Diskussionen gab es im Sommer 2013 mit Snowden bei Ihnen?

Schallbruch: Nicht alle, waren viele.

Notz: Waren Sie aus den Latschen? Oder haben Sie das schon immer gedacht?

Schallbruch: In der Mitte. Ich ging davon aus, ANDs stecken möglicherweise hinter Angriffen. Hatte das gewaltige Ausmaß der technischen Vorbereitung von der NSA nicht erwartet. Hat mich als Techniker überrascht.

Notz: Teil der Kooperation auch mit BND und in Deutschland? War das bei ihnen bekannt?

Schallbruch: Kooperation BND und AND war mich nicht bekannt.

Notz: Eikonal, Glotaic? Nie gehört?

Schallbruch: Nein.

Notz: Belgacom auch erst aus Snowden?

Schallbruch: Ich glaube früher, vom BSI. (!)

Notz: Wir haben deutsche Behörden da drauf geguckt?

Schallbruch: Bei mir kam Analyse des BSI an: Ausgefeilte Methoden. Mussten prüfen, ob wir ausreichend geschützt sind. BSI sagte: Im Grundsatz ja. Bei jedem einzelnen Vorfall hat BSI seine Abwehrmechanismen nochmal nachjustiert.

Notz: Auch Mitarbeiterin aus Bundeskanzleramt 2012 angegriffen bei Belgacom?

Schallbruch: Eingestuft?

Notz: Stand auf Spiegel Online: „Trojaner Regin: Cyber-Angriff auf Kanzleramtsmitarbeiterin blieb lange unbemerkt“.

Schallbruch: Nur Abstrakt. Mir sind neben Belgacom weitere Fälle mit vergleichbaren Angriffsvektoren bekannt. Für Schutzaufgabe des BSI von besonderer Bedeutung.

Notz: In beiden Fällen Schadsoftware Regin. Laut Snowden zuordnenbar zu GCHQ. Wann ging Bundesregierung aus von „der Feind in meinem Bett“? Kooperationspartner auch Teil des Sicherheitsproblems?

Akmann: Wer das war, ist eingestuft.

Notz: Regin?

Akmann: Ja.

Notz: Ich habe die Intercept-Folie vom 13. Dezember 2014 vorgelegt, die ist öffentlich: „Operation Socialist: The Inside Story of How British Spies Hacked Belgium’s Largest Telco“. Da steht, dass es der GCHQ war.

Sensburg: Folie geht, Sachverhalt ist eingestuft.

Notz: Eine Farce.

Schallbruch: Kenne das Dokument nicht. KA, ob das irgendwas beweist. Aber ich gehe seit Snowden davon aus, dass man nicht ausschließen kann, dass ANDs, auch von Five Eyes, derartige Angriffe auf unsere Bundesnetze durchführen. Also habe ich versucht, die Infrastruktur in Deutschland zu schützen. Ich habe mich nicht mit einzelnen Urhebern beschäftigt. Kooperation mit USA und EU-Partnern ist von großer Bedeutung. Auch Wirtschaftsspionage können wir nicht beweisen. Seit Snowden haben wir eine nationalere beschaffung und Krypto-Qualität als vorher.

Notz: Sie sind als BMI hier, wir haben auch BND diskutiert. Gibt es da keinen Widerspruch zwischen Grundvertrauen und Kooperation an der Glasfaser, aber Zäsur und Vertrauensbruch? Software XKeyscore bis heute nicht klar, ob das nicht ein gigantomanisches Trojaner-Programm ist.

Schallbruch: XKeyscore weiß ich nicht. Mit welchen Staaten man kooperiert, ist eine politische Frage. Immer auch nationale Sicherheitsinteressen.

Fragerunde 2: Union (17:51)

Wendt: 08. November: „BMI liege keine Erkenntnisse vor.“ Wie waren sie als Fach- und Dienstaufsicht in Vorgang eingebunden, Schreiben von Generalbundesanwalt?

Schallbruch: Ging über meinen Tisch.

Wendt: Von wem wurde Info zur Verfügung gestellt?

Schallbruch: Habe es an BSI weitergegeben. Die hatten dann mit Bundeskanzleramt kommuniziert.

Wendt: Folgen sie der Auffassung?

Schallbruch: Ja.