Der Staatstrojaner ist der bisher größte Eingriff in die Privatsphäre und müsste eigentlich am intensivsten kontrolliert werden. Die Bundesregierung gibt jedoch nur widerwillig Auskunft, erklärt viele Informationen zu Geheimnissen und verweigert manche Antworten vollständig.

Der Bundestags-Innenausschuss hatte vor der Sommerpause Bundesinnenministerium und Bundeskriminalamt eingeladen, um dem Parlament über Einsatz und Rechtsgrundlagen der Staatstrojaner zu berichten. Wie so vieles zum Trojaner wurden auch diese Sitzungen „Nur für den Dienstgebrauch“ eingestuft und sind deshalb bisher nicht öffentlich bekannt. Wir haben jetzt die Protokolle der beiden Sitzungen erhalten und veröffentlichen diese wie gewohnt in Volltext.

Die Abgeordneten sind unzufrieden, weil sich die Bundesregierung weigert, offenzulegen, wie oft der Staatstrojaner seit der gesetzlichen Ausweitung vor einem Jahr eingesetzt wurde. Das Innenministerium will über „die Anzahl der laufenden Fälle“ keine Auskunft geben, weil man daraus „möglicherweise Rückschlüsse ziehen könnte, um welche Fälle es sich handelt“. Die FDP bezeichnet das als „Unsinn“ und prüft eine Klage.

„Verbrannt, wenn die Namen öffentlich werden“

Hauptstreitpunkt waren jedoch kommerzielle Herstellerfirmen von Staatstrojanern. Nach dem „Aufplatzen“ der DigiTask-Software hat das BKA einen eigenen Staatstrojaner programmiert: „Remote Communication Interception Software“ (RCIS). Davon sind derzeit zwei Versionen für den Einsatz freigegeben, jedoch nur als „kleiner Staatstrojaner“ (Quellen-Telekommunikationsüberwachung), bei dem nach der Infektion von IT-Geräten deren Kommunikation ausgeleitet und abgehört wird.

Beim „großen Staatstrojaner“ (Online-Durchsuchung) werden nach der Infektion sämtliche Daten auf den IT-Geräten durchsucht und ausgewertet. Auch dafür programmiert das BKA aktuell eine Software, „diese Entwicklung ist noch im Gange“ und „soll nächstes Jahr abgeschlossen sein“. Derzeit kann das BKA für Online-Durchsuchungen den Staatstrojaner FinFisher/Finspy einsetzen, der für den Einsatz in „Unrechtsstaaten“ berüchtigt ist.

Die Zusammenarbeit mit FinFisher konnten wir durch Leaks und eine Klage öffentlich machen. Diese Öffentlichkeit ist den Überwachungsfirmen unangenehm, sie wollen ihr Geschäft geheim halten. Stephan Mayer, Parlamentarischer Staatssekretär im Innenministerium, sagt:

Die Unternehmen wollen nicht, dass es offenbar wird, dass sie mit der Bundesregierung oder mit Sicherheitsbehörden des Bundes kooperieren. Wenn dies der Fall ist, dann beenden sie ihre Geschäftsbeziehungen mit uns.

Ich sage es hier ganz offen, die sind verbrannt, wenn die Namen zirkulieren und öffentlich werden.

FinFisher hat kein Problem damit, wenn ihre Software gegen Aktivisten und Journalisten in Ägypten, Äthiopien, Bahrain, Uganda und in der Türkei eingesetzt wird, aber wenn die Zusammenarbeit mit deutschen Behörden bekannt wird, ist man „verbrannt“.

Wir haben die Firma aus München wiederholt kontaktiert und um einen Kommentar gebeten, leider ohne Antwort.

Von Rohde & Schwarz zur Hacker-Behörde ZITiS

Weitere Staatstrojaner-Firmen sind Hacking Team aus Italien und NSO Group aus Israel. Die deutschen Behörden – BKA und ZITiS – scheinen sich aber auf deutsche Firmen zu konzentrieren.

Laut BKA hat sich dort „in der jüngeren Zeit die Entwicklung dramatisch zugespitzt“, es ist „gerade wieder ein entsprechender Konzentrationsprozess in der Wirtschaft im Gange“. Damit könnte gemeint sein, dass die hessische Staatstrojaner-Firma DigiTask von der Leipziger Firma ipoque übernommen wurde, die wiederum zu Rohde & Schwarz gehört. Schon vor zwei Wochen haben wir vermutet, „dass ipoque einen eigenen Staatstrojaner entwickeln will“.

Ein Sprecher von ipoque bzw. Rohde & Schwarz teilte uns auf Anfrage mit:

Wir geben grundsätzlich keine detaillierten Auskünfte zu etwaigen Geschäften oder Kunden im sicherheitsrelevanten Bereich. Selbstverständlich werden aber hierfür entwickelte Lösungen nur an entsprechend autorisierte Stellen verkauft.

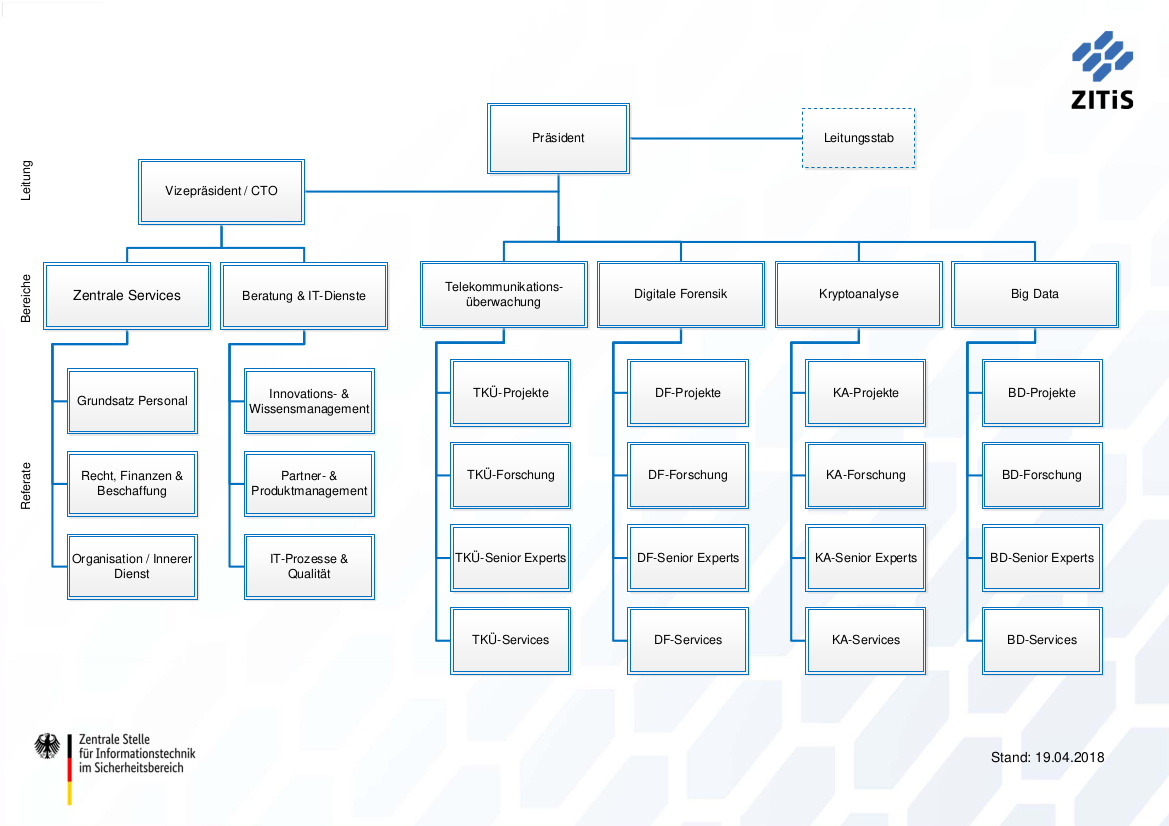

Brisant ist, dass die Hacker-Behörde ZITiS (Zentrale Stelle für Informationstechnik im Sicherheitsbereich) eine eigene Abteilung für Staatstrojaner aufbaut. Wie Florian Flade berichtet, konnte ZITiS mittlerweile einen Leiter für den Fachbereich Telekommunikationsüberwachung einstellen. Er war zuvor bei Rhode & Schwarz.

„Regierung schämt sich für Zulieferer und Kunden“

Linus Neumann, Sprecher des Chaos Computer Clubs, kommentiert gegenüber netzpolitik.org:

Heckler und Koch, Krauss-Maffei Wegmann, Rheinmetall – diese Unternehmen tun Verwerfliches, sind aber gezwungen, unter ihrem eigenen Namen aufzutreten. Nun wird uns erzählt, die Bundesregierung arbeite mit Unternehmen zusammen, die ihren eigenen Namen geheim halten müssten? Wahrscheinlicher scheint mir zu sein: Die Bundesregierung schämt sich für ihre Zulieferer und deren Kundenstamm – zu Recht!

Konstantin von Notz, Mitglied im Innenausschuss für die Grünen im Bundestag, sagte uns vor zwei Wochen:

Die bisherige Argumentation der Bundesregierung, die Nennung von Zulieferfirmen – selbst in eingestufter Form – würde das Staatswohl gefährden, ist schlicht absurd und lässt die Kontrollrechte des Parlaments vollends ins Leere laufen. Das werden wir uns gewiss nicht gefallen lassen, sondern auch weiterhin mit Hochdruck und allen uns zur Verfügung stehenden Mitteln auf die Beantwortung unserer Fragen drängen.

Hier die Protokolle in Volltext:

Verschlusssache – Nur für den Dienstgebrauch

Deutscher Bundestag

Ausschuss für Inneres und Heimat

Kurz-/Wortprotokoll der 13. Sitzung

Berlin, den 6. Juni 2018, 10:00 Uhr

Tagesordnungspunkt 8

Antrag der Fraktionen FDP und BÜNDNIS 90/DIE GRÜNEN

Bericht der Bundesregierung über den Einsatz und die rechtlichen Grundlagen von Quellentelekommunikationsüberwachung und Onlinedurchsuchung

Vors. Andrea Lindholz (CDU/CSU): Dann machen wir TOP 8 mit dem Bericht und kommen dann beim nächsten Mal zur Debatte. Bitteschön.

PSt Dr. Günter Krings (BMI): Ganz herzlichen Dank. Ich habe zur Unterstützung Holger Ziemek vom Referat CI 8 Cybersicherheit des BMI und Helmut Ujen vom BKA dabei. Sie können auch beide vorne mit Platz nehmen. Ich würde auch darauf hinweisen: Das Dokument, aus dem ich vortrage, hat die Überschrift Verschlusssache – Nur für den Dienstgebrauch (VS-NfD). Ich kann ein paar Sätze sicherlich auch noch offen sagen, wir müssen dann aber ab einem gewissen Punkt zu einer Einstufung, jedenfalls VS-NfD, kommen.

Ich würde kurz beginnen. Es geht ja um die Themen Quellen-TKÜ (Telekommunikationsüberwachung) und Onlinedurchsuchung. Spezielle Regelungen zur Quellen-TKÜ und Onlinedurchsuchung sind ja nicht ganz neu, sind als präventive Maßnahmen zur Gefahrenabwehr auf Bundesebene bereits seit 2008 im Bundeskriminalamtsgesetz (BKAG) verankert, damals § 20k und § 20l BKAG. Nicht nur, weil uns die Buchstaben im Alphabet auszugehen drohten, sondern weil es auch eine Entscheidung des Bundesverfassungsgerichts (BVerfG) gibt und ohnehin eine Neufassung des BKAG angedacht war, gibt es inzwischen eine Neufassung – das kennen Sie – mit der Datenschutzgrundverordnung (DSGVO) zusammen, auch nicht zufällig mit der DSGVO zusammen, die zum 25. Mai 2018 in Kraft getreten ist. Das sind jetzt die §§ 51 und 49 BKAG. Die Einführung von Quellen-TKÜ und Onlinedurchsuchung ist auch im Ermittlungsverfahren erfolgt, 2017 durch die Änderung der Strafprozessordnung (StPO). Auch hier ist dann, sowohl bei der Neufassung im BKAG als auch in der StPO, die Rechtsprechung des BVerfG natürlich berücksichtigt. Die Quellen-TKÜ zu repressiven Zwecken ist in § 100a geregelt und die Onlinedurchsuchung in § 100b StPO.

Der Unterschied zwischen Quellen-TKÜ und Onlinedurchsuchung ist signifikant. Es geht hier natürlich um ganz unterschiedlichen Umfang des staatlichen Zugriffs. Es geht darum, dass die Quellen-TKÜ natürlich nur bestimmte Kommunikationsdaten erfasst. Bei der Onlinedurchsuchung hingegen gibt es den Zugriff auf den gesamten gespeicherten Datenbestand eines bestimmten Zielsystems, also wirklich wie eine Hausdurchsuchung, so kann man das wahrscheinlich vergleichen. Die Eingriffstiefe der Quellen-TKÜ ist daher deutlich geringer als die Eingriffstiefe der Onlinedurchsuchung. Von daher sollten wir immer die Differenzierung auch bei der rechtlichen und politischen Bewertung beachten.

Die Quellen-TKÜ geht vom Eingriffsgehalt eben nicht über die klassische Telefonkommunikationsüberwachung hinaus. Die technische Gestaltung der TKÜ, die dem modernen Kommunikationsverhalten gerecht wird, ist eben diese Quellen-TKÜ, weil manche Kommunikationsvorgänge, die klassisch mit TKÜ abzufangen oder zu beobachten wären, aufgrund anderer technischer Nutzungsformen nur mit der Quellen-TKÜ noch abgreifbar sind.

Die Onlinedurchsuchung hat natürlich eine hohe Eingriffstiefe und ist logischerweise daher auch nur unter strengeren Voraussetzungen möglich, die wiederum an die bekannte Wohnraumüberwachung angelehnt sind, also nur für besonders schwere Straftaten und nur in herausgehobenen Einzelfällen. Ich will aber auch klarstellen, dass bereits die Quellen-TKÜ, also der niederschwelligere Eingriff, natürlich auch schon nicht für Bagatelldelikte in Betracht kommt. Soweit das ab und an mal insinuiert wird, ist das aus unserer Sicht abwegig, das kann man auch im Katalog nachschauen. Auch in der StPO sieht der Katalog nur die Bekämpfung schwerer Straftaten vor. Die Sicherheitsbehörden nutzen verschiedene Softwareprodukte, je nach Bedarfslage. Da können wir natürlich selbst in der Einstufung keine Aussagen zum individuellen spezifischen Funktionsumfang machen. Vor dem Einsatz wird natürlich eine Prüfung auf die Konformität mit der Rechtslage vorgenommen und erst dann ein Einsatz freigegeben.

Wenn wir jetzt etwas näher, auch nicht bis in das letzte Detail, aber etwas näher Auskunft geben sollen – wenn das gewünscht ist, davon gehe ich aus – über die Fragen, wie man da vorgeht oder welche Instrumente genutzt werden, können wir das eben nur in einer eingestuften Form machen. Das kann ich nicht beantragen, ich kann nur anregen, dass der Ausschuss das dann einstuft.

Vors. Andrea Lindholz (CDU/CSU): Frau Polat, bitte.

Abg. Filiz Polat (BÜNDNIS 90/DIE GRÜNEN): Ja, dann beantragen wir das, wenn Herr Dr. Krings das in der eingestuften Form vorträgt wäre das gut.

PSt Dr. Günter Krings (BMI): Ich bin dann fertig mit den Dingen. Wenn wir eingestuft haben, würden dann die weiteren Details – würde ich sagen – von den Fachleuten des BKA vorgetragen werden. Aber erst müssen wir die Einstufung vornehmen.

Vors. Andrea Lindholz (CDU/CSU): Gut, dann lasse ich jetzt darüber abstimmen. Wer der Einstufung in VS-NfD zustimmt, den bitte ich um Handzeichen. Gegenstimmen? Enthaltungen? Dann hätten wir eingestuft und dann darf ich alle bitten, den Saal oben auf der Tribüne zu verlassen, die in diesen Fällen nicht anwesend sein dürfen. Das heißt also, alle, die nicht dienstlich damit befasst sind, zum Beispiel Praktikanten.

Gut, dann haben sich die Reihen gelichtet und ich darf dann an Herrn Ujen abgeben.

Helmut Ujen (BKA): Ja, ganz herzlichen Dank, Herr Dr. Krings, sehr verehrte Damen und Herren. Ich bin sehr dankbar, dass ich hier zu Ihnen sprechen darf. Ich möchte mich Ihnen ganz kurz vorstellen. Helmut Ujen, Kriminalbeamter im BKA. Ich bin Leiter einer Gruppe, das nennt sich anderswo Unterabteilung, die sich mit der Kommunikationsüberwachung befasst, mit der technischen Entwicklung ebenso wie mit der Durchführung, aber auch mit einigen anderen Dingen, die heute hier nicht zur Debatte stehen. Wir sind eine Serviceeinheit für die Ermittlungen zunächst des BKA und in zweiter Hinsicht natürlich für die deutsche Polizei, die auf unsere Dienste auch teilweise zurückgreift. Wir haben vom seinerzeitigen Bundesinnenminister 2012 den Auftrag bekommen, hier eine eigene Software zu entwickeln, für diese Maßnahmen der Quellen-TKÜ seinerzeit und in der Folge auch der Onlinedurchsuchung. Dies in der Folge eines Ereignisses, das den meisten von Ihnen präsent sein dürfte, nämlich dem Aufplatzen einer Software, die wir früher genutzt haben, eines kommerziellen Herstellers. Da ging es darum zu sagen, wir sollten hier mehr Transparenz in diese ja sehr eingriffsintensiven Maßnahmen hineinbringen. Deswegen wurde das BKA beauftragt, eine solche Software selbst zu entwickeln, nicht nur nach allen rechtlichen Vorgaben, sondern auch mit Kriterien maximaler Transparenz. Ich könnte Ihnen jetzt weiter ausführen, dass bei dem, was wir dann als Pflichtenheft quasi zugrunde gelegt haben für unsere Eigenentwicklung, neun Punkte, nämlich die ersten neun, sich um IT-Sicherheit und Datenschutz und nur der zehnte um den Schutz dieses Instruments gekümmert hat, aber ich will hier nicht auf die Tränendrüsen drücken.

Ich weiß auch, dass die Zeit, nicht nur meine Redezeit, sondern auch die Erörterungszeit hier begrenzt ist und deswegen möchte ich Ihnen jetzt gleich sehr gerne, und das dann gegebenenfalls in Abstimmung mit dem BMI umsetzen, anbieten, zu einem von Ihnen zu wählenden Zeitpunkt sehr gerne eine Informationsveranstaltung durchzuführen, bei der vielleicht etwas mehr Zeit und Aufwand auf diese Maßnahmen gelegt werden kann, weil diese sehr erklärungsbedürftig sind. Nach Ihren Vorstellungen, für alle interessierten Abgeordneten oder Fraktionen und wie gesagt in Abstimmung mit dem BMI können wir das dann gerne machen für all die Fragen, die nach der heutigen Veranstaltung offen bleiben und ich vermute, dass es da dann noch einige gibt.

Zu den Maßnahmen selbst: Also ich kann jetzt keinen – und will das auch gar nicht – vollständigen Vortrag darüber halten, was wir tun. Ich darf Ihnen nur schildern, aus meiner langjährigen Erfahrung als Kriminalbeamter, dass wir tatsächlich mit der Quellen-TKÜ nichts anderes machen als Telekommunikationsüberwachung. Das ist das, was wir tun, seit es Telefone gibt. Alle Ermittlungen, insbesondere alle im BKA, benötigen TKÜ in einer sehr frühen Ermittlungsphase. Das ist unabdingbar und wir haben natürlich eine Beobachtung, die sich über die letzten zehn, fünfzehn Jahre erstreckt, dass diese Maßnahmen, die wir ja standardmäßig unter Inanspruchnahme von Kommunikationsprovidern durchführen, an Funktion, an Wert, an letztlich Nutzen für die Strafverfolgung massiv verloren haben. Ich will jetzt nicht das große Szenario des Going Dark hier heraufbeschwören, das hat noch viele andere Facetten. Aber es ist eine Tatsache, dass wir es natürlich bei Telekommunikation seit mindestens fünf, eher zehn Jahren, ganz überwiegend mit verschlüsselter Kommunikation zu tun haben. Dazu kommen weitere Phänomene, wie das, was wir nomadisierendes Verhalten nennen. Das heißt, die Leute gehen überall online, wo sie möchten, und auch das entzieht sich natürlich einer TKÜ. Das heißt, der fachliche Bedarf an neuen Wegen – und wir nannten es dann eben Ausgleichsmaßnahmen, wie eben diese Quellen-TKÜ – ist gegeben und ich nehme auch mal an, per se erstmal unstreitig. Gleichwohl ist es natürlich eine Frage der Abwägung. Es ist auch so, wir haben in den letzten Jahren auch viel gelernt, das muss ich Ihnen sagen. Also wir haben auch viele Dinge gelernt, die wir uns seinerzeit nicht vorgestellt haben über die Schwierigkeit, sowohl bei der Entwicklung einer solchen Software, als auch bei der Durchführung solcher Maßnahmen. Diese sind noch größer als angenommen. Allein diese Schwierigkeit hat schon dazu geführt – und das vielleicht als positive Nachricht an allfällige Kritiker dieser Maßnahme – dass wir es hier mit Ausnahmen zu tun haben, mit einer äußerst geringen Zahl an solchen Fällen im Vergleich zu der ohnehin schon eher sparsam angewendeten TKÜ. Wir haben eine Zahl von etwa 1.100 TKÜ im BKA im Schnitt in den letzten Jahren. Wenn Sie das auf eine Straftatenzahl hochrechnen, ist es auch schon nicht sehr viel. Die Zahl an Quellen-TKÜ, die ich Ihnen aufgrund der Tatsache, dass wir nur zurückliegende und keine aktuellen abgeschlossenen Fälle haben, jetzt nicht kommunizieren kann, ist ungleich geringer. Sie ist so gering, dass Sie vielleicht zu dem Ergebnis kommen, dass sich die Frage stellt, ob es sich hier überhaupt um ein so großes Problem handelt, wie es vielfach in kritischen Anmerkungen dargestellt wird, die ja dann gerne mit Schlagworten wie Überwachungsstaat und dergleichen, flächendeckende Überwachung, hantieren. Es ist das Gegenteil davon. Es ist allein schon aufgrund der technischen Komplexität, zu der ich wie gesagt gerne in einer anderen Veranstaltung etwas mehr ausführen kann, so komplex und so schwierig durchführbar, dass es tatsächlich nur in Ausnahmefällen zum Einsatz kommen kann.

Ich möchte an der Stelle mein Einführungsstatement gern unterbrechen und Ihnen die Möglichkeit geben, vielleicht nachzufragen und mir zu sagen, welche Aspekte Ihnen jetzt hier besonders wichtig wären, die ich Ihnen darstellen soll.

Abg. Manuel Höferlin (FDP): Führen Sie doch lieber noch fünf Minuten ausführlich aus.

Vors. Andrea Lindholz (CDU/CSU): Also das ist der Punkt, wir haben jetzt noch fünf Minuten. Für Fragen reicht es nicht mehr. Ich habe aber Ihr Angebot an die Fraktionen wohl verstanden, nochmal dazu eine Veranstaltung zu machen, an der auch andere Abgeordnete teilnehmen könnten. Die könnte ein Ersatz für eine weitere Sitzung sein. Aber Sie haben noch vier Minuten, wenn Sie uns noch Dinge mitteilen wollen, bei denen Sie sagen, das könnte uns noch interessieren.

Abg. Konstantin Kuhle (FDP): Frau Vorsitzende, also ich habe Herrn Ujen so verstanden, dass das kein Ersatz, sondern eine Ergänzung ist.

Vors. Andrea Lindholz (CDU/CSU): Es war eine Idee, ich nehme diese Idee sofort zurück. Wir machen beides, oder wenn Sie das Angebot annehmen wollen, tun Sie das. Ich setze es beim nächsten Mal fort.

Helmut Ujen (BKA): Ja, sehr gerne, vielen Dank. Ich berichte Ihnen über unsere Eigenentwicklung. Wir haben sie im Jahre 2012 begonnen und haben sie im Jahre 2016 mit der ersten Version unserer Software beendet. Wir haben seinerzeit eine Software entwickelt, die den Stand zu Beginn der Entwicklung abgebildet hat. Das war schlicht und ergreifend unser Auftrag. Das mag Ihnen alleine schon ein Zeichen dafür sein, dass wir naturgemäß im Jahr 2016 dann eigentlich nicht mehr den Stand des Jahres 2016 durch diese Software abdecken konnten. Das Kommunikationsverhalten hat sich verändert, namentlich mobile Plattformen, Smartphones usw. haben sich derart durchgesetzt, dass wir natürlich wussten, als wir diese Eigenentwicklung begannen, dass wir, wenn wir sie beenden, und wir mussten einige Anfangsaufwände da hineinrechnen, am Ende wahrscheinlich hinter der technischen Entwicklung sind. Das ist auch jetzt der Fall, sodass wir im Jahr 2016 dann mit unserer zweiten Entwicklung begonnen haben, die sich dann auf mobile Plattformen erstreckte und da sind wir letztes Jahr mit der ersten Version fertig geworden. Das betrifft die Quellen-TKÜ wohlgemerkt, weil das war seinerzeit nur unser Auftrag.

Aus der Zeit vor 2012 haben wir bereits über eine Software zur Onlinedurchsuchung verfügt. Das ist auch etwas, was in öffentlichen Darstellungen gerne mal durcheinandergeworfen wird. Also das ist sozusagen eine alte Software, schlicht deswegen, weil es seinerzeit diese differenzierten rechtlichen Normen noch nicht gab vor 2008. Wir haben die ja dann erst im BKAG bekommen und hatten natürlich auch zwischenzeitlich keine Zeit, keine Ressourcen, um beides parallel neu zu entwickeln. Deswegen sind wir jetzt aktuell dabei, eine Software zur Onlinedurchsuchung neu zu erstellen, die dann auch allen neuen Ansprüchen genügt, nicht nur den technischen, sondern auch den mittlerweile durch das BVerfG ja sehr stark ausformulierten und ausdifferenzierten rechtlichen Anforderungen. Da ist namentlich das Thema Kernbereichsbehandlung zu nennen. Da sind wir gerade dabei, einen Prozess zu entwickeln, der dieser neueren BVerfG-Rechtsprechung entspricht. Das heißt, diese Entwicklung ist noch im Gange, soll nächstes Jahr abgeschlossen sein und insofern sehen Sie ungefähr daraus, was der Stand unserer Eigenentwicklung ist.

Darüber hinaus verwenden wir kommerzielle Produkte. Wir haben, und das ist ja auch schon publik, seinerzeit mit der Beschaffung eines kommerziellen Produktes begonnen – seinerzeit heißt dann auch wieder 2012 – das damals die Intention hatte, ein Übergangsprodukt zu sein. Dieses Übergangsprodukt musste aber natürlich die gleichen, sehr strengen, rechtlichen und darüber hinaus die Anforderungen unserer standardisierenden Leistungsbeschreibung erfüllen. Dies hat dieses kommerzielle Produkt am Anfang vor unüberwindliche Probleme gestellt, weswegen es nicht zu einem schnellen Kauf dieser Übergangslösung kam, sondern zu einer zeitaufwendigen Anpassung dieses Produktes durch den Hersteller nach unseren Maßgaben. Auch dieser Prozess, der sich dann in der Tat länger erstreckte, letztlich überraschenderweise länger erstreckte als unsere Eigenentwicklung, hat dazu geführt, dass wir jetzt im vergangenen Jahr endlich eine überarbeitete Version dieses kommerziellen Produktes haben, das dann allen Anforderungen entspricht. Also seit letztem Jahr. Für beide Produkte, also die Eigenentwicklung des BKA und dieses Fremdprodukt, haben wir Softwareprüfungen durch unterschiedliche, durch BSI zertifizierte Institute durchführen lassen. Dies mit sehr hohem Aufwand, nicht nur finanziell, sondern auch zeitlich. Allein die Softwareprüfung beim kommerziellen Produkt hat sich über mehrere Stufen, letztlich aufgrund der immer wieder notwendigen Anpassungen über drei Jahre erstreckt. Allein aus diesem Prozess haben wir sehr viel gelernt. Unsere Eigenentwicklung, die naturgemäß nach diesen Vorgaben entwickelt wurde – anders als das kommerzielle Produkt, das wurde nicht nach den Vorgaben entwickelt, das gab es ja schon vorher – hat uns auch gezeigt, wie schwierig es ist, diese ganzen Anforderungen zu erfüllen. Wie gesagt, all diese Dinge haben nichts mit Funktionalität zu tun, also mit dem Nutzen für unsere Strafverfolgung, sondern all diese Dinge haben mit Datenschutz, IT-Sicherheit und den Ansprüchen zu tun, den sehr hohen und – soweit ich weiß, und ich bin viel im Kontakt mit internationalen Partnern – weltweit einmalig hohen Standards, um dem gerecht zu werden, haben wir diesen Aufwand erbracht. Ich glaube, das waren die vier Minuten.

Vors. Andrea Lindholz (CDU/CSU): Punktlandung. Vielen herzlichen Dank. Wir setzen diesen TOP in der nächsten Sitzung fort. Die Einstufung VS-NfD ist hiermit aufgehoben.

Verschlusssache – Nur für den Dienstgebrauch

Deutscher Bundestag

Ausschuss für Inneres und Heimat

Kurz-/Wortprotokoll der 18. Sitzung

Berlin, den 13. Juni 2018, 10:00 Uhr

Tagesordnungspunkt 17

Fortsetzung des Berichts der Bundesregierung über den Einsatz und die rechtlichen Grundlagen von Quellentelekommunikationsüberwachung und Onlinedurchsuchung

Vors. Andrea Lindholz (CDU/CSU): Wir würden dann hier weitermachen mit TOP 17 und der Fortsetzung des Berichtes direkt mit der Fraktionsrunde. Nochmal zur Erinnerung, es geht um den Einsatz und die rechtlichen Grundlagen von Quellen-Telekommunikationsüberwachung (TKÜ) und Onlinedurchsuchung.

PSt Stephan Mayer (BMI): Der TOP sollte wieder eingestuft werden in Verschlusssache – Nur für den Dienstgebrauch (VS-NfD).

Vors. Andrea Lindholz (CDU/CSU): Vielen Dank für den Hinweis, es ist wieder – wir hatten das letzte Mal auch eingestuft – VS-NfD Einstufung gewünscht von der Bundesregierung. Wie beim letzten Mal lasse ich dann auch darüber abstimmen und bitte um Handzeichen, wer diesem Antrag auf Einstufung zustimmt. Das sind die Koalitionsfraktionen, die Fraktionen FDP, DIE LINKE. und BÜNDNIS 90/DIE GRÜNEN, Gegenstimmen: Keine, Enthaltungen: Die Fraktion der AfD.

Ich bitte dann jetzt alle, die nicht dienstlich mit der Sache befasst sind, das können z.B. Praktikanten sein, die Tribüne zu verlassen. So, alle haben jetzt die Tribüne geräumt, die nicht oben sitzen dürfen. Dann kämen wir jetzt zur Fragerunde. Ich blicke zur Union und suche den Redner, Herr Schuster bitte.

Abg. Armin Schuster (CDU/CSU): Vielen Dank, Frau Vorsitzende. Ich beziehe mich – – Jetzt komme ich ins Stottern. Also, Herr Ujen hat ja vorgetragen und Herr Andreas Könen sitzt als rechtlicher Beistand dabei?

PSt Stephan Mayer (BMI): Genau.

Abg. Armin Schuster (CDU/CSU): Okay, alles klar. Was mich interessieren würde, Herr Ujen, ist: In welchen Deliktsgruppen sehen Sie Begrenzungen, wo es entweder an Gesetzgeberischem im Bund hapert oder wo die Länder nicht auf dem gleichen Niveau ihren Ermittlungsbehörden Befugnisse zuweisen? Ich gehe davon aus, in den Deliktsbereichen, über die Sie sprechen, sprechen wir in aller Regel nicht über länderspezifische, sondern über bundesrepublikanisch-spezifische Deliktsformen. Dass wir beim Thema Kinderpornografie ein Problem haben, ist ja bekannt. Das eine Beispiel ist ja prominent von Ihrem Präsidenten schon vor zwei Wochen – glaube ich – oder vor einer Woche erwähnt worden, auch im Zusammenhang mit Vorratsdatenspeicherung (VDS). Da hätte ich gerne gewusst, wo klemmt es – als das Musterbeispiel, VDS und Kinderpornografie, auch bei Quellen-TKÜ, auch bei Onlinedurchsuchung – und wie wirkt sich der bundesdeutsche Flickenteppich bei den unterschiedlichen rechtlichen Möglichkeiten der Länder aus?

Vors. Andrea Lindholz (CDU/CSU): So, dann kommen wir jetzt zu Herrn Herrmann.

Abg. Lars Herrmann (AfD): Vielen Dank, Frau Vorsitzende. Ich kann es ganz kurz machen. Wir haben das ja schon gehört, dass es sich hier um nichts anderes handelt, als um eine Onlineversion, wie bei einer normalen TKÜ auch. Es werden keine Informationen erlangt, die nicht auch durch diese konventionellen TKÜ-Maßnahmen erlangt würden. Um es mit den Worten von der FDP zu formulieren, auf die ich sehr gern zurückgreife: Der Rechtsstaat muss besser organisiert sein, als das Verbrechen. Genau dazu dienen diese Maßnahmen. Der Straftatenkatalog, für den es in Betracht kommt, solche Maßnahmen zu ergreifen, ist eng gefasst. Es geht hier nicht um irgendwelche Kavaliersdelikte, sondern um schwere und schwerste Straftaten. Die gesetzlichen Anwendungsvoraussetzungen sind entsprechend verhältnismäßig. Nicht zuletzt durch den Richtervorbehalt, dem ja die Anordnungsbefugnis obliegt, wurde eine angemessene Hürde gesetzt. An der Notwendigkeit und Erforderlichkeit dieser rechtsstaatlichen Werkzeuge zur Aufklärung schwerer und schwerster Straftaten und auch organisierter Kriminalität bestehen da für uns keine Zweifel. Das Gleiche gilt für die Onlinedurchsuchung. Der Vertreter des Bundeskriminalamtes (BKA) hat ja bei der letzten Sitzung nochmal klargemacht, in welchen geringen Fällen oder was für minimale Anwendungen hier zum Tragen kommen, und von daher sind wir rundum glücklich. Vielen Dank.

Vors. Andrea Lindholz (CDU/CSU): So, Herr Grötsch hatte sich für die SPD gemeldet.

Abg. Uli Grötsch (SPD): Ich habe nur die Frage, inwieweit Sie einschätzen können, was die rechtssichere Anwendung der getroffenen Regelungen durch Gerichte, Staatsanwaltschaften und auch Ihre Behörde angeht? Und wie beurteilen Sie denn persönlich oder wie beurteilt Ihre Behörde natürlich auch so eine Zwischenbilanz dieses Instrumentariums?

Vors. Andrea Lindholz (CDU/CSU): Dann kämen wir zu Herrn Kuhle, bitte.

Abg. Konstantin Kuhle (FDP): Ja, ganz herzlichen Dank. Lieber Herr Herrmann, die Funktionsfähigkeit und das Vertrauen in den Rechtsstaat hängt auch zu einem großen Teil davon ab, welche Legitimation für staatliche Maßnahmen besteht und diese Legitimation hängt immer auch mit technischer und rechtlicher Transparenz über die Maßnahmen zusammen. Ich weiß gar nicht, ob ich Zweifel habe. Ich weiß gar nicht, wie die rechtlichen Meinungen der Freien Demokraten zu dieser Frage sind, weil schlichtweg noch nicht alle Informationen vorliegen. Deswegen ist es richtig, dass die Legislative gegenüber der Exekutive einfordert, kontrolliert und nachfragt, ob hier die Ermittlungsbehörden nur in dem Umfang tätig werden, wie es vom Gesetzgeber vorgesehen ist.

Ich will eine zweite Vorbemerkung machen: Herzlichen Dank, Herr Ujen, für den Bericht, den Sie letztes Mal angefangen hatten. Ich fand das sehr eindrücklich und sehr gut. Ich möchte nochmal zum Ausdruck bringen, dass das Angebot, auch einen technischen Workshop miteinander zu machen und hier noch tiefer in die Details dieser Ermittlungsmaßnahmen einzusteigen – Quellen-TKÜ auf der einen Seite und Onlineuntersuchung auf der anderen Seite – von unserer Fraktion sehr gern in Anspruch genommen wird. Also wir wollen das sehr gerne tun.

Mich würde in Anknüpfung an Ihre Ausführungen von der letzten Woche interessieren: Sie haben ja über das Pflichtenheft gesprochen, das im Zusammenhang mit der Beauftragung der Entwicklung der Software zur Quellen-TKÜ im Jahr 2012 an Ihre Behörde weitergegeben worden ist, und mich würde interessieren, ob dieses Pflichtenheft im Jahre 2017 nach der Einführung neuer Ermächtigungsgrundlagen angepasst worden ist. Hat also da eine Modifikation der Pflichten stattgefunden, der technischen Pflichten nach der Modifikation der rechtlichen Pflichten? Das wäre meine erste Frage. Meine zweite Frage ist: Werden, Stand heute – da ja noch nicht alle Softwareprodukte final entwickelt sind – für die Quellen-TKÜ und die Onlinedurchsuchung unterschiedliche Softwareprodukte eingesetzt? Und werden im Rahmen der Quellen-TKÜ bei der verschlüsselten und bei der nicht verschlüsselten Kommunikation unterschiedliche Softwareprodukte eingesetzt?

Eine weitere Frage. Wie stellen Sie sicher, dass die Software nur auf die laufende Kommunikation zugreifen darf? Ist die Bundesbeauftragte für den Datenschutz und Informationsfreiheit (BfDI) an der Überprüfung der Softwareprodukte beteiligt gewesen? In wie vielen Fällen und bei welchen Straftatbeständen kommt die Quellen-TKÜ seit ihrer Einführung zum Einsatz?

Eine letzte Frage, wenn Sie erlauben: Haben das BKA oder andere Behörden des Bundes vor der Einführung der Ermächtigungsgrundlage im Jahre 2017 diese Maßnahmen, die heute geregelt sind in § 100a Abs. 1 Satz 2 und 3 Strafprozessordnung (StPO), der verschlüsselten und in der unverschlüsselten Version, und § 100b StPO für die Onlinedurchsuchung, eingesetzt und wenn ja, auf welcher Rechtsgrundlage geschah dies? Eine abschließende Frage noch: Wie stellen Sie eigentlich sicher, dass die Software wieder gelöscht wird bei der Quellen-TKÜ, nachdem sie aufgespielt worden ist? Danke.

Vors. Andrea Lindholz (CDU/CSU): So, dann hatte sich Frau Renner gemeldet.

Abg. Martina Renner (DIE LINKE.): Ich habe drei Fragen, wobei sich die erste in vier Teilfragen unterteilt. Und zwar würde ich gerne wissen: Welche Hersteller von Software oder Anbieter von Dienstleistungen für die informationstechnische Überwachung, also Quellen-TKÜ und Onlinedurchsuchung, wurden nach Kenntnis der Bundesregierung seit 2005 vom BKA im Rahmen der üblichen Marktsichtung um Information für ihre Produkte kontaktiert? Welche, und jetzt können Sie wieder den Vorsatz doppeln, also welche Hersteller von Software oder Anbieter von Dienstleistungen für die informationstechnische Überwachung haben seit 2005 dem BKA oder anderen Stellen des Bundes ihre Produkte vorgestellt? Welche dieser Hersteller oder Anbieter haben entsprechend seit 2005 dem BKA oder anderen Stellen des Bundes ihre Produkte zu Testzwecken überlassen? Und welche dieser Anbieter oder Hersteller haben seit 2005 entsprechend den Stellen des Bundes den Quellcode ihrer Produkte zu Prüfzwecken zur Verfügung gestellt? Das wäre die erste Frage.

Die zweite, hinsichtlich aller Bundesbehörden oder Stellen des Bundes und der Länder außerhalb des BKA – also Bundesnachrichtendienst (BND), Bundesamt für Verfassungsschutz (BfV), Zollkriminalamt oder die Zentrale Stelle für Informationstechnik im Sicherheitsbereich (ZITiS), Sie können sich jetzt alles denken – welche dieser Stellen oder Behörden haben gegebenenfalls eine eigene Software zur Onlinedurchsuchung entwickelt, bei kommerziellen Anbietern beschafft? Oder gibt es Planungen zur Entwicklung einer entsprechenden Software? Daran schließt sich dann die Frage an, welche Behörden bzw. Stellen des Bundes oder der Länder entsprechende Software – ob sie nun vom BKA übernommen wurde, eigenständig entwickelt oder gekauft wurde – einsetzen und auf welcher Rechtsgrundlage?

Vors. Andrea Lindholz (CDU/CSU): Und zum Abschluss Herr Dr. von Notz.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Frau Vorsitzende. Ich wollte nochmal zu dem Statement von Herrn Herrmann, der nicht da ist, in Bezugnahme auf das FDP-Plakat sagen: Der Rechtsstaat muss besser organisiert sein als das organisierte Verbrechen. Das ist bestimmt richtig.

Er muss vor allen Dingen rechtsstaatlicher organisiert sein, als das organisierte Verbrechen. Das ist ein wichtiger Punkt, ja, den man nicht unter den Tisch fallen lassen sollte, es sei denn, man hat eine Nähe zu Assad. Aber deswegen irritiert es uns, weil wir ja als Parlamentarierinnen und Parlamentarier hier beantworten sollen, was eigentlich Sache ist und wie das mit den gesetzlichen Grundlagen ist, dass wir in unserer Kleinen Anfrage sieben Fragen mit Hinweis auf das Staatswohl überhaupt nicht beantwortet bekommen haben. Also nicht einmal eingestuft – können wir ja geheim machen oder so, finde ich auch schon krass, aber okay – aber gar nicht, sondern: Der Bestand der Bundesrepublik Deutschland ist gefährdet, wenn die Bundesregierung uns diese sieben Fragen beantwortet. Das löst in der Tat Sorge aus und man fragt sich, was hier eigentlich los ist.

Es gibt eine ganze Reihe von Fragen, die überschneiden sich auch teilweise. Ich will nochmal explizit fragen, ob die Bundesregierung weiterhin mit Firmen zusammenarbeitet, die diese Software auch in Unrechtsstaaten liefern, was ja auch zu erheblichen Sicherheitsproblemen für den Einsatz der Software, die man selbst nutzt, führt. Deswegen interessiert uns, ob man mit diesen Firmen, die uns hier allen – glaube ich – bekannt sind, weiterhin zusammenarbeitet.

Das Zweite ist: Versucht die Bundesregierung weiterhin selbst solche Software zu coden, also sitzen immer noch Leute aus Behörden daran, das zu machen? Mich würde auch interessieren, was eigentlich die Gesamtkosten des Projekts Staatstrojaner bis zum heutigen Tag sind und wie sich das in Relation zu deren Einsatz verhält? Noch die Frage, inwieweit man nicht im Hinblick auf ZITiS, dieser mysteriösen Behörde des BMI, Herr Mayer, doch nochmal zu der Erkenntnis kommt, dass eine Rechtsgrundlage dieser Behörde sehr gut tun würde, damit auch alle anderen in diesem Bereich engagierten Sicherheitsbehörden verstehen, was ZITiS eigentlich machen soll. Wenn man so mit anderen Behörden, die da auch Zuständigkeiten empfinden, redet, dann gibt es da Irritationen. Deswegen würde mich interessieren, ob es dafür eine Rechtsgrundlage gibt. Wenn es die nicht geben sollte, könnten Sie doch nochmal ganz explizit in drei Sätzen sagen, was ZITiS genau machen darf und was nicht? Vielen Dank.

Vors. Andrea Lindholz (CDU/CSU): So, Frau Dr. Petry wäre noch als Letzte dran, keine Wortmeldung. Dann kommen wir jetzt noch zu den Antworten und wer beginnt?

PSt Stephan Mayer (BMI): Vielleicht noch grundsätzlich, Frau Vorsitzende. Wenn ich gleich auf die Fragen des Kollegen Dr. von Notz eingehen darf und auf den Vorhalt, warum sieben Fragen – es geht um die konkrete Kleine Anfrage der Fraktion BÜNDNIS 90/DIE GRÜNEN vom 28. März dieses Jahres – und da sind tatsächlich sieben Fragen nicht beantwortet worden.

Abg. Konstantin Kuhle (FDP): Verzeihen Sie, Herr Staatssekretär. Ich will nur, bevor Sie antworten, mir das Vorbringen ausdrücklich zu Eigen machen für die Anfrage auf Bundestagsdrucksache 19/1020 der FDP-Fraktion. Das sind im Wesentlichen dieselben Punkte.

Abg. Martina Renner (DIE LINKE.): Ich glaube, wir haben da auch eine Kleine Anfrage beizusteuern, die unvollständig beantwortet wurde, das ist die Antwort auf Drucksache 19/522.

PSt Stephan Mayer (BMI): Alle Kleine Anfragen liegen mir vor und die Beantwortung bezieht sich auch auf alle drei Kleine Anfragen. Es ist nicht behauptet worden, dass der Bestand der Bundesrepublik Deutschland gefährdet wäre. Es ist aber zu Recht aus meiner Sicht, und ich habe dies auch nochmal auf Nachfrage Ihrer Kollegin Haßelmann mit Schreiben vom 17. Mai mitgeteilt: Es geht einfach um hochsensible Informationen und ich bitte einfach um Verständnis, dass wir bei allem Verständnis – und ich saß ja bis vor kurzem auf der anderen Seite – für das parlamentarische Frage- und Informationsrecht und auch -bedürfnis, dem ich nachdrücklich auch zum Vorschub verhelfen will, aber ich bitte einfach um Verständnis, dass wir keine konkreten Unternehmensnamen nennen können, die hier mit dem BKA oder mit dem BMI zusammenarbeiten. Ich sage es hier ganz offen, die sind verbrannt, wenn die Namen zirkulieren und öffentlich werden. Ich habe auch Verständnis dafür, dass die Unternehmen das Heiligste ihres Geschäftsinteresses, die Quellcodes, nicht offenbaren können. Also wenn hier eine Beantwortung – – Es waren ja glaube ich weit über 40 Fragen, die von Ihnen, von den Grünen, gestellt wurden. Wenn auf sieben Fragen nicht geantwortet werden kann, dann ist das kein Unwille und auch kein Trotz und auch keine Missachtung des Parlaments oder in dem Fall jetzt der Fraktion BÜNDNIS 90/DIE GRÜNEN, sondern dann gibt es hier aus meiner Sicht wirklich sehr gute, sachgerechte Gründe, weshalb wir insbesondere auch konkrete Unternehmensnamen nicht nennen können. Dann so zu tun: Na ja, da ist doch jetzt die Existenz unseres Landes nicht in Gefahr – doch, da geht es um elementare Sicherheitsinteressen. Und da bitte ich einfach wirklich um Verständnis. Ich möchte auch diese Vorgehensweise nochmal nachdrücklich verteidigen. Es wäre in keiner Weise zu rechtfertigen, wenn wir, selbst unter Hinweis auf eine Hinterlegung bei der Geheimschutzstelle des Deutschen Bundestages, die Namen hinterlegen würden. Ich habe dies schon oft genug erfahren müssen, dass da leider doch Dokumente oder Inhalte von Dokumenten aus der Geheimschutzstelle den Weg in die Öffentlichkeit gefunden haben. Vor dem Hintergrund ist das kein lapidares Abtun eines Informations- und Fragerechts des Parlamentes, sondern es gibt aus meiner Sicht hier wirklich gut begründbare, handfeste Argumente.

Abg. Manuel Höferlin (FDP): Können wir diesen Punkt gerade mal vielleicht – – Also das kann man nicht so stehen lassen.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Nein, das geht so nicht.

Vors. Andrea Lindholz (CDU/CSU): Also ich würde jetzt gerne erstmal haben, dass alle Fragen beantwortet sind, wir haben Zeit bis 13:00 Uhr und dann kann man sich dieser Frage auch nochmal widmen. Aber ich meine, es haben alle Fragesteller einen Anspruch darauf, dass man noch versucht, ihre Fragen noch zu beantworten. So, weiter geht es in der Runde.

Helmut Ujen (BKA): Ja, herzlichen Dank, Frau Vorsitzende. Meine sehr verehrten Abgeordneten, ich danke auch für Ihrer Fragen. Ich beginne mit Herrn Schuster und versuche es dann in der Reihenfolge und Sie sind bitte so nett und fragen nach, wenn es nicht gereicht hat.

Deliktsgruppen, Begrenzungen und auch das Thema Bund und Länder: Also generell hat sich die Situation, um mit der letzten Frage zu beginnen, insofern potentiell verbessert, als wir jetzt eine StPO-Änderung haben, die natürlich den Ländern etwas ermöglicht, was vorher nicht der Fall war. Wir haben ja das Thema einheitliches Polizeigesetz, wir haben diese Rechtsgrundlagen nicht in allen Bundesländern nach polizeirechtlichen Vorschriften, jetzt haben wir sie aber für das Strafverfahren. Allerdings ist natürlich die Rechtspraxis dort, was unsere Maßnahmen angeht, noch sehr jung. Insofern, das beginnt. Ob es sich auswirkt und inwiefern, insofern die Länder dann auch eben entsprechende Möglichkeiten umsetzen, dafür haben wir bisher noch keine Rechtstatsachen, insofern kann ich dazu nicht weitergehend berichten.

Die Deliktsgruppen, in denen das eine Rolle spielt: Also letztlich, was wir hier machen, ist ja das Thema Kommunikation und Verschlüsselung. Im Übrigen gleiche und ähnlich gelagerte Fragestellungen der Verschlüsselung haben wir natürlich auch nicht nur bei der laufenden Kommunikation – und das ist auch die Brücke zur Onlinedurchsuchung – sondern auch beim Thema IT-Beweismittel. Also wir haben natürlich das Phänomen, dass wir auch bei sichergestellten Gegenständen Verschlüsselungen haben und deswegen natürlich an diese Gegenstände zum Teil und an diese Beweismittel nicht herankommen. Insofern, das Phänomen ist eigentlich nicht auf bestimmte Deliktsgruppen beschränkt. Insofern bin ich auch ein vehementer Verteidiger des Straftatenkatalogs in § 100a und § 100b StPO. Das entspricht der Rechtswirklichkeit, die wir beobachten und heißt aber natürlich nicht, dass wir diesen Straftatenkatalog gerade bei dieser intensiven Maßnahme uneingeschränkt ausnutzen. Es ist ja ohnehin, das wird dann auch die Zukunft zeigen, noch eine Frage, inwieweit sich das nicht gegebenenfalls auch selbst reguliert.

Eine besonders starke Auswirkung hat das Phänomen der verschlüsselten Kommunikation insbesondere bei allen Taten und dem von Ihnen genannten Beispiel Kindesmissbrauch. Ich spreche immer ungern von Kinderpornografie, ich finde den Begriff schon ebenso pervers wie die dahinterstehenden Straftaten. Das Phänomen, was sich insbesondere über das Internet in einem unbekannten Ausmaß beschleunigt hat, hat natürlich eine besondere Bedeutung in diesem Zusammenhang, aber auch alle anderen Kommunikationsformen, die sehr klandestin vonstattengehen. Insofern bin ich wieder am Anfang: Letztlich ist es nicht sehr deliktspezifisch.

Zur Frage von Herrn Grötsch, rechtssichere Anwendung und letztlich haben Sie mich nach Zwischenbilanz gefragt. Ich hatte es schon eingeleitet. Ich sehe mich derzeit außerstande, auch zu einer sehr vorsichtigen Zwischenbilanz. Wir haben schlicht keine Rechtstatsachen. Im Übrigen resultieren da auch einige nicht erfolgte Antworten an die anfragenden Fraktionen aus der Opposition dergestalt, dass wir Auskünfte nur zu abgeschlossenen Verfahren geben können. Wir haben keine abgeschlossenen Verfahren, in denen wir solche Maßnahmen durchgeführt haben. Danach werden wir berichten und wir werden selbstverständlich dann Ihnen auch die entsprechenden Rechtstatsachen zugänglich machen, wenn sie denn bestehen. Momentan gibt es aber keine abgeschlossenen Verfahren mit diesen Maßnahmen. Insofern, Zwischenbilanz wäre komplett unseriös, deshalb bitte ich um Nachsicht, dass ich das jetzt noch nicht kann.

Die Handhabung bei der Beantragung und der Durchführung von Maßnahmen, also insbesondere der gerichtlichen Behandlung: Die Erfahrungswerte, die wir dort haben, resultieren aus der Vergangenheit. Wir hatten die Maßnahmen ja auch schon vor 2017. Da kann man sagen, die Richter – und das ist ja ein Teil, ein implizierter Vorwurf – sind sich durchaus der Tragweite bewusst, sind sich auch bewusst, dass sie durch einen Beschluss maßgeblich auf die Maßnahme einwirken können, und sie tun das auch. Also wir haben da durchaus aus der Vergangenheit bereits Rechtstatsachen, und das ohne die neue StPO-Regelungen, die sehr spezifisch und sehr enge Regeln und Grenzen aufgezeigt haben für die Durchführung solcher Maßnahmen.

Zu Herrn Kuhle: Das Pflichtenheft der Remote Communication Interception Software (RCIS) wurde 2017 nicht angepasst, RCIS ist die Bezeichnung unserer eigenentwickelten Software. Es wurde nicht angepasst, weil die Rechtsänderung 2017 dafür keinen Anlass gab. Wir haben schlicht die gleichen Maßstäbe, die wir seinerzeit – und seinerzeit ging es um die Nutzung nach den Maßgaben des BKA-Gesetzes (BKAG) – die wir seinerzeit angelegt haben, für richtig befunden. Das ist nach wie vor der Fall, da die Rechtsänderung hier keine neuen Maßstäbe eingeführt hat.

Die Onlinedurchsuchung und Quellen-TKÜ, Sie haben formuliert – wenn ich mich recht entsinne – zum gegenwärtigen Zeitpunkt, wird von uns mit unterschiedlichen Produkten durchgeführt. Laufende Kommunikation adressieren wir auf technischem Wege, und da müssen Sie mir jetzt vertrauen, weil ich hier schon aus Zeitgründen keine technische Erörterung machen kann, das heißt, es ist in der Tat durch die Eigenentwicklung des BKA technisch sichergestellt, dass es sich auf laufende Kommunikation beschränkt. Im Übrigen ist das auch ein zentraler Punkt der durchgeführten Überprüfung unseres Produktes gewesen, aber auch der – denn das war auch ein Teil Ihrer Nachfrage, und ich versuche eine elegante Überleitung – der Prüfung der BfDI. Seinerzeit war es noch der BfDI. Es hat einen Prüfbesuch gegeben mit mehreren Fortsetzungen und auch eine entsprechende Untersuchung unseres Quellcodes, Betrachtung des Quellcodes, Betrachtung aller Unterlagen, einschließlich der VS-Geheim eingestuften detaillierten Prüfberichte, das hat der BfDI geprüft und weitere Auskünfte müsste die BfDI erteilen.

Dann habe ich mir nur eine Frage sehr kurz notiert, weil Sie in der Taktfolge Ihrer Fragen sehr schnell waren: Fälle, ich weiß nicht mehr genau, was es war, aber insofern Sie sich da auf die Rechtstatsachen beziehen, gilt das, was ich eingangs sagte: Dazu kann ich jetzt noch keine Auskunft geben, weil ausschließlich laufende und keine abgeschlossenen Fälle.

Die Frage nach den Maßnahmen vor 2017 und der dazu geltenden Rechtsgrundlage. Auch dazu gibt es im Übrigen, wie bei den meisten meiner jetzigen Ausführungen, grundlegende schriftliche Beantwortungen auf Kleine Anfragen aller Fraktionen, die hier vertreten sind, mehr oder weniger. Auf die beziehe ich mich grundsätzlich. Sie haben dazu auch Auskünfte bekommen, denn die bezogen sich natürlich auf einen Zeitraum, der weit in der Vergangenheit lag, vor 2011 nämlich, denn seinerzeit haben wir aufgehört mit dieser Maßnahme. In dem Zeitraum davor haben wir auf Rechtsgrundlage der damals gültigen StPO keine Onlinedurchsuchung, sondern ausschließlich Quellen-TKÜs nach dem seinerzeit gültigen § 100a StPO durchgeführt sowie nach dem BKAG, nach dem es in neuer Version seit 2008 Gültigkeit hatte.

MDg Andreas Könen (BMI): Das würde ich vielleicht nochmal ergänzen, Herr Ujen zitiert da insbesondere die Antworten auf Ihre Fragen eins und zwei der Drucksache 19/1020. Das ist auch genau der Umfang, über den wir hier reden. Um es kurz zu rekapitulieren, das waren drei Maßnahmen der Quellen-TKÜ nach § 20l BKAG, also aus der Gefahrenabwehr, und entsprechend drei Verfahren der Onlinedurchsuchung nach § 20k BKAG. Und es waren die von Herrn Ujen gerade damit indirekt zitierten fünf Maßnahmen auf Basis der damals geltenden StPO der Quellen-TKÜ.

Helmut Ujen (BKA): Ja, vielen Dank. Sie fragten auch nach der Löschung. Für die Löschung gilt das Gleiche wie für die laufende Kommunikation. Dass wir rückstandsfrei – wie es im Gesetz heißt – löschen, ist ebenfalls technisch bedingt und belegt und geprüft. Insofern bitte ich Sie da auch um – ja im besten Fall – Vertrauen, dass wir das so tun. Es ist ja auch in unserem eigenen Interesse, dass wir es tun und es begegnet gleichwohl technischen Restriktionen, die auch dann sicherlich dazu führen, dass es im Idealfall funktioniert und im nicht idealen Fall nicht bestens. Aber im Prinzip funktioniert es sehr gut und das bezieht sich, wie gesagt, insbesondere auf unsere Eigenentwicklung.

Zu den Fragen von Frau Renner, die sich letztlich alle darum drehen, was der Herr Staatssekretär eingangs schon erwähnt hat. Das Problem ist, und ich möchte versuchen, es Ihnen relativierend zu erklären, es gibt hier in der Tat nicht nur einen engen Markt, sondern eigentlich gar keinen. Also es gibt ein paar Hersteller auf diesem Markt und natürlich beobachten wir diesen Markt durchgängig und ständig, haben das in der Vergangenheit getan und tun das heute. Wir haben gelernt. Ihnen ist ja bekannt, mit welchen Firmen wir in der Vergangenheit Kontakt hatten und auch Verträge abgeschlossen haben, auch das haben wir ja in der Vergangenheit beantwortet. In der jüngeren Zeit hat sich die Entwicklung so dramatisch zugespitzt, dass es eigentlich kaum noch Anbieter auf dem Markt gibt. Die verbliebenen haben uns sehr deutlich gemacht, dass es von deren Seite keinerlei Publikation zur Zusammenarbeit gibt, und wenn es die von unserer Seite gibt, gibt keinerlei Geschäftsbeziehung zu diesen Firmen. Wenn ich eine Auskunft erteilen müsste darüber, dann würde das in dem Fall bedeuten, dass ich diese Maßnahme dann nicht mehr durchführen kann mit den Produkten der jeweiligen Hersteller. Insofern ist es eigentlich meines Erachtens fraglich, ob die Auflistung dieser Firmen, die Sie natürlich selbst quasi recherchieren können, dann einen Mehrwert hätte, wenn ich Ihnen bestätige, dass das die Firmen sind, die mir auch bekannt sind. Im Übrigen ist auch gerade da wieder ein entsprechender Konzentrationsprozess in der Wirtschaft im Gange. Das ist also ein hochdynamischer Bereich. Der ist mittlerweile so sensibel, dass ich eigentlich – – Das ist der Grund, weswegen ich auch, trotz meines persönlichen Bedauerns als Staatsbürger, zu manchen Dingen keine Auskunft gebe, weil in dem Moment, in dem ich das tue, können nicht nur wir, sondern – ich stehe und sitze hier auch stellvertretend für die anderen Sicherheits- und Strafverfolgungsbehörden – alle Strafverfolgungs- und Sicherheitsbehörden, diese Maßnahmen nicht mehr durchführen, schlicht und ergreifend. Das bedingt eben die restriktive Auskunft zu den Fragen nach Firmen. Damit sind natürlich Ihre vier Teilfragen zu eins letztlich alle gleich zu beantworten.

Abg. Martina Renner (DIE LINKE.): Ich habe dann aber eine Frage dazu. Wenn Sie dann diese Maßnahmen nicht mehr ausführen könnten – das ist ja auch erstmal nur eine Hypothese – wieso ist dann das Staatswohl gefährdet, also der Bestand der Bundesrepublik Deutschland? Also das ist ja die Karte, die Sie ziehen. Der Bestand der Bundesrepublik Deutschland sei gefährdet, wenn Sie mir die Frage beantworten. Sie führen jetzt aus, dann seien die Geschäftsbeziehungen schwierig. Ich glaube, das ist nicht die Maßgabe.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Das ist nicht das Gleiche.

Abg. Martina Renner (DIE LINKE.): Genau, das ist nicht das Gleiche. Deswegen, können Sie mal bitte ausführen, wie, in dem, was Sie eben ausgeführt haben, der Bestand der Bundesrepublik Deutschland gefährdet wird?

Helmut Ujen (BKA): Also ich darf nur einleiten, aber dann setzt Herr Könen fort. Also es ist nicht so, dass ich gesagt habe, die Geschäftsbeziehungen sind schwierig. Ich habe es schwer. Ich habe es sowieso schwer, mit dieser Maßnahme, das kann ich Ihnen verraten. Nein, mein Punkt ist, und das ist dann mein fachliches Ende sozusagen und dann beginnt die politische Bewertung, mein Punkt ist: Dann kann ich mit denen nicht mehr kooperieren und dann kann ich diese Maßnahme nicht mehr durchführen.

Abg. Martina Renner (DIE LINKE.): Und das gefährdet den Bestand der Bundesrepublik Deutschland?

Vors. Andrea Lindholz (CDU/CSU): Das beantwortet jetzt Herr Mayer. Vielleicht warten wir jetzt in Ruhe auch mal die Antworten ab.

PSt Stephan Mayer (BMI): Ich darf da vielleicht jetzt dann anschließen, weil es jetzt um die politische Bewertung geht. Es ist nicht so, dass durch die mögliche – und das ist glaube ich eine sehr realistische Einschätzung – Beendigung der Geschäftsbeziehungen per se schon die Sicherheit unseres Landes in Gefahr ist. Aber aufgrund der Beendigung der Geschäftsbeziehungen können die Maßnahmen in Zukunft nicht weiter durchgeführt werden. Die daraus dann nicht gewonnenen Erkenntnisse, die wiederum können dann im Einzelfall sehr wohl dazu führen, dass elementare Bedrohungen der inneren Sicherheit und der öffentlichen Ordnung eintreten. Deshalb kann ich auch seitens des BMI in der politischen Bewertung sehr wohl zu der Schlussfolgerung kommen, dass wir auch mit sehr sachgerechten Gründen diese Fragen im Detail, insbesondere was konkrete Geschäftsbeziehungen anbelangt, nicht beantworten. Da bitte ich eben nochmals, ich nehme nur auf meine eingangs gemachten Anmerkungen Bezug, einfach um Verständnis. Es ist doch jetzt auch von Herrn Ujen noch mal sehr authentisch dargestellt worden, wie die Gefechtslage ist mit diesem engen Markt, der in dem Bereich vorhanden ist. Die Unternehmen wollen nicht, dass es offenbar wird, dass sie mit der Bundesregierung oder mit Sicherheitsbehörden des Bundes kooperieren. Wenn dies der Fall ist, dann beenden sie ihre Geschäftsbeziehungen mit uns.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Wegen Reichtum geschlossen.

PSt Stephan Mayer (BMI): Kollege Dr. von Notz, mit Verlaub, so lapidar sehe ich dies nicht. Ich komme hier, wie gesagt, zu einer anderen politischen Bewertung und bitte hierfür um Verständnis.

Vors. Andrea Lindholz (CDU/CSU): Herr Könen ergänzt den Komplex noch, bitte.

MDg Andreas Könen (BMI): Ja, ich würde das noch in der Richtung ergänzen, dass wir hier zwischen dem Begriff des Staatswohls auf der einen Seite und dem Begriff des Bestandes der Bundesrepublik Deutschland deutlich differenzieren müssen. Der letztere ist ein Begriff aus dem Geheimschutz. Der betrifft die Dokumente, die entsprechend geheim eingestuft sind, deren Bekanntwerden eben durchaus den Bestand der Bundesrepublik Deutschland gefährden könnte. Hier beim Staatswohl subsummieren sich aber auch noch andere Fragestellungen, nämlich einfach der Begriff etwa der Handlungsfähigkeit der Behörden zur Durchsetzung geltenden Rechts. Das bedeutet also, in dem Moment, wenn etwa Informationen über Unternehmen klar würden oder – wir haben hier ja noch einige andere Gründe angegeben, warum wir Fragen nicht beantwortet haben – wenn damit etwa Operationen des BND oder des BfV gefährdet würden: Das sind eben unter dem Begriff Staatswohl zu subsummierende Einzeltatbestände. Der Bestand der Bundesrepublik Deutschland wird höchstens dadurch gefährdet, dass dann im Einzelnen das, was an geheimgeschützten Informationen existiert, bekannt wird. Das ist also sehr wohl zu differenzieren. Nicht alles, was das Staatswohl betrifft, ist direkt auch notwendigerweise geheim einzustufen, da gibt es auch niedriger eingestuftes, etwa da, wo es um die Fragestellung eben der präzisen Inhalte von Quellcodes und anderen Fragen geht, weil daraus natürlich absehbar wäre, mit welchen Methoden man etwa die eingesetzten Quellen-TKÜ-Softwaren und Onlinedurchsuchungs-Softwaren abwehren könnte und sich generell damit etwa als Trittbrettfahrer bedienen könnte.

Vors. Andrea Lindholz (CDU/CSU): Mit Blick auf die Uhr noch ganz kurz darf ich jetzt bitten, aber wirklich nur ganz kurz, weil die Antwort ist eigentlich klar. Die mag nicht jedem gefallen, okay, dafür habe ich in beiderseitiger Sicht Verständnis, aber die Antwort ist gefallen. Deshalb bitte ich jetzt auch um kurze Nachfragen, weil wir dann die Sitzung schließen müssen. So, wir fangen an mit Herrn Dr. von Notz.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Frau Vorsitzende, die Antwort ist gefallen, aber sie ist nicht haltbar.

Vors. Andrea Lindholz (CDU/CSU): Das ist eine Bewertung.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Sie führt absolut in die Hölle – –

Vors. Andrea Lindholz (CDU/CSU): Ich bitte wirklich um kurze Fragen, es ist schon 13:00 Uhr.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Weil auch das Bekanntwerden von – keine Ahnung – Rüstungsunternehmen, das ist für Krauss-Maffei unangenehm. Wenn wir uns auf die Nummer einlassen, dann kriegen wir keine Informationen mehr über solche Aufträge.

Vors. Andrea Lindholz (CDU/CSU): Ihre Frage bitte.

Abg. Dr. Konstantin von Notz (BÜNDNIS 90/DIE GRÜNEN): Herr Könen, das wissen Sie ja selbst auch, die Quellcodeeinsichtnahme und -prüfung ist eine rechtliche Voraussetzung nach höchster Rechtsprechung. Sie können sagen, das passt den Firmen nicht, aber wir leben in einem Rechtsstaat, Gott sei Dank, immer noch. Das muss dieses Parlament hier verteidigen. Man kann nicht einfach diese Fragen nicht beantworten. Sie haben gesagt, die müssen dann geheim sein, dafür haben wir die Geheimschutzstelle, das trägt nicht durch, was Sie hier argumentieren.

Vors. Andrea Lindholz (CDU/CSU): So, Fragen der FDP, also wer von Ihnen beiden jetzt? Herr Höferlin.

PSt Stephan Mayer (BMI): Ich muss in das Plenum wegen der Fragestunde.

Vors. Andrea Lindholz (CDU/CSU): Ja, Herr Mayer muss in die Fragestunde jetzt, bitte kurze Fragen.

Abg. Manuel Höferlin (FDP): Ja, dann setzten wir das das nächstes Mal wieder auf, damit haben wir kein Problem.

Vors. Andrea Lindholz (CDU/CSU): Nein, die Antwort ist da.

Abg. Manuel Höferlin (FDP): Sie haben noch nicht einmal die Frage nach der Anzahl der Fälle im laufenden Verfahren beantwortet. Das ist keine geheimhaltungswürdige Auskunft. Wir wollten ja gar nicht über die Fälle Informationen haben. Das zeigt: Sie wollen die Fragen nicht beantworten, weil, wenn es ein Bedürfnis gibt bei laufenden Fällen, dann betrifft es den Inhalt, aber mit Sicherheit ist es nicht geheimhaltungswürdig, die Anzahl der Fälle, die derzeit laufen z.B., zu beurteilen.

Dann, das was Herr Dr. von Notz gesagt hat, da müssen Sie auch mal was zu sagen, wie stehen Sie denn dazu, dass Sie sich tendenziell dahin bewegen, dass Sie sagen: Na, ja, wir haben im Bundestag Stellen, denen können wir geheime Auskünfte geben, z.B. das Parlamentarische Kontrollgremium (PKGr), aber hier im Innenausschuss können wir das nicht. Jetzt betrifft aber die Fragestellung, die wir machen, genau nicht den Bereich des PKGr. Es geht nämlich nicht um die Geheimdienste, sondern ganz konkret um die Sachen, mit denen wir uns beschäftigen. Wenn Sie jetzt bei uns dauernd sagen: Na ja, das hat eine so hohe Geheimhaltungsstufe, das können wir Ihnen nicht sagen, wenn es jetzt Geheimdienste wären, dann könnten Sie das dem PKGr sagen, uns aber nicht, das PKGr ist aber nicht zuständig und uns wird es nicht gesagt. Wie soll das dann eine ordentliche und demokratische Kontrolle des Deutschen Bundestages gegenüber der Exekutive darstellen?

Vors. Andrea Lindholz (CDU/CSU): Frage verstanden, dann bitte noch eine kurze Antwort und dann muss ich die Sitzung schließen.

PSt Stephan Mayer (BMI): Nochmal ganz kurz, ich bitte wirklich um Verständnis, ich muss eigentlich schon in der Fragestunde sitzen. Wir haben ja darauf hingewiesen, wir geben Auskunft über abgeschlossene Fälle.

Abg. Manuel Höferlin (FDP): Die Anzahl der Fälle, die ist doch nicht geheimhaltungswürdig.

PSt Stephan Mayer (BMI): Ich bitte auch um Verständnis, dass wir nicht über die Anzahl der laufenden Fälle Auskunft geben können. Sobald die Fälle abgeschlossen sind, werden Sie umgehend informiert.

Abg. Manuel Höferlin (FDP): Warum nicht jetzt? Was ist das für ein Geheimhaltungsbedürfnis bei der Anzahl?

PSt Stephan Mayer (BMI): Weil man natürlich auch aus der Anzahl der laufenden Fälle möglicherweise Rückschlüsse ziehen könnte, um welche Fälle es sich handelt.

Abg. Manuel Höferlin (FDP): Das ist doch Unsinn.

PSt Stephan Mayer (BMI): Okay, Danke.

Vors. Andrea Lindholz (CDU/CSU): So, dann muss Herr Mayer jetzt gehen. Herr Könen, haben Sie noch etwas zu ergänzen? Nein. Dann eine gute Woche noch und bis Freitag. Die Einstufung VS-NfD ist hiermit aufgehoben.

Hinweis: In einer vorherigen Version dieses Artikels wurde ein Zitat von Stephan Mayer (Parlamentarischer Staatssekretär im Innenministerium) irrtümlich Helmut Ujen (Leiter des Kompetenzzentrums Informationstechnische Überwachung beim BKA) zugeschrieben. Wir haben die entsprechende Textstelle korrigiert.

Ist man von diesen Staatstrojaner sicher wenn man nur noch mit Tails-OS (Tor) USB-Stick ins Internet geht? In diesen Tails-OS kann ja kein Virus und Trojaner rein kommen.

Vollständige Sicherheit gibt es nicht. Es könnte auch dein Tails-Image, der USB-Stick oder die Hardware infiziert sein. Zudem besteht auch Tails aus Software, die immer wieder Sicherheitslücken hat. Es ist ein ewiges Wettrennen.

Wichtige Einschränkung: Tails hat immer noch keine persistenten Guard Nodes. D.h., Sinnvoll nur mobil zu verwenden.

Kann bitte jemand allgemein verständlich erklären, was das heißt?

Danke. :)

Mit genug Aufwand kann jedes System infiziert werden. Die Frage ist, wie viele Ressourcen ein Angreifer hat, und ob das Ziel diese wert ist.

Das ist mir auch klar. Ich meinte die „persistent Guard Nodes“. (Ich weiss grob, wie Tor funktioniert).

—

(Ja, ist vielleicht etwas OT. Oder auch nicht, dann quasi als Beispiel für technische Erläuterungen, wie ich sie mir auch für Netzpolitik vermehrt wünschen würde. :D )

Persistent Entry Guards bedeutet, dass Tor für einen Zeitraum von mehreren Wochen/Monaten drei Entry-Nodes auswählt und ausschließlich diese nutzt.

Nach dieser Zeit werden neue Entry Guards ausgewählt.

Bitte NICHT tails verwenden, dieses Live-Betreibssystem enthält unfreie Software!

heads ist das Mittel der Wahl: 100% freie Software und systemd frei:

https://heads.dyne.org/about.html

auch als .onion-Link:

http://fz474h2o46o2u7xj.onion/about.html

Es gibt aber noch viel was nicht frei ist, zum Beispiel die Firmware, also die Software „innerhalb

der Hardware“, welche nicht oder nur teilweise ersetzt werden kann.

Aber „denen“ das kontrollieren und manipulieren so schwer wie möglich zu machen ist der beste Weg,

bis zu dem Tag, wo es möglich ist ein komplett freies Computersystem zu nutzen.

Free as in Freedom!

Eine Frage: Klassische TKÜ bedeutet lauschen an den Leitungen im Inland – selbst dann wenn ein Kommunikationspartner im Ausland sitzt. Wie sicher ist es, dass bei der Endgeräte-TKÜ – also dem Hacking der Endgeräte – dies im Inland stattfindet? Wie gehen die Strafverfolgungsbehörden damit um, dass sie sich damit nach ausländischen Recht möglicherweise selbst dann strafbar machen, wenn ihnen der ausländische Aufenthaltsort des Kommunikationspartners nicht bekannt war? Falls der Kommunikationspartner im europäischen Ausland war, droht den beteiligten Beamten zudem ein europäischer Haftbefehl.

Vielleicht erklärt auch das die Geheimniskrämerei.

LoL – und von heute an werden Facebook und Co. Accounts laut Bundesgerichtshof doch vererbt. :P

If it can be destroyed by the truth then it deserves to be destroyed by the truth.

Carl Sagan

Sorry, but this deserves to be destroyed! :)

https://www.snopes.com/fact-check/truth-carl-sagan-quote/

„Wir veröffentlichen eingestufte Protokolle aus dem Innenausschuss.“

Vor „eingestufte“ fehlt ein Adjektiv oder?

Soll wohl eine Eindeutschung des englischen Wortes ‚classified‘ sein. Lese ich hier zum ersten Mal. Warum nicht gleich ‚geheim‘ oder ‚vertraulich‘ schreiben, statt sich am Neusprech zu beteiligen?

Das ist ein Rechtsbegriff: https://de.wikipedia.org/wiki/Geheimhaltungsstufe

Also wenn der Staat 6Mio in einen Staatstrojaner investiert, dann ist der auch nur 6Mio wert. D.h. wenn richtige Verbrecher abgehört werden sollen, die mehr als 6MIo Schaden anrichten, sollten die nicht doof sein und sich OPSEC-Leute besorgen, die Gegenmaßnahmen fahren. Zum Schluß ist Verbrechen auch nur ein Geschäft. Und solange es sich lohnt, wird es betrieben. Die 5 Pedoraubkopierer, die man mit dem Teil fängt, sind wohl genau die 6 Millionen wert.

Wenn ich das richtig interpretiere, dann haben die nicht mal einen Trojaner gekauft/lizensiert und benutzen den selbst, sondern sie haben nur einen Dienstleistungsvertrag mit irgendwem, zu dessen Durchführung ein (angeblich) rechtskonformer Trojaner gebaut wurde.

„Helmut Ujen (BKA): …Ich habe es sowieso schwer, mit dieser Maßnahme, das kann ich Ihnen verraten. Nein, mein Punkt ist…: Dann kann ich mit denen nicht mehr kooperieren und dann kann ich diese Maßnahme nicht mehr durchführen.“ Halbe Beichte?

Da hätte mal einer der Abgeordneten nachfragen sollen, wie das mit den Sicherheitsüberprüfungen der Externen aussieht und wer den Code auditiert und abgenommen hat.

Das riecht akut nach kreativer Auslegung von Vorschriften, „weil geht halt nicht anders“.

Mauern die vielleicht auch, weil ihr Staatstrojaner so effektiv ist wie eine Hausdurchsuchung in „Das Leben des Brian“? → http://www.youtube.com/watch?v=ENl6h9uY9mE&t=3m39s

Rübennase!

Nix Rübennase ;-) Ich meine das völlig ernst, wenn ich mich an diese Aufnahme erinnere, wie Wolfgang Schäuble als Bundesinnenminister noch Online-Durchsuchungen erklärt hatte → https://netzpolitik.org/2007/schaeuble-stoibert-ueber-die-online-durchsuchung/ Der BND kann inzwischen immerhin XKeyscore am DE-CIX installieren und die Selektorenliste der NSA eingeben, merkt aber nicht wirklich, wenn sie dabei (auch) Selektoren abtippen (?), die eindeutig der Betriebsspionage und nicht der Terrorabwehr dienen. Allerdings hat Angela Merkel, nachdem sie als Welt-Klima-Queen gescheitert ist, letztes Jahr diese „Digitalisierung“ von „Neuland“ zu ihrer Agenda erklärt, und das läßt schlimmstes befürchten, weil sie dann ihre „besten“ wie Pofalla zur Bahn schickt, so daß das alles wie ein klassischer Fall von Thomas de Maizière wirkt: „Ein Teil dieser Antworten würde die Bevölkerung verunsichern.“

Vielen Dank an die Leute, welche die Protokolle aus der VS-NfD befreit haben. :)

Warum die Firmen verbrannt sein sollten, wenn ihre Namen öffentlich werden ist zunächst nicht so recht plausibel („Wegen Reichtum geschlossen.“) Ideen dazu:

1. Die Trojaner würden unter § 202c StGB fallen, sobald ein Richter auf die Idee kommt, festzustellen, dass sie von einem Kunden „unbefugt“ eingesetzt werden. Deshalb (unter anderem) ist es für die Firmen so wichtig, festzustellen, dass sie nur an „befugte“ Stellen verkaufen. Damit keiner diese wackelige rechtliche Brücke betritt, haben die Firmen ein Interesse daran, dass die Kunden geheim bleiben.

2. Die Trojaner funktionieren nur so lange, wie sie obskur bleiben. Wenn Exploits oder Signaturen bekannt werden, verlieren sie ihre Funktionalität. Was auch heisst, dass die Funktion auf Sicherheitslücken beruht, die sich grundsätzlich schließen ließen. Die Firmen haben also ein Interesse daran, vertragliche Bedinungen über die Weitergabe von Informationen so Wasserdicht wie möglich zu halten, angefangen mit dem Namen der Firma. Stehen eigentlich in den Verträgen, welche von unserer Exekutive abgeschlossen werden Sanktionen wie z. B. Schadensersatz?

3. Die „Verbranntheit“ gilt für beide Seiten. Unsere Exekutive hat die berechtigte Befürchtung, dass durch das Bekanntwerden der Namen von Firmen mit nicht rechtsstaatlichen Kunden der öffentliche Druck so stark wird, dass sie das Geschäftsverhältnis fallen lassen muss.

„Was auch heisst, dass die Funktion auf Sicherheitslücken beruht, die sich grundsätzlich schließen ließen.“

Nicht unbedingt, kann auch ein regulärer, aber mißbrauchter remote update Zugriff auf Netzbetreiber-Ebene sein (Router oder baseband processor). Mir fiele da schon eine Unternehmenstochter eines ehemals gelb-staatlichen rosa Riesen ein, die IT-Staatsaufträge üblicherweise bei uns abwickelt und über eine Konzernschwester mit remote admin Zugriff verfügt.

Sollten die bei Mitbewerbern auf der Ebene herumstochern, dann wäre natürlich ein Shitsunami mit tieffliegenden Marketing-Haifischen angesagt.

Stellen Sie sich eine Mafia vor, die die mit Abstand größte von allen Verbrecherorganisationen ist, kaltschnäuzig, zynisch, gewalttätig, sich auf ein von ihr selbst mittels Lügen, Propaganda und Terror künstlich geschaffenes Gewaltmonopol stützend: Wer sich ihr ernsthaft widersetzt wird umgebracht – ganz „legal“, denn sie macht sich ja die Gesetze selber (und wer dagegen die Rechte des Volkes einfordert, wird als „Populist“ verunglimpft und mehr oder weniger verdeckt verfolgt) – eine Organisation, so groß und so gewalttätig, daß sie sogar ihre eigenen Gesetze machen kann, weil niemand ihr widerstehen kann – und was finden Sie? Richtig! Den Staat.

Daran hat sich zwar in den letzten fünftausend Jahren nichts geändert, nun aber wird es Zeit, denn das am besten von allen organisierte Verbrechertum kommt heute nicht mehr mit Knüppeln und Pfeil und Bogen daher, sondern mit Atomwaffen, „legalisierten“ Reaktorunglücken und „Verdeckter Kriegführung“ (zu der auch die Totalüberwachung zählt) – und wird damit zur tödlichen Gefahr für für uns alle, für sich selbst, ja für den ganzen Planeten . . .

Ein grundlegendes strukturell-systemisches Problem kommt an einen Grenzwert, denn mit der Globalisierung gibt es kein „Drinnen“ und kein „Draußen“ mehr, kein Fluchtland, keine Emigration, kein Asyl: Die Bürger werden mit dem Einsatz ihres Lebens um ihre Existenz und ihre Rechte kämpfen müssen, wenn sie nicht ausgerottet werden wollen – denn der heutige Stand der Technik macht sie selbst als Sklaven der „Eliten“ überflüssig. „Rosige“ Aussichten . . .

Verfassungsschutz befürchtet Cyberattacken von Linksextremisten auf Behörden und Firmen

Berlin. Linksextremistische Computer-Hacker bereiten offenbar weltweite Cyberangriffe auf staatliche Einrichtungen und Unternehmen vor. Das geht nach einem Bericht des Nachrichtenmagazins FOCUS aus einer vertraulichen Lageeinschätzung des Bundesamtes für Verfassungsschutz („VS – Nur für Dienstgebrauch“) hervor. Demnach haben Linksextremisten auf der deutschsprachigen Internetplattform „de.indymedia.org“ bereits im April 2018 einen entsprechenden Aufruf mit dem Titel „Hack the System!“ an die internationale Szene verbreitet.

——————————————————————-

Ist Netzpolitik auch Teil des Netzwerk? Habt ihr Verbindungen zu „de.indymedia.org“?

Verfassungsschutz&Qualitätspostille „Focus“,da haben sich zwei Premiumpartner von hoher moralischer Integrität gefunden . :-)

Und extrem hoher Qualität!

Ich habe bei diesem Satz aufgehört den Quatsch im Original zu lesen:

„sie mögen nicht den Weg eines vollendeten Kommunismus gefunden haben, was einige Anarchist*innen vielleicht anstreben“

https://www.google.com/search?q=sie+mögen+nicht+den+Weg+eines+vollendeten+Kommunismus+gefunden+haben%2C+was+einige+Anarchist*innen+vielleicht+anstreben

Da hat der Autor offenkundig seinen Bakunin nicht gelesen. :)

Da steht auch drin, daß sie der Entwicklung zu einem (Traum-) Trojaner hinterherliefen – naklar, zum einen, weil es erst 2008 wohl eine rechtliche Bestimmung für die (doch auch materielle-virtuelle!) digitale Welt (Neuland) gab – davor (und danach) lief der aber, glaub ich, eh nur auf WinXP-Original – und von 2012 bis 2017 verfügte man über ein brauchbares „Übergangsmittel“, ein „Fremdmittel“, will ich hinzufügen, das allerdings nicht der rechtlichen Bestimmungen entsprach. Seit 2017, wird behauptet, gäb‘ es also einen „Trojaner“, der dem Wunsch der Geheimdienste und dem anzuwendenden Gesetz entspräche.

WTF – iwas zwischen „Heiliger Gral“ und „Blei zu Gold“? xD

Naja, das (Wunder-) Heilmittel steht ja (Stasi-) quasi schon bereit, nur dürfen die (Dienst-) „Ärzte“ es nicht einsetzen, weil die (Volks-) „Gesundheitsminister“ das/ie passende/e Gesetz/e wegen der ethischen Bedenken einiger weniger „Gefährder“ nicht in kraft treten dürfen!

Mein Wunsch ist, dass Netzpolitik die Bürger über Möglichkeiten zur digitalen Selbstverteidigung in einem Beitrag informiert. Unsere Großväter haben nicht umsonst den Art. 10 ins Grundgesetz als Grundrecht (Art. 1 bis Art. 19) aufgenommen!

https://netzpolitik.org/2018/kleines-einmaleins-der-digitalen-selbstverteidigung/

Das, was von unseren „Volksvertretern“ in Bezug auf Bürgerüberwachung inzwischen gesetzlich legalisiert wurde ist mit „Verrohung der Sitten“ noch wohlwollend umschrieben! Wehrt Euch!!!

PS: für die Entwickler für solche Software muss man sich fremdschämen.

Wir können es doch mal auf den Punkt bringen, wie der Herr Notz von den Grünen!

Eine Veröffentlichung der Klarnamen der Unternehmen, gefährdet die Staats-Sicherheit!

Also kurz, die StaSi!

Nun, zugegeben nach 1990 gilt nun, neue Mannschaft, alte Ziele!

Ist auch so ähnlich wie in der Pharmawirtschaft:

„Der Weg ist das Ziel!“

Nicht die Heilung bringt den Zaster mit dem Laster, sondern der Lange Weg zur Heilung!

Manche sollen den teuren Weg auch geschafft haben!

Bei der Sicherheitswirtschaft ist es genau so:

„Der Weg ist das Ziel!“

Nicht das Fangen und Inhaftieren der „Terroristen“ bringt den Zaster mit dem Laster, sondern eine möglichst lange und aufwändige Jagt nach diesen „Superschurken“, die immer wieder neue Methoden entwickeln und die Jagt immer schwieriger und klar, exponentiell teurer werden lässt!

Klar geschehen auch Fehler, wie bei NSU oder Amris Anschlag!

Nein nein, die Morde und Anschläge waren ja ganz im Sinne der profitorientierten Sicherheitswirtschaft und unserer Volksvertreter.

Nur das die Involvierung unserer Dienste öffentlich wurde, das war doch das Desaster!

Aber zum Glück merken sich die Bürger sowas nicht, als weiter und guten Umsatz für die Sicherheitswirtschaft!

Silentrunner ist wohl konkurs und gelöscht: https://sz.chregister.ch/cr-portal/auszug/auszug.xhtml?uid=CHE-101.253.691&loeschung=20170301

Auf der ehemaligen Webseite hieß es, dass die Firma „übernommen“ wurde: https://web.archive.org/web/20160811234444/http://silentrunner.ch/

Weisst du, ob die Firma und die Angestellten in einer neuen Firma aufgegangen sind? Wenn ja, in welcher?