Das kanadische Citizen Lab der Universität Toronto hat schon öfters Überwachungstechnologien enttarnt, darunter auch die Staatstrojaner-Suite FinSpy/FinFisher der deutsch-kanadischen Firmengruppe Gamma. Jetzt hat das Team um Morgan Marquis-Boire einen neuen Bericht veröffentlicht, der die weltweite Verbreitung der Software „made in Germany“ beschreibt.

Der ursprüngliche Bericht vom Citizen Lab hatte entdeckt, dass die Software auf Computern von Demokratie-Aktivisten aus Bahrain eingesetzt wird. Aus den Eigenschaften des dazugehörigen „Command and Control“-Servers hatten Forscher von Rapid 7 Server in zehn Staaten entdeckt, die sich ähnlich verhalten. Kurz nach dieser Veröffentlichung wurden die gefundenen FinFisher-Server geupdated, um diese Erkennungsmethode zu verhindern.

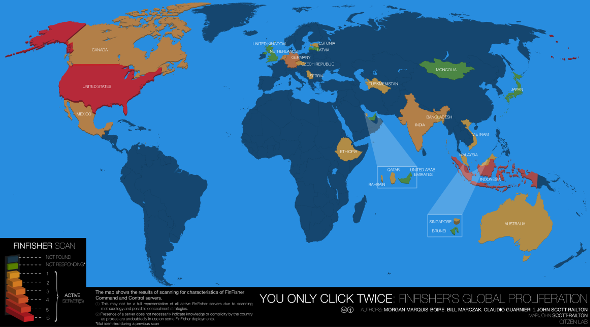

Jetzt haben sich beide Teams zusammen getan und mit einer neuen Methode 33 FinFisher Kommando-Server in 25 Staaten ausfindig gemacht. Auf einer Karte:

Unter den gefundenen Servern sind auch drei aus Deutschland:

- 80.156.xxx.xxx – Gamma International GmbH

- 37.200.xxx.xxx – JiffyBox Servers

- 178.77.xxx.xxx – HostEurope GmbH

Für den Gamma-Server ist Chef-Entwickler Martin J. Münch als Kontaktperson eingetragen. Damit dürfte es schwierig werden, sich erneut herauszureden. Wir haben Münch einen Fragenkatalog zu den neuen Ergebnissen geschickt, aber bisher leider keine Antwort erhalten.

Unter den gefundenen Staaten sind auch einige, die nach dem aktuellen Freedom in the World Bericht der Nichtregierungsorganisation Freedom House als nur „teilweise frei“ (Bangladesh, Malaysia, Mexiko, Singapur) oder sogar als „nicht frei“ eingestuft werden (Bahrain, Brunei, Äthiopien, Katar, Turkmenistan, Vereinigte Arabische Emirate, Vietnam).

In Äthiopien haben die Forscher auch ein weiteres Exemplar des FinFisher-Trojaners im Einsatz gefunden, der mit dem entdeckten Kommando-Server beim staatlichen Telekommunikations-Anbieter kommuniziert. Das Sample hat viele Gemeinsamkeiten mit dem bahrainischen Exemplar, darunter den String „finspyv2“ im Code und identische Dateien. Als „Köder“ wurden Bilder von politischen Oppositionellen der Partei Ginbot 7 verwendet. Öffnet man diese, wird der Computer infiziert und alle Daten und Kommunikation können ausgelesen werden. Das lässt vermuten, dass auch die äthiopische Regierung mit diesem Staatstrojaner politische Aktivistinnen überwacht.

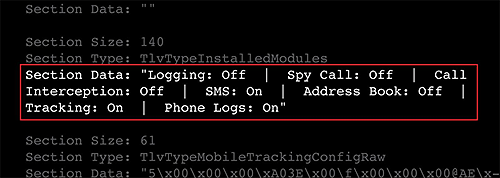

Ein weiteres Sample wurde in Vietnam entdeckt, diesmal FinSpy Mobile für Android. Auch dieses Exemplar kommunizierte mit dem gefundenen Kommando-Server in Vietnam und schickt dort unter anderem die SMS-Nachrichten hin. Laut einer gefundenen Konfigurationsdatei wurden in dieser Version folgende Funktionen aktiviert:

Die Berichte der Menschenrechtsorganisation Human Rights Watch über Äthiopien und Vietnam listen massive Freiheitseinschränkungen und Menschenrechtsverletzungen auf:

Ethiopian authorities continued to severely restrict basic rights of freedom of expression, association, and assembly. Hundreds of Ethiopians in 2011 were arbitrarily arrested and detained and remain at risk of torture and ill-treatment.

The Vietnamese government systematically suppresses freedom of expression, association, and peaceful assembly. Independent writers, bloggers, and rights activists who question government policies, expose official corruption, or call for democratic alternatives to one-party rule are routinely subject to police harassment and intrusive surveillance, detained incommunicado for long periods of time without access to legal counsel, and sentenced to increasingly long terms in prison for violating vague national security laws.

Diese neuen Fakten widersprechen den Beteuerungen der Hersteller-Firmen, dass sie nur an die Guten (TM) verkaufen, die auch wirklich nur die Bösen (TM) fangen. Immer wieder werden westliche Staatstrojaner bei autoritären Regimen auf der ganzen Welt gefunden. Wenn Gamma, VUPEN und Hacking Team beteuern, dass sie sich an alle Exportbeschränkungen halten, dann zeigt das, dass diese unzureichend sind. Überwachungstechnologien dieser Art dürfen nicht in die Hände von Staaten gelangen, die für Menschenrechtsverletzungen bekannt sind.

Erst gestern hat Reporter ohne Grenzen gefordert:

„Der Einsatz solcher Technologien ist schon unter strenger rechtsstaatlicher Aufsicht umstritten“, sagte ROG-Vorstandsmitglied Matthias Spielkamp in Berlin. „In den Händen autoritärer Regime verwandeln sie sich in digitale Waffen.“ Die Europäische Union und die USA haben mittlerweile den Export von Soft- und Hardware zur Internetüberwachung nach Syrien und in den Iran verboten. Doch das ist zu wenig.

„Sanktionen gegen Krisenstaaten wie Syrien sind richtig, greifen aber zu kurz“, sagte Spielkamp. „Reporter ohne Grenzen fordert die EU-Staaten auf, den Export von Zensur- und Überwachungstechnik generell zu kontrollieren.“ Gleiches gelte für die USA. So sollten diese Technologien in das Wassenaar-Abkommen über Exportkontrollen für konventionelle Waffen und Dual-Use-Güter und -Technologien aufgenommen werden.

So lange das nicht der Fall ist, sollte auch Deutschland von Geschäften mit solchen Firmen Abstand nehmen, statt die gleiche Software selbst verwenden zu wollen.

Als “Köder” wurden Bilder von politischen Oppositionellen der Partei Ginbot 7 verwendet. Öffnet man diese, wird der Computer infiziert

Könnt ihr noch etwas mehr erläutern, wie diese Infektion vonstatten geht?

Sind die vermeintlichen Bilder tatsächlich ausführbare Dateien? Wie werden diese dann ausgeführt oder springt zunächst ein Bildbetrachter an? Sind Adminstrationsrechte erforderlich? Für welche OS existieren solche „Infektionsbilder“ oder gibt es gar generische? Wie kann man sich schützen? Genügt ein Benutzeraccount ohne administrative Rechte?

Würde mich freuen, wenn ihr noch ein paar Informationen hierzu hättet.

Dazu hatte der ursprüngliche Bericht Details. In der dort gefundenen Version waren die Bilder tatsächlich verschleierte, ausführbare Dateien. Die Bilder wurden auch angezeigt, aber im Hintergrund wurde die Malware installiert. Die hat sich dann tief ins System eingenistet und versteckt.

Neben gezielten E-Mail-Anhängen bietet Gamma aber auch die Möglichkeit, sich beim Provider per Man-in-the-Middle einzuklinken und gefälschte Updates in deinen Datenverkehr einzuspeisen.

Gamma verkauft Trojaner für alle verbreiteten Systeme, darunter Windows, Max OS X, Linux, iOS, Android, BlackBerry, Windows Mobile und Symbian.

Absolute Sicherheit gibt es nicht. Mit genug Aufwand ist jedes System zu infizieren und auch Administrator-Rechte zu erlangen. Diese spezialisierten Firmen sitzen auf unveröffentlichten Lücken und Exploits für alle möglichen Systeme.

Deswegen ist es so wichtig, das politisch zu verhindern, nicht (nur) technisch.

Solche Technologien dürfen überhaupt nicht exportiert werden !!!!