Vor einem Monat hat der Bundestag den Einsatz von Staatstrojanern massiv ausgeweitet. Bisher durfte das BKA Geräte hacken, um internationalen Terrorismus zu verhindern. Jetzt kann die Polizei immer dann in Geräte eindringen, wenn sie ein Telefonat abhören darf – also tausendfach. Dafür rüsten die Behörden ihre Spionage-Software weiter auf.

Das Innenministerium berichtet regelmäßig über die Entwicklung der Staatstrojaner, leider als „nur für den Dienstgebrauch“ eingestufte Verschlusssache. Wir haben trotzdem die ersten beiden Ausgaben publiziert, jetzt veröffentlichen wir an dieser Stelle auch den dritten Bericht im Volltext.

Vom Kompetenzzentrum zur Zentralstelle

Schon vor über zehn Jahren wurde der BND beim Hacken erwischt, das BKA darf seit 2009 in Geräte eindringen. Aufmerksamkeit bekam das Thema vor allem, als der Chaos Computer Club 2011 nachwies, dass die eingesetzte Software der Firma DigiTask technisch mehr konnte als sie rechtlich durfte.

Einen Monat nach diesem PR-Desaster hatte das Bundeskriminalamt ein „Kompetenzzentrum IT-Überwachung“ eingerichtet, um einen eigenen Staatstrojaner zu programmieren. Obwohl Landes-Polizeien und Zoll Mitarbeiter entsendet haben, konnten erst letztes Jahr alle 30 Stellen besetzt werden.

Zeitgleich zur Fertigstellung hat Innenminister Thomas de Maizière die „Zentrale Stelle für IT im Sicherheitsbereich“ (ZITiS) ins Leben gerufen, die Staatstrojaner für alle Behörden von Bund und Ländern entwickeln soll. Dieses Jahr sind 120 Angestellte und zehn Millionen Euro eingeplant, in den nächsten fünf Jahren soll ZITiS auf 400 Mitarbeiter wachsen.

Das eigens eingerichtete Kompetenzzentrum beim BKA dürfte teilweise in der neuen Behörde aufgehen. Unsere diesbezügliche Nachfrage bei BKA und Innenministerium blieb bislang unbeantwortet. (Update: Nach drei Tagen haben wir eine Antwort: Beide ergänzen sich.)

RCIS: Staatstrojaner programmiert vom Staat

Das BKA hat bisher einen Staatstrojaner selbst programmiert: die „Remote Communication Interception Software“ (RCIS). Im Februar 2016 gab das Innenministerium die erste Version zum Einsatz frei. Die Firma TÜV Informationstechnik GmbH hat den Quellcode überprüft, den Bericht darf die Öffentlichkeit jedoch nicht sehen.

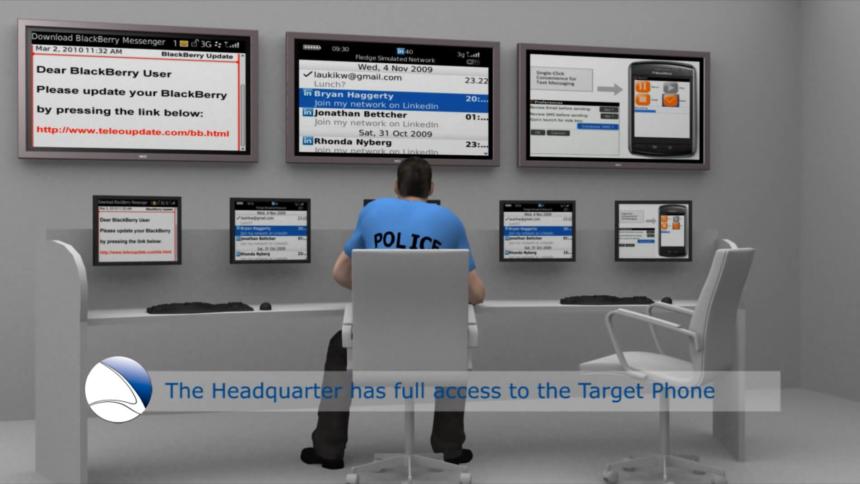

Auch die Bundesdatenschutzbeauftragte (BfDI) prüfte den BKA-Trojaner, aber nur in einem „praktischen Test“. Bei solchen „Funktionstests“ wird den Mitarbeitern ein Einsatz simuliert und sie dürfen auf der Bedien-Oberfläche rumklicken. Wir haben die BfDI nach Details zur dieser „datenschutzrechtlichen Kontrolle“ gefragt, aber die Pressestelle lehnt inhaltliche Aussagen ab:

Der Kontrollvorgang ist noch nicht abgeschlossen.

Der Prüfbericht ist noch nicht fertiggestellt.

Der Prüfbericht wird nicht veröffentlicht.

Der Bericht wird als GEHEIM eingestuft.

Damit geben wir uns nicht zufrieden und haben per Informationsfreiheitsgesetz sämtliche Informationen zum Prüfvorgang angefordert.

Da RCIS Version 1.0 aber nur Skype auf Windows abhören kann, arbeitet das BKA seit einem Jahr an Version 2.0. Damit sollen auch Smartphones wie Android und iPhones infiziert und Messenger-Apps wie WhatsApp und Signal mitgelesen werden. Geplant ist, diese Erweiterung noch in diesem Jahr fertig zu programmieren und für den Einsatz freizugeben.

FinSpy: Staatstrojaner als private Dienstleistung

Neben dem selbst gebauten Staatstrojaner setzt das BKA weiterhin auf die kommerzielle Variante FinFisher/FinSpy. Die Behörde hat dieses international berüchtigte Überwachungs-Paket schon 2012 gekauft, ursprünglich als Übergangslösung bis zur Fertigstellung von RCIS. Mittlerweile hat das Innenministerium die Begründung gewechselt: Jetzt dient FinSpy als Ersatz-Trojaner, falls die Eigenentwicklung wieder enttarnt wird. Der eigentliche Grund dürfte aber sein, dass FinSpy all das kann, was RCIS nicht kann.

FinSpy ist immens mächtig und wird als „komplettes Portfolio“ des Hackens beworben. Die Software kann mehr, als das Gesetz erlaubt. Aus diesem Grund setzt das BKA FinSpy bis heute nicht ein, obwohl es schon vor fünf Jahren 150.000 Euro dafür bezahlt hat. Mittlerweile hat der Hersteller die Software schon drei mal überarbeitet, die neuste Version wird noch immer auf Rechtmäßigkeit geprüft. Das Innenministerium hofft, FinSpy bald für den Einsatz freigeben zu können.

Ob der Staat überhaupt Schadsoftware braucht, wird nicht mehr hinterfragt. Vor zwei Jahren gelang das „Strategie- und Forschungszentrum Telekommunikation“ von BKA, Bundespolizei und Verfassungsschutz zur Auffassung, es gäbe keine „grundrechtsschonenden Alternativen“ zum Trojaner-Einsatz. Seitdem wurde die intensivste Überwachungsmethode des Staates zum Alltagsinstrument ausgeweitet.

CCC: „Leumund nur unter Diktatoren fabelhaft“

Falk Garbsch, Sprecher des Chaos Computer Club, kommentiert gegenüber netzpolitik.org:

Sobald die Zugriffsmöglichkeiten per Gesetz in Kraft sind, schert sich niemand mehr um die Versprechen, die einst gegeben wurden: Jetzt werden zum Staatshacken wieder Dienstleistungen von Unternehmen in Anspruch genommen, in die kein Beamter oder Kontrolleur hineinschauen durfte. Man vertraut stattdessen den Zusicherungen und Präsentationen von kommerziellen Anbietern, deren Leumund nur unter Diktatoren fabelhaft ist.

Das staatliche Hacken weiterhin als eine bloße Überwachungsmaßnahme wie jede andere zu verkaufen, ist angesichts der jetzt veröffentlichten Papiere eine dreiste Entstellung der Wahrheit. Kaum ist das Staatstrojaner-Gesetz durch den Bundestag, geht der Staat einerseits auf Shopping-Tour bei mehr als zweifelhaften Anbietern und lässt sich andererseits bei seiner Trojaner-Eigenentwicklung von niemandem in die Karten schauen. Wie nebenbei wird ein Trojaner-Arsenal aufgebaut, als sei es schon normal, dass der Staat die Digitalhirne seiner Bürger hackt.

Hier das Dokument im Volltext:

Geheimhaltungsstufe: Verschlusssache – Nur für den Dienstgebrauch

Datum: 2. Mai 2017

Bericht zur Nr. 10 des Beschlusses des Haushaltsausschusses des Deutschen Bundestages zu TOP 20 der 74. Sitzung am 10. November 2011

Das Bundesministerium des Innern (BMI) berichtet über die Arbeit des Kompetenzzentrums Informationstechnische Überwachung (CC ITÜ) im Bundeskriminalamt (BKA) im Zeitraum 18. Februar 2016 bis 30. April 2017 wie folgt:

1. Einrichtung des CC ITÜ im BKA

Mit der Besetzung des im zurückliegenden Berichtszeitraum noch unbesetzten Dienstpostens des „Forschungs- und Entwicklungskoordinators“ wurde die Einrichtung des Kompetenzzentrums Informationstechnische Überwachung (CC ITÜ) im BKA abgeschlossen.

2. Stand der Maßnahmen im Einzelnen

2.1. Eigenentwicklung Quellen-TKÜ-Software

Das Bundesministerium des Innern hat mit Schreiben vom 22. Februar 2016 den Betrieb der BKA-eigenen Quellen-TKÜ-Software „RCIS 1.0″ nach Abschluss der Überprüfung des Quellcodes der Software durch ein externes Softwareprüflabor und Bestätigung der Konformität mit der „Standardisierenden Leistungsbeschreibung (SLB)“ freigegeben. Die Ergebnisse der Überprüfung wurden der Bundesbeauftragten für den Datenschutz und die Informationsfreiheit (BfDI) und dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zur fachlichen Bewertung nach IT-Sicherheits- bzw. datenschutzrechtlichen Aspekten mitgeteilt.

Die BfDI führte Ende August 2016 eine datenschutzrechtliche Kontrolle im Bereich der Quellen-TKÜ im BKA durch, bei der auch ein praktischer Test der eigenentwickelten Quellen-TKÜ-Software des BKA durchgeführt wurde. Die Veröffentlichung des abschließenden Prüfberichts durch die BfDI steht noch aus. Bisher sind keine Punkte bekannt, die im Ergebnis eine Überarbeitung der Software erforderlich machen würden.

Für den Erhalt der Zukunftsfähigkeit von Quellen-TKÜ ist es erforderlich, die Einsatzmöglichkeit der eigenentwickelten Software technisch zu erweitern und auf mobile Plattformen (z. B. Android, Blackberry, Apple iOS) auszudehnen. Das BKA hierzu hat im 3. Quartal 2016 die Weiterentwicklung der „RCIS“ zur Version 2.0 begonnen. Diese soll nach aktueller Planung in 2017 abgeschlossen werden (einschließlich Softwareprüfung und betrieblicher Freigabe).

2.2. Einsatz einer kommerziellen Quellen-TKÜ-Software

Die durch das BKA im Oktober 2012 zum Zwecke der Redundanz, z.B. für den Entdeckungsfall der eingesetzten Software, zusätzlich beschaffte kommerzielle Quellen-TKÜ-Software „FinSpy“ wurde nach erfolgter Überarbeitung durch die Herstellerfirma im Zeitraum Juni 2016 bis Februar 2017 durch ein externes Softwareprüflabor einer erneuten Quellcodeprüfung hinsichtlich ihrer Konformität mit der SLB unterzogen. Die Prüfberichte werden derzeit durch das BKA ausgewertet, darüber hinaus finden funktionale Tests der Quellen-TKÜ-Software „FinSpy“ im BKA statt. Nach positivem Abschluss der funktionalen Tests und Bestätigung der vollständigen SLB-Konformität auf Grundlage der Ergebnisse der Softwareprüfung ist die Freigabe des Einsatzes durch das Bundesministerium des Innern geplant.

2.3. Protokollierungssystem im BKA

Im Januar 2016 erfolgte nach Abschluss der Entwicklungsarbeiten die Erklärung der Einsatzbereitschaft des BKA-Protokollierungssystems „ProSys“, das seitdem uneingeschränkt einsatzbereit ist. Zwischen Februar 2016 und März 2017 wurden Weiterentwicklungen an „ProSys“ durchgeführt, beispielsweise zur Anpassung an die in der Entwicklung befindliche „RCIS“-Version für mobile Plattformen sowie konzeptionelle Vorarbeiten für einen Einsatz von „ProSys“ in den Ländern bei zur Quellen-TKÜ berechtigten Dienststellen außerhalb des BKA.

3. Grundrechtsschonende Alternativen

Für die Erforschung grundrechtsschonender Alternativen zur Quellen-TKÜ hat das Strategie- und Forschungszentrum Telekommunikation (SFZ TK) im Rahmen des Forschungsprojekts „tGATT“ in einer technischen Studie mögliche Alternativen zur Quellen-TKÜ betrachtet. Das Projekt war im April 2015 mit dem Ergebnis abgeschlossen worden, dass eine umfassende bzw. vollwertige Alternative zur Quellen-TKÜ nicht identifiziert werden konnte. Seit Abschluss des Projektes werden der Markt und der Forschungs- und Entwicklungsbereich in Bezug auf grundrechtsschonende Alternativen zur Quellen-TKÜ durch die am SFZ TK beteiligten Behörden im Rahmen der täglichen Arbeit stetig beobachtet. Dabei konnten bislang keine neuen Ansatzpunkte identifiziert werden, die auf Alternativen zur bisherigen Vorgehensweise hindeuten.

„Eine grundrechtschonende Alternative ist nicht moeglich.“ Danke. Mehr muss der Buerger doch nicht wissen. Erneut ein Verstoss der Legislative gegen Grundrechte ihrer Buerger. Karlsruhe uebernehmen Sie.

Wie wird denn Android und iOS infiziert? Da gibt es doch das Baseband, das nicht unter kontrolle der besitzer steht (eigener prozessor etc). Und bei schlechten geräten hat das baseband zugriff auf das gesamte gerät. Da könnte doch das baseband als sicherer hafen (aus sicht des trojaners) genutzt werden, um dann in das dateisystem einzufallen

Wie BKA/ZITiS die Zielgeräte konkret technisch infiziert wollen, hüten sie natürlich als Geheimnis.

Laut Gesetz darf die „Aufbringung der Überwachungssoftware […] grundsätzlich nur auf technischem Wege oder mittels kriminalistischer List erfolgen“.

Wahrscheinlich dürfte das in den meisten Fällen mit direkten physischem Zugriff erfolgen, also z.B. in einer Kontrolle wie am Flughafen oder Personenkontrolle oder so. AFAIK haben Behörden nie ausgeschlossen, dass sie auch Phishing-Mails verschicken könnten. FinSpy wirbt sogar damit, vom Internet-Zugangs-Anbieter in System-Updates eingespeist zu werden. Theoretisch könnte die Polizei auch einfach zu Hause einbrechen und den Trojaner nachts instalieren. Oder Staats-IT wie Elster dafür zweckentfremden.

Wie auch immer die Praxis aussehen wird: Ich bin sicher, der CCC wird die gewählten Methoden gerne untersuchen.

Also, wäre ich „der Dienst“, würde ich zu einem gehen, der Zugriff auf App-bzw. Playstore hat, hat dieser eine „Leiche im Keller“, würde ich dieser Person ein paar „Optionen“ offerieren.

Hat diese Person keine „Leichen“ im Keller, wird in der Verwandtschaft geforscht bzw. eine „Leiche“ aus dem Hut gezaubert, gegen die sich diese Person nicht mehr zur Wehr setzen kann bzw. sollte, wir haben schließlich einen Rechtsstaat, in dem man vor Gericht seine Unschuld nachweisen darf!

Je nach Leiche ist dann egal ob man gewinnt oder verliert, auf sozialer/beruflicher Ebene hat man sowieso schon verloren.

Nun wird eine infizierte App, die der mutmaßliche Terrorist nutzt, im Store integriert und als Update angeboten und da sich ein Eierphone bzw. eine Googlewanze sich im Store eineindeutig authentifizieren, bekommen auch nur die Telefone von Journalisten oder Menschenrechtler die unangenehm aufgefallen sind, das vom BKA modifizierte Leckerli serviert und dieses Leckerli wird dann auch installiert, da die Geräte den Apps aus den Stores vorbehaltlos vertrauen, nicht?

Also, eine Infektion ist also rein von der Sache her gezielt möglich und ich würde es so machen, wäre ich ein „Dienst“ im Dienste unserer Regierung!

Soziale Erpressung?

Hey, es geht hier um höhere Ziele, ja heiligt der Zweck die Mittel!

Nee, mit App über App-Store oder via update geht es nicht, weil man damit eine unüberschaubare Anzahl von Geräten hacken würde. Es ist anzunehmen, dass die Buben einfach den Zugangsprovider höflich bitten das Teil zu installieren. Letztlich werden sie immer nur den anderen hinterherhecheln. Die Betriebssystementwickler schlafen was Sicherheit anbetrifft auch nicht. Da sind bürokratische Staatshacker ziemlich schnell am Ende ihrer Weisheit. Wenn die ersten Linux-Staats-Trojaner gesichtet werden, geht die geneigte Spionageabwehr eben zu Free-, Open- oder NetBSD über und damit dürften alle bisherigen Entwicklungen aus dem Spiel sein. Aber BSD ist wirklich eingeschränkter Spaß.

Neben der Tatsache, dass nur eine sehr kleine Minderheit kriminell oder gar schwerkriminell ist, würde ich StaatsTrojaner nicht als ernste Gefahr für meine Rechner ansehen. Viel eher die Typen, die den Netzwerkverkehr mitschneiden und so Profile für die „Werbetreibenden“ erstellen und verkaufen. Selbst die Geheimdienste wären mir einfach schei*egal.

Nö muss man nicht, dein Gerät ist eindeutig identifizierbar. Auch deine App-Store-ID. Bist Du Target wäre es der sicherste und effektivste Weg hier die Malware anzusetzen, wenn man an das Device gehen will. In den Datenpaketen steht deine eindeutige Nutzer – Kennung drin, die zwischen deinem Device und dem Appstore auf Anbieterseite rotiert (Kann man per Man In The Middle aus den Paketen auslesen oder ggf. beim Provider besorgen) . Gleiches ließe sich auch unter Windows praktizieren, da hier ebenfalls deine Identität eindeutig bekannt ist (Hardware-ID & Software-ID), wenn Du automatische Updates laufen lässt folglich gleiches Risiko. Bedeutet will ich Max Muster, Musterstraße 12 in Musterhausen hacken, so besorge ich mir die eindeutigen Identifizierungsmerkmale und spiele anhand dieser Information gezielt den Trojaner als Update auf allen Systemen des Betroffenen ein. Keine massenhafte Verbreitung notwendig. Sozusagen der ultimative Überwachungstraum :-)

Ich kann spezielle Updates einem jeweiligen Client zuweisen!

Im übrigen, sind die Geräte an einen Anmelde Account zugewiesen, also sollte ein entsprechender Mitarbeiter diesem Account und den jeweilig zugeordneten Geräten entsprechende Updates zuweisen können!

Selbst wenn deine Behauptung Wahr wäre, Ideal, jeder Deutsche Client bekommt einen Deutschen Trojaner, jeder Österreicher einen österreichischen Trojaner!

Ideal, alle mutmaßlichen Terroristen werden präventiv mit dem Trojaner versorgt und falls ein entsprechender Verdachtsmoment aufkommt, z.B. die Einreichung einer Petition, darf der Trojaner zur Prävention eingeschaltet werden!

App-Store-ID… was ist, wenn man den App-Store garnicht installiert, sondern F-Droid benutzt. LineageOS kommt doch erstmal von Haus aus ohne Gapps. Den Store kann man installieren, muss man aber nicht. APKs kann man auch manuell aufs Gerät schieben.

Signal kann man soweit ich weiss auch ohne Store über F-Droid installieren… so schnell hört man das nicht ab. Also wie ein Staatstrojaner auf ein sauberes LineageOS kommen soll würde mich auch brennend interessieren.

@Android Studio Guru, du darfst nicht vergessen, gegen wen diese Gesetze erlassen werden.

Wir wissen, das es Alternativen gibt, der „Normalbürger“ muss sich erst informieren und wenn dieser mit seinem „Normalbürgerumfeld“ konspirativ Kommunizieren möchte, so muss dieser diesem Umfeld das auch Mitteilen!

Soweit denkt der „Normalbürger“ nicht, er denkt, das die Verschlüsselung ausreicht und die Software aus dem Store sicher ist.

Wenn sich viele „Normalbürger“ mit Trojaner zu einer Demo verabreden, dann wissen die Dienste Bescheid, wieviele Störer sie zur Demo schicken müssen, um aus einer gewaltlosen eine gewalteskalierende Demo und die Rädelsführer Dingfest zu machen!

Revolten im Keim ersticken, „Austrocknen“ nennt man das.

Hier geht es nicht um dich oder mich, hier geht es um Massen.

@Android Studio Guru, klar kann man mit etwas Fachwissen in Java Programmierung seine eigene App ( https://developer.android.com/studio/index.html ) programmieren, nur wer macht sich die Mühe, eignet sich dieses Wissen an, wer hat die Zeit und das Geld dazu?

Der „Normalbürger“?

Echte Kriminelle, echte kriminelle Organisationen hingegen schon!

Ich möchte es nochmal betonen, die aktuellen Gesetze greifen hier nicht!

Die echten Kriminellen dürfen weiterhin Agieren, wie sie es für nötig erachten

Also heimliches Betreten von Wohnungen durch Behörden ist zumindest offiziell nicht erlaubt, das schließe ich zur Zeit aus. Am einfachsten wäre die Installation des Trojaners über den Internetanbieter. Hier wäre eine Frage an die Experten: ist das rechtlich möglich, können die Internetanbieter dazu gezwungen werden?

Naja, ich würde das Ganze doch versuchen recht intelligent zu gestalten. Jedes Gerät ist eindeutig identifizierbar, lokalisierbar. Habe ich das Target also ausfindig gemacht, würde ich entsprechend ein fingiertes Update / eine Hiddenapp einspielen (lassen). Zuvor sollte man dazu natürlich sicherstellen, dass das Target technisch nichts mitbekommt, also nachts ggf. installieren lassen während des Schlafs. Die meisten Leute haben eh alles an, sowohl Mobile Daten wie auch WLAN. Geht schon. Ortung sollte so auf 0,5m genau sein. Forensiktools werden wohl nur die wenigsten nutzen, um irgendetwas zu bemerken. Interessant wäre aber die Frage, wie die die Rootrechte erzwingen, wenn das Device entsprechende Schutzvorkehrungen besitzt. Bekommt man den Trojaner auch in das ggf. vorhandene Recovery per ggf. „manipuliertem“ Systemupdate? Manuell ist das Rooten mittlerweile bei einigen Telefonen sehr aufwendig, wenn auch machbar. Ich würde das Ding echt gerne mal sehen und analysieren. Noch mehr verwundern würde es mich, wenn das Teil ohne Rootrechte funktioniert. Und warum nicht gleich den heimischen Router kompromittieren? Ist das nicht sinnvoller / effektiver, als einzelne Devices zu übernehmen, wenn man den gesamten Traffic abholt? Oder ggf. direkt an der öffentlichen IP-Adresse abgreifen? Wirft viele Fragen auf. Kann man sicher noch pervertieren.

Wie soll denn der Internetanbieter Zugriff auf dein Smartphone erlangen? Der stellt nur den Zugriff auf seine Server bereit, außer er muss vom Gesetz her Fishinglösungen anbieten.

T-Mobile empfiehlt: räumen sie jetzt Android mit dem neuen AndroidCleaner von T-Mobile auf! Ja ne, klar.

Und wenn das schliesslich da BKA 10 Milliarden an die NSA überweist, um Android total zu dominieren, wird folgendes passieren: man überwacht ca. 100 Gefährder in Echtzeit, wird aber dank totaler Inkompetenz den ein oder anderen doch einen Anschlag durchführen lassen, weil die Kompetenzkompetenz nicht geklärt ist und die eine Behörde nicht weiss, was die andere macht. Siehe Amri und der Weihnachtsmarkt-Truck…

Und wenn schliesslich das BKA 10 Milliarden an die NSA überweist, um Android total zu dominieren, wird folgendes passieren: man überwacht ca. 100 Gefährder in Echtzeit, wird aber dank totaler Inkompetenz den ein oder anderen doch einen Anschlag durchführen lassen, weil die Kompetenzkompetenz nicht geklärt ist und die eine Behörde nicht weiss, was die andere macht. Siehe Amri und der Weihnachtsmarkt-Truck…

„Wie soll denn der Internetanbieter Zugriff auf dein Smartphone erlangen? Der stellt nur den Zugriff auf seine Server bereit, außer er muss vom Gesetz her Fishinglösungen anbieten.“

Ganz einfach, zwischen dir und dem ISP wird ein Proxyserver des BKA geschaltet, der deinen Rechner oder Smartphone per Huckepack über reguläre Softwareupdates mit dem Staatstrojaner infiziert.

Man sollte die Latte vielleicht etwas höher setzen und versuchen, Threema zu knacken (was wohl unrealistisch wäre). ;-) Dass bei WhatsApp alle Metadaten ausgewertet werden, ist ja eh klar, und mit Metadaten lässt sich ja bekanntlich eine ganze Menge über eine Person erschliessen.

Threema mitzulesen ist nicht mehr oder weniger kompliziert als WhatsApp oder andere Messenger: Sobald die Malware auf deinem Gerät ist, hast du verloren. Der vom CCC enttarnte Trojaner hatte einfach alle paar Sekunden Screenshots vom ganzen Bildschirm gemacht.

Woher bekommt ihr die Dokumente eigentlich, von Whistleblowern?

Oder von Hackern, die sich das Zeug schnappen?

vom weihnachtsmann, der is ja grad sonst eh arbeitslos

:-p

Ist die eingesetzte Software wie sich das gehört NSA kompatibel ?

z.B. Server in USA oder ähnliches wie gehabt.

Es wird mit Sicherheit eine Cloudlösung geben!

Ich denke es wird Zeit Anleitungen zur Verifikation der Systeme zu schaffen: Wie stelle ich die Verletzung der Integrität fest?

Gibt es bekannte Tools um OS und Apps gut zu vergleichen? MIT adb kann z.B. die APK kopiert werden. Unter Angabe der Version und Prüfsumme sollte eine Vergleichsdatenbank möglich sein.

Bei OS und BB wird es wohl etwas komplizierter.

Die Verifizierung der Integrität kannst Du eigentlich nur am Traffic vornehmen, nicht anhand der Software / Apps oder dem Betriebssystem. Sprich weißt Du welche/r Software / Dienst / Prozess über welchen Port zu welcher Remoteadresse funkt, weißt Du mit etwas Erfahrung, ob der Traffic ok ist. Du musst dazu aber dann auch dein Gegenüber kennen. Sprich prüfen wem welche Remoteadresse gehört (ripestat, arin, apnic usw). Kontrollierst Du diese Ebene und filterst den Traffic, der dir entweder aus Sicherheitsgründen nicht passt, oder weil er Malwareerscheinungsbild hat, bist Du relativ sicher. 100% Sicherheit kannst Du allerdings generell vergessen. Das anderweitig zu machen über bunte Tools ohne Hintzergrundinformationen, die ebenfalls wieder Daten erzeugen und ggf. fehlerhaft sind wäre mir persönlich zu unsicher. Trafficebene bedeutet jedoch auch Eigenverantwortung und Wille sich damit auseinanderzusetzen. So kann man allerdings z.B. auch gänzlich ohne Virenscanner Malware überführen, lahmlegen, entfernen und man ist nicht an das Betriebssystem / Vertrauen in automatische Updates gebunden.

Das setzt natürlich voraus, dass die CPU davon mitbekommt. Stichwort Baseband-Exploit und Firmware-Over-The-Air.

We are fucked wenn das BKA Experten an Land zieht.

Wer zahlt eigentlich die Verbindungskosten.

Das wäre mal bei all dem Abhören zu untersuchen, inwieweit es nicht ein Eigentumsdelikt oder ein illegales erschleichen von Leistungen darstellt.

Oder übernimmt der Staat die Mobilfunkrechnung wenn er durch seine heimlich aufgespielte Software (Trojaner) Leistungen hervorruft.

Ich bin mir ziemlich sicher: Das zahlt die Behörde und zwar schon auch deshalb weil die Überwachung auffliegen könnte wenn ungewöhnliche Posten auf der Rechnung auftauchen oder das ungedrosselte Datenvolumen plötzlich erschöpft ist. Ich meine mich dunkel zu erinnern daß es vor Jahren mal einen solchen Fall gab. Wobei sich die Datenmenge in Grenzen hält wenn es nur um Telefonaudio, Screenshots oder gar nur Keylogging geht.

Wäre aber mal ein guter Ansatzpunkt hierüber einige Anfragen zu stellen.

Eigentum ist rechtlich besser geschützt als die Privatsphäre.

Und bürgerliche Kreise reagieren beim Geld oft sensibler als bei gesellschaftlichen Themen.

Wer zahlt für die Überwachung des NSA? Wer zahlt für die Unterseekabel und wer nutzt sie? Wenn ich das wüsste könnte ich z.B. meinen Provider verklagen, da andere auf meine Rechnung Leistungen beziehen.

Wer kommt für die Mobilfunkrechnung des Staatstrojaners auf?

Wer kommt für den Schaden für vom Staat gehackte Systeme auf?

Kann ich Schadessersatz verlangen, wenn die Systemlücken die der Staatstrojaner nutzt und die trotz besseren Wissens nicht geschlossen werden, bei mir Schaden anrichtet?

Hat der Staat eine Verpflichtung Schaden abzuwenden?

Theoretisch hat der Staat die Aufgabe Schäden von seiner Bevölkerung abzuwenden, aber was wäre, würde die Bevölkerung seiner gewählten Vertreter mit Argwohn und Feindseligkeit begegnen?

Hat da der Staat nicht die Pflicht seine Feinde zu bekämpfen und einen Obolus zu verlangen, mit dem dieser die Ausfälle der Provider begleicht?

Im übrigen kann man die Route zum Command-Server vom Datenlimit ausnehmen, auch von einer Drosselung!

Der Terror stellt für die Bevölkerung im Moment kein großes Problem dar, da sich der Terror erst sein wahres Gesicht zeigen wird, sobald die Terroristen im Amt bestätigt wurden!

Theoretisch hat der Staat die Aufgabe Schäden von seiner Bevölkerung abzuwenden, aber was wäre, würde die Bevölkerung seiner gewählten Vertreter mit Argwohn und Feindseligkeit begegnen?

Hat da der Staat nicht die Pflicht seine Feinde zu bekämpfen und einen Obolus zu verlangen, mit dem dieser die Ausfälle der Provider begleicht?

Im übrigen kann man die Route zum Command-Server vom Datenlimit ausnehmen, auch von einer Drosselung!

Der Terror stellt für die Bevölkerung im Moment kein großes Problem dar, da der Terror erst sein wahres Gesicht zeigen wird, sobald die Terroristen im Amt bestätigt wurden!

Immer diese unsägliche Volksverdummung.

Das BKA geht zu WhatsApp und sagt: „wir wollen jetzt mitlesen und deswegen stellt uns mal eine Schnittstelle zur Verfügung, sonst drohen euch hohe Strafen“. WhatsApp kann nicht anders und tut es.

Wäre es wirklich hacken, dann würde WhatsApp schleunigst bemüht diese Sicherheitslücke zu schließen.

Du solltest dich mit dem Themenkomplex „End-to-End Encryption“ auseinandersetzen bevor du hier von Volksverdummung sprichst.

Eventuell versteht du dann auch warum die Behörden die Quellen-TKÜ benutzt, um an Gesprachsinhalte aus verschlüsselter Kommunikation zu gelangen…

Hast Du Kontrolle über das Schlüsselpaar Deiner Whatsapp-Kommunikation?

Quellen-TKÜ ist notwendig, da die Wirtschaft (hier WhatsApp) nicht zur Kooperation verpflichtet werden darf oder soll.

Natürlich könnte ein Anbieter seine App entsprechend ohne Wissen der Nutzer modifizieren: „Piece of Cake“ würde der Duke sagen. Es werden eh schon Daten abgeschnorchelt wie wir wissen (Metadaten, Adressbuch).

Da man gerne einen Kuschelkurs mit der Wirtschaft fährt, wird es in dieser Hinsicht – jedenfalls offiziell – keine Verpflichtungen geben. Es wäre auch nicht im Sinne der Behörden, wenn aufgeschreckte Nutzer massenhaft zu einem Anonymisierungsnetzwerk wie Tor oder Signal flüchten.

Wir wissen natürlich auch, dass es gerade deshalb nicht so kommen wird, weil der deutsche Michel gerne bequem kommuniziert, sich keine Passwörter merken möchte und ja bekanntlich eh nichts zu verbergen hat.

1. Wie bei nem Trojaner von nem Hacker muss dieser erst entweder manuell von dem Hacker auf euer Gerät gebracht werde oder – was in 90% der Fällen eher üblich ist – IHR müsst es auf euer Gerät bringen ! Das heißt IHR müsst erstmal auf nen Link oder ne Datei klicken und IHR infiziert euch selber ! Das heißt dieser Trojaner Mist wird nur bei Technik Invaliden klappen. ABER: Das Problem ist, dass heutzutage 90% Technik Amateure sind – vor allem die Jugendlichen so bis 30 wo man eigentlich denkt die müssten fit sein bei sowas. Insofern werden erfahrene User nicht damit infiziert werden können.

2. Jetzt die schlechte Nachricht. Wenn ihr kompetent seid, sind es eure Atzen nicht ! Das heißt die werden 100 pro gehackt und dann wird über deren Gerät auch euer Kram gelesen !

3. Frage ist zu klären ob das mit der Infektion trotzdem so leicht klappt, denn bei den Smartphones ist es ja eingestellt, dass apps aus Drittquellen nicht akzeptiert werden. Aber das könnte von den Hackern der BKA sicherlich umgangen werden.

4. Eine gute Schutzlösung wäre ne Sandbox für Smartphones wie man es von Windows her kennt. Das heißt selbst wenn man auf nen Virus oder Ähnliches klickt, bleibt es in der Sandbox und kann keinen Schaden anrichten. Ja ich weiß es gab schon Viren die auch da ausgebrochen sind, aber das war nur einer oder max. ne Handvoll – und auch das wurde bereits geupdatet, sodass es nicht möglich ist. Klar, bei zero days Lücken trotzdem weiterhin möglich, aber ist trotzdem viel viel besser der Schutz als gar keiner.

5. Wikileaks hatte doch vor paar Jahren die Quellcodes und zig Folien der FinFisher Firma veröffentlicht. Nehme an viel hat sich am Quellcode nicht geändert. Insofern studiert alle Folien und übersetzt das Wesentliche ins Deutsche und teilt es alle paar Wochen überall und an jeden. Die Leute vergessen heute schnell alles daher wie gesagt alle paar Wochen wiederholen mit dem Verbreiten. Erstellt am besten bei Whatsapp ne Broadcast Gruppe (nicht ne normale). Dann braucht ihr nur einmal was senden und jeder kriegt es individuell und sieht nicht wer es noch bekommen hat. Denkt dann nur er hats bekommen. Das kommt besser rüber als wenn ihr alle in ne Gruppe packt weil die Leute mit der Zeit austreten oder nix schreiben in der Gruppe.

6. Befragt auch die Behörden und Firmen direkt. Und auch da alle paar Wochen mit verschiedenen email Adressen und verschieden Wortlaut, damit es so aussieht als kämen die Anfragen von verschiedenen Leuten. Fordert eure Leute auf dasselbe zu tun. Hier das Formular vom BKA Berlin z.B.

https://www.bka.de/Innerersicherheitsfonds/DE/Service/Kontakt/kontakt_node.html

Einfach den Namen der Firma oder Behörde eintippen bei Google und Impressum dahinter. So gelangt in 90% der Fälle direkt zum Link wo die email Adresse oder Kontaktformular steht. Und auch da wieder – teilt es überall, damit mehr Leute die befragen und anschreiben. Stellt kritische Fragen. Befragt die nach Gesetzen wo das was die tun wollen/sollen EXPLIZIT so drin steht. Stellt euch persönliche Fragen die euch dazu einfallen. Ergebnisse auch da wieder – veröffentlichen teilen verbreiten (lassen) usw.

Die Lösung werden „dezentrale, verschlüsselte Dienste über P2P“ sein. So ähnlich wie Tor, nur mit mehr Funktionalität. Videohoster, Filehoster, Suchmaschinen, Warenplätze & Kryptowährungen werden nicht mehr in Facebook/Amazon/Google-Rechenzentren gehostet, sondern zuhause auf dem heimischen Rechner/Node. Die Pakete werden verschlüsselt und per Hash irgendwo hintransferiert, wo sie wieder zusammengebaut und entschlüsselt werden. Schaltet doch mal Bitcoin ab, wird nicht funzen. Genauso wenig wie man die neuen Kryptodienste nicht mehr abschalten kann, weil einfach die nodes über die ganze Welt verteilt sind. Außer man erklärt Linux und gewisse Software für illegal. Weltweit. Weil das UN-Menschenrecht auf vertrauliche Nachrichten nur als Klopapier taugt.

Es gibt bereits einige Projekte, die einen dezentralen P2P-Ansatz verfolgen: Diaspora, Gnunet, Pump.io zum Beispiel. Sie alle haben keine kritische Masse erreicht, von daher existieren sie bisher nur um ihrer selbst willen. Entsprechend kreisen die Inhalte in diesen Netzwerken vor allem um die Netzwerke selbst und verwandte technische Dinge. Porn nicht zu vergessen. Ein paar Inseln innerhalb der Netzwerke mag es geben, wo das Netzwerk tatsächlich auch für den Alltag genutzt wird, jedoch rar gesät. Wenn das Netzwerk deines Wunsches in deinem Umfeld noch unbekannt ist, musst du schon sehr stark lobbyieren, damit es andere ausprobieren, meist mit wenig Erfolg (der leidige Netzwerkeffekt).

Was Self-Hosting angeht, bringt es Christopher Webber von pump.io auf den Punkt: Userops ist schlecht. Es ist auch 2017 ein Albtraum für die große Mehrheit, Server zu betreiben.

Schaun’s hier: https://briarproject.org

Geht auch ohne guhgel zu installieren. Dezentral. Über Tor. Schützt auch Metadaten.

Daten bleiben auf dem Gerät. Hat auch Foren. Entwickler haben freenet/i2p-Erfahrung. Sicherheits-Audit durchgeführt. Öffentliche Beta läuft gerade.

Feuer frei!

Zwar nicht direkt on-topic aber hinsichtlich des Context relevant.

https://www.yahoo.com/tech/russia-moves-ban-tools-used-surf-outlawed-websites-195147726.html

VPNs,Tor und proxies sind in Russland ab jetzt illegal.Programme wie Telegram wollen die auch verbieten.

Klar, das ist eine Kontrolllücke, die muss folglich beseitigt werden. Die interessante Frage, die dabei offen bleibt ist eher wie dieser globale digitale „Überwachungsorganismus“ enden wird.

Das wollen die Russen erst zum Gesetz machen. Sie können natürlich Verschlüsselung und Tor verbieten, aber wen interessiert das? Die können auch versuchen zu blocken. Wer soll dann im Netz noch was kaufen oder Internetbanking betreiben können? Wie sollen die wirklichen Interessenten, Banken&co. noch ins Netz können? Nee, das funktioniert nicht. Es ist aber beruhigend, dass nicht nur deutsche Politiker saud**f sind. Die Chinesen haben heute einer Region Zwangstrojaner verordnet. Mal abwarten, wie viele Geräte es dort in ein paar Tagen noch gibt, die ins Netz wollen und wie viele darauf verzichten können.

Ich geh jetzt in Deckung, hier scheint schon wieder ein Angriff über das Internet zu laufen.

Eben deswegen hab ich auf whatsapp und co schon seit langem verzichtet und es wird so bleiben, bis solche apps wie https://verliermeinnicht.com/whatsapp-ohne-software-app-mitlesen/ in Deutschland legal sind. Ja, whatsapp hat jeder. aber ich würde lieber nicht für alle erreichbar sein, als ausspioniert…

Hallo Netzpolitik.org

Ich hoffe es ist in Ordnung das ich eine Petition hier Poste.

Petition richtet sich an Bundesverfassungsgericht

Stopp den Staatstrojaner!

https://www.change.org/p/bundesverfassungsgericht-stopp-den-staatstrojaner?recruiter=48413742&utm_source=share_petition&utm_medium=copylink&utm_campaign=share_petition

(Bitte Unterschreiben und Teilen)

Hallo Netzpolitik.org

Ich finde eure Webseite Super endlich Neutrale unzensierte Informationen

Sch……. Geheimdienste/Regierung/Politiker

die denken echt sie können sich alles erlauben.

Ich hoffe es geht in Ordnung wenn ich eine Petition hier Poste.

Petition richtet sich an Bundesverfassungsgericht

Stopp den Staatstrojaner!

https://www.change.org/p/bundesverfassungsgericht-stopp-den-staatstrojaner?recruiter=48413742&utm_source=share_petition&utm_medium=copylink&utm_campaign=share_petition

(Bitte Unterschreiben und Teilen)

Man kann ja alles Mögliche sch.e.i….e finden, jedoch kann diese Petition das Grundproblem nicht auflösen. Quasi jeder Staat arbeitet derzeit an der Machtstärkung im Netz durch Informationen. Diesen globalen Prozess kann man weder steuern noch mit Petitionen eindämmen. Das Grundproblem ist jene verlockende Macht die sich daraus ergibt und die Vernunft ins Abseits führt. Das Internet spiegelt dies lediglich zurück. Das Menschliche, Humane ist dabei mittlerweile vollkommen nebensächlich oder gar lästig. Es wird in einem totalitären System enden, in denen die Eliten über die Masse verfügen, jederzeit, an jedem Ort und die Masse kontrollieren durch erlaubte personalisierte Nachrichten, Seitenaufrufe, Whitelisting im Clearnet. Keine Chance für irgendeine Art des Protestes. Deutschland ist dabei derzeit noch harmlos. Russland, Türkei, China und Co sind bereits deutlich weiter mit dem digitalen Sarg. Wird hier aber derart irgendwann folgen. Die Macht,- und Kontrolloptionen, die sich daraus ergeben sind einfach zu verlockend. Die Petition bringt exakt 0. Installiere Dir lieber den Tor-Browser und schalte das Smartphone aus.

Da hier alle nur vom Smartphone reden möchte ich doch nur mal auf den Umstand hinweisen das heute fast alle „Festnetztelefonate“ über SIP abgewickelt werden und die meisten Provider auch die jenigen die unabhängig von einem ISP sind alles immer noch unverschlüsselt übertragen, also kein SIPS und kein SRTP einsetzen, was ist mit dem Umstand das man evtl. jetzt mal die Telefonate im Router umbiegt um zu schnüffeln.

Denn das ganze wird sich sicherlich nicht nur darin erschöpfen das man Mobiles anzapft, die heimische Hardware wird nicht verschont bleiben, das macht mir mehr Sorgen.

Olli

Ganz einfach, sprich über sensible Dinge nicht ausführlich am Telefon, sondern versuche es persönlich zu regeln, sofern machbar. Sensible Daten zudem generell vom Internet trennen / isolieren. Das gleiche Kommunikationsproblem hast Du auch mit SMS und noch immer werden damit Onlinebanking-TANs transferiert. Und noch immer gibt es Banken, bei denen dein Zugangspasswort fürs Banking auf doch ganze fünf Stellen limitiert ist. Das Ganze ist ein totaler Irrsinn / Witz. Ohne Voiceverschlüsselung / Textverschlüsselung und harte Passwörter sollte man eigentlich gar nicht kommunizieren im Internet und erst recht nicht auf seinem Konto arbeiten.

Daran sieht man anschaulich wie man belogen / hinters Licht geführt wird. Da ist die Trojanerfrage hier letztlich nur das Kleindeutsche Finale. Cyberkriminelle danken sicher regelmäßig den Banken für ihre enorm hohen Sicherheitsstandards im Privatkundensektor. Daher klappt das Phising auch weiterhin wunderbar (Hätte man technisch längst was machen können)

Das eigentliche Problem sehe ich vielmehr in den zunehmenden Analyse-Befugnissen bzgl. der bei der Kommunikation (notwendigerweise) anfallenden Metadaten (wer mit wem, wann, wie lange und wo).

Dadurch generiert man neue Verdachtsmomente (auch zu Unrecht), die im Einzefall eine Quellen TKÜ münden, um End-to-End-Encryption auszuhebeln.

Das Instrumentarium erstreckt sich dabei vom IMSI-Catcher über die Funkzellenabfrage bis hin zur Zusammenführung von bestehenden „Datentöpfen“ (z.B. von Melde- und Finanzamt). Am Ende errechnet ein Algorithmus ein Bürger-Scoring, und der Betroffene wundert sicht, dass er auf einer NoFly-Liste landet, oder gar als Gefährder hinter bayerischen Gardinen.

Unsere Grundrechte werden sukzessive aufgelöst. Am Ende wird es rechtlich möglich sein, Bewegungsprofile für die Verfolgung von kleinen Ordnungswidrigkeiten zu erstellen. Für die Politik scheint die Richtung im Namen von „Sicherheit“ und „Freiheit“ „alternativ“ zu sein – übrigens ein Trend, der in ganz Europa die Runde macht.

Natürlich geht es ausschließlich um Machterhalt und -Ausbau. G20 hat gezeigt, dass man auf Widerstand in der Bevölkerung vorbereitet ist (Wasserwerfen haben keinen Rückwärtsgang).

Digitalcourage e.V. hat eine Verfassungsklage beim BVerfG eingereicht. Jeder kann mitzeichnen.

Digitalcourage e.V. hat eine Verfassungsklage beim BVerfG eingereicht. Jeder kann mitzeichnen.