Vor drei Wochen berichtete Matthias Gebauer auf Spiegel Online über eine Geheime Bundeswehr-Strategie: Von der Leyen rüstet an der Cyberfront auf.

In einem geheimen Strategiepapier, das SPIEGEL ONLINE vorliegt, fordert ihr Ressort eine deutliche Aufstockung und Zentralisierung der IT-Ressourcen der Bundeswehr. Außerdem soll die Truppe künftig zu offensiven Cyberangriffen im In- und Ausland in der Lage sein. Von der Leyen hat das 20-seitige Papier bereits am 16. April gebilligt.

Dieses Papier wollten wir natürlich lesen und haben eine Informationsfreiheits-Anfrage gestellt. Da wir auf die Ablehnung jedoch nicht warten wollen, veröffentlichen wir an dieser Stelle das Dokument – wie gewohnt – in Volltext: Strategische Leitlinie Cyber-Verteidigung im Geschäftsbereich des Bundesministeriums der Verteidigung.

Das mit der Geheimhaltungsstufe „Nur für den Dienstgebrauch“ und dem Vermerk „Nur Deutschen zur Kenntnis“ versehene Dokument enthält auf rund 20 Seiten ganze 137 Mal das unsägliche Wort „Cyber“.

„Cyber-Raum“ als Kriegsschauplatz

Und darum geht’s:

Der Cyber-Raum stellt mit seinen Chancen und Risiken eine Herausforderung dar, der sich die Bundeswehr intensiver stellen muss, um ihre Zukunftsfähigkeit zu erhalten. Um dies zu gewährleisten, ist zu prüfen, ob absehbar strukturelle Anpassungen erforderlich sind, um die Bundeswehr in diesem Bereich zur erfolgreichen Operationsführung im Informationsraum und den durch diesen verbundenen Dimensionen Land-Luft-See-Weltraum zu befähigen.

Etwas deutlicher: Das Internet soll zum Schlachtfeld werden, die Bundeswehr rüstet zum „Kampf in der fünften Dimension“:

Neben den klassischen Räumen Land, Luft, See und Weltraum ist auch der Cyber-Raum somit ein Operationsraum.

Aufrüstung: „adäquate Strukturen und Ressourcen“

Dafür fordern die Kyber-Krieger eine Aufrüstung und mehr Mittel:

Dies erfordert auch die Bereitstellung von adäquaten Strukturen und Ressourcen.

Zur Erinnerung: Das Verteidigungsministerium erhält in diesem Jahr fast 33 Milliarden Euro aus dem Bundeshaushalt, das sind elf Prozent der Gesamtausgaben – der größte Posten nach Arbeit und Soziales. Damit liegt Deutschland auf Platz acht der „Weltrangliste“ für Rüstungsausgaben. Trotzdem fordert NATO-Generalsekretär Jens Stoltenberg eine weitere Erhöhung der Militärausgaben. Und jetzt fordert auch Verteidigungsministerin von der Leyen „adäquate Strukturen und Ressourcen“ für den „Cyberwar“.

„Cyber-Lagebild“ über Verwundbarkeiten und Angriffsvektoren

Dies gilt einerseits für die eigenen Kräfte, Mittel und Einrichtungen sowie Verfahren als Voraussetzung für eine erfolgreiche Führungs- und Einsatzunterstützung. Andererseits ist ein entsprechendes Lagebild über die Fähigkeiten, Verwundbarkeiten und möglicher Angriffsvektoren von und gegen mögliche Gegner erforderlich, um Schutzmaßnahmen für das IT-System der Bundeswehr anzupassen sowie selbst gezielt im Cyber-Raum aufklären, führen und wirken zu können.

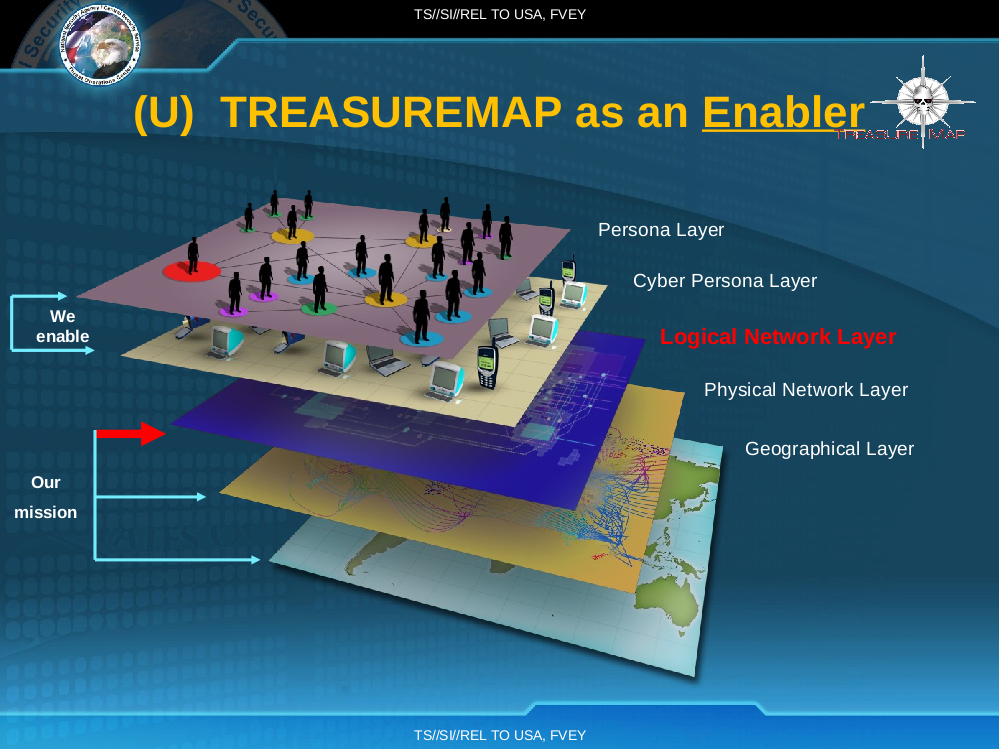

Das ähnelt dem Sprachgebrauch der „Cyber Situational Awareness [des] eigenen Netzwerks und der Netzwerke von Gegnern“. Mit diesen Worten beschreibt die NSA ihr Programm „Treasure Map“ (Schatzkarte), einer „interaktiven Karte des globalen Internets in beinahe Echtzeit“. Spiegel Online bezeichnete das System als „Generalstabskarte für den Cyberwar“. Das will die Bundeswehr also auch.

Militärische Lagebild für andere staatliche Einrichtungen

Dieses „militärische Lagebild“ soll aber auch an „andere staatliche Einrichtungen“ weitergegeben werden:

Angesichts der besonderen Eignung von Cyber-Angriffen, bereits deutlich unterhalb der Schwelle eines bewaffneten Angriffs und auch als Bestandteil hybrider Bedrohung gesamtstaatliche Notlagen bis hin zu besonders schweren Unglücksfällen oder einen Staatsnotstand hervorrufen zu können, ist das gewonnene militärische Lagebild zudem auch anderen staatlichen Einrichtungen für eine Einordnung in die Gesamt-/Teillage zur Verfügung zu stellen. Entsprechende Verfahren und Mechanismen sind festzulegen.

Wer dieses Lagebild dann bekommen soll, ist nicht unmittelbar definiert. Sowohl Bundesnachrichtendienst als auch Bundeskriminalamt setzen aber ebenfalls Staatstrojaner ein und dürften ein deutliches Interesse an den gefundenen „Verwundbarkeiten und möglichen Angriffsvektoren“ haben.

Alexander Neu, Obmann der Linken im Verteidigungsausschuss, kommentiert gegenüber netzpolitik.org:

Generell sind die diversen Ressorts berechtigt, sich untereinander über Lagebilder zu informieren. Hier ist m.E. vor allem an einen Informationsaustausch zwischen Innen-, Außen- und Verteidigungsministerium sowie Kanzleramt zu denken sowie deren nachgeordneten Behörden wie Polizei, BND, MAD, Verfassungsschutz und Bundeswehr. Das ist dann der ganzheitliche Ansatz. Ich gehe davon aus, dass es so laufen wird.

„Maßnahmen zur Beeinträchtigung fremder Systeme“

Da auch ein Gegner von seinen eigenen Fähigkeiten im Cyber-Raum und den von ihm genutzten Ressourcen des Cyber-Raums abhängig ist, müssen im Rahmen eines militärischen Einsatzes Wirkmöglichkeiten vorhanden sein, um ihn in der Nutzung dieser Fähigkeiten und Ressourcen zu behindern oder sie ihm gegebenenfalls völlig zu verwehren. Dazu können auch zielgerichtete und koordinierte Maßnahmen zur Beeinträchtigung von fremden Informations- und Kommunikationssystemen sowie der darin verarbeiteten Informationen dienen, wie sie von den Kräften für Computer-Netzwerkoperationen durchgeführt werden können.

„Wirkmittel“ oder „Wirkmöglichkeiten“ sind Militärjargon für „Waffen“. Die Bundeswehr will also „Cyber-Waffen“ einsetzen, um in fremde IT-Systeme einzudringen, diese zu verändern oder sogar abzuschalten. Vom Staatstrojaner zur Militär-Malware.

„Offensive Cyber-Fähigkeiten der Bundeswehr“

Diese Malware wollen die deutschen Militärs zusammen mit anderen Waffen oder auch stattdessen einsetzen:

Offensive Cyber-Fähigkeiten der Bundeswehr sind als unterstützendes, komplementäres oder substituierendes Wirkmittel anzusehen. Sie haben zum Einen das Potenzial, in der Regel nicht-letal und mit hoher Präzision auf gegnerische Ziele zu wirken, zum Anderen kann diese Wirkung im Gegensatz zu kinetischen Wirkmitteln unter Umständen sogar reversibel sein. Offensive Cyber-Fähigkeiten der Bundeswehr haben grundsätzlich das Potenzial, das Wirkspektrum der Bundeswehr in multinationalen Einsätzen signifikant zu erweitern.

In der juristischen Fachsprache bedeutet „in der Regel“, dass Ausnahmen möglich sind. Das Verteidigungsministerium geht also davon aus, dass durch digitale Angriffe auch Menschen sterben können.

Computer Netzwerk Operationen: Angriff, Verteidigung, Ausnutzung

Die dazu befähigten, bereits vorhandenen Kräfte für Computer-Netzwerkoperationen sowie bereits abgebildete Fähigkeiten, wären dann hinsichtlich der möglichen Aufgebenwahrnehmung unter Priorisierung von (Teil-) Fähigkeiten in eine Bewertung einzubeziehen.

Der militärische Begriff „Computer Netzwerk Operationen“ (CNO) ist bereits etabliert genug für die deutsche Wikipedia. Als Beispiele für bereits existierende Kräfte und Fähigkeiten werden die Bundeswehr-Bereiche Militärisches Nachrichtenwesen/Geoinformationswesen, Führungsunterstützung/IT-Sicherheit sowie die Zivil-Militärische Zusammenarbeit genannt.

„Cyber-Abteilung“ in der Tomburg-Kaserne bei Bonn

Bereits im Februar 2009 berichtete der Spiegel: Bundeswehr baut geheime Cyberwar-Truppe auf.

Nach Informationen des SPIEGEL arbeiten die derzeit 76 Mitarbeiter der im Aufbau befindlichen „Abteilung Informations- und Computernetzwerkoperationen“ streng abgeschottet in der Tomburg-Kaserne in Rheinbach nahe Bonn und sollen bis zum kommenden Jahr voll einsatzfähig sein. Die Hacker in Uniform, die unter dem Kommando von Brigadegeneral Friedrich Wilhelm Kriesel stehen und organisatorisch dem Kommando Strategische Aufklärung angehören, trainieren für den elektronischen Ernstfall, wie es ihn zuletzt mit den Cyberangriffen auf Estland und Georgien gab. Die Soldaten, die sich vor allem aus den Fachbereichen für Informatik an den Bundeswehruniversitäten rekrutieren, beschäftigen sich dabei auch mit den neuesten Methoden, in fremde Netzwerke einzudringen, sie auszukundschaften, sie zu manipulieren oder zu zerstören – digitale Angriffe auf fremde Server und Netze inklusive.

Hacker in Uniform: seit 2007

Die Bundeswehr hat im Jahr 2007 die Gruppe „Computer Netzwerk Operationen“ innerhalb des Kommandos Strategische Aufklärung eingerichtet. Im Rahmen ihres Auftrages werden zur Unterstützung von Kräften der Bundeswehr in den Einsatz- und Krisengebieten gegnerische Fähigkeiten analysiert, aber auch das Wirken in gegnerischen Computernetzwerken simuliert.

Im Juni 2014 besuchte der Journalist Boris Hänßler das „Cyberwar-Zentrum“ in Rheinbach und sprach mit „Oberst Otto Jarosch, gelernter Elektrotechniker und Leiter der CNO“: Die deutschen Cyber-Krieger

Die Soldaten der CNO kommen größtenteils von den Universitäten der Bundeswehr, haben in der Regel Informatik studiert und sich auf IT-Security spezialisiert. Potenzielle Cyberkrieger sollten einige Qualifikationen mitbringen: „Es gibt eine immense Vielfalt an Schwachstellen in Hard- und Software“, sagt Jarosch. „Unsere Soldaten müssen sie gut kennen – ebenso Stealth-Techniken, um ihre Angriffe zu tarnen. Sie müssen im Detail die verschiedenen Betriebssysteme auch in ihren älteren Versionen berücksichtigen, die gängigen Script- und Programmiersprachen sowie Datenbanksysteme beherrschen. Sie müssen wissen, wie Netzwerkkomponenten, Firewalls, Intrusion-Detection-Systeme oder Verschlüsselungsverfahren funktionieren.“

Kleine Anfragen im Bundestag

Anfang diesen Jahres stellte die Linksfraktion im Bundestag bereits zwei Kleine Anfragen zum Thema an die Bundesregierung. Die Antworten zur Elektronischen Kampfführung der Bundeswehr im Februar waren kurz, abwiegelnd und wenig erkenntnisreich:

Die rechtlichen Grundlagen für Einsätze und Verwendungen der Streitkräfte unterscheiden sich nicht im Hinblick auf unterschiedliche Fähigkeiten. Grundlagen sind die einschlägigen Regelungen des Völkerrechts, des Grundgesetzes und das Parlamentsbeteiligungsgesetz.

Eine Antwort zur „Cybersicherheit“ war schon ergiebiger, wir berichteten damals: Wie die Bundeswehr in gegnerische Netze eindringen und ihre IT-Angriffe tarnen will

Schwachstellen in Soft- und Hardware werden genutzt, um in gegnerische Netzwerke einzudringen, dort aufzuklären, einzelne Funktionen zu stören und zeitweise außer Betrieb zu setzen oder dauerhaft zu schädigen. Das Vorgehen im Einzelfall hängt ab vom Operationsziel und von der Konstellation der Schutzfunktionen des gegnerischen Netzwerks. Dabei werden die Vorgehensweise und die dabei zu nutzenden Werkzeuge auf den Einzelfall zugeschnitten.

Private Söldner im „Cyberkrieg“?

Entsprechende Entwicklungen mit Auswirkung auf den Fähigkeitsbedarf der Streitkräfte sind zu untersuchen und frühzeitig zu berücksichtigen. Gegebenenfalls könnte darüber hinaus mittelfristig ein Ausbau der Kooperation mit den gewerblichen Wirtschafts- und Forschungseinrichtungen angedacht werden.

Hierzu gehört auch die Prüfung, wie die Möglichkeiten der Reserve für Cyber-Spezialisten genutzt werden können, um in der Privatwirtschaft vorhandene Personen mit Schlüssel-Know-How bei Bedarf in hoheitlichem Auftrag zur Unterstützung staatlicher Strukturen und Kritischer Infrastrukturen heranziehen zu können.

Bereits im September 2013 beteiligte sich die Bundeswehr an „Combined Endeavor“, der „größten militärische IT-Übung der Welt“. Bei den Workshops waren auch IT-Firmen wie Cisco, Symantec, Verizon, McAfee, Microsoft und Hewlett-Packard beteiligt. Die umstrittene „Partnerfirma der CIA“ Computer Science Corporation (CSC) ist laut Bundesregierung „mit der technischen Lösung zum Lagebildaustausch“ für das militärische EU-Überwachungsnetzwerk „Maritime Überwachung“ (MARSUR) beauftragt. Bleibt zu hoffen, dass die Bundeswehr ihre digitalen Waffen nicht auch noch bei Firmen wie Gamma/FinFisher, HackingTeam, Vupen oder DigiTask einkauft.

Staatlich geförderte Unsicherheit

Das Grundproblem aller staatlichen Schadsoftware existiert auch hier: Wenn staatliche Stellen über IT-Sicherheitslücken Bescheid wissen und diese nicht schließen sondern aktiv ausnutzen wollen, führt das zu mehr Unsicherheit für alle. Das Forum InformatikerInnen für Frieden und gesellschaftliche Verantwortung (FIfF) kritisiert in einer Pressemitteilung:

Für präzise Cyberoperationen wird ein Arsenal unterschiedlich wirkender Cyberwaffen und eine Vorratshaltung umfangreicher Kenntnisse über geheimgehaltene Schwachstellen für ihren Einsatz benötigt. Dabei ist jede geheimgehaltene Schwachstelle eine vertane Chance, sie zu schließen, um unsere IT-Systeme sicherer zu machen.

Informatiker für Frieden: „Verstoß gegen Genfer Konvention“

Der Plan offensive Angriffe auf zivile Infrastrukturen (Internet und Mobilfunk) im Ausland durchführen zu wollen, würde zu Kriegszeiten einen völkerrechtlichen Verstoß gegen die Genfer Konventionen darstellen. Ein solches Szenario zu Friedenszeiten zur erklärten Sicherheitsstrategie Deutschlands zu machen, bedeutet eine Ankündigung zukünftig gegen die Genfer Konvention verstoßen zu wollen. „Es wäre ein Skandal Deutsche IT-Fachkräfte zu missbrauchen und zwangszuverpflichten, um eine Sicherheitsstrategie zu unterstützen, die gegen Völkerrecht verstößt“, urteilt Sylvia Johnigk, Sprecherin der Cyberpeacekampagne.

Gesellschaft für Informatik: „Verteidigung statt Angriff“

Auch die Gesellschaft für Informatik kritisiert in einer Pressemitteilung:

Die Pläne, auch „offensive Cyberfähigkeiten“ für die Bundeswehr zu schaffen, können dagegen nicht unwidersprochen bleiben, sagte Arbeitskreissprecher Prof. Dr. Hartmut Pohl. Das Grundgesetz der Bundesrepublik Deutschland regelt in Artikel 87a unmissverständlich, dass die Streitkräfte zur Verteidigung eingesetzt werden. In der IT-Sicherheit ist die Grenze zwischen defensiven und offensiven Maßnahmen nicht immer leicht zu ziehen. Umso wichtiger sei es daher, sich von vornherein auf die Cyberverteidigung zu beschränken – diese aber dafür umso ernster zu nehmen, so Pohl.

Bundestag „nicht beteiligt, nicht informiert, nicht konsultiert“

Auch im Bundestag regt sich Widerstand gegen die neue Cyber-Doktrin der Verteidigungsministerin. Das beginnt schon damit, dass das Papier komplett ohne Beteiligung des Parlaments erstellt wurde. Alexander Neu, Obmann der Linken im Verteidigungsausschuss, kommentiert gegenüber netzpolitik.org:

Der Verteidigungsausschuss war an der Erarbeitung nicht beteiligt, ja nicht wurde einmal vorab informiert, geschweige denn konsultiert.

Agnieszka Brugger, Obfrau und Sprecherin der Grünen im Verteidigungsausschuss, kommentiert in einer Pressemitteilung:

Offensichtlich hat die Verteidigungsministerin die Richtlinien zu Cyber-Verteidigung bereits im April abgesegnet, doch noch im Juni verschwieg das Verteidigungsministerium offensichtlich ganz bewusst auf unsere Nachfrage deren Existenz. Das ist einmal mehr schlechter Stil gegenüber dem Parlament und entlarvt, dass die neue Transparenz nur in Pressestatements gilt.

Verteidigungsministerium: „Bisher kein Einsatz erfolgt“

Das Agieren im Cyber-Raum richtet sich, unabhängig von den im Einzelfall erforderlichen rechtlichen Voraussetzungen, nach den Kriterien des Einsatzes militärischer Wirkmittel. Grundlagen sind die einschlägigen Regelungen des Völkerrechts, des Grundgesetzes und das Parlamentsbeteiligungsgesetz. Bisher ist kein Einsatz dieser Fähigkeit erfolgt. Die Inübunghaltung erfolgt in einer eigenen Ausbildungsanlage.

Ein möglicher Einsatz der CNO-Fähigkeiten erfolgt im Rahmen des verfassungsgemäßen Auftrages der Streitkräfte nach einer umfassenden Prüfung der operativen, rechtlichen und politischen Rahmenbedingungen. Fachexpertise auf diesem Gebiet, kann in IT-Krisensituationen auch zur Analyse von Angriffen und zur Wiederherstellung der Funktionsfähigkeit der IT-Systeme genutzt werden.

Von der Leyen: „Schutz von Staat, Wirtschaft und Privaten“

Das Ministerium betont aber zunächst die Verteidigung. Erst kürzlich durfte die Bild am Sonntag einen Cyberkämpfer von Ursula von der Leyen besuchen und die Ministerin so zitieren:

Cyber-Attacken auf Wirtschaft und Staat in Deutschland werden künftig an Zahl und Stärke deutlich zunehmen. Wir müssen uns noch viel besser gegen diese neue Bedrohung wappnen.

Auch gegenüber netzpolitik.org betont der Ministeriumssprecher:

Insgesamt hat sich die allgemeine Bedrohungs- und Gefährdungslage im Cyber-Raum sowohl für staatliche Institutionen als auch für die Wirtschaft und den privaten Bereich in den letzten Jahren kontinuierlich verschärft. Es ist festzustellen, dass Angreifer weltweit zunehmend professioneller vorgehen. Auch IT-Systeme der Bundeswehr sind der Gefahr qualifizierter Angriffe ausgesetzt.

Der Schutz aller deutschen IT-Systeme ist aber gar nicht Aufgabe der Bundeswehr, dafür gibt es bereits eine zuständige Behörde: das Bundesamt für Sicherheit in der Informationstechnik (BSI).

Kompetenzgerangel zur „Cyber-Abwehr“

Doch der Bundesrechnungshof kritisierte das Zentrum schon letztes Jahr als „nicht gerechtfertigt“. John Goetz und Hans Leyendecker berichteten für die SZ: Rechnungsprüfer kritisieren Cyber-Abwehrzentrum

Federführend sind das mittlerweile überlastete Bundesamt für Sicherheit in der Informationstechnik (BSI), das ganz viele Aufgaben zu erfüllen hat, sowie das Bundesamt für Verfassungsschutz (BfV) und das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK). Um diese drei Kernbehörden sollen wie Satelliten Behörden wie BND, MAD, Zollkriminalamt (ZKA), Bundeskriminalamt und noch die eine oder andere Einrichtung schwirren. Man spricht sich ab, reagiert flexibel auf die allgegenwärtigen Gefahren. So die Theorie. Das Problem ist die Wirklichkeit: Der Bundesrechnungshof stellte bereits 2013 fest, dass mittlerweile nicht einmal alle drei „Kernbehörden“ an den Lagebesprechungen teilnähmen. Das ZKA sei nur einmal gesehen worden, die „vorgesehenen Einrichtungen der Bundeswehr“ seien bis auf den MAD überhaupt nicht erschienen.

CCC: „Keine neuen Wege, noch mehr Kriege zu führen“

Der Chaos Computer Club kritisiert die gesamte Leitlinie an sich. Sprecher Falk Garbsch kommentiert gegenüber netzpolitik.org:

Die „Strategische Leitlinie Cyber-Verteidigung“ betrachtet das Internet als einen getrennten Raum – Sie nennen es Cyber-Raum. Der Aspekt, dass das Internet ein wichtiger Bestandteil der Grundvorsorgung ist, gerät vollkommen ins Hintertreffen. Das Internet ist mit Nichten ein getrennter Raum, welcher neben einer Realwelt existiert.

Allein durch die dezentrale Struktur des Internets ist die Behauptung, es existiere eine Möglichkeit Ziele mit einer „hohen Präzision“ auszumachen, in keinster Weise haltbar. Tatsächlich besitzen digitale Angriffe den Charakter von Streubomben, die große Teile des Internets betreffen und damit auch ein hohes Risiko für weite Bereiche der Zivilbevölkerung darstellen.

Das Pflegen den angesprochenen „Angriffsvektoren“ bedingt, dass bekannte Sicherheitslücken nicht geschlossen werden können. Dies öffnet weltweit verteilten Angreifern Tür und Tor Angriffe mit hohem Schadenspotential zu verursachen. Dieser Ansatz erzeugt einen vollkommen absurden Widerspruch: Existierende Sicherheitslücken werden nicht geschlossen, weil diese als eigenes Angriffsziel dienen sollen. Dieser Ansatz entspricht der Idee, die Kellerfenster lieber nicht zu vergittern, damit man im Ernstfall beim Nachbarn schneller einbrechen kann.

Die Politik muss endlich Aufwachen. Wir brauchen das Internet als freien Raum für die freie Kommunikation und Entfaltung der Gesellschaft. Wir brauchen keine neuen Wege, noch mehr Kriege zu führen. Statt Steuergelder für Kriegsspiele in „digitalen Welten“ zu verschwenden, sollten aus dem Geheimdienstskandal der letzten Jahre lernen. Es wird Zeit für rechtliche Regelungen, welche die Schließung von Sicherheitslücken und nicht deren Missbrauch als Ziel haben.

FIfF: „Erheblichen Beratungsbedarf öffentlich diskutieren“

Wir halten Angriffe gegen zivil genutzte kritische IT-Infrastrukturen für einen Verstoß gegen die Genfer Konvention. Neu ist der Aspekt der Spionage gegen mögliche Gegner, das Auskunftschaften von Schwachstellen zur Vorbereitung von solchen Angriffen, die aus unserer Sicht unvereinbar mit dem Verbot der Vorbereitung von Angriffskriegen ist.

Die Bundesrepublik soll eine ausschließlich defensive Cybersicherheitsstrategie verfolgen. Schwachstellen sollen veröffentlicht und nicht geheim gehalten werden. Gefundene Schwachstellen müssen unverzüglich (dem Hersteller) gemeldet werden und geschlossen werden.

CDU/CSU: „Leitlinien werden begrüßt“

Ingo Gädechens, Obmann der Union im Verteidigungsausschuss, kommentiert gegenüber netzpolitik.org:

Die strategische Leitlinien zur Cyber-Verteidigung werden von der CDU/CSU-Bundestagsfraktion begrüßt. Sie beinhalten im Wesentlichen Absichten und Untersuchungsaufträge, nicht jedoch konkrete Fähigkeiten und Planungen. Im Allgemeinen ist davon auszugehen, dass der Cyberraum in künftigen Konflikten eine größere Rolle spielt. Umso wichtiger ist es, dass sich die Bundeswehr auf diese Herausforderung einstellt und Kompetenzen aufbaut. Die hierzu aufgestellten CNO-Kräfte sollen im Rahmen des verfassungsgemäßen Auftrages der Bundeswehr Fähigkeiten zum Wirken im Cyber-Raum bereitstellen.

SPD macht Sommerpause

Die SPD-Bundestagsfraktion ist im Urlaub und kann sich gegenüber netzpolitik.org erst Ende September äußern:

Die Verteidigungspolitiker der SPD-Bundestagsfraktion werden sich mit dem Strategiepapier in einer der kommenden Sitzungswochen ausführlich beschäftigen. Die Sitzungszeit beginnt allerdings erst wieder in der 2. Septemberhälfte, solange sind die Abgeordneten in der sog. Parlamentarischen Sommerpause. Vorher ist eine Befassung und Meinungsbildung mit dem Papier schlecht möglich. Deshalb bitte ich Sie, sich mit Ihren Fragen Ende September wieder zu melden.

Linke: „Dramatische sicherheitspolitische Entwicklung“

Alexander Neu, Obmann der Linken im Verteidigungsausschuss, kommentiert gegenüber netzpolitik.org:

Die „Strategischen Leitlinien“ für den Cyberwar der Bundeswehr passen – argumentiert man systemimmanent – sich einerseits an die realen sicherheitspolitischen und militärischen Entwicklungen an. Schaut über jedoch über den Tellerrand dieser militärischen Logik hinweg, wird deutlich, dass wir es zunehmend mit Einsatzszenarien zu tun haben werden, die den Menschen als ausführende und kontrollierende Instanz überflüssig machen werden. Die Autonomisierung und Anonymisierung des Krieges durch Drohnen sowie durch den Cyberwar funktionieren weitgehend ohne Menschen. Die wenigen Menschen, die involviert sind, üben massive Macht aus. Wie schwierig bereits jetzt schon die politische Kontrolle ist, zeigt sich daran, dass ich von der Existenz dieser „Leitlinien“ aus den Medien erfahren habe.

Insgesamt handelt es sich um dramatische sicherheitspolitische Entwicklung, der es gilt, gesellschaftlichen Widerstand zu leisten.

Grüne: „Rechtliche und sicherheitspolitische Grundlagen ungeklärt“

Agnieszka Brugger, Obfrau und Sprecherin der Grünen im Verteidigungsausschuss, kommentiert gegenüber netzpolitik.org:

Frau von der Leyen will offensichtlich in Zukunft nicht nur die IT-Systeme der Bundeswehr schützen, sondern auch andere Netze aktiv angreifen lassen. Es bleibt völlig unklar, auf welcher rechtlichen Grundlage dies geschehen soll und wer in Zukunft über solche Einsätze entscheiden soll. Damit legitimiert die Verteidigungsministerin diese Art der Kriegsführung mit unabsehbaren Folgen und Risiken, statt sich für eine sichere und friedliche Nutzung des Internets einzusetzen.

IT-Beauftragte: „Verteidigungsministerium fragen“

Die Beauftragte der Bundesregierung für Informationstechnik will sich nicht zum Thema äußern. Eine Anfrage bei der IT-Beauftragten Cornelia Rogall-Grothe wird an die Presseabteilung des Innenministeriums weitergeleitet. Dort kommentiert ein Sprecher gegenüber netzpolitik.org:

Die „Strategische Leitlinie Cyber-Verteidigung im Geschäftsbereich BMVg“ ist dem Bundesinnenministerium bekannt. Bei der Leitlinie handelt es sich um ein internes Dokument des Bundesministeriums der Verteidigung.

Ich bitte um Verständnis, dass wir uns zu internen Dokumenten anderer Ressorts inhaltlich nicht äußern. Fragen zu der Leitlinie richten Sie bitte unmittelbar an das Bundesministerium der Verteidigung.

Hier das Dokument in Volltext:

Bundesministerium der Verteidigung

Strategische Leitlinie Cyber-Verteidigung im Geschäftsbereich BMVg

Berlin, 16. April 2015

Ich erlasse die

Strategische Leitlinie Cyber-Verteidigung im Geschäftsbereich BMVg

Dr. Ursula von der Leyen

Inhalt

- Vorbemerkung

- Strategischer Kontext

- Handlungsfeld 1 – Beitrag zur gesamtstaatlichen Sicherheitsvorsorge

- Handlungsfeld 2 – Internationale Rahmenbedingungen gestalten

- Handlungsfeld 3 – Cyber-Raum als Operationsraum

- Handlungsfeld 4 – Chancen im Cyber-Raum nutzen

- Handlungsfeld 5 – Risiken im Cyber-Raum mindern

- Umsetzung

I. Vorbemerkung

Die Gewährleistung von Sicherheit im Cyber-Raum, die Durchsetzung von Recht und der Schutz der kritischen Informationsinfrastrukturen richten sich nach der in Federführung des Bundesministeriums des Innern erstellten Cyber-Sicherheitsstrategie für Deutschland vom 21. Februar 2011. Danach verpflichtet die Gewährleistung gesamtstaatlicher Sicherheitsvorsorge dazu, ein mit den zuständigen staatlichen Stellen abgestimmtes und vollständiges Instrumentarium für die Abwehr von Angriffen aus dem Cyber-Raum zu schaffen. [1]

Die Cyber-Sicherheitsstrategie trägt den Herausforderungen des Cyber-Raums durch die Initiierung des Cyber-Sicherheitsrates als strategisches Gremium auf Ebene Staatssekretär sowie des Nationalen Cyber Abwehr Zentrums als „Informationsdrehscheibe“ relevanter Organisationen und Behörden Rechnung. Das BMVg ist hierin jeweils vertreten.

Die Cyber-Außenpolitik dient dazu, deutsche Interessen und Vorstellungen in Bezug auf Cyber-Sicherheit in internationalen Organisationen zu koordinieren und gezielt zu verfolgen.

Die Verteidigungspolitischen Richtlinien (VPR) von 2011 nehmen Bezug auf Cyber-Sicherheit bzw. Cyber-Verteidigung [2] und betonen die aus dem Cyber-Raum auch für den Geschäftsbereich des Bundesministeriums der Verteidigung (BMVg) erwachsenen Risiken, Bedrohungen und Verwundbarkeiten.

Ausgehend von der weltweit immer schnelleren Verbreitung, intensivierten Nutzung und verstärkten eigenen Abhängigkeit von Informationstechnik sowie auch der eines potenziellen Gegners präzisiert diese Strategische Leitlinie die VPR und gestaltet sie, auch im Hinblick auf das bis 2016 zu erstellende Weißbuch, mit politischen Vorgaben zur Entwicklung und Umsetzung von Grundsätzen für die Cyber-Verteidigung der Bundeswehr weiter aus.

II. Strategischer Kontext

Deutsche Behörden, Kritische Infrastrukturen [3], Wirtschaft, Bevölkerung sowie das BMVg und die Bundeswehr sind als Teil einer zunehmend vernetzten Welt auf verlässliche Informations- und Kommunikationstechnik (IKT) angewiesen. Deren Verfügbarkeit sowie die Vertraulichkeit und Integrität der darin gespeicherten, übertragenen und verarbeiteten Daten haben besondere Bedeutung für die nationale Sicherheit, Wirtschaft und das öffentliche bzw. private Leben. Der Cyber-Raum ist damit ein wesentlicher staatlicher und strategischer Handlungsraum mit hoher Relevanz auch für den Geschäftsbereich BMVg. [4]

Die Cyber-Sicherheitsstrategie für Deutschland definiert den Cyber-Raum als virtuellen Raum aller auf Datenebene vernetzten IT-Systeme im globalen Maßstab. Dem Cyber-Raum liegt als universelles und öffentlich zugängliches Verbindungs- und Transportnetz das Internet zugrunde, welches durch beliebige andere Datennetze ergänzt und erweitert werden kann.

Diese Strategische Leitlinie erweitert diese Definition um den Anteil der IT-Systeme, die über Datenschnittstellen verfügen, ansonsten aber von öffentlich zugänglichen Netzen und dem Internet separiert sind.

Die Aufgaben der Bundeswehr im Cyber-Raum sind eingebunden in eine umfassende nationale Sicherheitsvorsorge durch das ressortgemeinsame Handeln aller verantwortlichen deutschen Behörden und Organisationen mit Sicherheitsaufgaben (BOS). Die Bundeswehr leistet daher auch im Cyber-Raum einen Beitrag zur gesamtstaatlichen Sicherheitsvorsorge.

Die Bundeswehr ist auf verschiedenen Ebenen betroffen:

- Ihr obliegt unter anderem der verfassungsrechtliche Auftrag zur Verteidigung Deutschlands und seiner Bürger. Sie leistet Beiträge zum Heimatschutz auch durch die Verteidigung gegen Cyber-Angriffe, die einen bewaffneten Angriff auf Deutschland darstellen, vorbereiten oder begleiten können.

- Da der Cyber-Raum zunehmend genutzt wird, um Bedrohungen aufzubauen, muss die Bundeswehr in der Lage sein, diese ggf. auch aktiv abzuwehren.

- Ihr IT-System, einschließlich der IT-Anteile in Waffensystemen, Plattformen und Einrichtungen, sind Teil des Cyber-Raums und nutzen dessen Ressourcen. Die Bundeswehr muss daher zur Gewährleistung der militärischen Handlungs- und Führungsfähigkeit angesichts zunehmender Vernetzung moderner Waffensysteme und Kommunikationsmittel die Sicherheit und Verfügbarkeit ihrer IT-Komponenten und der von ihr im Cyber-Raum genutzten Ressourcen sicherstellen.

- Zur Unterstützung von militärischen Einsätzen kann es notwendig sein, die Nutzung des Cyber-Raums durch gegnerische Kräfte einzuschränken, ggf. sogar zu unterbinden, die eigene Operationsfreiheit im Informationsraum zu erhalten und eigene Wirkung zu entfalten.

- Die Bundeswehr leistet Beiträge zur gesamtstaatlichen Abwehr von Cyber-Angriffen durch technische Unterstützung bis hin zum Einsatz der Bundeswehr zur Abwehr und zur Bewältigung eines besonders schweren Unglücksfalls, insbesondere hinsichtlich Kritischer Infrastrukturen.

Die Gewährleistung der Cyber-Sicherheit [5] und der Sicherheit wichtiger kritischer Ressourcen des Cyber-Raums sowie der darin gespeicherten, verarbeiteten und übertragenen Informationen ist eine sektorübergreifende und globale Herausforderung für die Gesellschaft des 21. Jahrhunderts. Dies kann nur durch ein auf nationaler und vor allem auf internationaler Ebene abgestimmtes Instrumentarium gelingen.

Die für das Agieren im Cyber-Raum maßgeblichen Rahmenbedingungen sind zukunftsfähig auch durch die Bundeswehr, insbesondere auch in internationalen Organisationen, mitzugestalten.

Die Angriffsmöglichkeiten, wie auch Angriffe gegen nationale Sicherheitseinrichtungen durch schädigende Cyber-Aktivitäten, haben deutlich zugenommen. Ein erhebliches Risiko ist die immer größere Verbreitung und Nutzung von Informationstechnik auch in sicherheitskritischen Bereichen (einschließlich Kritischen Infrastrukturen). Damit wächst das politische, wirtschaftliche und kriminelle Schädigungs- bzw. auch Missbrauchspotenzial durch staatliche und nichtstaatliche Akteure stetig. Diese passen weltweit ihre Fähigkeiten zum Handeln zunehmend den Möglichkeiten und Entwicklungen im Cyber-Raum an. Auch ohne sichtbaren konkreten Anlass beschaffen sie sich Informationen durch Eindringen in fremde IT-Systeme. In Konflikten zählen Aktivitäten, die die Sicherheit und den freien Zugang zu den Ressourcen des Cyber-Raums bewusst beeinträchtigen, vielfach zu ihrem strategischen Kalkül. Eine ansteigende Häufigkeit und eine höhere Spezialisierung von schädigenden Cyber-Aktivitäten sind feststellbar. Eine zunehmende Befähigung von Extremisten und Terroristen zu deren Ausübung kann nicht ausgeschlossen werden.

Bewaffnete Konflikte, aber auch Auseinandersetzungen unterhalb dieser Schwelle sowie die sog. hybride Bedrohung [6] werden heute zunehmend durch Aktivitäten im Cyber-Raum vorbereitet, begleitet oder ausgetragen. Auseinandersetzungen, die mit konventionellen Mitteln ausgetragen werden, können dabei mit massiven Cyber-Angriffen auf Kritische Infrastrukturen, verstärkter Spionage und Sabotage sowie Manipulation von Informationsinfrastrukturen und Informationsplattformen einhergehen. Diese Cyber-Risiken sind im Verantwortungsbereich der Bundeswehr durch geeignete Maßnahmen zu mindern.

Die stark vernetzten militärischen Plattformen und Waffensysteme hochtechnisierter Streitkräfte sind auf die Nutzung von Informations- und Kommunikationssystemen angewiesen. Für militärische Entscheidungsprozesse und Befehlsgebung ist die Verfügbarkeit, Vertraulichkeit und Integrität von Informationen unverzichtbar. Diese Voraussetzungen gelten für eigene wie gegnerische Streitkräfte als auch für nicht staatlich legitimierte bzw. nicht als militärisch klassifizierte Gegner gleichermaßen und bieten daher auch Ansatzpunkte für eigene Operationen. Neben den klassischen Räumen Land, Luft, See und Weltraum ist auch der Cyber-Raum somit ein Operationsraum. [7] Dies erfordert auch die Bereitstellung von adäquaten Strukturen und Ressourcen.

Durch Vernetzung und damit ständige aktualisierte Verfügbarkeit von Daten und Informationen werden Entscheidungsabläufe beschleunigt. Entscheidungen können auf Grundlage eines umfassenden Lagebildes getroffen werden. Moderne Streitkräfte benötigen grundsätzlich eine moderne Führungsunterstützung und Informationstechnik. Das Potenzial und die Chancen des Cyber-Raums sind hier auch in der Ausrüstung und operativen Aufstellung zu nutzen, um die Wirksamkeit des Handelns der Bundeswehr zu steigern.

Entsprechende Entwicklungen mit Auswirkung auf den Fähigkeitsbedarf der Streitkräfte sind zu untersuchen und frühzeitig zu berücksichtigen. Gegebenenfalls könnte darüber hinaus mittelfristig ein Ausbau der Kooperation mit den gewerblichen Wirtschafts- und Forschungseinrichtungen angedacht werden.

Der Cyber-Raum stellt mit seinen Chancen und Risiken eine Herausforderung dar, der sich die Bundeswehr intensiver stellen muss, um ihre Zukunftsfähigkeit zu erhalten. Um dies zu gewährleisten, ist zu prüfen, ob absehbar strukturelle Anpassungen erforderlich sind, um die Bundeswehr in diesem Bereich zur erfolgreichen Operationsführung im Informationsraum und den durch diesen verbundenen Dimensionen Land-Luft-See-Weltraum zu befähigen.

Ausgehend von den hier aufgezeigten Aspekten fokussiert diese strategische Leitlinie daher auf fünf Handlungsfelder und Zielvorgaben:

- Beitrag zur gesamtstaatlichen Sicherheitsvorsorge

- Internationale Rahmenbedingungen gestalten

- Cyber-Raum als Operationsraum

- Chancen des Cyber-Raums nutzen

- Risiken des Cyber-Raums mindern

Im internationalen Bereich gibt es unterschiedliche Sichtweisen über die Zielsetzung von Regulierungen, um Risiken im Cyber-Raum zu begegnen. Für die Bundesregierung bleiben der freie Zugang zum öffentlich zugänglichen Anteil des Cyber-Raums sowie die Zensurfreiheit der Inhalte und die Nutzung des Cyber-Raums unter Beachtung rechtstaatlicher und demokratischer Prinzipien wesentliche Ziele, die bei Sicherheitsmaßnahmen gebotene Berücksichtigung finden müssen.

III. Handlungsfeld 1 – Beitrag zur gesamtstaatlichen Sicherheitsvorsorge

Die Bundesregierung rechnet auch künftig mit kritischen Cyber-Sicherheitslagen und verfolgt Cyber-Sicherheit in einem umfassenden Ansatz gesamtstaatlicher Sicherheitsvorsorge. Die Cyber-Sicherheitsstrategie für Deutschland (CSS) vom Februar 2011 fordert u.a. verlässliche und vertrauenswürdige Informationstechnologie, dauerhaft verfügbare, verlässliche IT-Systeme und -Komponenten sowie die Entwicklung innovativer Schutzkonzepte. Die CSS verlangt eine Klärung, ob und an welchen Stellen Schutzmaßnahmen vorgegeben werden müssen und ob und an welchen Stellen bei konkreten Bedrohungen zusätzliche Befugnisse erforderlich sind. Weiterhin wird die Notwendigkeit für eine Harmonisierung der Regelungen zur Aufrechterhaltung der Kritischen Infrastrukturen in IT-Krisen geprüft.

Rechtliche Grundlagen für ressortübergreifende Ansätze ergeben sich im Wesentlichen aus dem Institut der Amtshilfe. Ein Beitrag der Streitkräfte im Rahmen technischer Unterstützung ist durch Art. 35 Abs. 1 GG (Amtshilfe) eröffnet; eine weitergehende Unterstützung bis zum Einsatz der Streitkräfte zur Abwehr und Bewältigung eines besonders schweren Unglücksfalls ist im Rahmen des Art. 35 Abs. 2 und 3 GG möglich.

Eine gesamtstaatliche Rolle operativer militärischer Fähigkeiten im Bereich Cyber unabhängig von den Verteidigungsaufgaben (Heimatschutz) bzw. ein originärer Beitrag der Bundeswehr zur Handlungsfähigkeit der Bundesregierung im Bereich der Cyber-Sicherheit ist bisher nicht vorgesehen und nicht definiert. Diese Fragestellung ist durch das BMVg ressortübergreifend prioritär aufzugreifen.

Zur Ausgestaltung einer möglichen Rolle der Bundeswehr ist zu überprüfen, welche Fähigkeiten einer wirkungsvollen Unterstützung anderer Ressorts und der Betreiber Kritischer Infrastrukturen als Beitrag zur gesamtstaatlichen Sicherheitsvorsorge auch für Krisenszenarien bestehen.

Hierzu gehört auch die Prüfung, wie die Möglichkeiten der Reserve für Cyber-Spezialisten genutzt werden können, um in der Privatwirtschaft vorhandene Personen mit Schlüssel-Know-How bei Bedarf in hoheitlichem Auftrag zur Unterstützung staatlicher Strukturen und Kritischer Infrastrukturen heranziehen zu können.

IV. Handlungsfeld 2 – Internationale Rahmenbedingungen gestatten

Cyber-Sicherheit ist eine primär nationale Verantwortlichkeit. Zugleich ist „Sicherheit im globalen Cyber-Raum nur durch ein abgestimmtes Instrumentarium auf nationaler und internationaler Ebene zu erreichen“. [8] Das effektive Zusammenwirken für Cyber-Sicherheit in Europa und weltweit ist Grundlage zur Erreichung von mehr IT-Sicherheit auf nationaler Ebene. Daraus erwächst die Notwendigkeit einer engen Abstimmung und Zusammenarbeit mit Partnern. Ebenso wichtig ist die multi- und bilaterale Einbeziehung anderer Staaten und regionaler Zusammenschlüsse. Die Bundeswehr leistet hierzu im Rahmen ihres verfassungsmäßigen Auftrages innerhalb der Bundesregierung einen aktiven Beitrag.

1. NATO

Aufbauend auf die in 2014 verabschiedete Enhanced NATO Cyber Defence Policy bringt sich das Geschäftsbereich BMVg weiterhin aktiv in deren Umsetzung sowie des zugehörigen Aktionsplans ein. Offensive Cyber-Aktivitäten sind nicht Teil der NATO Policy.

Darüber hinaus sind bereits vorhandene oder im Kontext dieser Leitlinie weiterzuentwickelnde Fähigkeiten zu Cyber-Operationen in deutsche Positionen und Beiträge in die NATO für deren Planungen einzubringen.

2. EU

Die Cyber Security Strategy of the European Union (CSS EU) vom Februar 2013 fordert die Erhöhung der Widerstandsfähigkeit der Kommunikations- und Informationssysteme.

Das durch den Ministerrat der EU im November 2014 verabschiedete EU Cyber Defence Policy Framework differenziert die CSS EU für den Bereich der Gemeinsamen Sicherheits- und Verteidigungspolitik (GSVP) aus und steht im Einklang mit NATO-Aktivitäten. Bei der Umsetzung ist zu beachten, dass einerseits die in der EU festzulegenden Maßnahmen zur Cyber-Sicherheit mit den Anforderungen an die Militärische Sicherheit vereinbar sind, andererseits die zu entwickelnden Fähigkeiten und Standards sich an denen der NATO orientieren (single set of forces) und eine Duplizierung von Fähigkeiten vermieden wird.

3. Internationale Organisationen, VN, OSZE

Im internationalen Bereich gibt es unterschiedliche Sichtweisen Über die Zielsetzung von Regulierungen, um Risiken im Cyber-Raum zu begegnen. Die Bundesregierung gestaltet die Cyber-Außenpolitik so, dass deutsche Interessen und Vorstellungen in Bezug auf Cyber-Sicherheit in internationalen Organisationen wie den Vereinten Nationen, der OSZE, dem Europarat, der OECD und der NATO koordiniert und gezielt verfolgt werden. Eine verstärkte Multilateralisierung ist mit der Notwendigkeit einer souveränen Beurteilungs- und Entscheidungskompetenz einschließlich eines zu definierenden Umfangs an rüstungswirtschaftlichen Kapazitäten in Einklang zu bringen.

Maßnahmen der kooperativen Sicherheit können Ansätze zur Verbesserung der Cyber-Sicherheit bieten. Dabei ist militärische Handlungsfähigkeit allerdings nicht unbeabsichtigt oder einseitig zu beschränken. Internationale Verhaltensnormen müssen zur Förderung eines gegenseitigen Sicherheitsgewinns sowie zur sicheren Verfügbarkeit des Cyber-Raums beitragen.

Das BMVg begleitet an der Seite des Auswärtigen Amtes und des Bundesministeriums des Innern die relevanten internationalen Prozesse und bringt eigene Positionen in die jeweiligen Verhandlungen mit ein.

4. Bi- und multilaterale Kooperationen und Unterstützung beim Kapazitätsaufbau

Fragen der Cyber-Verteidigung sind grundsätzlich Gegenstand der Abstimmungen mit deutschen Verbündeten und Partnern. Sie werden daher regelmäßig u.a. in den sicherheits- und verteidigungspolitischen Stabsgesprächen des BMVg aufgegriffen. Deutschland und die Bundeswehr können im Bereich Cyber-Verteidigung von den Erfahrungen ausgewählter Partner profitieren beziehungsweise im Rahmen von „capacity building“ andere Staaten unterstützen. Gleichzeitig würde durch ein gesteigertes gegenseitiges Verständnis das gemeinsame Vorgehen in der NATO und anderen internationalen Organisationen verbessert und darüber hinaus die Einbringung und Berücksichtigung der verteidigungspolitischen Interessen erleichtert werden. Dabei ist den engsten Verbündeten und Partnern für weitere bilaterale Beziehungen Vorrang einzuräumen.

5. Internationales Recht

Auch wenn derzeit kein cyber-spezifisches Völkerrecht besteht, so ist eine Vielzahl von Völkerrechtsgebieten auf den Cyber-Raum anwendbar. Dabei stellen die Rechtsauslegung und -anwendung eine besondere Herausforderung dar, zumal der Cyber-Raum einem stetigen Wandel unterliegt. Derzeit beschäftigen sich mehrere internationale Gremien mit der Erarbeitung von Handlungsempfehlungen für den Cyber-Raum sowie dessen juristische Erfassung. Das BMVg wird sich hierbei weiterhin aktiv einbringen, um Rechtssicherheit für das militärische Handeln der Angehörigen des Geschäftsbereiches des BMVg zu gewährleisten.

V. Handlungsfeld 3 – Cyber-Raum als Operationsraum

Der Cyber-Raum unterliegt in seiner Gesamtheit einem ständigen Wandel. Technische Innovationen, vor allem in Schwellenländern, erweitern die Nutzungsmöglichkeiten des Cyber-Raums laufend. Gleichzeitig ergeben sich durch die Nutzung von Informations- und Kommunikationstechnik auch Gefahren im und aus dem Cyber-Raum heraus, die eine Operationsführung beeinflussen können. Dabei ist die Bundeswehr im Allgemeinen und die Einsatz- und Operationsführung im Besonderen von der Verfügbarkeit, Verlässlichkeit und Integrität der Daten, IT-basierten Diensten und vernetzter Infrastruktur abhängig. Im Rahmen der ressortübergreifenden Festlegung von Schlüsseltechnologien wurden daher u.a. in diesem Bereich Technologien identifiziert, die als nationale Schlüsseltechnologien in Deutschland vorgehalten werden sollen. Diese sind durch amtsseitige Aktivitäten (wie u.a. F&T) zu fördern und weiter zu entwickeln.

Zunehmende Vernetzung und Digitalisierung von Anwendungen und Prozessen, aktuelle IT-Trends wie z.B. die Nutzung von Cloud-Technologien, die Verarbeitung und Auswertung von großen Datenmengen (Big Data), und nicht zuletzt die Verbreitung des Cyber-Raums bis weit in den Alltag und in Alltagsgegenstände (Internet der Dinge) hinein beeinflussen auch militärisches Handeln im Rahmen des gesamtstaatlichen Ansatzes „Vernetzte Sicherheit“.

1. Cyber-Lagebild

Für die Beurteilung der Chancen und Risiken des militärischen Handelns unter Berücksichtigung des Cyber-Raums als Operationsraum ist ein möglichst umfassendes aktuelles Cyber-Lagebild erforderlich.

Dies gilt einerseits für die eigenen Kräfte, Mittel und Einrichtungen sowie Verfahren als Voraussetzung für eine erfolgreiche Führungs- und Einsatzunterstützung. Andererseits ist ein entsprechendes Lagebild über die Fähigkeiten, Verwundbarkeiten und möglicher Angriffsvektoren [9] von und gegen mögliche Gegner erforderlich, um Schutzmaßnahmen für das IT-System der Bundeswehr anzupassen sowie selbst gezielt im Cyber-Raum aufklären, führen und wirken zu können.

Für beide Anteile muss eine Informationsgrundlage geschaffen werden, die im Einsatz ein konsolidiertes, aussagefähiges und bewertbares Cyber-Lagebild ermöglicht. Die Wechselwirkungen zwischen Cyber-Raum und Informationsumfeld [10] sind dabei besonders zu berücksichtigen.

Dazu ist eine ganzheitliche Darstellung und Bewertung der relevanten Anteile des Cyber-Raums und des Informationsumfelds unter Einbeziehung aller für das militärische Handeln wesentlichen Aspekte erforderlich. Dabei liefert die nationale und internationale Zusammenarbeit unter Einbeziehung militärischer und behördlicher Organisationen sowie Industrie, Wissenschaft und Forschung wichtige Erkenntnisse. Das Cyber-Lagebild muss den Erfordernissen einer effektiven Entscheidungsfindung in der Einsatz- und Operationsführung gerecht werden sowie im Rahmen der nationalen und multinationalen Vernetzung interoperabel mit anderen Lagebildern und möglichst integrierbar in ein gemeinsames Lagebild sein.

Die organisatorischen [11], personellen und materiellen Voraussetzungen für die Einsatz- und Operationsführung im Informationsraum sind in einem bundeswehrgemeinsamen Ansatz zu schaffen.

Um Angriffe im und durch den Cyber-Raum auf eigene IT- und Waffen- und Wirksysteme besser abwehren zu können, sind zunächst Fähigkeiten zum Erkennen von komplexen Cyber-Angriffen erforderlich.

Angesichts der besonderen Eignung von Cyber-Angriffen, bereits deutlich unterhalb der Schwelle eines bewaffneten Angriffs und auch als Bestandteil hybrider Bedrohung gesamtstaatliche Notlagen bis hin zu besonders schweren Unglücksfällen oder einen Staatsnotstand hervorrufen zu können, ist das gewonnene militärische Lagebild zudem auch anderen staatlichen Einrichtungen für eine Einordnung in die Gesamt-/Teillage zur Verfügung zu stellen. Entsprechende Verfahren und Mechanismen sind festzulegen.

2. Cyberverteidigung in der Operationsführung

Cyber-Operationen im Verständnis dieser Leitlinie umfassen alle offensiven und defensiven Maßnahmen, die zur Einsatz- und Operationsführung geeignet sind oder dem Schutz eigener IT sowie Waffen- und Wirksysteme dienen.

Basierend auf dem Cyber-Lagebild sind Strategien zur Verhinderung oder Eindämmung gegnerischer offensiver Cyber-Aktivitäten zu entwickeln. Die Wirksamkeit der präventiven Maßnahmen zum Schutz des IT-Systems der Bundeswehr und der IT-Anteile in ihren Einrichtungen, Plattformen und Waffensystemen ist kontinuierlich zu überprüfen. Rein technische Maßnahmen zur Sicherung, Abwehr und Restitution [12] werden absehbar der dauernd steigenden Bedrohung, vor allem aufgrund steigender Qualität insbesondere durch sog. Advanced Persistant Threats (APT) [13], zukünftig nicht mehr gerecht werden. Die Möglichkeit, reaktive Maßnahmen und Strategien einzusetzen, ist zu untersuchen. Als wichtige – wenn auch nicht hinreichende – Voraussetzung für eine politisch belastbare Zurechenbarkeit (Englisch: attribution) sind verbesserte Analysemethoden von Angriffen, u.a. in der Cyber-Forensik, anzustreben.

Da auch ein Gegner von seinen eigenen Fähigkeiten im Cyber-Raum und den von ihm genutzten Ressourcen des Cyber-Raums abhängig ist, müssen im Rahmen eines militärischen Einsatzes Wirkmöglichkeiten vorhanden sein, um ihn in der Nutzung dieser Fähigkeiten und Ressourcen zu behindern oder sie ihm gegebenenfalls völlig zu verwehren. Dazu können auch zielgerichtete und koordinierte Maßnahmen zur Beeinträchtigung von fremden Informations- und Kommunikationssystemen sowie der darin verarbeiteten Informationen dienen, wie sie von den Kräften für Computer-Netzwerkoperationen durchgeführt werden können. Die Gesamtheit möglicher Maßnahmen im Cyber-Raum müssen daher bereits im Betrieb im Inland, spätestens aber bei der Planung eines Einsatzes bzw. einer Operation innerhalb des Einsatzes in den Grenzen der rechtlichen Rahmenbedingungen, eines Mandates, und der Einsatzregeln berücksichtigt werden. Die dazu erforderlichen Kräfte, Mittel und Einrichtungen sind in Abhängigkeit von der Art des Einsatzes und bei Bedarf durchhaltefähig bereitzuhalten. Aufgrund der komplexen, auch ressortübergreifenden Wechselwirkungen im Cyber-Raum sind auch diese Kräfte im Rahmen der Einsatz- und Operationsführung und entsprechend des jeweiligen Mandats unter Berücksichtigung ihrer Unterstellung zentral zu steuern. Um den ständig wachsenden Anforderungen gerecht werden zu können, sind die Strukturen und Prozesse zu untersuchen und bei Bedarf zu optimieren.

Die Cyber-Fähigkeiten bedürfen einer frühzeitigen Einbindung in nationale und multinationale Führungs- und Entscheidungsprozesse unter Berücksichtigung aller politischen, nationalen und internationalen sowie rechtlichen Rahmenbedingungen. Diese Einbindung ist bereits im Rahmen der Krisenvorsorge zu etablieren und muss sich insbesondere in den Einsatzstrukturen widerspiegeln.

Offensive Cyber-Fähigkeiten der Bundeswehr sind als unterstützendes, komplementäres oder substituierendes Wirkmittel anzusehen. Sie haben zum Einen das Potenzial, in der Regel nicht-letal und mit hoher Präzision auf gegnerische Ziele zu wirken, zum Anderen kann diese Wirkung im Gegensatz zu kinetischen Wirkmitteln unter Umständen sogar reversibel sein. Offensive Cyber-Fähigkeiten der Bundeswehr haben grundsätzlich das Potenzial, das Wirkspektrum der Bundeswehr in multinationalen Einsätzen signifikant zu erweitern. Die dazu befähigten, bereits vorhandenen Kräfte für Computer-Netzwerkoperationen sowie bereits abgebildete Fähigkeiten [14], wären dann hinsichtlich der möglichen Aufgebenwahrnehmung unter Priorisierung von (Teil-) Fähigkeiten in eine Bewertung einzubeziehen.

In multinationalen Operationen kommt der Koordination des Einsatzes von defensiven und offensiven Cyber-Fähigkeiten besondere Bedeutung zu. Hier sind entsprechende Verfahren weiter zu adaptieren bzw. neu zu erarbeiten und zu etablieren, möglichst zusammen mit Verbündeten. Eine umfassende Berücksichtigung von Cyber-Fähigkeiten in einer Gesamtoperation ist im Rahmen der o.a. definierten Grenzen auf allen Ebenen zu gewährleisten.

3. Cyber-Expertise

Aufgrund des hohen Grades der Komplexität von Cyber-Operationen und ihrer Auswirkungen auf die Einsatz- und Operationsführung ist eine umfassende Expertise für den militärischen Führer besonders notwendig. Erforderlich ist eine Cyber-Expertise in der Verfügbarkeit des operativen Stabes, um die einsatz- und operationsspezifischen Aspekte des Cyber-Raums bewerten und den Einsatz der entsprechenden Kräfte und Mittel planen zu können. Art und Umfang entsprechender Kräfte sind zu untersuchen. Die erforderlichen Prozessschritte sind umgehend einzuleiten. Um die notwendige Expertise zur Cyber-Verteidigung in der Bundeswehr verfügbar zu machen, ist ein kontinuierlicher informations- und Erfahrungsaustausch ressortübergreifend mit anderen Nationen, Streitkräften sowie Systemen und Organisation der kollektiven Sicherheit und in Zusammenarbeit mit der Industrie und Wissenschaft zu gestalten. Die bedarfsgerechte Weiterentwicklung der Aus-, Fort- und Weiterbildung sowie Bildung in der Bundeswehr ist kontinuierlich unter Berücksichtigung ressortübergreifender und multinationaler Fähigkeiten zu prüfen.

Technische Komplexität und Wechselwirkungen führen meist zu einer komplexen Rechtslage im Cyber-Raum. Der rechtlichen Beratung kommt somit eine besondere Bedeutung zu. Entsprechende juristische Fachexpertise ist auszubauen.

VI. Handlungsfeld 4 – Chancen im Cyber-Raum nutzen

1. Informationsmanagement

Aufgrund der Vielfalt und Menge der verfügbaren Informationen kommt dem durchgängigen und möglichst einheitlichen Informationsmanagement eine zunehmende Bedeutung zu. Die verteilte Verarbeitung von Informationen in geschlossenen IT-Systemen unterschiedlicher Sicherheitseinstufung steht einem ganzheitlichen Informationsmanagement entgegen. Um Sicherheitsbarrieren zwischen Informationen unterschiedlicher Einstufung überwinden zu können, muss eine Abwägung zwischen einem alleinigen Schutz der IT-Systeme nach dem Prinzip „System High“ [15] und dem Prinzip „Multi Level Secure“ erfolgen, bei dem ein bedarfsorientierter Schutz der Information im Vordergrund steht. Dazu ist die Eignung von Verfahren zu prüfen, die das Verfolgen, Verwalten und Zuweisen von Attributen an (auch klassifizierten) Informationsobjekten ermöglichen. Zudem werden immer mehr Informationen gesammelt und gespeichert, ohne dass ein möglicher Bedarfsträger direkt ermittelt werden kann. Hier sind moderne Werkzeuge für einen schnellen Zugriff auf relevante Informationen zu implementieren.

2. Vernetzte Operationsführung

Das Prinzip der durchgehenden Vernetzung von der Aufklärung über die Führung bis zur Wirkung und Unterstützung sowie einer anschließenden Auswertung ist weiterzuentwickeln. Der Mehrwert, der durch die rechtzeitige Verfügbarkeit verlässlicher lagerelevanter Informationen bei den beteiligten Personen und Einrichtungen entsteht, und der durch eine schnelle, wenn nicht gar unmittelbare, Reaktion erreicht werden kann, ist zu nutzen. Es ist besonderer Wert auf die Interoperabilität mit Partnernationen zu legen, da Einsätze in der Regel im multinationalen Rahmen durchgeführt werden.

Die Bereitstellung einer IT-Infrastruktur auf Basis einer gemeinsamen Architektur ist dafür wesentliche Grundlage. Die Fähigkeit zur Vernetzten Operationsführung (NetOpFü) erhöht zum Einen die Wirksamkeit und die Wirtschaftlichkeit militärischer Fähigkeiten, zum Anderen in gleichem Maße die „digitale Verwundbarkeit“. Es ist somit erforderlich, nicht nur die Chancen, sondern auch die Risiken der militärischen Nutzbarkeit des Cyber-Raums bei der Planung und Realisierung von Systemen einzubeziehen und angemessen gegeneinander abzuwägen.

Der erforderliche Cyber-Schutz von Systemen zur NetOpFü ist bei deren Planung daher ebenso nachdrücklich zu verankern, wie die Forderung nach der Vernetzbarkeit der Systeme selbst.

VII. Handlungsfeld 5 – Risiken im Cyber-Raum mindern

Die Bundeswehr nutzt den Cyber-Raum und IT-Systeme im täglichen Dienstbetrieb und hat somit die Sicherheit und Funktionsfähigkeit ihrer eigenen IT-Systeme zu gewährleisten. Angesichts der Abhängigkeit moderner Waffensysteme und militärischer Kommunikationsmittel von IT muss diese zur Gewährleistung eigener Handlungs- und Führungsfähigkeit nicht nur im Rahmen von Einsätzen zuverlässig verfügbar sein. Schädigende Maßnahmen gegen eigene IT sowie Waffen- und Wirksysteme sind daher möglichst frühzeitig zu erkennen, zu verhindern oder zumindest in ihrer Auswirkung durch vorbeugende Maßnahmen abzuschwächen. Im Falle erfolgreicher schädigender Maßnahmen oder einer sonstigen Störung ist eine schnellstmögliche Wiederherstellung zu gewährleisten, um die eigene Handlungs- und Führungsfähigkeit zu gewährleisten. Die Fähigkeit zur Analyse von Angriffsvektoren und zur Attribution von Angriffen ist weiterzuentwickeln.

1. IT-Sicherheit

Mit der in der IT-Strategie des BMVg dargelegten Konsolidierung der dezentralen IT-Systemstrukturen wird ressortintern eine homogene IT-Systemarchitektur etabliert, die zu einer signifikanten Verbesserung der IT-Sicherheit führt. Diese ist im Rahmen der ressortübergreifenden und internationalen Zusammenarbeit weiter auszubauen und muss geübt werden.

2. Risiko- und Folgenmanagement – Anteil Cyber

Die Implementierung von Sicherheitsmaßnahmen in IT-Systemen, Waffen- und Wirksystemen und deren Weiterentwicklung über den gesamten Lebenszyklus ist auf der Grundlage eines durchgängigen Prozesses für das Risiko- und Folgenmanagement (risk and consequence management) durchzuführen.

Basierend auf einer Analyse der Prozesse ist ein Risikomanagement aufzubauen, welches bei Ausfall oder Kompromittierung der jeweilig relevanten IT die auftretenden Folgen minimieren soll und einen wirtschaftlichen Einsatz erforderlicher Maßnahmen ermöglicht. Nach einer Ist-Analyse dieser Prozesse sind die Strukturen zu überprüfen, ob ein effektiverer Einsatz des vorhandenen Personals, Materials und der Infrastruktur möglich ist.

3. Cyber-Awareness

Durch die steigende Qualität und Anforderungen der technischen IT-Sicherheitsmaßnahmen und die Nutzung der Mitarbeiter als unmittelbares Angriffsziel kommt diesem als Nutzer eine wachsende Bedeutung zur Minimierung der Bedrohungen und Risiken aus dem Cyber-Raum zu. Die Qualifizierung und Sensibilisierung des eigenen Personals durch nachhaltige Maßnahmen ein situationsgerechtes Risikobewusstsein im Umgang mit der Informationssicherheit sowie weiteren möglichen Gefährungspotenzialen zu erzeugen, sind daher wesentliche Voraussetzungen für Cyber-Awareness, um Risiken im Cyber-Raum zu begegnen.

VIII. Umsetzung

Innerhalb des BMVg sind die Teilaufgaben im Themenkomplex Cyber-Verteidigung, eingeordnet im Kontext der IT-Strategie des BMVg, strukturell über die jeweils zuständigen Abteilungen verteilt. Dies trägt zwar der Expertise der jeweiligen Abteilungen Rechnung. Die inhaltliche Koordinierung, politische Akzentuierung und der einheitliche Auftritt im Außenverhältnis wird dadurch allerdings erschwert. Für eine Durchsetzung sicherheits- und verteidigungspolitischer Positionen und fachlicher Perspektiven im Ressortkreis, in internationalen Organisationen sowie in bilateralen Beziehungen zu militärischen Fragen der Cyber-Sicherheit ist eine kontinuierliche ebenengerechte Abstimmung innerhalb des BMVg zur Erzielung einer konsistenten Außendarstellung erforderlich. Klärung von Verantwortlichkeiten, Kompetenzen und Aufgaben im Themenkomplex Cyber für den Geschäftsbereich des BMVg sind als durch die Ministerin zu billigende Umsetzungsstrategie vorzulegen.

Fußnoten

- Cyber-Sicherheitsstrategie für Deutschland, Februar 2011, S. 12.

- Die in der Bundeswehr im Rahmen ihres verfassungsgemäßen Auftrages vorhandenen Fähigkeiten werden unter dem Begriff „Cyber-Verteidigung“ zusammengefasst.

- Gemäß Cyber-Sicherheitsstrategie für Deutschland sind Kritische Infrastrukturen Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.

- Nachfolgend vereinfacht als Bundeswehr bezeichnet.

- Cyber-Sicherheit ist der anzustrebende Zustand der IT-Sicherheitslage, in dem die Risiken des globalen Cyber-Raums auf ein tragbares Maß reduziert sind.

- Kennzeichnendes Merkmal hybrider Bedrohungen ist, dass traditionell als unterscheidbar geltende Konfliktformen und -mittel zu einem insgesamt aggressiven Ansatz verschränkt werden (z.B. ökonomische, politische, militärische, propagandistische, subversive Aktivitäten). Im Grundsatz handelt es sich um den Versuch eines staatlichen oder nicht-staatlichen Herausforderers, alle ihm zur Verfügung stehenden Machtmittel in einer auf seine Ziele angepassten Weise einzusetzen.

- Der Cyber-Raum ist konzeptionell Bestandteil der umfassenderen Dimension Informationsraum, welche zusätzlich das Informationsumfeld beinhaltet. In dieser strategischen Leitlinie wird nur der Cyber-Raum betrachtet.

- vgl. Bundesministerium des Innern (2011), Cyber-Sicherheitsstrategie für Deutschland, S. 11.

- Der Angriffsvektor bezeichnet einen möglichen Angriffsweg und eine Angriffstechnik, die ein unbefugter Eindringling nehmen kann um ein fremdes Computersystem zu kompromittieren.

- Im Informationsumfeld werden Informationen durch Menschen wahrgenommen, interpretiert und weiterverbreitet. Ihr Denken und Handeln wird durch diese Wahrnehmung und Interpretation beeinflusst.

- d.h. Prozesse und Strukturen

- Virenscanner Firewalls, IPS, IDS, Data Leakage Prevention, etc.

- APT (fortgeschrittene andauernde Bedrohung) bezeichnet einen komplexen, zielgerichteten und effektiven Angriff auf IT-Infrastrukturen.

- z.B. im Bereich MilNW/GeoInfoW, FüUstg/IT-Sicherheit, ZMZ.

- System High bedeutet, dass jedes Informationsobjekt in einem IT-System die Sicherheitsklassifikation des am höchsten klassifizierten Informationsobjektes hat.

„Geheime Bundeswehr-Strategie: Von der Leyen rüstet an der Cyberfront auf.“

Keine Panik, wenn schon das Kriegsgeschäft schon mit echten Waffen nicht mehr klappt, dann packen die paar CyberWarWeiber das auch an einer Tastatur nicht! :)

Denke wie Grauhut

Mit Beamtenmentalität und fachfremden Frauen an der Spitze sehe ich wenig erfolgreiche Chancen.

Cyber-Kriminalität und Flüchlingspolitik haben viel Dinge gemeinsam. Peter Altmaier wird wieder sagen: Wir haben es zu spät erkannt und der Justizminister wirft alle Kritiker wieder raus.

Soviel Unfähigkeit und Geldverschwendung zum Wohle der Beamten wird auf dem Rücken der redlichen Steuerzahker ausgetragen.

Schnelles Umdenken wäre gerfragt.

… und kommt nicht mehr zurück.

GAME OVER!

http://www.spiegel.de/politik/deutschland/spd-die-zombie-partei-augstein-kolumne-a-1046004.html

Die Bundeswehr möchte wieder vorne mitmischen. Wir werden uns daran gewöhnen müssen, dass deutsche Soldaten in einen „Cyber-Raum“ gehen, sich dort eine Armbinde anlegen um sich damit als Kombatant gemäß den Kriegskonventionen zu erkennen zu geben.

Worum es geht ist hier zu sehen:

„Schlachtfeld Internet“

unter

https://vimeo.com/121006720

—

PS: Eine Designstudie für die Gestaltung der Binde ist hier zu sehen: http://www.amazon.de/Ludwig-Bertram-GmbH-18270000-Armbinde/dp/B0023912LM

Diese Bundesregierung und ihre Verwaltungen sind Verlogen, Korrupt und Machtgeil. Seit Kohl ist die Selbstverständlichkeit sich am Volk zu bereichern in einer nie dagewesenen Größe ausgeufert. Jeden Tag werden Millionen € für Sinnlose Projekte in Deutschland und als Geldverteilungsmaschine in der Welt rausgeschmissen. Das was man uns als Demokratie verkauft ist nichts weiter als eine demokratische Diktatur. Den € würde es in Deutschland und einigen anderen Ländern nicht geben und den Völkern würde es wesentlich besser gehen. Unter anderem haben wir keinen Friedensvertrag und sind immer noch Abhängig von den Alliirten. So ist es völlig klar, das sich alle in Deutschland breit machen können. Das Volk überwachen und ausspionieren. Gegen das was heute in Deutschland an Menschen ausspioniert wird, dagegen war die DDR ein Kindergarten.

MfG

Bernd Kortmann

Finde ich voll gut, bei Herr der Ringe Online und Diablo III ist momentan so gut wie nix los, hab manchmal fast das Gefühl ich bin dort ganz alleine, ich wär froh über regen zulauf ;)

Leider enthält dieser Artikel eine ähnliche Polemik wie jeder Artikel der in der letzten zeit über die Bundeswehr verbreitet wurde. Ja die Politik wünscht sich eine schlagkräftige Truppe auch im Bereich des Internets. Leider ist niemand bereit auch nur einen Finger dafür krum zu machen. Der hier aufgezeigte Hinweis auf eine höhere Ausgabe bezieht sich nicht auf einen höheren Haushalt sonder auf eine Umverteilung des bestehenden Haushaltes. Des weiteren wurde niemals ein Einsatz einer cno Operation genehmigt. die gründe liegen an vielen Orten aber unter anderem auch daran das eine cno Operation durch den Bundestag mit Einem Mandat abgesegnet werden muss. nur alle bisher vorgeschlagenen Operationen kamen nie bis dahin, sondern wurden vorher abgelehnt. Bitte bleiben sie bei allem recht auf kritische Berichterstattung sachlich und springen nicht auf den allgemeinen Zug der verteufelung auf

Was mir Sorge bereitet, ist nicht die strategische Leitlinie, sondern der Tenor des Artikels: Deutschland gibt nicht zu viel Geld für Verteidigung aus, sondern zu wenig. Die Leitlinie ist nichts skandalöses, sondern längst überfällig. Ich wünsche mir mehr Ressourcen für unsere Sicherheit und kann das naive Geschwafel linker Pazifisten immer weniger ertragen.

https://youtu.be/nSsKVA97VUc

Rechte jammern schon seit Jahren, in Angst vor allen anderen. Unberechtigt, aber national ist halt immer beschränkt!

Wer sichert eigentlich unsere Atomkraftwerke gegen Cyber-Attacken? Richard Clarke, vierfacher US-Sicherheitsberater hat in seinem Buch World Wide War – Angriff aus dem Internet (erschienen 2011) darauf hingewiesen, dass US-Behörden Sorgen hätten, weil sie ‚Logische Bomben‘ in ihrem Stromnetz entdeckt hätten. Wir haben berichtet:

http://www.umwelt-energie-report.de/2015/06/atommeiler-sichern/

http://www.umwelt-energie-report.de/2014/08/regierungcyberattacken-auf-atomkrtaftwerke-ernst-nehmen/

Wenn die Bundeswehr erst jetzt damit anfängt, ist sie meiner Meinung nach 10-15 Jahre zu spät dran. Das ist eine Tatsache.

Offiziell beginnt die Bundeswehr wohl erst…Fähigkeiten hat sie bestimmt schon 10-15 Jahre…

Also ich denke, dass kaum ein Mensch mit gesunden Sinnen, der zudem noch gut programmieren kann, freiwillig zur Bundeswehr geht.

Denn erstens verdient man in der Privatwirtschaft deutlich besser, zweitens sind nicht wenige Kollegen beim Bund ein wenig strange („Hervorragend, Gesichtstreffer!!!“) und außerdem, wenn man eine Dirne der Amerikaner sein will, dann kann man auch direkt bei denen anheuern, die zahlen besser und bieten auch sonst bessere Bedingungen.

„Vom deutschem Boden darf nie wieder Krieg ausgehen.“ — Vaterlandsverräter

Mal ruhig jetzt Bernd, Du Brot, Du bist braun und das ist ja wohl Autobahn! X(

Mein persönlicher Favorit ist folgender Absatz:

„Deutschland und die Bundeswehr können im Bereich Cyber-Verteidigung von den Erfahrungen ausgewählter Partner profitieren beziehungsweise im Rahmen von „capacity building“ andere Staaten unterstützen“

—> Damit dürfte in erster Linie ein ganz bestimmter Bündnispartner gemeint sein. Dass der NSA-Skandal nicht einmal ansatzweise vollständig aufgerollt ist, ist dabei vermutlich zweitrangig – denn auch in diesem Fall ist unsere „Sicherheitskooperation mit den USA“ garantiert „unverzichtbar“.

Die haben sich halt seit 2001 an die Schnüffelei-Pauschalfreigabe gewöhnt und die US Dienste machen die Drecksarbeit für sie, die den Grundgesetz zuwider läuft.

„Specifically, they agreed to:

– enhance intelligence sharing and co-operation, both bilaterally and in the appropriate NATO bodies, relating to the threats posed by terrorism and the actions to be taken against it;“

nato.int/docu/speech/2001/s011004b.htm

Dieser ewige Sch…-Krieg gegen den Terror muß enden, Artikel 5 muß beendet werden, dann bekommen wir auch unsere Grundrechte zurück.

Es gibt sowenig einen Cyber-Raum wie es einen Telefon-Raum gibt.

Das Internet ist verfassungsfeindlich, bzw. verfassungswidrig, dazu lese man bitte die Grundrechte durch. Diese Grundrechte zu schützen und ggf. die Wirtschaft zu „zwingen“, die Grundrechte einzuhalten, dazu ist die Bundesregierung „verpflichtet“.

Da sie dieser Verpflichtung bis zum heutigen Tage nicht nachgekommen ist, vielmehr den rechtsfreien Raum duldet und damit die Bevölkerung gefährdet, steht sie selber außerhalb der Verfassung.

Das Internet war als militärisches Projekt konstruiert und ist nach dem Mauerfall der Zivilbevölkerung zugänglich gemacht worden durch forcierten Ausbau durch die Bundesregierung.

Das Internet hat unglaubliche Kriminalitätsfelder geschaffen und ist wegen der Anfälligkeit und der leichten Verfügbarkeit geradezu eine Aufforderung, kriminell zu werden!

Der Kriminalität ist die Bundesregierung nicht Herr geworden und es drohen Gefahren, durch Falschmeldungen, Kolportage, Unterwanderung, Kurzschlüsse, Cyberangriffe, die nicht nur ganze Landstriche lahmlegen könnten, sondern den gesamten Planeten auslöschen. Der Mausklick eines Fondsmangers reicht, um Milliarden von Dollar wegen einer Zinsdifferenz aus einem Unternehmen abzuziehen und woanders anzulegen, möglicherweise sogar die Staatspleite zu riskieren, wenn es nicht nur zum Frmenzusammenbruch und 1000en von Arbeitslosen kommt. Cyberangriffe verursachen jedes Jahr Schäden von 1000 Miliarden Dollar (Billions)!

Das Internet ist nach wie vor ein militärisches Projekt, immerhin werden über die Netzstrukturen mit militärischen Methoden die Bürger der ganzen Welt ausspioniert, Kinder, Völker, Staaten werden über das Netz gemobbt, Kriege vorbereitet und in Wirtschaftskriege geführt; es werden auch Drohnen damit gesteuert, welche Menschenleben auslöschen – mit einem Mausklick.

Also, überlegt noch mal.

Also ich hab mir überlegt ob das Internet auch ohne Atomstrom läuft?! Und solange wir das Intenet haben sind wir auch für ATOMSTROM. Oder gäbe es Einwände die Server mit Kohle >CO2 oder Solarstrom zu nutzen?

Oh je oh je, du solltest dich glaub ich erst mal etwas schlauer machen über das Internet,bevor du dich öffentlich äusserst. Vieles was du schreibst stimmt so schlicht nicht, anderes ist extrem übertrieben, und du hast die positiven seiten des Internets komplett ausgelassen, und diese überwiegen bei weitem !

Aber wenn das internet so schlimm für dich ist, dann geh halt offline ;)

Warum nutzen Sie dann das „Netz“ ?

Es ist schon unglaublich wie teilweise argumentiert wird .Das ganze hat absolut nichts mit rechts oder links zu tun. Wenn der Staat seine Bürger abhört und uberwacht dann alle Bürger. Dem ganzen muss ein Riegel vorgeschoben werden.Es ist schon recht dreist wie Politiker heutzutage Gründe vorschieben um den Bürger zu entmündigen. Nichts anderes steckt hinter der ganzen Geschichte. Und der generalbundesanwalt wird hier auch nur benutzt. Jetzt wird wieder alles totgeredet bzw -diskutiert. Im Endeffekt verläuft alles wieder wie immer im Sande. Wie lange lässt sich der müde und und scheinbar wehrlose Bürger das noch gefallen? Das wäre hier die Erkenntnis!

Leider führte 9/11 dazu, das in der ganzen panik sämmtliche überwacher auf einmal selbst ihre wildesten träume anstandslos genehmigt und finanziert begamen, ohne sinn und verstand, und vor allem ohne vernünftige kontrolle. Leider sind diese überwacher so ziemlich die einzigen, die die neuen digitalen möglichkeitenwiirklich verstanden haben, und nun nutzen asie diese gnadenlos für sich aus. Da unsere herren poklitiker aber das internet und die modernen medien nicht mal im ansatz verstehen, ist es den +überwachern extrem leicht gemacht worden, die politik nach iher pfeife tanzen zu lassen, und auch weiter alles zu bekommen was man will. Wie weit das tatsächlich geht wird dann hinter schicken trendworten versteckt, die oft recht harmlos klingen.

Nehmen wir das thema email überwachung. Es gibt in deutschland ein postgeheimnis. Warum gelten diese strengen regeln nicht auch für sms und email ? Weil die politik 15 jahre hinterhinkt, und die überwacher ihnen erzählen, das alles dufte ist ! Naja, für sie ist das ja auch so ^^

Da Ihre IP Adresse verfügbar/demaskiert ist, sollte Ihr Heimnetzwerk nun offen sein. Onlinebanking sollten Sie nun besser erst einmal unterlassen… ;-)

Hallo,

na ja, wer die BW kennt….. Ist wie mit den „Soldaten“ und den „Waffen“. Zu alt, zu wenig, zu schlecht und ungenügend ausgebildet….

-Wer hat Angst vorm GRÜNEN Mann?;

-Keiner!; -Und wenn er aber kommt?

-Dann knallen wir ihm eine!

Hab schon „IT-Experten“ der BW kennen gelernt. Sag aber jetzt nix dazu. Aber die Fehler haben WIR mit 13 Jahren nicht in einem Netzwerk gemacht.

Voreingenommen, unsachlich, möglicherweise frustriert…aber auch diese Meinung darf getippt werden.

netzpolitik.org darf sich über steigende Klickzahlen freuen. Die Spenden dürften jetzt endlich reichlich fließen. Außerdem wurde ein hoher Beamter gerade noch rechtzeitig in Pension geschickt. Gratulation!

Meiner Erfahrung nach ist das oben Gesagte ein alter Hut. Wenn ich mir die Präsenz von netzpolitk.org anschaue, professionell, viel Manpower, keine Werbung, dann frage ich mich, wer das alles bezahlt hat. Vielleicht das BMfV?

Die Bevölkerung ist einfach zu blöd, die Metaebenen zu erkennen, die im Netz wie nirgendwo sonst wirken. Wer heute noch denkt, das Netz sei eine freie Plattform des Informationsaustausch, ist wirklich vollkommen naiv.

Es ist vielmehr ein ideales Mittel, um die Massen zu steuern und subversive Tendenzen einzugrenzen.

Mit Verlaub: Ich habe da gar nichts dagegen. Mir würde es Angst und Bange werden, wenn man das Medium dem Zufall überlassen würde.

Gerade auf explizit kritischen Seiten wird man die Verunglimpfung durch die Community und schließlich die Harke des Zensors spüren, veröffentlichte und diskutierte man einen wirklich brisanten Beitrag. Daneben werden jene Seiten in den Schlammfang gesteckt, wo sich die Menschen sammeln, die sich von der Grundordnung definitiv losgesagt haben. Diese Menschen sind damit automatisch auf dem Schirm. Man kennt sie und weiß, was sie tun.

Wie gesagt: Ein ungesteuertes Netz hielte ich für sträflichen Leichtsinn. Ich will mich lediglich nicht permanent veräppeln lassen.

„Diese Menschen sind damit automatisch auf dem Schirm. Man kennt sie und weiß, was sie tun.

Wie gesagt: Ein ungesteuertes Netz hielte ich für sträflichen Leichtsinn. Ich will mich lediglich nicht permanent veräppeln lassen.“

Deine Wünsche widersprechen sich, ohne Veräpplung kein erfolgreicher Schleppnetzeinsatz. Kein Schleppnetz, mehr Manpower pro Extremist erforderlich = Stasi-System mit höheren Steuern und Abgaben.

„netzpolitik.org“ ist ein weiteres Element einer Gesellschaft, die den Preis der Demokratie bezahlen muss. Eine ideale Staatsform bedingt, dass idealistische und/oder ideologische Gruppierungen (z.B. netzpolitik.org) sich „Gehör“ verschaffen dürfen. Eine Verurteilung auch nur einer dieser Gruppen führt zwangsläufig zur Diktatur.

ABER: Eine stabile Gesellschaftsform gibt es nicht ohne Regeln (Regeln, die die Bürger sich selber geben…sollten). Insofern darf hinterfragt werden, ob diese Plattform Regeln einhält oder einfach mit Ankündigung Regeln bricht unter dem Deckmantel z.B. von Pressefreiheit. Eines wird für mich jedoch deutlich: Verantwortung ist für den ein oder anderen selbsternannten Journalisten ein Fremdwort. Schade.

„Insofern darf hinterfragt werden, ob diese Plattform Regeln einhält oder einfach mit Ankündigung Regeln bricht unter dem Deckmantel z.B. von Pressefreiheit.“

Rule of law, Recht auf allgemeine Handlungsfreiheit, eingeschränkt durch geheime, ungeschriebene Regeln. Diese Räson, die sich aus dieser ergebende, für den nicht „eingeweihten“ unverständliche, „Alternativlosigkeit“, die kotzt die Mehrheit der Uneingeweihten halt zu Recht an. Wir sind doch Teil von „Souverän“, das Volk, von dem angeblich alles ausgeht. Was spricht also dagegen, dass wir die Fakten über unsere Exekutiv-Organe kennen? Dass wenigstens unsere Vertreter im BT alle Fakten kennen?

Das einzige Staatsgeheimnis, das NP mit den Daten zum BfV verraten haben kann ist einetlich ein Unstaats-Geheimnis, nämlich Kenntnis darüber, was der Staat bisher wohl nicht selbst gemacht haben kann, wenn er gerade erst darin investiert. Nun kann ein faktischer Nicht-Staat aber schlecht Staatsgeheimnisse haben, wodurch sich die Debatte erübrigt. :)

„Vom deutschem Boden darf nie wieder Krieg ausgehen.“ – kam mir auch direkt in den Sinn.

Und diese euphemistische Militärrethorik finde ich auch unangebracht. „Wirkmittel“ – schon klar.

Generell halte ich nichts von der amtierenden Ministerin. Sie hat schon oft genug gelogen und ich glaube ihr kein Wort, wenn gesagt wird man würde ja weiterhin die Einsätze bisher genehmigen lassen.

Wofür dann die „offensiven Wirkmittel“? Würde der Bundestag doch nie erlauben.

Unten auf dieser Seite eingeblendet…

Zitat: „Damit wir weiter kritisch und unabhängig bleiben können: Unterstütze unsere Arbeit durch eine Spende.“ Zitat Ende.

Nun, verantwortungsloser Journalismus getarnt als Kritik ohne Eigenreflektion und Vorabanalysen sowie ideologische Unabhängigkeit (von wem denn ?…) generiert keine Spenden. Glückwunsch für die gut platzierte Kampagne netzpolitik.org. :-)

DANKE an netzpolitik.org für eure hervorragende Arbeit. Weiter so!

Hey Bundesregierung! Mit dem Militär Cyberangriffe zu planen, ist eine abartige Idee, unendlich dumm und nicht nur nicht weiter diskussionswürdig. Es disqualifiziert euch komplett von jeder verantwortungsvollen Position.

Eure Politik erinnert in Punkto Verantwortungsbewusstsein und Reife mehr und mehr an das Verhalten eines dreijährigen Kindergartenkindes, genauer eines Störenfriedes, der die anderen mit seinem Schäufele haut, statt soziale Verpflichtungen zu lernen. Das mit dem Internet als Waffe ist so, als hätte dieses schlecht erzogene Kleinkind die geladene Pistole seines amerikanischen Onkels Sam in die Finger bekommen, und würde nun ausprobieren, was man alles damit für schöne Zerstörung anrichten kann.

Lasst es.

Erstens könnt ihr euch dann immer noch genausowenig schützen. Auf die Gefahr hin, das Offensichtliche zu schreiben: wer zufällig etwas kaputtspielen kann, das jemand anderem gehört, kann noch lange nicht verhindern, dass jemand anderes auf die eigenen Sachen tritt.

Zweitens ist weder die Welt noch der Cyberraum eine geeignete Spielwiese für Beamte, die ihre Regression ins Frühkindliche ausleben wollen, und auch nicht für geistesgestörte Machtmenschen. Das macht zwar Spaß, tut aber anderen weh. Und euch selbst letztendlich auch. Dann rennt ihr wieder weinend zu Mama und zeigt mit dem Finger auf die bösen anderen. Es genug andere Mittel, in einer harmlosen Umgebung die Interaktion mit der Welt spielerisch zu erlernen. Was ihr da anfasst, das ist für Erwachsene. Pfui. Gefährlich. Finger weg.

Drittens gehört eurem Scheiß-Militär nicht alles. Es hat genau eine Aufgabe, und das ist die Landesverteidigung. Das mit Verteidigung und Angriff, das habt ihr schon verstanden? Also auch keine Vergeltung auf zivile Ziele und so?

Viertens: es nervt einfach nur noch, wie sich in ihrer monumentalen Inkompetenz gefallende Idioten, die nicht die Grundbegriffe dessen verstehen, was sie da eigentlich tun, mit unserer Infrastruktur Krieg spielen. Verpisst euch vom Spielplatz. Holt euch doch eure Pöstchen im militärisch-industriellen Komplex. Alles, was sonst passiert, ist das jemand eure „Fähigkeiten“ mal auf die Probe stellt.

Und ach ja, zum Schluss: Geheimniskrämerei ist nicht. Ihr dürft den Laden leider momentan verwalten, weil viele Wähler genauso doof sind und noch mehr aus Bequemlichkeit so abgestimmt haben, was man eigentlich schon wieder verstehen kann. So oder so verpflichtet das aber zu transparentem Handeln.