Der Sommer von Snowden begann mit der Enthüllung, dass der amerikanische Mobilfunk-Anbieter Verizon alle Telefon-Verbindungsdaten der NSA übermittelt. Das heißt bei uns Vorratsdatenspeicherung. Keine Woche später reichte die American Civil Liberties Union (ACLU) Klage gegen diese krasse Bürgerrechtsverletzung ein.

Der Professor für Informatik und Öffentliche Angelegenheiten Edward W. Felten hat jetzt ein Gutachten an das Gericht übermittelt, das zeigt, wie aussagekräftig und intim diese „Metadaten“ sind:

Below, I discuss how advances in technology and the proliferation of metadata-producing devices, such as phones, have produced rich metadata trails. Many details of our lives can be gleaned by examining those trails, which often yield information more easily than do the actual content of our communications. Superimposing our metadata trails onto the trails of everyone within our social group and those of everyone within our contacts’ social groups, paints a picture that can be startlingly detailed.

Metadaten sind einfach zu analysieren

Im Gegensatz zu Inhaltsdaten sind Verbindungsdaten strukturiert: Telefonnummern, E-Mail-Adressen, Zeit und Ort sind einfach zu verarbeiten und miteinander zu verknüpfen. Der kontinuierliche technologische Fortschritt haben die Speicherung günstig und die Rechenleistung möglich gemacht. Dadurch sind neue Möglichkeiten entstanden, große Berge dieser Daten zu rastern und Strukturen zu erkennen.

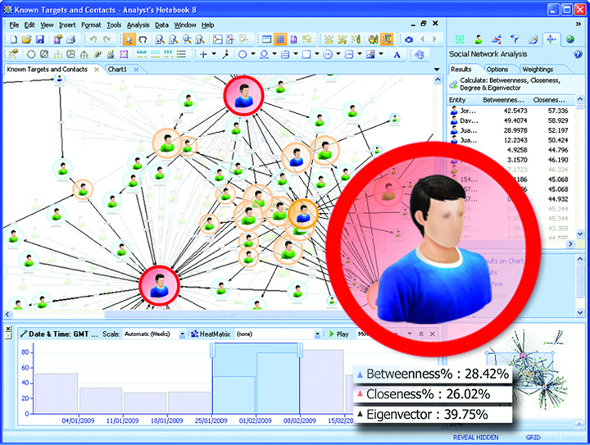

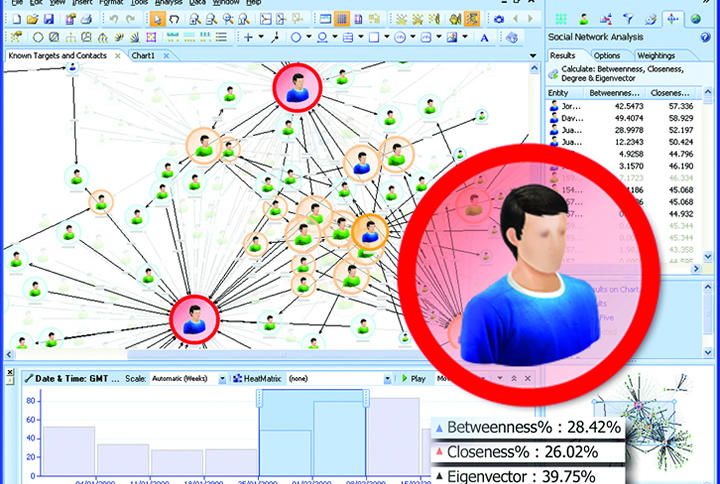

Dafür gibt es Software von der Stange. Als Beispiel führt Felten i2 Analyst’s Notebook von IBM an, über das wir wiederholt berichtet haben. IBM wirbt mit Sprüchen wie: „Identify key people, events, connections, patterns and trends that might otherwise be missed.“

Eine weitere in Deutschland eingesetzte Software ist rola rsCASE. Über beide Tools habe ich auch in meinem Talk zur Funkzellenabfrage auf der SIGINT-Konferenz berichtet.

Vor diesem Hintergrund ist es logisch, dass Ermittlungsbehörden und Geheimdienste oft erst Verbindungsdaten analysieren und dann in die Inhalte Verdächtiger hineinzoomen.

Das Produzieren von Metadaten ist unvermeidbar

Im Allgemeinen ist es praktisch unmöglich, in Echtzeit zu kommunizieren, ohne Verbindungsdaten zu hinterlassen. Während Kommunikations-Inhalte verschlüsselt werden können, sind die Metadaten für viele Beteiligte offen. Zwar gibt es Tools wie Tor, um diese zu verschleiern, aber das hilft auch nur zum Teil und hat andere Nebeneffekte.

Telefon-Verbindungsdaten enthüllen Inhalte

Die Verbindungsdaten von Telefongesprächen sind extrem aufschlussreich. Im einfachsten Fall reicht die Zuordnung einer Telefonnummer zu einer Schwangerschafts-, Drogen- oder Spielsucht-Beratung, um von Metadaten auf Inhalte zu schließen. SMS-Nachrichten an bestimmte Nummern können Spenden an Kirchen, eine Familienberatung oder sogar an politische Kandidaten entblößen.

Hierzulande bekannt ist die Visualisierung der Vorratsdaten von Malte Spitz, die extrem viel über sein Leben verrät.

Aggregierte Telefon-Verbindungsdaten sind noch aussagekräftiger

Wenn man Verbindungsdaten sammelt und miteinander verknüpft, werden die daraus gewonnenen Erkenntnisse noch detaillierter. Durch die Erstellung von sozialen Graphen können Rückschlüsse auf soziale Bindungen gewonnen werden. Daran lassen sich sogar der soziale Status und die Hierarchie in einem Unternehmen ablesen. Hier bringt Felten ein aussagekräftiges Beispiel:

A young woman calls her gynecologist; then immediately calls her mother; then a man who, during the past few months, she had repeatedly spoken to on the telephone after 11pm; followed by a call to a family planning center that also offers abortions. A likely storyline emerges that would not be as evident by examining the record of a single telephone call.

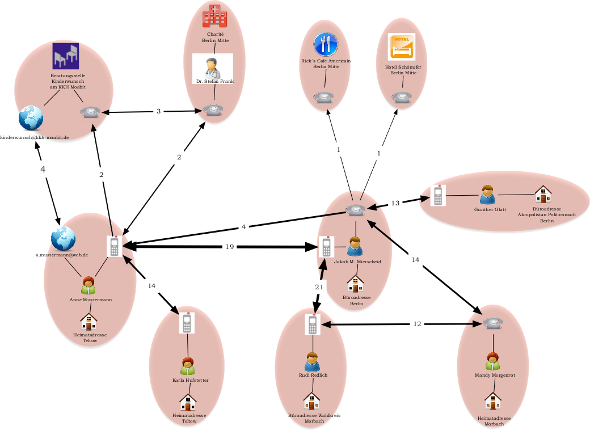

Der Chaos Computer Club hat in seinem Gutachten zur Vorratsdatenspeicherung im Juni 2009 bereits ein ähnliches Beispiel visualisiert:

Wer erkennt Muster?

In short, aggregated telephony metadata allows the government to construct social graphs and to study their evolution and communications patterns over days, weeks, months, or even years. Metadata analysis can reveal the rise and fall of intimate relationships, the diagnosis of a life-threatening disease, the telltale signs of a corporate merger or acquisition, the identity of a prospective government whistleblower, the social dynamics of a group of associates, or even the name of an anonymous litigant.

Massenhaft gesammelte Metadaten und Data-Mining über viele Einzelpersonen

Mit den unter dem Buzzword Big Data zusammengefassten Entwicklungen der letzten Jahre werden noch erstaunlichere Sachen mit Verbindungsdaten möglich. Einige der Erkenntnisse:

- die Gegenseitigkeit sozialer Beziehungen

- Unterschiede zwischen Festnetz- und Mobilfunk-Nutzer/innen

- das Erstellen detaillierter Gruppenstrukturen

- die Identifizierung von Anrufern anhand ihrer Anruf-Muster unabhängig von Gerät und Nummer

- die Identifizierung des Geräts (ob Fax oder Telefon)

- die Vorhersage, ob ein Gerät dienstlich oder privat genutzt wird

- die Zuordnung des Geräteinhabers zu einer sozialen Gruppe (wie Arbeiter, Pendler oder Student)

- die Vorhersage von Persönlichkeitsmerkmal einzelner Geräteinhaber

Diese Studien zeigen, dass das Ende der Möglichkeiten noch lange nicht erreicht ist. Es ist auch davon auszugehen, dass die NSA all das kann und macht.

Das Gutachten unterstreicht erneut, wie aussagekräftig die immer als „harmlos“ beschriebenen Verbindungsdaten sind. Und dass wir eine anlasslose Speicherung all dieser intimen Details names Vorratsdatenspeicherung in jeder Form verhindern müssen.

Interview: Metadaten verraten viel mehr

Erst letzte Woche habe ich der Deutschen Welle in einem Interview das genau so erklärt: Die Logik der Geheimdienste

„Ich habe ja nichts zu verbergen“ – so reagieren viele Deutsche auf die Datenspionage von NSA & Co. Warum zunächst nutzlos erscheinende Daten doch wertvoll sein können erklärt Netzexperte Andre Meister.

(Die Beschreibung ist von denen.)

Und als Video: Metadaten verraten viel mehr

Nach und nach bringen die Enthüllungen von Edward Snowden ans Licht, wie Geheimdienste weltweit Datenberge durchsuchen, um an relevante Informationen zu kommen. Dabei geht es vor allem um so genannte Metadaten, die erst mal nicht viel über den Inhalt einer Nachricht preisgeben. Trotzdem können solche Daten aussagekräftig sein.

(Kann das Video wer von der Seite befreien? Danke.)

schön dass wir darüber gesprochen haben. diese thematik wurde in vielen anhörungen von den herrschaften im bundestag ignoriert wie so vieles.

ähh…warum sollte das jetzt anders sein?

lass doch ma abwarten, wie das nachm 22.9. aussieht. Vielleicht besteht dann der Bundestag nich mehr ganz so aus Möchtegern-Alleinherrschaften.

aus dem vielleicht wurde eine absolute

Das Problem ist nicht, was „die im Bundestag“ denken, sondern was die Mehrheit der Leute im Land denkt. Um letztere muss man sich nen Kopf machen. Parteien und Regierung hängen ihre Fahnen immer in den Wind, gerade jetzt.

die mehrheit, so sieht es zumindest aus, denkt langsam wie ich. nach einer überwältigenden anzahl von demonstranten (ca. 50) bei einer der letzten demos in berlin von freunden und bekannten verspottet zu werden und sich fast zu schämen, weil man für seine grundrechte eintritt….vergiss es. lass sie schnüffeln, abhören und überwachen. gerne und zu jeder zeit. es ändert sich eh nichts. zumindest nicht in dieser gesellschaft.

Und irgendwann, wenn dich dann deine Kinder oder Enkel fragen, wieso du nichts dagegen getan hast sagst du stolz: „Ich hab es versucht, aber die anderen wollten nicht mitmachen!“?

srs trouble that is in deed

und wenn man dann noch mal Inhalte braucht folgt man den Verbindungsdaten und sieht das die E-Mail die man sucht bei Google gespeichert ist und kann sie dort abholen.

In dem Zusammenhang empfehlenswert: Eine sehr, sehr schöne Illustration, wie man durch Metadaten „auffällige“ Personen heraus filtern kann anhand des historischen Beispiels Paul Reveres: http://kieranhealy.org/blog/archives/2013/06/09/using-metadata-to-find-paul-revere/

Was ist das für eine beschränkte Rhetorik, Verbindungsdaten wären aussagekräftiger als Gesprächsinhalte?? Das ist genauso nicht durchdacht und insbesondere kontraproduktiv wie die NSA Überwachung mit der Vorratsdatenspeicherung zu vergleichen oder gleichzustellen.

Verbindungsdaten sind eine andere Quelle für ganz andere Informationen. Wenn man die daraus resultierende Rückschlüsse als größer als Kommunikationsinhalte bewertet, kann man gleich auch Äpfel mit Birnen vergleichen.

Wenn jemand täglich mit einem Verdächtigen telefoniert, könnte diese Person an dessen Straftaten teilnehmen oder einfach ein nicht eingeweihter Kumpel sein.

Internetkommunikation ist noch weniger einschätzbar.

– Nicht richtig ausgedrückt? => bitte nochmal und klarer schreiben, danke.

– Nicht verstanden? => nochmal lesen und drüber nachdenken, gegebenenfalls fragen, danke

– Der missglückte Versuch zu Versachlichen? => Danke, kein Interesse.

Auf den ersten Blick erscheint Abhören abartiger. Aber angenommen, jemand lässt die Wahl zwischen Metadaten und Inhalten: ich glaube aus Sicht eines controle freaks müsste man eher wetten, dass er sich für Metadaten entscheidet. Allein schon weil es beim Abhören und Mitlesen viel Zeit und Menschen braucht, während man für das Auswerten von Verbindungsdaten und Standortdaten Prism, X-Keyscore, etc. benutzt.

Du bringst hier 2 Sachen durcheinander. Du redest von verdachtsabhängigen Verbindungsdaten (da ist ein tatsächlicher Schwerverbrecher und man versucht die Tat zu verhindern oder aufzuklären). Bei der Voratsdatenspeicherung geht es aber um anlasslose Speicherung und um automatische Analysen, wer z.B. am Flughafen besonders zu kontrollieren ist usw. Sprich um Missbrauch und falsche Verdächtigungen, wobei auch falsche Verdächtigungen sehr zum Missbrauch geeignet sind. Mit Inhalten kann man übrigens weniger Missbrauch betreiben, denn Arschbombe bleibt Arschbombe. Irgendwie hats aber auch was sich vorzustellen, wie die Mitarbeiter der Geheimdienste und des BKA dasitzen und sich die Verhaltensmuster, die Sozialen Kontakte und Aufenthaltsorte ihrer Chefs reinziehen. Fakt ist. Die Inhalte sind für die Staatsmacht auf Vorrat gespeichert nahezu wertlos, es geht um die „Metadaten“, das weiß auch jeder Militärstratege. Es ist viel aussagekräftiger zu wissen, welche Truppenteile miteinander bei welchen Musteränderungen wann wie häufig miteinander kommunizieren und wo sie sind und wie sie sich bewegen, als Inhalte zu haben, die man auch noch aufwändig per Mensch übersetzen und auswerten muss, von denen man aber nie weiß, ob sie nicht eine geheime Verschlüsselung enthalten.

Da stimme ich zu. Die Dr. Stefan Fran-Soziographie finde ich sehr anschaulich dargestellt. So wie Inhalte in gewisser Form immer auch Metadaten beinhalten, erzählen Metadaten auch durch das Wer, Wann, Wie auch das Wozu und Warum. Das vlt als Ergänzung. Man kann Inhalt und Metainhalt nicht absolut trennen. Die Interpretation ist entscheidend bei Metadaten. Wie du schon sagst werden durch Inhalte die Beobachtungsobjekte oft erst erzeugt (siehe NSU-Sakandal). Die selektive Wahrnehmung der Beobachter erzeugte dort immmer neue Versächtigungen. Man ermittelte gegen die Opfer. Durch die selbst-erfüllende Prophezieung wurden Opfer zum zweiten Mal Opfer.

gut zusammengefasst, und der grund, warum der staat (den ja viele hier so toll finden) niemals über solche daten verfügen sollte. andererseits muss man, von der realität überollt, die ketzerische frage stellen, ob sich diese diskussion nicht inzwischen erledigt hat. gegen die schnorchelei der geheimdienste ist die vorratsdatenspeicherung geradezu lächerlich. was ein weiteres argument gegen sie wäre („ihr speichert doch sowieso schon alles illegal, was braucht es da noch ein gesetz“). ironie? eher realsatire.

Wenn ich früh Bahn fahre und die ganzen Kaputten mit Ihren Smartphones sehe. Denke ich WIE GENIAL AUSGEDACHT; stell Dir vor Du bist Schäfer und die blöden Schafe machen früh Ihr Phone an und teilen Dir mit:

WO genau Sie sind

WIE es Ihnen geht UND

WER heute die Freunde sind………………….

Sie finden das auch noch toll und können gar nicht genug Kohle ausgeben wenn eine neue WANZE rauskommt

Mal drüber nach denken

Zwei Sachen nur kurz

1.) Der Link funzt nicht mehr in dem Artikel

https://netzpolitik.org/wp-upload/analysts-notebook.png

2.) Wegen Video befreien: Evtl. hilft das Addon hier. Werde es nachher mal versuchen

http://www.downloadhelper.net/

Sobald ein Video abgespielt wird zapft es das quasi an – hilft bei vielen Seiten außer die Videos werden mit RTMP übertragen wie das bei Medaitheken der Fall ist

Der Link auf das Bild ist korrigiert, danke.

Das mit dem Video hab ich leider noch nicht geschafft.

Video laden geht problemlos mit StreamTransport (jedenfalls solange du es auch auf der Seiten laufen lässt)

Link geht immer noch nicht die Seite ist nicht erreichbar :-/

StreamTransport wird leider nicht mehr unterstützt – dadurch gehen viele Mediatheken z.B. nicht mehr. Verdammt schade das war das BESTE (weil das einfachste) Tool von allem um Videos runterzuladen

Der Artikel zeigt genau die aktuellen Probleme auf, und er zeigt, was für ein Schlangenöl der vergiftete Vorschlag beispielsweise des Bundesinnenministers ist, seine Mail doch mittels PGP oder S/MIME zu verschlüsseln. Entweder weiß er’s nicht besser, oder, was ich für wahrscheinlicher halte, er weiß es ganz genau und er weiß auch, dass das vor dem Hintergrund Abgreifen von Metadaten völlig wumpe ist, ob DAUs ihre Mails verschlüsseln oder nicht. Er weiß ziemlich sicher auch, dass Kriminelle und „Terroristen“ mit einem IQ > 80 genau wissen, was das für ein Schlangenöl ist, und deswegen genau diese Kommunikationswege nicht benutzen.