Die EU-Richtlinie zur Vorratsdatenspeicherung wurde politisch mit „schwerstem internationalen Terrorismus“ begründet, schon im Text steht nur noch die Bekämpfung von Straftaten. Jetzt haben wir noch einen Anwendungsfall entdeckt. In einem Bericht der Europäischen Kommission heißt es:

Die Deutsche Polizei erhielt Informationen aus Luxemburg nach der Analyse eines beschlagnahmten Command and Control Servers eines Botnets, die digitale Identitäten von ahnungslosen Nutzern enthielten. 218.703 deutsche IP-Adressen, die auf diesen Server zugegriffen hatten, wurden an die Polizei übermittelt, um die Besitzer der Computer zu informieren/warnen, aber die meisten der anschließend von den Polizeibehörden übermittelten Auskunftsersuchen liefen ins Leere, weil die Vorratsdaten nicht gespeichert wurden.

Nachdem wir uns die Augen gerieben hatten, ob das wirklich stimmt, haben wir vor drei Wochen beim BKA nachgefragt. Heute ist endlich die Antwort eingetroffen, in der es heißt:

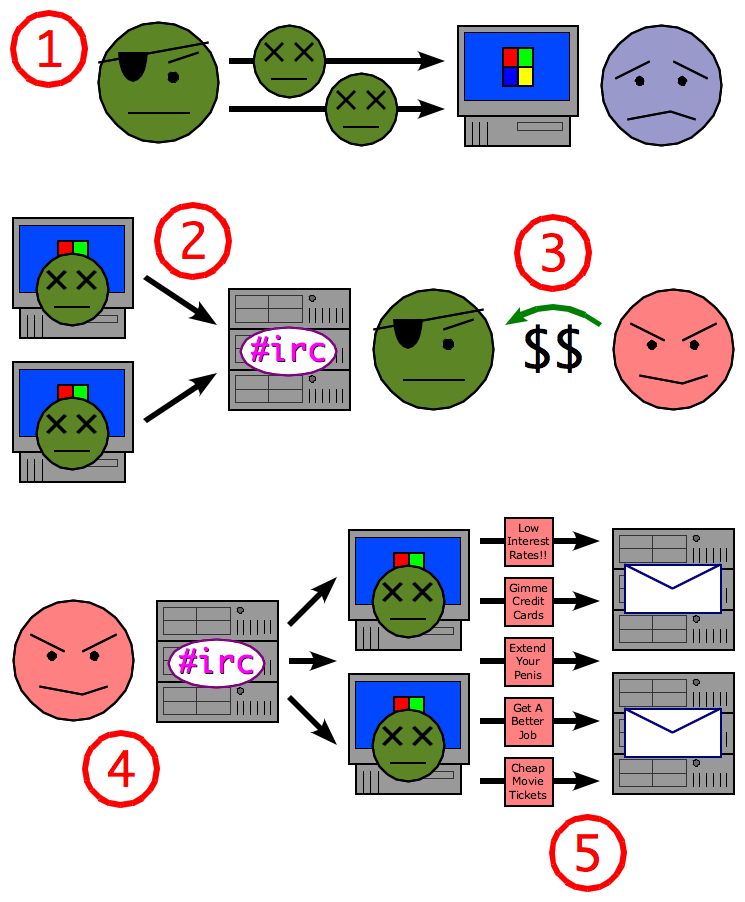

Über eine Distributed Denial of Services-Attacke durch ein Botnetz wurde eine Webseite im Internet attackiert. Diese war daraufhin im Internet nicht mehr erreichbar. Über die Auswertung der Logdaten der angegriffenen Seite konnte ein Command&Control-Server identifiziert werden, der das zum Angriff genutzte Botnetz steuerte. Im Zuge der Auswertung wurden täterseitige Zugriffe auf den Command&Control-Server festgestellt. Die hierbei genutzten IP-Adressen lieferten Anhaltspunkte zur Identifizierung der Täter.

Dem BKA wurden in einem solchen Fall beispielsweise aus Luxemburg im Jahr 2010 insgesamt 218.703 deutsche IP-Adressen übersandt. Allein in Hessen und Nordrhein-Westfalen wurden im weiteren Verlauf zu insgesamt 169.964 Auskunftsersuchen mangels vorhandener Daten keine Auskünfte erteilt. Die betroffenen Internetnutzer konnten somit nicht davor gewarnt werden, dass sie Teil eines kriminellen Botnetzes sind.

Das BKA hat also in einem einzigen Fall versucht, mit dem Datenpool der Vorratsdatenspeicherung 218.703 Menschen, deren Internet-Anschluss von einem mit Malware befallenen Rechner verwendet wurde, zu identifizieren. Die Vorratsdatenspeicherung, die mit Terrorismus begründet wird. Und wenn 169.964 der 218.703 Anfragen leerliefen, macht das 48.739 identifizierte Menschen. Fünfzigtausend Menschen haben einen Brief bekommen, dass ihr Rechner mit Schadsoftware befallen ist? Und sie per Vorratsdatenspeicherung identifiziert wurden?

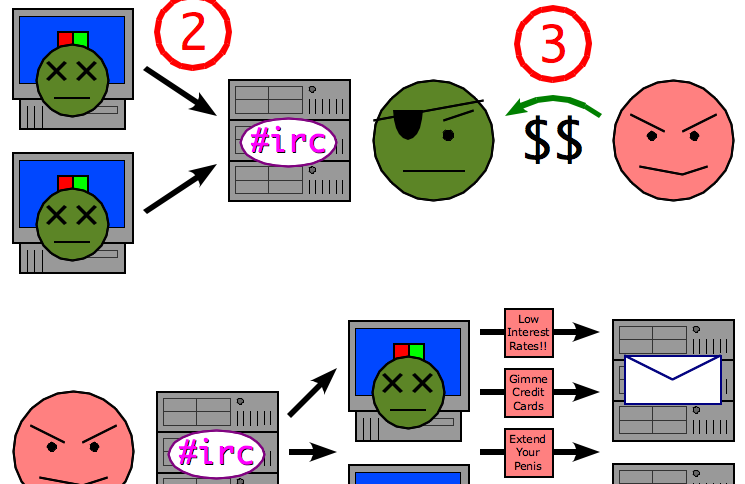

Laut BKA ist das mittlerweile sogar ein Standard-Verfahren beim Umgang mit solchen Fällen:

Folgendes Verfahren ist zwischen Bund und Ländern bei Kenntnisnahme massenhaft infizierter Computer/-systeme seit 2012 abgestimmt:

- Das BKA nimmt die Daten aus dem Ausland entgegen.

- Das BKA ordnet die IP-Adressen mittels eines automatisierten Skriptes dem jeweilig zuständigen Provider zu.

- Das BKA nimmt Kontakt zur IuK-Schwerpunktstaatsanwaltschaft auf, um ein Strafverfahren einleiten zu lassen und um so den repressiven Ansprüchen gerecht zu werden.

- Das BKA verschickt eigenständig im Rahmen seiner Zentralstellenaufgabe zur Unterstützung der Länderbehörde, in dessen Zuständigkeitsbereich der Provider seinen Sitz hat, unter Nutzung von Serienbriefen Mitteilungen gemäß § 10 Abs. 3 i.V.m. § 10 Abs. 2 Nr. 1 i.V.m. § 2 BKAG an die jeweiligen Provider, um diese über die Infektion der Rechner ihrer Kunden zu informieren und sie darum zu ersuchen, diese darüber in Kenntnis zu setzen.

- Das jeweils zuständige Landeskriminalamt wird darüber in Kenntnis gesetzt und kann ggf. weitere Maßnahmen veranlassen.

- Sollten im Einzelfall weitere Ermittlungsansätze vorhanden sein, die eine örtliche Zuständigkeit eines Landes begründen, gibt das BKA diesen Vorgang an das zuständige Landeskriminalamt zur dortigen Einleitung der weiteren Maßnahmen in eigener Zuständigkeit ab.

Wir wollten natürlich wissen, wie oft so etwas vorkommt, wie viele Fälle es schon gab und wie viele Menschen schon identifiziert wurden. Die Antwort:

Die Anzahl der Fälle in Bund und Ländern ist nicht registriert worden. Eine Identifizierung der kompromittierten Rechner bei Botnet-Kriminalität ist mangels Vorratsdatenspeicherung in der Regel nicht möglich.

Das ist die größte Zweckentfremdung der Vorratsdatenspeicherung, von der ich in Deutschland bisher erfahren habe. Umso schlimmer, dass das Bundeskriminalamt diesen Fall als Beispiel heranzieht, warum die anlasslose Massenüberwachung sämtlicher Kommunikation in ihren Augen notwendig ist. Und dass die Europäische Kommission das kritiklos in einem Papier übernimmt, dass den Titel „Beweise für die Notwendigkeit der Vorratsdatenspeicherung“ trägt. Unglaublich.

Patrick Breyer, Vorratsdatenspeicherungs-Gegner, Jurist und Pirat kommentiert gegenüber netzpolitik.org:

Es ist völlig unverhältnismäßig, wenn das BKA hunderttausende von Internetnutzern ohne ihre Einwilligung identifiziert, um sie vor Schadsoftware zu „warnen“. Die Sicherheit unserer Privatcomputer ist unsere Sache, nicht der Polizei. Es zeigt sich, dass die verfassungswidrige Bestandsdatenauskunft vollkommen ausufert und gestoppt werden muss. Außerdem beweist die BKA-Massenidentifizierung, dass die geforderte IP-Vorratsdatenspeicherung mit der Verfolgung schwerer Straftaten nichts zu tun hat und diese nur als Vorwand genutzt werden, um Internetnutzer wegen Bagatellen zu verfolgen.

Wehe, nach Homepageüberwachung, Funkzellenabfrage und nun Botnetzen erzählt mir noch einmal jemand etwas davon, dass die Vorratsdatenspeicherung nur gegen Terror ist und nur in Einzelfällen angewendet wird.

Identifizieren von IP-Adressen ist doch eher ein Fall für die Bestandsdatenabfrage. Was soll eine Vorratsdatenspeicherung da bringen?

Die Identifizierung erfolgt über eine Bestandsdatenabfrage, aber die Vorratsdatenspeicherung soll verpflichten, dass diese Daten auch da sind.

Das von über 218.703 IP Adressen nur 48.739 identifiziert werden können ist Blödsinn. Die IP Adressen sind in der Regel mehr oder weniger konstant den gleichen Nutzern zugeteilt mal abgesehen von mobilen Nutzern. Wer ein ADSL zu Hause hat, kriegt seine IP zwar dynamisch aber die bleibt meist über Monate die gleiche. Es geht hier nicht um die Vorratsdatenspeicherung von Verbindungsdaten sondern um die Identifizeriung von Zahlenden Kunden. Ähnlich wie „wem gehört dieser Telefonanschluss“. Obige Aussgen sind somit nicht schlüssig. Mal abgesehen davon sind solche Anfragen rechtlich nicht haltbar da sich der Besitzer der IP nicht strafbar gemacht hat. Und nur die Anonymität aufheben weil man in warnen will ist doch wie wenn man alle Anrufer eines Mitarbeiters eines Callcenters zurückruft nur weil der Mitarbeiter seine Frau geschlagen hat. Das ist so in etwa das Verhältnis zum Blödsinnn.

Dass das BKA die Namen hinter den entsprechenden IP Adressen nur mit der Begründung bekommt, man möchte diejenigen Anschlussinhaber warnen, da sie Teil eines Botnetzes zu seinen scheinen, darf natürlich nicht sein.

Allerdings sehe ich kein Problem darin, wenn man es umgekehrt macht, und das BKA den ISPs einfach die Liste von den 200.000 IPs gibt und den ISPs sagt, wenn ihr wisst, dass einer eurer Kunden in dem Zeitraum eine der IPs hatte, dannn warnt den bitte. Je nachdem, wie alt nun diese Liste der IP Adressen sind, funktioniert das natürlich mehr oder weniger gut. Je neuer die Liste, desto besser sind die Chancen, dass der ISP auch noch weiß, wem er die entprechende IP in dem Zeitraum gegeben hat.

Auch wenn es natürlich wünschenswert wäre, dass ein ISP die Zuordnung zu einer IP sofort löscht, nachdem diese nicht mehr gilt, wissen wir doch alle, dass dies so in der Praxis bei den meisten nicht geschieht und die meisten ISPs die IP Adressen Zuordnungen frühestens nach ein paar Tagen löschen.

Ich möchte nicht, dass mein Provider mich jemals auch nur aufgrund eines einzelnen über meinen Anschluss gesendeten oder nicht gesendeten Bits kontaktiert. Auch nicht, wenn eines der Geräte hier Teil eines Botnetzes oder von Al Qaida oder Ursprung einer willkürlichen anderen Bedrohung sein könnte. Selbst dann nicht, wenn sämtliche Katzenvideos im Internet bedroht sind.

Bei 50.000 Leuten ist irgendwie hängengeblieben „Die bekommen alles mit“ – und, ob „die“ nun der Staat oder Konzerne sind, ist völlig irrelevant: Das Gefühl darf in einem freiheitlichen Staat nicht entstehen. Durch niemanden.

Die Frage ist wie lange es wenn und falls man die Personen identifizieren kann dann dauert bis man die entsprechenden Besitzer der „verwurmten“ Rechner nicht mehr warnt/informiert, sondern wegen Beihilfe, Störerhaftung oder ähnlichem Unfug gleich anzeigt. Schließlich haben sie ja nicht die notwendige Sorgfalt bei der Benutzung des Rechners walten lassen.

am besten dem LG hamburg zur entscheidung vorlegen, da wird ihnen geholfen….

Vorratsdatenspeicherung is the new Telefonbuch.

… Und Tempora ein kostenloser Backup-Dienst ohne lokale Installation.

schön dass wir das angesprochen haben. und was passiert? NULL!! ich hör das lachen von ziercke und konsorten bis hierher…..

Ob die in diesem Fall 169.964 erfolglosen Abfragen in die Statistik der erfolglosen Abfragen bei Kriminalermittlungen mit einfließen?

„hör mal, und dann hab ich denen noch gesagt, dass die vorratsdatenspeicherung NUR zur terrorbekämpfung und auch nur in einzelfällen angewendet wird….pruuuuust, grööööööööööööööööhl“

Transparenz: Ganzes Schreiben veröffentlichen. Sollte eher die Regel als die Ausnahme sein.

Und: 218k in ganz D minus 169k in Hessen und NRW = 49k potentiell in anderen Bundesländern != 49k erfolgreiche Anfragen.

Die Quotes sind das ganze Schreiben.

Die Bestandsdatenabfrage darf nur zur Strafverfolgung oder zur Ab- wehr von Gefahren für die öffentliche Sicherheit oder Ordnung eingesetzt werden. So jedenfalls der aktuelle, nicht mehr verfassungswidrige, Text der BDA.

Ich halte den vorliegenden Fall für einen Mißbrauch der BDA durch das BKA, denn die öffentliche Ordnung oder Sicherheit war – wenn überhaupt – nicht mehr gefährdet, als die Inhaber der IP-Adressen ermittelt wurden. Ob das zeitweise Nichterreichen einer Webseite überhaupt die öffentliche Ordnung gefährden kann? Solange es nicht Twitter betrifft…

Der Aufhänger liegt doch schon bei „Die Bestandsdatenabfrage darf nur […]“ …> darf nur <… Es würde mich gänzlich wundern, wenn diese Instrumente nicht eben trotzdem für Bagatelldelikte oder weiß der Geier wofür noch, und das willkürlich, eingesetzt werden.

Mich auch nicht. Wundern würde uns doch nur noch, wenn Die verkünden lassen würden, dass sie ein Instrument zur Überwachung unethisch fänden. Oder sich von solchen distanzierten, weil sie im Konflikt mit dem Grundgesetz stehen. Aber darauf wartet niemand.

Ich finde diese Maßnahmen auch aus folgenden technischen Gründen sinnlos:

1. Anscheinend schaltet man den Command and Control Server aus nachdem man die Liste erhalten hat (da nur eine Liste) und informiert die Nutzer. Werden also neue Rechner infiziert bzw. melden sich später, ist die List unvollständig.

2. Die Vorratsdatenspeicherung würde nur bedingt etwas bringen, da in Botnetzen auch p2p (etc. und davon Mischungen) verwendet wird. Da gibt es dann schlicht keinen Command and Control Server (bsp: ein Bot akzeptiert dann jeden Befehl aus beliebieger Quelle, der „passend“ ist, und sendet es an bekannte Nachbarn. Es könnte denn Befehl aber auch einfach an vielen Öffentlichen stellen hochladen (bspw. http://pastebin.com/)).

3. Die ganze Prozedur ist langsam:

„Das BKA verschickt eigenständig im Rahmen seiner Zentralstellenaufgabe zur Unterstützung der Länderbehörde, in dessen Zuständigkeitsbereich der Provider seinen Sitz hat, unter Nutzung von Serienbriefen Mitteilungen gemäß § 10 Abs. 3 i.V.m. § 10 Abs. 2 Nr. 1 i.V.m. § 2 BKAG an die jeweiligen Provider“

4.Außerdem stellt sich mir die folgende Frage: könnte man nicht eine Website machen in der man überpfrüfen kann, ob man in einem Botnetz ist?

Dabei könnte man in der IP-List nachschauen etc.

Natürlich müsste man dafür sorgen, dass nur die richtigen Personen diese Information erhalten.

https://www.botfrei.de/

Da bin ich ja froh, das die Liste nicht noch den Punkt „Säubern des befallenen Rechners mittels Bundestrojaner“ enthält.

Wie kriegt man nach einem DDoS aus den Serverlogs den Command-and-Control-Server? Das ist doch eigentlich das Problem bei so Dingern, dass man den eben nicht findet.

Danke – der Erste, der mitdenkt. Die Beziehungen unter den Bot-Netz-Nodes zu analysieren enttarnt den CC-Server, und das machen ja ausländische Dienste für das BKA …

Tja, was soll man dazu sagen außer, dass sie jedes digitale Instrument, das man ihnen in die Hand gibt, missbrauchen. Die Polizei beruft sich wohl auf 303b (Computersabotage). Da heißt es schon mal aufpassen, denn danach gäbe es hier 200 tausend Täter. 200 tausen sind natürlich zu viel (von wegen sozialem Friede und so), wärens nur 20, würds anders aussehen. Dann wären die nicht informiert worden, sondern hätten Vorladungen bekommen wegen des Verdachts auf Mitgliedschaft einer kriminellen Vereinigung.

Verräterisch ist das hier: „… um die Besitzer der Computer zu informieren/warnen, aber die meisten der anschließend von den Polizeibehörden übermittelten Auskunftsersuchen liefen ins Leere, weil die Vorratsdaten nicht gespeichert wurden.“ Vorratsdaten dürfen nur bei Straftaten abgefragt werden, und selbst nach der Bestandsdatenauskunft muss jedem, der abgefragt wird, ein Gesetzesbruch (Ordnungswidrigkeit oder Straftat) vorgeworfen werden. Heißt, das BKA hat tatsächlich allen 200 tausend eine Straftat vorgeworfen, sonst hätte ein Auskunftsersuch nicht stattfinden dürfen, die Provider hätten keine Auskunft erteilen dürfen, diese hätten sich ansonsten strafbar gemacht.

Auch der ganze Rest ist einfach nur bullshit. Mal heißt es, das BKA will die Namen und Adressen zu den IPs (auf welcher Rechtsgrundlage), dann wieder, die Provider sollen die Personen anhand der Ips informieren, für was dann ein Auskunftsersuch durch die Staatssicherheit? Gehört >konnte schon in der Schule hervorragend lügen< eigentlich zur Einstellungsvoraussetzung? Ach, was solls.

Das BKA sollte pauschal jeder Windows-Lizenz ein Blatt beilegen:

ACHTUNG – Mit dieser Software werden Sie Teil eines nach deutschem Datenschutzrecht illegalem und international agierenden Botnetzes! Sie dürfen diese Software lediglich in netzwerktechnisch geschlossenen Systemen verwenden, sonst machen Sie sich eventuell strafbar.

Jetzt mal ganz sachlich und ohne Emotionen:

Die Besitzer infizierter PCs sind nicht Täter sondern Opfer von Kriminalität. Auch dann wenn sie zu den 85.000 infizierten PCs des NSA gehören. Sie zu ermitteln und zu verfolgen ist an Absurdität kaum zu überbieten. Seriös wäre es, wenn es Veröffentlichungen in den Medien gibt,

die erstens konkret aufzeigen auf welchen Weg derartige Malware zu uns gelangt und wie man sich konkret davor schützt

sowie zweitens mit welchen Mitteln solche Würmer identifiziert werden, um sie zu eliminieren.

Bitte keine Werbung für Scanner verschicken. Das Zeugs ist eh hilflos wie wir aus den Snowden-Dokumenten erfahren haben. Ich denke das die „Internetgemeinde“ soviel Intelligenz besitzt, um „befallene“ PCs zu „entwurmen“. Die Aktion des CCC im Bezug auf den Bundestrojaner haben es gezeigt. Dort hatten wir konkrete Hinweise auf Dateinamen und konnten gezielt suchen.

Also in meiner Familie gibt es ca. 15-20 Internetnutzer. Davon gibt es vielleicht 2, die in der Lage wären, ihren PC zu entwurmen.

Sie nutzen Windows, weil es beim Kauf installiert war und wahrscheinlich ich der einzige von Ihnen wäre, der Linux installieren könnte. Das würde ich aber nicht mal bei mir machen, da leider 75% meiner Spiele dort nicht laufen würden.

Bleibt also nur das verlassen auf Kapersky, Norton und Co. Eine Bneachrichtigung vom Provider mit einer Anleitung, wie man den speziellen Bot los wird zusammen mit Werbung für Sicherheitssoftware, die den Bot verhindert hätte, wäre wirklich wünschenswert.

Ihr solltet alle nicht vergessen, dass 90% der Internetnutzer über nahezu keinerlei computertechnische Grundbildung verfügt, sondern es einfach nutzt. So wie die meisten Autofahrer nicht in der Lage wären, eine Zündkerze zu wechseln.

Danke für den Kommentar. Beim Durchlesen der anderen Kommentare hatte ich schon den Eindruck ich bin hier im Land der Hysteriker gelandet

Also Linux ist natürlich eine Umstellung, aber wer Windows erlernt hat kann auch Linux erlernen. Zumal es da wirklich inzwischen tolle Sorglos-Pakete für DAUs (ist keine Beleidigung, sondern der Standard von dem man ausgehen sollte) gibt.

Im übrigen wird hier doch klar die Meinung vertreten: Diese Nutzer sind nicht Täter, sondern Opfer. Man kann auch weiter spielen wenn man will: dann halt in einer virtuellen Maschine oder eben auf einer separaten Windowsinstallation. Mit Spielen lässt sich zwar auch viel über den User erfahren, aber die Reichweite der Trojaner wäre damit stark eingeschränkt.

Wer sich auf Virenscanner verlässt ist leider verlassen. Scanner sind Prinzip bedingt immer zu spät und wenn ein Schadprogramm gefunden wird ist das nur noch ein sicherer Indikator für ein infiziertes System, dem man nicht mehr vertrauen kann (was da an zusätzlichen Schadprogrammen nachgeladen wurde weiß kein Mensch!). Es sollte neu aufgesetzt werden.

Aber: Auch Linux u.a. sind nicht sicher, wenn es Spezialisten auf diese Systeme abgesehen haben. Sie helfen gegen die allgemeinen Schadprogramme die möglichst viele User treffen sollen, aber sie helfen nicht gegen gezieltes ausspionieren oder gegen den physikalischen Zugriff auf ein System – das braucht weiteren Schutz.

Zu den Autofahrern:

Nicht alles was hinkt ist ein Vergleich. Welcher Autofahrer wird dazu verpflichtet sein Gefährt gegen Manipulation zu schützen? Für eine Bremsenmanipulation braucht es einen Schraubenschlüssel – vielleicht auch 2 Schlüsselgrößen, je nach Modell. Man sieht es nicht zwingend, man merkt es ev. erst wenn es zu spät ist. Ist der Fahrer schuld?

Auf der anderen Seite wird jeder Autofahrer angehalten sein System sicher zu halten, Stichwort TÜV. Wenn er es nicht selbst kann, dann muss er in eine Werkstatt. Wollen wir einen Computer TÜV?

@Hubert:

Leider würde ich es gerne, wie Du als Hysterie abtuen, aber Tatsache ist:

Entweder man akzeptiert bewusst, dass sämtliche persönliche Kommunikation, Bewegungen, politische Ansichten und Vorlieben in fremden Dateispeichern für wildfremde Menschen durchsuch- und auswertbar wird, oder man akzeptiert es nicht und ergreift entsprechend Eigeninitiative.

Von all diesen Umständen zu wissen und sie schlicht zu ignorieren kommt für mich nicht in die Tüte. Da ich mein Verhalten sonst diesen Umständen auf jeden Fall unbewusst anpassen würde. Ich würde mich politisch nicht mehr frei äußern, weil ich zum Beispiel nicht wüsste ob ich in Zukunft wegen meinen früheren Äußerungen/Bewegungen/Vorlieben/Verhaltensweisen diskriminiert werde und einen Nachteil erhalte. Sei es politisch, sozial oder geschäftlich (usw.). Ich äußere mich jetzt politisch offen, weil ich mit Tor und TAILS halbwegs anonym sein kann (bilde ich mir ein). Unter Klarnamen wüsste ich zum Beispiel nicht, was mein (ev. Zukünftiger) Arbeitgeber von meiner Meinung hält und ob ich daher mit Nachteilen zu rechnen hätte.

Bei meiner KOmmunikation weiß ich nicht ob alle meine Komminikationspartner den zukünftigen Regierungen immer in den Kram passen werden und daher weiß ich nicht, ob ich daraus nicht irgendwann Nachteile erhalte (z.B. Stichwort Reisefreiheit). Ich muss also anonym und meine persönlichen Daten und Metadaten geschützt bleiben.

zurück zum Thema:

Wichtig ist festzuhalten: Die Vorratsdatenspeicherung dient allem, aber nicht (nur) der Terrorbekämpfung. Wenn der entsprechenden Hauptserver geschlossen und die Botnetz-Betreiber gefasst werden ist den Opfern besser geholfen.

Zu den Providern:

gerade letzten Monat hat 1&1 eine Mail an einen Kunden (pers. bekannt) verschickt, in der der Provider vage andeutete, dass es Hinweise auf einen Trojaner an diesem Internetanschluss gäbe. Diese Person ignorierte die Mail zuerst und dachte es sei „Werbung“ (typischer DAU-Fall) und ersuchte mich nach der zweiten Mail dann um Rat.

Wir sind hier also schon deutlich weiter. Vielleicht kann netzpolitik.org da mal nachhaken.

Naja, ich finde, man muss das differenzierter betrachten. Mal für einen ersten Moment außer Acht gelassen, wie die Information ermittelt wurde, würde ich es gut finden, wenn mich jemand informiert, dass mein PC infiziert ist und an kriminellen Tätigkeiten beteiligt ist bzw. sein könnte, u.a. auch deshalb, weil ich dafür u.U. sogar mit haftbar bin.

Wie wäre es denn anders herum? Das BKA hat Informationen, dass 200K PCs infiziert sind und ferngesteuert werden können. Irgendwann werden diese 200K PCs verwendet, um einen Angriff durchzuführen oder irgendeinenen Schaden anzurichten, was auch immer. Wenn dann später rauskäme, dass das BKA die Informationen hatte und man es hätte verhindern können und dass sie diese Informationen nicht an die betroffenen PC-Besitzer weitergegeben haben, dann würde es mit Sicherheit (auch) einen riesigen Aufschrei geben, wie blöd das BKA sei, wie dämlich die Gesetze sind, dass die oben keine Ahnung von nix haben etc.

Dass das BKA versucht, die Inhaber dieser PCs zu informieren, finde ich daher an sich nicht schlimm. Hier müssen ggf. die Informationswege definiert werden (z.B. nur Weitergabe an die ISPs ohne Rückmeldung an das BKA/LKA). Die ISPs werden dann aber auch zu Recht fragen, wer die Kosten dafür übernimmt.

Den ganzen Sachverhalt als Begründung für die Vorratsdatenspeicherung zu nehmen, ist sicherlich unangemessen, um es mal sachlich auszudrücken.

Erschreckend finde ich übrigens, dass 200K PCs in Deutschland infiziert sind (oder ist das noch wenig?), wobei 200K IP-Adressen nicht zwangsläufig 200K PCs bedeuten müssen.

Seit es keinen „kalten Krieg“ mehr gibt, sind bestimmte Behörden wohl „jobless“ oder von Langweile geplagt?

Am Besten ALLE Besitzer einer Schreibmaschine… halt! Das war mal in einem unbekannten Land vor gar nicht all zu langer Zeit… alle Besitzer eines PCs verhaften. Warum nicht feste IP-Adressen pro Haushalt und wie Waffen vorher registrieren? OMG

Und natürlich unter Strafe stellen, ab 21 Uhr noch ins Internet zu gehen…. das tut man einfach nicht – könnte ja gegen das Versammlungsrecht verstoßen, oder? ;-)

Meine Eltern haben einmal einen Brief von der Telekom bekommen, dass von ihrem Anschluss aus wohl Botnetzaktivitäten festgestellt worden seien. Soweit ich das beurteilen konnte, schien mir der Brief authentisch zu sein. Einen Trojaner o.ä. konnte ich jedoch mit den üblichen Programmen nicht aufspüren.

Grundsätzlich fand ich die Mitteilung der Telekom in Ordnung, weil das halt auch bei meinen Eltern nochmal ein bisschen die IT-Sicherheit in den Fokus gerückt hat. Wenn der ISP die Briefe verschickt, finde ich das ok.

Wenn jedoch meine IP-Daten wegen solcher Kleinigkeiten an die Polizei weitergegeben werden, hätte ich damit auch ein Problem.

Ja gut ob man betroffen ist oder nicht ist ja die eine Sache viel sinnvoller und nützlicher – und auch mit viel wenig Aufwand verbunden – wäre es für die Bullen ne Meldung per Nachrichten oder auf ihrer Seite oder bei den Providern ausgeben zu lassen wo einfach nur gesagt wird wie man nachprüfen kann ob man infiziert ist und wie man es beseitigt. Denn die Info DU BIST INFIZIERT bringt mir ja erstmal gar nichts denn die unverzügliche Frage danach stellt sich: JA UND WEIDAH ? WAS NUN ? WAS TUN ? Von daher ziemlich FAIL die Ausasge von den Bullen …

Und wieder sage ich: NUTZT VPN !!! Ich empfehle CYBERGHOSTVPN.COM oder noch besser HIDE.IO weil die der schnellste VPN sind. TOR ist zu langsam schon fürs Surfen – für Up – und Download sowie Streams erst recht daher nur VPN – aber trotz Nichtspeicherung von Logs dennoch Server in den Ländern Kanada, Neuseeland, Frankreich, Schweden, DE USA und UK meiden – Stichwort Five Eyes und deren Partner