Die westlichen Geheimdienste mindestens aus Amerika und Großbritannien betreiben enormen Aufwand, um verbreitete Verschlüsselungs-Technologien zu knacken und zu umgehen. Das geht aus neuen Leaks aus dem Fundus von Edward Snowden hervor. Das Ziel ist es, die abgehörten Kommunikationsdaten der gesamten Menschheit auch unverschlüsselt verarbeiten zu können – anscheinend haben sie Erfolg.

Die westlichen Geheimdienste mindestens aus Amerika und Großbritannien betreiben enormen Aufwand, um verbreitete Verschlüsselungs-Technologien zu knacken und zu umgehen. Das geht aus neuen Leaks aus dem Fundus von Edward Snowden hervor. Das Ziel ist es, die abgehörten Kommunikationsdaten der gesamten Menschheit auch unverschlüsselt verarbeiten zu können – anscheinend haben sie Erfolg.

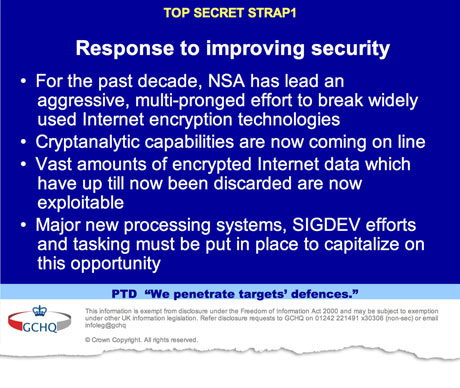

Mittlerweile ist allgemein bekannt, das die westlichen Geheimdienste große Teile der weltweiten digitalen Kommunikation sammeln, speichern und auswerten. Manche sehen starke Verschlüsselung als ausreichenden Schutz vor Überwachung, andere nicht. Meldungen, wie dass die NSA verschlüsselte Kommunikation so lange speichert bis sie sie entschlüsseln kann, dass Behörden Verschlüsselungs-Schlüssel von Unternehmen anfordern und dass die Dienste „in bahnbrechende kryptoanalytische Fähigkeiten [investieren], um gegnerische Kryptographie zu knacken und Internet-Verkehr ausnutzen zu können“, schwächen das Vertrauen in Verschlüsselung als wirksame Methode gegen die Massenüberwachung.

Neue Veröffentlichungen aus dem Fundus von Snowden (der Guardian hat 50.000 Dokumente davon weitergegeben!) kratzen erneut am Image von Verschlüsselung. Guardian, New York Times und ProPublica berichten gemeinsam über Erfolge der Geheimdienste beim Knacken und Umgehen verbreiteter Verschlüsselungs-Technologien:

Dokumente zeigen, dass die NSA einen Kampf gegen Verschlüsselung führt mit einer Bandbreite an Methoden: Zusammenarbeit mit Unternehmen, Schwächen von Verschlüsselungs-Standards, Design-Änderungen an Verschlüsselungs-Software und das Drängen auf internationale Verschlüsselungs-Standards, von denen sie weiss, dass sie sie brechen kann.

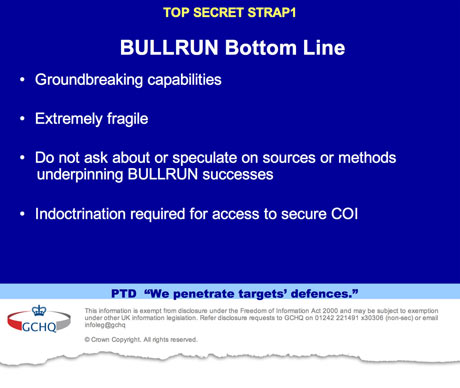

Als Quelle gibt es drei weitere Seiten aus dem geheimen Haushalt der US-Dienste, sowie ein Briefing Sheet und einen Guide des „Projekts Bullrun“.

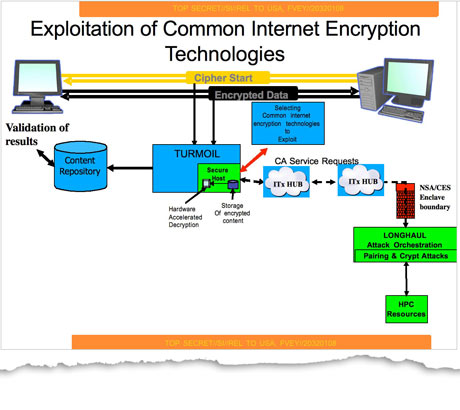

In den Neunziger Jahren gab es die Crypto Wars, in denen wir das Recht auf starke Verschlüsselung für die Massen gegen die Interessen von Regierungen und Geheimdiensten erkämpfen mussten. Wenig überraschend, haben die sich nicht einfach so damit abgegeben. Seit 2000 hat die NSA viele Milliarden Dollar investiert, um ihre Abhör-Kapazitäten trotz frei verfügbarer Verschlüsselung zu erhalten. Allein in den letzten beiden Jahren haben die amerikanischen Dienste jeweils 250 Millionen Dollar dafür ausgegeben. Und damit konnten sie einige Erfolge erzielen. So heißt es in einer Präsentation der NSA für den GCHQ aus dem Jahr 2010:

In den Neunziger Jahren gab es die Crypto Wars, in denen wir das Recht auf starke Verschlüsselung für die Massen gegen die Interessen von Regierungen und Geheimdiensten erkämpfen mussten. Wenig überraschend, haben die sich nicht einfach so damit abgegeben. Seit 2000 hat die NSA viele Milliarden Dollar investiert, um ihre Abhör-Kapazitäten trotz frei verfügbarer Verschlüsselung zu erhalten. Allein in den letzten beiden Jahren haben die amerikanischen Dienste jeweils 250 Millionen Dollar dafür ausgegeben. Und damit konnten sie einige Erfolge erzielen. So heißt es in einer Präsentation der NSA für den GCHQ aus dem Jahr 2010:

Neue kryptoanalytische Fähigkeiten werden jetzt eingesetzt. Unmengen verschlüsselter Internet-Daten, die bis bis jetzt verworfen werden mussten, sind jetzt nutzbar.

Die Reaktion der GCHQ-Agenten war Sprachlosigkeit.

Verschlüsselung umgehen

Da Verschlüsselung als komplexes System nur so stark ist, wie das schwächste Glied in der Kette, ist die einfachste und effektivste Methode das Umgehen der Verschlüsselung. Die New York Times:

Die NSA hat sich in Zielcomputer gehackt, um Nachrichten mitzulesen, bevor sie verschlüsselt werden. In einigen Fällen wurden Unternehmen von der Regierung zur Übergabe ihrer Crypto-Schlüssel oder zum Einbau von Hintertüren gezwungen. Außerdem nutzt die NSA ihren Einfluss als erfahre Crypto-Behörde, um Schwachstellen in Verschlüsselungs-Standards einzubauen, die von Hardware- und Software-Entwicklern auf der ganzen Welt verwendet werden.

Oder in den Worten des Haushalts:

Das SIGINT Ermöglichungs-Projekt greift aktiv in die amerikanische und ausländische IT-Industrie ein, um die Designs ihrer kommerziellen Produkte heimlich zu beeinflussen und/oder offen auszunutzen. Diese Design-Änderungen machen die betroffenen Systeme mit Vorwissen der Änderungen auswertbar durch strategisches Abhören. Gegenüber Nutzern und anderen Widersachern bleibt die Sicherheit der Systeme jedoch intakt.

Kooperation mit Firmen

Wenn Firmen nicht kooperieren wollen, was sie oft genug tun, werden sie eben mit Gerichtsbeschlüssen zur Herausgabe der Crypto-Schlüssel gezwungen, ihre Hard- und Software verwanzt oder einfach gehackt. Konkret genannt werden Google, Yahoo, Facebook und Microsoft Hotmail – aber spätestens seit Prism sind die ohnehin als kompromittiert zu betrachten. Seit letztem Jahr hat der GCHQ „neue Zugriffs-Möglichkeiten“ auf Googles Systeme – auch egal.

Wenn Firmen nicht kooperieren wollen, was sie oft genug tun, werden sie eben mit Gerichtsbeschlüssen zur Herausgabe der Crypto-Schlüssel gezwungen, ihre Hard- und Software verwanzt oder einfach gehackt. Konkret genannt werden Google, Yahoo, Facebook und Microsoft Hotmail – aber spätestens seit Prism sind die ohnehin als kompromittiert zu betrachten. Seit letztem Jahr hat der GCHQ „neue Zugriffs-Möglichkeiten“ auf Googles Systeme – auch egal.

Amerikanische Hardware-Hersteller kooperieren mit den Diensten, um Hintertüren einzubauen – weswegen China keine Cisco-Hardware mehr nutzt. Zudem gibt es „Partnerschaften mit großen Telekommunikationsunternehmen, um aus der Perspektive der Datensammlung die weltweiten Kommunikationsnetze zu gestalten“.

Hintertüren in Standards

Die NSA spielt eine wichtige Rolle in der Erarbeitung und Verabschiedung von weltweit genutzten Verschlüsselungs-Standards. Für Kritikern war diese Doppelrolle schon immer schizophren – jetzt gibt es erstmals Belege dafür. Im Haushalt wird ein Ziel definiert:

Einfluss auf Richtlinien, Standards und Spezifikationen für gewerbliche Public-Key-Technologien ausüben.

Die New York Times beschreibt das als:

Gleichzeitig hat die NSA bewusst internationale Verschlüsselungsstandards geschwächt.

Dazu bringt sie Beispiele von einer schweren Sicherheitslücke bei Microsoft 2007 und Herstellern von IT-Sicherheit-Produkten.

Offensives Hacken

Das offensive Hacken von Computer-Systemen ist auch längst keine Neuigkeit mehr. Wenig überraschend wird auch diese Möglichkeit eingesetzt, um Verschlüsselung auszuhebeln:

Bis 2006 ist die NSA laut eigenen Dokumenten in drei ausländische Fluggesellschaften, ein Reise-Reservierungssystem, die Kernkraft-Abteilung einer ausländischen Regierung und die Internet-Dienste einer anderen eingebrochen, in dem sie sie virtuelle private Netzwerke gecrackt hat, die sie schützen sollten.

Bis 2010 hat Edgehill, das britische Anti-Verschlüsselungs-Programm, den VPN-Verkehr von 30 Zielen entschlüsselt, und sich ein Ziel von weiteren 300 gesetzt.

Brute-Force

Neben all diesen „Seitenangriffen“ beherrscht die NSA aber auch „klassische“ Angriffe auf Verschlüsselung mit purer Rechenkraft:

Die NSA setzt laut Dokumenten und Interviews auch selbstgebaute, superschnellen Computer ein, um Verschlüsselung zu knacken.

Ziele: SSL/TLS, VPN, OTR, LTE

Die Ziele der NSA sind gängige Verschlüsselungstechniken. Allen voran SSL/TLS, das so ziemlich überall im Netz Datenverbindungen zwischen Client und Server verschlüsselt, unter anderem im Web mit HTTPS und bei E-Mail. Weitere Ziele sind virtuelle private Netze (die auch oft mit SSL/TLS gesichert werden), verschlüsselte IP-Telefonie Protokolle und der Mobilfunkstandard der vierten Generation Long Term Evolution.

Laut einer Zusammenstellung der New York Times sind auch „Ende-zu-Ende verschlüsselte Chats“ wie in Adium (Off-the-Record Messaging?) und das Netzwerkprotokoll Secure Shell betroffen. Der Guardian:

Ein weiteres Programm mit dem Codenamen „Cheesy Name“ zielt darauf ab, Verschlüsselungs-Zertifikate herauszufiltern, die anfällig sind, von Supercomputern des GCHQ geknackt zu werden.

Dokumente zeigen, dass die NSA eine interne Datenbank mit Crypto-Schlüsseln für bestimmte kommerzielle Produkte unterhält, genannt „Key Provisioning Service“, der viele Nachrichten automatisch entschlüsseln kann. Wenn der notwendige Schlüssel nicht in der Sammlung ist, geht eine Anfrage an den separaten „Key Recovery Service“, der versucht, den Schlüssel zu erhalten.

Auf den üblichen Listen drehen sich jetzt die Diskussionen darum, genau welche konkreten Algorithmen, Verfahren, Elemente oder Schlüsselgrößen jetzt bedroht sind.

Das Ziel: Jede Kommunikation abhören

Bei all dem geht es den westlichen Diensten nicht um spezifische Ziele oder Einzelpersonen. Die New York Times:

Das Ziel der NSA war es, weg vom Entschlüsseln einzelner Tools bestimmter Zielpersonen zu kommen und stattdessen in Echtzeit alle Informationen zu entschlüsseln, die über die weltweiten Glasfaserkabel und durch die Internet-Knotenpunkte fließen, um das entschlüsselte Material danach nach wertvollen Informationen zu durchsuchen.

Die Totalüberwachung der gesamten Kommunikation der Menschheit.

Was bleibt?

Auch wenn die Dienste viel können, sie sind nicht allmächtig. Edward Snowden sagte im Juni:

Verschlüsselung funktioniert. Richtig umgesetzte, starke Krypto-Systeme sind eines der wenigen Dinge, auf die sie sich verlassen können.

Leider schob er hinterher:

Leider ist die Sicherheit auf Endgeräten so furchtbar schwach, dass die NSA häufig Wege findet, um Verschlüsselung herumzukommen.

Bruce Schneier, Experte für Kryptographie und Computersicherheit, der in letzter Zeit ebenfalls viele Snowden-Dokumente gelesen hat, kommentiert das:

Was ich vom Lesen der Snowden-Dokumente mitnehme, ist: Wenn die NSA in ihren Computer will, es sie drin. Punkt.

Kryptographie bildet die Grundlage für Vertrauen im Internet. Durch diese gezielte Unterminierung der Online-Sicherheit, für kurzsichtige Abhör-Möglichkeiten, untergräbt die NSA die Struktur des Internets.

Schneiers Aufruf: Die US-Regierung hat das Internet verraten. Wir müssen zurückerobern.

Hi,

es wäre toll, wenn jemand versiertes die angesprochenen Diskussionen auf den genannten Listen zusammenfassen könnte! Ich kann daraus zum Beispiel nicht schließen ob meine Kombination Gmail+Thunderbird+Enigmail safe ist…

Sind wir etwa am Ende der Möglichkeiten gegen die NSA?

In gmail ist die NSA eh drin, da bringt dir der NSA gegenüber SSL auch nichts mehr.

Das kann abschließend zum aktuellen Zeitpunkt niemand sagen, da die „Dokumente“ erst richtig ausgewertet werden müssen.

Nach aktuellem Stand sollte man jedoch (noch) davon ausgehen können, dass wenn Ihr Private-Key Ihren PC nicht verlassen hat (q.e.d), dieser auch weiterhin sicher ist. SSL als solches gilt ja noch nicht als unsicher, die Methoden der NSA zielen mehr auf die Schwachstellen bei den Implementierungen ab.

Mich persönlich wundert es echt, dass die Medien nun überrascht sind, dass Google, Hotmail, Yahoo … usw. dabei sind. Spätestens nach dem Patriot-Act sind diese Unternehmen (und deren deutsche Töchter!) doch eh dazu verpflichtet Zugänge für die Ermittlungsbehörden bereitzustellen… der Drops ist IMHO gelutscht. Es wurde damals zwar kommuniziert – ist jedoch seit dem in der Versenkung verschwunden und jedes mal sobald etwas passiert wird genau dieses Thema wieder aufgewärmt.

Schluss mit Patriot Act – das Übel mal an der Wurzel packen bitte.

Dankeschön für Ihre Aufmerksamkeit! ;)

Kommt darauf an. Wie sind die Schlüssel erstellt worden? Auf welchem System und wo sind sie gespeichert? Werden sie auch auf dem Smartphone benutzt?

Thunderbird halte ich inzwischen für gefährlich, weil es verhältnismäßig viele Nutzer hat und damit als Ziel sehr interessant ist. Open Source hin oder her – ich persönlich kann den Code nicht checken. Da Mozilla sehr eng an google sitzt ist mir das nicht geheuer.

Die geheimen Schlüssel sollten möglichst nie ein Windows oder gar Androidgerät sehen. Es sollte keine „closed source“ Software auf dem System sein. Kein Office, kein Adobe und ähnliche (auch kein Steam *g*).

Die Schlüssel sollten weiterhin an einem Offlinesystem entstanden sein. Wie steht es um den physikalischen Zugriff auf die Schlüssel? Grundsätzlich gilt: deine Metadaten sind so oder so bei gmail. Sendezeit, Betreff, Sender, Empfänger, benutzte Protokolle, usw. . Schonmal über einen vernünftigen Mailaccount nachgedacht?

Wenn das alles zu krass ist, dann einfach ein Live-Linux für Mailverkehr und Internet benutzen. TAILS wäre sowas. Dann musst Du dafür zwar immer neu booten, aber dafür besteht die Möglichkeit halbwegs sicher zu kommunizieren (mit Hirn zumindest).

Wie kommt man darauf für Aktionen gegen die Verschlüsselung Namen aus der Geschichte der Bürgerkriege zu verwenden? Das will man eigentlich gar nicht wissen.

Dazu: http://www.carta.info/63827/bullrun-edgehill-auftakt-zum-burgerkrieg/

Nachdem ja neulich sogar unser IM (also InnenMinister, nicht dass das hier falsch verstanden wird…) zur Nutzung von Antiviren-/InternetSecurity-Software aufgerufen hat, wäre es doch mal interessant, nach Stellungnahmen der großen Player dieser Branche zum Thema Backdoors und Co. zu fragen, werte Netzpolitiker!

ich warte sehnsüchtig auf die enthüllung, welche EU-politikvollpfosten von den yankees für zustimmung zu acta, fluggastdatenspeicherung etc. geschmiert wurden….

Ich habe eh nie verstanden, dass etliche Leute Großkonzernen aus Amerika mehr vertrauen, als dem kleinen Hacker von nebenan. Verkehrte Welt!

akf du hast recht Ich habe auch nie verstanden, dass etliche Leute Großkonzernen aus Amerika mehr vertrauen, als dem kleinen Hacker von nebenan. Verkehrte Welt!

Ich frage mich ja immer noch ob das Ganze eine alltägliche Relevanz hat. So wird hier davor gewarnt die Verschlüsselung von MS, Apple oder sonstwem zu verwenden. Auch vor Ubuntu wird gewarnt, weil es ein kommerzieller Anbieter ist. Und wenn man die Verschlüsselung von iMessage erwähnt wird man quasi gesteinigt…

Gleichzeitig scheitern FBi, CIA, DEA, BKA, Staatsanwaltschaften mehrerer europäischer Länder an diesen Verschlüsselungen. FBI und BKA scheitern an Bitlocker, CIA schaffte es nicht FileVault zu knacken und die DEA ist traurig, dass sie nicht an die verschlüsselten Nachrichten von iMessage herankommt.

Da frage ich mich als unbedarfter Nutzer, dem Cryptopartys zu viel Technik-Kauderwelsch sind, inwieweit die Methoden der NSA wirklich relevant sind.

Un es wäre schön wenn ihr mich nicht verprügeln, sondern es mir erklären würdet. Danke! :-)

Ja, hat es, und zwar auf vielen Ebenen. Leider wird hier allerdings zu sehr mit der Angst gespielt, was eigentlich die Waffe der Politik ist.

Zu erwähnen ist allerdings, dass Ihre Einzelbeispiel kaum aussagekräftig sind, da es auch Gegenbeispiele gibt.

Die wichtigste Konsequenz durch die Enthüllungen ist hoffentlich eine stärkere Abwehr des NSA Lobbyismus in Wissenschaften, Standardisierungskomitees und Privatwirtschaft.

Weiterhin wird die Relevanz von freier Software gesteigert, da nur mit dieser kann man tatsächlich auf eine funktionierende Sicherheitsinfrastruktur hoffen, ob es sich nur um Kommunikation zwischen Menschen, Webseiten oder generelle Verschlüsselung von Informationen handelt.

In den USA wird Privatsphäre rechtlich und vor allem kulturell seit Dekaden vernichtet, aber auch im Rest der Welt sinkt das Verständnis von Privatsphäre. Daher gab es bisher auch keine großen Proteste in Bevölkerung, das Prinzip der Einhaltung der Grundrechte ist vielen, insbesondere in wirtschaftlicher Not, weniger wichtig. Das könnte sich nur verbessern, auch wenn es etwas Zeit braucht

Wichtig ist auch, dass die Kooperation von Polizei und Geheimdiensten weiter verringert wird und die Argumentation für die Notwendigkeit solcher nicht mehr tragbar ist.

Es gibt noch viel mehr technische, politische, wirtschaftliche, soziale und rechtliche positive und negative Konsequenzen durch Snowdens Arbeit, aber ich will nicht mehr Arbeit in diesen Kommentar investieren. :P

Markus Beckedahl bringt immer das schöne Beispiel mit Haustüren. Die Tatsache, dass es Einbrecher gibt, die eine Haustür knacken können, bedeutet nicht, dass Haustüren damit sinnlos werden. Sie stellen immer noch ein Hindernis dar. Man darf nur nicht glauben, bloß weil man eine Haustür hat, sei man gleich absolut sicher.

Mag sein, dass manche Verschlüsselung geknackt werden kann. Das machen die aber wahrscheinlich nicht routinemäßig, sondern nur in Einzelfällen. Wenn sie konkret hinter dir her sind, hast du ein Problem. Ansonsten aber nutzt Verschlüsselung schon was.

In den letzten Artikeln hieß es aber auch, dass die eher mit den Herstellern zusammenarbeiten, so dass sie die Nachrichten schon vor der Verschlüsselung abgreifen können. Das ist natürlich noch weit gefährlicher, da sowas routinemäßig machbar ist…

Also keine Panik. Nicht jede Crypto ist knackbar. Ich wollte nur sagen, selbst wenn sie knackbar ist, wird sie damit nicht gleich sinnlos.

Auch wenn es so erscheint als würde diese Metapher für den Normalverbraucher zu treffen, stimmt es so nicht.

Ich weiß was Sie aussagen möchten, doch die Argumentation ist gefährlich, denn während es tausende verschiedene Türmechanismen in allen Sicherheitsstufen gibt, so gibt es nur ein paar Dutzend Verschlüsselungsstandard, die von jedem genutzt werden. Weiterhin lenkt Ihr Beispiel davon ab, dass die Implementation und Nutzung einer Sicherheitsinfrastruktur das relevante Sicherheitsrisiko darstellen.

Eine geheim Implementation wie bei Bitlocker und iMessage kann nicht überprüft werden, und ein unaufgeklärter und unbekümmerter Nutzer hält die engen Anwendungsgrenzen nicht.

Was nutzt es z.B. über VPN oder TOR Facebook zu nutzen, wenn man hin und wieder von zu Hause, seinem Handy oder seiner Arbeit direkt einwählt?

Was nutzt es eine Festplatte zu verschlüsseln, wenn der Computer ständig im Betrieb ist? Will man tatsächlich immer auf die Unwissenheit Dritter setzen, die den Stecker ziehen? usw.

Das ist Humbug. Die Metapher trifft imho recht gut. Es stimmt nicht, dass tausende verschiedene Türmechanismen im Einsatz sind — es mag sie geben, aber die normalen Haustüren sind ziemlich alle gleich.

Es stimmt, dass man bei der Verschlüsselung sehr viel falsch machen kann. Und ich möchte auch gar nicht bestreiten, dass das oft geschieht. Aber nur wenn man sich mit dem Thema beschäftigt, kann man etwas lernen. Wer sofort aufgibt hat schon verloren.

Ich bleibe dabei: Auch eine schlechte Verschlüsselung ist besser als gar keine!

wenn man sieht, welchen raum heute am samstag dieses thema in der „qualitätspresse“ hat, weiss man dass es offenbar niemanden juckt. gerade mal eine kleien rubrik in der süddeutschen, spiegel, focus, stern…ach, vergesst es, kümmert eh niemanden. ich hab eh nix zu verbergen.

Dass das Thema auch in den Medien eher totgeschwiegen wird, überrascht mich nicht. Unsere (deutschen) Medien sind zwar an sich recht frei in ihrer Berichterstattung, jedoch trotzdem gibt es Verbindungen zwischen verantwortlichen in den Medien und der Politik. Insofern sind sie bei so einem Thema eben kaum frei. Ausgenommen der Piraten und vielleicht der Linken kann keine Partei Interesse haben, dass vor der Bundestagswahl die Debatte befördert wird. Sie stecken durch ihre aktuelle Teilnahme an der Regierung oder aus früheren Zeiten letztlich alle im Dilemma.

Es hat mich jedoch überrascht, dass tatsächlich noch nicht alle (wirtschaftlich geführten) Medien der westlichen Welt über verschiedene Wege unterwandert sind und es damit Snowden möglich war, überhaupt die Fakten so wirksam unters Volk zu bringen. So viel Kritik der Spiegel, insbesondere Spiegel-Online immer einstecken muss. Für Deutschland ist dieser Verlag der wesentliche Informationslieferant an die Masse der Bevölkerung.

Und dann sollten wir nicht vergessen, dass die meisten Bewohner der Erde zwar Nutzer des Netzes sind, aber keine Ahnung von der Technik haben (können). Sie können das Thema also nicht von selbst debattieren, sondern es bleibt ihnen nur die Möglichkeit, sich an die Meinung anderer, denen sie vertrauen, anzuhängen. Da es in dieser Debatte gerade aber um das Vertrauen geht, ist das besonders schwierig.

ich sagte ja schon einmal. ich warte sehnsüchtig auf die enthüllung, welche politiker für die zustimmung zu „patriot act-freundlichen“ massnahmen der EU etc. geschmiert wurden. vielleicht kommt da auch noch was. und hoffentlich vor der wahl. obwohl, ich denke die wählen trotzdem die schwarze pest….so langsam verliert man den glauben. ewig muss karlsruhe der regierung grundgesetztreue beibringen, fast jedes gesetz landet dort. und keine sau wird zur verantwortung gezogen. da laufen hochbezahlte b-tarif entlohnte juristen zu tausenden in den ministerien heru´m, aber ordentliche gesetze vorbereiten, fehlanzeige. alle feuern, und zwar ohne geld und sachbezüge.

gratulation für heute in berlin, aber was hat die krähe künast dort verloren, die haben uns doch den TKÜ-dreck eingebrockt….

Was mich wundert… ich hab in all den Dingen bisher noch nie was davon gelesen, dass jemand mal den Begriff Diabolus (also das Buch von Dan Brown) und den TRANSLTR… ich mein klar.. die Beschreibung dort ist vielleicht übertrieben… ist aber ja auch nur ein Roman (den ich übrigens sehr unterhaltsam fand) aber wenn man sich mal so alles der letzten Tage betrachtet, dann ist Dan Brown (leider) garnicht mal soo weit entfernt von der Realität….

Ich wünsche mir dazu mehr explizite Beispiele und Angaben, welcher Hersteller hat was in welchem Produkt auf NSA Druck geändert, welche Verfahren sind gefährdet. Alle Spekulationen sorgen doch nur wieder dafür dass sich jeder beruhigen kann ,ich bin ja sicher nicht betroffen

@Chris (#7): Wenn Dir Cryptoparties zu technisch sind, liegt das nicht an Dir, sondern am Veranstalter, welcher http://media.ccc.de/browse/conferences/sigint13/saal_mp7_og_-_2013-07-07_11:00_-_it_s_my_party_and_i_crypt_if_i_want_to_-_jochim_selzer_-_5058.html nicht angeschaut hat (oder nicht genug Leute hat, um es umzusetzen oder …).

Und vor Ubuntu wird nicht deswegen gewarnt, weil das eine kommerzielle Firma ist, sondern weil Desktop- und Internetsuche vermengt sind und Suchstrings lecken (oder leckten – es ist eine Weile her und ich kenne den momentanen Stand nicht), https://www.fsf.org/blogs/rms/ubuntu-spyware-what-to-do