Dieser Artikel soll der Start einer Reihe sein, die sich mit Methoden beschäftigt, die automatisiert Daten über uns auswerten und daraus Schlüsse ziehen. Wo halten wir uns gerade auf, mit wem sind wir unterwegs, was ist unsere Lieblingsfarbe und werden wir im nächsten Jahr in den Urlaub nach Spanien fahren? Google, NSA, Schufa und Co. versuchen, all das und noch viel mehr über uns zu erfahren. Damit wir ein bisschen mehr verstehen, wie das funktioniert, wird hier jede Woche ein anderer Aspekt aus Welt der automatischen Profilbildung beleuchtet. Mal aus Sicht der Wissenschaft, mal aus Sicht der Vermarktung, mal ganz allgemein, mal spezieller. Und wenn ihr wollt, könnt ihr mitbestimmen und mir Themen vorschlagen, die euch interessieren.

Heute beschäftigen wir uns mit den Grundlagen der Handyortung und -auswertung à la NSA. Erstmal recht grob, denn das Thema ist riesig. Ein technisch detaillierterer Teil wird aber (als Ausnahme schon sehr bald) folgen.

Funkzellenabfragen wie die zu den Autobränden in Friedrichshain, Handygate Dresden, Stille SMS und hochgeschätzte Zahlen dürften die NSA nur zum müden Lächeln bringen, wissen wir seit gestern. Egal wohin wir gehen – die NSA reist mit. Und sammelt rund 5 Milliarden Datensätze pro Tag.

Aber wie funktioniert das eigentlich alles?

Wo kommen die Daten her?

Berichten zu Folge direkt aus den Kabeln, die die Datencenter der Mobilfunk-Provider verbinden, zum Teil sicher in einhelliger Zusammenarbeit. Aber die eigentlichen Ortsdaten müssen vorher erst einmal ermittelt werden.

Wenn wir uns bewegen, sucht sich unser Handy immer den Funkmast, zu dem es den besten Empfang hat und wählt sich bei diesem ein. Die zugehörige Funkzelle mit ihrer spezifischen CellID ermöglicht dann eine grobe Schätzung, wo wir uns befinden. Das ist aber recht ungenau, vor allem in ländlichen Gegenden, wo man nur alle paar Kilometer eine Basisstation braucht, da die Handydichte geringer ist als beispielsweise in Berlin – dort trifft man schon in Abständen von wenigen 100 Metern auf neue Funkzellen.

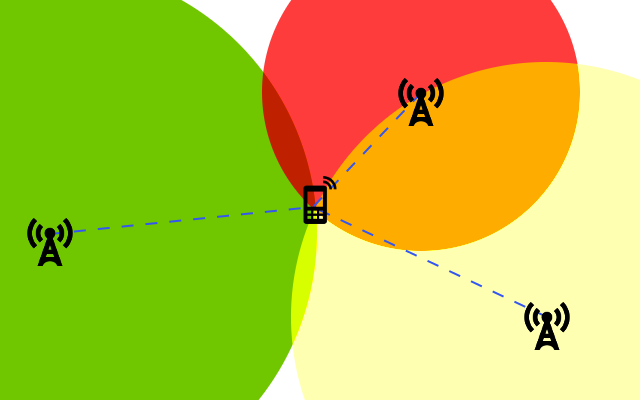

Das ist noch sehr ungenau und lässt sich verfeinern. Beispielsweise dadurch, dass die Zeit bestimmt wird, die ein extra ausgesendetes Signal zu mehreren benachbarten Funkmasten (bzw. die Antwort zurück) benötigt. Dafür braucht man mindestens drei erreichbare Stationen, aber je mehr, desto besser. Hier ein kleines Beispielbild:

Damit kann man bei ausreichender Funkzellendichte schon Genauigkeiten von ca. 30 Metern erreichen. Alle Verfahren, die nur mit dem Mobilfunknetz an sich arbeiten, nennt man GSM-Ortung. Noch genauer geht die Positionsbestimmung aber mit W-Lan-Zugangspunkten in Städten, denn davon gibt es erfahrungsgemäß mehrere und die Radien sind kleiner.

Ein weiterer Weg, den Aufenthaltsort eines Mobilgerätes zu ermitteln ist GPS. Das ist ziemlich genau – klar, kennen wir ja von Navigationsgeräten. Aber die Ortung muss immer vom Handy selbst initiiert werden, das analog zur Funkzellenortung seine Position mit Hilfe der Signallaufzeiten zu den GPS-Satelliten ermittelt, denn die Satelliten selbst wissen nichts über das Mobiltelefon. Hierzu braucht es jedoch eigens dafür installierte Software, da die GPS-Satelliten nicht wie die Funkmasten der Kontrolle des Netzbetreibers unterliegen.

Aber im Fall der NSA dürfte es vermutlich weder ein Problem sein, auf die GPS-Satelliten zuzugreifen noch sich die berechnete Position vom Endgerät ausgeben zu lassen. Mit einer Kombination aus GSM und GPS arbeitet übrigens auch der deutsche Zoll. Das Patras genannte System war bekannt geworden, als Hacker 2011 Daten aus einem Zollserver ausgelesen hatten.

Was sind das eigentlich für Daten?

Wie findet man eigentlich ein Handy unter vielen wieder? Lassen sich eigentlich auch Handys verfolgen, wenn man zwischendurch die SIM-Karte tauscht? Und was verrät eine Funkzellenabfrage noch so über mich?

Bei der Abfrage während der Anti-Nazi-Demo in Dresden 2011 wurden 896.072 Verkehrsdatensätze, 257.858 Rufnummern und 40.732 Bestandsdaten (Daten über den Anschlussinhaber und den Vertrag sowie IMEI) abgefragt.

Bei der IMEI, International Mobile Station Equipment Identity, liegt ein Teil des Hundes begraben. Diese Nummer ist nämlich eine (in der Theorie) für jedes Mobiltelefon eindeutige Nummer und ändert sich auch nicht beim Wechsel der SIM-Karte. Das ist einerseits praktisch, um gestohlene Handys für andere Karten sperren zu lassen, macht aber die Überwachung leichter. Manche Hersteller halten sich jedoch nicht an eine eindeutige Nummerierung und für manche Handys lassen sich IMEIs nachträglich ändern, sodass allein dadurch der Überwachungserfolg nicht garantiert ist.

IMSI, International Mobile Subscriber Identity, ist uns vom Namen der IMSI-Catcher bekannt und identifiziert nicht wie die IMEI das Gerät, sondern die SIM-Karte. Neben CellID, IMSI und IMEI benutzt die NSA übrigens laut der von der Washington Post veröffentlichten Präsentation weitere 37 Angaben zur Verfolgung eines Mobilgeräts – Details dazu gibt es in Teil Ib.

Wir merken also: Gerät tauschen – bringt nix. Karte tauschen – bringt auch nix. Und wer jetzt auf die Idee kommt, Einweghandys mit Wegwerf-SIMs zu benutzen und jeweils nur ein Telefongespräch damit zu machen: Zu kurze Anschaltzeiten und beinahe synchrones Aus- und Anschalten benachbarter Geräte sind auch verdächtig.

Wo gehen die Daten hin?

5 Milliarden Datensätze mit schätzungsweise ca. 27 Terabyte Gesamtvolumen pro Tag – das ist selbst für die NSA ein ziemlicher Berg. Die Datenbank, die solche Mengen aufnehmen soll, heißt FASCIA. Zur Einordnung hilft die verlinkte Folie, denn dort ist auch die noch größere Datenbank für alle möglichen Arten von Metadaten aufgeführt – Marina. Die wurde schon im September bekannt, damals berichtete The Guardian:

Jegliche Computer-Metadaten, die von der NSA gesammelt wurden, werden zu der Marina-Datenbank geleitet. Telefondaten werden zu einem separaten System gesendet.

Seit gestern wissen wir ja, welches dieses „separate“ System ist…

Was macht die NSA damit?

Nach eigenen Angaben versucht man, Begleiter von bekannten Zielpersonen zu finden – daher der Name CO-TRAVELLER. Dafür scannt man die Datenbank mit dem Suchtool CHALKFUN nach Korrelationen. Das heißt, wer war mit wem in welcher Funkzelle? Haben die beiden Ziele sich gemeinsam, etwa gleichzeitig in eine andere Zelle bewegt? Kombiniert man die 40 erhobenen Datenstückchen von jedem Gerät und ermittelt man über eine Stunde hinweg immer wieder Zusammenhänge, kann man danach davon ausgehen, ein Bild über tatsächliche Treffen oder Zufallswegüberschneidungen zu erhalten.

Und die amerikanischen Bürger?

Die will natürlich keiner abhören. Aber Kollateralschaden lässt sich nunmal nicht vermeiden. Dafür wissen wir dank eines ebenfalls gestern erschienenen Ausschnitts ein bisschen mehr, wie die USA Amerikaner und Nicht-Amerikaner auseinander halten. Ermittelt TAPERLAY, ein Tool das registriert, wo ein Mobilgerät sich eingewählt hat, dass derjenige seit 60 Tagen in keiner amerikanischen Funkzelle angemeldet war, ist er Nicht-Amerikaner im Sinne der Überwachungsanordnung.

In dieser Reihe erschienen:

- How-To Analyze Everyone – Teil I: Basics der Handyortung

- How-To Analyze Everyone – Teil II: Wie findest du eigentlich Zombiefilme?

- How-To Analyze Everyone – Teil III: Ich weiß, wo du heute abend sein wirst

- How-To Analyze Everyone – Teil IV: Kunden, die diese Feueraxt gekauft haben, mögen Zombiefilme

- How-To Analyze Everyone – Teil V: Der Algorithmus weiß besser als Du, wer zu Dir passt

- How-To Analyze Everyone – Teil VI: Neurotisch? Extrovertiert? Dein Provider könnte es wissen

- How-To Analyze Everyone – Teil VII: Zeig mir dein Gesicht

- How-To Analyze Everyone – Teil VIII: Browser-Fingerprints und Informationskrümel ohne Cookies

- How-To Analyze Everyone – Teil IX: Predictive Policing oder wenn Vorurteile Algorithmen füttern

- How-To Analyze Everyone – Teil X: Wie Computer herausfinden können, wer hier welche Texte schreibt

Das ist eine tolle Idee!

Danke für die Arbeit und die Mühe!

Wollt ihr sowas vielleicht auch mal für Crypto machen (Mail/Chat/VoIP/HDD)?

Quasi die andere Seite und ihre Schutzmöglichkeiten beleuchten. So zur Waffengleichheit?

Die Idee ist gut, doch unsere Kapazitäten recht begrenzt. Aber vielleicht lässt sich mal ein Zeitloch finden, um zumindest ein paar Hinweise und Quellen zusammenzutragen, denn es gibt zu dem Thema ja schon recht viel Gutes Material – es ist nur ein wenig verstreut im Netz.

„Wenn wir uns bewegen, sucht sich unser Handy immer den Funkmast, zu dem es den besten Empfang hat und wählt sich bei diesem ein.“

Ich glaube das gilt nur wenn das Handy auch kommunizieren muss. Ansonsten meldet es sich nur beim besten Funkmast einer neuen Location Area.

1. Wenn dein Mobiltelefon / Smartphone (fast immer) im Internet ist wird es dauerhaft den Standort suchen

2. Wenn du telefonierst (logisch)

3. Wenn du SMS versendest/empfängst. Dazu gehören auch sogenannte „Stille SMS“ die bei dir nicht angezeigt werden. Geheimdienste verwenden diese aber durchaus zur Ortung

4. in regelmäßigen Abständen (z.B. alle 20 Minuten) meldet sich das Mobiltelefon bei der Basisstation, damit die Zentrale weiß, wo sie das Gerät anfunken muss

5. Wenn du dich bewegst und in den Sendebereich einer anderen Location Area gehst.

„Aber im Fall der NSA dürfte es vermutlich weder ein Problem sein, auf die GPS-Satelliten zuzugreifen …“

Merkste selber ;)

Ansonsten super Artikel!

Nach eigenen Angaben versucht man, Begleiter von bekannten Zielpersonen zu finden – daher der Name CO-TRAVELLER

An dieser Stelle sollte noch dringend das Stichwort „Guilt by association“ fallen, denn darauf läuft es hinaus.

Man wird dadurch verdächtig, daß man sich ähnlich wie ein Dritter verhält, hier: sich entsprechend bewegt.

Derlei ist entscheidend, denn hier kann auch jeder „Habe nichts zu befürchten, weil ich ja nichts Unrechtes tue“ erkennen, daß es nicht unbedingt darum geht, was man tatsächlich selbst tut.

Hier fallen die Taten oder vielleicht auch nur die vermuteten Taten Dritter auf einen zurück.

Das ist eine zentrale Erkenntnis in der Überwachungsdiskussion, die oft zu kurz kommt.

Man kann selbst nur sehr wenig tun, um nicht ins Visier zu geraten, denn einzig die Interpretation z. B. der Geheimdienste entscheidet, ob man verdächtig ist.

Dieser Verdächtigung kann sich aus den (zwangsläufig) unvollständigen Daten ergeben, die man produziert, oder wie hier auch einfach nur „by association“ entstehen.

Zunächst einmal Danke für diesen Artikel.

Wie man Mobiltelephone ortet war und ist mir persönlich technisch vorher bereits klar. Das was ich persönlich bei der Betrachtung allerdings etwas vermisse ist die Rolle „Dritter“ (wie zum Beispiel die Rolle der Netzbetreiber und in dem Zusammenhang natürlich auch die Rolle der jeweiligen Regierungen/Gesetzgeber).

Das geht m.E. auch nicht so eindeutig aus den veröffentlichten Folien von E. Snowden hervor. Im Prinzip gibt es also im Wesentlichen nur das als Info was die Autorin im Artikel so beschreibt:

Dieses „mit Kabeln verbinden“ und „in einhelliger Zusammenarbeit“ würde mich persönlich etwas genauer interessieren. Auch wenn der Fokus aktuell/seit Beginn der Enthüllungen auf den USA liegt, so ist es m.E. als Fakt zu sehen, daß „wir“ (ich sach mal grob EU) Hand in Hand mit marschieren sozusagen.

Es ist beispielsweise auch kein Geheimnis, daß Deutschland mit seinem PATRAS System Ortungen vornimmt/vornehmen kann. Die Rolle der Briten (GCHQ) ist mittlerweile den USA ebenbürtig und für die gibt es scheinbar konkretere Hinweise wie das abläuft bzw. mit wessen Hilfe das abläuft (Stichwort „Vodafone“).

Daß also mindestens (!) NSA, GCHQ und auch der BND eng zusammenarbeiten ist ja mittlerweile eine Tatsache.

Die Geheimdienste verstecken sich dabei natürlich hinter ihren komischen Sondergesetzen/Sonderbefugnissen was eine Aufklärung der Thematik natürlich nicht einfacher macht und sehr schleppend voran geht…

Von daher erachte ich die Rolle der privaten Wirtschaftsunternehmen primär für untersuchenswert, hier insbesondere natürlich die der Provider. Da hat man rein rechtlich m.E. eher einen Pack-an. D.h.: Wie genau läuft das für Deutschland? Gibt da auch z.B. Vodafone die entsprechenden Daten weiter? Wenn Ja, basierend auf welcher Grundlage? Bedeutet das im Umkehrschluß dann, daß beispielsweise die Telekom oder eplus (gehört zum niederländischen kpn-Konzern, demnächst Telefonica), oder O2 (Telefonica) etc. die Daten ebenfalls weiterleiten und wenn Ja, basierend auf welcher (Rechts-)Grundlage?

Wie gesagt: Daß dem so ist, also daß diese Daten nur durch Mithilfe in der Form gespeichert werden können ist für mich persönlich zumindest Voraussetzung. Die Fragen, die ich mir in dem Zusammenhang stelle sind:

a) Wie genau läuft das technisch ab, also wo sind die Schnittstellen u.ä.

b) Wie genau läuft das rechtlich ab? Wer (welches Land) macht an welcher Stelle was und warum? Welche Rolle spielt Brüssel?

c) Was kostet das und wer bezahlt das?

@Markus Beckedahl:

Ich habe meinem Provider mal ganz naiv eine email geschickt mit der Frage bzgl. des Zitats (s.o.), also wie die NSA denn unbemerkt irgendwelche Kabel anzapfen kann und wenn nicht unbemerkt wie da rechtlichen Verpflichtungen ausgestaltet sind. Ich bin natürlich Realist genug, daß die mir wohl kaum detailliert antworten werden und eine etwaige BND-Verfügung in Kopie mitschicken. Ich dachte mir aber einfach, immer noch besser als gar nichts tun… Wenn die antworten -da gehe ich von aus, daß die „irgendwas“ antworten- bin schließlich Kunde, bin ich mal gespannt wie dieses „irgendwas“ dann aussieht. Ich kann mir ganz gut ein „da dürfen wir keine Stellung zu nehmen“ oder in der Art vorstellen. In jedem Fall hake ich aber nach, denn über die technische Komponente dürfen die sehr wohl Auskunft geben.

In dem Zusammenhang eine Frage an dich: Wenn du Lust und Zeit hast wäre vielleicht eine Anfrage eurerseits zum Thema nicht verkehrt. Als gemeinnütziger Verein hat man evtl. mehr Gehör als „Kunde 0815“ Oder? Was meinst du?

@all: Es wird m.E. auch allerhöchste Zeit das Thema INDECT mal wieder vorzukramen und auf die Agenda zu holen.

Daß die USA keine/weniger Probleme haben, aktuell allein im (Haupt-)Fokus zu stehen ist m.E. wenig verwunderlich und liegt auch ein Stück weit in der Natur der Sache (Edward Snowden hat schließlich nicht etwa für den Mi6 oder BND gearbeitet, sondern für die NSA als US-Bürger). Die Mitarbeiter beim BND haben offensichtlich kein Gewissen/keine Eier… Zudem gaben die USA schließlich auch noch ihre „Totschlagatgumente“ (Ausreden) à la „war on terror“, „9/11“ etc.

Kurzum: Mir persönlich kommt jedenfalls die Rolle von Europa im öffentlichen Fokus viel zu kurz.

Daß wir (wir Europäer) z.B. -ganz nebenbei bemerkt- dabei sind eine VDS umzusetzen, also eine derartige zivile Überwachungsinfrastruktur Kraft Gesetz auch noch zu legitimieren (!), spricht dabei Bände. Und wenn diese Infrastruktur einmal installiert ist, brauche ich kein Prophet sein daß sehr bald die ersten Ausweitungen derselbigen folgen werden (Richtung Profilerstellung, ggf. Richtung Inhalte). Mit EU-Schnittstelle für alle Mitgliedsstaaten… Die Kosten, die noch primär bei den Geheimdiensten entstehen werden dann elegant umverteilt. Von reinen Steuergeldern aus dubiosen Kanälen an BND & Co. wird das (also die Infrastruktur) dann von uns als (End-)Verbraucher über die Provider finanziert, woraus dann Steuergelder über den (höheren Preis) generiert werden…

In diesem Sinne Gruß aus Kölle, Baxter

Kleiner Klugschiss, man möge mir als IT-Fuzzi verzeihen: Das heißt Terabyte, nicht Terrabyte — hat mit Mütterlein Erde nix zum doa.

Dann bedanke ich mich für den Hinweis und versuche pfeifend zu verstecken, dass ich als Auch-IT-Fuzzi das eigentlich wissen sollte ;]

Kein schlechter Beitrag, ein bisschen Recherche und technischer Verstand hätten ihn noch besser machen können:

Das in zwei Absätzen und mit Bilddarstellung hervorgehobene U-TDoA-Verfahren zur Lokalisierung ist zwar ein GSM-Standard aber außerhalb Nordamerikas kaum implementiert worden. Die einzige Implementierung in Europa, die mir bekannt ist, soll in der Region Murcia in Spanien arbeiten. Möglicherwiese ist aber bereits wieder abgebaut worden. U-TDoA-Positionsdaten sind auch nicht in den, vom NSA abgreifbaren, Abrechnungs-Datenbanken der Mobilfunkprovider vorhanden. In Europa werden übrigens zum genaueren lokalisieren von Handys meist mobile Peilempfänger verwendet.

Der Satz „Aber im Fall der NSA dürfte es vermutlich weder ein Problem sein, auf die GPS-Satelliten zuzugreifen noch sich die berechnete Position vom Endgerät ausgeben zu lassen.“ hinterlässt mich auch etwas ratlos:

Wieso sollte die NSA auf die GPS-Satelliten zugreifen wollen, dort sind keine Daten über Endgeräte vorhanden.

Wie soll denn die NSA sich die berechnete Position vom Endgerät denn konkret ausgeben lassen?

„Zu kurze Anschaltzeiten und beinahe synchrones Aus- und Anschalten benachbarter Geräte sind auch verdächtig“Mangels Maß für „benachbart“ müssen sämtliche Handys einer Funkzelle betrachtet werden bzw in der Stadt mehrer Funkzellen, da beim Anschlten das Gerät sich möglicherweise auf eine benachbarte Zelle verbindet.

Gegen Ende wird’s besser – dort wird klar, dass die NSA gerade wegen Ungenauigkeit der Positionsdaten Datensätze großräumig über längere Zeiträume analysieren muss, um tragfähige Aussagen machen zu können.

Danke für die Hinweise, ein paar Fragen habe ich aber noch

Hast du dazu ne Quelle? Ich hab leider, auch jetzt, nichts verlässliches zur tatsächlichen Verbreitung gefunden.

Laut dem Washington-Post-Artikel greift die NSA auch nicht (nur) auf die Datenbanken direkt zu, sondern auf die Verbindungen zwischen den Providern.

Durch eine Trojaner-App, die die Daten im verborgenen berechnet oder die Infiltration anderer Apps? Ist ja nicht allzu kompliziert.

Hast du dazu ne Quelle? TruePosition ist wohl die alleinige Inhaberin der Patente zu U-TDoA. Zu FRAND-Lizensierungen ist es nicht mehr gekommen, da das Verfahren nur auf 50m genau sein kann und in der Praxis wegen übergreifender TDM-Slotreservirung sehr kompliziert ist. Es ist einfach ein Dinosaurier, der durch die hohe Verbreitung der GPS-Empfänger in Endgeräten verdrängt wurde.

greift die NSA auch nicht (nur) auf die Datenbanken direkt zu, sondern auf die Verbindungen zwischen den Providern.Du solltest hier Cloud- oder Internet-Provider nicht mit Mobilfunkprovidern in einen Topf werfen. Bei Mobilfunkprovidern gehen die Verbindungen von Access- zu Core-Netzwerk, an denen die Location-Abfragen abgehört werden könnten, nicht über das Internet. Diese Verbindungen sind alle ATM-Basiert und werden in ATM-Kapselung über private Verbindungen, Richtfunk oder Kabel, übertragen.

Die Infiltration von Endgeräten mittels Trojaner ist zwar in Einzelfällen wirksam, für einen Massenabgriff á la NSA aber untauglich – die Programme fallen auf, sobald sie eine nennenswerte Verbreitung haben. Zwar veröffentlichen neuerdings viele Ihre GPS-Position freiwillig, beispielsweise über Ingress, ob dabei wirklich nützliche Datensätze zu finden sind, wäre eher zu bezweifeln.

Danke für die weiteren Aufklärungen.

TruePosition ist wohl die alleinige Inhaberin der Patente zu U-TDoA.

So weit war ich auch gekommen, aber das hatte für mich nicht die Obsoletheit der Technik impliziert, da ja auch überall auf das Verfahren verwiesen wird. Vielleicht kann man bei Gelegenheit mal bei geeigneter Stelle nachfragen.

Offensichtlich ist es durch diese Ortungsmethode auch möglich, herauszufinden, welcher Politiker wo und mit wem verkehrt. Wenn wir mal annehmen, dass die NSA bestimmte Personengruppen herausfiltert, werden ganz sicher eine Menge Politiker dabei sein. So könnte man recht einfach bestimmte Personen erpressen oder sogar noch gezielter abhören.

Aber auch die Bewegungsmuster in bestimmten Städten und Länder werden garantiert ausgewertet. Eigentlich ist es sogar noch leichter festzustellen Vorhersagen einzelner Personen zu treffen. Diese Daten werden kombiniert mit den übrigen, gesammelten Daten aus Internetspuren und anderen Datenbanken, auf die die NSA Zugriff hat.

Eigentlich ist das nun das Sahnehäubchen. Denn was will denn noch mehr

an Überwachung gehen?

Der Artikel ist weitgehend ungenau, aber selbst ich als Mobilfunkexperte hab meine Probleme festzustellen, was physikalisch möglich ist, was technisch möglich ist (was im Standard steht), was man kaufen kann (die Hersteller anbieten), was tatsächlich in Betrieb ist und was funktioniert.

Und dann gibt’s noch subtile unterschiede zwischen GSM/UMTS und LTE.

Wie oben schon jemand schrieb, ist die Situation, was die Netzbetreiber in Betrieb haben deutlich unterschiedlich in US und Europa und dem Rest der Welt. zB sind ein paar Timingdefintionen in UMTS geändert worden, da die US plötzlich Notrufe ortbar haben wollten, was in Europa niemand so richtig interessiert hat (obwohl’s vielleicht sinnvoll wäre).

Nahezu Alles auf standartisierten Schnittstellen läuft über CellID oder LocationAreaID, weil man auch nichts anderes zum Betrieb braucht. Für weitere Ortung läuft das idR über User-Plane-Signalisierung, d.h. zB IP-Protokolle die den GPS im Telephon abfragen (dürfen).

Die NSA wird wahrscheinlich die CellID/LocationAreaID Daten irgendwo ziehen (der Hauptangriffspunkt scheint wohl Roaming zu sein) und die dann mit anderen Daten zu korrelieren.

Die immer wieder beschworene Methode Timing Differenzen über Basisstationen auszulesen fällt in die Kategorie physikalisch schwierig. Denn dann müsste man eine synchronisierte Zeitbasis über Basisstationen haben und das ist richtig teuer.

Ein wenig komplizierter ist das schon. „ermittelt man über eine Stunde hinweg immer wieder Zusammenhänge“… das gelingt sehr schnell, wenn die Leute abends zu Hause sind und ihre Nachbarn auch – oder beim Besuch eines Restaurants. Es müssen also für die Geräte sowas wie Fix-Punkte (Wohnung, Arbeitsplatz) und Standard-Bewegungen (Weg zur Arbeit) identifiziert werden und dann in den davon abweichenden Daten Korrelationen bei der Bewegung, die nach Möglichkeit zu mehreren Zeitpunkten mit einem gewissen Abstand zutreffen, also vielleicht fünf Mal in zwei Wochen – sonst würde eine S-Bahn-Fahrt oder eine Stunde im Stau auch schnell zu vielen neuen „Freunden“ führen. Also, die werden schon ein wenig Arbeit in die Algorithmen gesteckt haben, aber sie haben ja auch die Ressourcen, um die Daten entsprechend zu verarbeiten… die Konsequenzen sind erschreckend, sie haben offenbar detailliertes Wissen über nahezu jeden von uns.

Klar, „einfach“ ist das sicher nicht, da stecken statistische Modelle und vermutlich cutting-edge Machine-Learning-Verfahren drin. Aber ein Vogel hat mir gezwitschert, dass vermutlich am Montag in Teil 1b Algorithmen zur Bewegungsanalyse und -vorhersage vorgestellt werden ;]

Gute Idee finde ich.

Für das nächste Thema fänd ich es klasse, wenn du/ihr auf das

„Berichten zu Folge direkt aus den Kabeln, die die Datencenter der Mobilfunk-Provider verbinden, zum Teil sicher in einhelliger Zusammenarbeit.“ noch näher eingehen könntet.

Ich bin beispielsweise bei congstar -> Deutsche Telekom, also einem deutschen Unternehmen. Eine so komplexe Datenerhebung ist meiner Ansicht nach ohne das Wissen der Mobilfunk-Provider nur schwer möglich. In diese Richung muss weiter Aufklärung betrieben werden. Welche Gründe sollten nicht-amerikanische Mobilfunk-Provider haben, eine so enge Zusammenarbeit mit amerikanischen Geheimdiensten einzugehen? Wurden da Verträge beschlossen?

Besonders wenn man mal auf den nahen Osten schaut, wo solche Daten doch besonders interessant für die NSA sein sollten. Arbeiten z.B. syrische/iranische/arabische Mobilfunk-Provider dann mit amerikanischen Geheimdiensten zusammen?

Dann noch eine Bitte:

netzpolitik.org könnte doch mal einen Musterbrief aufsetzen, wie jeder bei seinem Provider nachfragen kann, was die dazu zu sagen haben.

Wenn die Leute „nur“ den Inhalt kopieren und per eMail abschicken müssen, hält sich der Aufwand in Grenzen, dann machen vlt viele mit und man würde den Providern zu Verstehen geben, dass ihre Kunden Interesse an dem Thema haben.

Wenn ich das richtig verstanden habe, entstehen die Daten aus Roaming Datensätzen.

“Many shared databases, such as those used for roaming, are available in their complete form to any carrier who requires access to any part of it,” said Matt Blaze, an associate professor of computer and information science at the University of Pennsylvania. “This ‘flat’ trust model means that a surprisingly large number of entities have access to data about customers that they never actually do business with, and an intelligence agency — hostile or friendly — can get ‘one-stop shopping’ to an expansive range of subscriber data just by compromising a few carriers.”

http://www.washingtonpost.com/world/national-security/nsa-tracking-cellphone-locations-worldwide-snowden-documents-show/2013/12/04/5492873a-5cf2-11e3-bc56-c6ca94801fac_story_2.html

Ach ja: Weiss jemand, ob die US Army Bases im Ausland Mobilfunkstationen für die Soldaten betreiben, die „nach Hause“ geroamt werden?

Um meine eigene Frage zu beantworten. Sieht nicht so aus, als könnte man sich der Überwachung entziehen, indem man regelmässig versucht sich in ein „US Army GSM im Ausland“ einzubuchen. Sowas scheint es anscheinend nicht zu geben. Wohl scheint es ein rübergeroutetes Festnetz zu geben:

http://www.military4life.com/mil/military-deployment-spawar-calling-cards/

ja, die wunderbare bunte grafik, die sogar zweimal eingebunden ist, ist wirklich schoen, allein es fehlt der sinn. zum einen (das wurde ja schon gesagt) wird es wohl eher keine trilangulierung ueber die timing advance werte geben zum andere sind auch die zellen erheblich falsch dargestellt. die zellen sind nicht kreise um einen turm sondern eher ellipsen (drei stueck) vom turm weg. ein turm hat meist 3 antennen, die in drei sektoren drei zellen aufspannen. auch bei einen solchen huebschen bild sollte man das nicht ausser acht lassen, besonders hier.

ach ja: das mit dem GPS geht ja auch erheblich durcheinander. das GPS-Satelliten jemanden orten ist einfach falsch. stell dir einen GPS-Satelliten als write-only-device vor. darum konnte man neulich auch das flugzeug nicht finden, das da bei australien verloren ging, obwohl es sicherlich ein GPS-geraet hatte.

dasselbe auch bei der wlan ortung, das ist etwas duenn, wie das funktionieren soll. irgendwie muss die beziehung mac-des-geraetes und mac-des-access-points (und damit position) ja hergestellt werden. die hat aber eben nur der access point (von denen es einfach viele gibt um sie alle zu uebernehmen) und das geraet selbst.

insgesamt vermute ich, dass die beste ortung immer durch das geraet passiert und dass weil eben jeder diese daten herumblaest ohne sinn und verstand hier die NSA mitschneidet. das ist einfacher als bei providern ins HLR einazubrechen oder aehnliche stunts.