Heute tagt wieder der Geheimdienst-Untersuchungsausschuss im Bundestag. Zeugen sind diesmal Folker Berfuß und Dr. Klaus Rogner vom Bundesamt für Verfassungsschutz. Wir sitzen wie immer drin und bloggen live.

Beide Zeugen arbeiten in Abteilung 6 des BfV, die für „Islamismus und islamistischen Terrorismus“ zuständig ist. Rogner leitet die Abteilung, Berfuß ist Referatsgruppenleiter. In der letzten Sitzung des NSA-Untersuchungsausschusses verwiesen Zeugen immer wieder auf Abteilung 6, wenn es um den Datenaustausch mit US-Geheimdiensten ging. Der Zeuge Treuenfels sagte aus, über Abteilung 6 habe der Erstkontakt beim Einsatz von XKeyscore im Verfassungsschutz stattgefunden, da aufgrund des Themas Islamismus zwischen der Abteilung und den US-Diensten schon länger Kontakte bestünden.

Hier ist insbesondere interessant, was die Bedingungen zur Überlassung von XKeyscore waren, denn zumindest mit Geld wurde die mächtige Spionagesoftware nicht erworben. Vielmehr fand sich in den geleakten Terms of Reference die Bedingung, dass „to the maximum extent possible“ Daten mit der NSA getauscht werden. Bisher bestritten Zeugen jedoch, dass ein pauschaler, massenhafter Datenaustausch stattfindet. Eine Abkehr von diesem Mantra ist auch heute kaum zu erwarten. Über Aussagen zu XKeyscore hinaus ist zu hoffen, dass die heutigen Zeugen mehr zur allgemeinen Praxis und zu den Grundlagen des Datenaustauschs mit anderen Geheimdiensten sagen können als die bisherigen Vertreter des Verfassungsschutzes.

Gliederung

- Gliederung

- Vorbemerkungen

- Einleitung: Vorsitzender

- Zeuge 1: Folker Berfuß, Referatsgruppenleiter in Abteilung 6, BfV

- Zeuge 2: Dr. Klaus Rogner, Leiter Abteilung 6, BfV

Vorbemerkungen

Wir berichten aus den öffentlichen Sitzungen, an denen jeder teilnehmen kann. Hier steht, wie man sich anmeldet.

Disclaimer: Dieses Protokoll ist nach bestem Wissen und Können erstellt, erhebt jedoch keinen Anspruch auf Vollständigkeit oder umfassende Korrektheit.

Abkürzungen: Im Anschluss an die Sitzungen ergänzen wir die verwendeten Abkürzungen um Erklärungen. Während des Live-Bloggens schaffen wir das leider nicht, daher gibt es ein Abkürzungsverzeichnis zum Nachschauen.

Dargestellte: Abgeordnete und Zeugen, gerne korrigieren und vervollständigen wir ihre Aussagen. Kontaktieren sie uns!

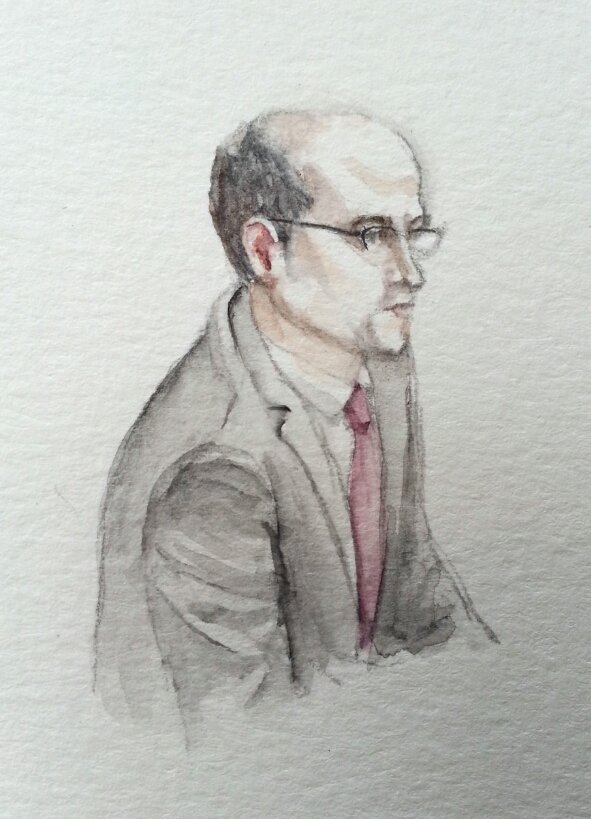

Copyright: Die Zeichungen der Zeugen stehen nicht unter einer Freien Lizenz. Wer die Bilder verwenden möchte, kontaktiert bitte Stella Schiffczyk.

Wer uns unterstützen möchte, darf gerne spenden.

Update: Das offizielle stenografische Protokoll gibt es auf bundestag.de als PDF (Mirror bei uns).

Einleitung: Vorsitzender (11:46)

$Begrüßung

Zeuge 1: Folker Berfuß, Referatsgruppenleiter in Abteilung 6, BfV

Rechtsbeistand: Dr. Daniel Krause, Berlin.

Folker Berfuß, 42 Jahre, BfV Berlin-Treptow.

Fragerunde 1: Vorsitzender

Sensburg: Fachlicher Background? Ausbildung?

Berfuß: Historiker.

Sensburg: Keine technische, juristische Ausbildung?

Berfuß: Nein.

Sensburg: Wie Werdegang im BfV? Historiker was besonderes?

Berfuß: Kleiner Teil Historiker. August 2011 bei BfV angefangen. Gruppenleiter Auswertung/Beschaffung Internet, Islamismus/Terrorismus. Bis Ende 2014.

Sensburg: Bereich Beschaffung was?

Berfuß: Auswertung Internet in Abteilung Islamismus.

Sensburg: Geht um Inhalte?

Berfuß: Ja, nicht Dinge, sondern ND-Informationen.

Sensburg: Was waren ihre Aufgaben?

Berfuß: Leite Referatsgruppe inhaltlich an. Verschiedene Referate mit unterschiedlichen Themen. Alle haben Ziel Auswertung und ND-Beschaffung über Dschihadisten, die im Internet aktiv sind.

Sensburg: Referatsgruppenleiter gleich Gruppenleiter?

Berfuß: Ja. Gruppenleiter ist Abkürzung.

Sensburg: Derzeitige Verwendung?

Berfuß: Gruppenleiter 3A, TA.

Sensburg: Seit wann?

Berfuß: 1. April 2014.

Sensburg: Seit wann kennen sie XKeyscore?

Berfuß: Kein genaues Datum, aber als ich August 2011 in BfV kam, war Angebot schon eingegangen.

Sensburg: Von wem?

Berfuß: NSA.

Sensburg: Werbeflyer?

Berfuß: Soweit ich weiß, aus Akten, in Rahmen von Treffen mit NSA-Chef in Januar 2011 angeboten.

Sensburg: Der war im BfV und hat gesagt: „Könnte auch was für euch sein?“

Berfuß: Ja.

Sensburg: Waren sie dabei?

Berfuß: Nein, vor meiner Zeit.

Sensburg: Wer dabei?

Berfuß: KA.

Sensburg: Dann Angebot gemacht. Wie verdichtete sich das?

Berfuß: Gab Angebot, Software anzuschauen. Kollegen haben das gemacht. Umfangreiche Überlegungen, ob man Software nutzen sollte.

Sensburg: Wo angeschaut?

Berfuß: Ich nicht persönlich. Kollegen soweit ich weiß erstmal in Bad Aibling.

Sensburg: Nicht in USA?

Berfuß: Nein.

Sensburg: In Bad Aibling Software so, wie NSA sie angeboten hat?

Berfuß: KA, ob exakt die selbe. Aber dort präsentiert.

Sensburg: Von NSA oder BND?

Berfuß: KA, war nicht dabei.

Sensburg: Ihnen Thema erst August 2011 übern Weg gelaufen?

Berfuß: Frühestens.

Sensburg: Wie weit war man da?

Berfuß: Ganz am Anfang. In Oktober soweit ich weiß erste direkte Anschauung. Auch mit Mitarbeitern aus meinem Bereich. Erster Schritt, dem Angebot näherzutreten.

Sensburg: Da waren sie auch dabei?

Berfuß: Nein.

Sensburg: Wann sie zum ersten Mal?

Berfuß: Erst, hm, müsste Mitte 2014 gewesen sein.

Sensburg: Hä?

Berfuß: Entschuldigung. 2013.

Sensburg: Am 15. August in BfV gekommen?

Berfuß: Ja.

Sensburg: Aber da noch nichts mit XKeyscore zu tun?

Berfuß: Nein, war neu. Erstmal mit originären Aufgaben zu tun. Einarbeiten.

Sensburg: Keine Gruppenleiter-Besprechungen, wo das Thema war?

Berfuß: Nein, erst später.

Sensburg: Wundert mich. Januar 2011 angucken, dann geht Prozess los und sie sehen das erst 2013?

Berfuß: Januar 2011 erstes Angebot. Erstmals angesehen Oktober 2011. War für XKeyscore nicht federführend zuständig. Als Nicht-Techniker Software für mich nicht so interessant.

Sensburg: Was ist zwischen Oktober 2011 und 2013 passiert?

Berfuß: Überlegungen zu Test. Klären, wer Federführung hat.

Sensburg: Wer überlegt das im BfV zu XKeyscore?

Berfuß: Abteilung T, 3 und 6.

Sensburg: Bei Abteilung 6 müssten sie im Bild gewesen sein als 6B.

Berfuß: Ja.

Sensburg: Erst 2013?

Berfuß: Nein, war involviert. Aber erst 2013 angeguckt.

Sensburg: Was waren wesentliche Abwägungskriterien bei XKeyscore?

Berfuß: Zum einen: Wofür benutzen? Wie technisch installieren? Federführung? Dann dreiseitige Kooperation mit BND und NSA, also auch: Wie BND einbinden? Gab Angebot, Mitarbeiter von BND zu uns zu entsenden. Musste alles geklärt werden.

Sensburg: Wenn man sich das von außen vorstellt: NSA-Chef kommt zu BfV-Chef, dann hat BfV-Chef gesagt: Super Angebot. Will Partner nicht vor Kopf stoßen und dann überlegt man: Wofür brauchen wir das eigentlich? Mitarbeiter müssen sich das überlegen, was machen wir mit dem Baby?

Berfuß: Nein. Muss man sich so vorstellen: Auf Präsidentenebene Angebot für Software abstrakt. Erstmal anschauen. Dann überlegen, wofür kann man sie überhaupt gebrauchen. Möglichkeit, das abzulehnen, gab es.

Sensburg: Wann Verdichtung der Entscheidung?

Berfuß: Zweite Hälfte 2012 schon recht konkret. Man hat sich überlegt, wie Test aussehen könnte und wer Federführung hat. Technischer und inhaltlicher Rahmen überlegt.

Sensburg: Schon über Teile von XKeyscore nachgedacht? Welche man braucht?

Berfuß: Frage stellte sich nicht. Diskussion um Versionen und Teile irreführend. Wir haben XKeyscore vorgeführt bekommen. War klar, dass Nutzung für Analyse. Rechtlich keine andere Möglichkeit.

Sensburg: Als angeschaut 2013, wie war das mit Erfassung/Auswertung? Nutzt man Erfassung nicht, weil kein Stecker da? Oder ausgeblendet? Fehlen Pull-Down-Menüs? Keine Details, will nur wissen: Haben sie keine Vollversion? XKeyscore light?

Berfuß: Frage zielt auf Varianten. Soweit ich das verstanden habe, haben wir die eine Version, die es gibt. Aber rechtlich und technisch keine Möglichkeit, Daten zu erfassen. Daher daran angepasst, vorliegende Daten auszuwerten. Umkonfiguration hat stattgefunden. Eine Version, wir nutzen sie nur für Auswertung.

Sensburg: Kommt bei ihnen XKeyscore noch zum Einsatz?

Berfuß: [guckt zu BMI] Meine Gruppe hat Thema übernommen.

Sensburg: Nicht der G-10-Bereich?

Berfuß: Jetzige Gruppe Abteilung 3, das ist Bereich, der mit G-10 befasst ist.

Sensburg: Wie sichern sie technisch ab, dass XKeyscore nicht Dinge macht, die man nicht kennt, wenn nicht selbst programmiert?

Berfuß: Standalone-System. Keine Schnittstellen nach außen.

Sensburg: Warum?

Berfuß: Vorgaben IT-Sicherheit.

Sensburg: Warum haben die das so gemacht? Auswerter ärgern?

Berfuß: Tatsächlich mühselig. Aber Vorgaben des eigenen Bereiches im Haus. Geht immer um Vertraulichkeit und Integrität. Im G-10-Bereich sehr, sehr senible Daten. Bestmöglich sichern, dass Daten auf keinen Fall abfließen. Kann man machen, wenn kein Stecker nach außen.

Sensburg: Weil man nie hunderprozentig gucken kann, dass XKeyscore nichts macht, was man nicht will?

Berfuß: Ja.

Sensburg: Nach Freigabe würde man aus Testbetrieb gehen?

Berfuß: Ja.

Sensburg: Dann Schnittstelle nach draußen geplant?

Berfuß: Damals Software bekommen, stand nie zur Debatte, dass in andere Netzwerke, erst recht nicht nach außen.

Sensburg: Nur auf Komponente gucken, die sie bei BfV haben: Hat XKeyscore in Auswertung einen Mehrwert?

Berfuß: Glaube, nicht für öffentliche Sitzung bestimmt. Im Rahmen logischen Schlusses möglich: Würden nicht so lange testen, wenn nicht für sinnvoll gehalten.

Sensburg: Bei den Dingen, die sie da drüber laufen lassen: Kommen sie da mit den Speicherkapazitäten hin?

Berfuß: Test in kleinem Umfang, dafür Testsystem ausgelegt. Was ich gehört habe, ja.

Sensburg: Irgendwann muss Server mal voll sein.

Berfuß: Eigentliche Datenhaltung ist in G-10-Lage. Daten exportieren, in XKeyscore analysieren und dann wieder rausnehmen, löschen. Lediglich zusätzliches Tool, um temporär Daten einzuspielen.

Sensburg: Was für Daten stecken sie da rein, die XKeyscore analysieren soll?

Berfuß: G-10-Daten.

Sensburg: Aber wie stelle ich mir Daten vor? Telefonat, Mail-Verkehr?

Berfuß: Würde ungern ins Detail gehen.

Sensburg: Ich schon.

Berfuß: Jedenfalls nicht öffentlich.

Sensburg: Was heißt Daten?

Berfuß: G-10-Prozess allgemein: Individualmaßnahmen. Bekommen Daten, die über jeweiligen Anschluss überwachter Person laufen. Nach Zustimmung Parlament. Die Daten werden dann exportiert. Genauso wie sie übermittelt werden. In XKeyscore eingespielt.

Sensburg: Nicht das klassische Telefonat? Mehr digitale Inhalte? SMS, Webverkehr? Oder Telefonat, klassische Polizei-TKÜ mit Kopfhörern auf?

Berfuß: Unsicher. Glaube, auch Telefon. Aber Telefon auch mit klassischer Auswertung möglich.

Sensburg: Also digitales Gewusele, das XKeyscore wieder sichtbar macht und durchsucht?

Berfuß: Sind technische Begriffe, nach denen analysiert wird.

Sensburg: Dann lasse ich das mal sacken und gebe weiter. Wenn sie was brauchen, sagen sie Bescheid.

Fragerunde 1: Linke

Renner: Berfuß richtiger Name?

Berfuß: Tarnname.

Renner: In Akten noch ein anderer Name?

Berfuß: In Akten echter Name.

Renner: Wäre gut gewesen, den gehabt zu haben für Akten. Vor August 2011 Kontakt mit NDs?

Berfuß: Nach Studium in einem LfV aktiv.

Renner: Auswertung?

Berfuß: Ja, aber Rechtsextremismus. Stabsstelle.

Renner: Bundesland?

Berfuß: Berlin.

Renner: Fragen zu Einsatz XKeyscore. G-10-Maßnahmen, die in Test verarbeitet wurden: Wer hat die aussgesucht?

Berfuß: Im Rahmen der AG. Abfragen bei betroffenen Fachbereichen. Für drei Maßnahmen entschieden.

Renner: Hinweise von US-Seite?

Berfuß: Nicht, dass ich wüsste.

Renner: Überhaupt Austausch mit US-Seite zu Auswahl G-10-Maßnahmen?

Berfuß: Nein.

Renner: Nach welchen Fragestellungen ausgewählt?

Berfuß: Besonders wertig oder besonders viel Internetverkehr. Oder von aktueller G-10-Anlage besonders wenig rausgekommen.

Renner: Maßnahmen, die auch sonst hohe Bedeutung? Oder Rand-G-10-Maßnahmen? Beifang?

Berfuß: Rand- oder Beifang-Maßnahmen gibt es nicht. Hürde für G-10 sehr hoch. Braucht man schon einiges.

Renner: Waren das Maßnahmen, wo auch Observation oder ähnliches stattgefunden?

Berfuß: Davon gehe ich aus. Bei allen G-10-Maßnahmen versucht, noch andere Maßnahmen zu machen. Ist ja letztes Mittel. Operative Schwerpunkte.

Renner: Ergebnisse von XKeyscore: Wurden die weitergegeben? Allgemein?

Berfuß: Ich war damals in Fachbereich. Im Rahmen der Arbeit auch G-10-Maßnahmen gestellt. Kamen auch Informationen zurück. Wir konnten nicht erkennen, ob mit XKeyscore ausgewertet oder normal.

Renner: G-10-Erkenntnisse auch an NSA weitergeleitet worden?

Berfuß: Ja, regelmäßiger Austausch.

Renner: Aus XKeyscore-Maßnahmen?

Berfuß: Soweit ich weiß nein.

Renner: An andere US-Dienste weitergegeben?

Berfuß: Soweit ich weiß keinerlei Information, die durch XKeyscore kam, an ANDs.

Renner: An andere Bundesbehörde?

Berfuß: KA.

Renner: Ab August 2011: Selbst Kontakt mit NSA?

Berfuß: Ja.

Renner: Wann, mit wem, zu was?

Berfuß: Arbeiten im Rahmen operativer Arbeit zusammen. Regelmäßiger Kontakt zu ANDs, auch zu NSA. Waren immer Treffen, wenn nicht gerade zu XKeyscore, zu operativen Fragen.

Renner: Finden bei BfV statt?

Berfuß: Auch.

Renner: Gibt es ständigen Verbindungsbeamten?

Berfuß: Gab einen von NSA, der regelmäßig nach Treptow kam.

Renner: Wieweit hat der Zugang zu XKeyscore-Bereich?

Berfuß: Gar nicht.

Renner: Alles räumlich getrennt?

Berfuß: Ja.

Renner: Bewegt der sich in BfV unter Ticket NSA, nicht unter Legende?

Berfuß: War bekannt, dass Verbindungsbeamter.

Renner: Bei Test: War irgendwie NSA an den Tests von XKeyscore beteiligt? Frage das ganz weit.

Berfuß: Wir haben Software von BND bekommen, der BND von NSA. Gab Fragen wie Einstellungen, technischer Natur, an NSA.

Renner: Hat NSA irgendwann Updates übersandt?

Berfuß: Der BND.

Renner: Technische Weiterentwicklung immer über BND?

Berfuß: Ja.

Fragerunde 1: SPD (12:23)

Flisek: Weitere Tools von Five Eyes bei BfV?

Berfuß: Nein, Neuland.

Flisek: Im August 2011 gab es Angebot bereits. Im Oktober erste Schritte. Dann kam es zu Übergabe 2013, richtig? Noch vor Snowden. Dann Test.

Berfuß: Ja.

Flisek: Der läuft noch?

Berfuß: Ja.

Flisek: Alltag in Testphase schildern?

Berfuß: Im Untersuchungszeitraum war AG Poseidon zuständig. War nicht Mitglied, daher Kenntnisse aus zweiter Hand. Mitarbeiter von BND war abgeordnet. Hat versucht, mit Hilfe von BfV-Mitarbeiter Maßnahmen zu analysieren. System erstmal installieren, Testbetrieb aufbauen. Dann Maßnahmen ausgewählt, wie vorhin besprochen, und versucht, mit XKeyscore zu analysieren.

Flisek: Rushhour? Jeden Tag testen, bis die Kabel glühen? Oder steht das in der Ecke und alle drei Monate gibt man mal was ein? Rechner, Standalone, Luftschnittstelle – Wie intensiv ist Testbetrieb?

Berfuß: KA, wie oft Daten eingespielt. Wenn die eingespielt waren, hat AG Poseidon versucht, die zu analysieren. Mitarbeiter von mir waren beteiligt. Aber Verwaltungsbeamte und keine Informatiker. Haben rückgemeldet, dass sie sich bei Bedienung schwer tun.

Flisek: Warum keine Informatiker rangesetzt?

Berfuß: Waren damals keine da.

Flisek: Erklären, warum Test so lange dauert? Drei Jahre.

Berfuß: Im Wesentlichen IT-Sicherheitsfragen. Komplexes System, komplexer Testaufbau. Sicherheitskonzept erstellen. Prozess dauert einfach.

Flisek: Drei Jahre?

Berfuß: Proof of Concept ging halbes Jahr, seitdem vorrangig IT-Sicherheitsfragen.

Flisek: Kann ich nicht nachvollziehen, wie man ein Tool von NSA – enorm voraus, das soll eingesetzt werden – und dann gehen drei Jahre ins Land. Oder: Ist das nicht tatsächlich Wirkbetrieb?

Berfuß: Nein.

Flisek: Ist Test soweit, dass man freigeben könnte?

Berfuß: Vorhin schon Himmelsrichtung für fachliche Bewertung: Interesse, dass Test bald beendet wird. Muss aber akzeptieren, dass es IT-Sicherheitsfragen gibt.

Flisek: Man hat das Ganze vor Snowden begonnen. Kann es sein, dass man das an der Backe hatte und irgendwie war das blöd? Hätte man lieber genutzt, ohne dass die Welt weiß, was das ist. Zurückgeben kann mans auch nicht mehr. Also politische Vorgabe: Testphase bis zum St.-Nimmerleinstag. Was halten sie von der These?

Berfuß: Mit Verlaub: Nicht viel. XKeyscore bindet Ressourcen. Schon aus praktischen Gründen Interesse an Ende der Testphase.

Flisek: Kann ich aus ihrer Sicht nachvollziehen. Aus fachlicher Sicht. Aber vielleicht sieht das Präsident anders.

Berfuß: Aber sie fragen ja mich. Keine Kenntnis, dass Präsident das anders sieht.

Flisek: Würden sie sagen, jeder einzelne Tag in Test war notwendig?

Berfuß: Hätte nichts dagegen, wenn es kürzer wäre.

Flisek: Kann mir nicht vorstellen, dass man sich so Zeit lässt.

Berfuß: Haben von IT-Sicherheitsmanagement bestätigt bekommen, dass man Test so machen kann, bis finale Freigabe.

Flisek: Zweite These. Üblicher Deal: Wir kriegen Technik und geben Daten.

Berfuß: Widerspreche, dass das üblicher Deal ist.

Flisek: Aber hier schon. In Zeit Online sind mal Terms of Reference veröffentlicht worden. Kennen sie?

Berfuß: Ja.

Flisek: Da Präambel, dass BfV verpflichtet, Informationen soweit möglich mit NSA zu teilen. „All data relevant for NSA’s mission.“ Hier Deal: Technik gegen Daten.

Berfuß: Terms of Reference sind immer noch eigestuft. Keine öffentliche Stellungnahme.

Flisek: Frage ist immer noch: Warum dauert das so lange? Vielleicht will man gegenüber der NSA nicht in Wirkbetrieb geben, damit man keine Daten geben muss. Alles vor Hintergrund Snowden-Zäsur. Hat kalte Füße bekommen. Testphase strecken, damit nicht zu eigentlichem Deal verpflichtet.

Berfuß: Habe dafür keine Anhaltspunkte, kann die These nicht teilen.

Flisek: Jemals Vorgaben von Leitung zu Frage, wie lange Test noch dauern soll?

Berfuß: War nicht in AG Poseidon.

Flisek: Mal was mitbekommen?

Berfuß: Nein.

Flisek: Habe Verständnis für Testphasen. Aber normalerweise werden Meilensteine bei IT-Projekt definiert. Irgendwann mal: Übergang in Wirkbetrieb.

Berfuß: Proof of Concept war auf halbes Jahr angesetzt in zweitem Quartal 2014. Fachlich. Danach Sicherheitsfragen. Für Proof of Concept klar umrissene Zeit. Ansonsten von vielen Faktoren abhängig. Verschiedene Parteien im Haus mit IT-Sicherheit beschäftigt. Gab keine Vorgaben.

Flisek: Das finden sie normal? In Privatwirtschaft und öffentlicher Verwaltung macht man Projektmanagement. Pflichtenheft, Meilensteine, man definiert, wann man wo sein will. Kann mir nicht vorstellen, dass sie bei dem Thema einfach ins Blaue hinein testen.

Berfuß: Wir versuchen, das, so schnell es geht, zu erledigen.

Flisek: Daran habe ich Zweifel.

Berfuß: Habe keine Anhaltspunkte, dass absichtlich nicht schnell vorangetrieben.

Flisek: Sie sagen: Eigentlich sind wir fertig?

Berfuß: Noch Fragen IT-Sicherheitsmanagement klären.

Flisek: Welche?

Berfuß: NÖ. Und technische Frage, nicht mein Bereich.

Flisek: Schon veranlasst?

Berfuß: Sind da dran, ja.

Fragerunde 1: Grüne (12:40)

Notz: Wie ist Austausch Informationen normal?

Berfuß: Austausch mit NSA in Gesetz geregelt.

Notz: Welches?

Berfuß: BVerfSchG § 19 Absatz 3. Immer auf Einzelfälle bezogen. Muss fachlich geprüft werden, ob erforderlich, ob Rechtsgrundsätze erfüllt.

Notz: Automatisiert passiert nichts?

Berfuß: Nein.

Notz: NSA darf auch mit ihnen direkt Daten tauschen?

Berfuß: Nein. Umweg. Wurde 2012 modifiziert. Ursprünglich über Station JIS, die mehrere US-Dienste zusammenfasst. Die hat das Inner-US verteilt.

Notz: Und jetzt? Im Untersuchungszeitraum?

Berfuß: Hat sich geändert. Haben Postweg geändert. Über BND an NSA.

Notz: Warum?

Berfuß: Aus Zeitgründen. Postweg zu lang.

Notz: Für sie rechtlich eine Sache, die man prüft? Dass man BND die Daten gibt? Ist das eine Familie? Sharing is caring?

Berfuß: Wurde eingerichtet und – ich gehe davon aus – rechtlich geprüft.

Notz: Und in Praxis funktioniert das wie?

Akmann: Details NÖ.

Notz: Aber gerade Postweg gesagt. Sie verschicken Festplatten auf Postweg?

Berfuß: Sind Details, aber geht nicht um Festplatten.

Notz: Tauschen sie irgendwelche Festplatten mit BND?

Berfuß: NÖ.

Notz: Worin Mehrwert XKeyscore?

Berfuß: Verspricht, in der Lage zu sein, mehr Informationen aus rechtlich ermittelten Daten herauszubekommen.

Notz: Ruf, dass gutes Analysetool?

Berfuß: Ja.

Notz: Sie haben bestimmt Snowden-Veröffentlichungen verfolgt. Spiegel-Artikel „Der fleißige Partner“ von 22. Juli 2013. Wirkmächtigkeit von XKeyscore, was das für ein krasses Tool ist, um global Infos zu sammeln. Wurde das in Projektgruppe in BfV diskutiert? Artikel und Snowden-Infos?

Berfuß: In welcher Richtung?

Notz: Dass Software vielleicht problematisch.

Berfuß: Ist Aufgabe IT-Sicherheitsmanagement, sich Gednaken zu machen. Unschuldsvermutung gilt da nicht.

Notz: Skepsisvermutung?

Berfuß: Ja.

Notz: War man nach Snowden problembewusster als vorher? Oder lief das so durch?

Berfuß: Nicht mein Bereich, aber soweit ich das beurteilen kann, hat auch IT-Sicherheit vorher schon alles für Sicherheit getan.

Notz: Soweit ich weiß ist BfV auch für Spionageabwehr zuständig. Da liest man Artikel und denkt: „Krass, das haben wir doch im Haus.“ Jemand auf Idee gekommen, dass Spionageabwehrabteilung kommt und sich das anschaut? Könnte es sein, dass lange Testphase und Standalone seit Jahren, ist das vielleicht auch in Hinblick auf Bewertung für Spionageabwehr? Dass Einsatz in Bad Aibling durch BND?

Berfuß: IT-Sicherheit und Integrität ist ein Aspekt der Prüfung. Weiterhin springender Punkt.

Notz: Ist Abteilung Spionageabwehr an Tests beteiligt?

Berfuß: In Untersuchungszeitraum keine Maßnahmen der Abteilung 4, Spionageabwehr.

Notz: Werden die informiert?

Berfuß: Worüber?

Notz: Über Erkenntnisse Testprogramm? In Informationswege eingebunden?

Berfuß: Nur fachlich-inhaltlich.

Notz: Ja, wie denn sonst?

Fragerunde 1: Union

Warken: Es wurde behauptet, dass BfV mit XKeyscore Teil eines weltweiten Spionagenetzwerks wäre. Hat sich hier nicht bestätigt, weil nur Daten aus G-10-Maßnahmen. Bestätigen sie das?

Berfuß: Ja.

Warken: Auch hier schon viel über Motivation der Überlassung der Software gesprochen. Treuenfels und Berzen meinten, technische Ertüchtigung kommt auch US-Interessen zu Gute. Ist das auch ihrer Meinung nach Grund für Überlassung?

Berfuß: Meiner Meinung nach springender Punkt, dass USA vitales, eigenes Interesse haben, dass BfV seinen Job gut macht. Erinnere daran, dass wir über 2011 reden. In Mai 2011 Anschlag in Deutschland, der traf Amerikaner. Zeigt sinnbildhaft Interesse der USA an Ertüchtigung.

Warken: Weitere Motive?

Berfuß: Denke, das ist das Motiv.

Warken: Könnte auch BND Interesse haben, dass BfV XKeyscore nutzt?

Berfuß: Nicht bekannt.

Warken: Synergie-Effekte… Zeuge letztes Mal sagte, dass deutsche Seite immer gesagt hat, dass Weitergabe von Daten nur im Rahmen deutscher Gesetze. Deckt sich das mit ihrer Kenntnis?

Berfuß: Ja.

Warken: Was könnte mit Informationskanal zwischen BfV und NSA gemeint sein? Wird wohl kaum Datenleitung sein? Gab es vielleicht Probleme, Verzögerungen beim Erkenntnisaustausch? Interesse der NSA, dass schneller und besser.

Berfuß: Denke, Informationskanal ist veränderter Postweg. Denke, dass es darum ging. Will Einschränkung machen: Waren parallele Maßnahmen, nicht: Nur wenn ihr den Kanal macht, gibt es die Software.

Warken: Vorhin Terms of Reference kurz angesprochen. Waren sie da an Verhandlungen beteiligt?

Berfuß: Im weitesten Sinne ja.

Warken: Wenn ich richtig verstanden habe, erhält Abteilung 6 keine Rohdaten, sondern Verschriftungen aus Abteilung 3. Vermerkt, ob Daten aus XKeyscore analysiert?

Berfuß: Nein.

Warken: Also auch KA zu Anteil der durch XKeyscore gewonnenen Erkenntnisse?

Berfuß: Nein. Haben das später versucht, nachzuvollziehen. Anteil nicht so groß.

Warken: Testbetrieb XKeyscore wurde mit Maßnahmen aus Abteilung 6 durchgeführt. Am Anfang drei, am Ende sieben. Wurden die von Abteilung 6 ausgewählt? Alles aus Bereich islamistischer Terrorismus?

Berfuß: Gehe davon aus – denke, es gab Abstimmungsprozess in AG Poseidon -, dass Auswahl in Abteilung 6. Aber nicht sicher, schließe das nur.

Warken: Aus welchem Bereich stammten Daten?

Berfuß: NÖ.

Warken: Nach welchen Kriterien Maßnahmen ausgewählt? Dass interessant für NSA?

Berfuß: Vorhin schon angedeutet. Besonders wertige oder internetlastige Maßnahmen.

Warken: Was heißt wertig?

Berfuß: Aus Bereich Terrorismus, wo gegebenenfalls Anschläge schon konkreter. Kritischer.

Warken: Treuenfels und Berzen haben gesagt, wie Übermittlung von Erkenntnissen BfV zu einzelnen Gefährdern abläuft. Fachabteilungen entscheidnen, ob Ermittlung angezeigt und prüfen § 19 Absatz 3. Wenn aus Beschränkungsmaßnahmen, dann prüfen auch G-10-Juristen. Nach Freizeichen aus Abteilung 3 erfolgt Übermittlung an AND. Richtig?

Berfuß: Ja.

Warken: Auch in ihrer Abteilung gängige Praxis?

Berfuß: Ja.

Warken: Was gibt in der Regel Anstoß für Übermittlung?

Berfuß: In § 19 Absatz 3 geregelt. Eigene Aufgaben oder erhebliche Sicherheitsbelange des Partners betroffen.

Warken: Geht dann gegebenenfalls zuvor eine Anfrage der USA voraus?

Berfuß: Kann beides sein. Wenn wir einen Hinweis haben, haben selten schon USA den Hinweis, dass was ist.

Warken: Welche Voraussetzungen müssen für Übermittlung an AND erfüllt sein? Rohdaten, Meldungen, praktischer Ablauf? Fax, Mail, Hand-zu-Hand-Übergabe bei Treffen?

Berfuß: Hier nur ganz grob, Details NÖ. Kein Rohdatentausch, sondern Schreiben. Bei personenbezogenen Daten in jedem einzelnen Fall geprüft, ob § 19 Absatz 3 erfüllt. Dann geht Schreiben raus.

Warken: Gibt es auch Hand-zu-Hand-Austausch? Bei Treffen?

Berfuß: Glaube ich nicht. Normaler Weg ist elektronisch.

Warken: Beschäftigen uns mit Frage, wie deutsche NDs sicherstellen, dass Daten nicht für Targeted Killing verwendet. Problematik bekannt aus dienstlicher Tätigkeit?

Berfuß: Nein, nicht im Dienst.

Warken: Wissen sie, wie sichergestellt wird, dass Daten nicht für gezielte Tötungen genutzt werden können? Weisungen?

Berfuß: Will kurz mit BMI Rücksprache halten. [Bespricht sich mit Akmann.] Wollte klären, ob öffentlich.

Schreiben haben Disclaimer, dass Nutzung nur für ND-Zwecke erlaubt.

Warken: Aha. Mir ist aus Akten Dienstvorschrift bekannt. DV-Ausland. Enthält Sperrvermerke, die offenbar in ihrer Textverarbeitung hinterlegt sind. Ist das, was sie meinen?

Berfuß: Genau.

Warken: Mhm. Können sie wichtigste Regelungen in eigenen Worten darstellen? Weiteres außer ND-Zweck-Hinweise?

Berfuß: Wird auf Rechtsgrundlagen verwiesen, weiteres NÖ.

Warken: Aber DV nicht eingestuft.

Akmann: Doch.

Warken: NfD…

Sensburg: Wir müssen zur namentlichen Abstimmung. Circa eine halbe Stunde.

[Unterbrechung (13:06 Uhr)

Geht weiter (14:12)]

Fragerunde 2: Linke

Renner: Nachfrage zu G-10-Maßnahmen: Selbst an Auswahl beteiligt?

Berfuß: Nein.

Renner: Daten, die verarbeitet werden in BfV: Stammen die auch von BND?

Berfuß: Ja.

Renner: Welche Daten? SIGINT?

Berfuß: Ganz generell, nicht auf Test bezogen?

Renner: Ja.

Berfuß: KA, wo Daten her sind.

Renner: Kontakte seitens TA.

Berfuß: Im BND ist Partner TE für Abteilung 6.

Renner: Welche Daten kriegt BfV?

Berfuß: Daten mit Terrorismusbezug zum Inland, von denen BND der Meinung ist, dass wir sie haben sollten.

Renner: Rohdaten, Metadaten, Meldungen?

Berfuß: Vermerke.

Renner: Keine Metadaten?

Berfuß: Sind ja Verkehrsdaten. Also auch „Wem gehört welche Handynummer?“ Sowas ist dabei.

Renner: Aber kein Dateienaustausch, Dateneinleitung oder ähnliches?

Berfuß: Nein.

Renner: Daten, die verarbeitet werden, sind nicht nur G-10?

Berfuß: Genau.

Renner: Stammen die Nicht-G-10-Daten ausschließlich von ihnen?

Berfuß: 80 Prozent aus offen zugänglichen Quellen, erheben wir selber. Auch ND-Informationen erheben wir zum Großteil selber. Kann ich nicht quantifizieren.

Renner: Berzen sagt: Fachabteilung entscheidet selbst über Datenweitergabe, wir beteiligt, wenn G-10. Datenweiterleitung Nicht-G-10 nur aus offenen Quellen?

Berfuß: Haben ja auch VPs.

Renner: Dachte, dass heißt VL und VP sind bei der Polizei.

Berfuß: Hat sich geändert.

Renner: Also keine eigene SIGINT bei BfV?

Berfuß: Nein.

Renner: Und BND-Infos aus SIGINT?

Berfuß: Kann ich nicht erkennen.

Renner: Sagt ihnen Programm Skynet was?

Berfuß: Nein.

Renner: Begriff Data Mining?

Berfuß: Sehr schwammig.

Renner: Was verstehen sie darunter?

Berfuß: Systematische Auswertung größerer Datenmengen.

Renner: Spielt das bei Zusammenarbeit mit NSA eine Rolle?

Berfuß: Soweit ich weiß nein. Aber für mich ist Begriff schwammig.

Renner: Haben Schreiben AL 6 von 22. Juni 2009 mit Betreff Technische Zusammenarbeit mit NSA. „Themen für Zusammenarbeit ergeben sich aus Data Mining bzw. Massendatenanalyse.“

Berfuß: Vor meiner Zeit.

Renner: In welchem Zusammenhang haben sie den Begriff gehört?

Berfuß: Wie wir selbst mit großen vorhandenen Datenmengen umgehen.

Renner: Problematik Datennutzung für bewaffnete Drohneneinsätze war ihnen bekannt?

Berfuß: Hatte keine Hinweise, dass das passiert.

Renner: War mal Thema, was man dagegen machen könnte?

Berfuß: Im Rahmen Besprechungen kein Thema.

Renner: Auch keine Weisungslage, dass Daten verfälscht werden sollen?

Berfuß: Geodaten?

Renner: Ja.

Berfuß: Soweit ich weiß nein.

Renner: G-10-Maßnahmen im Testbetrieb so wertig, dass sie sich sicher daran erinnern können. Spielte Samir Hattour eine Rolle?

Berfuß: NÖ.

Renner: Kennen sie den Namen?

Berfuß: Nein.

Renner: Yasuf?

Berfuß: Nein.

Renner: Bünyamin Erdogan?

Berfuß: Nur der Name.

Renner: In welchem Zusammenhang gehört?

Berfuß: Nur NÖ.

Renner: Warum?

Berfuß: Ich war nicht für Vorgang zuständig.

Renner: Frage bei G-10-Maßnahmen in Testbetrieb: Spielte da Frage Daten für Geolokalisation eine Rolle?

Berfuß: Da gab es keine dienstlichen Besprechungen zu.

Fragerunde 2: Grüne (14:22)

Ströbele: Im Oktober in Bundeskanzleramt eingeschlagen, als Dokument veröffentlich wurde, dass Kanzlerinnenhandy abgehört wurde. Fiel in Bereich des BfV, wurde darauf reagiert?

Berfuß: Betrifft Spionageabwehr. Keine Kenntnis.

Ströbele: Nicht XKeyscore für Aufklärung?

Berfuß: War damals nicht zuständig für XKeyscore, das war AG Poseidon.

Ströbele: Hatten NSA-Verbindungsmann. Hatte der Büro?

Berfuß: Hatte eins, das er für Treffen nutzen konnte.

Ströbele: War der da da?

Berfuß: Ja, kam zu normalen Dienstzeiten nach Vorankündigung.

Ströbele: Auch mit ihm geredet?

Berfuß: Ja.

Ströbele: Auch bei anderen Gelegenheiten, Konferenzen?

Berfuß: Ja.

Ströbele: Wie viel?

Berfuß: Im Bereich fünf. Ungefähr.

Ströbele: Mal angesprochen bei Verbindungsmann: Handy Kanzlerin abhören geht gar nicht?

Berfuß: War damals für Islamismus zuständig, betrifft mich nicht.

Ströbele: Trotzdem: Haben da jemanden von der Behörde, die die Kanzlerin abhört. Das, was sie am meisten schützen wollen. Vielleicht. Und da redet man nicht drüber? Kann ich mir nicht vorstellen.

Berfuß: Gab zuständigen Bereich. Denke, da wurden Maßnahmen getroffen.

Ströbele: Sie haben nie mit ihm darüber geredet? Über Misstrauen?

Berfuß: Nein.

Ströbele: Zu keinem Zeitpunkt?

Sie testen immer noch, um zu gucken, was da rauskommen soll?

Berfuß: Zwei Aspekte: Fachlich und Sicherheit. Meine Abteilung fachlicher Mehrwert. Haben Interesse, dass Daten ordentlich ausgewertet werden.

Ströbele: Und da haben sie Hoffnung auf mehr?

Berfuß: So wars.

Ströbele: Ihnen mal gesagt worden, sie haben ja Daten weitergeschickt, per Post. Haben sie da Pakete gepackt? Zu Weihnachten, zu Ostern?

Berfuß: Keine Papierform. Digital. Habe nicht gesagt, dass wir Erkenntnisse aus XKeyscore an USA geleitet haben.

Ströbele: Was ist denn weitergeleitet worden?

Berfuß: Hatten Einheit für Djihadisten im Internet. Austausch immer zu einzelnen operativen Fällen.

Ströbele: Was von NSA zu Mehrwert gesagt worden, dass die ihnen sowas zur Verfügung stellen? Sie haben gesagt: Damit wir einen guten Job machen. Haben die auch was zu erwarteten Ergebnissen gesagt?

Berfuß: Konkret nein. Sie haben nach meiner Einschätzung gefragt, warum zur Verfügung gestellt: Das ist meine Einschätzung – BfV ertüchtigen. Die haben da vitales Interesse dran.

Ströbele: Welches? Daten, oder dass sie einen guten Job machen?

Berfuß: Glaube, meine persönlich Meinung: Die USA wären froh, wenn wir das alleine in Deutschland hinkriegen würden. Fälle selber lösen, US-Sicherheitsinteressen wahren wäre Mehrwert genug.

Ströbele: Sie sagen, sie glauben. Aber was haben die gesagt? Da macht jemand ein Angebot, dann frage ich: „Was ist ihr Interesse?“ Was haben die gesagt? Wir erwarten die und die Daten?

Berfuß: Nein. Die haben gesagt, sie hoffen, dass sie uns damit helfen können.

Ströbele: Nicht gesagt: „Ein bisschen was könnt ihr uns ja auch liefern“?

Berfuß: Nein.

Ströbele: Ist der Verbindungsbeamte der NSA zum Zweck der Datenübermittlung mit XKeyscore da gewesen?

Berfuß: Ist allgemein zuständiger Kontaktmann. Kann mit ihm auch organisatorische Fragen klären, aber in erster Linie operative Zusammenarbeit.

Ströbele: Auch Zusammenarbeit XKeyscore?

Berfuß: In dem Sinne… inhaltliche, technische Beratung hat er nicht gemacht.

Fragerunde 2: SPD (14:32)

Flisek: Welche Probleme bisher in Testbetrieb aufgetaucht?

Berfuß: IT-Sicherheitsfragen.

Flisek: Ist mir zu abstrakt.

Berfuß: Rest NÖ.

Flisek: Also würden sie das in NÖ-Sitzung machen, welche Probleme in den letzten drei Jahren?

Berfuß: Ja.

Flisek: Es gibt einen ganzen Katalog.

Berfuß: Es gibt einen Katalog an Anforderungen zu IT-Sicherheit.

Flisek: Von wem?

Berfuß: IT-SIM. IT-Sicherheit.

Flisek: Katalog gilt allgemein für alles an IT bei ihnen? Oder spezifisch für das Tool?

Berfuß: Soweit ich verstanden habe für alle IT, die Geheimdaten verarbeitet.

Flisek: Wo sonst eingesetzt?

Berfuß: Bei allen Systemen mit geheimen Daten.

Flisek: Pegasus? … Äh, Perseus.

Berfuß: Nicht Untersuchungsgegenstand.

Flisek: Bei anderen System: Dauert es immer mehr als drei Jahre, bis IT-System zum Einsatz kommt?

Berfuß: Kommt auf Komplexität an. Gibt mit Sicherheit auch welche, die noch länger gedauert haben.

Flisek: Halten sie persönlich das für sinnvoll?

Berfuß: Natürlich wünsche ich mir von fachlicher Seite schnelleren Einsatz. Mitarbeiter arbeiten mit Kollegen von IT-Sicherheit zusammen. Wäre mir auch lieber, wäre befriedigend abgeschlossen. Ressourcen würde ich liebend gerne anders einsetzen.

Flisek: Welche Ressourcen sind bei Testbetrieb eingesetzt?

Berfuß: Mitarbeiter, die in Testbetrieb arbeiten. Vorgang, es werden Fragen gestellt. Bereich, der System hat, beantwortet die dann. So muss man sich das vorstellen. So Frage-Antwort.

Flisek: Datenübermittlung: Können sie mir darstellen, nach welchen Regeln Übermittlung von Daten Deutscher an andere NDs stattfinden kann?

Berfuß: Alles operative Einzelfälle. Immer prüfen, ob Übermittlungsvoraussetzungen vorliegen. Ob für Sicherheitsinteressen anderer relevant oder für unsere eigenen Aufgaben. In jedem Fall individuell geprüft.

Flisek: Wer macht das?

Berfuß: Prüfung selbst macht Sachbearbeiter, geht dann Hierarchie hoch. Referatsleiter, Gruppenleiter.

Flisek: Auch Fälle, die zu Präsidenten gehen?

Berfuß: Kenne keinen. Möchte ich nicht ausschließen, aber kenne keinen.

Flisek: Wie lange dauert so eine Prüfung?

Berfuß: KA, wie lange Sachbearbeiter dran sitzt. Aber relativ zügig.

Flisek: Disclaimer wie bei BND: Auch bei BfV?

Berfuß: Ja. Dass nur zu ND-Zwecken benutzt werden darf.

Flisek: War das schon immer so?

Berfuß: Soweit ich weiß ja.

Flisek: Wie bewerten sie so einen Disclaimer von Wirkung?

Berfuß: Keine Hinweise, dass sich nicht daran gehalten wird.

Flisek: Also nie gedacht, dass nur Dekoration?

Berfuß: Nein.

Flisek: Was ist Interesse der Gegenseite, das einzuhalten?

Berfuß: Interesse daran ist, dass, wenn sie das nicht einhalten, sehr viel Vertrauen weg ist. Vertrauen, dass Gegenüber mit Daten entsprechend Zusagen umgeht, dann leidet künftige Zusammenarbeit. Gerade im ND-Geschäft ist Vertrauen von Bedeutung.

Flisek: Würden sie das mitkriegen?

Berfuß: Spekulation. Kann nur sagen, was wäre wenn. Müsste man sich fragen, ob man mit Partner noch zusammenarbeiten kann.

Flisek: Könnte ja unterstellen, dass die die Daten so verwenden, dass sie es nicht mitkriegen. Was wären Sanktionen? Oder anders: Man regelt in Bezug auf Zweckbindung oft Nachprüfung. Kennen sie das?

Berfuß: In Disclaimer ist auch Hinweis, dass wir gegebenenfalls nachfragen. Aber Spekulation so verstanden, dass bei Empfänger mit Informationen was Nicht-Zweckmäßiges gemacht wird, das wir nicht mitkriegen. Kann ich mir keinen Reim drauf machen.

Flisek: Empfangender Dienst arbeitet noch mit anderen Diensten zusammen. Vielleicht hält sich Empfänger dran, gibts aber weiter. Das Gefährdungspotential ist aus datenschutzrechtlicher Sicht nicht sonderlich klein. Keine Möglichkeiten, das zu verfolgen.

Berfuß: Verstehe nicht, worauf sie hinauswollen.

Flisek: Ist Vertrauen in BfV so groß, dass man bei Datenübermittlung an allen Stellen entsprechend der Zweckbindung mit Daten umgeht?

Berfuß: So ist die bisherige Arbeitsweise.

Flisek: Also basiert auf Vertrauen, nicht Nachprüfung.

Berfuß: Könnte man so sagen.

Flisek: Man könnte ja auch mal jemanden zur NSA schicken als Verbindungsperson, die mal nachguckt.

Berfuß: Aber wie soll so eine Kontrolle aussehen?

Flisek: Dass es eine Kontaktperson der deutschen Dienste gibt, die schaut, dass Daten entsprechend der Zweckbindung eingesetzt werden.

Berfuß: Bitte um Verständnis: Ist sehr spekulativ und hat wenig mit meiner Arbeit zu tun. Möchte ungern weiterspekulieren.

Flisek: Frage ist: Reicht das aus, um Datenschutz bei den anderen sicherzustellen? Bisher: Man vertraut darauf, dass die Gegenseite sich dran hält.

Berfuß: Das ist die Aussage eines Gruppenleiters Islamismus. Nicht die des Zuständigen.

Flisek: Frage auch deshalb, weil in Terms of Reference steht, dass man alle Daten „relevant to the NSA’s mission“ teilt.

Berfuß: Sie zitieren das jetzt wieder…

Flisek: Wenn sie Jurist wären, würde ich sie fragen, ob sie den Wortlaut genauso verfasst hätten.

Krause: Sie fragen seit zehn Minuten zu Bewertungen, die er nicht abgeben kann.

Sensburg: Zeuge kann jederzeit sagen, er kann das nicht bewerten.

Flisek: Arbeiten gerade Datenübertragung aus. Außer Disclaimer keine Handhabe, dass mit Daten entsprechend deutschem Datenschutzrecht umgegangen wird.

Sensburg: Wollen wir keinen Dialog aufbauen? Haben noch eine Minute, die wir für kluge Fragen nutzen sollten.

Flisek: Welche Vorkommnisse sind im Sinne „besondere Vorkommnisse“ in der Hierarchie nach oben zu melden?

Berfuß: Binden Vorgesetzte in alle relevanten Vorgänge ein. Melden relativ kleinteilig nach oben. Dann Entscheidung, ob vorgetragen wird oder nicht. Entscheidung nicht auf meiner Ebene.

Flisek: Auf welcher Ebene wird entschieden, ob Vorkommnis besonders?

Berfuß: Amtsleitung.

Flisek: War es im Untersuchungszeitraum nötig, Amtsleitung wegen etwas in Bezug auf Five Eyes zu informieren?

Berfuß: Soweit ich weiß nein.

Fragerunde 3: Linke (14:51)

Renner: Geolokalisierbare Daten. Welche sind das?

Berfuß: GPS-Daten.

Renner: Handynummer auch?

Berfuß: Soweit ich weiß reicht das nicht. Aber nicht mein Fachgebiet.

Renner: Kennen sie Erlass von BMI?

Berfuß: Nein.

Renner: Steht, dass Listen keine Daten verwenden sollen, die zu Geoortung verwendet werden können. Kennen sie?

Berfuß: Nein.

Renner: Da geht es nicht um Disclaimer, sondern darum, dass bestimmte Daten gar nicht erst übermittelt werden dürfen. Was hätte das für Konsequenzen, wenn es den Erlass seit 2010 gibt?

Berfuß: Soweit ich weiß sind GPS-Daten die einzigen Daten, die da geeignet wären… Darf ich mich ganz kurz mit BMI beraten?

Renner: Na klar.

Berfuß: Wollte nur klären, ob ich das so sagen darf. Selbst wenn wir keinerlei Geodaten übermitteln hätten dürfen, hätte das fast keine Relevanz gehabt.

Renner: Drohnentyp, der IMSI-Catcher dran hat. Da reicht eine einfache Handynummer. War ihnen die Möglichkeit bekannt?

Berfuß: Mir damals nicht.

Renner: Halten sie noch andere Daten geeignet außer GPS? Sagt ihnen Triangulation was?

Berfuß: Nein.

Renner: Sie kannten Erlass aus BMI nicht?

Berfuß: Nein.

Renner: Ist die ihnen vorgesetzte Regierungsstelle.

Berfuß: Naja, ich müsste dafür den Erlass mal sehen.

Renner: Hatten sie Informationen über Möglichkeiten für Geolokalisation außer GPS? Mal schlau gemacht? Metadaten?

Berfuß: Metadaten damals kein Thema.

Renner: Haben sie Handynummern weitergegeben?

Berfuß: Öffentlich nur allgemein. Ja, kommt vor.

Renner: Auch aus G-10?

Berfuß: Nicht sicher. Aber könnte sein.

Renner: Ihre Abteilung vor Gericht beteiligt bei Klagen von Drohnenopfern?

Berfuß: Nicht in meinem Bereich.

Renner: Welches Verhältnis Abteilung 6 zu ÖS II und ÖS III in BMI.

Berfuß: ÖS II Fachaufsicht BfV.

Renner: ÖS III?

Berfuß: Soweit ich mich erinnere G-10-Aufsicht.

Renner: Heißt Terrorismusbekämpfung.

Akmann: Ein Referat in ÖS II.

Renner: Ganze Abteilung ÖS II heißt wie? Terrorismusbekämpfung. Wer damals für ÖS II 3 zuständig?

Berfuß: Roman. Heute Präsident Bundespolizei.

Renner: Wer Abteilungsleiter ÖS II?

Berfuß: Unterabteilung. Herr Dr. Maaßen.

Renner: Testbetrieb XKeyscore. Gab es Runden, Besprechungen mit ÖS II 3?

Berfuß: Im Untersuchungszeitraum nicht erinnerlich.

Renner: Gab es überhaupt Beteiligung BMI?

Berfuß: Soweit ich weiß ja. Aber Fachaufsicht AG Poseidon war nicht ÖS II 3. Aber aus Aktenstudium: Gab Unterrichtung BMI zu relativ frühem Zeitpunkt.

Renner: Waren sie beteiligt an Beantwortung parlamentarischer Anfragen?

Berfuß: Wenn in meinem Bereich, ja.

Renner: Welche zu Drohneneinsätzen?

Berfuß: Glaube, es gab welche.

Fragerunde 3: Union

Schipanski: Für Weitergabe Handynummer gibt es Rechtsgrundlage. Ist das so?

Berfuß: Ja.

Schipanski: Also klare Grundlage. Dürfen sie machen?

Berfuß: Ja.

Schipanski: Gab es Gründe, dass sie misstrauisch waren, dass sich an irgendwas nicht gehalten wurde?

Berfuß: In Untersuchungsgegenstand und Untersuchungszeitraum nein.

Schipanski: Also auch keinen Anlass, anzunehmen, dass sich Partner nicht an Vorgaben hält?

Berfuß: So ist es.

Schipanski: Also Disclaimer hinreichendes Mittel, um das abzusichern. Muss man ja mal sagen.

Fragerunde 3: Grüne

Notz: Weitergabe Handynummern machen sie bis heute?

Berfuß: Bin nicht mehr im Bereich.

Notz: Bis sie Bereich verlassen haben?

Berfuß: In Untersuchungszeitraum.

Notz: Von Drohne und IMSI-Catcher nie gehört?

Berfuß: In Untersuchungszeitraum nicht.

Notz: Und jetzt haben sie das auf netzpolitik.org gelesen?

Berfuß: Frau Renner hat das ja auch gesagt.

Notz: Sie haben zu XKeyscore gesagt: „Alternative gab es nicht.“ Frage nochmal zu Terms of Reference: Hat es Diskussionen um Funktionen gegeben, was BfV machen darf?

Berfuß: Haben uns auf Testszenario geeinigt. G-10-Daten analysieren, nur analysieren.

Notz: Geeinigt mit wem?

Berfuß: Abteilung T, 3, 6. Haben zusammengesessen, wurde da festgelegt.

Notz: Gab es da Alternativen?

Berfuß: Nie konkret.

Notz: Wollen USA und BND mehr?

Berfuß: Nicht bekannt.

Notz: Aktenvorhalt. Sachstandsbericht Dezember 2012, haben sie mitgezeichnet.

Berfuß: Darf ich mal sehen?

Notz: Sie sagen: „Ich zeichne gern mit.“ Bericht eingestuft, halte ihn ihnen mal vor. [MAT A BFV 9 2, Tagebuchnummer 39 14, Anlage 1, Blatt 61 und 62]

Sie wussten schon, was die USA wollten. Da waren sie in Diskussionen dabei. Habe hoffentlich Erinnerung auf die Spur geholfen. Also nochmal: Was wollte BND, was wollten USA, was wollte BfV nicht liefern?

Berfuß: Auch nach Aktenrückhalt, äh, Vorhalt, bleibe ich bei meiner Aussage. Gab keinerlei Bedingungen, die an Überlassung der Software geknüpft gewesen wären.

Notz: Was wollten die Amerikaner?

Berfuß: Dass wir Daten, die wir haben, gut auswerten. Dass wir Job gut machen.

Notz: Wo gibt es da Probleme mit deutschem Recht, dass sie ihren Job nicht gut machen können?

Berfuß: Wir haben immer betont, dass wir uns an deutsches Recht halten. Das war USA auch klar.

Notz: Nein, das war ein Thema. Das steht hier drin. Auch wie man auf die Forderungen der Amerikaner reagieren soll. Ich frage mich, nachdem wir wissen, was in Terms of Reference steht und dass die USA viele Daten wollten: Warum ist das so ein Staatsgeheimnis? Was wollten die und was waren sie nicht bereit zu tun? Ich habe Gefühl, hier nicht die Wahrheit gesagt zu bekommen.

Berfuß: Ich bin über Rechte und Pflichten aufgeklärt worden. Bemühe mich, nach bestem Wissen und Gewissen Auskunft zu geben. Kann gerne NÖ…

Notz: Ne, können sie nicht. Wenn hier Journalisten sitzen, sagen sie nicht die Wahrheit.

Sensburg: Ich habe schon das Gefühl, Zeuge sagt die Wahrheit.

Notz: Hier gibt es Sachstandsbericht, den sie gezeichnet haben, wo Probleme erörtert wurden. Vorhin haben sie gesagt, es gab keine Diskussionen. Will wissen, um welche Probleme es ging.

Berfuß: Kenne keine Forderungen der USA, die darüber hinausgehen, dass wir uns an deutsches Recht halten. Würde in geheimer Sitzung nichts anderes sagen. Dabei bleibe ich.

Notz: Bitte um Freigabe, Aktenvermerk vorzulesen.

Akmann: Kann ich nicht erteilen.

Notz: Kann ich mir vorstellen. Ich würde auch gerne wissen, was hier geschwärzt ist.

Sensburg: Ist Thema für Beratungssitzung.

Fragerunde 4: Linke

Renner: Kennen sie PG NAM?

Berfuß: Ja.

Renner: Was ist das?

Berfuß: Hat nichts mit Untersuchungsgegenstand zu tun.

Renner: Wird hier erwähnt bei technischer Zusammenarbeit NSA und BfV.

Berfuß: Soweit ich weiß gibt es da keine technische Zusammenarbeit.

Renner: War eine geplant?

Berfuß: Nein. Aber ich weiß auch nicht, was sie zitieren.

Renner: Geht um Mail Vogel an ÖS II. „Habe Kontakt mit BfV PG NAM aufgenommen. Geht um Rohdaten, Internetauswertung, …“

Klingt so, als hätte das was mit Datenweitergabe zu tun.

Berfuß: PG NAM hat nichts mit Untersuchungsgegenstand zu tun.

Renner: Ganz sicher? Dann hätte das doch geschwärzt werden müssen.

Berfuß: In meiner Zeit in meiner Kenntnis nicht.

Renner: Für was steht das PG NAM denn?

Akmann: In NÖ Sitzung, aber hat in der Tat nichts mit Untersuchungsgegenstand zu tun.

Renner: Ihr Bereich, Abteilung 6, auch Kooperation mit CIA?

Berfuß: Ja.

Renner: Auch Datenweitergabe?

Berfuß: Ja.

Renner: Weitere Partner in USA?

Berfuß: FBI. Weitere nicht erinnerlich in meiner Zeit.

Renner: Eigentlich ist natürlicher Partner von BfV die CIA?

Berfuß: Nicht unbedingt. CIA ist Auslandsnachrichtendienst, nicht unbedingt natürlicher Partner. Früher an JIS geschrieben, die haben das unter sich ausgemacht.

Renner: XKeyscore – Projekt direkt mit NSA. Neu oder vorher Ähnliches?

Berfuß: In Untersuchungszeitraum und Untersuchungsgegenstand neu.

Renner: War das deshalb wichtig?

Berfuß: Ja.

Renner: Hat man besprochen, dass das nicht in jedem Fall über BND gehen muss?

Berfuß: Nein, soweit ich weiß muss NSA immer über BND gehen.

Renner: Aber Verbindungsbeamter war doch in Treptow.

Berfuß: Da war auch immer ein BND-Mitarbeiter dabei.

Renner: Ach. Manchmal Gefühl Über- und Unterordnungsverhältnis zwischen BND und BfV.

Berfuß: Nein, NSA muss eben den Umweg gehen.

Renner: Gibt es auch Behörden, die nur übers BfV mit BND reden dürfen?

Berfuß: Soweit ich weiß nein.

Renner: Person, die von BND für XKeyscore zuständig war: System war Standalone, Daten nur einspielen – Hatte diese Person andere Kompetenzen als BfV-Mitarbeiter, in technischer Hinsicht?

Berfuß: Nicht grundsätzlich. Müsste tiefer in Testaufstellung gehen für Frage. NÖ.

Renner: Kenntnis davon, wie Daten aus G-10-Erfassung von Köln nach Berlin kamen?

Berfuß: Nicht aus eigener Anschauung. Festplatte von Köln transportiert.

Renner: Wissen sie nur aus Aktenstudium?

Berfuß: Ja.

Renner: Wir haben gehört, für Transport war BND zuständig. Ist das üblich? Rufen sie immer BND an, dass der Taschen holt?

Berfuß: Nein, ich gebe das normal in Postausgang.

Renner: Hat BfV einen eigenen Dienst, um Material zu transportieren?

Berfuß: KA.

Renner: Gab es Überlegungen, XKeyscore auch in Perseus laufen zu laufen?

Berfuß: Direkt?

Renner: Ja.

Berfuß: Kann mir nicht vorstellen, dass ernsthafte Überlegungen. IT-Sicherheit.

Renner: Also immer eigene Einheit?

Berfuß: Nichts anderes bekannt.

Renner: Stimmt Aussage von Treuenfels, dass nur fünf oder sechs Maßnahmen in XKeyscore?

Berfuß: Glaube, es waren sieben.

Renner: Sieben gleiche oder sieben wechselnde?

Berfuß: Glaube Anzahl derer, die jemals damit in Kontakt gekommen sind.

Fragerunde 4: Grüne (15:25)

Ströbele: Sie schicken Informationen an die NSA?

Berfuß: Nein, an den BND. Das war ja das Neue.

Ströbele: Wohin? Pullach, Bad Aibling?

Berfuß: KA.

Ströbele: Wussten sie, dass NSA in Bad Aibling sitzt?

Berfuß: Ja.

Ströbele: Heißt, sie haben das elektronisch an BND geschickt und die haben das weitergeleitet. Aber sie haben auch gesagt, dass sie Daten für den BND geliefert haben. Haben sie das sortiert? Nur für eure Benutzung?

Berfuß: BND-interne Abläufe kann ich nichts zu sagen. Normaler Kooperationspartner der Abteilung 6 ist TE. Normaler fachlicher Austausch. Was an NSA gehen sollte, ging an TA.

Ströbele: Also wenn sie von unterschiedlichen Paketen reden, dann meinen sie andere Datenpakete?

Berfuß: Andere Mailadresse.

Ströbele: Wie unterschied sich das? Waren sie beim BND freizügiger und freier? Haben die mehr gekriegt?

Berfuß: Kommt auf Einzelfall an. Wenn Kooperation mit BND, dann ging das an BND. Anonsten andersrum an die Amerikaner. Vom Inhalt der Schreiben qualitativ kein Unterschied.

Ströbele: Hatten die Verbindungsleute da was mit zu tun?

Berfuß: Nein, elektronischer Weg sieht vor, dass das an BND geht.

Ströbele: Aber NSA-Mitarbeiter in Berlin bei ihnen haben nichts gekriegt? Waren die in Cc?

Berfuß: Verbindungsbeamter war dafür da, dass man das bei Nachfragen mit ihm besprechen konnte. Der war NSA-intern bestimmt gut in Übermittlung eingebunden. Er war ja für das BfV zuständig.

Ströbele: Also NSA-Mann bei ihnen war über Weiterleitungen informiert?

Berfuß: Ja, im Regelfall.

Ströbele: War der in Cc?

Berfuß: War ja Verbindungsmann. Also bestimmt über Übertragungen von BfV an NSA informiert. Der Informationsfluss läuft innerhalb der NSA, nicht vom BfV.

Ströbele: Also rückgemeldet nach Berlin geschickt. Erstmal durch die Welt, nach Washington, kommt wieder zurück und dann zu ihnen? Oder doch direkt von ihnen informiert?

Berfuß: Nein.

Ströbele: Zu Terms of Reference: Sie haben gesagt, sie wissen, was da drin steht.

Berfuß: Ja.

Ströbele: Für die NSA war das Wichtigste, dass sie einen guten Job machen, dass wir alles gut machen. Sehr fürsorglich, wollen ihnen helfen, gute Partner. Stand das in den Terms of Reference? Nicht in den Worten, aber sinngemäß?

Berfuß: Zum Inhalt der Terms of Reference darf ich nichts sagen.

Ströbele: Aber zu dem, was nicht drinsteht.

Berfuß: [lacht] Nach meinem Verständnis nein.

Ströbele: Aber da steht „alle Daten“. Da ist jetzt keine Fürsorge für das BfV rauszulesen.

Berfuß: NÖ.

Ströbele: Dann sagen sie: Steht drin oder steht nicht drin?

Berfuß: Ja.

Ströbele: Gab es eigentlich eine Dateianordnung?

Berfuß: War ich nicht zuständig. Aber soweit ich aus den Akten weiß, gabs die nicht.

Ströbele: Muss das nicht sein?

Berfuß: KA, war da nicht zuständig.

Ströbele: Aber sie waren doch der Leiter.

Berfuß: Gruppenleiter Internetauswertung, nicht AG Poseidon.

Ströbele: Gab keine Dateianordnung, diskutiert?

Berfuß: Ergebnis, dass Erweiterung der bestehenden Anordnung reicht.

Ströbele: Wer hat da diskutiert?

Berfuß: KA.

Ströbele: Wann ist diskutiert worden? Als sie da waren? Vorher, nachher?

Berfuß: Soweit ich weiß im Lauf 2013, vor meiner Zeit.

Ströbele: Hat sich BND in solche Diskussionen eingemischt? War ja eine Art Vermittler. Hat der gesagt, ihr braucht keine Anordnung?

Berfuß: Kann ich nicht sagen, war nicht eingebunden.

Ströbele: Hat der Mitarbeiter vom BND – gab ja zwei: eine Kontaktperson und technische Unterstützung -hatte der Verbindungsmann noch andere Aufgaben oder nur XKeyscore?

Berfuß: Sie meinen den, der NSA-Kollegen begleitet hat?

Ströbele: Ja.

Berfuß: Soweit ich weiß nicht. Nur in dem Zusammenhang. Im BfV hatte der technisch keinerlei Zugang.

Ströbele: Aber war durchaus für Ergebnisse zuständig? Wenn die nicht ausreichten oder bei Nachfragen. War doch voll im Geschäft?

Berfuß: Muss ich mich missverständlich ausgedrückt haben. War Ansprechpartner für Kooperationsfragen. Er hat nicht Ergebnisse von XKeyscore nachkontrolliert.

Ströbele: Aber der NSA-Mann? Der war doch voll im Geschäft. Deshalb gefragt, ob er miteinbezogen wurde bei Weiterleitung.

Berfuß: Aber nicht bei XKeyscore, sondern in operativer Zusammenarbeit. Nicht für technische Fragen XKeyscore.

Ströbele: Technik habe ich nicht gefragt.

Berfuß: Er war zuständig, wenn wir operativ mit NSA zusammengearbeitet haben. Hat innerhalb NSA für Informationsfluss gesorgt. Fachlich-operativ, nicht XKeyscore.

Ströbele: Widerspruch: Klärung von Fragen, auch von XKeyscore, aber nichts mit XKeyscore zu tun?

Berfuß: Nochmal verdeutlichen: Zusammenarbeit mit NSA normalerweise völlig unabhängig von XKeyscore. Können ja nichtmal erkennen, ob Daten mit XKeyscore bearbeitet wurden. Wenn in Fall Notwendigkeit, Informationen zu teilen, hat das erstmal nichts mit XKeyscore zu tun.

Ströbele: Aber können von XKeyscore kommen.

Berfuß: Hätten kommen können.

Ströbele: Gab es welche?

Berfuß: Weiß nicht, ob ich das sagen darf. [Akmann nickt.] Wir haben versucht das nachzurecherchieren. Keine Übermittlung von Ergebnissen aus XKeyscore an die USA.

Ströbele: Das ist ja was ganz Neues.

Berfuß: Nicht im Untersuchungszeitraum. Waren sieben Maßnahmen insgesamt. Soweit ich weiß aus XKeyscore keine Ergebnisse, die an USA weitergeflossen wären.

Ströbele: Also alles, was wir vorhin besprochen haben zu Datenweitergabe hat mit XKeyscore nichts zu tun?

Berfuß: So ist es.

Ströbele: Da geht es um andere Zusammenarbeit?

Berfuß: Ja.

Ströbele: War für den BND auch nichts dabei aus XKeyscore.

Berfuß: Kann ich nicht sagen, haben Recherche im Nachgang nur für NSA gemacht.

Ströbele: Habe das so verstanden, dass diese Herrn. Oder waren da auch Damen?

Sensburg: Es will zwar niemand mehr fragen, aber gibt noch einen anderen Zeugen heute.

Berfuß: Irgendwo bestimmt auch Frauen dabei.

Ströbele: Wenn die Verbindungsleute für Daten aus einem anderen Aufkommen da waren…

Berfuß: Vor Installation XKeyscore. Diesen Link gibt es nicht.

Ströbele: Der zusätzliche NSA-Mensch war für XKeyscore da?

Berfuß: Nein.

Ströbele: Sie sagten doch, für technische Unterstützung.

Berfuß: Nein.

Ströbele: Der NSA-Mensch.

Berfuß: Der BND-Mensch. Zwei vom BND und einer von der NSA.

Ströbele: Also NSA-Verbindungsleute nichts damit zu tun?

Berfuß: Nein.

Ströbele: Aber warum reden wir dann die ganze Zeit darüber?

Berfuß: Habe versucht, das von Anfang an klarzustellen.

Ströbele: Verbindungsmann des BND: Auch unabhängig von XKeyscore?

Berfuß: Ja. Einrichtung des Postwegs vor XKeyscore-Installation.

Ströbele: Vor XKeyscore war Postweg auch für anderes zuständig?

Berfuß: Ja.

Ströbele: Und während XKeyscore hatte der zusätzliche Aufgaben. Vielleicht erklärt das, dass in Terms of Reference die Fürsorge, Pflege für den AND gar nicht aufgenommen wurde. Die erhofften sich da weitere Daten und haben das in die allgemeine Organisation einbauen wollen.

Berfuß: Verstehe Frage nicht.

Ströbele: Sie waren für Auswertung zuständig?

Berfuß: Einen Teil.

Ströbele: Nachdem XKeyscore eingerichtet war, wurden sie von Poseidon eingebunden?

Berfuß: Wir haben versucht, dann auch Erkenntnisse von Poseidon zu bekommen.

Ströbele: Und da waren nur Daten dabei, die für den BND wichtig waren?

Berfuß: Habe gerade gesagt: Ich weiß nicht, ob Daten aus XKeyscore an den BND gegangen sind. Bei NSA haben wir versucht, das nachzuvollziehen und haben festgestellt, dass nicht.

Ströbele: Aber das war das Ziel von XKeyscore?

Berfuß: Nein, dass wir Daten besser auswerten können und gestärkter Bereich Terrorismusabwehr.

Ströbele: Ich hab die anderen Zeugen so verstanden, dass das nach der Vereinbarung lief, um der NSA Daten zu geben und dass das mit realen Daten lief und dass NSA und BND profitiert haben. Und jetzt sagen sie was anderes.

Akmann: Sie haben anderen Zeugen was in den Mund gelegt, was sie nicht gesagt haben.

Ströbele: Ja, aber die haben auch gesagt, sie haben das an die Auswertung weitergegeben.

Sensburg: Die haben gesagt, die wissen das nicht, weil sie nicht die Auswertung machen, sondern Beschaffung.

Fragerunde 5: Linke

Renner: Ist man im Bereich Analyse nicht über gängige Software informiert? Sie haben gesagt, sie kennen Skynet nicht. Gibts noch jemand anderes, der sich in ihrer Abteilung auskennt?

Berfuß: Mit Skynet?

Renner: Mit technischen Fragen.

Berfuß: Kenne das System nicht, kann Ansprechpartner nicht nennen.

Renner: Internetauswertung mit XKeyscore: Was bringt das für einen Mehrwert für Abteilung 6?

Berfuß: Wir werten G-10-Daten aus mit XKeyscore.

Renner: Ja, Internetdaten aus G-10.

Berfuß: Mehrwert von XKeyscore allgemein liegt daran, dass wir Daten besser auswerten können, mehr lesbar machen, strukturierter suchen.

Renner: Und Bereiche Auswertung Internet und Analyse G-10-Maßnahmen haben auch keinen Berührungspunkt? Auswertung Internet heißt ja Soziale Netzwerke.

Berfuß: Ja.

Renner: Zu Personen in Sozialen Netzwerken?

Berfuß: Allgemein ja.

Renner: Auch Kommunikationsdaten aus Gruppen und Chats?

Berfuß: Ja.

Renner: Könnte ja sein, dass ich diese Daten mit Analysen zu G-10-Maßnahmen verknüpfe?

Berfuß: Ja, ist Aufgabe der Auswertung. Dass ich versuche, alle Daten, die ich habe, miteinander in Beziehung zu setzen.

Renner: Wir haben gesagt es gibt nur sieben Maßnahmen. Aber wenn ich die Daten mit Chats, Foren etc. verknüpfe, wird die Menge viel größer.

Berfuß: Nein, wenn sie erlauben. [Akann gestikuliert.] Herr Akmann sagt, es sei nicht Untersuchungsgegenstand.

Renner: Aber hängt zusammen. Wollen wissen, ob die Ergebnisse aus den kombinierten Daten an USA gegeben wurden. Stichwort Data Mining für den Drohnenkrieg. Glaube, das könnte zusammenhängen.

Akmann: Ich unterhalte mich mal kurz mit ihm.

Berfuß: In XKeyscore ausschließlich G-10-Daten prozessiert. Dann Vermerke gefertigt bei relevantem Aufkommen. Wenn freigezeichnet von G-10-Juristen geht Vermerk an Fachbereich, zum Beispiel an meinen Bereich. Keine Rohdaten, sondern „Fließtext“. Gleichzeitig aus allen anderen Erkenntnisquellen auch Erkenntnisse, möglicherweise zur selben Person. Ist unser Job. Bild über Person, Absichten etc. zu bekommen.

Renner: Aber da können Daten stehen wie IMEI, Mailadressen etc. Potential bestimmter Software, dass ich mit diesen Referenzwerten in Sozialen Netzen arbeiten kann?

Berfuß: Ja.

Renner: Gibt es Schnittstelle, was mit im Vermerk notierten Daten und Internetanalyse passiert?

Berfuß: Daten gehen in normales BfV-System zu der Person. Sie haben IMEI genannt. Fällt mir schwer zu sehen, wie die in Sozialem Netzwerk hilft. Aber ist Aufgabe der Analysten, zu überlegen, wie man operativ weiterkommen kann.

Renner: Und das Ergebnis geht vielleicht an NSA?

Berfuß: Wenn Voraussetzungen erfüllt kann das sein.

Renner: Wenn BfV in Gruppen und Chats im Internet: Ist das Datenverarbeitung?

Berfuß: Ist Datenerhebung.

Renner: Aber Datenverarbeitung umfasst Erhebung, Speicherung etc.

Berfuß: In bestimmten Bereichen erhoben, dann verarbeitet, dann weitergegeben.

Renner: Und Daten von mir in Chats etc. Die sind bei ihnen nicht geschützt?

Berfuß: Herr Akmann sagt, nicht Untersuchungsgegenstand.

Renner: Dann müssen wir das in einem anderen Gremium mal bewerten lassen.

Untersuchungsgegenstand wäre es dann, wenn Umfang Massenüberwachung und Daten an USA. Richtig, Herr Akmann?

Dann klären wir mal den Umfang. Im Untersuchungszeitraum.

Berfuß: Wir bearbeiten einzelne Fälle. In dem Rahmen gehen wir zu Djihadisten. Umfang kann ich nicht beantworten. Nicht anlasslos. Immer konkreter Fall individuell.

Renner: Immer nur eine spezielle Person?

Berfuß: Oder Personengruppe.

Fragerunde 5: Grüne

Notz: In Disclaimer: Daten nur für ND-Zweck?

Berfuß: Ja.

Notz: Im Gegensatz zu welchem anderen Zweck?

Berfuß: Polizeilich zum Beispiel.

Notz: Militärisch?

Berfuß: Jeder andere Zweck.

Notz: Aber die CIA. Wenn die Drohnenoperationen durchführt: Wäre das erfasst?

Berfuß: KA.

Notz: Aha, also kann es sein, dass die doch für Drohnenoperationen bei CIA genutzt werden?

Berfuß: KA.

Notz: Also, würde ihr Disclaimer helfen, dass das nicht passiert?

Berfuß: Kann ich nicht beantworten.

Notz: Also: Erfasst der Disclaimer CIA ja oder nein?

Berfuß: Ja.

Notz: Wenn CIA eine Operation durchzieht, ist das eine nachrichtendienstliche Operation?

Akmann: Das müssen sie die CIA fragen, nicht den Zeugen.

Notz: Das BMI sagt mir also, dass die CIA Drohnentötungen durchführt.

Akmann: Das wissen wir nicht aktiv.

Notz: Das wissen sie nicht?

Akmann: Nein. Das steht in den Medien.

Notz: Geht darum, ob Daten für Drohnentötungen verwendet. Zeuge sagt, nein, kann nicht sein, weil Disclaimer. Aber CIA ist ein ND. Und Einsatz der CIA mit Drohnen ist ein ND-Einsatz. Also sagt der Disclaimer überhaupt nichts. Dass sie hier sagen, sie wüssten nicht, was die CIA tut, Herr Akmann, ist eine absurde Behauptung.

Akmann: Ob der Drohneneinsatz eine ND-Maßnahme ist, kann der Zeuge nicht beantworten.

Notz: Was dann? Haben sie das mal geprüft? Kann ja sein, dass der Disclaimer nichts hilft.

Anwlat: Von ihnen wird juristische Subsumption abgefragt.

Notz: Herr Berfuß sie wurden gefragt, was sie dagegen tun, dass Daten für Drohnenangriffe verwendet wurden. Sie haben gesagt: Disclaimer. Ich hinterfrage das Argument. Das muss möglich sein. Er hat das ins Spiel gebracht, nicht ich. Der Zeuge kann ja sagen: „Wenn Drohne von CIA geflogen wird, ist das militärisch, dann funktioniert Disclaimer.“

Berfuß: Sie verlangen rechtliche Bewertung, für die ich nicht zuständig bin. Habe versucht, zu erklären, wie wir arbeiten. Bin qua Amt nicht der Richtige, um diese Fragen zu beantworten.

Notz: Also sie können die Frage nicht beantworten?

Berfuß: Nein.

Notz: Ok. Das ist ja eine andere Antwort.

Akmann: Aus Sicht des BfV ist eine ND-Maßnahme immer eine Maßnahme im Sinne der Informationsgewinnung.

Notz: Interessante Aussage. Wenn sie sagen, der Zeuge meinte, dass wenn CIA eine Drohne fliegt und Terroristen tötet, dann ist das keine ND-Aktion?

Akmann: Würd ich so sagen.

Notz: Bezeichung für Zusammenarbeit TA?

Berfuß: Nein.

Notz: Nichts? Irgendein Team?

Berfuß: Sie spielen auf Team Germany an?

Notz: Ja.

Berfuß: War Schlagwort bei Treffen BND-BfV für Vorgespräche.

Notz: Gab es rechtliche Bewertung dafür? Hat ja Grund, warum Auslands- und Inlands-ND getrennt.

Würde gerne PG NAM auf Spur kommen. Anfrage Hunko 26. Dezember 2012. Projektgruppe Neue Analysemethoden. Frage 24, Antwort: „Grundsätzlich PG NAM seit September 2007 BfV-interne PG, die nicht regelmäßig und strukturiert mit anderen Gremien zusammenarbeitet. […] Worin besteht Arbeit PG NAM? Einführung IT-gestützter Methoden zur besseren Analyse Telefonverkehrsdaten/Metadaten, die nach G-10 und § 19 Absatz 3 BVerfSchG erhoben werden. Werden von PG-NAM-Projektleiter vorbereitet.“

Überschneidungen zu XKeyscore, gab es nicht doch Berührungspunkte? Unstrukturierte Treffen, persönliche Identitäten in Arbeitsbereichen. Unter c) wird gefragt, wie weit private Firmen an PG NAM beteiligt sind. Hier ist rola security beteiligt.

Also: PG NAM nie etwas mit XKeyscore zu tun gehabt?

Berfuß: Nein, PG NAM viel früher aufgesetzt. Auch mit Metadatenanalyse zu tun, aber nicht die aus XKeyscore gewonnen werden. Daher PG völlig unabhängig von XKeyscore geplant.

Notz: Jetzt sagen sie nicht, dass die aus XKeyscore gewonnen werden.

Berfuß: Nein.

Notz: Aber jetzt kommt dieses Super-Tool aus den USA für Analyse. Das kann ich nicht verstehen. Waren da nicht Personen in beiden Gruppen? Waren sie in PG NAM?

Berfuß: Nein. Inhaltlich keine Überschneidungen. Personenidentität – Leute, die sich mit Terms of Reference befasst haben, haben auch PG-NAM-Erfahrung – aber keine inhaltliche Verknüpfung. PG NAM lief damals in meinem Bereich, XKeyscore auch. Spätestens bei mir laufen auch beide Themen zusammen. Aber inhaltliche Verquickungen gabs nicht.

Notz: Nichtmal gemeinsame Sitzung?

Berfuß: Nein.

Notz: Sachen abgefragt, Sachstandsbericht gefaxt?

Berfuß: Nein.

Notz: Vielen Dank.

[Ende öffentliche Vernehmung Berfuß (16:22)]

Zeuge 2: Dr. Klaus Rogner, Leiter Abteilung 6, BfV (16:36)

Kein Rechtsbeistand.

Dr. Klaus Michael Rogner, 50, BfV Berlin-Treptow.

Eingangsstatement

Danke für die Gelegenheit, Stellung nehmen zu dürfen. Gefährdungslage BRD in Erinnerung rufen. Dem Phänomen internationaler Terrorismus kann man nur durch internationalen Datenaustausch begegnen. Beweisbeschluss BfV-17. Anmerkungen XKeyscore. Oktober 2011 erstmals Angebot zur Überlassung XKeyscore von NSA. Im Mai 2012 um Überlassung der Software über BND gebeten. Dann erste Version übersandt. Ende April 2013 finale Version Terms of Reference durch mich unterzeichnet. Im Januar 2013 mit Unterstützung BND-Techniker installiert. September 2013 Proof of Concept begonnen. XKeyscore kann bereits vorhandene Fähigkeiten sinnvoll ergänzen. XKeyscore nimmt in BfV keine Sonderrolle ein. Keine Erfassung. Vielmehr Analyseinstrument für gesetzliche Aufgabenerfüllung. Bei Übermittlung personenbezogener Daten nur im Einzelfall.

Deutschland ist unmittelbares Ziel von internationalem Terror. Al-Qaida schon früher gedroht. Ausbau militärischer Verantwortung Bundeswehr in Afghanistan von Al-Qaida instrumentalisiert um Kamf gegen Deutschland zu verstärken. Verlautbarungen deutscher Terroristen machten das deutlich. Situation vo 27. September 2009 Bundestagswahl. Besondere Bedeutung für propagandistische Ziele von Al-Qaida. 18. September 2009 meldete sich deutsches Al-Qaida-Mitglied mit Videobotschaft und drohte Regierung und Bevölkerung. „Von allem was nicht lebensnotwendig ist fernhalten, wenn nicht Regierung gewählt, die aus Afghanistan abzieht.“ Bemerkenswerte Deutlichkeit der Drohung mit terrorstischen Konsequenzen. Neue Qualität der Medienpropaganda von Al-Qaida. Seit Anfang 2009 diverse Hinweise von Partnerdiensten, dass Al-Qaida Attentäter nach Europa senden will. Quantität und Konkretisierung der Meldungen nahm zu. Seit 2010 in zentralisierter Sonderauwertung. Erster Gefährdungsstrang: Al-Qaida will Kämpfer nach Europa einschleußen. Anschläge nach Vorbild Mumbai-Attentate. Ziele in Deutschland seien bereits ausgespäht worden. Deutschland als Zielland aufgeführt gewesen. Zweiter Hinweisstrang von Zeugenaussagen von deutschen Djihadisten in Afghanistan. Komplexes Anschlagsszenario geplant. Deutschland als Anschlagsziel genannt. Das als Hintergrund zu den Personen, die in Beweisbeschluss BfV-17 sind. Die genannten Personen waren von Deutschland nach Afghanistan ausgereist, um sich islamistisch-terroristischen Organisationen anzuschließen. Auch an Kampfhandlungen beteiligt. Samir Hattour 10. April 2010 sagt [?]

Darüber hinaus lagen Erkenntnisse vor, die auf Rekrutierung für Anschläge hinwiesen. Die Gefährdungslage, die auch von Deutschen ausging, war herausfordernde Fragestellung für BfV. Bestimmte Sicherheitsmaßnahmen ergreifen. Dazu zählte auch Datenaustausch mit internationalen NDs, insbesondere USA. Enger Austausch war unverzichtbar. Seit Enttarnung Sauerlandgruppe war überdeutlich, dass ohne Informationen deutsche NDs nicht in der Lage gewesen wären, Anschläge zu verhindern. Datenübermittlung des BfV an US-NDs erfolgte zum Zweck der Identifzierung.

Durch Rekrutierung und Ausreise von Leuten aus Deutschland konsolidierte sich Gefahr für Dritte. Übermittlung zur Aufdeckung der Anschlagspläne. Ermittlung von Erkenntnissen zu Personen aus BfV-17 sonst erheblich erschwert, wahrscheinlich unmöglich. Stets Grundlage § 19 Absatz 3. Im vorliegenden Fall für Aufgabenerfüllung und für Wahrung Sicherheitsinteressen erforderlich.

Frage zu Beteiligung an Vorbereitung von Kampfdrohneneinsätzen. Behauptungen, dass vom BfV übermittelte Daten ursächlich für Tötungen waren, weise ich zurück. Informationen sagen nichts über späteren Ort im Kampfgebiet. Wenn Weitergabe, dann stets datenschutzrechtlichen Vorgaben Rechnung getragen. BfV liegen keine Erkenntnisse vor, dass Personen Ziele von Drohnen waren. Nur Spekulation möglich. US-NDs äußern sich nicht.

BfV ist in enger Zusammenarbeit mit deutschen NDs bestrebt, Ausreisen von Gefährdern zu verhindern. Möchte darauf hinweisen, dass Deutschland im Fokus internationaler islamistisch-terroristischer Bestrebungen steht. Islamistische Szene stark vernetzt. Enge Beziehungen zu ausländischen Organisationen. Autonome Kleinstgruppen. Auch Einzeltäter. Beispiele kennen wir aus jüngster Vergangenheit. Jüngste Anschläge von IS in Paris und Brüssel zeigen, wie grenzüberschreitend und organisiert. Schneller Datenaustausch ist unerlässlich. Datenübermittlung stets anlassbezogen und wegen konkreter Verdachtsmomente. Einzelfallprüfung, welche Daten an welchen Partner übermittelt werden müssen und dürfen. Automatisiertes Verfahren existiert nicht. Für Bekämpfung IS ist Zusammenarbeit mit USA riesiger Stützpfeiler. Bereitschaft US-Behörden, TK-Daten mit Deutschland zu teilen, ist grundlegend für Ermittlungserfolge. Aufklärung ohne Rückgriff auf SIGINT USA erschwert. NSA hat Maß technischer Kompetenz, wie es sie in Deutschland nicht gibt. Habe keinen Grund zu zweifeln, dass sich USA an die Datenschutzhinweise des BfV halten. BfV wird auch in Zukunft enge und vertrauensvolle Zusammenarbeit mit US-Partnerdiensten fortsetzen.

Fragerunde 1: Vorsitzender

Sensburg: Von Haus aus?

Rogner: Volljurist und M.A.

Sensburg: Wann in BfV?

Rogner: 1994.

Sensburg: Nach Wehrdienst?

Rogner: Nach Studium.

Sensburg: Welche Verwendung?

Rogner: Referent und dann Referatsleiter.

Sensburg: Immer Abteilung 4?

Rogner: Details NÖ.

Sensburg: 2008 im Bereich Auswertung, Beschaffung, Internet?

Rogner: Ja, 6E, damals Aufbaustab.

Sensburg: Dann seit 2011 AL 6?

Rogner: Richtig.

Sensburg: Wie beteiligt bei Einführung XKeyscore?

Rogner: XKeyscore zu meiner Zeit als AL von NSA auf Arbeitsebene vorgestellt wurde. Referatsgruppe 6E, mit Berfuß, Rücksprache gehalten und über Möglichkeiten gesprochen. Weiß von Hörensagen.

Sensburg: Wie kam es zur Idee, XKeyscore bei BfV einzusetzen? Gab Treffen Präsident BND mit NSA, wo Gedanken geboren, dass an BfV. Richtig?

Rogner: Im Januar 2011 gab es soweit ich mich erinnere Besuch von General Alexander bei Präsident BfV. Im Rahmen dessen Gefährdungslagen Islamismus vorgestellt. Hatten wie immer Möglichkeiten zu Fragen und Anmerkungen. Besonders Bereich aus Eingangsstatement, Webforen, Propagandavideos. Wurde erwähnt, dass BfV wenig Möglichkeiten zur Bearbeitung Sozialer Medien. Reaktion von Alexander damals nicht erfolgt. Alles weitere dann Angebot der NSA. War eine Pause. Hatten erwartet, dass wer kommt, kam dann mit halbem Jahr Verzögerung.

Sensburg: Wie Kommunikation mit NSA?

Rogner: Nicht anders als mit anderen ANDs. Vorschriftenlage, Dienstvorschriften. Allgemeine Kommunikation ist Austausch von Analysen, Bewertungen, Lageentwicklungen.

Sensburg: Man hat unmittelbar mit NSA kommuniziert?

Rogner: Immer begleitet von TA aus BND. SIGINT-Dienst kann nicht direkt mit Nicht-SIGINT-Diensten arbeiten. BfV kein SIGINT-Dienst. Ist durchgängig.

Sensburg: Wer im Januar 2011 dabei? Verbindungsbeamter oder Präsident?

Rogner: Weiß ich nicht mehr.

Sensburg: Kann man das noch rauskriegen?

Rogner: Kann sein. Aber nicht Aufgabe Abteilung 6.

Sensburg: Alexander hätte sich nicht mit Präsident BfV alleine getroffen?

Rogner: Soweit ich mich erinnere immer TA BND oder zumindest Resident des BND in Washington dabei.

Sensburg: Dann gesagt: Tool zu Auswertung benutzen, Erfassung machen wir ja nicht? Auf einem Standalone-System.

Rogner: Rolle Abteilung 6 nach Unterzeichnung Terms of Reference zu Ende und Testphase-AG gegründet. Aber soweit ich weiß so, absgeschirmter Raum, Standalone. Gespräche bis zur Zeichnung Terms of Reference Abteilung 6 beteiligt. In Realisierungsphase früh hinzugekommen.

Sensburg: Wer war denn der Spiritus Rector für Terms of Reference in Abteilung 6?

Rogner: Gespräch mit Alexander habe ich geführt. Rest Gruppenleiter.

Sensburg: Höherer Dienst, gehobener Dienst?

Rogner: Leitende Regierungsdirektoren.

Sensburg: Auch Staatsexamen?

Rogner: Überwiegend Volljuristen.

Sensburg: Ergebnis nochmal ihnen zur Freigabe gegeben?

Rogner: Habe nicht blind gezeichnet. Bedingung deutsches Recht auf deutschem Boden war zentrales Anliegen meinerseits. Gespräche wurden geführt. Verhandlungsmandat der Kollegen in AG Poseidon, das vorzubringen.

Sensburg: Was waren denn die Haupt-Knacke-Punkte bei den Verhandlungen? Nicht Ausformulierungen, was war ihnen wichtig?

Rogner: Ausgestaltung deutschen G-10-Rechts ist meisten ausländischen Partnern ein Buch mit sieben Siegeln. Bedarf Unterstützung Abteilung 3, um denen die Notwendigkeiten des G-10-Rechts aufzuzeigen. War auch bei USA erforderlich. Gewinnung Daten in BfV unter engen Geschichtspunkten des G-10-Rechts. Straube-Affäre [?] war uns genug.

Sensburg: Aber Terms of Reference keine interne Weisung.

Rogner: Bilaterale Überlassungsvereinbarung, in denen deutsche Rechtsposition hinreichend deutlich formuliert ist. Bei Verhandlungen muss man verschrifteten Kompromiss hervor bringen.

Sensburg: Terms of Reference beziehen zweite Partei mit ein. Da wollte man sicher sein, dass deutsches Recht gilt und das nicht entgleitet.

Rogner: Zusammenarbeit mit USA ist langjährig und vertrauensvoll. Nicht gut, falsche Hoffnungen zu machen. Wollten positiv formulieren, was geht. Nur Weitergabe im Rahmen geltenden G-10-Rechts.

Sensburg: Wo spielen die Amerikaner da eine Rolle?

Rogner: Die spielen da überhaupt keine Rolle. Notwendig, bei Überlassung von Tools rechtliche Absicherung zu betreiben. Aber USA wussten, dass Proof of Concept und Testphase notwendig sind und Abfluss nicht vorgesehen ist. Hat auch nicht stattgefunden.

Sensburg: Man bekommt tolles Tool. Weil USA sagt, dadurch kriegen wir einen Teil mehr Sicherheit. Verstehe ich.

Rogner: Mehr an Sicherheit bekommt man nur mittelbar. Wir machen mehr Sicherheit für Deutschland. Wir konnten vor Proof of Concept noch nicht wissen, was damit möglich ist. Über die Potenz dieses Tools. Letzendlich hinreichende Gewissheit verschaffen wollen. Daher rechtlich bedingte Verschriftung von Voraussetzungen von US-Seite und G-10. Was geht, ist nur G-10.

Sensburg: Was heißt das?

Rogner: Einsatz des Tools nur bei Eingabe rechtmäßig erworbener Daten. Üblicher Weg sind da G-10-Maßnahmen.

Sensburg: Was interessiert das die Amerikaner? Warum legen USA Wert darauf, dass sie nur G-10 nehmen?

Rogner: Jeder Partner, der mit uns arbeitet, lernt, dass es Rechtsordnung gibt, die wir respektieren. Wunsch, der in Überlassung gemündet ist, war: Veränderte Kommunikationswahl. Diverse Internetprotokolle, die für uns schwer erschließbar waren. NSA hat Toolbox gehabt und erkannt, dass ein Mehrwert darin besteht, uns das Tool anzubieten. Wir haben von Anfang an darauf hingewiesen, dass wir mit Tool sehr beschränkte Verwendung haben. Das war eigentlich alles. Versuch, BfV nicht kleiner zu machen, als es ist.

Sensburg: Also NSA gibt ihnen einen Tesla und sie sagen, wir fahren damit nur im Wohnzimmer im Kreis?

Rogner: Da hätten wir gesagt, da hilft auch ein Elektro-Smart. Ist ja ein deutsches Produkt.

Sensburg: Also haben sie gesagt, sie setzen das nur beschränkt ein?

Rogner: Ja.