Barton Gellman ist ein amerikanischer Journalist und Bestsellerautor. Er leitete die Berichterstattung der Washington Post über die Enthüllungen der Überwachungs- und Spionageaffäre. Dieser Text ist ein Auszug seines Buchs Dark Mirror. Die deutsche Übersetzung Der dunkle Spiegel erscheint am 7. Oktober im S. Fischer Verlag. Alle Rechte vorbehalten. Veröffentlichung mit freundlicher Genehmigung von Autor und Verlag.

“Wie spät genau ist es auf Ihrer Uhr?“, fragte mich die Stimme am Telefon an jenem Nachmittag. Es waren die allerersten gesprochenen Worte, die Snowden an mich richtete. Ich schaute auf meine Armbanduhr – 15:22 Uhr. „Gut. Wir treffen uns um Punkt vier. Ich trage einen Rucksack.“ Na klar. Snowden würde seinen Laptop nicht unbeaufsichtigt lassen.

Der Treffpunkt, den Snowden für uns ausgewählt hatte, war ein grellbuntes Casinohotel namens Korston Club in der Kosygina-Straße in Moskau. Die riesigen blinkenden Farbwirbel an der Fassade waren wohl eine Hommage an Las Vegas. In der Lobby klimperte ein automatischer pompöser Flügel energiegeladene Popmusik.

Direkt hinter dem Eingang befand sich die in Neonlila gehaltene „Girls Bar“. Edelstahlstühle und Spiegel wetteiferten mit Paneelen in Holzoptik, Billigkopien von Perserteppichen und pulsierenden Stroboskopblitzen auf dreieinhalb Meter hohem Plastikblattwerk um die Aufmerksamkeit des Betrachters. Federschmuck gab es auch. Es sah aus, als habe ein Tornado einen Anhänger mit Madonnas alter Bühnendeko umgekippt.

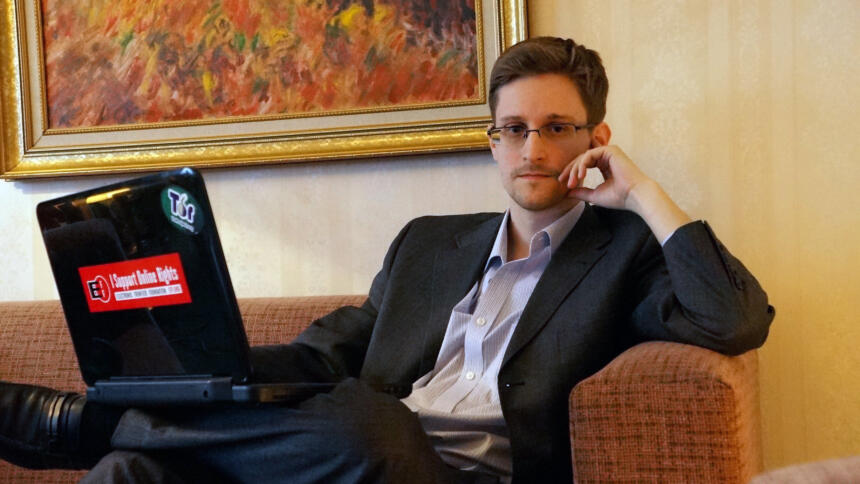

Laptop-Aufkleber von EFF und Tor

Während ich noch gegen die geballte Reizüberflutung ankämpfte, tauchte neben dem Flügel ein junger Mann auf. Sein Äußeres war auf dezente Weise so verändert, dass einem das weithin bekannte Gesicht nicht gleich auffiel. Irgendwo in dieser Zirkuslobby mochte sich ein Aufpasser herumdrücken, aber ich konnte keine Regierungseskorte entdecken. Wir begrüßten uns mit Handschlag und einem nachdrücklichen „Daumen hoch“, dann führte Snowden mich wortlos zu einem Aufzug im hinteren Bereich.

Mit einigen Sätzen Russisch für Touristen bestellte er kurz darauf vom Zimmerservice einen Burger, Pommes und Eis. Während der 14 Interviewstunden in den darauffolgenden zwei Tagen zog er nicht einmal die Vorhänge zur Seite oder setzte einen Schritt vor die Tür. Nach wie vor war er ein höchst interessantes Zielobjekt für die Geheimdienste nicht nur eines Landes. Er zog den Kopf ein.

Weil Snowden keinen Fotografen dabeihaben wollte, was die Sicherheitslage verkompliziert hätte, hatte ich eine gute Kamera mitgebracht. Er zog ein blassblaues Nadelstreifenhemd und einen dunkelgrauen Blazer an, wobei ihm die Muttermale an beiden Halsseiten zu schaffen machten – „Frankensteinbolzen“ nannte er sie wenig liebevoll.

Es waren die ersten Fotos von ihm in Moskau und sie sollten Kultstatus erlangen. Nach ihrer Veröffentlichung in der Washington Post wurden sie tausendfach abgedruckt – Snowden stehend im Profil, Snowden im Spiegel, Snowden unter dem zarten Gemälde einer Frau mit weißem Sonnenschirm, Snowden mit nachdenklichem Blick, einen Laptop vor sich, auf dessen Deckel ein Aufkleber verkündet: „Ich trete für Online-Rechte ein.“

Er bestand darauf, die Speicherkarte meiner Kamera an sich zu nehmen und jedes Foto zu prüfen, bevor ich es verwenden durfte. Das irritierte mich, aber ich versuchte, es mit seinen Augen zu sehen. Diese Bilder und dieses Interview waren sein Wiedereintritt in die Welt nach sechs Monaten des Schweigens. Seine Enthüllungen versetzten die Medien immer noch in Aufruhr. Zurzeit gab es auf der Welt keine größere Story und er war die mysteriöse Gestalt, um die sich alles drehte.

Verräterische Milkshakes

Gut die Hälfte meiner Fragen überschritten die Grenzen, mit denen Snowden seine Privatsphäre, seine Sicherheit oder seine Vorstellung vom Inhalt meiner Story abgesteckt hatte. Wie lebte er? „Unnötige Frage“, sagte er. Von Unterstützern aus dem Silicon Valley hatte er Geldspenden erhalten – „genügend Bitcoins zum Überleben, bis die scheiß Sonne kollabiert“ -, aber die Namen von Spendern wollte er auf keinen Fall verraten.

Zu einem anderen Thema sagte er: „Sie wissen, dass das vertraulich ist, und es hat nichts mit dem Kern der Sache zu tun. Sie sind zu misstrauisch.“ Sprach er mit seiner Freundin? „Verarschen Sie mich nicht“, sagte er. Snowden gab zu, Kleinigkeiten von zu Hause zu vermissen. Milkshakes. Warum machte er sich nicht selber welche?

Ob er einen Mixer besaß, wollte er weder verneinen noch bestätigen. Wie alle Elektrogeräte besitzen Mixer eine elektromagnetische Signatur, wenn man sie einschaltet. Er ging davon aus, dass die US-Regierung versuchte, herauszubekommen, wo er wohnte. Darum wollte er ihnen keine Hinweise liefern, seien sie elektromagnetischer oder anderer Art.

„Schutzschild vergrößern und Angriffsfläche verkleinern“, sagte er – eines seiner Sicherheitsmantras. Was die Fähigkeiten der US-Geheimdienste betraf, hatte er nicht unrecht. Als sie Osama bin Ladens Unterschlupf in Pakistan ausfindig machten, hatten sie die elektromagnetischen Abstrahlungen genau beobachtet.

Kein radikales Projekt

Snowden setzte dem Interview Grenzen, teils auch in der Absicht, Kontrolle über meine Story auszuüben. Ich stellte ihm weiter Fragen.

„Sie bedrängen mich zu sehr“, sagte er. „Das ist kein Porträt. Sie sollten darauf hinweisen, dass ich einen hohen Preis bezahlt habe. ‚Sehen Sie sich an, was dieser Kerl verloren hat. Er hat sein Zuhause aufgegeben, seinen Job, dieses Riesengehalt, den Kontakt zu seiner Familie.‘ Aber ich will nicht in die pornographischen Untiefen des Voyeurismus abgleiten. Nur so weit, dass Sie Ihre Geschichte erzählen können.“

Wenn Snowden zur Toilette ging, nahm er seinen Laptop mit – er vertraute mir genauso wenig wie Ashkan einer neuen Freundin. „Irgendwann erreicht die Paranoia eine Stufe, wo man sagt: ‚Hey – übertreibst du jetzt nicht ein bisschen?'“, meinte er, als ich über seine Vorsicht lächelte. „Aber es kostet ja nichts. Es ist – man gewöhnt sich daran. Man passt sein Verhalten an. Und wenn man damit das Risiko verringert, warum nicht?“

Ganz allmählich, im Laufe der sechs Stunden an jenem ersten Tag und der acht Stunden am nächsten, taute Snowden ein wenig auf. Zum ersten Mal erklärte er mir, warum er sich im letzten Frühjahr einverstanden erklärt hatte, mich in die Story einzubeziehen.

„Es war wichtig, dass dies kein radikales Projekt wird“, sagte er in Anspielung auf die Politik von Greenwald und Poitras. „Ich hab gedacht, Sie sind seriöser, aber weniger zuverlässig. Ich hab Sie auf Herz und Nieren geprüft, mehr als alle anderen. Mein Gott, aber Sie haben mich reingeritten, also hab ich Sie wohl doch nicht gründlich genug unter die Lupe genommen.“

Er meinte ein von mir verfasstes Porträt ihn in der Washington Post, in dem ich sein Pseudonym Verax erwähnte und damit versehentlich einen Decknamen verriet, den er immer noch verwendete. Danach hatte er den Kontakt zu mir für ein paar Monate abgebrochen.

Privater SSH-Schlüssel in New York

Als wir uns für die Nacht verabschiedeten, ging ich durch das Treppenhaus des Hotels zwei Stockwerke nach unten, wo in einem menschenleeren Korridor ein Sessel stand. Bevor ich in mein Hotelzimmer zurückkehrte, wo ich vermutlich beobachtet wurde, musste ich noch etwas erledigen. Ob mich genau in diesem Moment ebenfalls jemand überwachte, konnte ich nicht wissen, aber dies schien mir die beste Gelegenheit zu sein, ungesehen meine Arbeit zu tun.

Ich übertrug die Audiodateien von der Speicherkarte meines Aufnahmegeräts in ein verschlüsseltes Archiv auf meinem Laptop, zusammen mit den getippten Notizen. Ich verschloss das Archiv so, dass ich es ohne einen privaten Schlüssel, den ich an einem sicheren Ort in New York zurückgelassen hatte, nicht würde öffnen können.

Ich lud das verschlüsselte Archiv auf einen anonymen Server, danach auf einen zweiten und einen dritten. Die Downloads würden einen weiteren privaten Schlüssel erfordern, der ebenfalls in New York verwahrt war. Sobald ich sicher war, dass online mehr als genug Kopien existierten, löschte ich die verschlüsselten Dateien von meinem Laptop und zerschnitt die unverschlüsselte Speicherkarte aus meinem Aufnahmegerät.

Die russischen Behörden würden auf meinen Geräten nichts finden. Beim Grenzübertritt in die USA, wo jeder Mensch aus welchen Gründen auch immer durchsucht werden darf, ohne dass dafür ein richterlicher Beschluss benötigt wird, wie ihn der 4. Zusatzartikel fordert, würde ich keinerlei Belege für dieses Interview bei mir tragen.

Selbst unter staatlichem Zwang käme ich unterwegs nicht an die Aufnahmen und Notizen heran. Ich hoffte aus tiefstem Herzen, dass mir das dann wieder gelingen würde, wenn ich zu Hause war.

Waren meine Sicherheitsmaßnahmen übertrieben? Ich wusste, dass die Geheimdienste mehrerer Regierungen – insbesondere der Vereinigten Staaten – bestrebt waren, von Edward Snowden alles zu bekommen, was sie konnten. Immerhin hatte er riesige Mengen an eingestuften Dokumenten von NSA-Servern gestohlen und es mit Poitras, Greenwald und mir geteilt, und wir hatten gemeinsam nur einen Bruchteil davon veröffentlicht.

Die US-Regierung wollte, dass Snowden zur Strafverfolgung ausgeliefert wird. Aber ich bin selbst kein Dieb oder Spion. Ich bin ein Journalist. War ich nur paranoid?

iPad als mustergültiges Spionagegerät

Ein halbes Jahr zuvor, im Juni 2013, als die Snowden-Story noch nicht einmal zwei Wochen alt war, trat ich in der Livesendung des Morgenprogramms Face the Nation auf. Danach wischte ich mir das Fernseh-Make-up aus dem Gesicht, löste das Mikro vom Revers und trat aus der Studiotür der CBS News in Georgetown, wo mich ein schöner, sommerlicher Sonntag empfing. Auf der Rückbank eines Taxis zog ich mein iPad heraus.

Das Display leuchtete auf, begann plötzlich zu flackern und wurde dunkel. Was war das? Nach ein paar Sekunden wurde der Bildschirm wieder hell. Über einen schwarzen Hintergrund lief ein weißer Text. Er bewegte sich so schnell, dass ich nicht alles erfassen konnte, aber einige Fragmente konnte ich entziffern.

# root:xnu … # dumping kernel … # patching file system …

Moment mal – was? Es sah aus wie ein Unix-Terminal-Fenster. Das Wort „root“ und das Hashtag-Symbol bedeuteten, dass das Gerät irgendwie auf Superuser-Modus umgestellt worden war. Jemand hatte die Kontrolle über mein iPad übernommen, indem er die Sicherheitsvorkehrungen von Apple durchbrochen und sich so in die Lage versetzt hatte, alles das umzuschreiben, worauf das Betriebssystem Zugriff hatte.

Die Panik trieb meinen Reporterinstinkt dazu an, mir Notizen zu machen. Ich ließ das Tablet auf den Sitz neben mir fallen, als übertrage es eine ansteckende Krankheit, und unterdrückte den kopflosen Impuls, das Gerät aus dem Fenster zu werfen. Hastig kramte ich nach Stift und Papier.

Wahrscheinlich waren mir einige halblaute Flüche rausgerutscht, denn der Fahrer fragte mich ein wenig besorgt, ob alles in Ordnung sei. Ich ignorierte ihn und drückte panisch die Powertaste – ich wollte gar nicht wissen, was als Nächstes erscheinen würde.

Auf dem iPad befanden sich keine Geheiminformationen, aber zuzusehen, wie es sich gegen mich wandte, war ausgesprochen beunruhigend. Diese glatte schmale Platte aus Glas und Aluminium war ausgestattet mit Mikrophon, Kameras an Vorder- und Rückseite und einer ganzen Reihe interner Sensoren. Ein mustergültiges Spionagegerät.

Eingriff in digitales Leben

Im Geiste ging ich rasch die wichtigsten Fragen durch. Nein, ich hatte mich mit dem iPad nicht in meine Online-Accounts eingeloggt. Nein, ich speicherte keine sensiblen Notizen darauf. Genau genommen überhaupt keine Notizen. Doch nichts davon war ein so verlässlicher Schutz, wie ich gerne glauben wollte.

Zum einen war das hier kein Hackversuch eines Anfängers. Aus der Ferne, drahtlos, in ein iPad einzudringen erforderte rare Werkzeuge, die nur kurze Zeit wirksam waren. Apple stopft die Löcher in seiner Software so schnell, wie sie entdeckt werden. Auf neue Schwachstellen stürzen sich versierte Kriminelle und Geheimdienstbehörden umgehend. Undurchsichtige private Vermittler zahlen millionenschwere Prämien für Software-Exploits von der Art, wie ich sie soeben erlebt hatte. Irgendwer hatte für den Versuch, in mein Gerät einzudringen, einiges an Ressourcen aufgewendet. Auf die Ehre, so hohe Ausgaben wert zu sein, hätte ich gerne verzichtet.

Mir war nicht einmal klar, wie mein Widersacher das iPad überhaupt aufgespürt hatte. Mein Apple-Account war mit keiner öffentlichen Mail-Adresse verknüpft. Wenn Eindringlinge dieses Gerät lokalisiert hatten, musste ich davon ausgehen, dass sie auch mein Handy finden konnten sowie jeden Computer, mit dem ich ins Internet ging.

Eines war ganz klar: Was sich eben in meinem iPad abgespielt hatte, war nicht für meine Augen bestimmt gewesen. Wenn ich Pech gehabt hätte, wäre es passiert, während ich schlief. Wenn der Exploit wie gewünscht funktioniert hätte, hätte ich nie davon erfahren. Das iPad hätte oberflächlich weiter ganz normal seine Arbeit getan. Aber es hätte nicht mehr für mich gearbeitet.

Aggressive Gegner

Dies war der erste bedeutsame Eingriff in mein digitales Leben – von dem ich wusste. Es sollte bei weitem nicht der letzte bleiben. Als ich im Revier der NSA-Überwachung herumstöberte, tauchten laufend Belege dafür auf, dass ich es mit aggressiven Gegnern zu tun hatte.

In den letzten Tagen des Jahres 2013 teilte mir der NSA-Whistleblower Tom Drake mit, er sei von einer meiner Mail-Adressen aus eingeladen worden, mit mir gemeinsam an einem Chat in Google Hangouts teilzunehmen.

Es sah wie eine täuschend echte Nachricht von Google aus, aber Drake war so geistesgegenwärtig gewesen, nachzuprüfen, ob die Einladung tatsächlich von mir stammte. Das war nicht der Fall. Jemand wollte, dass Drake mit einem Betrüger redete, der sich als Barton Gellman ausgab.

Kurz danach akzeptierte Google meine Anmeldeinformationen für gleich zwei Accounts plötzlich nicht mehr. In meinem E-Mail-Programm erschien eine Fehlermeldung: „Zu viele gleichzeitige Verbindungen.“ Als ich der Sache nachging, entdeckte ich, dass die meisten Verbindungen von IP-Adressen kamen, die ich nicht kannte. Am oberen Rand der Gmail-Seite erschien ein pinkfarbener Warnbalken: „Achtung: Wir gehen davon aus, dass staatlich geförderte Angreifer möglicherweise versuchen, Ihren Account oder Computer zu schädigen. Ergreifen Sie umgehend Schutzmaßnahmen.“

Mehr teilt Google einem Benutzer, der Ziel eines solchen Angriffs geworden ist, nicht mit – das ist die Politik des Unternehmens. Welcher staatliche Förderer? Das wäre gut zu wissen. Google verrät es nicht, weil es einen Verstoß gegen sein Sicherheitsprotokoll befürchtet. Ich forschte ein wenig weiter und erfuhr im Monat darauf aus vertraulichen Quellen, dass der an meinen Accounts interessierte Möchtegern-Eindringling Millî İstihbarat Teşkilâtı, der türkische Geheimdienst, war.

Für vertrauliche Recherchen nutzte ich keine E-Mails, aber das waren trotzdem schlimme Nachrichten. Es gab bestimmt ein Dutzend ausländischer Nachrichtendienste, die ein noch größeres Interesse und bessere Möglichkeiten besaßen, an die NSA-Dokumente heranzukommen, angefangen mit Russland, China, Israel, Nordkorea und dem Iran. Sollte auch die Türkei versuchen, mich zu hacken, war die Bedrohungslandschaft dichter besiedelt, als ich gehofft hatte. Einige Hacker waren vermutlich versierter als die der Türkei, vielleicht zu gut, um sich in den Abwehrmaßnahmen von Google zu verfangen. Nicht sehr ermutigend.

MacBooks als lohnende Ziele

Das MacBook Air, das ich für die tägliche Arbeit am Computer nutzte, schien ein lohnendes Ziel zu sein. Ich sandte eine forensische Sicherungskopie des Arbeitsspeichers an einen führenden Sicherheitsexperten des Betriebssystems von Macintosh. Er stellte fest, dass auf meinem Gerät unerwartete Daemons mit Funktionen liefen, die er nicht bestimmen konnte. (Ein Daemon ist ein Hintergrundprogramm mit zumeist guten Absichten, aber in diesem Fall schien die satanische Aura des Begriffs ihre Berechtigung zu haben.)

Ich beschloss, den Laptop nicht mehr zu verwenden. Einige Software-Exploits nisten sich ein und sind nur sehr schwer wieder loszuwerden, selbst wenn man das Betriebssystem löscht und neu installiert. Ed Felten von Princeton meinte, er werde seinem Sicherheitstechnikkurs ein neues Projekt auftragen: Wie kann Bart alte Dateien auf ein neues Gerät transferieren, ohne gleichzeitig Schadsoftware zu übertragen? Aber dann änderte er seine Meinung, weil er zu der Überzeugung gelangte, dass das Problem nicht zufriedenstellend zu lösen sei.

Um einen neuen Laptop zu kaufen, erteilte ich einen anonymen Auftrag über die Universität, an der ich Fellow war. Ich setzte zwei Mittelsmänner ein, so dass mein Name in den Unterlagen nirgendwo auftauchte, und achtete darauf, die Transaktion in keiner E-Mail zu erwähnen. Ich glaubte, all das würde das Risiko einer Manipulation auf dem Transportweg verringern – ein Vorgehen, das NSA, FBI und ausländische Geheimdienste gleichermaßen nutzen, denn ein Gerät, das von vornherein infiziert ist, braucht man nicht mehr zu hacken.

Bei dem neuen Laptop, einem MacBook Pro, traten bald schon lawinenartig Hardware-Fehler auf, beginnend mit der Tastatur, die verzögert auf Tastenanschläge reagierte, und das bei einem jungfräulichen Betriebssystem. Ich erfuhr nie, ob hier widrige Kräfte am Werk waren, aber die Probleme waren mehr als ungewöhnlich.

Jedes einzelne Teil ersetzt

Ich brachte das widerspenstige Gerät zur Reparatur zu Tekserve, einem Unternehmen in New York City, das damals der größte unabhängige Dienstleister für Apple in den Vereinigten Staaten war. Ich war bereits einige Jahre Kunde dort, seit Tekserve 1987 in einem Lagergebäude im Flatiron District ein Geschäft eröffnet hatte. Ich mochte die verschrobene Atmosphäre des Ladens – drinnen standen eine Hollywoodschaukel und ein uralter Cola-Automat, der einst 5 Cent pro Flasche verlangt hatte.

Das Wichtigste an Tekserve war für mich momentan, dass mir die Service-Managerin Debra Travis erlaubte, dem Techniker, der meinen Computer inspizierte, über die Schulter zu schauen. Ich wollte ihn nicht aus den Augen lassen.

Der Techniker, ein umgänglicher Typ namens Anthony, tauschte nach kurzer Prüfung der Reihe nach die Tastatur, die Logikplatine, die Ein-/Ausgabe-Platine und schließlich, immer noch ratlos, die Stromversorgungs-Schnittstelle aus. Auch nach drei Besuchen blieb das Problem ungelöst. Wenn ich Tasten anschlug, passierte zuerst gar nichts, und dann, mit langer Verzögerung, regnete es Buchstaben. Tekserve zog Kontrolleure von Apple zu Rate. Niemand konnte sich das Phänomen erklären.

Ich fragte Anthony vorsichtig, ob er auf den Leiterplatten irgendetwas sehen könne, das nicht dorthin gehöre. Er meinte, er verfüge nicht über das nötige Equipment, um Spionagemethoden dieser Art aufzudecken. „Ich weiß nur, dass ich jedes einzelne Teil des Geräts ersetzt habe“, sagte er. „Dass sich eine Maschine so verhält, haben wir noch nie erlebt.“ Ich gab auf und kaufte einen neuen Computer.

SMS und E-Mails ohne Inhalt und Absender

Als die Snowden-Story rauskam, benutzte ich nach wie vor ein BlackBerry-Smartphone. Dann erhielt ich plötzlich leere SMS und E-Mails, die keinen Inhalt und keinen Absender zu haben schienen. Die Zeitstempel der geisterhaften E-Mails besagten, dass sie am 1. Januar 1970 um Mitternacht versandt worden waren – zur Geburtsstunde der Unix-Computer.

Normalerweise versendet man SMS und E-Mails ohne sichtbaren Text, um bösartige Nutzdaten zu übermitteln. Ich verabschiedete mich von meinem BlackBerry und kaufte ein iPhone, weil es, wie Experten mir versicherten, das sicherste Mobilgerät für die breite Öffentlichkeit sei. Ich erledige prinzipiell keine sensiblen Arbeiten mit dem Smartphone, aber ich hatte nicht gerne das Gefühl, beobachtet zu werden.

Von Zeit zu Zeit erhielt ich echt aussehende E-Mails von Michael Hayden, dem früheren NSA-Direktor, und Justizminister Eric Holder. Die E-Mails enthielten einen Weblink, den ich nicht anklickte. Hayden und Holder hatten sie zwar nicht geschickt, aber die nicht öffentlichen (persönlichen) Adressen der beiden Männer waren gültig.

Das weckte kurz mein Interesse, doch dann kam ich zu dem Schluss, dass die beiden Männer ihrerseits einem ganz gewöhnlichen Phishing-Angriff zum Opfer gefallen waren. Höchstwahrscheinlich hatten sie den Link unwissentlich an alle Personen in ihrem Adressbuch verschickt. Memo an hohe Beamte: Schließen Sie Ihren AOL-Account. Die Sicherheitsstandards sind unterirdisch.

Internet-Trolle und Verschwörungstheoretiker

Im Januar 2014 war ich einer der ersten Nutzer von SecureDrop, einem anonymen, verschlüsselten Kommunikationssystem für Informanten und Journalisten. Noch immer bietet es die sicherste Möglichkeit, vertraulich Kontakt zu mir aufzunehmen, wenn man begründete Angst vor Repressalien hat. (Mein Twitter-Profil verweist auf eine Seite, über die man in das System einsteigen kann.)

Nachdem ich angekündigt hatte, nun auf anonymem Wege erreichbar zu sein, erwartete ich Malware und Angebote von Internet-Trollen und Verschwörungstheoretikern. Von allem bekam ich reichlich, aber auch wertvolle journalistische Tipps.

Die Malware bestand überwiegend aus dem üblichen Kram. Irgendwer sandte mir einen standardmäßigen Phishing-Link, weil er hoffte, meine Anmeldedaten stehlen zu können, oder Ransomware, die bei einem falschen Klick meine Dateien verschlüsseln würde, um dann ein Lösegeld zur Entschlüsselung zu fordern. Weil ich niemals Programmdateien oder Skripte öffne, die ich per Mail erhalte, machte ich mir darüber keine großen Sorgen.

Irgendwelchen Russen ans Bein gepinkelt?

Eines Tages tauchte jedoch ein interessanterer Exploit auf. Der Absender versuchte, ihn mir schmackhaft zu machen, indem er die Datei als eine geleakte Präsentation zum Thema Überwachung verpackte. Ich bat Morgan Marquis-Boire, einen Sicherheitsforscher, der damals für das in Toronto ansässige Citizen Lab arbeitete, einen Blick darauf zu werfen. „Das ist pikant“, schrieb er zurück.

Die meisten Hackerangriffe erfolgen in großem Maßstab. Ein und dasselbe Malware-Paket wird als Mail-Attachment oder Link zu infizierten Websites gleichzeitig an Tausende oder gar Millionen Menschen verschickt. Dieses hier war speziell an mich gerichtet. Es gehörte zu einer Sorte von Malware, die man als „Remote Access Trojaner“, oder RAT, bezeichnet. Es war in der Lage, Tastenanschläge zu beobachten, Screenshots zu machen, Audio- und Videodateien aufzuzeichnen und jede Datei auf meinem Computer zu stehlen.

„In letzter Zeit irgendwelchen Russen ans Bein gepinkelt?“, fragte Marquis-Boire. Täter dingfest zu machen ist eine hohe Kunst, aber für seine Vermutung hatte er gute Gründe. Zum einen sollte der RAT meinen Computer mit einem Command-and-Control-Server verbinden, der von Corbina Telecom in der Kozhevnicheskiy Lane in Moskau gehostet wurde. Wäre dies gelungen, hätte ein Hacker meinen Computer in Echtzeit beobachten und manipulieren können.

Andere mit der Malware verbundene IP-Adressen kamen aus Kasachstan. Zudem ließen interne Indizien vermuten, dass die Muttersprache des Programmierers Azeri war, das in Aserbaidschan und der russischen Republik Dagestan gesprochen wird. Der RAT verfügte über einen interessanten Verteidigungsmechanismus. Sobald Marquis-Boire auf der Suche nach weiteren Informationen tiefergehende Nachforschungen anstellte, womit er verriet, dass er der Quelle auf der Spur war, verschwand der Command-and-Control-Server aus dem Internet.

Offerten anderer Art

Offerten anderer Art erreichten meinen Freund und Kollegen Ashkan Soltani, schon bald nachdem sein Name in der Washington Post neben meinem erschienen war. Soltani war jung und Single und registrierter Nutzer der Partnerbörse OkCupid. Normalerweise sind es die Männer, die in solchen Börsen als Erste den Kontakt zu Frauen aufnehmen.

„Innerhalb einer Woche bekam ich aus heiterem Himmel Anfragen von drei heißen, echt attraktiven Frauen“, erzählte Soltani mir, als wir später in einer Downtown-Kneipe in New York City bei einem Bier zusammensaßen. OkCupid ist für Leute gedacht, die eher an längeren Beziehungen als an kurzen Affären interessiert sind – „Sie sind mehr als nur ein Foto“ heißt es auf der Website -, doch zwei von den Frauen hatten ihre Absichten bereits kundgetan, bevor sie Soltani persönlich getroffen hatten.

Soltani zeigte mir Screenshots von ihren Nachrichten, die er gespeichert hatte. „entschuldigen sie, das ich so vorpresche aber ich finde sie unglaublich süß und interesant“, schrieb die eine. „wie wärs mit einem treffen?“

An dem Tag, für den sie sich verabredet hatten, schlug sie dann plötzlich vor, sich in seiner Wohnung näherzukommen. „es ist so ungemütlich draußen. da würd ich gerne kuscheln“, schrieb sie.

„Sie war diejenige, die gleich zur Sache kommen wollte, ohne Umschweife“, sagte Soltani. „Dass mir zwei Mädels hintereinander sofort beim ersten Date solche Avancen machten – ich dachte nur, was zur Hölle? Werde ich hier – wie sagt man noch gleich -“

„In eine Sexfalle gelockt“, sagte ich. „Da bin ich doch froh, dass ich kein Single bin.“

„Genau, in eine Sexfalle gelockt. Ich habe schon meinen Spaß, aber normalerweise geht man zuerst ein paar Mal miteinander aus oder so. Das ist mir noch nie passiert, dass beide Mädels gleich am ersten Abend aufs Ganze gehen wollten. Ich finde ja nicht, dass ich schlecht aussehe, aber ich bin nicht der Typ Mann, den Frauen aus heiterem Himmel einladen, mit ihnen zu kuscheln.“

Evil-Maid-Angriff

Soltani vermutete, dass ihm ein Geheimdienst eine Falle stellen wollte – „die chinesische Regierung versucht, sich an mich ranzumachen“ -, um ihm Informationen über die NSA-Dokumente zu entlocken oder die Dateien zu stehlen. Wir erörterten ein gängiges Informationssicherheitsszenario, den „Evil-Maid-Angriff“; dabei genügt der kurze persönliche Zugang zu einem Computer, um seine Verschlüsselungsdaten abzugreifen. Zu jener Zeit wurden die Snowden-Dateien getrennt von ihren Schlüsseln in einem Tresorraum der Washington Post verwahrt, aber das wussten Außenstehende nicht. Und wenn man Soltani nur die richtigen Argumente präsentierte – so könnte eine attraktive Spionin annehmen -, wäre alles möglich.

Kurz nach diesen Begegnungen loggte sich Soltani erneut bei OkCupid ein, um die beiden Verdächtigen genauer unter die Lupe zu nehmen. Er suchte nach den Frauen, die sich bei ihm gemeldet hatten. Ihre Online-Profile existierten nicht mehr.

Schließlich ging Soltani mit einer dritten Frau aus, die ihn etwa zur gleichen Zeit kontaktiert hatte, „aber in mein Haus habe ich sie eine ganze Weile nicht gelassen“, sagte er. „Ich fühlte mich nicht wohl dabei. Ich weiß noch genau, wie sich das anfühlte. Wenn ich ins Bad ging, hab ich immer mein Handy mitgenommen. Bei Verabredungen ständig auf alle möglichen Sicherheitsvorkehrungen zu achten ist schräg.“

War es angebracht, sich so zu verhalten? Ja. War das Misstrauen immer gerechtfertigt? Keine Chance, das herauszufinden.

Wie geht das im Urlaub?

Als wir dieses Gespräch im Spätherbst 2015 führten, schrieben Soltani und ich für die Washington Post bereits keine Artikel mehr. Ich arbeitete an dem Buch. Soltani war weitergezogen. Er hatte seinen alten Laptop in Rente geschickt, mir einen codierten Schlüsselanhänger, einen Key Fob, zurückgegeben und auch seine letzte Verbindung zu Geheimmaterialien gekappt.

„Als wir die Sache beendet haben, fühlte es sich echt gut an, dass ich diese Last nun nicht mehr tragen musste“, sagte er zu mir. „Ich meine die Verantwortung, dieses Zeug zu schützen. Da drin gibt’s immer noch einiges, das absolut niemals ans Licht der Öffentlichkeit dringen sollte, finde ich.“

Dann stellte zur Abwechslung er mir eine Frage. „Sie müssen nach wie vor pausenlos wachsam sein. Das machen Sie jetzt schon rund drei Jahre. Wie geht das im Urlaub?“

Tja, gute Frage. Die ständige Beschäftigung mit dem Thema Überwachung hinterließ Spuren in meinem Berufs- und Privatleben. Am Haupteingang von Disney World hätte ich am liebsten auf dem Absatz kehrtgemacht, als mir aufging, dass mein Fingerabdruck gescannt werden sollte und ich überall im Park ein Funkarmband tragen musste. Meine Partnerin Dafna, die mit unserem siebenjährigen Sohn neben mir stand, schoss mir herausfordernde Blicke zu. Ich gab natürlich nach.

Nur mit ganz wenigen Ausnahmen nahm ich meinen Laptop überallhin mit, sogar an den Strand und auf Wanderungen. Auf Partys gab ich meine Laptoptasche nicht an der Garderobe ab. Die Vorsichtsmaßnahmen für meine elektronischen Geräte waren lästig für meine Freunde und meiner Familie peinlich.

„Du driftest immer mehr in eine Welt ab, an der ich nicht teilhabe und die ich nicht verstehe und zu der ich auch nicht gehören will“, sagte Dafna eines Abends zu mir. Bis zu diesem Moment war mir gar nicht klar gewesen, wie abartig ich mich mittlerweile verhielt. Ich witterte überall Gefahren und fühlte mich nie ganz sicher.

Raum ohne Fenster

Immer wieder mal, wenn auch selten, unterliefen mir peinliche Fehler. Ich hatte auf einem separaten abschließbaren Raum bei der Washington Post bestanden, den die Reporter, die die Snowden-Dokumente bearbeiteten, nutzen konnten. Als ich danach wieder dort war, präsentierte mir ein Mitglied des Hauspersonals stolz den neuen Arbeitsraum; er befand sich an einem Ehrenplatz direkt neben dem Büro des Präsidenten des Unternehmens.

Allerdings besaß er, was ich ausdrücklich hatte vermeiden wollen: eine riesige Fensterfront. Verdrehte man den Hals ein wenig, konnte man einen Blick auf die Beaux-ArtsVilla werfen, die einen halben Block weiter westlich lag – die Residenz des russischen Botschafters in Washington. „Sie machen wohl Witze“, sagte Ashkan.

Geknickt bat ich um einen anderen Raum ohne Fenster. Die Washington Post machte brav einen ausfindig, versah ihn mit einem Hochsicherheitsschloss, installierte eine Überwachungskamera im Flur davor und brachte drinnen einen riesigen Safe an, der wohl 400 Pfund wog.

Kollegen zu Tode genervt

In New York erwarb ich ebenfalls einen großen, schweren Safe. Ich will nicht alle Schritte einzeln aufzählen, die ich unternahm, um meine Arbeit abzusichern, aber es waren viele ganz verschiedene und zuweilen machten sie mich ganz konfus. Die Computer, die wir für das NSA-Archiv verwendeten, waren besonders gesichert. Ashkan und ich nahmen zwei Laptops auseinander, entfernten die WLAN- und Bluetooth-Hardware und klemmten die Batterien ab. Falls ein Fremder an der Tür auftauchte, mussten wir bloß die Quick-Release-Netzkabel rausziehen, um die Geräte auszuschalten und sekundenschnell wieder zu verschlüsseln.

Wir bewahrten die Laptops im Tresor auf und sicherten die Hardware mit Codierungsschlüsseln, die ihrerseits verschlüsselt waren und die wir jedes Mal mitnahmen, wenn wir den Raum verließen, und sei es nur für einen Toilettengang. Wir versiegelten die USB-Anschlüsse. Jeden Abend stöpselte ich den Router für den Internetzugang in meinem New Yorker Büro aus und schloss ihn ein.

Ich trug Epoxidharz und Glitter auf die Schrauben am Gehäuseboden all meiner Geräte auf, um während meiner Abwesenheit vorgenommene Manipulationen zu entdecken. (Der Glitter trocknet in zufälligen, unverwechselbaren Mustern.) Weil der Sicherheitsexperte Nicholas Weaver mir erklärte, dass der Nachweis von Manipulationen ebenso wichtig sei wie die Vorbeugung, experimentierte ich mit ultraviolettem Pulver auf dem Zahlenschloss des New Yorker Tresors. Staubmuster im Licht einer UV-Taschenlampe zu fotografieren erwies sich als vertrackt.

Meine Notizen befanden sich in vielerlei verschlüsselten Datenträgern, wobei ich die Dateien so verwahrte, dass ich jeden Tag fünf lange Passphrasen eingeben musste, um überhaupt mit der Arbeit beginnen zu können. Fast nie tippte ich gleich beim ersten Versuch alles richtig. Ich vergaß die Passphrase für einen selten benutzten OpenPGP-Schlüssel und verlor den Zugang zu einigen Dateien für immer. Newsroom-Kollegen, die sich auf eine nur annähernd normale Weise über die Story austauschen wollten, nervte ich zu Tode.

Eine entsetzliche Nervensäge

Bei einer Abschiedsparty für Anne Kornblut, die die Berichterstattung über Snowden leitete, führte das Newsroom-Team einen Sketch auf, der unsere Meetings für die Story auf die Schippe nahm. Die Reporterin Carol Leonnig, die Annes Part spielte, verteilte Augenbinden an die Teilnehmenden des vorgeblichen Meetings. Alle müssten sich die Augen verbinden, bevor Bart das Wort ergreifen könne, erklärte sie. Witzig und wahr, ich geb’s zu. Ich war eine entsetzliche Nervensäge.

Ich ging nie davon aus, dass irgendeine der Barrieren unüberwindlich war. Laut einem Freund, der einen Tresor- und Schlüsseldienst betreibt, brauchte ein Profi bei den meisten handelsüblichen Safes nicht mehr als zwanzig Minuten, um sie auf die eine oder andere Weise zu knacken. In Geheimdienstbehörden sind ganze Abteilungen darauf spezialisiert, Sperren und Siegel heimlich zu überwinden. Spezialantennen können die elektromagnetischen Abstrahlungen eines Computerbildschirms durch Wände hindurch lesen.

Alles, was ich tun konnte, war, mein Abwehrbollwerk immer weiter zu verstärken und mich als ein eher unattraktives Ziel zu präsentieren. Weniger attraktiv als andere Journalisten, die im Besitz der Snowden-Dateien waren, wenn ich ehrlich sein soll. Wie ich von Greenwalds Kollegen erfuhr, traf er zumindest in den ersten Monaten deutlich weniger Sicherheitsvorkehrungen als ich. Laut einem Kollegen, der ihn besuchte, hatte er für den WLAN-Router bei sich zu Hause kein Passwort. Mein Problem auf diese Weise zu betrachten war nicht sehr nett, aber der Gedanke flog mich an.

Ich wollte nicht daran schuld sein, dass die Dateien massenhaft abgegriffen wurden. Wenn ich vielleicht auch nichts gegen einen Superschurken ausrichten konnte, so konnte ich doch wenigstens dem durchschnittlichen Einbrecher und möglicherweise auch einigen der begabteren einen Riegel vorschieben. Ich hatte die Pflicht, es zu versuchen. Ich häufte so viele Abwehrmaßnahmen an, dass ich routinemäßig eine Menge Zeit, Energie und psychische Stabilität benötigte, um mich durch sie hindurchzulavieren.

Einzelperson kann nicht viel ausrichten

Richard Ledgett, der die NSA-Einsatztruppe für „Media Leaks“ leitete und dann stellvertretender Direktor der Behörde wurde, erklärte mir Jahre später nüchtern, er gehe davon aus, dass mein Bollwerk durchbrochen worden sei. „Meiner Meinung nach war alles, was ihr hattet, ziemlich schnell im Besitz von jedem beliebigen ausländischen Geheimdienst, der sich dafür interessierte“, sagte er, als wir in einem Vorort in Maryland bei einem Mittagessen zusammensaßen.

„Ob es nun Russen waren, Chinesen, Franzosen, die Israelis, die Briten. Sie, Poitras und Greenwald stehen mit einiger Sicherheit auf verlorenem Posten, wenn ein Nationalstaat einen Frontalangriff auf Ihre Geräte startet. Dazu gehören nicht nur Attacken aus der Ferne, sondern auch ganz handfeste nächtliche Besuche in Ihrem Zuhause oder so was in der Art. Das vermute ich. Spezielle Informationen darüber habe ich nicht.“ Im Hinblick auf Russland und China fügte er hinzu: „Ich bin sicher, dass beide Staaten eine hübsche Akte über Sie angelegt haben, da Sie eine von seinen [Snowdens] drei wichtigsten Vertrauenspersonen waren.“

„Wenn einer von diesen Geheimdiensten Ihnen ans Leder will, dann schafft er das. Als Einzelperson kann man dagegen nicht viel ausrichten.

Komplizen, Mitverschwörer und Agenten

Am 29. Januar 2014 ließ sich James Clapper, damals Nationaler Geheimdienstdirektor, an einem Zeugentisch im Senat nieder, um die jährliche Einschätzung der weltweiten Bedrohungslage zu verkünden, seine umfassendste öffentliche Verlautbarung des Jahres. Es handelte sich um einen informativen Überblick über die größten Gefahren, mit denen die Vereinigten Staaten sich konfrontiert sahen.

Er begann seine Ausführungen nicht mit Terrorismus oder der Verbreitung von Atomwaffen oder Russland oder China. Er begann mit Ed Snowden, und nach nur wenigen Worten nahm er Bezug auf einen meiner Artikel.

Snowden behauptet, er habe gewonnen und seine Mission sei erfüllt. Wenn das so ist, fordere ich ihn und seine Komplizen auf, die Rückgabe der verbliebenen gestohlenen Dokumente zu ermög lichen, die bisher nicht offengelegt wurden, um die Sicherheit der Vereinigten Staaten nicht noch mehr zu gefährden.

Sobald das Wort „Komplizen“ gefallen war, hörte ich nur noch mit halbem Ohr hin. Das war keine spontane Bemerkung. Es war eine vorbereitete Aussage im Auftrag der Obama-Regierung, die vorher über mehrere Wochen hinweg von verschiedenen Abteilungen, einschließlich des Justizministeriums, überprüft worden war. Und „Komplize“ ist ein strafrechtlich relevanter Begriff.

„Ich dachte an Glenn Greenwald oder Laura Poitras“, erklärte mir Clapper ohne Schuldbewusstsein Jahre später, als die Reste seines Eiweißomeletts abgeräumt wurden. „Sie haben mit ihm gemeinsam ein Komplott geschmiedet, sie haben ihm dabei geholfen, sich in Sicherheit zu bringen und selektiv zu verbreiten, was er bei sich hatte, also sind sie für mich Mitverschwörer.“

„Ich würde mich von ihnen nicht kategorisch abgrenzen“, entgegnete ich.

„Nun, dann sind Sie vielleicht ebenfalls einer. Oder kurz gesagt: Was dem einen sein Whistleblower ist, ist dem anderen sein Spion.“

Ich fragte Clapper, ob ich ein Ziel der Spionageabwehr sei.

„Nun, theoretisch könnten Sie das sein“, meinte Clapper. „Je nachdem, wie die Intelligence Community Snowden sieht, ist jemand, der sich mit ihm verbündet, mit ihm ein Komplott schmiedet, ein berechtigtes Ziel der Spionageabwehr und von daher auch der Exekutiv organe. Zumindest aus Sicht der Intelligence Community.“

Ähnlich äußerte sich auch der Generalinspekteur der NSA , George Ellard. Zweimal im Februar 2014 – beide Male saß ich in Sichtweite – bezeichnete Ellard die mit der Story befassten Journalisten als Snowdens „Agenten“. Wir hätten mehr Schaden angerichtet, sagte er auf einer Konferenz an der Georgetown University, als der berüchtigte FBI-Verräter Robert Hanssen, der sowjetischen Sicherheitsdiensten geholfen hatte, US-Geheimagenten aufzuspüren und zu töten.

Unter US-Beamten wurde es zum Running Gag, dass Gellman niemandem den Rücken zuwenden solle. Im Mai 2014 nahm ich gemeinsam mit Comeys Vorgänger Bob Mueller an einer Podiumsdiskussion über Snowden teil. Moderiert wurde sie von Leon Panetta, dem ehemaligen Stabschef des Weißen Hauses und Verteidigungsminister.

Mueller nahm mich ins Kreuzverhör: Standen die NSA-Dokumente nicht rechtmäßig unter Geheimhaltung? Waren sie nicht gestohlen worden? Hatte ich sie nicht trotzdem veröffentlicht? Ich streckte ihm meine Arme entgegen, die Handgelenke aneinandergelegt, als erwarte ich, in Handschellen abgeführt zu werden. Das Publikum lachte. Mueller nicht.

Barton Gellman: Der dunkle Spiegel – Edward Snowden und die globale Überwachungsindustrie. Übersetzung Martina Wiese. Verlag S. Fischer. Erscheinungstermin 07.10.2020. 512 Seiten. ISBN 978-3-10-397046-3.

Mal wieder sehr spannend.

Eine Bitte:

Könnt ihr vielleicht in Zukunft auch immer den Link zur Deutschen Natonal Bibliothek setzen, die werden die Links zu ihren Datensätzen nicht so schnell ändern wie irgendein Verlag.

https://d-nb.info/1208784838

Eigentlich richtig, sich zu schützen, sollte jeder permament machen. Nur hat er vor lauter Schutz die NSA-Daten so gut versteckt, dass sie heute nicht mehr von der NSA sondern von Greenwald, Poitras und der Washington Post geheimgehalten werden. Dei NSA wirds freuen. Sie haben über 99 % der Dokumente bis heute unter Verschluss gehalten und alles, was sie verööffentlichten war zensiert. Alles, was veröffentlich wurde WAR BEKANNT. Die wenigen unbekannten Details, neben Namen und E-Mail Adressen habe ich drei potentiell interessante Wörter gefunden, waren geschwärzt!

Es fällt schwer, das Ganze nicht als Fake zu betrachten. Zur Aufdeckung von unbekannten Informationen diente es auf alle Fälle nicht. Chance vertan. Schade. Sehr schade. Außer, man würde die Dokumente doch nich vollständig und unzensiert veröffentlichen.

Wie auch immer. Was Gellman schreibt, zeigt das Kernproblem. Der Staat muss wissen, wer und wo du bist, um dich anzugreifen. Hätte er das dem Staat nicht verraten, sich nicht dem Identifizierungs-, Ausweis-, und Meldezwang unterworfen, hätten die nicht gewusst wer er ist, nicht wo er ist und hätten ihn nicht angreifen können.

Hmm… ich weiß ja nicht.

Könnte mir gut vorstellen, dass auch andere Leaks der letzten Jahren, welche nichts mit dem Überwachungsfaschismus der Five Eyes zu tun haben aus diesen Quellen gespeist wurde, zumindest der ein oder andere.

Aber klar, es sollte fast alles unzensiert veröffentlicht werden und dass möglichst bald, bevor auch noch die letzte sichere Verschlüsselungsmethode von irgend einem Quantencomputer gebrochen wird und diese Daten auf mysteriöse Weise aus den Archiven der Journalisten verschwinden…