Am Donnerstag fliegt eine deutsche Delegation inklusive Innenminister Friedrich in die USA, um am Freitag die größte Überwachungsmaschinerie der Menschheitsgeschichte zu besprechen. Damit er sich nicht mit Nebenschauplätzen wie dem Mini-Puzzlestück „PRISM“ oder der Überwachung diplomatischer Einrichtungen aufhalten muss, haben wir mal die wirklich wichtigen Fragen zusammengestellt. Nämlich die zur Vollüberwachung aller sieben Milliarden Menschen der Erde.

Tempora: Mastering the Internet und Global Telecoms Exploitation

Unter dem Namen Tempora überwacht die britische Regierungsbehörde Government Communications Headquarters (GCHQ) den kompletten Telekommunikations- und Internet-Datenverkehr, den sie bekommen kann. Mindestens alle Internet-Knotenpunkte und Kabel, die durch das Vereinigte Königreich gehen. Der komplette Inhalt wird für mindestens drei Tage gespeichert, Verbindungsdaten mindestens einen Monat lang.

Unter dem Namen Tempora überwacht die britische Regierungsbehörde Government Communications Headquarters (GCHQ) den kompletten Telekommunikations- und Internet-Datenverkehr, den sie bekommen kann. Mindestens alle Internet-Knotenpunkte und Kabel, die durch das Vereinigte Königreich gehen. Der komplette Inhalt wird für mindestens drei Tage gespeichert, Verbindungsdaten mindestens einen Monat lang.

Unter Berufung auf Dokumente von Edward Snowden berichtet der Guardian: GCHQ taps fibre-optic cables for secret access to world’s communications.

The documents reveal that by last year GCHQ was handling 600m „telephone events“ each day, had tapped more than 200 fibre-optic cables and was able to process data from at least 46 of them at a time.

Im Interview mit Jacob Appelbaum und Laura Poitras sagt Edward Snowden:

Nehmen wir das Tempora-Programm des britischen Geheimdienstes GCHQ. Tempora ist der erste „Ich speichere alles“-Ansatz („Full take“) in der Geheimdienstwelt. Es saugt alle Daten auf, egal worum es geht und welche Rechte dadurch verletzt werden. Dieser Zwischenspeicher macht nachträgliche Überwachung möglich, ihm entgeht kein einziges Bit. Jetzt im Moment kann er den Datenverkehr von drei Tagen speichern, aber das wird noch optimiert. Drei Tage, das mag vielleicht nicht nach viel klingen, aber es geht eben nicht nur um Verbindungsdaten. „Full take“ heißt, dass der Speicher alles aufnimmt. Wenn Sie ein Datenpaket verschicken und wenn das seinen Weg durch Großbritannien nimmt, werden wir es kriegen. Wenn Sie irgendetwas herunterladen, und der Server steht in Großbritannien, dann werden wir es kriegen. Und wenn die Daten Ihrer kranken Tochter in einem Londoner Call Center verarbeitet werden, dann … Ach, ich glaube, Sie haben verstanden.

Tempora besteht aus den Komponenten „Mastering the Internet“ und „Global Telecoms Exploitations“. Der Guardian weiter:

The sheer scale of the agency’s ambition is reflected in the titles of its two principal components: Mastering the Internet and Global Telecoms Exploitation, aimed at scooping up as much online and telephone traffic as possible. This is all being carried out without any form of public acknowledgement or debate.

Fragen für Herrn Friedrich:

- Was sind alle Details der Programme Tempora, Mastering the Internet und Global Telecoms Exploitation?

- Was sind die Datenquellen für diese Programme?

- Wo und wie lange werden welche Datentypen gespeichert?

- Wie werden diese Daten gerastert bzw. aufbereitet?

- Auf welcher juristischen Grundlage passiert das alles?

Glasfaserkabel: Fairview, Stormbrew, Blarney und Oakstar

Auch die USA überwachen internationale Datenkabel. Mitte Juni berichtete Big Story der Associated Press:

Deep in the oceans, hundreds of cables carry much of the world’s phone and Internet traffic. Since at least the early 1970s, the NSA has been tapping foreign cables. It doesn’t need permission. That’s its job.

[Shortly] after the Sept. 11 terrorist attacks, President George W. Bush secretly authorized the NSA to plug into the fiber optic cables that enter and leave the United States, knowing it would give the government unprecedented, warrantless access to Americans‘ private conversations.

Tapping into those cables allows the NSA access to monitor emails, telephone calls, video chats, websites, bank transactions and more. It takes powerful computers to decrypt, store and analyze all this information, but the information is all there, zipping by at the speed of light.

Im Jahr 2006 wurde offiziell bekannt, dass der Telekommunikationskonzern AT&T den Datenverkehr seiner Glasfaser in San Francisco einfach in einen eigenen Raum der NSA ausgeleitet hat. Das dürfte bei weitem kein Einzelfall sein.

Vor wenigen Tagen berichtete die Washington Post, dass ein „Team Telecom“ den Zugriff der NSA auf die Glasfaser des Telekommunikationskonzerns Global Crossing sicherte, als dieses verkauft wurde.

The full extent of the National Security Agency’s access to fiber-optic cables remains classified. The Office of the Director of National Intelligence issued a statement saying that legally authorized data collection “has been one of our most important tools for the protection of the nation’s — and our allies’ — security.”

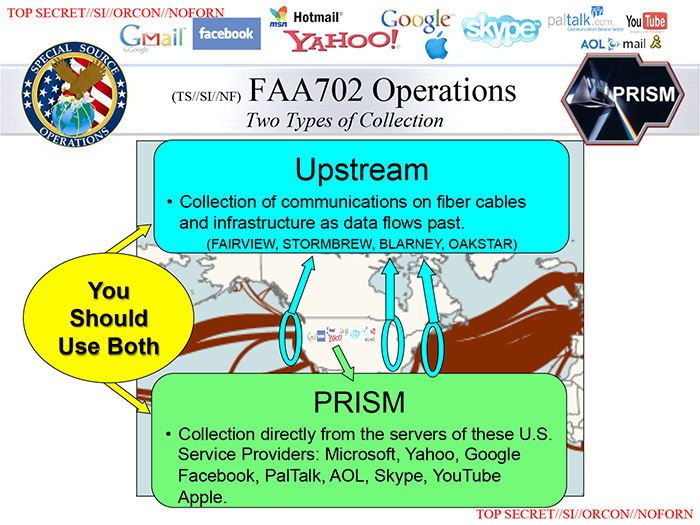

Auch in den Folien zu PRISM wurde der Zugriff der NSA auf Glasfasern bestätigt. Eine neue Folie sagt:

Auch in den Folien zu PRISM wurde der Zugriff der NSA auf Glasfasern bestätigt. Eine neue Folie sagt:

Collection of communications on fiber optic cables and infrastructure as data flows past.

(FAIRVIEW, STORMBREW, BLARNEY, OAKSTAR)

Diese „Sammlung von Glasfasern“ passiert nicht nur auf Kabeln, auf denen die USA direkten Zugriff an einem End- oder Zwischenpunkt hat. Seit den neunziger Jahren bekannt, dass die USA auch fremde Glasfaser-Kabel anzapfen können, unter anderem mit speziellen Spionage-U-Booten wie der USS „Jimmy Carter“.

Wie das britische GCHQ schnorchelt also auch die amerikanische NSA einen Großteil der internationalen Kommunikation und des Internet-Verkehrs ab, speichert es weg und rastert es.

Fragen für Herrn Friedrich:

- Was sind alle Details der Programme Fairview, Stormbrew, Blarney und Oakstar?

- Was sind die Datenquellen für diese Programme?

- Welche Glasfaserkabel werden von der NSA abgehört?

- Wo und wie lange werden welche Datentypen gespeichert?

- Wie werden diese Daten gerastert bzw. aufbereitet?

- Auf welcher juristischen Grundlage passiert das alles?

Interne Statistik der NSA: Überwachung von Deutschland

Wie sehr Deutschland (abgesehen von den Botschaften) betroffen ist, berichtete der letzte Spiegel:

Geheime Dokumente des US-Geheimdienstes, die der SPIEGEL einsehen konnte, offenbaren, dass die NSA systematisch einen Großteil der Telefon- und Internetverbindungsdaten kontrolliert und speichert.

Laut einer internen Statistik werden in der Bundesrepublik monatlich rund eine halbe Milliarde Kommunikationsverbindungen überwacht. Darunter versteht die NSA sowohl Telefonate als auch Mails, SMS oder Chatbeiträge. Gespeichert werden in Fort Meade, dem Hauptquartier der Behörde nahe Washington, die Metadaten – also die Informationen, wann welcher Anschluss mit welchem Anschluss verbunden war.

Fragen für Herrn Friedrich:

- Wie viele Kommunikations- und Verbindungsdaten überwachen amerikanische Geheimdienste?

- Wie viele deutsche Kommunikations- und Verbindungsdaten überwachen amerikanische Geheimdienste?

- Was sind die Datenquellen für diese Programme?

- Wo und wie lange werden welche Datentypen gespeichert?

- Wie werden diese Daten gerastert bzw. aufbereitet?

- Auf welcher juristischen Grundlage passiert das alles?

Speicherung: Bluffdale, Utah Data Center

All diese Daten werden in riesigen Rechenzentren gespeichert. Eins davon ist das Utah Data Center in Camp Williams in der Nähe von Bluffdale. Im Wired-Artikel, der das Rechenzentrum bekannt machte, schrieb James Bamford:

Its purpose: to intercept, decipher, analyze, and store vast swaths of the world’s communications as they zap down from satellites and zip through the underground and undersea cables of international, foreign, and domestic networks. The heavily fortified $2 billion center should be up and running in September 2013.

Flowing through its servers and routers and stored in near-bottomless databases will be all forms of communication, including the complete contents of private emails, cell phone calls, and Google searches, as well as all sorts of personal data trails—parking receipts, travel itineraries, bookstore purchases, and other digital “pocket litter.”

It is, in some measure, the realization of the “total information awareness” program created during the first term of the Bush administration—an effort that was killed by Congress in 2003 after it caused an outcry over its potential for invading Americans’ privacy.

Die Speichermenge des Rechenzentrums wird in Yottabytes gemessen:

1,000 gigabytes is a terabyte.

1,000 terabytes is a petabyte.

1,000 petabytes is an exabyte.

1,000 exabytes is a zettabyte.

1,000 zettabytes is a yottabyte.

Ein einziges Yottabyte sind 360 Milliarden mal so viele Daten wie alle Stasi-Unterlagen.

Fragen für Herrn Friedrich:

- Wie viel Speicherplatz hat die NSA in ihren Rechenzentren?

- Welche Daten werden dort gespeichert?

- Aus welchen Quellen?

- Wie werden diese Daten gerastert bzw. aufbereitet?

- Auf welcher juristischen Grundlage passiert das alles?

Auswertung: Printaura, Scissors, Nucleon, Pinwale, Mainway, Marina, Boundless Informant, ThinThread

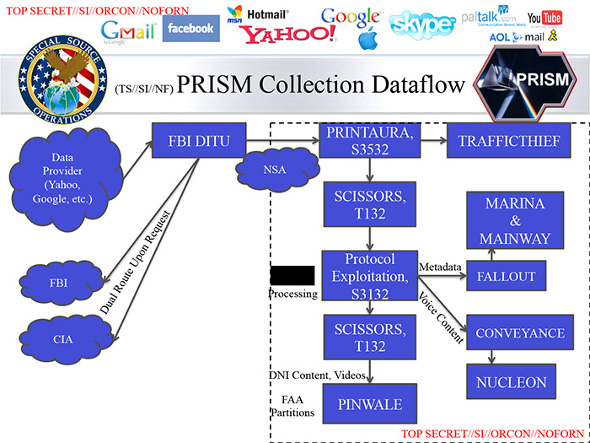

All diese Daten wollen natürlich auch ausgewertet werden. Das passiert per Algorithmen und Rasterfahndung. In den zuletzt veröffentlichten Folien von PRISM ist ein Workflow beschrieben, wenn die Daten einmal bei der NSA gelandet sind.

All diese Daten wollen natürlich auch ausgewertet werden. Das passiert per Algorithmen und Rasterfahndung. In den zuletzt veröffentlichten Folien von PRISM ist ein Workflow beschrieben, wenn die Daten einmal bei der NSA gelandet sind.

PRINTAURA automates the traffic flow. SCISSORS and Protocol Exploitation sort data types for analysis in NUCLEON (voice), PINWALE (video), MAINWAY (call records) and MARINA (Internet records).

Damit werden Daten vorsortiert und gerastert, die dann von Analysten eingesehen werden können.

Ein möglicher Output ist das System Boundless Informant, ein „datamining tool“, mit dem die Anzahl an überwachten Verbindungsdaten visualisiert wird. Datenquelle von Boundless Informant sind SIGINT (Signals Intelligence) und COMINT (Communication Intelligence) und explizit nicht der Foreign Intelligence Surveillance Act (FISA), mit dem auch Prism “legalisiert” wird.

Ein möglicher Output ist das System Boundless Informant, ein „datamining tool“, mit dem die Anzahl an überwachten Verbindungsdaten visualisiert wird. Datenquelle von Boundless Informant sind SIGINT (Signals Intelligence) und COMINT (Communication Intelligence) und explizit nicht der Foreign Intelligence Surveillance Act (FISA), mit dem auch Prism “legalisiert” wird.

Aus den veröffentlichten Folien von Boundless Informant ging hervor, dass Deutschland das vom amerikanischen Geheimdienst NSA am meisten abgehörte Land in Europa ist.

Ein Vorläufer dieser Programme war wohl das Programm ThinThread, das von Whistleblowern wie William Binney und Thomas Drake öffentlich bekannt wurde. ThinThread wurde auch an Deutschland gegeben und hierzulande eingesetzt, wie Tim Shorrock auf The Nation berichtet:

The ThinThread prototype went live in the fall of 2000 and, according to my sources, was deployed at two top-secret NSA listening posts. One was the Yakima Research Station in Washington State, which gathers electronic communications from the Asia-Pacific region and the Middle East. The other was in Germany and focused primarily on Europe. It was also installed at Fort Meade.

In addition, several allied foreign intelligence agencies were given the program to conduct lawful surveillance in their own corners of the world. Those recipients included Canada, Germany, Britain, Australia and New Zealand. “ThinThread was basically operational,” says Binney. “That’s why we proposed early deployment in January 2001.”

Fragen für Herrn Friedrich:

- Was sind alle Details der Programme Printaura, Scissors, Nucleon, Pinwale, Mainway, Marina, Boundless Informant und ThinThread?

- Was sind die Datenquellen für diese Programme?

- Wo und wie lange werden welche Datentypen gespeichert?

- Wie werden diese Daten gerastert bzw. aufbereitet?

- Auf welcher juristischen Grundlage passiert das alles?

Warum unser Innenminister nichts davon fragen wird

Das wären die wirklich wichtigen Fragen, auf deren Beantwortung unser Innenminister drängen könnte, wenn er seine Naivität beenden will. Aber weder werden die politisch verantwortlichen Stellen der USA solche klaren Fragen beantworten. Noch wird unser Innenminister die überhaupt stellen.

Denn einerseits spielt Deutschland das Geheimdienst-Spiel munter mit, wenn auch in einer anderen Liga als USA und UK. Andererseits stecken die alle unter einer Decke, wie Edward Snowden im Spiegel-Interview sagt:

Frage: Sind deutsche Behörden oder deutsche Politiker in das Überwachungssystem verwickelt?

Snowden: Ja natürlich. Die (NSA-Leute –Red.) stecken unter einer Decke mit den Deutschen, genauso wie mit den meisten anderen westlichen Staaten.

Und wenn man schon nicht mal richtig fragt, wird sich erst recht nichts ändern.

Ich weiß schon die Antworten:

Ich will ja nicht stören, aber wieso sollte IM Friedrich die USA etwas zu einem britischen Überwachungsprogramm fragen?

Ist zumindest unklar, da die gesamte Einleitung samt der Besonderheit, dass der GCHQ nicht „nur“ Metadaten absaugt, sondern alles, auf britische Aktionen hinarbeitet, um dann kurz vor den Fragen darauf hinzuweisen, dass die Amerikaner ähnliches täten. Könnte man sauberer formulieren/trennen.

USA und UK überwachen *gemeinsam* den kompletten Kommunikations- und Internet-Verkehr, die werden das sehr wohl wissen.

Mal ganz ehrlich, ich glaube nicht, das der Innenminister irgend etwas in dieser Richtung diskutieren wird. Deutschland hat schon lange Geheimverträge mit der USA die dem BND erlauben, Daten aus den USA zu erhalten und den USA erlauben, Daten aus Deutschland zu bekommen.

Die Unterhaltung wird eher darauf hinauslaufen, das BND und Verfassungsschutz gerne größeren Zugriff auf die Daten hätten.

Schreiben Sie Herrn Friedrich bitte einen Brief. Er wird dies hier nicht lesen. (Neuland)

Dann wäre zumindest die Chance erhöht, dass er davon Kenntnis erlangt. Es nützt nichts, wenn Sie große Reden allein in einem abgeschlossenem Raum halten.

Bitte einmal darüber nachdenken.

„Ist die Ausspähung deutscher Bürger durch den US-Geheimdienst legal? Alte Vereinbarungen mit den West-Alliierten weisen darauf hin.“

http://taz.de/Die-Legitimitaet-der-NSA-Ueberwachung/!119472/

PS: EIn Staat, der 10 Jahre lang die NSU „verschlafen“ hat, verschläft auch PRISM und TEMPORA.

ja- und möglicherweise haben sie die NSU gar nicht verschlafen, weil und schon garnicht mit P uT

Also die Bemerkung Snowdens über Tempora – dass sie alles Speichern würden erinnert mich daran, dass vor kurzem die Nationalbibliothek in Deutschland doch etwas ganz ähnliches von sich gegeben hat, als sie davon gesagt hat, dass sie schnappschüsse vom Internet anfertigen will, damit die Inhalte für zukünftige Gernerationen zur Verfügung stehen. Ist vielleicht alles nur eine Frage wie man das dem Publikum verkauft.

Oh, das sind aber zwei unterschiedliche Sachen: Würdest du alle deine privaten E-Mails auch in einem öffentlich zugänglichen Blog schreiben?

Also was das angeht bin ich mir nicht so sicher, ob das dank dem BND nicht schon längst passiert. Geheimdienste sind eben geheim. Und solange wir keinen Whistle-Blower in Deutschland haben, wissen wir nicht was der BND alles tut. Also gehe ich mal einfach davon aus, dass nicht nur die Meta-Daten abgeglichen werden. Oder würde unser lieber Herr Innenminister sich das vielleicht verkneifen, wenn er die Möglichkeit dazu hätte?

Ich habe noch vergessen zu erwähnen, dass solange nicht bekannt ist was dieser Snapshot beinhaltet der alles enthalten kann. Ich gebe aber zu, dass die Wahrscheinlichkteit sehr groß ist, dass unsere E-Mails eher beim Geheimdienst abgespeichert werden. Bspw. Tempora. Aber darum ging es mir eigentlich nicht. Sondern vielmehr darum, dass dieser Snapshot ein schleichender Tabubruch ist, um die Bevölkerung langsam daran zu gewöhnen dass alles abgespeichert wird, ob sie das wollen oder nicht.

Danke für die Fragen und die Uusammenstellung. Übrigens ist morgen ab 9:00 die erste Sondersitzung des Innenausschusses im Europäischen Parlament zu Untersuchung der Überwachungsmaßnahmen. Stream auf http://www.europarl.europa.eu.

Ich habe noch eine Frage und die sollte mit aufgenommen werden:

„Was passiert wenn der gegenwärtig über die VDS verhandelnde EuGH zu dem Schluss kommt, das VDS und jede andere äquivalente Sammelleidenschaft der unter Generalverdacht stehenden Europäer innerhalb der europäischen Gemeinschaft untersagt wird? Wird Deutschland dann aus der EU austreten?“

Man wird ja noch fragen dürfen. Ich habe garantiert nichts dagegen, wenn diese Frage in ihrer Formulierung noch exakter verschlimmbessert wird :-) Eine logische Schlußfolgerung wäre es schon.

„Sehr geehrter Innenminister Friedrich: Vergessen sie PRISM, hier ist was sie die USA wirklich fragen müssen.“

___________________

onkel friedrich zeigt den stinke finger und….

__________________________

„Die Innenminister von CDU und CSU erklärten nach einem Treffen in Nürnberg, Extremismus und Kriminalität könnten in einer globalisierten Welt nur durch adäquate Mittel bekämpft werden – dazu soll offenbar der Generalverdacht gegen alle Bürger gehören. Bundesinnenminister Hans-Peter Friedrich (CSU) bekräftige nochmals sein Festhalten an der anlasslosen Speicherung der Kommunikationsdaten.“

http://www.spiegel.de/netzwelt/netzpolitik/europaeischer-gerichtshof-prueft-vorratsdaten-richtlinie-a-910270.html

_______________

guten morgen,

meine lieben terroristen und verbrecher!

;)

Stelle dir vor es ist Internetueberwachung und keiner schreibt was bei Facebook.