Seit dem 30c3-Talk „To Protect and Infect“ von Jacob Applebaum und der Veröffentlichung des Katalogs der NSA durch den Spiegel sind wir mit einer neuen Stufe der Überwachung konfrontiert. Wenn wir früher gesagt haben, die NSA liest jeden Brief mit, muss es nun lauten: Die NSA legt in jeden Brief (mindestens) eine Wanze. Der Katalog der bis dato nicht bekannten NSA-Abteilung ANT ließt sich wie ein Wunschzettel für Geheimagenten:

Problemloses Überwachen von Räumen

Der NSA steht eine Auswahl spezifischer Hardware-Implantate zur Verfügung, um geschlossene Räume diskret aus der Entfernung zu überwachen Raumgeräusche und Stimmen (LOUDAUTO, 30$), Monitorsignale (RAGEMASTER, 30$) oder Tastaturabschläge (SURLYSPAWN, 30$) werden aufgenommen und von den Implantaten als analoge Signale wieder ausgesendet. Um diese Signale auszuwerten, benutzte die NSA bis 2008 noch durchweg den Radarsender CTX4000 (Kosten unbekannt), welcher nun durch das NSA/GCHQ-Gemeinschaftsprojekt PHOTOANGELO (40.000$) eingemottet und ersetzt wurde. Über diesen Sender können die Signale dieser ANGRYNEIGHBOUR-Wanzen im Frequenzbereich zwischen 1 bis 4 GHz abgestrahlt, und ihre Aufnahmen aus sicherer Entfernung über das zurück geworfene Radarsignal rekonstruiert werden. Laut den internen NSA-Dokumenten wissen wir, dass diese Wanzen unter anderem bei der Bespitzelung der Vertretung der Europäischen Union in Washington eingesetzt wurden.

Mobiltelefonie

Weiterhin gibt es Implantate für Mobiltelefone. SIM-Karten können zum Beispiel mit den Software-Implantaten GOPHERSET (0$) und MONKEYCALENDER (0$) „aufgerüstet“ werden. Über ersteres ist ein freier Zugriff auf das Telefonbuch, vorhandene SMSe und das Anrufprotokoll möglich, über zweiteres kann das Mobiltelefon unbemerkt Standortdaten verschicken. Ferner kann die NSA auch mit konkreten Handytypen als Ziel arbeiten: Die Standortdaten und weitere User-Informationen im Satellitentelefon Thuraya 2520 werden beispielsweise über das Windows-Implantat TOTECHASER (?$) auslesbar. Geräte von Windows (TOTEGHOSTLY 2.0, 0$) und Apple (DROPOUTJEEP, 0$) können über entsprechende Implantate komplett ferngesteuert werden. Gerade auf die Erfolgsquote (100%) bei Apple-Produkten ist die NSA stolz. Der ungehinderte Zugriff auf SMSe, Kontaktlisten, GPS, das Mikrophon oder die Kamera wird nur dadurch gekrönt, dass aus der Entfernung heraus frei Dateien auf das Telefon aufgespielt oder heruntergenommen werden können.

Und wem das eigene Handy noch nicht Tracking-Device genug ist, kann auch ein eigenes NSA-Phone unter dem Label PICASSO (2000$) ordern. Hier fanden sich 2008 insgesamt vier Handytypen (Das Eastcom Modell 760+ sowie die drei Samsung-Modelle E600, X450 und C140) zur Weitergabe an Informaten und ermöglichten die Komplettüberwachung der Besitzer und ihres Umfeldes, räumlich wie visuell, über GSM-Netze. Es ist anzunehmen, dass sich das Repertoire der NSA in den letzten 6 Jahren nicht verkleinert hat.

Telefon-„Stolperdrähte“ und falsche Funkzellen

Ferner benötigt die NSA nicht einmal direkten Zugriff auf Handys. Im Katalog findet sich ein ganzes Sammelsurium an Geräten, die sich als Funkantennen tarnen können. CANDYGRAM (40.000$), der “Telefon-Stolperdraht”, sendet automatisch stille SMS an Handys von Zielpersonen in seiner Reichweite und leitet die daraus gewonnene Standortdaten sofort an die Kommandozentrale weiter. Für das Abhören von Mobiltelefonen gibt es auch für alle Frequenzbereiche Funkzellensimulatoren wie das CYCLONE HX9 (70.000$, 900 MHz), EBSR (40.000$, 900/1800/1900 MhZ), TYPHON HX (?$, 850/900/1800/1900 MHz) oder NEBULA (900/2100 MHz). In kleineren Maßstäben ermöglichen Geräte wie WATERWITCH (?$) die direkte Lokalisierung von Zielpersonen “auf der letzten Meile” oder GENESIS (15.000$) die Überwachung des lokalen Frequenzspektrums.

Fernbedienungen für Computer

Für die direkte Überwachung und Steuerung von Computern hat die NSA auch eine größere Auswahl an Tools und Implantaten zur Verfügung. Dabei werden Programme wie SWAP (0$) direkt in die BIOS implementiert und laden jedes Mal beim Start, bevor das eigentliche Betriebssystem hochfährt, NSA-Software nach. IRATEMONK (0$) ersetzt dagegen den Master Boot Record (MBR) und über SOMBERKNAVE (50.000$) werden nicht verwendete WLAN-Schnittstellen verwendet um direkt beim Remote Operations Center der NSA anzuklopfen und den Computer komplett unter deren Regie zu stellen. Und mit NIGHTSTAND kann aus bis zu 12,8 Kilometern Entfernung ein W-LAN Netz infiltriert und angeschlossene Computer mit Schadsoftware infiziert werden. NIGHTSTAND wird Jacob Applebaum zufolge auch schon in Drohnen verbaut.

Server und Firewalls

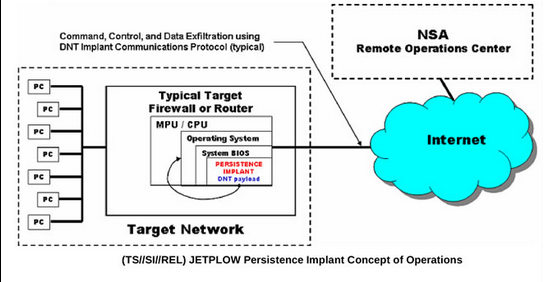

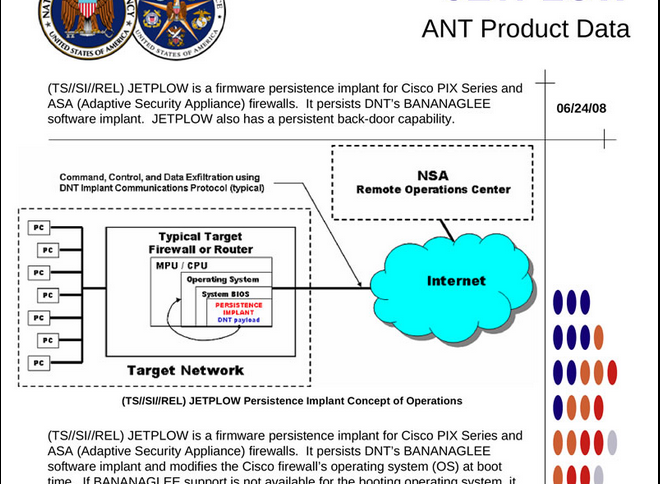

Ähnlich sind Server und Firewalls durch die NSA kompromittiert worden. Für HP (IRONCHEF, 0$) und Dell-Server (DEITYBOUNCE, 0$, GODSURGE 500$ für Kauf und Installation) gibt es jeweils BIOS- bzw. Hardware-Implantate, die der NSA einen Direktzugriff auf die Server ermöglichen, in den Hardware-Firewalls von Cisco werden durch die Software JETPLOW (0$) regelmäßig stabile Hintertüren integriert.

Die Gadgets der der NSA funktionieren unter anderem deshalb so gut, weil sie eine Vielzahl von der NSA bekannten Schwachstellen in Hardware wie Software großer Unternehmen ausnutzen können, wobei unklar ist, wer von den entsprechenden Firmen die backdoors in Rücksprache mit der NSA installiert hat (lassen).

Bei den im Katalog genannten Unternehmen kam mittlerweile auch zu Reaktionen:

Im Fall von Apple wird die Zusammenarbeit mit der NSA zur Erstellung von backdoors vehement abgestritten, genauso verhält es sich mit der Kenntnis von Programmen wie DROPOUTJEEP. Im gleichen Statement nennen sie die NSA indirekt “malicious hackers”.

Der Firewall-Hersteller Cisco hingegen hat nach Einsicht der veröffentlichten Informationen am Dienstag eine Untersuchung zu den von der NSA genutzten Schwachstellen angekündigt. Zu keinem Zeitpunkt habe Cisco, wie auch Dell in einer Erklärung angab, mit der Regierung zusammen gearbeitet um Sicherheitslücken in die eigenen Produkte einzubauen.

Bei Hewlett-Packard sieht man hingegen keine Anzeichen für einen Fremdzugriff auf die eigenen Server, noch auf eine Kompromittierung der eigenen Sicherheitsstandards.

Es ist eine unangenehme Situation, die sich in der NSA-Debatte zum wiederholten Male zeigt: Entweder haben führende Unternehmen bewusst mit der NSA zusammengearbeitet und Sicherheitslücken in die eigenen Produkte eingebaut, oder größere Sicherheitslücken blieben über Jahre hinweg unentdeckt. Beides ist gefährlich.

Sicher haben Firmen wie Apple und Hewlett-Packard mit der NSA zusammen gearbeitet, wenn auch manchmal unter Druck von der NSA selbst.

Diese Geheimdienste sind mittlerweile derart gefährlich geworden das man sie eigentlich nur noch mit Gewalt bekämpfen könnte, aber das will ja keiner, weil sie alle vor den Amis kuschen, ähnlich wie beim transatlantik Abkommen.

Warum beziehen nicht Organisationen wie der CCC endlich mal Stellung und versuchen die NSA selbst zu hacken?

Warum distanzieren sie sich nicht endlich von diesem System?

Es ist doch auch schon lange kein Geheimnis mehr das unsere Regierungen nicht das geringste Interesse haben den Sachverhalt darzustellen oder Aufzuklären, oder gar aktiv etwas dagegen zu tun.

Im Gegenteil sie möchten selbst an der Datenflut teilhaben.

Dieses Gebaren richtet sich gegen uns alle, wenn wir dem nicht Einhalt gebieten, werden wir über kurz oder lang alle versklavt werden.

Ich vermute mal die Technologiekonzerne haben einen Deal via Finanzamt (IRS), „wir lassen auch eure Steuersparmodelle (z.B. Double Irish with a Dutch Sandwich) und ihr kooperiert, ansonsten könnte ihr schon mal eine Überweisung fertig machen.“

Sonst sind die ja auch nicht zimperlich mit dem Steuereintrieb bei Expats. Hatte mich immer gewundert, dass sie dieses Loch offen gelassen haben. wp.me/p3Ux7H-8p

Sollte das so laufen können die Konzerne natürlich weiter behaupten es gäbe keine Kooperation, läuft halt inoffiziell und ohne Rechnung.

Letztendlich werden ja gerade die Interessen von Großkonzernen vertreten.

Das ist quatsch. Der Staat braucht dank Patriot Act keine Erpressungsmaßnahmen dieser Art. Würde sich ein Unternehmen den darin definierten Pflichten nicht unterwerfen würde er verklagt und wenn es hart auf hart kommt, dicht gemacht. So einfach ist das!

Gefährlich ist es übrigens auch, den Überwachern ohne Not noch zusätzliche Anknüpfungspunkte zu liefern:

Quelle: http://www.neueste-nachrichten.eu/datenschutzbeauftragte-datenschutz-muss-sicherheit-schaffen/

Auch der Link zeigt wieder wo der Hase hin läuft…:-(

Bitte mal die Quelle auf ihren Wahrheitsgehalt überprüfen!

„Die Meldungen auf dieser Seite sind frei erfunden. Dennoch wurde bei der Recherche größtmögliche Sorgfalt angewandt.“

Quelle: http://www.neueste-nachrichten.eu/impressum/

Da können Sie mal sehen, wo wir schon gelandet sind:

Man traut den Politikern solche Aussagen nicht nur zu, nein, man glaubt auch sofort, dass ein Politiker so etwas gesagt hat.

Und ich muss auch sagen: Selbst wenn das so nie gesagt wurde, wette ich mit Ihnen, dass die ehe Datenschutzbeauftragte genau so denkt.

Also sie können noch so oft sagen, dass es „nur“ Satire ist – die Realität hat die Satire längst überholt.

@Cheval Alazán

Leider muss ich ihrer Aussage in allen Punkten zustimmen!

Beim lesen des Artikels hat sich mir der Magen umgedreht…

Die Meldung hat einfach gepasst…zusätzlich musste man in der letzten Vergangenheit so viele hanebüchene Meldungen ertragen…früher hätte ich diese nur mit einem: „Jaaa…genau“ kommentiert. Heute glaub ich fast alles… was dieses Thema betrifft!

Ein Geheimdienst jagt Terroristen bei „world of warcraft“…was hat ich gelacht!! Nu nich mehr!!

Heute hab ich das Gefühl ich lebe in der DDR 2.0

Fähige Leute wie Peter Schaar werden geblockt. Kompetent wirkender Ersatz??? JaNee…wohl ehr die „Dolores Umbridge“ des Datenschutzes!!

Ich sag nur: „Der Winter naht!“ ;-)

also ich meine man kann förmlich daran riechen, das diese ganze überwachungsscheisse kein gutes ende finden wird…..

SIM-Karten können zum Beispiel mit den Software-Implantaten GOPHERSET (0$) und MONKEYCALENDER (0$) Über ersteres

->

da fehlt das ende vom satz =)

Informaten -> Informanten

kam mittlerweile -> kam es mittlerweile

Wer zur Hölle denkt sich bei denen eigentlich die ganzen Akronyme aus? oO

Die haben sicher eine Software dafür.