Im Sommer 2015 hat der Bundestagshack immer wieder die Medien dominiert. Gesicherte Tatsachen hat die Öffentlichkeit nur wenige erfahren. Im Bundestag selbst sah das nicht viel besser aus, das zeigen Protokolle der IuK-Kommission des Bundestages, die wir hier in Recherche-Kooperation mit dem Linux-Magazin veröffentlichen. Sie zeigen, wie die IT-Abteilung des Bundestags mit dem Angriff überfordert war, wie problematische Entscheidungen zur Einbeziehung Dritter über die Köpfe von Abgeordneten hinweg getroffen wurden und wie Informationen an die IuK-Kommission, zuständig für den „Einsatz neuer Informations- und Kommunikationstechniken und -medien“, und den Rest der Abgeordneten und Mitarbeiter nur unzureichend kommuniziert wurden.

Was im letzten Sommer geschah

Am 15. Mai berichtete zuerst der Spiegel darüber, dass der Deutsche Bundestag Opfer eines Hackingangriffs geworden ist. Zu diesem Zeitpunkt lief die Attacke bereits über zwei Wochen. Wir konnten mittels geleakter Protokolle aus der IuK-Kommission und weiterer Dokumente – alle unten im Volltext – die Ereignisse und Erkenntnisse, über die bereits berichtet wurde, ergänzen und sortieren und haben sie für einen schnellen Überblick zusätzlich in einer Zeitleiste dargestellt.

Am 30. April, so schätzt das Bundesamt für Sicherheit in der Informationstechnik (BSI), hat der Angriff auf den Bundestag begonnen, doch schon zuvor war einer der Server aufgefallen, an den später Daten aus dem Parlamentsnetz abflossen. Am 13. April sei die Adresse eines „vom Bundesamt für Verfassungsschutz (BfV) als verdächtig angesehenen Servers im IVBB gesperrt worden“. Der IVBB – der „Informationsverbund Berlin-Bonn“ – ist der Kommunikationsverbund für die obersten Bundesbehörden, darunter Bundesministerien und Kanzleramt. Der Bundestag betreibt seine eigene Infrastruktur und wurde bei Sperrung des Servers im IVBB nicht gewarnt.

Über mögliche Einfallstore berichtet Dirk Häger vom BSI in der Sitzung der IuK-Kommission vom 11. Juni…

[…] dass keine Kenntnisse zum Ersteinstieg in das Netz des Bundestages vorlägen. Als mögliche Ausgangspunkte werden jedoch entweder eine E-Mail mit einem Link auf ein Schadprogramm oder der Aufruf einer entsprechend manipulierten Webseite vermutet.

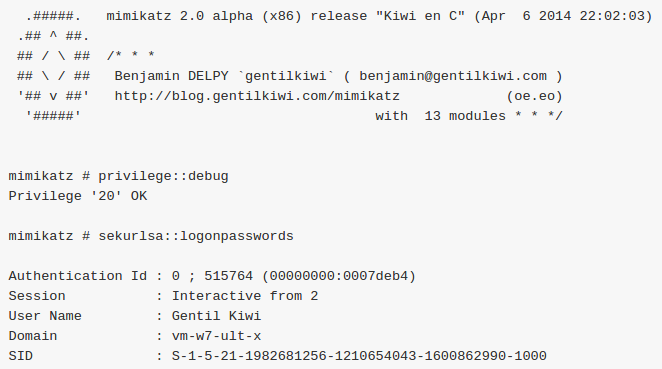

Zu diesem Zeitpunkt war bereits klar, dass die Angreifer über einen Abgeordnetenrechner in das Netz eingebrochen waren. Mit dem Open-Source-Tool mimikatz haben sie sich am 5. Mai Zugang zu Passwörtern verschafft, auch von Admins. Am 6. Mai waren sie in der Lage, auf andere Server zuzugreifen, am 7. Mai haben sie zum ersten Mal versucht, eine Datei zu übertragen. Das ist zunächst gescheitert – die Datei war zu groß.

Ein Mitarbeiter des BSI drückt das am 2. Juli beunruhigend aus:

Nach dem darauf folgenden Wochenende [des geschätzten Erstangriffs] seien die Täter bereits in der Lage gewesen, sich frei im Netz zu bewegen. Insgesamt sei es den Angreifern gelungen, 5 der 6 Accounts der Domänenadministratoren der Bundestagsverwaltung zu kompromittieren und zu nutzen.

Erste Hinweise nicht ernstgenommen

Die ersten Hinweise, dass etwas im Bundestag nicht stimmt, kamen am 8. Mai auf. Bundestagsmitarbeiter hatten bei der Bundestags-IT Vermutungen eines Trojanerbefalls geäußert, doch man nahm die Sache nicht so richtig ernst. Es habe sich „zunächst um Untersuchungen im Rahmen des Alltäglichen“ gehandelt.

Erst als der Verfassungsschutz sich am 12. Mai meldete, begann man zu begreifen, dass man es nicht mit einem der tagtäglich stattfindenden Standardangriffe zu tun hat. Das BfV meldete sich bei der Geheimschutzstelle des Bundestags, nach eigenen Angaben habe man Informationen aus dem Ausland zu auffälligen Datenverkehren aus dem Bundestag bekommen. Die Geheimschutzstelle informierte daraufhin das Bundestagsreferat für IT-Sicherheit. Auch das BSI und das Cyberabwehrzentrum wurden vom BfV in Kenntnis gesetzt.

Woher die Informationen aus dem Ausland stammten, verriet das BfV nicht. In einer Sitzung des Verteidigungsausschusses am 22. Februar erwähnte Thomas Rid vom King’s College London überraschenderweise fast nebenbei, dass ein britisches Unternehmen das BfV informiert habe. Ein Kunde des Unternehmens habe sich über die deutschen Daten auf den eigenen Servern gewundert.

Ab dem 15. Mai begann man mit dem Versuch, das Problem zu lösen. Neben Analysetätigkeiten begann man, „möglichst viele“ Internetzugriffe aus dem Bundestag über den IVBB zu leiten. Da dessen Bandbreite von 1 Gb/s nicht ausreichte, betraf das an Werktagen nur einen Teil, an Wochenenden aber den gesamten http- und https-Verkehr.

Die Problembehebung fand ihren Höhepunkt in der viertägigen Netzabschaltung und Server-Erneuerung während der Sommerpause 2015. Doch die Bundestags-IT war zu schwach, um den Angriff allein abzuwehren. BSI, BfV und externe Unternehmen wurden zu Hilfe geholt.

Besonderheiten der Gewaltenteilung

Dass in die Untersuchung des Bundestagshacks BSI, BfV und externe Firmen einbezogen wurden, war in der gegebenen Situation unvermeidlich, ist jedoch nicht unproblematisch. Denn der Bundestag betreibt aufgrund der Gewaltenteilung eine eigene Infrastruktur.

In der 7. Sitzung der IuK-Kommission weist Konstantin von Notz, stellvertretendes Mitglied der Grünen in der IuK-Kommission, darauf hin:

Durch die Rechtstellung des Deutschen Bundestages sei die Einbindung von Behörden der Exekutive – auch zur Abwehr von Cyberangriffen – juristisch grundsätzlich kein triviales Unterfangen. Dies habe nichts mit den als ehrenwert anerkannten guten Fachleuten zu tun. Hier gehe es um die verfassungsmäßig bewusst gewollte Gewaltenteilung. Er weist darauf hin, dass der Bundestag eine eigene Polizei habe, nicht weil der Berliner Polizei misstraut werde sondern als Zeichen seiner besonderen Rechtsstellung.

Abgeordnete der Linksfraktion lehnten besonders eine Beteiligung des Verfassungsschutzes ab. Petra Sitte, Parlamentarische Geschäftsführerin der Linken, sprach sich gegen eine Beteiligung des BfV aus. Sie forderte im Juni 2015 in der FAZ, dass „der Bundestag Herr des Verfahrens zur Aufklärung bleibt“ und das Parlament umfassend darüber informiert wird, „wer wann und wie an der Aufklärung beteiligt ist“.

Da viele Mitglieder der Linken in der Vergangenheit vom Verfassungsschutz beobachtet wurden, ist die Skepsis, den Verfassungsschutz an die eigenen Rechner zu lassen, verständlich. Doch gegen eine Beratung – im Gegensatz zu eigenen Ermittlungen – durch das BfV sprach man sich nie aus.

Vor vollendete Tatsachen gestellt

Viele Missverständnisse diesbezüglich hätten vermieden werden können, wenn die Bundestagsmitglieder besser informiert worden wären. Stattdessen wurde man oft vor vollendete Tatsachen gestellt. So erhielten am 10. Juni die Mitglieder der IuK-Kommission einen Aktenvermerk.

Dieser gehe auf ein Angebot von Herrn Dr. Maaßen, Präsident des Bundesamtes für Verfassungsschutz (BfV), zurück, den Deutschen Bundestag bei Maßnahmen zur Abwehr des Angriffs auf das IT-System des Deutschen Bundestages zu unterstützen sowie im Rahmen der Zuständigkeit seiner Behörde entsprechende eigene Aktivitäten zu entfalten.

Aus dem Aktenvermerk von einer Besprechung am 5. Juni zwischen Vertretern der Bundestagsverwaltung und dem BfV geht hervor, dass das BfV den Bundestag um Zustimmung bittet, „dass Erkenntnisse […] vom BSI dem BfV zur Verfügung gestellt werden dürfen, um in die Analyse Informationen einfließen zu lassen, die dem BSI aufgrund seiner technischen Ausrichtung nicht zur Verfügung stünden“. Dabei versichert das BfV gleich mit, …

[…] dass es generell keine Werkzeuge nutzt, die im inneren Netz der betroffenen Institution eingesetzt werden können oder sollen. D. h. das BfV will und wird keinen Zugriff auf Rechner des Parlakom-Netzes im Deutschen Bundestag sowie den Netzen der Fraktionen erhalten.

Die Mitglieder der IuK-Kommission bekamen jedoch nicht die Möglichkeit, darüber zu beraten. In der Sitzung am 11. Juni war bereits alles geregelt, das BSI hat das BfV über den Angriff informiert – „in einer als geheim eingestuften Unterlage“.

Die Bundesdatenschutzbeauftragte war nicht einbezogen als es darum ging, dass Dritte beteiligt werden, denn auch sie ist „aufgrund des verfassungsrechtlichen Gewaltenteilungsgrundsatzes“ nicht mit der Kontrolle des Bundestages betraut. Gegenüber netzpolitik.org äußerte sich ihre Behörde dennoch:

Ganz grundsätzlich gilt, dass die Einbeziehung von Dritten in die Analyse des Bundestags-Hacks aus datenschutzrechtlicher Sicht nicht ausgeschlossen ist. Es ist allerdings erforderlich, eine mögliche Kenntnisnahme oder Weiterleitung von personenbezogenen Daten datenschutzkonform auszugestalten. Hierzu können beispielsweise Vereinbarungen zur Auftragsdatendatenverarbeitung und Übereinkünfte zur Vertraulichkeit von Analysen und deren Ergebnissen geschlossen werden.

Unseren Informationen zufolge bekamen Abgeordnete auf Nachfragen nach den genauen Umständen, rechtlichen Grundlagen und Implikationen einer Einbeziehung von BSI, BfV und Dritten nur unbefriedigende Antworten.

Auf fremde Hilfe angewiesen

Es ist sehr deutlich, dass der Bundestag nicht im Stande war, den Angriff ohne fremde Hilfe abzuwehren. Aber auch das BSI schaffte es nicht ohne Unterstützung. Etwa 15 Mitarbeiter mit der entsprechenden Kompetenz seien im BSI beschäftigt, teilte BSI-Präsident Michael Hange den Mitgliedern der IuK-Kommission mit, doch nicht alle konnten mit dem Bundestagsangriff befasst werden, denn der Schutz der Regierungsnetze durfte nicht komplett vernachlässigt werden.

Zu Beginn der Voranalysen am 16. Mai waren drei Mitarbeiter des BSI und zwei Mitarbeiter der IT-Sicherheitsfirma BFK aus Karlsruhe im Einsatz. Später wuchs die Zahl der ingesamt eingesetzten BSI-Mitarbeiter auf zehn und man bezog einen „Spezialist der T-Systems für das Active Directory“ hinzu.

Der Geschäftsführer von BFK sah den Angriff als nicht besonders schwerwiegend an, zumindest kommentierte er im Juni 2015, es sei „kein allzu großer Fall. Die Aufregung ist nur so groß, weil es um den Bundestag geht. Aber in der Industrie gibt es viel größere Fälle.“

Bedenkliche (Des)Informationspolitik

Abgesehen von der Beteiligung von BfV und Co. wurden auch in weiteren Aspekten Informationen nur unzureichend weitergegeben. In den Sitzungen der IuK-Kommission drücken Abgeordnete immer wieder ihren Unmut darüber aus. Am 15. Mai, als die Analysearbeiten starteten, wurden alle Rechner im Bundestag mit der Vorwarnzeit von einer Minute heruntergefahren. Der CSU-Abgeordnete Reinhard Brandl drückte sich in einer Sitzung hochgradig diplomatisch aus:

Er bemängelt jedoch kommunikative Defizite am Freitag, dem 15.5.2015, an dem alle Rechner im Bundestag heruntergefahren worden seien. Der kurze und einzige Hinweis, dass der Rechner in einer Minute heruntergefahren werde, sei nicht ausreichend. Eine Vorwarnung in solchen Fällen, etwa von 5 Minuten, sei wünschenswert.

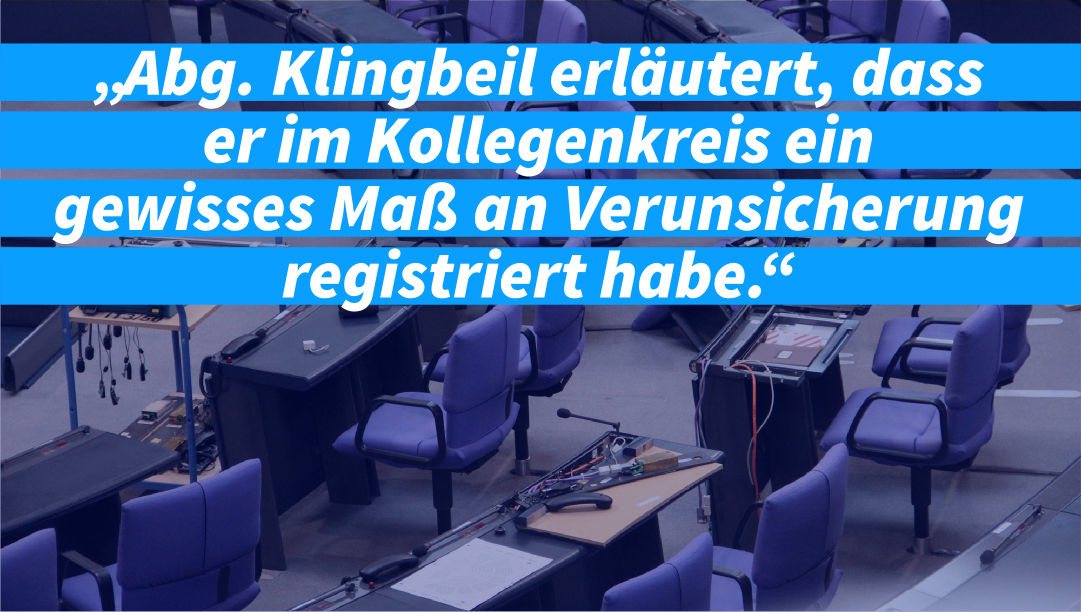

Lars Klingbeil von der SPD äußerte in der gleichen Sitzung, er habe „im Kollegenkreis ein gewisses Maß an Verunsicherung registriert“. Eine Frage, die die Abgeordneten besonders interessierte, ist die nach dem Ziel der Angreifer. Sind Daten aus dem NSA-Untersuchungsausschuss abgeflossen, sind nur bestimmte Abgeordnete betroffen, wie viele Daten wurden ausgeleitet? Am Anfang war die Rede davon, dass gezielt nach Outlook-Maildateien und Office-Dokumenten gesucht wurde. Im Abschlussbericht des BSI wurden auch Keylogger und Programme zum Erstellen von Screenshots erwähnt. Insgesamt seien etwa 16 GB an Daten abgeflossen.

Presse „weiß“ mehr als Abgeordnete

Viele weisen darauf hin, dass sie ihre Informationen primär aus der Presse beziehen mussten. Für die IuK-Kommission, das federführend mit dem Vorfall befasste Gremium, ist das hochproblematisch. Und so richtete sich der Unmut nicht allein gegen die mangelnde Eigeninformation, sondern auch gegen die besser informierte Presse. Steffi Lemke richtete in der Sitzung am 21. Mai die Frage an Ex-BSI-Präsident Michael Hange inwieweit er „das Kommunikationsverhalten seiner Mitarbeiter und der beteiligten Firma im Griff habe“. Hange dementierte die Vorwürfe, das BSI informiere die Öffentlichkeit nicht von sich aus:

Die Pressemeldungen stimmten zudem in Teilen nicht. So träfen beispielsweise die Nachrichten, dass es sich um einen DDoS-Angriff handele, nicht zu. Er führt ergänzend aus, dass mit Informationen zu Cyberangriffen auf Firmen und Behörden auch deshalb vertraulich umgegangen werde, damit diese nicht durch Presseveröffentlichungen zusätzliche Schäden erleiden würden und zusätzlich der Angreifer gewarnt werde.

In seinem Abschlussbericht kritisierte das BSI nochmals die Informationsweitergabe an die Presse, der Angreifer sei frühzeitig gewarnt worden und habe die Möglichkeit gehabt, seine Aktivitäten zu verschleiern.

Die um sich greifende Desinformation hätte verhindert werden können, findet Petra Sitte, stellvertretendes Mitglied der Linken in der IuK-Kommission:

Der Bundestag hat vergangenen Sommer zwar auf der technischen Ebene Fehler- und Ursachenanalyse betrieben, es aber versäumt, frühzeitig, schnell und transparent über die eigenen Erkenntnisse rund um den Angriff zu informieren. Dadurch erst war es möglich, dass entsprechende Gerüchte, Teilinformationen und Halbwahrheiten entstehen konnten, die die Geschehnisse mehr verschleierten als aufklärten. Die LINKE hat versucht, mit der Veröffentlichung der Analyse der Angriffe auf ihre eigenen Systeme (u.a. auf netzpolitik.org), hier für mehr Klarheit zu sorgen.

Wer war’s denn jetzt?

Seit Bekanntwerden des Angriffs zirkulierten Gerüchte über die Urheberschaft des Angriffs. Die Vermutungen konzentrierten sich auf Russland, wie auch der Spiegel Anfang Juni bekanntgab. Doch in den Protokollen der IuK-Kommission und dem Abschlussbericht des BSI sucht man vergeblich nach Hinweisen auf die Identität der Angreifer. Nur an einer Stelle taucht ein Anhaltspunkt auf. Ex-BSI-Präsident Michael Hange erklärte der IuK-Kommission am 2. Juli:

Das Muster des Angriffes und der Ausleitung von Daten entspräche dem bereits von anderen Stellen bekannten APT 28.

Das fand auch Claudio Guarnieri heraus, der unabhängig Rechner der Linksfraktion untersuchte und auf netzpolitik.org seinen investigativen Bericht veröffentlichte:

Die Zuordnung von Malware-Angriffen ist niemals leicht, aber im Laufe der Untersuchung habe ich Hinweise darauf gefunden, dass der Angreifer mit einer staatlich unterstützen Gruppe namens Sofacy Group zusammenhängt – auch bekannt als APT 28 oder Operation Pawn Storm.

Frühere Untersuchungen haben die Gruppe mit Russland in Verbindung gebracht. Einen gesicherten Beweis stellt das nicht dar. Dennoch hält sich die Zurechnung zu Russland hartnäckig. Mittlerweile geht man stark davon aus, dass die Angreifer einen Geheimdienst-Hintergrund haben. Daher hat im Januar 2016 – acht Monate nach Bekanntwerden des Angriffs – der Generalbundesanwalt Ermittlungen aufgenommen. Gegenüber netzpolitik.org bestätigte die Behörde:

Nach der grundgesetzlichen Kompetenzverteilung zwischen Bund und Ländern ist die Strafverfolgung grundsätzlich Sache der Länder. Nur in ganz besonderen Ausnahmefällen ist der Bundesanwaltschaft als Bundesbehörde die Strafverfolgung auf dem Gebiet des Staatsschutzes nach Maßgabe von Art. 96 Abs. 5 GG und § 120 GVG vorbehalten. […] Daher galt es zunächst zu prüfen, ob Anhaltspunkte für einen nachrichtendienstlichen Hintergrund des elektronischen Angriffs und mithin eine Straftat in der Zuständigkeit der Bundesanwaltschaft vorliegen. Die Bundesanwaltschaft hat deshalb nach Bekanntwerden des elektronischen Spähangriffs auf das IT-Netz des Deutschen Bundestags zunächst Vorermittlungen aufgenommen. Im Januar 2016 teilte das Bundesamt für Verfassungsschutz Erkenntnisse mit, aufgrund derer davon auszugehen ist, dass es sich um einen geheimdienstlich gesteuerten Angriff gehandelt haben könnte. Daraufhin hat die Bundesanwaltschaft am 15. Januar 2016 förmliche Ermittlungen wegen des Verdachts der geheimdienstlichen Agententätigkeit gegen unbekannt aufgenommen.

Wie geht es weiter?

Trotz den im Laufe des letzten Jahres ergriffenen Maßnahmen ist die Absicherung der Bundestags-IT noch lange nicht abgeschlossen und wird wohl noch einige Monate andauern. Helge Winterstein, Leiter der Unterabteilung IT im Bundestag, gab in der 9. Sitzung am 10. September der IuK-Kommission bekannt, dass „noch nicht alle kurzfristigen Maßnahmen umgesetzt worden“ seien, außerdem werde es „leider nicht möglich sein, alle langfristigen Maßnahmen bereits in 2016 abzuschließen“. Für das Jahr 2016 habe man fünf zusätzliche Dienstposten und Mittel beantragt, um in Zukunft besser gewappnet zu sein. Aber, wie auch in den IuK-Sitzungen mehrfach betont: Absolute Sicherheit gegen Angriffe kann es nicht geben. Daher ist es wichtig, sie frühzeitig zu erkennen und genügend Kapazitäten vorzuhalten, sie abzuwehren.

Neben organisatorischen und personellen Maßnahmen ist gleichermaßen wichtig, dass auch die Abgeordneten ihr Verhalten anpassen und ein Bewusstsein dafür entwickeln, sich sicherer im Internet zu bewegen. Die IuK-Kommission hat dafür Maßnahmen beschlossen, die auch verdeutlichen, wie lax die IT-Sicherheit bisher gehandhabt wurde. „Sukzessive“ sollen die Passwörter für die Festplattenverschlüsselung auf Wahlkreisgeräten und Laptops auf mindestens acht Zeichen erhöht werden. Eine Empfehlung, die eigentlich bereits seit Jahren vom BSI gegeben wird. Auch, dass systematisch eine sichere Einbindung von Drittgeräten wie Smartphones und Tablets erfolgen soll, wirkt längst überfällig.

Konstantin von Notz ist, auch vor dem Hintergrund der Informationspolitik gegenüber Abgeordneten, skeptisch, ob alles Nötige unternommen wurde und wird. Er fordert, den Schutz der IT-Infrastruktur endlich ernst zu nehmen. In einem Statement gegenüber netzpolitik.org mahnte er an:

Der ganze Vorgang hat noch einmal verdeutlicht, wie schlecht es um den Schutz unserer IT-Infrastrukturen heute bestellt ist. Die Information der Abgeordneten war lange Zeit vollkommen unzureichend. […] Insgesamt wurde deutlich, dass das Verfassungsorgan Bundestag mit der Abwehr des Angriffs maßlos überfordert war und man auf Hilfe Dritter zurückgreifen musste. Diese Erkenntnis muss Folgen haben: Die IT des Bundestages muss grundlegend neu aufgestellt werden. Der Bundestag muss in die Lage versetzt werden, Angriffe eigenständig abzuwehren. […] Gleichzeitig müssen die Bemühungen zum Schutz unserer digitaler Infrastrukturen, nicht nur die des Bundestages, insgesamt dringend intensiviert werden. Auch die Bundesregierung muss endlich erkennen, wie wichtig der Schutz digitaler Infrastrukturen heute ist. Dass von ihr vorgelegte IT-Sicherheitsgesetz geht an den tatsächlichen Problemen völlig vorbei. Hier bedarf es sehr viel mehr Anstrengungen.

Fazit

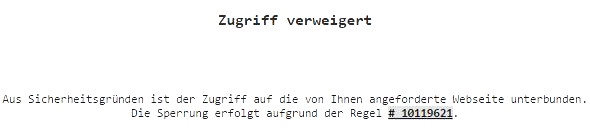

Ob man durch den Bundestagshack gelernt hat, muss die Zukunft zeigen. Von außen wirkt es, als sei man in den Normalmodus zurückgekehrt, als wäre nichts geschehen. Obwohl – nicht ganz. Da das Bundestagsnetz immer noch zu Teilen über den IVBB geleitet wird, das mit 100.000 gesperrten Seiten etwa 20 Mal mehr Inhalte sperrt als das Bundestagsnetz es tat, stoßen Abgeordnete und Mitarbeiter immer wieder auf gesperrte Webseiten. Nicht alle davon sind gefährlich, auch die Seite der schwedischen, sozialistischen Tageszeitung Flamman ist nicht zugänglich. Will man dennoch darauf zugreifen, muss man zum Telefon greifen und die IT-Hotline informieren.

Wir werden den Vorgang weiter begleiten und sind gespannt auf die Ermittlungsergebnisse des Generalbundesanwalts. Über sonstige sachdienliche Hinweise durch die üblichen Kanäle freuen wir uns, genau wie über Spendenunterstützung, die uns so aufwändige Recherchen erst ermöglicht.

Statements

Hier noch einmal alle Statements, die wir bekommen haben, im Volltext. Auf viele Statements von Mitgliedern der IuK-Kommission warten wir aufgrund von Dienstreisen, Wahlkampf und Co. noch. Wir werden sie nachtragen, sobald sie uns vorliegen. Ein Statement der SPD wurde uns heute noch versprochen.

Bernhard Kaster, Obmann der Union in der IuK-Kommission sieht „keinen Antwortbedarf“, da „zu den von Ihnen aufgeworfenen Fragen insbesondere im vergangenen Sommer von den Fraktionen bereits hinreichend Stellung bezogen wurde.“

Petra Sitte, Parlamentarische Geschäftsführerin der Linken im Bundestag und stellvertretendes Mitglied in der IuK-Kommission

Der Bundestag hat vergangenen Sommer zwar auf der technischen Ebene Fehler- und Ursachenanalyse betrieben, es aber versäumt, frühzeitig, schnell und transparent über die eigenen Erkenntnisse rund um den Angriff zu informieren. Dadurch erst war es möglich, dass entsprechende Gerüchte, Teilinformationen und Halbwahrheiten entstehen konnten, die die Geschehnisse mehr verschleierten als aufklärten. Die LINKE hat versucht, mit der Veröffentlichung der Analyse der Angriffe auf ihre eigenen Systeme (u.a. auf netzpolitik.org), hier für mehr Klarheit zu sorgen.

Konstantin von Notz, netzpolitischer Sprecher der Grünen im Bundestag und stellvertretendes Mitglied der Grünen in der IuK-Kommission

Der ganze Vorgang hat noch einmal verdeutlicht, wie schlecht es um den Schutz unserer IT-Infrastrukturen heute bestellt ist. Die Information der Abgeordneten war lange Zeit vollkommen unzureichend. Gleiches gilt für die Kommunikation gegenüber den zuständigen Gremien des Bundestages. Bezüglich der Dimension des Angriffs auf den Bundestag und dessen Abwehr bestehen daher weiterhin erhebliche, auch verfassungsrechtlich tiefgehende Fragen, die bis heute nicht befriedigend beantwortet wurden. Insgesamt wurde deutlich, dass das Verfassungsorgan Bundestag mit der Abwehr des Angriffs maßlos überfordert war und man auf Hilfe Dritter zurückgreifen musste. Diese Erkenntnis muss Folgen haben: Die IT des Bundestages muss grundlegend neu aufgestellt werden. Der Bundestag muss in die Lage versetzt werden, Angriffe eigenständig abzuwehren. Eine Entkopplung von anderen Netzen ist dringend geboten. Genauso muss sich sehr viel intensiver mit der Frage beschäftigt werden, welcher weiterer Maßnahmen es bedarf, um zu verhindern, dass zukünftig ähnliche Angriffe erneut Erfolg haben. Hierzu gehört auch die Frage, ob es sicherheitstechnisch nicht kontraproduktiv war, allein auf proprietäre Anbieter zu wechseln. Auch wird in Zukunft nicht mehr jede Annehmlichkeit für Abgeordnete bewilligt werden können. Die IT-Sicherheit des Parlaments muss insgesamt eine sehr viel höhere Bedeutung beigemessen werden als dies bislang der Fall war. Hier würde man sich eine gänzlich andere Sensibilität wünschen. Diese hat man in den letzten Monaten leider vermisst. Gleichzeitig müssen die Bemühungen zum Schutz unserer digitaler Infrastrukturen, nicht nur die des Bundestages, insgesamt dringend intensiviert werden. Auch die Bundesregierung muss endlich erkennen, wie wichtig der Schutz digitaler Infrastrukturen heute ist. Dass von ihr vorgelegte IT-Sicherheitsgesetz geht an den tatsächlichen Problemen völlig vorbei. Hier bedarf es sehr viel mehr Anstrengungen.

Saskia Esken, Stellvertretende Sprecherin der AG Digitale Agenda der SPD-Bundestagsfraktion

Zunächst musste es darum gehen, den Angriff abzuwehren und die volle Funktionsfähigkeit der Bundestags-IT wieder herzustellen. Die Mitglieder des Bundestags waren über die IuK-Kommission in den Diskussionsprozess einbezogen. Dabei war die Kommunikation zwischen Verwaltung und Parlament insbesondere nach der Entdeckung des Angriffs nicht immer optimal.

Im Nachgang des Cyber-Angriffes auf den Deutschen Bundestag muss nun eine systematische Gefährdungsanalyse der IT des Deutschen Bundestages erfolgen und es müssen entsprechende Schutzkonzepte entwickelt werden, die ich die mobilen Geräte mit in den Blick nehmen. Gerade die IT des Bundestages muss in ihrer Sicherheitsarchitektur dem Stand der Technik entsprechen, damit die Abgeordneten sich in ihrer Arbeit und ihrer Kommunikation auf die Wahrung von Vertraulichkeit und Unabhängigkeit verlassen können. Dabei ist es selbstverständlich, dass Entscheidungen in den entsprechenden parlamentarischen Gremien getroffen werden müssen.

Generalbundesanwalt

Nach der grundgesetzlichen Kompetenzverteilung zwischen Bund und Ländern ist die Strafverfolgung grundsätzlich Sache der Länder. Nur in ganz besonderen Ausnahmefällen ist der Bundesanwaltschaft als Bundesbehörde die Strafverfolgung auf dem Gebiet des Staatsschutzes nach Maßgabe von Art. 96 Abs. 5 GG und § 120 GVG vorbehalten. Danach besteht eine unmittelbare Verfolgungskompetenz der Bundesanwaltschaft nur für die in § 120 Abs. 1 GVG abschließend aufgezählten Straftaten. Hierzu zählt auch der Tatbestand der geheimdienstlichen Agententätigkeit (§ 99 StGB). Daher galt es zunächst zu prüfen, ob Anhaltspunkte für einen nachrichtendienstlichen Hintergrund des elektronischen Angriffs und mithin eine Straftat in der Zuständigkeit der Bundesanwaltschaft vorliegen. Die Bundesanwaltschaft hat deshalb nach Bekanntwerden des elektronischen Spähangriffs auf das IT-Netz des Deutschen Bundestags zunächst Vorermittlungen aufgenommen. Im Januar 2016 teilte das Bundesamt für Verfassungsschutz Erkenntnisse mit, aufgrund derer davon auszugehen ist, dass es sich um einen geheimdienstlich gesteuerten Angriff gehandelt haben könnte. Daraufhin hat die Bundesanwaltschaft am 15. Januar 2016 förmliche Ermittlungen wegen des Verdachts der geheimdienstlichen Agententätigkeit gegen unbekannt aufgenommen.

Bundesbeauftragte für den Datenschutz und die Informationsfreiheit

Die BfDI ist grundsätzlich nur für die datenschutzrechtliche Beratung und Kontrolle der Bundestagsverwaltung zuständig. Der parlamentarische Bereich des Bundestages untersteht aufgrund des verfassungsrechtlichen Gewaltenteilungsgrundsatzes nicht der datenschutzrechtlichen Kontrolle und Bewertung der BfDI.

Ganz grundsätzlich gilt, dass die Einbeziehung von Dritten in die Analyse des Bundestags-Hacks aus datenschutzrechtlicher Sicht nicht ausgeschlossen ist. Es ist allerdings erforderlich, eine mögliche Kenntnisnahme oder Weiterleitung von personenbezogenen Daten datenschutzkonform auszugestalten. Hierzu können beispielsweise Vereinbarungen zur Auftragsdatendatenverarbeitung und Übereinkünfte zur Vertraulichkeit von Analysen und deren Ergebnissen geschlossen werden.

Dokumente im Volltext

- Kurzprotokoll der 6. Sitzung der IuK-Kommission

- Aktenvermerk – IT-Vorfall im Deutschen Bundestag

- Kurzprotokoll der 7. Sitzung der IuK-Kommission

- Kurzprotokoll der 8. Sitzung der IuK-Kommission

- Kurzprotokoll der 9. Sitzung der IuK-Kommission

- Prüfung der Umsetzung weiterer Maßnahmen zur IT-Sicherheit Vorlage für die IuK-Kommission

- Zeitnahe Maßnahmen zur Verbesserung der IT-Sicherheit – Vorlage für die IuK-Kommission

- Informationen zum Cyberangriff auf den Bundestag – hier: Abschlussbericht BSI

- Tagesordnung der 10. Sitzung der IuK-Kommission

Kurzprotokoll der 6. Sitzung der IuK-Kommission

Kommission des Ältestenrates für den Einsatz neuer Informations- und Kommunikationstechniken und -medien

Berlin, den 21. Mai 2015, 8:00 Uhr

Sitzungsort: 10557 Berlin, Friedrich-Ebert-Platz 1

Sitzungssaal: Plenarbereich Reichstagsgebäude,

Ältestenratssaal (Raum 2 N014)

Vorsitz: VPn Petra Pau, MdB

Tagesordnung

- Tagesordnungspunkt 1: Bericht des BSI-Präsidenten, Herrn Hange, zum Angriff auf die IT des Deutschen Bundestages

- Tagesordnungspunkt 2: Verschiedenes

Die Vorsitzende begrüßt die Teilnehmer zur außerordentlichen Beratung der IuK-Kommission. Aus persönlichen Gründen sei es nicht möglich gewesen, vor der heutigen Beratung eine Besprechung der Obleute einzuberufen. Die Vorsitzende führt kurz in den Sachverhalt des Angriffes auf die Informationstechnik des Deutschen Bundestages ein und übergibt zur Darstellung der Sicht der Bundestagsverwaltung Herrn Möhlmann (RL IT 5) das Wort.

Tagesordnungspunkt 1

Bericht des BSI-Präsidenten, Herrn Hange, zum Angriff auf die IT des Deutschen Bundestages

Herr Möhlmann (RL IT 5) erläutert, dass am 8.5.2015 im Rahmen der normalen Betriebsüberwachung festgestellt worden sei, dass zwischen Serversystemen nicht übliche Kommunikation stattgefunden habe. Konkret sei ein Server der Bundestagsverwaltung in einem Festplattenbereich mit einer ungewöhnlichen Menge an Daten überlastet worden. In einer darauf folgenden Analyse der Kommunikationsbeziehungen sei festgestellt worden, dass zu diesem Server nicht vorgesehene Verbindungen von einem Abgeordnetenbüro bestanden haben. Herr Möhlmann (RL IT 5) weist darauf hin, dass es sich zunächst um Untersuchungen im Rahmen des Alltäglichen gehandelt habe, da im Haus häufiger Trojaner und Viren gefunden und dann nach festgelegten Regeln beseitigt würden. Daher seien kurzfristig die betroffenen Rechner ausgetauscht und durch neue Rechner ersetzt worden. In der weiteren Analyse sei ermittelt worden, dass von den Rechnern des Abgeordnetenbüros zusätzlich eine Verbindung zu einem Server einer Fraktion bestanden habe. Herr Möhlmann (RL IT 5) führt aus, dass in Zusammenarbeit mit der betroffenen Fraktion weiter festgestellt worden sei, dass auf diesen Server auch von einem Rechner eines Abgeordnetenbüros der eigenen Fraktion ein Zugriff in unüblicher Form stattgefunden habe. Im weiteren Verlauf der Überprüfung sei dann festgestellt worden, dass Accounts von Administratoren – ohne Wissen der Accountinhaber – genutzt worden seien.

Herr Möhlmann (RL IT 5) teilt mit, dass sich am 12.5.2015 das Bundesamt für Verfassungsschutz (BfV) mit der Geheimschutzstelle (ZR 4) der Bundestagsverwaltung in Verbindung gesetzt habe. Das Referat ZR 4 habe daraufhin das Referat für IT-Sicherheit (IT 5) kontaktiert. In einem anschließenden Telefonat sei durch einen Mitarbeiter des BfV mitgeteilt worden, dass zwei Rechner aus dem Bundestag Kontakt zu – als potentiell gefährlich geltenden – Serversystemen im Internet gehabt haben und das BSI darüber in Kenntms gesetzt worden sei. Es sei weiterhin durch die BTV festgestellt worden, dass diese gemeldeten Rechner identisch gewesen seien mit zuvor im Haus auffällig gewordenen PCs. Ob der Dimension des vermuteten Angriffes sei das Bundesamt für Sicherheit in der Informationstechnik (BSI) um Hilfe ersucht worden. Am 15.5.2015 seien zusammen mit dem BSI umfangreiche Analysetätigkeiten begonnen worden. Die Vorsitzende übergibt Herrn Hange (BSI) das Wort.

Herr Hange (BSI) bemerkt, dass aus technischer Sicht Cyberangriffe aktuell keine Besonderheit seien, sich jedoch stark in der Qualität unterschieden.

Er berichtet von ca. 3000 Angriffen auf das Regierungsnetz, von denen ca. 5 bis 10 von einer zum beobachteten Angriff vergleichbaren Qualität seien. Aus Erfahrung des BSI seien auch sehr viele Firmen von regelmäßigen Angriffen in vergleichbarem Ausmaß betroffen. Die Auswertungen haben bislang ergeben, dass es dem Angreifer gelungen sei, Administrationsrechte für die gesamte Infrastruktur zu erhalten. Daher sei von einer breiten Kompromittierung der Netzinfrastruktur mit höchstmöglichen Rechten auszugehen. Hinweisen auf die gezielte Verwendung eines hoch-qualifizierten Anwendungsprogramms werde aktuell noch nachgegangen. Man befände sich im Moment in der ersten Phase der technischen Analyse. Nach Beurteilung der Lage hätten ab Samstag, dem 16.05.2015 insgesamt drei Mitarbeiter des BSI und zwei Mitarbeiter einer externen Firma, mit der das BSI seit Längerem zusammenarbeite, die Analysetätigkeit aufgenommen. Gerade die erste Phase einer Ermittlung sei wichtig, da der Täter meist noch nicht erahne, dass man ihm auf der Spur sei. Ziel dieser Phase sei es, möglichst viele Nachweise zu finden, um das Angriffsmuster zu erkennen. Durch die Besonderheit der Netzinfrastruktur des Bundestages sei eine enge Zusammenarbeit mit den IT-Experten der Verwaltung unabdingbar. Herr Hange (BSI) weist auf fehlerhafte Pressemeldungen hin, nach denen es sich um einen DDoS-Angriff handeln solle. Auch gäbe es keinerlei konkrete Hinweise darauf, dass Daten des NSA-Untersuchungsausschusses abgeflossen seien. Er betont jedoch, dass man dieses zurzeit aber auch nicht ausschließen könne. Durch die Tatsache, dass man am Internet teilhabe, seien Informationsflüsse nach außen nicht grundsätzlich auszuschließen. Zu beobachten sei bislang ein unterbundener Versuch eines Informationsabflusses.

In Zusammenarbeit mit der IT des Bundestages seien nun folgende Maßnahmen ergriffen worden: Zunächst würden möglichst viele Internetzugriffe über den IVBB geleitet, in dem ein Mechanismus greife, welcher ca. 100.000 Server und Netze als potentiell gefährlich kenne und den Zugriff darauf blocke. Die eingangs genannten Zielserver seien in diesem Filter bereits bekannt gewesen. Somit könne in einem ersten Schritt verhindert werden, dass dorthin weitere Daten abflössen. Der Zugriff auf die als kritisch bekannten Seiten werde hierbei blockiert.

Herr Hange (BSI) berichtet, dass im weiteren Schritt Logdaten analysiert und die Protokollierungsdauer in Abstimmung mit dem Bundestag erweitert worden sei. Ein Problem für die Analyse sei es, wenn der Ursprung eines Angriffes aufgrund fehlender Protokolldaten nicht nachvollzogen werden könne. Beispielsweise sei der erste Einbruch auf die französische Senderkette TV5Monde zwei Monate vor Entdeckung des Angriffes erfolgt. Dieses könne nur über eine umfangreiche Protokollierung nachvollzogen werden. Im Einsatz seien vonseiten des BSI nun auch Experten, welche auch den IVBB schützten. Diese Forensiker setzten nun aus beobachteten Phänomenen ein Bild zusammen, um Ursachen und weitere Maßnahmen zu ermitteln. Auch seien bereits Endsysteme neu aufgesetzt worden, die als befallen identifiziert werden konnten.

Der Nachweis und die Analyse seien durch die Beschränkung auf sieben Tage Protokollierung sehr ambitioniert. Angriffe dieser Qualität seien in Pakete aufgeteilt, welche einzeln harmlos aussähen. Erst in einer gesamten Kette betrachtet sei zu erkennen, was wirklich passiere.

Herr Hange (BSI) betont noch einmal, dass man nach den aktuell vorliegenden Erkenntnissen davon ausgehen müsse, dass das Netz großflächig und umfangreich kompromittiert sei. Schutzmaßnahmen griffen z.B. nur noch eingeschränkt. Eine absolute Sicherheit hinsichtlich Informationsabfluss könne daher nicht garantiert werden. Es seien weitere Analysen notwendig, um zu entscheiden, ob durch Neuinstallation einzelner betroffener Systeme, von Teilen der Infrastruktur oder des Gesamtnetzes eine wirksame Bereinigung des Gesamtsystems erreicht werden könne.

Grob könne der Ablauf in drei Phasen aufgeteilt werden: In der ersten Phase werde eine technische Analyse erstellt. Diese brauche erfahrungsgemäß Zeit, da der analytische Aufwand sehr hoch sei. In einer zweiten Phase sei geplant, den Täter in seinen Möglichkeiten zu behindern und einzugrenzen und befallene Systeme zu bereinigen. In der dritten Phase sei dann die Neuinstallation von Teilen des Systems oder des Gesamtsystems geplant.

Die Vorsitzende erteilt dem Abg. Dr. Brandl das Wort für Nachfragen.

Abg. Dr. Brandl zeigt Verständnis für die eingeschränkte Kommunikation in dieser Situation, um den Tätern keine Hinweise zu geben. Er bemängelt jedoch kommunikative Defizite am Freitag, dem 15.5.2015, an dem alle Rechner im Bundestag heruntergefahren worden seien. Der kurze und einzige Hinweis, dass der Rechner in einer Minute heruntergefahren werde, sei nicht ausreichend. Eine Vorwarnung in solchen Fällen, etwa von 5 Minuten, sei wünschenswert.

Er bemängelt weiterhin eine nicht ausreichende Information der Mitglieder der IuK-Kommission. Er habe bis zur heutigen Sitzung alle Informationen nur der Presse entnommen. Er verweist darauf, dass der Entschluss zur Reduktion der Protokollierung auf sieben Tage sicher gute Gründe gehabt habe, dass man aber auch darstellen sollte, welche Analysemöglichkeiten im Falle eines solchen Angriffes dadurch verloren gingen.

Die Vorsitzende erteilt der Abg. Dr. Sitte das Wort.

Abg. Dr. Sitte bestätigt, dass auch aus ihrer Sicht die Kommunikation schwierig gewesen sei. Sie regt an, sich in diesem Gremium über die erforderlichen und angemessenen Kommunikationsschritte zu einigen. Eine zeitnahe Information der Mitglieder des Deutschen Bundestages halte sie für dringend geboten, um der Gerüchteküche entgegentreten zu können. Dieses sei auch sinnvoll, um eine einheitliche Informationspolitik gegenüber Vertretern der Medien zu ermöglichen. Sie betont, dass es gerade in dieser ersten Phase der Analyse hilfreich sei, in eine geregelte und regelmäßige interne Kommunikation einzutreten.

Sie führt aus, dass einer der bisher betroffenen Rechner sich in einem Abgeordnetenbüro ihrer Fraktion befände. Es seien bereits vor dem dokumentierten Fund aus dem betreffenden Abgeordnetenbüro Auffälligkeiten vermeldet worden. Diese hätten allerdings nicht auf ein solches Ereignis hingedeutet. Den weiteren Verlauf der Ereignisse könne sie bestätigen. Die Abgeordnete fragt, ob Fremdgeräte eine physische Verbindung zum Bundestagsnetz gehabt hätten. Zusätzlich bittet sie um Erläuterung, ob bereits Erkenntnisse vorlägen, um welche Schadsoftware es sich handele und ob ein Programm oder mehrere verantwortlich seien. Weiter möchte sie wissen, ob es sich bei der Software um eine spezielle Version für den Bundestag handele oder ob diese bereits früher beobachtet worden sei. Sie bittet zudem um Informationen, über welches Schadpotential das Programm verfüge und welchen Funktionsumfang es habe. Des Weiteren fragt Abg. Dr. Sitte, ob der Angriff noch andauere und bittet um Informationen, welche Planungen es bereits für eine Bereinigung des Gesamtsystems gäbe.

Abg. Klingbeil erläutert, dass er im Kollegenkreis ein gewisses Maß an Verunsicherung registriert habe. Er bittet Herrn Hange (BSI) um nähere Erläuterung, ob es im Zusammenhang mit dem NSA-Untersuchungsausschuss Hinweise gäbe, dass ein Datenabfluss stattgefunden habe. Er stellt ebenfalls die Frage, um welche Art von Firma es sich handele und worin deren spezielle Expertise bestehe, die im BSI offensichtlich nicht vorhanden sei. Ferner möchte er wissen, ob es Erkenntnisse über den Zeitpunkt des ersten Zugriffs gäbe. Er bittet um eine detailliertere Erläuterung, wie es zur Entdeckung des Angriffes gekommen sei und wie der von Abg. Dr. Sitte angesprochene Fall zu bewerten sei. Er fragt, ob es theoretisch vorstellbar sei, dass der Angriff seit einem Jahr andauere, ohne entdeckt worden zu sein. Im Weiteren bittet er um Aufklärung, wie der Verfassungsschutz parallel zu den Erkenntnissen gekommen sei und welcher Art diese Hinweise seien. Er bittet um Aufklärung, was unter der Formulierung „Umfassend kompromittiert“ im Bericht von Herrn Hange (BSI) zu verstehen sei. Darüber hinaus bittet er um eine Erläuterung zu der Meldung, dass ein Geheimdienst in den Angriff involviert sei und wie ein Zeitplan zur Bewältigung der Krise aussähe.

Abg. Lemke bestätigt die Einschätzung, dass dieser Angriff als sehr ernst einzustufen sei. Sie lobe ausdrücklich die Kommunikation vonseiten der Bundestagsverwaltung. Sie werde sich nicht an den naheliegenden Spekulationen zu den Quellen der in den Medien kursierenden Gerüchten beteiligen. Allerdings seien in einem Artikel sogenannte Sicherheitskreise zitiert worden. Da diese weder die Bundestagsverwaltung noch der Bundestag sein könne, stelle sich die Frage, inwieweit Herr Hange (BSI) das Kommunikationsverhalten seiner Mitarbeiter und der beteiligten Firma im Griff habe. Sie regt daher an, die Informationen zuerst an die Mitglieder des Deutschen Bundestages zu geben, bevor die Presse informiert werde. Eine andere Vorgehensweise halte sie für nicht akzeptabel. Sie sei zudem sehr daran interessiert, dass das in diesem Vorgang vorhandene Leck aufgedeckt werde. Sie bittet um eine Erläuterung, wie und in welcher Form der Verfassungsschutz am 12.5.2015 bemerkt habe, dass Rechner des Bundestages auffällig geworden seien. Des Weiteren interessiere sie sich dafür, wie die Zusammenarbeit zwischen Bundestagsverwaltung und BSI organisiert sei und für Art, Umfang und Rolle der Unterstützung des BSI durch eine externe Firma. Sie fragt außerdem nach den personellen Ressourcen, die vonseiten des BSI zur Verfügung gestellt würden und wie die Aussage, dass die Sicherheit nicht garantiert werden könne, zu verstehen sei. Weiter regt sie an, die Mitglieder des Deutschen Bundestages entsprechend zu informieren.

Die Vorsitzende erläutert, dass verschiedene Fachausschüsse Interesse bekundet hätten, sich mit dem Thema zu beschäftigen. In Absprache mit den Ausschussvorsitzenden und den Fraktionen sei vereinbart worden, dass die Fachausschüsse die jeweiligen Berichtsanträge zurückstellen und die IuK-Kommission das aktuell erste und einzige Gremium sei, das sich mit dem Angriff befasse. Sie schlägt vor, dass die Fragen zunächst, soweit möglich, von Herrn Möhlmann beantwortet würden und Herr Hange anschließend die Antworten ergänze.

Herr Möhlmann (RL IT 5) stimmt den von Abg. Dr. Brandl festgestellten Einlassungen zu. Er teilt mit, dass es sich beim angesprochenen Herunterfahren der Rechner um eine in der UA IT abgestimmte Maßnahme gehandelt habe und zunächst geprüft worden sei, wann diese möglichst störungsarm durchgeführt werden könnte. Weiterhin führt er aus, dass es schwierig gewesen sei, zu diesem Zeitpunkt noch alle Betroffenen zu erreichen und dass eine E-Mail-Information als nicht unbedingt zielführend angesehen worden sei. Auf die Frage der Abg. Dr. Sitte nach dem Zusammenhang mit einem Rechner einer Abgeordneten und einem Server ihrer Fraktion teilt Herr Möhlmann (RL IT 5) mit, dass die Bundestagsverwaltung dazu keine Auskunft geben könne und dies mit der betreffenden Fraktion diskutiert worden sei. Abg. Dr. Sitte wirft korrigierend ein, dass sie klären wolle, warum die IT nicht bereits tätig geworden sei, als das Abgeordnetenbüro sich wegen Auffälligkeiten schon zuvor an die IT gewandt habe. Herr Möhlmann (RL IT 5) stellt klar, dass er hiervon keine Kenntnis bekommen habe und der Angriff genauso aufgefallen sei, wie er es dargestellt habe. Auf die Frage bezüglich Fremdgeräten antwortet Herr Möhlmann (RL IT 5), dass sich ausschließlich Parlakom-Geräte und selbstverständlich Fraktionsgeräte im Netz befänden. Fremdgeräte im Sinne von Geräten, die nicht in das Bundestagsnetz gehörten, gäbe es daher nicht.

Abg. Dr. Sitte stellt klar, dass sie dies wisse und es ihr darum ginge, ob aufgrund der Schadsoftware der Zugriff von Fremdgeräten möglich gewesen sei oder ob dies ausgeschlossen werden könne.

Herr Möhlmann (RL IT 5) verweist bzgl. der Fragen zu den speziellen Schadprogrammen auf Herrn Hange (BSI).

Abg. Klingbeil möchte wissen, seit wann der Angriff bekannt sei.

Herr Möhlmann (RL IT 5) informiert, dass am 8.5.2015 die Mitarbeiter der Unterabteilung IT Unregelmäßigkeiten festgestellt haben, die zu diesem Zeitpunkt noch nicht als Angriff gewertet worden seien, sondern als alltäglicher Fall im Zusammenhang mit Viren und Trojanern. Erst das Gespräch mit dem BfV am 12.5.2015 habe verdeutlicht, dass es sich um einen Angriff handele. Das BfV hätte deutlich gemacht, dass der Zugriff von zwei Rechnern aus dem Bundestag festgestellt worden sei.

Diese Rechner seien namentlich benannt worden und hätten somit als Bundestagsrechner identifiziert werden können. In diesem Gespräch sei auch mitgeteilt worden, dass das BSI seitens des Verfassungsschutzes informiert werde, speziell das Cyberabwehrzentrum.

Abg. Lemke erkundigt sich, was genau der Verfassungsschutz festgestellt habe.

Herr Möhlmann (RL IT 5) führt aus, dass ihm telefonisch mitgeteilt worden sei, dass von zwei Rechnern aus dem Bundestagsnetz auf kompromittierte Seiten, die überwacht worden seien, ein Zugriff stattgefunden habe. Er erklärt, dass kompromittierte Seiten z. B. sog. Command-and-Control-Server seien, die im Internet existierten, um Malware zu verteilen und auch „Angriffssoftware“ enthielten.

Herr Häger (BSI) führt ergänzend aus, dass das BfV diese speziellen Informationen von einer Firma bekommen habe, welche von einem anderen Land beauftragt worden und an die Verschwiegenheit gebunden sei. Dieses Land habe jedoch zugestimmt, dass der von der beauftragten Firma ermittelte Hinweis weitergegeben werden dürfe.

Herr Hange (BSI) stellt klar, dass das BSI nur für die technische Analyse zuständig sei und in diesem Zusammenhang auch Server im Internet feststelle, die Schadprogramme verteilen oder für Informationsabfluss genutzt werden. Für das Regierungsnetz seien viele solcher kritischen Server gelistet und so auch der Server, mit dem der Bundestagsrechner in Kontakt stand. Er betont dass es keine Überwachungsmaßnahme des Bundestages gewesen sei, sondern es sich um einen Zufallsfund gehandelt habe. Aufgrund der technischen Zuständigkeit sei dann das BSI vom BfV informiert worden, weil auch die Bundesregierung hätte betroffen sein können. Das BSI übernehme grundsätzlich eine beratende Funktion beim Bundestag. Die Koordination der aktuellen Maßnahmen läge ausschließlich beim Bundestag. Herr Dr. Winterstein habe aufgrund der Schwere des Angriffes alle verfügbaren Experten zur Aufklärung des Sachverhaltes angefordert.

Abg. Lemke erkundigt sich, wer die Erlaubnis erteilt habe.

Herr Hange (BSI) stellt klar, dass das BSI keine nachrichtendienstlichen Beobachtungen durchführe und schlägt vor, beim BfV zuständigkeitshalber nachzufragen, da das BSI auch nur Empfänger der Information gewesen sei.

Er betont, dass es wichtig sei, bei der Analyse schnell zu handeln. Daher sei am Freitag mit der Voruntersuchung begonnen und dann entschieden worden, massiv in die Untersuchung einzusteigen. Er führt aus, dass Spuren schnell verloren gehen könnten, wenn nicht kompakt eingegriffen würde. Es habe bislang festgestellt werden können, dass aktuell nur wenige Endsysteme betroffen seien. Die Angreifer seien jedoch so tief in das Netz eingedrungen, dass sie jederzeit wieder aktiv werden könnten. Momentan würde nun versucht, die Wege nach außen zu blockieren und dem Angreifer das Agieren so schwer wie möglich zu machen. Es handele sich um ein auch an anderer Stelle bereits verwendetes und öffentlich bekanntes Angriffsmuster, sodass noch keine Rückschlüsse auf die Täter gezogen werden könnten. Professionelle Angreifer bedienten sich häufig verschiedener Angriffsmuster, um falsche Fährten zu legen, was einen Rückschluss auf die Täter erschweren solle. Herr Hange (BSI) versichert, dass das BSI nicht von sich aus die Öffentlichkeit informiere. Es sei vielmehr üblich, dass das BSI den jeweils Betroffenen unterrichte und dieser dann entscheiden könne, ob die Öffentlichkeit informiert werde. Er unterstreicht, dass dieses Vertrauensverhältnis Grundvoraussetzung für die Arbeit des BSI sei. Die Pressemeldungen stimmten zudem in Teilen nicht. So träfen beispielsweise die Nachrichten, dass es sich um einen DDoS-Angriff handele, nicht zu. Er führt ergänzend aus, dass mit Informationen zu Cyberangriffen auf Firmen und Behörden auch deshalb vertraulich umgegangen werde, damit diese nicht durch Presseveröffentlichungen zusätzliche Schäden erleiden würden und zusätzlich der Angreifer gewarnt werde.

Bezüglich der Frage nach den vorhandenen Ressourcen teilt er mit, dass es im BSI etwa 15 Personen mit Expertise für solche Analysen gäbe, die für den Schutz des Regierungsnetzes eingesetzt würden. Aus Erfahrung in ähnlich gelagerten Fällen gehe er davon aus, dass die Bearbeitung von Angriffen dieser Qualität über Wochen, wenn nicht Monate andauerten. Deshalb habe das BSI auch eine Fachfirma, die auch unter der Geheimschutzbetreuung stehe, hinzugezogen. Dabei sei darauf geachtet worden, dass diese Firma kompetent und auch vertrauenswürdig sei, um das Thema nationale Sicherheit ausreichend zu berücksichtigen. Es gäbe Firmen im BSI – Umfeld, die sich durch Kompetenz sowie Geheimschutzbetreuung auswiesen, mit denen das BSI insbesondere aus Ressourcengründen aber auch in Bündelung von Fachkompetenz bei Cyberangriffen außerhalb der Bundesverwaltung zusammenarbeite.

Anschließend beantwortet Herr Hange (BSI) die Frage von Abg. Klingbeil und teilt mit, dass nach momentanem Stand der Untersuchungen noch nicht festgestellt werden könne, wann der Ersteinbruch erfolgt sei. Aufgrund der Art der Angriffe könne gesagt werden, dass es sich um einen sogenannten APT-Angriff (advanced persistent threat) handele. Dieser verlaufe mehrstufig. Das BSI gehe davon aus, dass solche Angriffe bis zu 70 Tage in Anspruch nehmen, um ein Netz komplett zu durchdringen und damit schrittweise zu übernehmen. Habe sich der Angreifer im Netz schließlich festgesetzt, könne er sich offen bewegen, weil er dann wisse, dass er hochwahrscheinlich nicht entfernt werden könne.

Zur Frage hinsichtlich der Sicherheit teilt Herr Hange (BSI) mit, dass versucht werde, alle Übergänge, an denen Informationen abfließen könnten, zu kontrollieren und ggf. zu blockieren. Dabei werde jeder Schritt mit der Bundestagsverwaltung abgestimmt. Durch Maßnahmen wie dem Herunterfahren von Systemen würde versucht, für den Angreifer Ansatzpunkte abzubauen. Weiter führt Herr Hange (BSI) aus, dass das BSI alle Maßnahmen und Funde dokumentiere, um die Analyse auch für die IT-Experten des Bundestages nachvollziehbar und transparent zu machen.

Auch an der Täterfeststellung werde im Rahmen der technischen Analyse gearbeitet, was seiner Ansicht nach grundsätzlich schwierig sei, da es selbst in der professionell arbeitenden kriminellen Szene Verschleierungstechniken gäbe. Zunächst gehe es darum zu ermitteln, was genau geschehen sei und in welchen Systemen sich der Angreifer befinde. Wenn Endsysteme mit sensiblen Informationen infiziert seien, würden diese bereinigt, um den Export von Daten zu verhindern.

Herr Hange (BSI) führt weiter aus, dass auch die Übergänge der Bundestagsverwaltung und der Fraktionen in die Untersuchungen einbezogen werden müssten, um das Übergreifen von Schadprogrammen in den Griff zu bekommen. Er teilt weiter mit, dass nach dem Stand der Untersuchungen insbesondere der zentrale Verzeichnisdienst übernommen worden sei. Somit habe der Angreifer prinzipiell Zugriff auf alle Zugangsdaten der Fraktionen, Abgeordneten und Bundestagsmitarbeiter, die von diesem Verzeichnisdienst erfasst seien.

Zur Frage, wie eine solche Übernahme passieren könne, stellt Herr Hange (BSI) dar, dass für professionelle Angreifer mit tiefgreifenden Kenntnissen der Software-Systeme die Möglichkeit bestünde, noch unbekannte Schwachstellen zu entdecken und zu missbrauchen. Selbst sehr gute Software enthalte immer noch 0,7 Promille Fehler. Das Geschäft mit dem Handeln von Schwachstellen sowie Schadprogrammen verspreche viel Geld, so dass es nicht erstaunlich sei, dass Hackergruppen inzwischen auch ihre Dienste für Cyberangriffe im Internet anbieten würden. Unter Wahrung aller Vertraulichkeitsaspekte sei es sehr wichtig, schnell zu erkennen, was passiere, um die Angriffsmethodik aufzudecken, den Export von Informationen zu unterbinden und dann eine Neuaufsetzung des Systems anzugehen. Jeder dieser Schritte werde selbstverständlich mit der Bundestagsverwaltung abgesprochen.

Die Vorsitzende stellt die Frage, ob die Hinweise zuträfen, dass in den besonders sensiblen Bereichen wie NSA-Ausschuss, Innenausschuss oder der PKGR ein Einbruch stattgefunden habe und welche Maßnahmen dort getroffen worden seien, um Datenabflüsse zu verhindern.

Abg. Lemke stellt eine Frage zu den Ausführungen von Herrn Möhlmann (RL IT 5) zum zeitlichen Ablauf der Information vom Bundesamt für Verfassungsschutz und dem BSI. Hier interessiere insbesondere, wer, wann, wen, worüber informiert habe. Sie fragt Herrn Hange (BSI), ob das BSI vom Verfassungsschutz informiert worden sei, unabhängig von der Information durch die Bundestagsverwaltung.

Abg. Binding fragt, auf welchen Rechnern oder Systemen Administratorrechte erlangt worden seien, um einen Eindruck zu gewinnen, welche Reichweite das Problem habe und welche Möglichkeiten dem Angreifer im System eröffnet würden.

Abg. Lemke stellt die Frage, ob es aus Sicht des BSI sinnvoll sei, die Speicherfristen der Protokolldaten wieder zu verlängern und welcher Zeitraum ggf. hier für sinnvoll erachtet würde. Weiter fragt sie, ob die Speicherung von IP-Adressen, die im Zuge der Vorratsdatenspeicherung auch diskutiert werde, eine Möglichkeit sei, die Täter zu entdecken. Zudem regt sie an, das Bundesamt für Verfassungsschutz in die IuK-Kommission einzuladen.

Abg. Dr. Sitte stellt fest, dass der Bundestag die Federführung bei der Untersuchung des Angriffes haben müsse. Sie stellt weiterhin die Frage, ob aktuell die Lückenschließung oder die Analyse des Angriffes im Vordergrund stünde. In diesem Zusammenhang möchte sie wissen, ob in diesem Fall schon jemand Anzeige erstattet habe. Des Weiteren bittet sie um Erläuterung, mit welcher personellen Ausstattung, insbesondere unter Beteiligung der externen Firma, in Zukunft vorgegangen werden solle, ob die sofortige Abschaltung aller Ressourcen diskutiert worden sei, warum dieses unterlassen worden sei und welche Konsequenzen es für den Neuaufbau habe.

Abg. Kaster merkt an, dass er Verständnis dafür habe, wie anhand des Sachstandes mit der Kommunikation umgegangen worden sei. Er bitte jedoch darum, auch in dieser Phase dem Informationsbedürfnis der Abgeordneten nachzukommen. Die Vorsitzende bittet Herrn Hange (BSI) um Beantwortung der Fragen.

Herr Hange (BSI) teilt mit, dass dies nicht der erste Fall sei, der gemeinsam mit der genannten Firma bearbeitet werde. Erkennbar seien bereits gewisse Angriffsstrukturen und es sei daher zielführend, versierte Fachkräfte – d. h. IT-Forensiker – damit zu betrauen. Er betont noch einmal, dass es unverzichtbar sei, die hochqualifizierten Experten seitens des BSI zu beteiligen. Dies sei umso schwieriger, als der Analyseprozess durchaus mehrere Wochen andauern könne. Die personelle Ausstattung des BSI in diesem Umfeld betrage etwa 15 Fachleute sowie Ressourcen aus der unterstützenden Firma, die – wenn der Bundestag das wünsche zur Verfügung stünden.

Abg. Lemke möchte wissen, ob die 15 Fachleute zeitgleich arbeiten würden.

Herr Hange (BSI) teilt mit, dass dies nicht der erste Fall sei und bei Untersuchungen vor Ort Schichtwechsel vorgenommen würden. Die erste Mannschaft habe am letzten Wochenende gearbeitet. Danach seien einige Mitarbeiter aus dem verlängerten Wochenende zurückgeholt worden, die dann in Bonn weiter gearbeitet hätten. Er weist nochmals darauf hin, dass er auch den Schutz des Regierungsnetzes nicht völlig vernachlässigen könne. Er stellt klar, dass in Absprache mit dem Deutschen Bundestag alles getan werde, um seitens des BSI die Personen mit dem größtmöglichen Erfahrungsschatz in diesem Umfeld mit der Aufgabe zu betrauen. Er informiert, dass der externe Partner in diesem Fall die Firma BFK sei und dass bei Bedarf auch Mitarbeiter der Firma Telekom, die ebenfalls über ein Team mit ähnlichen Kenntnissen verfügten, hinzugezogen werden könnten. Im Augenblick sehe er jedoch keine Notwendigkeit hierfür.

Herr Hange (BSI) betont noch einmal, dass es nur durch die Erkenntnisse aus der Analyse möglich sein werde, dem Angreifer den Weg zu verbauen. Die Angreifer hätten sich bereits tief in den Systemen verankert und würden sich inzwischen sogar recht auffällig bewegen, da sie aus Erfahrung nicht mehr fürchten müssten, mit einfachen Mitteln entfernt werden zu können. Grundsätzlich sei ein Angreifer in einer besseren Position als der Verteidiger, da er den Angriffspunkt selbst bestimmen könne. Weiter führt er aus, dass der gesamte Vorgang dokumentiert werde. Im konkreten Fall sei der Bundestag vom Bundesamt für Verfassungsschutz angerufen worden und es sei mitgeteilt worden, dass auch das BSI informiert werde, da prinzipiell nicht auszuschließen sei, dass auch Regierungsstellen betroffen seien. Im weiteren Verlauf zwischen Bundestag und BSI sei entschieden worden, dass zwei Mitarbeiter des BSI am Freitag, dem 15.5.2015 im Bundestag in einem Erstgespräch über die möglichen weiteren Schritte informierten. Kurzfristig sei aufgrund der Besprechung dann beschlossen worden, unverzüglich am Wochenende mit der tiefer gehenden Analyse zu beginnen.

Abg. Lemke fragt weiter nach den vom Verfassungsschutz festgestellten Auffälligkeiten.

Herr Hange (BSI) teilt mit, dass ein Server auffällig geworden sei, welcher auf einer Liste als kritisch eingestufter Server stehe. Die Rückmeldemöglichkeiten dieser bekannten Server würden vom BSI unterbunden. Im technischen Bereich sei dies ein transparentes Verfahren ohne nachrichtendienstliche Hintergründe. Er führt aus, dass es einen weltweiten CERT-Verbund zum Austausch von genau solchen kritischen Hinweisen ohne nachrichtendienstlichen Hintergrund gebe. Ein Informationsaustausch zwischen dem BSI und dem Bundesamt für Verfassungsschutz erfolge nur dann, wenn der Verdacht von Cyberspionage fremder Staaten gegeben sei.

Abg. Dr. Brandl erklärt, dass er zwar Verständnis für die Nachfrage zum Verfassungsschutz habe, es aber genau Aufgabe des Verfassungsschutzes sei, elektronische Angriffe mit möglicherweise nachrichtendienstlichem Hintergrund auf die Bundesrepublik festzustellen und die betroffenen Behörden zu informieren. Er verdeutlicht seine Ansicht, dass der Verfassungsschutz auch nach einem Hinweis eines ausländischen Anbieters – sei es Staat, Firma oder CERT – unverzüglich zu informieren habe, wenn aus dem Bereich eines Regierungsnetzes ein Zugriff auf einen kompromittierten Server festgestellt werde. Er betont, dass er positiv zur Kenntnis nehme, dass diese Meldewege funktionierten.

Abg. Klingbeil fragt nach, ob die Art und Weise der Angriffe dem BSI als Muster bekannt seien und es hierfür bereits bekannte Akteure gäbe. Und ob es sich hierbei um Geheimdienste oder Unternehmen handele, die von Staaten für solche Angriffe beauftragt werden würden.

Herr Hange (BSI) stellt dar, dass es sich bisheriger Kenntnis nach um Gruppierungen handele, die nicht das BSI beobachte. Wenn technische Analysen Rückschlüsse auf Tätergruppen zulassen, sei es Aufgabe des Cyberabwehrzentrums, beim BfV, BKA oder BND nachzufragen, ob mehr zu diesen Gruppierungen bekannt sei. Er erklärt, dass die Einschätzung der Fähigkeiten des Angreifers auch entscheidend dafür sei, um die notwendige Abwehr einzuordnen. Er macht noch einmal deutlich, dass ein Angriff in dieser Form nicht zum ersten Mal erfolge und die Weitergabe von Hinweisen an die betroffenen Firmen oder Behörden in festgelegter Weise erfolge.

Abg. Klingbeil fragt nach, ob das Muster des Angriffes als Mittel von Nachrichtendiensten bekannt sei.

Herr Hange (BSI) bejaht, dass das Muster des Angriffes zwar bekannt sei, es aber dennoch nach jetzigem Untersuchungsstand nicht eindeutig einzuordnen sei, ob es von den vermuteten Akteuren durchgeführt oder einfach kopiert worden sei. Es sei in letzter Zeit auch festgestellt worden, dass einfachere Angriffsmuster, die bislang bestimmten Ländern und Gruppierungen zugeordnet werden konnten, nachgeahmt würden. Das BSI beschäftige sich in seiner Schutzfunktion mit der Bekämpfung des Angriffsmusters, mit der Täterermittlung nur im Rahmen technischer Analysen. Die Täterermittlung sei Aufgabe der dafür zuständigen Sicherheitsbehörden.

Herr Häger (BSI) ergänzt, dass es sich um ein generisches Angriffsmuster handele und damit nach Stand der Untersuchungen einer konkreten Tätergruppe noch nicht zugeordnet werden könne. Er erklärt, dass nach jetzigem Erkenntnisstand der Täter mit seinem Schadprogramm in das Netz gelange, dort seine Rechte ausweite und den Verzeichnisdienst übernommen habe, um dann auf beliebige Systeme Zugriff zu haben. Dieses entspreche einem hochwertigen APT-Angriffsmuster.

Die Vorsitzende erläutert, dass entsprechend der Beschlusslage die Obleute am letzten Mittwoch durch das Sekretariat über ihre Entscheidung zur Verlängerung der Speicherfrist von ursprünglich sieben Tagen auf maximal drei Monate informiert worden seien. Sie merkt weiter an, dass es ihrer Einschätzung nach erst am Ende dieses ganzen Prozesses zu einer erneuten Diskussion über die Speicherfristen kommen könne. Sie bedankt sich im Namen der ganzen Kommission für die erhaltenen Informationen und schlägt eine erneute Sitzung für die kommende Sitzungswoche vor.

Sie merkt an, dass am Nachmittag über den Ältestenrat die Fraktionen in geeigneter Weise über den in der IuK-Kommission vorgetragenen Sachverhalt informiert würden. Gegebenenfalls sei je nach Entscheidung des Ältestenrates noch in dieser Sitzungswoche eine Obleuterunde einzuberufen. Sie gehe davon aus, dass die Obleute der IuK-Kommission auch in den kommenden Nichtsitzungswochen in geeigneter Form vom Sekretariat über aktuelle Entwicklungen informiert würden. Sie werde sich mit dem Präsidenten über eine abgestimmte Information für alle Kolleginnen und Kollegen ins Benehmen setzen.

Die Abg. Lemke stimmt der Vorsitzenden in vollem Umfang zu. Sie bekräftigt, dass gerade in Anbetracht der zwei Nichtsitzungswochen eine allgemeine Information für alle Mitglieder erforderlich scheine.

Die Vorsitzende stellt fest, dass sich die IuK-Kommission über die kurzfristig erforderlichen Kommunikationswege einig sei. Da auch zum Punkt Verschiedenes keine weiteren Wortmeldungen vorliegen, bedankt sich die Vorsitzende bei den Vortragenden und schließt die Sitzung.

Schluss der Sitzung: 9:10 Uhr

Petra Pau, MdB

Vorsitzende

Aktenvermerk – IT-Vorfall im Deutschen Bundestag

Als Ergebnis der Besprechung am 5.6.2015 [zwischen Mitarbeitern der Bundestagsverwaltung und dem BfV] konnte festgestellt werden:

– Das BfV hat die Zielsetzung, angreiferspezifische Schadsoftware-Informationen und zusätzlich Internetadressen mit Bezug zum Angriff zu erhalten. Es wird also nach Schadsoftware und Angriffsinfrastruktur gesucht, um hier tiefergehende Analysen durchführen zu können.

– Das BfV bittet um Zustimmung des Bundestages, dass Erkenntnisse zu der oben genannten Zielsetzung vom BSI dem BfV zur Verfügung gestellt werden dürfen, um in die Analyse Informationen einfließen zu lassen, die dem BSI aufgrund seiner technischen Ausrichtung nicht zur Verfügung stünden, speziell mit dem Ziel die Interessenlage des Angreifers zu ermitteln.

– Das BfV versichert, dass es generell keine Werkzeuge nutzt, die im inneren Netz der betroffenen Institution eingesetzt werden können oder sollen. D. h. das BfV will und wird keinen Zugriff auf Rechner des Parlakom-Netzes im Deutschen Bundestag sowie den Netzen der Fraktionen erhalten.

– Das BfV versichert, dass eine Weitergabe der angriffsspezifischen Informationen und Daten an Dritte nicht erfolgt.

– Das BfV stellt sicher, dass Hintergrundinformationen und technische, für den Bundestag verwertbare Parameter für die Abwehrmaßnahmen, zeitnah dem Bundestag zur Verfügung gestellt werden.

gez.

Dr. Winterstein

Kurzprotokoll der 7. Sitzung der IuK-Kommission

Kommission des Ältestenrates für den Einsatz neuer Informations- und Kommunikationstechniken und -medien

Berlin, den 11. Juni 2015, 7:30 Uhr

Sitzungsort: 10557 Berlin, Friedrich-Ebert-Platz 1

Sitzungssaal: Plenarbereich Reichstagsgebäude,

Ältestenratssaal (Raum 2 N014)

Vorsitz: VPn Petra Pau, MdB

Tagesordnung

- Tagesordnungspunkt 1: Stand zum Angriff auf die IT des Deutschen Bundestages, Bericht Herr Hange, Präsident BSI

- Tagesordnungspunkt 2: Verschiedenes

VP’n Pau begrüßt alle Anwesenden

Vor Eintritt in die Tagesordnung teilt sie mit, dass der Generalbundesanwalt (GBA) dem Deutschen Bundestag mitgeteilt habe, dass er wegen der durch die Presse bekannt gewordenen Vorgänge prüfe, ob er ein Ermittlungsverfahren einleite. Zur Sachstandsermittlung habe er dem Bundestag einen Fragenkatalog zugeleitet. Diese Fragen werde der Bundestag beantworten und, sollte der GBA förmliche Ermittlungen einleiten, selbstverständlich mit dem GBA als auch mit den ihn unterstützenden Behörden kooperieren.

Weiter sei gestern den Mitgliedern der IuK-Kommission ein Gesprächsvermerk zugestellt worden. Dieser gehe auf ein Angebot von Herrn Dr. Maaßen, Präsident des Bundesamtes für Verfassungsschutz (BfV), zurück, den Deutschen Bundestag bei Maßnahmen zur Abwehr des Angriffs auf das IT-System des Deutschen Bundestages zu unterstützen sowie im Rahmen der Zuständigkeit seiner Behörde entsprechende eigene Aktivitäten zu entfalten. Das BfV bittet den Bundestag darum, ihm bekanntgewordene Fakten zur Art und Weise bzw. zum Charakter des Angriffes mitzuteilen. Die Vorsitzende betont, dass dies keine eigene Ermittlung durch das BfV im Deutschen Bundestag bedeute. Seinem gesetzlichen Auftrag nach sei das BfV für die Spionageabwehr zuständig und benötige diese Informationen im Rahmen seiner Mitarbeit im Cyberabwehrzentrum. Herr Hange, Präsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI), habe den Bundestag darüber informiert, dass zwischenzeitlich das BSI gemäß seines gesetzlichen Auftrages das BfV über den Angriff auf den Bundestag in einer als geheim eingestuften Unterlage informiert habe. Im Gegenzug habe das BfV versichert, sollten Erkenntnisse über einen möglicherweise bereits bekannten Angreifer gewonnen werden, entsprechende Hinweise oder Handlungsempfehlungen dem Bundestag mitzuteilen, damit diese bei den Maßnahmen berücksichtigt werden könnten.

Auf die Frage, ob bezüglich dieser Vorgehensweise seitens der Fraktionen Bedenken oder gegenteilige Auffassungen zum Verfahren der Zusammenarbeit mit dem BfV bestehen, merkt Abge. Lemke an, dass sie, wie bereits in der Obleuterunde angesprochen, diesen Aktenvermerk nicht als hinreichende Entscheidungsgrundlage ansehe. Sie sehe die IuK-Kommission nicht als das geeignete Gremium für eine solche Entscheidung an und beantragt deshalb, diese Angelegenheit heute im Ältestenrat zu behandeln.

Die Vors. VPn Pau führt hierzu aus, dass sich das Präsidium des Bundestages gestern darüber verständigt habe, dieses Thema heute in der IuK-Kommission aufzurufen sowie in der heutigen Sitzung des Ältestenrates zu behandeln, um eine entsprechende Festlegung zu treffen.

Tagesordnungspunkt 1

Die Vors. VPn Pau erteilt Herrn Hange, Präsident des BSI, das Wort.

Herr Hange (Präsident des BSI) erläutert den Sachstand der Analyse. Er weist einleitend darauf hin, dass das BSI lediglich ein Beratungsmandat für den Bundestag habe. Zum aktuellen Personaleinsatz des BSI führt er aus, dass insgesamt zehn Mitarbeiter eingesetzt werden, wovon drei Mitarbeiter vor Ort, vier Mitarbeiter in der Analyse und die übrigen im Berichtswesen tätig seien. Weiterhin sei auf Vorschlag des BSI von der Bundestagsverwaltung die BFK edv-consulting GmbH, mit der das BSI bereits im Zusammenhang mit einer Attacke auf eine Großforschungseinrichtung des Bundes zusammengearbeitet habe, sowie, mit Einverständnis des Bundestages, ein Spezialist der T-Systems für das Active Directory (AD) [Verzeichnisdienst von Microsoft Windows Server] hinzugezogen worden.

Er geht auf das Eingangsszenario beim Bundestag ein. Durch Presseveröffentlichungen zum Angriff auf die IT des Bundestages in der Presse am 16. bzw. 17. Mai 2015 musste am 18. Mai 2015 die erste Phase „Analyse“ direkt in die zweite Phase „Übergangsbetrieb“ übergehen, da davon auszugehen war, dass der Angreifer über die Entdeckung des Angriffs in Kenntnis gesetzt worden sei und somit eine passive Beobachtung evtl. Angriffe nicht mehr sinnvoll sei. Hier seien dann parallel zum „Übergangsbetrieb“ ein intensives Monitoring sowie Maßnahmen gegen einen Datenabfluss aufgebaut worden. Die Bundestagsverwaltung habe sich auch aktuell zum Einsatz des Schadprogramm-Präventions-Systems (SPS) [Programm zur Verhinderung von ungewollten Zugriffen aus den Regierungsnetzen auf infizierte Webseiten] des BSI entschieden, das den Datenverkehr mit über 100.000 dem BSI bekannten, kritischen Servern verhindere.

Zu den ermittelten Sachverhalten berichtet er, dass sich am 5. Mai 2015 die Täter auf dem Domaincontroller und einer Admin-Workstation angemeldet und das Tool „mimikatz“, ein über das Internet erhältliches Programm zur Ermittlung von Passwörtern, eingesetzt haben. Mit Hilfe extrahierter Passwörter und diverser Remote Desktop Programme seien die Angreifer dann am 6. Mai 2015 auf andere Server gelangt.

Ein erster Versuch eines Datenexports sei am 7. Mai 2015 ermittelt worden, der jedoch an der Größe der Datei gescheitert sei.

Eine Besonderheit des Bundestagsnetzes bildeten die jeweiligen getrennten Fraktionsnetze, die jedoch über ihre Vertrauensstellung ihrerseits auf das Bundestagsnetz zugreifen könnten. Bei der Analyse seien Rückmeldewege erkannt worden, aber die infizierten Rechner seien nicht unter Beobachtung gestellt worden, da aufgrund der Position des Bundestages als unabhängiges Verfassungsorgan hierzu keine rechtliche Grundlage bestehe. Dies sei auch ein Grund für die Bitte an die Präsidentin das BfV zur Unterstützung heranziehen zu dürfen.

Herr Hange (Präsident des BSI) übergibt Herrn Dr. Häger (BSI) das Wort zur Darstellung der Ergebnisse der Analyse der letzten drei Wochen.

Dr. Häger (BSI) berichtet, dass der Angreifer auf Arbeitsplatzrechner in insgesamt 16 Bundestagsbüros zugreifen konnte. Es seien insgesamt 25 Systeme im Netz des Bundestages erkannt worden, auf denen Schadprogramme installiert waren und auf weiteren 25 Systemen seien Zugriffe des Angreifers festgestellt worden, ohne dass entsprechende Schadprogramme installiert gewesen seien.

Die Bundestagsverwaltung habe Log-Dateien, beginnend ab dem 7. Mai 2015, bereitstellen können, aus denen Hinweise für Datenabflüsse ermittelt werden konnten. Hieraus ließe sich jedoch nur die Menge, nicht jedoch der Inhalt abgeflossener Daten feststellen.

Insgesamt seien somit nachweislich etwa 16 GB abgeflossen, wobei diese Datenmenge auch festgestellte Mehrfachübertragungen gleicher Dateien beinhalte. Diese Datenmenge sei mit dem http-Protokoll an etwa neun bekannte, weltweit verteilte, verdächtige Server übertragen worden.

Hier merkt er weiter an, dass sich aus diesen Log-Dateien keinerlei Aussagen hinsichtlich evtl. Datenübertragungen durch direkt – also über Username und Passwort- übernommene Rechner in Clouds, z.B. Dropbox oder Amazon, ermitteln ließen.

Bezugnehmend auf diese bekannten verdächtigen Server betont er, dass sich das BSI ausschließlich mit technischen Fragen und Analysen der Rückmeldewege befasse. Weitergehende Abgleiche mit anderen Fällen oder Ermittlungen hinsichtlich des Angreifers fielen in den Bereich des BfV.

Herr Dr. Häger (BSI) führt weiter aus, dass seit etwa 14 Tagen keine Aktivitäten des Angreifers mehr bemerkt würden. Allerdings sei das Netz prinzipiell noch verwundbar, da der Angreifer immer noch intern über Administratorechte verfüge, wobei es fraglich sei, ob er noch unbemerkt ins interne Netz gelangen könne. Allerdings sei denkbar, dass Angriffe über E-Mails oder VPN-Zugänge gesteuert werden könnten, da diese nicht in den Log-Dateien erfasst werden. Derzeit gebe es hierauf allerdings keine Hinweise, aber diese Möglichkeiten könnten nicht grundsätzlich ausgeschlossen werden.

Als vorläufiges Ergebnis seien etwa 50 Systeme festgestellt worden, auf die ein Angreifer nachweislich zugegriffen habe. Hierbei handele es sich überwiegend um Client- und um 17 zentrale Systeme.

Nach der Darstellung der Ergebnisse der Analyse geht Herr Dr. Häger (BSI) auf die Maßnahmen zur Absicherung des täglichen Betriebes des Bundestages ein. Hierzu gehören:

- der unmittelbare Austausch erkannter infizierter Client-Systeme durch die Verwaltung des Deutschen Bundestages

- regelmäßige Scans aller Clientsysteme des Bundestagsnetzes

- ein netzwerkbasiertes Intrusion Dection System (IDS) für den Netzverkehr durch die Bundestagsverwaltung

- Monitoring der Log-Dateien der Firewalls auf Auffälligkeiten

- Teilweise Umleitung von http- und https-Verbindungen über den IVBB an normalen Arbeitstagen (Mo – Fr)

- Umleitung des http- und https-Verkehrs über den IVBB am Wochenende

Herr Dr. Häger (BSI) spricht an, dass im Zuge der Umleitung der Internetanbindung des Bundestages über die IVBB-Infrastruktur zahlenmäßig sehr viele Vorfälle des „normalen Cbyercrime“ (Banking-Trojaner usw.) ermittelt worden seien, da im IVBB die Zugriffsmöglichkeiten der Nutzer enger gefasst seien.

Hier ergänzt Herr Dr. Häger (BSI) die Analyseergebnisse hinsichtlich der abgeflossenen Daten. Bei Festplattenanalysen sei festgestellt worden, dass gezielt nach lokal abgelegten Outlook-Dateien vom Typ PST [lokale Outlook-Datendatei] sowie nach aktuellen Office-Dokumenten gesucht worden sei. Auf die Frage des Abg. Dr. von Notz, ob Rückschlüsse aus diesem „Suchmuster“ gezogen werden könnten, antwortet Herr Dr. Häger (BSI), dass üblicherweise viele Informationen zur täglichen Arbeit über E-Mail ausgetauscht werden und somit dies eine sehr ergiebige Quelle zur Gewinnung aktueller Informationen darstellen könne.

Abg. Dr. von Notz, erkundigt sich weiter, ob in Kombination mit den angegriffenen 17 zentralen Servern ein Muster für ein Angriffsziel erkennbar sei.

Herr Dr. Häger (BSI) führt hierzu aus, dass bei der Übernahme von zentralen Servern, unabhängig von deren Funktion, üblicherweise die erweiterten Berechtigungen hinsichtlich der Internetnutzung, z.B. um Dateien an andere Server zu übertragen, im Vordergrund stehe. Bei der Analyse möglicher Angriffe auf zentrale Systeme im Bundestagsnetz sei keine Bewertung der Funktion erfolgt. Diese Bewertung und die Entscheidung darüber, was neu aufgesetzt werden solle, erfolgen in einer dritten Phase.

Abg. Jarzombek möchte wissen, ob Daten aus den Exchange-Servern abgeflossen seien.

Herr Möhlmann (RL IT 5) antwortet, dass die E-Mail-Systeme des Bundestagsnetzes und der Fraktionen entsprechend untersucht worden seien und derzeit keine Erkenntnisse vorlägen, die auf eine Manipulation dieser Systeme schließen lasse.

Herr Dr. Häger (BSI) berichtet zur Internetanbindung über den IVBB, dass die Bandbreite des IVBB 1 Gb/s betrage. Der Internetverkehr des Deutschen Bundestages beanspruche aktuell jedoch eine Bandbreite von etwa 4 Gb/s – sei also vier Mal so hoch wie alle am IVBB angeschlossenen 50 Behörden zusammen. Das Umschwenken des Bundestages zum IVBB habe deshalb zu Lastproblemen im IVBB geführt. Aus diesem Grund könne unter der Woche auch nur etwa die Hälfte der Internetanbindungen des Bundestages auf den IVBB geschwenkt werden. Er weist daraufhin, dass eine zeitlich längere Umleitung zum IVBB deshalb eine Erweiterung der IVBB-Infrastruktur erforderlich mache. Weiter unterscheide sich die Art und Weise der Internetnutzung des Bundestages deutlich von der, die der IVBB seinen Anwendern erlaube. Schon beim Verdacht auf eine IT-Sicherheitsgefährdung werden nicht-dienstrelevante Angebote geblockt. Für die Internetnutzung seitens des Bundestages werde dies dem jeweiligen Anwender ebenfalls auf dem Browser angezeigt, aber das geblockte Web-Angebot nach Bestätigen der Kenntnisnahme wieder freigegeben. Als Notfallszenario könne diese Betriebssituation hingenommen werden, als Dauerlösung sei sie aber nicht akzeptabel.

Abg. Dr. von Notz möchte wissen, auf welchem Weg das Bundestagsnetz angegriffen werden konnte.

Hierauf antwortet Herr Dr. Häger (BSI), dass keine Kenntnisse zum Ersteinstieg in das Netz des Bundestages vorlägen. Als mögliche Ausgangspunkte werden jedoch entweder eine E-Mail mit einem Link auf ein Schadprogramm oder der Aufruf einer entsprechend manipulierten Webseite vermutet. Besonders das AD sei wegen seiner komplexen Administration, Rechtevergabe und der damit verbundenen aufwendigen Pflege ein bevorzugtes Angriffsziel solcher Schadprogramme. Der Ursprungseinstieg werde nicht weit vor dem ermittelten Einbruch in den AD am 5. Mai 2015 vermutet. Insoweit haben die Mitarbeiter des Bundestages mit der zeitigen Reaktion auf Unregelmäßigkeiten Schlimmeres verhindert. Alle ermittelten Daten deuten auf den 5. Mai 2015 für die Infizierung eines Client-Systems, den Einbruch in das AD und den vom BfV festgestellten Serverkontakt hin.

Herr Hange (Präsident des BSI) erläutert weiter, dass ab dem 13. April 2015 die Adresse des vom BfV als verdächtig angesehenen Servers im IVBB gesperrt worden sei. Somit also theoretisch Angriffe ab diesem Datum stattgefundenen haben könnten.

Herr Dr. Häger (BSI) ergänzt, dass dies der theoretische Zeitraum sei. Aufgrund der ermittelten Indikatoren werde jedoch nicht angenommen, dass sich der Angreifer wochenlang im Netz aufgehalten habe.

Nach diesen Zwischenfragen geht er auf die weitere Vorgehensweise ein. Aktuell werde der tägliche Betrieb sichergestellt. Wie es weiter gehen

solle, müsse allerdings der Bundestag entscheiden, wobei ihn das BSI beratend unterstützen werde. Grundvoraussetzung sei ein Netz ohne Schadsoftware. Durch die Tatsache, dass der Angreifer Administratorrechte erlangt habe, könne nicht ausgeschlossen werden, dass in weiteren Systemen ein verstecktes Schadprogramm hinterlegt sein könnte. Ein Austausch aller Clients erscheine dennoch nicht notwendig, da in der Regel mit dem Neuaufsetzten des Clients alle softwaremäßigen Schadelemente beseitigt werden. Theoretisch sei zwar auch hier die Installation von Schadelementen direkt in Hardwarekomponenten möglich, hierfür seien jedoch keine Anzeichen entdeckt worden. Der Austausch von zentralen Servern beanspruche in der Regel mehr Zeit und erfordere für das Schwenken der Clients in eine sichere Serverlandschaft den Aufbau einer parallelen Infrastruktur. Die Entscheidung, welche Server im Einzelnen betriebsrelevant sein könnten, liege allein beim Bundestag, dass BSI könne hier nur beraten.

Abg. Dr. von Notz stellt die Frage, ob seitens des Bundestages über die aktuellen Maßnahmen hinaus zwingend weitere Maßnahmen getroffen werden müssen, z.B. ein sofortiger Wechsel des Passwortes.

Abg. Jarzombek erkundigt sich, ob der Bundestag zum Angriffszeitpunkt ein IDS verwendet habe und ob es auf einem aktuellen Stand gewesen sei. Weiter fragt er, wie es beurteilt werde, wenn auf einem Arbeitsplatzrechner für Anwender die Möglichkeiten einer Co-Administration eingerichtet würden.

Abge. Lemke möchte wissen, wie sicher die Kommunikation über E-Mail ist, in welchem Rahmen ein Datenabfluss erfolgte und wie ein weiterer Datenabfluss verhindert werde.

Herr Hange (Präsident des BSI) geht auf die Frage des Datenabflusses ein. Diese Daten seien zu verschiedenen Zeiten und in unterschiedlichen Mengen an im Internet befindliche Server versandt worden. Die Auswertung der verschiedenen Zeiträume habe eine Datenmenge von insgesamt etwa 16 GB ergeben.

Einem weiteren Abfluss soll durch die getroffenen Maßnahmen, also ein IDS beim Deutschen Bundestag und intensives Monitoring entgegengewirkt werden. Zur Bereinigung müsse das Netz bzw. Teile des Netzes parallel neu aufgesetzt werden, die Daten „eingefroren“ und dann auf die gesäuberten Systeme transferiert werden.

Das BSI sei kein Netzgestalter, hierzu müsse deshalb ein geeigneter externer Dienstleister beauftragt werden. Hierbei könne das BSI jedoch beratend tätig werden.