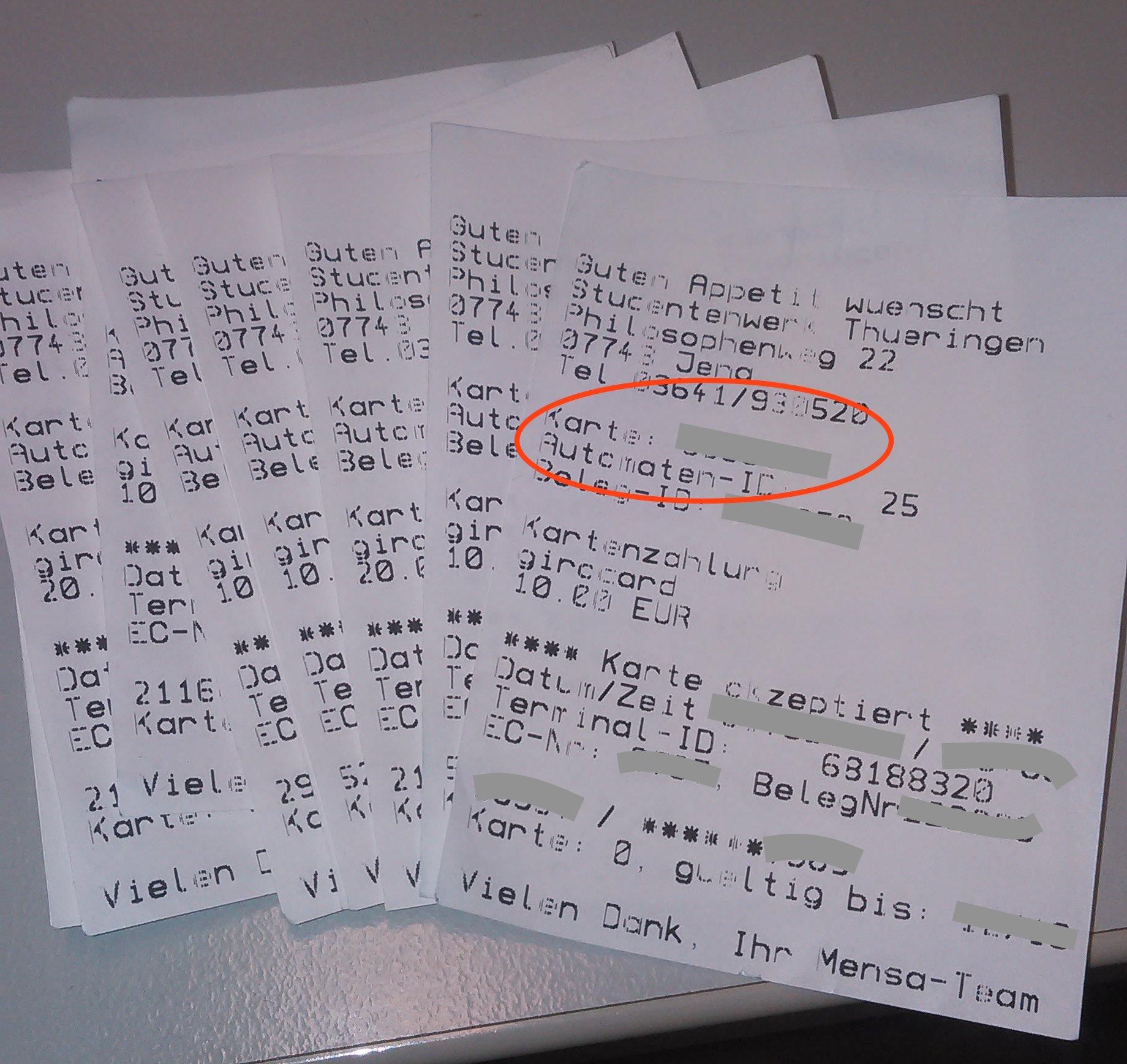

An Thüringer Universitäten gibt es eine RFID-basierte Chipkarte, die gleichzeitig Studierendenausweis, Dienstausweis, Bibliotheksnutzerkarte, Bezahlmedium, Bahn-, Bus- und Nahverkehrsticket sowie Zutrittsberechtigungskarte ist. Die Uni Jena beschreibt die Thüringer Hochschul- und Studentenwerkskarte (thoska) so:

thoska ist eine multifunktionale Chipkarte, die die Funktionen bisher genutzter Magnetkarten, Ausweise und Schlüssel in sich vereint. Mit ihr können Verwaltungs- und Zahlungsabläufe effizienter, schneller und kundenfreundlicher gestaltet werden. thoska besitzt einen integrierten Chip, welcher eine kontaktlose Datenkommunikation im Rahmen der verschiedenen Anwendungen ermöglicht. Die an fast allen Hochschulen in Thüringen eingesetzte thoska gibt es mit unterschiedlichen Funktionen für unterschiedliche Nutzergruppen.

Die thoska basiert auf dem System MIFARE Classic, dessen Unsicherheit Karsten Nohl und Henryk Plötz schon 2007 auf dem 24C3 demonstrierten.

Jetzt haben sich ein paar Nerds die Thüringer Karten nochmal genauer angeschaut – und einige Schwachstellen gefunden. Diese „thoska disclosure“ veröffentlichen sie auf einer eigenen Webseite als Tor Hidden Service: thoskavyssbw3rgo.onion (mit Tor Browser aufrufen. Gateway: onion.cab)

Diese Seite setzt sich mit den Schwachstellen der Thüringer Hochschulkarte thoska auseinander. Bei der thoska handelt es sich um eine Identifikationskarte aber auch um ein mittelgroßes Bezahlsystem mit rund einer Million Nutzern. Unter Ausnutzung der Schwachstellen kann beispielsweise beliebig Geld für die kontaktlose Bezahlung in den Mensen des Studentenwerks generiert werden. Auch Kopierer können damit verwendet werden. Denkbar sind auch Manipulationen des Immatrikulationsstatus. Diverse Türöffnungssysteme in den Universitätseinrichtungen, aber auch im Uniklinikum können darüber umgangen werden. Es wird gezeigt, wie sich zulässige Karten ohne physikalischen Zugriff auf das Original, nachbilden lassen. Es ist sogar ein Szenario denkbar, in dem sich durch bloßes Auslesen, durch die Tasche, die Identität einer Person feststellen lassen kann.

Der Hacker und Spezialexperte „starbug“ kommentiert diese neuen Erkenntnisse gegenüber netzpolitik.org:

Wir haben bereits 2008 den in Mifare Classic verwendeten Krypto-Algorithmus extrahiert (siehe USENIX Security Symposium 2008). Seit der Veröffentlichung gilt Mifare Classic als gebrochen und sollte nicht mehr eingesetzt werden. Es gibt inzwischen RFID-Karten, die einen Mifare Classic Chip ohne Aufwand und spezielles wissen komplett klonen können. Ein Umstieg auf sicherere Alternativen wie z.B. Mifare DESFIRE ist daher dringend anzuraten.

Wir haben ein Interview mit den anonymen Hacker/innen geführt:

Wir haben ein Interview mit den anonymen Hacker/innen geführt:

netzpolitik.org: Wer seid ihr?

thoska disclosure: Wir sind ein loser Zusammenschluss von technikaffinen Studierenden in Thüringen.

netzpolitik.org: Warum veröffentlicht ihr eure Erkenntnisse (möglichst) anonym? Fürchtet ihr juristische Verfolgung? Von wem?

thoska disclosure: Die Lücke im Crypto1-Algorithmus ist schon seit 2007 bekannt. Außerdem haben sich Leute seit der Einführung der Thoska mit deren Manipulation beschäftigt (siehe Akrützel-Artikel). Spätestens mit der Leisefuchs-Veröffentlichung 2012 an der FH Schmalkalden kursiert eine konkrete Anleitung.

Wir wollen nicht in den Fokus möglicher Ermittlungen geraten, da wir es für sehr wahrscheinlich halten, dass die Schwachstelle bereits ausgenutzt wird und eine illegale Verwendung nicht ausgeschlossen werden kann. Unsere lückenlose Dokumentation zeigt, dass keine Rocket Science nötig ist um zu den selben Ergebnissen zu kommen.

netzpolitik.org: Wie lange habt ihr thoska erforscht?

thoska disclosure: Schon ’ne Weile ;-)

netzpolitik.org: Was sind eure zentralen Erkenntnisse? Was kann man mit der Karte anstellen, was man nicht sollte?

thoska disclosure: Es ist mit geringen Aufwand möglich, folgende Dinge auszunutzen:

- kostenlos in Mensen einkaufen

- kostenlos kopieren/drucken

- jegliche Türen mit diesem Schließsystem öffnen: Räumlichkeiten der Uni-Klinik!1!, Räumlichkeiten der Uni/FH (teure Technik)

- Zugang zu Parkhäusern der Uni/FH

- Verlängerung des Semestertickets nach Ablauf der Studienzeit (Zug fahren)

- Auslesen fremder Karten, was personenbezogene Daten liefern kann (siehe beschriebene Methode)

netzpolitik.org: Ihr habt eine Liste mit 16 Schlüsseln veröffentlicht. Was kann man damit anstellen?

thoska disclosure: Wie auf der Seite beschrieben, ist der Datenbereich der Thoska in 16 Sektoren aufgeteilt, mit je einem Lese- und Schreibschlüssel, somit sind es eigentlich 32 Schlüssel.

Unsere bisherigen Erkenntnisse zu den Aufgaben der einzelnen Sektoren sind auf der Seite dargestellt. Wir werden dies gegebenenfalls ergänzen.

netzpolitik.org: Habt ihr eure Erkenntnisse den verantwortlichen Stellen mitgeteilt? Der Uni? NXP? Mit welchem Ergebnis?

thoska disclosure: Diese Stellen wurden auch per E-Mail auf unsere Veröffentlichung hingewiesen. Bisher haben sie noch nicht darauf reagiert. NXP hat mit Mifare Desfire auf die Schwachstelle reagiert.

netzpolitik.org: Was sollte die Uni eurer Meinung nach tun?

thoska disclosure: Eigentlich hätte die Uni bzw. das Studentenwerk Thüringen schon lange reagieren müssen, da ihnen die Lücke spätestens seit Leisefuchs bekannt sein sollte. Schmalkalden und Ilmenau haben bereits die aktuelle Mifare Desfire eingeführt.

Wir haben uns zur Veröffentlichung unserer Erkenntnisse entschieden, um transparent zu machen, wie unsicher das Thoska-System seit Jahren(!) ist. Damit erhoffen wir uns eine zügige Behebung der Schwachstellen. um Datenschutz zu gewährleisten und Missbrauch vorzubeugen.

Update: Der MDR Thüringen berichtet: Alte Hochschul-Chipkarten sind manipulierbar

Eine ältere Version der Thüringer Hochschul-Bezahl- und Zugangs-Chipkarte Thoska ist manipulierbar. Die Technische Universität (TU) Ilmenau bestätigte am Freitag entsprechende Angaben anonymer Hacker, über die zuvor das Blog netzpolitik.org berichtet hatte. TU-Sprecher Marco Frezzella sagte MDR THÜRINGEN: „Technisch ist das nachvollziehbar“. Es sei in Thüringen auch ein entsprechender Missbrauchs-Fall bekanntgeworden. Wegen der Sicherheitslücke würden die älteren Karten in Ilmenau seit längerem gegen eine neue Version getauscht, die manipulationssicher sei. Dabei sei die Technische Universität „sehr weit“.

Die Mifare-Classic Karten werden schon seit 2010 nicht mehr eingesetzt. Seit dem Wintersemester 2010/2011 werden Mifare DESFire EV1-Karten verwendet. Studenten, die von diesem Semester immatrikuliert wurden haben allerdings immernoch diese alten Classic-Karten. Das Problem dürfte also in spätestens 1-2 Jahren Geschichte sein.

Wenn dann auch alle „alten“ Accounts gesperrt werden ? Und : Aber es sind ja nicht nur Studenten, sondern auch das Personal …

Datenschutzmäßig sind die Karten ohnehin eine Katastrophe, was das Missbrauchspotential, aus Verwaltungsrichtung, in seiner Breitenwirkung auf die Existenzmöglichkeit einzelner oder vieler angeht erst recht.

Das ist leider falsch. An der ein oder anderen Uni werden noch immer Classic-Karten ausgegeben, da z.B. Zugangskontrollsysteme noch nicht auf Desfire umgerüstet sind. Grund dafür z.B. ist das fehlende Geld in den Haushalten der Universitäten (so etwas kann halt nicht durch Drittmittel eingeworben werden). Auch andere Gründe wie Ignoranz oder Inkompetenz kann ich aber leider nicht ausschließen ;)

Gilt auch für die Universität Potsdam und die dortige PUCK:

http://puck.uni-potsdam.de/

Bei unseren Recherchen für Leisefuchs ist uns aufgefallen, dass sich das Problem nicht nur auf Thüringer Hochschulen beschränkt, sondern auch an Vielen anderen Hochschulen in Deutschland besteht. Es wird nur eine Frage der Zeit sein bis ähnliche Arbeiten und Veröffentlichungen, an anderen Hochschulen, entstehen.

—

Leisefuchs und einige weiterführende Links findet ihr auf:

https://tif-it.org/dokuwiki/doku.php?id=anleitung:leisefuchs

Jetzt da die FH-Schmalkalden das Paper kurzerhand mal vom Netz genommen hat ist der Link sehr nützlich!

Praktischerweise findet sich auf dem bereitgestellten Flyer auf der Seite auch gleich eine Liste der Hochschulen, die das System einsetzen: http://thoskavyssbw3rgo.onion/Essen_Trinken.pdf

Ich erlaube mir mal, die Liste hierher zu übertragen.

Aachen, Bielefeld, Bochum,Braunschweig Folkwang, Bochum (AKFÖ), Cottbus, Darmstadt, Dresden Frankfurt/Main, Essen-Duisburg, Freiburg, Friedrichshafen (Zeppelin), Furtwangen, Kiel, Köln, Konstanz, Leipzig, Ludwigsburg, Luzern (CH),

Magdeburg, München (TU), Potsdam, Rosenheim, Saarbrücken, Stuttgart, Tübingen, Stralsund, Trier, Ulm, Weimar (Bauhaus Uni), Weihenstephan, Würzburg

gerade ausprobiert, mit den veröffentlichten Schlüsseln lässt sich zumindest ein Feld der Karten der Uni Stuttgart auslesen. Inhalt ist ungefähr der selbe.

hmm gleich mal bei meiner Uni anfragen. Null Infos über das System. Nicht mal ne Benutzerordnung gibts online…

Ist doch schon laengst fuer ziemlich viele Unis….siehe: 9:54

https://www.youtube.com/watch?v=iOASpb_swr0#t=584

„Der Hacker und Spezialexperte ’starbug‘ […]“

Im Ernst?!

Der Spezialexperte??

Praktikum bei RTL oder hab ich da was verpasst?

Bei RTL wird man Spezialexperte?

Ich denke er meint den inflationär verwendeten Begriff „Expert“. Welcher ja so gut wie nix aussagt…

ich fand den Begriff an dieser Stelle auch komisch, zumal ja ein Hacker (und gerade starbug) schon ein Experte ist…

aber naja, was solls :D

Spezialexperte

ironische Beschreibung für jemanden der richtig ordentlich toll Ahnung hat von einer Sache (wie er zumindest selber glaubt), oder der so tut als wäre er der absolute Fachmann, aber in Wirklichkeit besitzt er wenn überhaupt doch eher durchschnittlichen Sachverstand.

Ich schlage Kryptoanalytiker oder Kryptographieexperte vor.

Eine Demo der o.g. Probleme führte an der Uni Frankfurt dazu, dass RFID Schutzhüllen angeschafft wurden… die wohl irgendwo auf Personen warten, die sie abholen. Leider nur eine simple Kosten-Nutzen-Rechnung.

Eine in diesem Zusammenhang hilfreiche Android App gibt es auch ;)

https://github.com/martinbeier/thoskaInfoApp

Diese App zeigt das aktuelle Guthaben der thoska an. (proof of concept only *g*)

Sie funktioniert sowohl bei den MIFARE DESFIRE als auch MIFARE CLASSIC basierten thoskas.

(für die MIFARE Classic thoskas muss der korrekte Key in den Einstellungen festgelegt werden)

Generell weisen gerade Hochschulen im IT-Bereich eklatante Mängel auf – dies ist uns schon sehr häufig aufgefallen. Dies ist insofern beinahe „bewunderswert“ verfügen doch viele Universitäten über recht gut ausgestattete IT-Abteilungen und sollte auch hinsichtlich der Forschung am Puls der Zeit sein…

Das heißt nicht, dass es nur dort Mängel gibt, wahrscheinlich fallen an IT-lastigen Standorten die Mängel eher auf, weil sich jemand dafür interessiert (zumindest von den Studenten).

Wir berichten über den Fall: http://www.mdr.de/thueringen/thoska-manipulation100.html

Danke, hab ich oben ergänzt.

Jaja das Problem mit den Mifare Karten. Wer zwei andere Szenarien mit unsicheren NFC-Chips sehen will (einmal Bibliothek Druck/Kopierkarte und einmal Bibliotheksbücher) der ist herzlich eingeladen die kleinen Artikel auf meiner Seite zu lesen: http://flocksserver.de/#projekt2

Unten verlinkt ist auch eine Youtube-Reihe, in der zeige wie so ein Angriff theoretisch funktioniert (bewusst die „schwierigen“ Passagen nicht gezeigt, sodass nicht jeder ohne erweiterte Kenntnisse das nachmachen kann….)

Viele Grüße