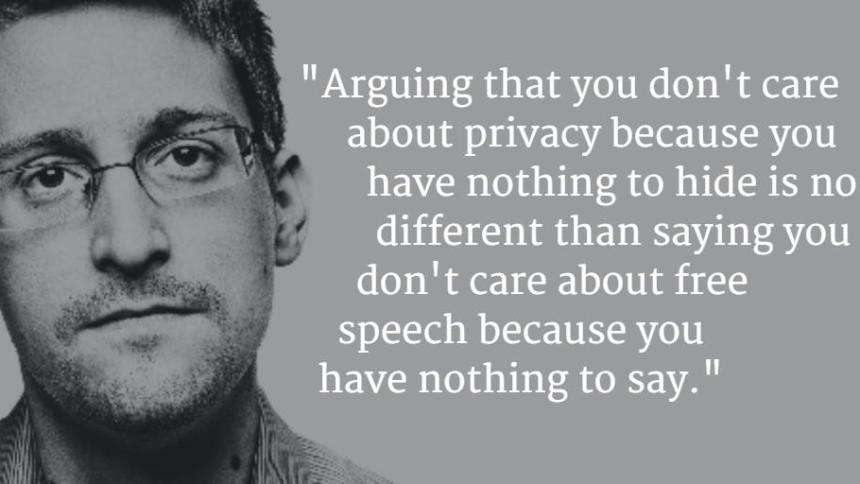

Morgen ist der 2. Jahrestag des Beginns der Snowdenenthüllungen. Seitdem haben wir viel über die illegale Überwachung durch amerikanische, aber auch viele andere, Geheimdienste erfahren. Ganz besonders über unseren deutschen Auslandsgeheimdienst BND, der freundlich mit der NSA zusammenarbeitet.

Wirksame politische Folgen lassen auf sich warten und so ist es heute notwendiger denn je, nicht auf politische Wunder zu hoffen, sondern sich genauso um seine „Digitale Selbstverteidigung“ zu kümmern – was es natürlich nicht weniger notwendig macht, politisch trotzdem am Ball zu bleiben.

Wir haben ein 2-Jahre-Snowden-Special erstellt und die wichtigsten Tools und Links zum Nachschauen zusammengefasst. An Material mangelt es nicht, aber es beinahe unmöglich, einen Überblick zu behalten. Daher: Wenn ihr denkt, dass wir etwas Wichtiges vergessen haben oder einen Aspekt übersehen, ab in die Kommentare!

Kategorie I: Nachrichten schützen

Wenn es um E-Mail-Verschlüsselung geht, ist der erste Anlaufpunkt GnuPG bzw. GPG4Win. GnuPG ist eine freie Implementierung des OpenPGP-Standards und ermöglicht die Verschlüsselung und Signierung von Daten mithilfe öffentlicher und privater Schlüssel. Das Prinzip beruht darauf, dass bei der Kommunikation zwischen unseren Kryptofreunden Alice und Bob ein Teilnehmer eine Nachricht mit dem öffentlichen Schlüssel des Empfängers verschlüsselt und dieser dann mithilfe seines privaten Schlüssels diese entschlüsseln kann. Will Bob Alice demonstrieren, dass er wirklich Bob ist, kann er eine Nachricht mit seinem privaten Schlüssel signieren und Alice kann mit seinem öffentlichen Schlüssel testen, ob das Ergebnis stimmt.

Um GnuPG im Mailclient der Wahl zu benutzen, gibt es verschiedene Plugins. Das bekannteste für Thunderbird und Co. ist Enigmail, dessen Konfiguration bei der EFF für Linux und Windows ausführlich und Schritt für Schritt erläutert wird. Mac-Nutzer können für AppleMail GPG for Mail mit der GPG Suite benutzen.

Zusätzliche Infos zu Mailverschlüsselung gibt es auch bei der Free Software Foundation, Best Practices sind bei riseup.net zu finden.

Will man verschlüsselt per Instant Messeger kommunizieren, beispielsweise über das XMPP-Protokoll, ist die bekannteste Lösung OTR (Off the Record). OTR sorgt neben Verschlüsselung und Authentifizierung der Nachrichten auch dafür, dass Dritte die Urheberschaft einer Nachricht im Nachhinein nicht beweisen können und vormals verschlüsselte Nachrichten auch dann nicht entschlüsselt werden können, wenn der private Schlüssel des Nutzers in die falschen Hände gerät – anders als bei verschlüsseltem Mailverkehr, bei dem immer derselbe private Schlüssel genutzt wird.

Um OTR auf Windows und Linux zu nutzen, ist der Client Pidgin mit OTR-Plugin geeignet, Mac-Nutzer greifen oft auf den Messenger Adium zurück. Gute Anleitungen für Mac und Windows gibt es wieder bei der EFF. Die Pidgin-Alternative Jitsi wird von Security-in-a-Box empfohlen, da sie auch verschlüsselte Voice-over-IP-Kommunikation ermöglicht.

Kategorie II: Daten verschlüsseln

Für das Verschlüsseln von Daten auf Festplatten u.ä. gab es im letzten Jahr eine Vertrauenskrise. Die Software Truecrypt war für die Festplattenverschlüsselung weit verbreitet, stand aber schon seit jeher in Kritik für seine Lizenz, da es keine freie Softwarelizenz nutzt, sondern seine eigene, einzigartige „TrueCrypt License“. Dazu kam, dass die Entwickler Ende Mai 2014 das Ende der Entwicklung von Truecrypt bekanntgaben und zu verstehen gaben, dass Truecrypt besser nicht weiterentwickelt werden sollte, Backdoors waren der vermutete Grund.

Alternativen sind zahlreich und Wikipedia gibt eine detaillierte Übersicht über bekannte Software. Für Windows wird oftmals DiskCryptor empfohlen, bei vielen Linux-Distributionen kann bereits im Installationsprozess eine volle Festplattenverschlüsselung gewählt werden, Mac-Nutzer stoßen oft zuerst auf FileVault 2. Eine Übersicht mit Hintergrundinfos, die fast keine Fragen offen lässt, hat Micah Flee von The Intercept verfasst.

Ähnlich wichtig, wie die Daten während ihrer Lebensdauer zu verschlüsseln ist es auch, sie sicher zu löschen – eine Auflistung über mögliche Programme findet sich bei Security in a Box.

Kategorie III: Anonym im Netz

Auch abgesehen von Mail- und Nachrichteninhalten hinterlassen wir Metadaten im Netz. Um zu verbergen, welche IP-Adresse auf eine Seite zugreift, gibt es Anonymisierungssoftware, Tor zum Beispiel. Das hilft auch, Zensur zu umgehen, beispielsweise wenn ein Land den Besuch von bestimmten Webseiten blockieren will. Tor gibt es sowohl für Linux, Mac, Windows und Android und der Installationsprozess besteht im Wesentlichen aus dem Entpacken eines Archivs, der Browser ist also auch via externes Speichermedium transportabel.

Ein kurzer Animationsfilm der Tor-Macher erklärt die wesentlichen Eigenschaften für neue Nutzer. Aber auch Tor kann einen nicht vor eigenen Nutzungsfehlern bewahren. Plugins wie Flash bringen Identifizierbarkeit mit sich und wenn kein HTTPS verwendet wird, gehen Daten immer noch im Klartext vom letzten Knoten zum Empfänger. Einen Überblick, welche Daten wann sichtbar sind, hat die EFF angefertigt, Sicherheitshinweise gibt das Tor Project.

Ein ähnliches Ziel wie Tor verfolgt I2P, im Gegensatz zu Tor wird hier jedoch nicht mit einem Verzeichnis an Servern gearbeitet, sondern mit einem dezentralen, selbstorganisierenden Netz. I2P ist weniger verbreitet, aber auch für eine Vielzahl an Betriebssystemen verfügbar.

Kategorie IV: Browser-Plugins

Wenn wir uns mit einem „normalen“ Browser im Netz bewegen, hinterlassen wir jede Menge Datenspuren, aber simple Browser-Plugins können helfen, ein wenig Kontrolle zurück zu erlangen. HTTPS Everywhere, das es für Firefox, Chrome und Opera gibt, sorgt dafür, dass ausschließlich HTTPS-Verbindungen aufgebaut werden, wo immer es möglich ist, damit eine Ende-zu-Ende-Verschlüsselung zwischen Sender und Empfänger zustande kommt.

NoScript deaktiviert JavaScript auf Webseiten, es sei denn der Nutzer erlaubt dies explizit. Es verhindert damit, dass Sicherheitslücken ausgenutzt werden, etwa durch Cross-Site-Scripting.

Gegen Cookies, Trackingpixel und Co., die unser Browsing-Verhalten über verschiedene Webseiten hinweg tracken können, gibt es beispielsweise die Browsererweiterung Ghostery, die jedoch wegen Datenverkäufen in der Kritik war. Eine Alternative wäre beispielsweise disconnect.me.

Wenn man sich ansehen möchte, welche Seiten welche Cookies nutzen und welche Cookies davon einen über mehrere Seiten verfolgen, kann man das Firefox-Plugin Lightbeam nutzen, das Zusammenhänge über mehrere Seiten hinweg visualisiert. PrivacyBadger, wieder ein Projekt der EFF, will mehrere Funktionen in sich vereinen. Das Plugin unterbindet den Verbindungsaufbau zu Sendern, die bereits auf einer vorigen Seite in Erscheinung getreten sind und damit in Verdacht stehen, den Nutzer über mehrere Seiten zu verfolgen.

Eine Hauptquelle von Tracking-Cookies sind Werbeanzeigen, die noch dazu nervig sind. Das Blocken ist leicht, beispielsweise mit uBlock. Wir empfehlen das Plugin als bessere Alternative zu AdblockPlus, wo uns das Geschäftsmodell nicht gefällt.

Kategorie V: Harden your Smartphone

Wenn es um Smartphone-Sicherheit geht, wird es kompliziert. Denn es gibt eine Menge schöner Apps, die unsere Privatsphäre und Daten schützen sollen, aber Smartphones haben das inhärente Problem, dem Nutzer wenig Einblick und Kontrolle darüber zu geben, was hinter den Kulissen passiert. Einen guten Einblick in das Problem und was man tun muss, um sich bestmöglich abzusichern, gibt ein Artikel auf dem Blog des Tor Project mit dem bezeichnenden Titel: Mission Impossible: Hardening Android for Security and Privacy.

Davon abgesehen ist es immer sinnvoll, sich mit Open-Source-Alternativen zu üblichen proprietären Apps auseinanderzusetzen. Ein guter Anlaufpunkt, zumindest für Android-Geräte, ist F-Droid, ein Verzeichnis für freie und offene Android-Apps. Um verschlüsselte Telefongespräche und SMS zu nutzen, kann man RedPhone beziehungsweise TextSecure nutzen. Um OTR-verschlüsselte Instant Messages per Smartphone versenden zu können, lässt sich ChatSecure verwenden. Orbot mit Orweb bietet eine Tor-Variante für Mobilgeräte.

Kategorie VI: Freie und offene Software wählen

Proprietäre Systeme sind ihrem Wesen nach intransparent. Nur wenn es möglich ist, den Code einzusehen, können Backdoors erkannt werden – eine notwendige, wenn auch keine hinreichende Bedingung. Davon abgesehen ist bekannt, dass Apple und Microsoft Teil des PRISM-Programms der NSA sind. Daher ist es elementar, dass das Betriebssystem, auf dem ein Programm läuft, auf offener und freier Software basiert. Für neue Nutzer ist eine Linux-Distribution vermutlich am praktikabelsten. Ubuntu hat den Ruf, recht nutzerfreundlich zu sein und den Einstieg in die Linux-Welt leicht zu machen.

Tails, The Amnesic Incognito Live System, ist eine spezielle Debian-Variante, die extra mit dem Ziel des größtmöglichen Schutzes von Privatsphäre und Anonymität entwickelt wird. Eine Menge Programme, die wir oben aufgezählt haben, sind darin bereits enthalten. Es benutzt automatisch den Tor-Browser und OTR-Nachrichten. Eine weitere Besonderheit an Tails ist seine Live-System-Eigenschaft, das heißt bei jedem Neustart erscheint das System wieder so, wie es ursprünglich war. Nutzerspezifische Einstellungen und Eigenschaften gehen so – geplanterweise – verloren.

In Punkto allgemeine Software stößt man auf prism-break.org auf eine ausführliche Sammlung zu freien und offenen Alternativen proprietärer Programme, ähnlich beim Electronic Privacy Information Center.

Natürlich ist ein freies und offenes System kein hinreichender Garant dafür, dass es keine Sicherheitslücken oder Backdoors gibt und es soll hier keine Illusion aufgebaut werden, man sei per se sicher, wenn man mit einer beliebigen Linuxdistribution und nicht mit einem Windows-PC arbeitet. Aber Freie und Offene Software ist eine notwendige Bedingung für Vertrauen. Denn nur so kann Code nachvollziehbar und transparent auditiert werden, auch wenn das in der heutigen Praxis zweifelsohne noch nicht in ausreichendem Maß geschieht.

Kategorie VII: Alternative, dezentrale Strukturen nutzen

Ein großes Problem in der Datenlandschaft des Internets in die Zentralisierung von Anwendungen und Dienste auf Internetriesen wie Facebook, Google und Co. Durch die immense Menge an Daten, die dort anfallen, entsteht ein großes Missbrauchspotential. Abhilfe verschaffen Alternativen, die weniger Daten sammeln und keine Marktgiganten sind. Als Alternativsuchmaschinen zu Google gibt es unter anderem DuckDuckGo, ixquick und searx.me. Ein soziales Netzwerk abseits von Facebook ist Diaspora.

Kategorie VIII: Best Practices

Die beste Software hilft nichts, wenn man nicht ein paar Best Practices beachtet. Dass „123“ kein sicheres Passwort ist, dürfte mittlerweile jedem klar sein. Wichtig ist aber auch der gute Umgang mit Passwörtern. Das heißt, keine identischen Passwörter für mehrere Accounts benutzen, Passwortmanager wie Keepass verwenden und fleißig Backups machen. Wer mehr über Passwörter und ihre Verwendung wissen will, kann sich auch die entsprechende Folge Chaosradio anhören. Wie man gute Passwörter auswählt, erfährt man zum Beispiel bei The Intercept.

Sinnvoll ist auch, sich die Privatsphäre-Einstellungen und -Eigenschaften von Diensten und Produkten anzusehen, die man benutzen will. Meist muss man im Nachhinein einstellen, wenn man der Verwendung von Daten widersprechen will, wie etwa bei Facebook oder Google. Ob man den Anbietern vertrauen will, dass sie diese Einstellungen berücksichtigen, oder ob man einen Dienst wirklich benötigt, muss selbst entschieden werden.

Genauso selbst entscheiden sollte man, ob man eine App installieren will, wenn sie weitreichende Berechtigungen haben will, die nicht plausibel erscheinen – Stichwort Taschenlampen-App mit Standortdaten-Sammlung. Oft gibt es datensparsamere und freie Alternativen.

So much more…

Diese Aufzählung hat in keiner Weise den Anspruch auf Vollständigkeit. Auch sind die Empfehlungen, die wir geben, nicht absolut, sondern lediglich erste Anhalts- und Anlaufpunkte. Also: Informiert euch am besten selbst weiter! Ressourcen fürs Weiterlesen sind:

- Security in a Box und Me and My Shadow von Tactical Tech

- Surveillance Self-Defense der EFF

- Prism Break für Alternativen zu proprietären Programmen

- Eine ausführliche Auseinandersetzung mit verschiedenen Sicherheitsaspekten von riseup.net

- Privacy Handbuch, eine deutschsprachige Ressource

Um sich gemeinsam mit anderen mit dem Thema zu beschäftigen und Hilfe zu finden, gibt es mittlerweile jede Menge CryptoParties, vermutlich auch in eurer Nähe.

Und wie gesagt: Wenn euch noch etwas ein- oder auffällt – Kommentare erwünscht!

Ausführlichere deutschsprachige Tutorials findet mensch im „Privacy Handbuch“ unter https://www.privacy-handbuch.de/ und bei „Selbstdatenschutz und digitale Selbstverteidigung in Eigenregie“ unter http://www.selbstdatenschutz.info/

Guter Artikel! Zwei Sachen:

1) Bei Adblock Plus sollte die „acceptable ads“ Liste erwähnt werden, dort sind Firmen eingetragen, deren Werbung von Adblock Plus durchgelassen wird. Sehr kontroverses Thema, da Adblock Plus im Verdacht steht sich gut von Firmen bezahlen zu lassen, um auf die Liste zu kommen. Die Liste lässt sich ausschalten. Mehr Infos: https://adblockplus.org/de/acceptable-ads

2) RequestPolicy ist ein Browser Add-on, vergleichbar mit disconnct.me

Allerdings ist RequestPolicy radikaler, es werden erstmal alle(!) cross-side Verbindungen einer Seite geblockt, nur nicht Tracker verdächtige. Der Nutzer hat einen höheren Konfigurationsaufwand, da viele Seiten 3. Verbindungen aufbauen müssen um überhaupt vernüftig dargestellt zu werden, also ohne bösen Hintergedanken. Aber dafür kann er noch genauer einstellen, was bestimmte Seiten tuen dürfen und was nicht.

https://addons.mozilla.org/en-US/firefox/addon/requestpolicy/

Achja und noch ein kleiner Kommentar: DuckDuckGo, Ixquick usw. sind natürlich gute Alternativen zu Google, dezentral sind sie aber nicht (wie der Titel aus Kapitel VII suggerieren könnte).

Dezentrale Suchmaschine wäre z.B. Yacy

http://yacy.net/de/

Die sicherste Suchmaschine der Welt ist https://www.metager.de

Dabei handelt es sich um eine Meta-Suchmaschine, die Suchaufträge an mehrere Suchmaschinen stellt, und die redundanten Resultate ausfiltert.

Sie versucht nach Relevanz zu ranken, und nicht nach Bezahlung.

Sie speichert insbesondere keine IP-Adressen, und man kann wahlweise anonym über einen Proxy-Server surfen.

Sie ist angegliedert an das Regionale Rechenzentrum Hannover / Uni Hannover und unterliegt somit alleine der deutschen Rechtsprechung.

Die Suchmaschine wird betrieben von dem gemeinnützigen Verein SuMa.EV.

( https://www.suma-ev.de )

Die Finanzierung wird getragen aus Mitgliedsbeiträgen (5,-€ pro Monat) und Spenden.

Und: Es gibt keine „Aussenstelle“ oder Niederlassung in den USA und somit auch keine Verbindung zum NSA

Textsecure bietet in der aktuellen Version KEINE SMS-Verschlüsselung mehr! (Auch nicht abwärtskompatibel)

Ich denke eine gute Alternative als Messagingdienst ist Telegram – Open Source und Ende-zu-Ende-Verschlüsselung.

Telegram ist Open Source? Wo steht das denn?

Der Telegramm client ist Quell offen ( deswegen bei f-droid verfügbar) Die Crypto ist offengelegt, jedoch eine selbst zusammen gebastte, was immer Risiken birgt. Leider nicht quelloffene ist die Server Software, ich meine aber mal auf dem telegram blog gelesen zu haben das das noch werden soll…

Also: Telegram ist so ein zwischen ding.

eine gute Alternative zu Textsecure ist SMSSecure https://smssecure.org/ welches OpenSource ist (The source for SMSSecure is open, so that anyone can easily verify it works as advertised. It is licensed GPLv3 and will always be free.)

Textsecure bietet aber sicher verschlüsseltes Instant-Messaging über das mobile Datennetz. (Daneben bietet es als Fallback noch unverschlüsselte SMS.)

Weil es zusätzlich komplett OpenSource ist und die Verschlüsselungsmethode anerkannt, ist es eine sicherere Alternative als Telegram, WhatsApp etc.

zu SMSSecure: das sollte man wirklich nur dann nutzen, wenn man kein mobiles Internet für die Kommunikation zur Verfügung hat. Denn mit jeder SMS fallen zwangsläufig Metadaten beim Mobilfunkanbieter an, auch wenn der Inhalt verschlüsselt ist. Das ist auch der Grund, warum TextSecure mit v2 mal den Datenkanal zur Nachrichtenübermittlung eingeführt hat.

Textsecure selbst ist zwar quelloffen, setzt aber proritätäre Google-Software voraus. Ein hässlicher Pferdefuß.

Gute Zusammenfassung!

Mit „unter Apple“ ist wohl korrekterweise Apples eigener Mailclient gemeint, denn Open Source Software wie auch Thunderbird oder gnupg ist auch unter Mac OS verfügbar – tatsächlich sogar erheblich mehr als für zB Windows, das bekanntlich weit weg von echten Systemstandards wie zB POSIX ist.

Auf dem Handy tun Apps wie OpenKeyChain oder APG gute Kryptodienste um einfach mit PGP / gnupg Daten/Mails umgehen zu können.

Wichtiger für etwas Privatsphäre ist aber ebenso, SSL oder TLS im Mailprogramm zu aktivieren, falls noch nicht der Fall.

Zu erwähnen bleibt aber auch, das für staatliche Ausspionagd Metadaten (wer, wann von wo mit wem…) mindestens ebenso wichtig sind – hier helfen alle diese Maßnahmen nur sehr bedingt. So lange der Staat Gesetze baut / hat, die anonyme Internet Nutzung unmöglich machen, jeden Anbieter von Kommunikation oder auch Schutzmaßnahmen zur geheimen Kooperation zwingen darf und nun auch die VDS wieder kommen dürfte, wird man sich staatlicher Ausspionage aussetzen. Hier wird es Zeit den Staat um derlei Machtbefugnisse zu beschneiden.

Wer Privatsphäre sucht, wird aber letztlich nie darum kommen, selbst für sich zu sorgen – wer dies anderen überlässt, ist diesen überlassen.

für den täglichen gebrauch gibt es leider keine wirklich praktikable lösung für anonymität. mit tor und ohne jegliche plug-ins, java script, etc. sind die meisten webseiten so gut wie unbrauchbar. ich denke deswegen nutzen die meisten leuten das auch nicht. und solange das nicht gelöst ist, wird convenience immer über sicherheit siegen. leider.

Dafür kann man ja auch temporär Skripte zulassen. Ansonsten funktionieren die meisten Websites ohne Probleme, auch in der höchsten Sicherheitsstufe.

Die allermeisten Video Websites haben mittlerweile Html5 Unterstützung, kein Flash mehr nötig :)

Das größere Problem, meiner Meinung nach ist, dass man durch Nutzung von Anonymisierungs Tools gezielter in die Überwachungsmaschinerie hinein gerät. Bspw. durch die Nutzung von Tor.

Das wäre nicht so schlimm, wenn man sämtliche Kommunikation über solche Tools abwickeln könnte, dies ist aber nicht möglich.

Respekt, ein sehr guter Artikel!

Schade nur das so viele links auf englischsprachige seiten verweisen, damit sind reine Muttersprachler wie ich leider von den Informationen ausgeschlossen.

Wenn Du Google vertraust, dann die englischen Adressen einfach über deren Übersetzungsdienst auf:

https://translate.google.com/translate?sl=auto&tl=de&js=n&hl=de&u=„Original-Adresse“

z.B.

https://translate.google.com/translate?sl=auto&tl=de&js=n&hl=de&u=https://securityinabox.org/en/guide/jitsi/windows

Danke für deinen Tip, ja den Google übersetzer kenne ich, leider kommt da ziemlich oft quark bei raus wie ich bei nachfragen in foren feststellen musste, von daher sehe ich den als nicht wirklich zuverlässig an. Um sich eine schnellen überblick zu verschaffen geht der ja ganz gut. Der andere punkt ist eben die Datenkrake google.

Was das Härten von Android-Geräten angeht, gibt es auf Deutsch eine umfassende Anleitung des Informatikers Mike Kuketz: http://www.kuketz-blog.de/your-phone-your-data-teil1/

Man könnte auch neben Tor, JonDonym erwähnen.

Der Vorteil hier, man bleibt noch unter dem Radar der NSA, im Gegensatz bei der Nutzung von Tor. In den Leaks von Snowden wird Jondo kurz erwähnt, dass sie daran nicht wirklich interesse haben.

https://anonymous-proxy-servers.net/

@Thomas

JonDonym hat einen riesigen Nachteil = Standort innerhalb der EU mit konkretem Ansprechpartner. Daraus folgt, dass es jederzeit möglich ist, den Betreiber mittels Gerichtsbeschluss zu zwingen, die Daten eines Users zu loggen. Das Staatsanwälte immer Richter kennen, die einen solchen Beschluss ohne lange mit der Wimper des Richtervorbehaltes zu zucken unterschreiben, ist hinlänglich nachgewiesen. Anstatt sich für JonDonym zu entscheiden sollte man einen vertrauenswürdigen VPN Anbieter wie Perfect-Privacy https://www.perfect-privacy.com/german/ oder oVPN https://vcp.ovpn.to/index.php in Betracht ziehen.

Sorry, aber das ist Bullshit.

Die Server sind international verteilt, für eine Deanonymisierung müssten in 3 verschiedenen Ländern Gerichtsbeschlüsse beschafft werden.

VPN ist totaler bullshit und nicht vergleichbar mit Tor oder JonDonym.

@Klaus D. Ebert

„…sollte man einen vertrauenswürdigen VPN Anbieter in Betracht ziehen.“

Das Schlagwort ist hier „vertrauenswürdig“. Du musst dem VPN-Anbieter vertrauen. Außerdem unterliegen VPN-Anbieter genauso den Gesetzen wie jeder andere Anbieter auch und hier musst du nur einen Anbieter „zwingen“, bei Jondo sind es 3 Proxybetreiber – auch in verschiedenen Ländern. Darüber hinaus funktionieren Web-Proxys zur Anonymisierung einfach nicht: https://www.privacy-handbuch.de/handbuch_22b2.htm

Nachtrag:

Jondo veröffentlicht jährlich einen Überwachungsbericht. Vereinzelt wurden kostenfreie Mix-Kaskaden (mit jeweils nur 2 Betreibern) überwacht. Premiumkaskaden (mit 3 Betreibern) wurde noch nie überwacht: https://www.anonym-surfen.de/strafverfolgung.html

Noch ein Nachtrag:

Es betraf nur einzelne Nutzer-Verbindungen und eine rückwirkende Aufdeckung der Zugriffe ist aus technischen Gründen nicht machbar – im Gegensatz zu VPN-Anbietern, denen du vertrauen musst, dass sie keine Nutzeraktivitäten protokollieren.

“ Jondo kurz erwähnt, dass sie daran nicht wirklich interesse haben“

Das sollte Misstrauisch machen……

siehe:

Klaus D. Ebert 5. Jun 2015 @ 7:29

@Thomas

JonDonym hat einen riesigen Nachteil = Standort…………….

liegt daran, dass die Nutzerzahl von JonDonym wesentlich geringer ist, als die von Tor.

ich möchte nochmal hervorheben, dass ublock wirklich ein gute alternative zu adblock UND noscript ist, da es beide auf saube Art und weise vereint! Wenn man den fortgeschrittenen Modus aktiviert kann man bequem jede Seite einzeln Konfigurieren und auch globale Regeln einstellen

Eine schöne Zusammenfassung für einen Einstieg. Noch ein paar Hiweise:

1) Tails hat immer wieder Sicherheitsschwächen, zum Beispiel:

– Deanonymisation of Tor users with I2P bug, because of wrong browser configuration, Jul 2014, (would not be possible with TorBrowser, but TAILS uses an own browser configuration) https://tails.boum.org/security/Securit … ex.de.html

– PGP encrypted emails are stored unencrypted in IMAP draft folder on the mail server of the provider because of bad configuration of email client (would not be possible with Thunderbird+TorBirdy, but TAILS uses an own email client, not verified by Tor developers)

– Websites from internet can use Javascript code to scan the LAN and attack local CUPS daemon, Apr 2015 (would not be possible with TorBrowser, but TAILS uses an own browserconfiguration)“

(Zitat cane, Autor des Privacy-Handbuchs)

Hier ist das Jondo-Live-System eine Alternative (https://www.anonym-surfen.de/help/jondo-live-cd.html).

2) Das Blocken von Javascript mit noscript schützt nicht nur vor Schadsoftware, sondern ist auch ein wichtiger Schutz gegen Tracking.

3) Zum „Härten“von Thunderbird empfiehlt sich der Torbirdy (https://addons.mozilla.org/en-us/thunderbird/addon/torbirdy/ – von Jacob Appelbaum).

4) Bei der Anonymisierung ist beim Browser zu bedenken, dass je mehr man seinen Browser selber mit Add-Ons und Veränderungen der Konfiguration versucht zu anonymisieren, desto individueller wird der eigene Fingerprint und desto leichter ist man zu identifizieren. Anonymisierung funktioniert hier am besten, wenn möglichst viele den gleichen Browser mit den gleichen Einstellungen verwenden. Hier sind der Tor-Browser (https://www.torproject.org/projects/torbrowser.html.en) und der JonDoFox (https://www.anonym-surfen.de/jondofox.html) gute Mittel.

Auch ich möchte nochmal das schon mehrfach genannte Privacy-Handbuch wärmstens empfehlen:

https://www.privacy-handbuch.de/

Meine Liste:

Email:

PGP. ICh nutze in DE gehostets Zimbra mit PGP-Plugin. Ver- und Entschlüsseln in Webgui. Hammer!

Messaging:

surespot. Komplett Open Source, Ende-zu-Ende Verschlüsselung, kostenfrei. Android&Apple.

https://www.surespot.me/

Laptop

ist komplett verschlüsselt mit TrueCrypt 7.1a. Das ist die getestete und sichere letzte Version. Fürs Surfen hab ich dann zusätzlich ein Live-Linux. Zusätzlich einen VPN-Dienstleister weil TOR mir für den Alltag zu lahm ist. Gibt ne App für unterwegs, daheim ist das im Router eingerichtet.

https://www.privateinternetaccess.com/

Backup

Spider Oak. Snowdens Empfehlung.

Sicherung auf Servern, aber voll verschlüsselt im lokalen Client. + die Backups können bei Bedarf vor Sicherung ja auch verschlüsselt werrden.

https://spideroak.com/

Passwordymanager:

encryptr. Cloud-basiert, aber im lokalen Client verschlüsselt. Gleiche Technik wie Spider Oak. So hat Mensch alle PWs _immer_ zur Hand wenn Inet da ist.

Für alle Plattformen.

https://encryptr.org/

Weitere gute App: Mega v2. Verschlüsselt Daten im Client, auto. Upload von Fotos…

Und wie sich das für Spinner wie mich gehört: Ich bin in _keinem sozialen_ Netzwerk (auch nie gewesen… *prollproll*), nutze auf meinem verschlüsselten Android Handy (OPO) eine Custom Rom, ich teile mir mit einem Dutzend anderer Leute ein Android-Konto/gmail-Adresse und benutze gps nie.

Was nützt es, wenn ich topsecret.txt zehnmal in topsecret.enc verschlüssele, …

und dann topsecret.txt immer noch auf dem Rechner existiert?

und dann topsecret.txt gelöscht habe, aber die Datei „wiederherstellbar“ ist?

die Datei topsecret.txt „gewiped“ wurde, aber der Wordprocessor ein topsecret.bak erstellt hat?

wenn topsecret.bak gewiped wurde, aber /tmp oder /swap beim editieren benutzt wurde?

Wenn /tmp oder /swap verschlüsselt waren, der Editor aber eigene undo Historien verwaltet?

wenn ich alles bedenke, aber unbemerkt ein keylogger im Hintergrund läuft?

Was nutzt es,wenn ich jemandem eine verschlüsselte mail oder topsecret.enc schicke, aber der unverschlüsselte Betreff auf den Inhalt schließen läßt?

wenn ich den Betreff weglasse, aber die Metadaten nicht verschleiern kann?

wenn der/die Empfänger von topsecret.enc in einem lesbaren „address book“ stehen?

wenn die ganze Historie im mailer dokumentiert ist?

Was nutzt es, wenn ich wirklich ein Profi bin. der alles richtig macht, der Empfänger von topsecret.enc zwar entschlüsseln kann, sonst aber ein schlampiger Döskopp ist?

Fazit: Wie teilt man ein Geheimnis mit drei Personen? Indem man zwei davon … (klappt auch mit zwei).

Nachtrag:

Was nützt es wenn ich versuche zu wipen, aber ein copy-on-write filesystem benutze.

Wenn ich kein copy-on-write filesystem habe aber auf einer SSD oder sonstigem memory basiertem Medium arbeite?

Was nützt es sich anzuschnallen?

Was nützt es seine Wohnungstür abzuschließen?

Was nützt es auf die Ernährung zu achten?

es geht darum automatische und massenhafte Überwachung zu erschweren bzw. unmöglich zu machen. Das kann man mit Sicherheit erreichen.

Sehr schöne Zusammenfassung, vielen Dank.

Ein Hinweis, der mir am Herzen liegt: man kann sich in gewissen Grenzen auch gegen hartnäckige Sachen wehren, wenn man eine BIOS-Alternative verwendet (coreboot.org). Das ist zugegebenermaßen schmerzhaft (zumindest bei diversen Thinkpad Modellen), aber auch ein Schritt in die richtige Richtung.

Viele Router sind per default unsicher bzw. werden von den Herstellern nicht hinreichend gepflegt. Es gibt ja diverse Alternativ-Firmwares wie openWRT, DD-WRT, …

Es wäre meiner Meinung nach Aufgabe der universitären Forschung, in diesem Feld zu arbeiten, aber es gibt eben auch andere Meinungen. Meine ist halt nicht genug repräsentiert in den Parlamenten, das ist schade, aber so ist das eben in der Demokratie.

Ich möchte trotzdem Demokratie haben, auch wenn das bedeutet, dass Dinge beschlossen werden, die ich scheiße finde.

@ Anna Biselli / NP-Redaktion

Du kannst ja mal beim Macher des Privacy-Handbuchs ein Interview anfragen. Er bietet ein Kontaktformular an. Er hat viele spannende Ein- und Ansichten zu bieten. So ein Interview wäre eine Bereicherung.

Wie kann ich den GPS Chip und das Mikrofon von meinem iPhone wegschleifen?

Vielen Dank, sehr schöne Zusammenfassung!

Eine andere, auch sehr schöne Zusammenfassung gibt es hier:

http://christineprayon.de/mediapool/85/858358/data/Tipps_zu_alternativer_Software_und_alternativen_Diensten.pdf

Das ist um so bemerkenswerter, als dass hier jemand etwas dazu veröffentlicht, den man nicht gleich als Geek oder Haeckse erkennen würde.