Das Kernprodukt des italienischen Überwachungssoftware-Herstellers „Hacking Team“ ist Remote Control System (RCS). RCS ist ein Staatstrojaner, der den Rechner des Angriffsziels ausforscht, seine Skype-Anrufe aufzeichnet, Passwörter, Mails, Chats und Dateien kopiert und eigenständig Webcams und Mikrophone anschalten kann. Laut Eigenaussage verkauft Hacking Team sein Programm nur an Regierungen, die keine repressiven und autoritären Regimes sind.

Dass das nicht ganz zu stimmen scheint, wurde zuletzt Mitte Februar bekannt. Da veröffentlichte Citizen Lab einen Bericht, der die Sabotage eines für freie Presse in Äthiopien eintretenden Medienunternehmens durch Hacking Teams RCS-Software belegte. Doch das war nur der erste Teil einer ganzen Serie an Berichten über das Unternehmens aus Mailand, die Citizen Lab vorbereitet hat. In einem anderen Bericht vor zwei Wochen wurde die „Untraceable“- Eigenschaft von RCS vorgestellt, die von 21 Regierungen genutzt wurde. Diese führt dazu, dass RCS-infizierte Rechner ihre Überwachungsdaten über mehrere Drittrechner routen, bevor sie zurück an die ursprünglichen Regierungsserver gehen. Damit anonymisiert sich die Regierung und schützt sich davor, als Ursprung entdeckter Malware geortet zu werden.

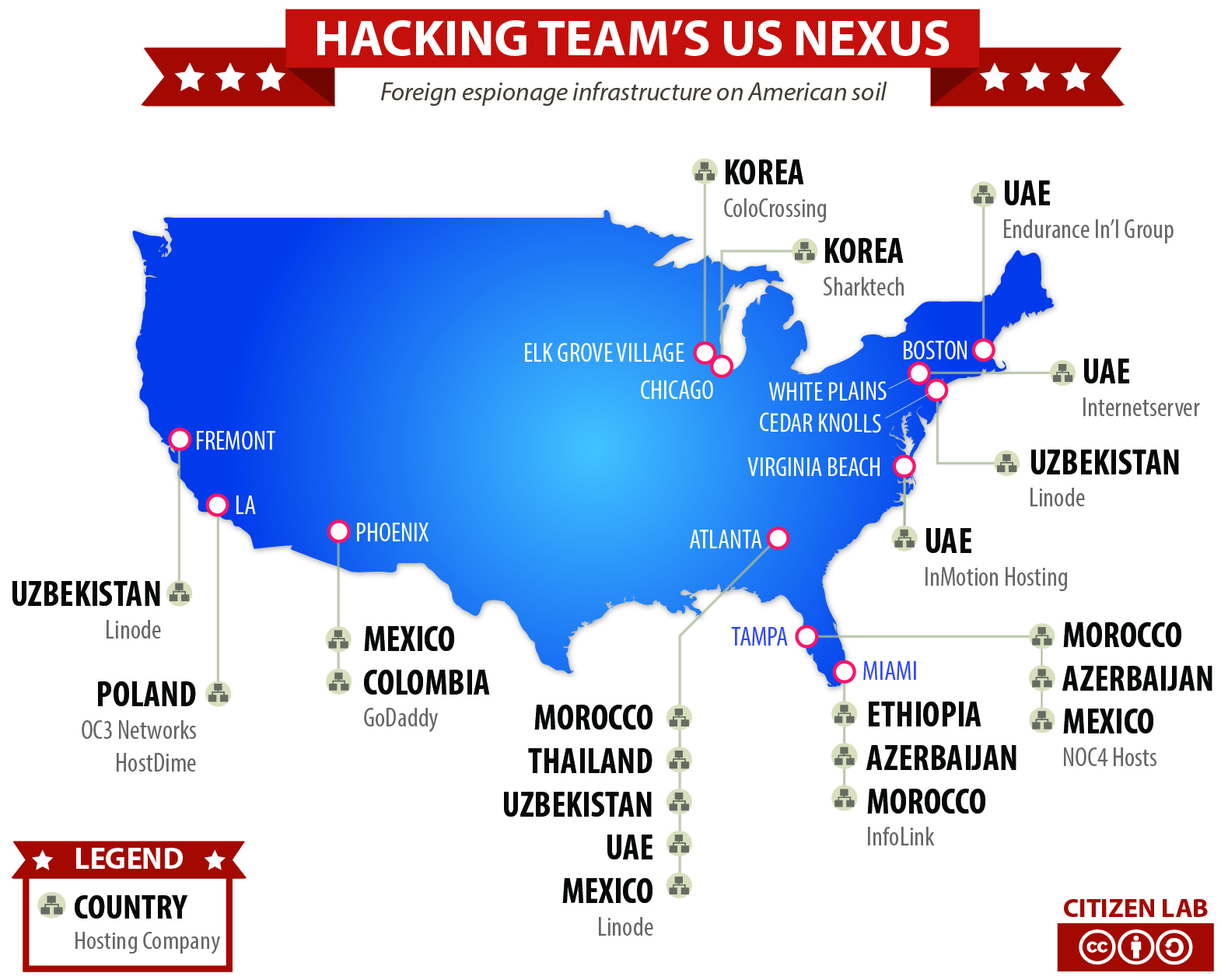

Der neueste Beitrag in der Reihe beleuchtet die Routen über diese Proxy-Ketten näher und findet heraus, dass in zumindest 12 Fällen US-amerikanische Datencenter involviert sind. Die Rückverfolgung bis zum Ursprung führte Citizen Lab zu den Regierungen von Aserbaidschan, Kolumbien, Äthiopien, Korea, Mexiko, Marokko, Polen, Thailand, Usbekistan und die Vereinigte Arabische Emirate. Viele dieser Länder sind als besonders undemokratisch und autoritär bekannt. In manchen Fällen waren die Server als Webseiten amerikanischer Unternehmen oder Zeitungen getarnt.

Der neueste Beitrag in der Reihe beleuchtet die Routen über diese Proxy-Ketten näher und findet heraus, dass in zumindest 12 Fällen US-amerikanische Datencenter involviert sind. Die Rückverfolgung bis zum Ursprung führte Citizen Lab zu den Regierungen von Aserbaidschan, Kolumbien, Äthiopien, Korea, Mexiko, Marokko, Polen, Thailand, Usbekistan und die Vereinigte Arabische Emirate. Viele dieser Länder sind als besonders undemokratisch und autoritär bekannt. In manchen Fällen waren die Server als Webseiten amerikanischer Unternehmen oder Zeitungen getarnt.

Daneben, wie Hacking Team den Verkauf an die Ursprungsländer rechtfertigt, drängt sich die Frage auf, wie die Kollaboration mit den amerikanischen Datencentern verläuft. Citizen Lab sieht in dieser Praxis potentielle Rechtsverstöße an mehreren Punkten, unter anderem einen Widerspruch zum amerikanischen Wiretap Act und einer Verletzung staatlicher Souveranität und Nichtintervention, wenn amerikanische Infrastruktur zum Überwachen von Zielpersonen – unter Umständen sogar amerikanischen – verwendet wird. Desweiteren stellt sich die Frage, inwieweit die teilnehmenden Betreiber der Datencenter über den Nutzungszweck der gemieteten Kapazitäten im Bilde sind und ob sie dementsprechend mit zur Verantwortung gezogen werden können.

Hier wird ein weiteres Problem deutlich, das neben dem fehlenden moralischen Bewusstsein von Hacking Team besteht: Eine vollkommen konfuse Rechtssituation. Wenn man sich nicht einmal darauf einigen kann, was bei eigenen Nachrichtendiensten rechtmäßig und im eigenen Land zulässig ist, kann man kaum mit einer eindeutigen Antwort rechnen, wenn Drittstaaten die landeseigene Infrastruktur für Spionagezwecke nutzen. Und wenn man ehrlich ist: Eigentlich ist es ja auch praktisch, wenn die Daten auf dem Silbertablett durch die eigenen Server laufen, bevor sie in ihren Zielländern ankommen. Nur über die Überwachung von US-Personen durch andere, darüber wird man vermutlich noch mal reden wollen.

Natürlich werden die Daten völlig unverschlüsselt über die verschiedenen Server geleitet.

:D