Die Deutsche Telekom, WEB.DE und GMX wollen sich mit dem Label „E-Mail made in Germany“ als „sichere“ E-Mail-Anbieter verkaufen. An den Grundproblemen unsicherer E-Mails ändern sie jedoch überhaupt nichts, sondern schließen lediglich zwei existierende Sicherheitslücken. Die Initiative kann als reine Marketing-Aktion abgetan werden, wirkliche Sicherheit wird nicht gewährleistet.

Die Deutsche Telekom, WEB.DE und GMX wollen sich mit dem Label „E-Mail made in Germany“ als „sichere“ E-Mail-Anbieter verkaufen. An den Grundproblemen unsicherer E-Mails ändern sie jedoch überhaupt nichts, sondern schließen lediglich zwei existierende Sicherheitslücken. Die Initiative kann als reine Marketing-Aktion abgetan werden, wirkliche Sicherheit wird nicht gewährleistet.

Unter dem Namen E-Mail made in Germany starten die Deutsche Telekom, WEB.DE und GMX eine Initiative für „sichere“ E-Mail. In der dazugehörigen Pressemitteilung werden folgende „Sicherheits-Features“ versprochen:

- Automatische Verschlüsselung von Daten auf allen Übertragungswegen

- Sichere Speicherung am Datenstandort Deutschland

- Kennzeichnung sicherer Mail-Adressen

Bei genauerer Betrachtung entpuppt sich das als reine Marketing-Kampagne für eine längst überfällige Einstellung im Setup der Mail-Server ohne wirklich eine neue Stufe an „Sicherheit“ zu erreichen.

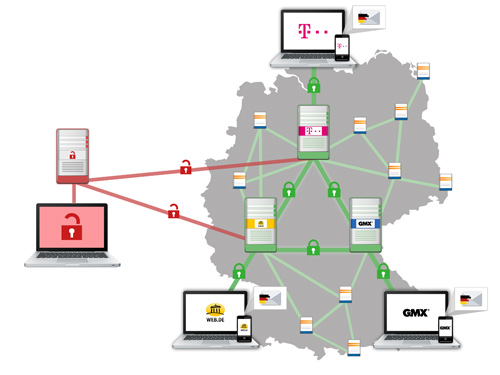

Das einzige, was neu ist, ist die Verwendung von Verschlüsselung auf dem Transportweg (SSL/TLS) zwischen Sender und Mail-Server sowie zwischen den Mail-Servern der zwei Firmen untereinander. Dass das Versenden von Mails vom Client an den Server überhaupt noch auf unverschlüsselten Verbindungen möglich war, ist ein Unding im Jahr 2013. Dafür gibt es keinerlei technischen Grund und viele Mail-Anbieter erlauben seit Jahren nur noch verschlüsselte Verbindungen.

Die Verschlüsselung der Übertragung zwischen den Mail-Servern @t-online.de, @gmx.de und @web.de ist ein nettes Feature. Aber auch das hätten die beteiligten Firmen schon längst machen können. Das Problem ist bekannt seit es E-Mail gibt und wurde vor über einem Monat wieder öffentlich thematisiert. Gerade Web.de und GMX schnitten in einem Test von Golem schlecht ab. Das Anschalten des Features ist daher eher ein Fix einer verantwortungslosen Lücke als das Einführen richtiger „Sicherheit“. Auch das wird seit Jahren von seriösen Mail-Anbietern getan.

(Verpflichtendes SSL/TLS zwischen Mail-Servern ist ein Problem, da es in Standard und Implementierungen meist optional ist. Viele Beispiele aus der Praxis zeigen aber, dass kooperierende Mail-Server sehr wohl seit langem verpflichtende Transport-Verschlüsselung zwischen ihren Servern implementiert haben.)

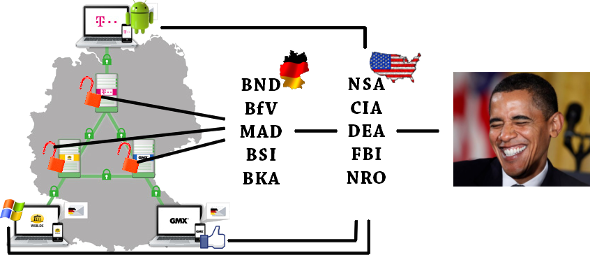

Am Grundproblem von E-Mail als von jedem lesbarer Postkarte ändert all das nichts. Weder werden die Inhalte der Mail verschlüsselt, noch werden die Mails auf verschlüsselten Festplatten gespeichert (erst recht nicht mit Entschlüsselungs-Möglichkeit nur durch User, wie Lavabit das gemacht hat). Stattdessen wird die existierende verantwortungslose Praxis jetzt als „sicher“ verkauft, weil die Rechenzentren ja in Deutschland stehen und „High-Tech-Rechenzentren mit moderner Sicherheitstechnik“ sind. Mal abgesehen vom Marketing-Sprech: An Vorratsdatenspeicherung, Bestandsdatenauskunft, strategischer Fernmeldeaufklärung, G10-Gesetz und SINA-Boxen ändert das gar nichts.

Vollkommen zum Witz macht sich die PR-Maßnahme durch einen Vergleich, dass die De-Mail noch sicherer ist als die „E-Mail made in Germany“:

Über die Unsicherheit von De-Mail haben wir ausführlich berichtet und Sascha Lobo hat das nochmal treffend zusammengefasst. Laut eigener Aussage ist „E-Mail made in Germany“ also unsicherer als unsicher. Wird aber als „sicher“ verkauft. Alles klar?

Fazit: Unbedingt meiden.

Sucht euch stattdessen einen kleinen, sympathischen Mail-Anbieter, der diese „Features“ nicht als Neuigkeit mit Marketing-Kampagne verkauft, sondern nie auf die Idee käme, das je anders zu machen. Oder betreibt euren Mail-Server am besten gleich selbst oder zusammen mit ein paar Freund/innen. Zentralisierung ist ohnehin der Feind eines freien und offenen Internets. Und verschlüsselt eure Mails Ende-zu-Ende mit OpenPGP. Noch besser ist das Versenden und Empfangen von Mails über Tor.

Alles andere ist nur Marketing.

Update: Unser Leser Jonas B. hat uns ein neues Logo zugeschickt:

zu gmx und web.de kommt hinzu, dass man nicht mal vor deren eigenen Abofallen sicher ist

Einfach nicht bezahlen.

im Gegensatz zu solchen betrügerischen Anbietern wie gmx und web.de ist man sogar noch bei gmail sicherer

komisch, hab meine gmx Adresse seit Ende der 90er und noch nie Probleme gehabt…

Aha… Naja, aber dafür haben ja GMX.NET und WEB.DE die Bezahlversionen ihrer Dienste am Start, die sie einem immer zum Geburtstag aufdrängen. Ist das immer noch so, dass sich dann die ‚Geschenke‘ automatisch verlängern und anschließend die Jahresrechnung ins Haus flattert? Von Gmail hab ich auf jeden Fall noch keine Aborechnung bekommen, weil ich irgendwo auf OK geklickt hab wie bei web.de

Gibt es für diesen Golem Test eventuell einen Link?

Was ist jetzt genau das neue? Ich mein der Test von http://www.checktls.com/ hat auch vorletzte Woche für Web.de Gmail aol und live.de nur grüne Haken ergeben beim ersten Test auf TLS?

Der Link war direkt davor, ist aber nochmal als Direktlink nachgetragen.

was genau macht posteo besser?

Am grundsätzlichen Problem, dass Metadaten auf den Mailservern der Provider abgegriffen werden können, ändert auch PGP nichts. Da wird bekanntlich nur der Body der Mail verschlüsselt, nicht der Mailheader.

Diejenigen, hinter denen NSA & Co angeblich hinterher sind, werden eh eher über eigene Protokolle über Botnetze und in geschlossenen Benutzergruppen kommunizieren, wenn sie nicht völlig gaga sind.

Es heisst doch das E-Mails nach Schlüsselwörtern durchsucht werden um die Gefährlichen Leute zu finden, wenn man aber nichts lesen kann

Kann man aus dem Inhalt keine falschen Schlüsse ziehen.

Sofern alle Kommunikation verschlüsselt stattfindet, ist es unmöglich das Verwenden von Verschlüsselung selbst als Kriterium herzunehmen.

Ausserdem:

Nur weil man weiss das Person A an Person B um 13:00 heute eine E-Mail geschrieben hat, kann man damit weniger anfangen als wenn man ausserdem wüsste was drin stand.

Datensparsamkeit sozusagen

Es geht nicht darum, ob Terroristen oder Kinderschänder gefunden werden können (wäre ja gut), sondern um falsche Verdächtigungen und Missbrauch. Und dazu eignen sich die Metadaten hervorragend. Da braucht nur jemand jemanden kennen, der jemanden kennt, und schon bekommst du an jedem Flughafen eine Spezialbehandlung.

Zum Thema Metadaten sind unwichtig…

http://kieranhealy.org/blog/archives/2013/06/09/using-metadata-to-find-paul-revere/

Eigentlich ist der Inhalt vollkommen egal. Und: Die NSA hat doch bereits zugegeben (oder es wurde von Snowden behauptet), dass verschlüsslte Kommunikation grundsätzlich gespeichert wird. Und zwar solange bis eine Entschlüsslung einfach ist oder die Daten in Verbindung einer Untersuchung benötigt werden. Da wird dann eben mehr Geld in die Hand genommen und sofort entschlüsselt.

Dabei ist es egal, ob SSL, PGP oder irgendeine andere Verschlüsselungstechnik zum Einsatz kommt.

Wirklich sicher ist man nur, wenn die Kommunikation selbst verschlüsselt ist. Quasi Einmal-Mail Adressen, die aus Tor heraus erstellt, genutzt und wieder gelöscht werden, wobei Tor eben auch nicht unbedingt als sicher anzusehen ist. Eigentlich ist nur eins sicher: Das Schild an der Wand „Der Feind höhrt mit“ :)

Greetz,

GHad

Auch die Idee, Zeugen zu Straftaten über die Metadaten (Ortsdaten) zu finden ist erschreckend. Das Grundwesen des Zeugen ist die Freiwilligkeit, da möchte man keinen ungebetenen Besuch des Staatsschutzes, weil man zufällig irgendwo war, wo irgendwas passiert ist. Auch wird aus einem Zeugen ganz schnell mal ein Verdächtiger. Irgendwas läuft da völlig falsch.

@marc

… weil man angeblich irgendwo gewesen ist.

Das größte Problem ist doch, dass man mit irgendetwas in Verbindung gebracht wird und dann auf einemal abstreiten muss davon Kenntnis zu haben.

Die Umkehrung der Beweislast ist ja nicht nur im IT-Bereich immer weiter verbreitet. Diese Gängelung der Bevölkerung führt dazu, dass sich immer mehr Leute abwenden.

Der ganze Wahn zur Dokumentation schließt genau die aus, für die die Dokumentation eine kaum zumutbare Belastung wird. Und dazu wird die selbst erstellte Dokumentation noch gegen einen verwendet. Vielen Dank.

Wie gesagt, das ist kein Phänomen des Internet. Im Internet wird einem die Dokumentation nur abgenommen, darum stören sich vergleichsweise wenige Leute daran.

Was im E-Mail Bereich passiert ist eine Frechheit. Die Ampelmentalität (Fett-Ampel, BSI-Ampel) führt dazu, dass wir uns auf die Merketingsprüche der Unternehmen verlassen.

Eigentlich hätten die Datenschutzbehörden schon lange gegen den unverschlüsselten Transportvon Mails vorgehen müssen. Aber das wird genauso ignoriert wie unverschlüsselte Mails von Versandhändlern in denen massig personenebezogenen Daten versendet werden.

Alleine der Datenschutz muss eine effektive Ende-zu-Ende Verschlüsselung vorschreiben.

Sollte jemand noch einen Beweise dafür brauchen, daß diese lustige Initiative Humbug und Augenwischerei ist, für den biete ich ein Statement der CDU/CSU, die natürlich von „E-Mail made in Germany“ total begeistert ist.

„Wir haben großes Vertrauen in die IT-Sicherheits-Kompetenz deutscher Unternehmen.“

http://www.cducsu.de/Titel__pressemitteilung_cdu_csu_begruesst_deutsche_initiative_fuer_mehr_e_mail_sicherheit/TabID__6/SubTabID__7/InhaltTypID__1/InhaltID__26513/Inhalte.aspx

Web.de kann bzw konnte zumindest S/MIME im Webinterface als einer der ganz wenigen Anbieter. Genutzt hat es niemand.

GPG ist sowieso aus vielen Gründen tot, es heute noch „normalen“ Leuten ausserhalb der Security-Community zur Nutzung zu empfehlen, ist eine Beleidigung ähnlich „Nutz halt Linux und Libreoffice“.

Wieso ist GPG tot? Ich sehe immer mehr Leute, die das benutzen.

Und was ist an dem Rat „Nutz halt Linux und Libreoffice“ falsch? Microsoft und Apple gehören zu den Firmen, die mit der NSA kooperieren, außerdem weiß bei proprietärer Software außer dem Hersteller niemand, was sie eigentlich alles tut. Freie Software zu verwenden ist die einzige logische Konsequenz. Das ist keine Beleidigung.

Im Gegenteil, es ist ein Irrtum zu glauben, man könne sich mit proprietärer Software gegen PRISM und Co schützen. Die Benutzung freier Software ist ein ebenso wichtiger Baustein wie Verschlüsselung und Anonymisierung.

Interessant ist doch Folgendes:

Bisher war es für Internetfirmen ein Standortvorteil, in Amerika ansässig zu sein, dank NSA & Co. wird es jetzt zu einem Standortnachteil. Je nach dem, wie stark die Nutzer-Abwanderung ist, werden sich die großen Konzerne das nicht lange bieten lassen und gegen Überwachung lobbyieren, was womöglich mehr Einfluss hat als jede Demo.

Welcher Mail-Anbieter ist zu empfehlen, wenn er möglichst sicher sein soll, Unterstützung für eine eigene Domain bieten soll (ich will nur die MX Records ändern müssen, wie es bei Google Apps funktioniert) und ein brauchbares Webinterface haben soll? Ich will auch nicht nur 25 MB Speicher oder so… Ich bin bereit, was zu zahlen, allerdings sehr ungern >3€/Monat.

Grus

Bin nicht ganz sicher, ob ich dich richtig verstehe, aber ich habe meine Mailadresse bei Domainfactory. Das MyMail-Paket kostet 55 Cent pro Monat (die Domain kostet nochmal 55 Cent extra). Dafür habe ich 5 GB Speicherplatz.

http://www.df.eu/kwk/316093

Oder man überredet seine Bekannten auf Bitmessage umzusteigen, mitlerweile gibt es da auch Versionen die haben einen Eingebauten POP3 und SMTP Server, so dass man einfach mit einem normalen Email Client als Oberfläche benutzen kann. So ist es wirklich wie eine Email zu schreiben, nur das man eben ein p2p Netzwerk nutzt.

Was ist mit https://runbox.com/why-runbox/email-privacy-offshore-email/ ?

Gibt es schon eine Aussage des CCC zu der Aktion? Ich kenne nur das Gutachten.

http://www.ccc.de/de/updates/2013/de-mail-unqualifizierte-makulatur

Ist Fefe vom Stuhl gekippt? (o;

Ich finde ihr seht das zu negativ. Das positive ist doch: Sie nutzen endlich TLS. Und da es große Anbieter sind, erhöhen sie so auch den Druck auf den Rest des Marktes, mitzuziehen.

Dass die Marketingmenschen in den Konzernen das jetzt so verwerten mag ein technikaffiner Mensch als Beleidigung empfinden, aber besser TLS mit Marketingverblödung als Marketingverblödung ohne TLS ;)

eine kleine web.de geschichte:

kürzlich probierte ich das persönliche web.de zertifikat aus, welches man mir kostenlos zur verfügung stellte. ich begann also mit S/MIME zu verschlüsseln. klappte gut. bis dahin hatte ich nie verschlüsselt, mein web.de konto diente vertrauenlichen emails, bewerbungen, privates eben.

wenige tage später dann erhielt ich von web.de die nachricht, dass es „auffälligkeiten“ bei meinem email konto gab und sie deshalb eine aufforderung geschaltet haben, mein passwort zu ändern. wohlbemerkt, das alte passwort hatte immer noch gültigkeit.

was sind auffälligkeiten? ich bat um aufklärung, damit ich ggf. eine anzeige gegen unbekannt schalten konnte. bis heute keine reaktion.

mein passwort und die aufbewahrung war stets sicher, seit 15 jahren keine auffälligkeiten, keinen hack/hi-jack. nichts was ich irgendwie bemerkt hätte zumindest. und nun plötzlich nach dem verschlüsseln gab es da etwas was, aber was und wie können wir nicht benennen?!

den web.de account habe ich wenige tage später geschlossen und einen neuen bei posteo aufgemacht. mein zertifikat habe ich nun von startssl.com.

web.de ist nicht vertrauensvoll. ich ärgere mich, dass ich diesen zustand, wann auch immer dieser eintraf, von mir übersehen wurde.

edit:

ich ärgere mich, dass ich diesen zustand, wann auch immer dieser eintraf, übersehen habe.

Ich hab mir vor ein paar Tagen überlegt Emailserver für Leute zu konfigurieren: http://www.lukaszielinski.de/blog/posts/2013/08/04/eigener-emailserver-dot-de/ Das ist jetzt ein bisschen spammy, aber vllt. passt es hierzu ja.

Naja das am besten jeder Openpgp oder am besten seinen eigenen Mailserver einrichten soll ist wohl als kleiner NetzScherz gedacht oder ?

Nein kein Scherz .. na dann werde ich mal meinen Bekannten,Omi,Opi u.s.w. den Vorschlag machen .. die sagen nur eines “ Hau ab du Freak “

Wir brauchen Lösungen für die Masse und nicht für Leute die den ganzen Tag im Netzt rumbasteln …

Lösungen für die Masse?

Hätte man nicht P2P kriminalisiert, ausgegrenzt und illegalisiert hätten wir aus der Richtung schon eine menge toller, dezentraler Services.

Dann scheint die Kampagne gegen P2P ja gewirkt zu haben.

Da die eMails alle unverschlüsselt auf dem Webserver liegen kann jeder Aushilfsadministrator der eine Maustaste drücken kann auf die Daten zugreifen, einsehen und kopieren. Lernt PGP Verschlüsselung mit diesem kostenloses Videotraining/Buch für das iPad. Ohne Technik-Schnick-Schnack! https://itunes.apple.com/de/book/verschlusseln-mit-pgp-fur-osx/id681852066?mt=11

Liebe Netzpolitik.org,

wozu Tor bei EMAIL? Es nutzt wenig falsche Sicherheit zu verbreiten.

Es ist vollkommen unerheblich ob ich eine Mail ohne TLS von meinem Rechner oder über einen Tor-Exit-Node sende. Im Gegenteil, der Exit-Node könnte dem Geheimdienst gehören. Der Mail-Account des eigenen Internet-Providers wird aber (ohne Tor) direkt, ohne Umweg über die USA angesprochen. Immerhin stehen ohne TLS selbst bei verschlüsselten Mails die „Verkehrsdaten“ unverschlüsselt im Header der Mail. Logisch, denn die Mail soll ja zugestellt werden können.

Wenn, dann braucht man das ganze Paket. Die Reihenfolge mit absteigender Priorität:

1) Verschlüsselung (GPG/PGP) ist wichtig damit niemand unberechtigt den Inhalt der Mail lesen kann. Weder auf dem Mailserver noch auf dem Transportweg.

2) Transportwegverschlüsselung mit TLS/SSH ist wichtig, damit niemand unberechtigt den Header der Mail mit Empfänger und Absender auslesen kann. Vorausgesetzt auf dem gesamten Transportweg wird verschlüsselt. Sonst nutzt das gar nichts. Vorausgesetzt, alle Zertifikate auf dem Transportweg sind nicht korrumpiert und werden auch wirklich geprüft. Die Zertifikate der privaten EMAIL-Clients prüft aus praktischen Gründen sowieso niemand. Jemand mit Deinem Passwort kann in Folge dessen via TLS Deine Mail von irgendwo auf der Welt unbemerkt ansehen.

3) Tor verschleiert mit erst 1+2 dann zusätzlich, dass ich den Mail-Provider überhaupt kontaktiert habe. Mit deutschen SINA-Boxen und den Entsprechungen der USA nutzt das aber gar nichts. Denn da werden die EMAIL-Provider von GMX und Co. hier wie dort direkt streng nach Recht und Ordnung von den Behörden überwacht. Da hilft weder TLS noch GPG oder Tor. Zudem kann jeder Admin Deine unverschlüsselte Mail lesen, so lange die auf dem Server liegt. Mit praktischen Massnahmen sogar weitaus länger.

Folgerung:

Erstens PGP/GPG + zweitens TLS + drittens (ein nicht defekter Mail-Provider) sind notwendige Bedingungen. Erst dann könnte man an Tor denken.

Wirklichen Sinn würde Tor nur machen, wenn die Mail das Tornetz nicht verlässt und der Mail-Server nicht mit Überwachungstechnik ausgerüstet ist. In der Praxis ist das nicht so – weder bei den Providern noch bei den Usern.

Ein weiterer Tipp: keine Mails auf IMAP-Servern liegen lassen! Im Verdachtsfall oder bei einem Angriff auf den IMAP-Server ist nichts mehr „geheim“ und schon gar nichts automatisch verschlüsselt.

Dazu kommt, dass in allen Stufen immer wieder schwere Sicherheitslücken aufgetreten sind und diverse Internet-Manipulationen (Routing, DNS usw) zum abfangen von Mails durch Geheimdienste möglich sind. Die SINA-Boxen sind zudem aus technischer Sicht eine künstliche Sicherheitslücke und Sollbruchstelle beim (großen) EMAIL-Provider. Der Rat einen eigenen Server aufzusetzen, der funktioniert wegen der (trotzdem unzureichenden) Spam-Bekämpfung der EMAIL-Provider gar nicht.

Vergesst Mail. Wartet auf ein dezentrales Jitsi-Plugin über Tor oder freenet. Bis dahin ist SIP und XMPP + OTR-Verschlüsselung (wieder Jitsi) eine brauchbare Alternative. Besser als EMAIL ist das sowieso. Jeder GMX-Kunde hat das schon, der Rest kann sich einfach irgendwo einen Account kostetnlos, notfalls bei jit.si selbst besorgen. Kein Problem.

bei SIP muss ich wiedersprechen. im gespräch neulich war plötzlich eine fremde männerstimmen in der leitung mit hintergrund geräuschen wie bei einer lautschaltung in einem büro.

bei sipgate nachgefragt, meinte der admin, man müsse eben vom gesetz her das abhören ermöglichen.

Grundsätzlich hast Du Recht. Ein erstauntes Danke. Bei Telefonüberwachung existiert übrigens eine Auskunftspflicht (abseits der Einschränkungen Art. 10 GG). Wenn Du das so einfach mithören konntest, dann werden das wohl kaum die Besten der Besten der Schlapphüte gewesen sein.

Ansonsten kann jitsi SDES/SRTP und ZRTP (das ist vom Entwickler von PGP). Damit ist man relativ sicher. SIP ist nicht gleich SIP…

zuerst diese SIP erfahrung, dann das neulich bei web.de (s.o). wieso sollte ein noname typ wie ich abgehört werden? man weiß eben nicht, wann man verdächtig ist oder wann nicht. habe ein ungutes gefühl. jedenfalls, dein satz über die schlapphüte hat mich zum schmunzeln gebracht und ich fühle mich irgendwie erleichtert, so pragmatisch hatte das bisher noch keiner gesagt. toll, danke :O).

Genau diese Nerd Debatte bringt uns überhaupt nicht weiter. Statt sich mal zu fragen warum PGP seit 20 Jahren immer noch nicht genutzt wird ist es natürlich leichter immer rum zu kritisieren das eine Lösung nicht perfekt ist.

Ich finde es jedenfalls gut, dass jemand wie United Internet und Telekom mal was machen statt nur dumme Kommentare zu schreiben wie ihr. Die mache Emails übrigens auch nicht sicherer.

Ja Tester, das ist mir bekannt. Du könntest einfach auf meinen Rat hören und EMAIL einfach mit Enigmail/GPG nutzen. Auf wichtige und geheime Kommunikation per Mail musst Du dann leider verzichten. Ich kann wirklich nichts dafür.

Du kannst auf meinen Rat hören und jitsi nutzen. Schalte dort OTR und ZRTP ein und folge den Anweisungen. Ist wirklich nicht so schwer. Erzähle Deinen Freunden davon und alles wird gut.

Of Topic und ein echtes Anliegen von mir:

Wirklich nett wäre es den Entwicklern, den Nerds ein klein wenig zu Danken. Dafür, dass sie immer wieder versuchen die Dinge besser zu machen. Dazu müssen sie auch manchmal reden. Sei froh, wenn Du das mit bekommst. Das kann faszinierend und erhellend sein. Sie tun das für Dich. Sie tun das oft genug ganz umsonst.

Aber he, auch wenn Du „meckerst“, sie tun es dennoch – genau wie die Leute bei Netzpolitik ihr Ding tun müssen. Okay?

kann ich bestätigen. der umstieg von pidgin + otr auf jitsi + otr (already included) war sehr einfach. im gegenteil, ich empfehle jedem nicht umzusteige sondern gleich im vorfeld jitsi zu wählen. ich weiß das ist jetzt ein abstraktes oxymoron. aber es ist spät und ich komme au sder kneipe. schon wieder! ich kanns nicht lassen :o)

Sind wir uns einig, dass TLS eine Selbstverständlichkeit ist?

Falls dem so ist dürften die Unternehmen hier doch wettbewerbswidrig handeln, oder?

Jetzt gibt es statt greenwashing was neues

safewashing.

Besser als nichts, aber nicht viel würde ich mal meinen. Vorallem, wenn die dann die Daten am Ende dem nächst arschigen Geheimdienst in den Arsch schieben.

Mir gefällt der Hinweis auf Tor und GPG!

Verschlüsselung ist einne Sache – was viel wichtiger wäre ist einnfach keine IP zu speichern oder nur paar Tage weil die Bullen & Co. nicht hinterherkommen würden.

Ne Frage – was ist mit Web Diensten wie

https://privnote.com

https://encipher.it

Klar ist die IP wieder eine Sache aber kann man ja mit VPN z.B. verstecken aber sonst was die Verschlüsselungssicherheit angeht – wie ist die so bei den Seiten – wird immerhin partiell mit AES angegeben

Ich muß mich Joachim anschliessen.

Seit das G10 Gesetz die Deutschen Mailprovider zwingt SINA Boxen von Secunet für Polizei und Geheimdienste live zu schalten, damit die die Emails direkt abgehören können,

ist Emails schreiben längst zum Risikofaktor geworden.

Da hilft es nur, einen eigenen Mailserver zu betreiben, oder einen Mailsprovider zu nutzen, der nicht unter den SINA Box Zwang fällt.

Übrigens wurden in Deutschland durch die SINA Boxen durch die Geheimdienstd nur 37 Millionen Emails im letzten Jahr überwacht.

Wir verschlüsseln Emails schon seit mehr als 12 Jahren wer erst heute darauf kommt dem ist nicht zu helfen. Auch unsere Mailserver kommunizieren nur per TLS. unverschlüsselte Daten sind gar nicht möglich.

Lieber Andre, wenn ich lese, was du schreibst, frage ich mich, ob du weißt, worum es geht? Woher kennst du die „High-Tech-Rechenzentren“ in Gänsefüßchen? Ich wünsche dir für die Zukunft etwas mehr Tiefgang bei deinen Thesen.

Mir war zunächst nicht klar ob die Anbieter (Telekom, Web.de und GMX) ihre Mails nur untereinander auf dem Transportweg verschlüsseln wollen. Vor ein paar Monaten habe ich auf meinem Mailserver eingestellt, dass die Verschlüsselung im Mail-Header geloggt wird und die erste Mail von GMX bekommen:

Received: from mout.gmx.net (mout.gmx.net [212.227.15.18])

(using TLSv1 with cipher DHE-RSA-AES128-SHA (128/128 bits))

Gerade mal AES128. Zum Vergleich:

Received: from email03.reichelt.de (smtp.reichelt.de [212.184.1.76])

(using TLSv1 with cipher DHE-RSA-AES256-SHA (256/256 bits))

Received: from mail.yahoo.com (nm14-vm1.bullet.mail.ird.yahoo.com [77.238.189.91])

(using TLSv1 with cipher DHE-RSA-AES256-SHA (256/256 bits))

Received: from moutorder1.pizza.de (moutorder1.pizza.de [217.13.78.185])

(using TLSv1 with cipher DHE-RSA-AES256-SHA (256/256 bits))

Ich nenne nen Dovecot/Postfix-Mailserver auf nem dedicated Server mein Eigen.

Für den Zugriff auf POP3/IMAP/SMTP ist SSL aktiviert.

Wie bringe ich dem Server jetzt bei, die Mails, die er per SMTP angenommen hat, verschlüsselt an den Empfänger zu schicken?

Danke schon mal

Postfix kann Emails über zwei Dienste annhemen. Ein mal Smtpd (Port 25) und Submission (Port 587). Submission ist dafür da Emails von deinem Client (z.B. Thunderbird) einzureichen und Smtpd wird benutzt damit Emails von anderen Mail-Servern im Netzt angenommen werden können. Ich denke du möchtest eine Email z.B. mit Thunderbird an deinen Mail-Server senden, damit diese die Email weiterleitet.

Es gibt also zwei Verbindungen zu verschlüsseln. Die Verbindung von deinem Computer zu deinem Mail-Server und die Verbindung von deinem Mail-Server zum Empfänger Mail-Server. Du kannst die Verschlüsselung von deinem Computer zu deinem Mail-Server erzwingen, weil du ja weißt, dass dein Server TLS unterstützt.

Die Verbindung von deinem Mail-Server zum Empfänger Mail-Server kannst du nur optional verschlüsseln, weil du ja nicht weißt ob die Gegenseite auch TLS unterstützt.

smtp_tls_security_level = may

Es gibt auch die möglichkeit für bestimmte Gegenseiten die Verschlüsselung mit ’smtp_tls_policy_maps‘ zu erwingen.

Jetzt wird es kompliziert. Es gibt ja nicht nur deinen Computer der sich TLS erzwungen mit deinem Mail-Server verbindet, sondern auch andere Mail-Server im Internet die dir Emails zustellen. Hier kannst du TLS wieder nur optional einschalten. Und deshalb gibt es Port 25 und Port 587. Für Port 25 kannst du TLS optional einschalten:

smtpd_tls_security_level=may

Und für Port 587 TLS erzwingen:

smtpd_tls_security_level=encrypt

Die Unterscheidung für Port 25 und Port 587 machst du nicht in der ‚main.cf‘ sondern in der ‚master.cf‘. Ich habe hier mal ein Beispiel [1]. Mehr Hilfe gibt es auf den ‚Mailing Lists‘ [2]. Am besten ‚postfix-users‘. Oder die richtige Seite [3].

Viel Spaß weiterhin.

[1]: https://github.com/elektret/mailenvoi/tree/master/etc/postfix

[2]: http://www.postfix.org/lists.html

[3]: http://www.postfix.org/TLS_README.html

Ich habe mir gerade meinen privaten Mailserver (eher: Mail-Storage-Server) mit einem Raspberry Pi und eiener 32-GB Speicherkarte aufgesetzt. War leichter als gedacht, und zumindest liegen meine Mails nun nicht mehr auf fremden Servern herum…

Kosten: 37 Euro für den Raspi, 15 Euro für die Speicherkarte und noch ca. 10 für Kabel und Gehäuse (falls da nichts wiederverwenden kann, was ohnehin zuhause rumliegt).

Dafür kann ich meinen Webhoster eine Stufe herunterfahren, weil er ja keine Mails mehr speichern muss. Ersparnis ca. 5 Euro/Monat.

Wenn man die Arbeitszeit für’s Einrichten nicht beachtet, amortisiert es sich in weniger als einem Jahr. Und ein Sicherheitsgewinn ist es obendrein.

Zur Nachahmung empfohlen!

Sorry, Korrektur: 20 Euro für die 32-GB Speicherkarte (15 Euro für eine 16-GB, die ich für ein anderes Projekt gekauft hatte). In den meisten Fällen sollten 16 GB aber auch für einen Mailserver ausreichen :-)

[„Und verschlüsselt eure Mails Ende-zu-Ende mit OpenPGP.“] „Noch besser ist das Versenden und Empfangen von Mails über Tor.“

Das soll ja wohl ein Scherz sein.

Wenn ich all das hier lese kann ich mir ein mitleidiges Schmunzeln nicht mehr unterdrücken…

Leute, Verschlüsselung alleine reicht doch überhaupt nicht, oder doch… der Hühnerdieb kommt etwas schwieriger an eure Daten.

Amerika, insbesondere die NSA aber auch ganz andere Behörden kommen ganz lässig an Daten, selbst dann wenn sie verschlüsselt sind.

Bevor ihr euch über Verschlüsselung etc. überhaupt Gedanken macht sollte ihr euch doch wenigstens mal die Regelungen und Gesetze die durch den PATRIOT Act von den Amerikaner 2001 völlig einseitig festgelegt wurden: http://de.wikipedia.org/wiki/USA_PATRIOT_Act daneben gibt es seit 2001 noch eine ganze Menge weiterer Gesetzesregelungen.

Im PATRIOT Act wurde unter anderem per Gesetz auch vorgeschrieben, dass Firmen die sich mit Verschlüsselungstechnologien beschäftigen, die dazu notwendigen Algorithmen den US-Amerikanischen Behörden unaufgefordert bereitstellen müssen. Natürlich trifft dies eigentlich nur auf US-Amerikanische Unternehmen zu, aber… es ist egal an welchem Ort der Erde diese sich befinden. Dies trifft auch dann zu wenn diese Unternehmen an anderen Unternehmen beteiligt sind. Darüber hinaus haben US-Behörden unbegrenzten Zugriff auf die Daten und Infrastrukturen eines US-Hosting-Provider… Cloud… etc. selbst dann wenn er ein Rechenzentrum in Europa oder Deutschland unterhält.

Klar könnte man jetzt sagen ich benutze ausschließlich einen Deutschen-Hoster/Provider… hier stellt sich jedoch die Frage wo der seine Daten hostet… und vor allem stellt sich die Frage wie lange er denn ein reines Deutsches Unternehmen bleibt.

Abschließend:

Eure Verschlüsselung ist für den Hühnerdieb geeignet aber nicht für Amerikanische Behörden, ach so… für den BND ebenso wenig, der natürlich gerne mit der NSA zusammen arbeitet, denn dadurch lassen sich Deutsche Gesetze, insbesondere Grundgesetze, richtig elegant umgehen. Der BND kann also gar kein Interesse daran haben, dass die NSA Daten abfischt, denn er ist ja direkter Nutznießer davon, eleganter kann er Deutsche Gesetze ja nicht umgehen.

Was hier gelabbert wird ist unglaublich und vorallem Netzpolitik.org behauptet „das überhaupt unverschlüsselt gemailt werde sei ein Unding“ Hä? Kein Mailserver weltweit verschlüsselt von sich aus! Wozu auch? Verschlüsselung ist Sache des Kunden! Dafür gibt es reichlich Tools. Netzpolitik.org glänzt durch Sicherheitslücken da sie Adobe Flash Player für Werbung nutzen tja diesem Verein sollte man nicht trauen, nicht glauben und wirklich meiden!

Bei GMX web Login feht seit heute(?)

das SSL

und das Server Zertifikat.

Schon jemand aufgefallen?

http://www.gmx.net/free_ssl

Hallo

bei GMX Web email

fehlkt seit heute(?)

das SSL

und auch Server Zertifikat.

Schon jemand aufgefallen?

http://www.gmx.net/free_ssl