Mehrere Projekte versuchen, Licht ins Dunkel der digitalen Überwachungsindustrie zu bringen, darunter The Spyfiles von WikiLeaks, Blue cabinet von Telecomix, Bugged Planet von Andy-Müller Maguhn, und der Surveillance Catalog vom Wall Street Journal.

Dabei taucht unter anderem die französische Firma Vupen Security immer wieder auf. Im Gegensatz zum großen Teil dieser Industrie verschließt sich das Team um Firmenchef Chaouki Bekrar nicht komplett vor der Öffentlichkeit. Andy Greenberg präsentierte sie nun in Forbes als Hacker, die Spionen die Tools verkaufen, deinen PC zu cracken (und dabei sechsstellige Beträge verdienen).

Auf der CanSecWest Konferenz in Vancouver Anfang März konnte man bis zu 60.000 US-Dollar gewinnen, wenn man eine unbekannte Lücke in einem der vier großen Browser gefunden und einen Exploit dafür geschrieben hat. Das konnte man entweder direkt bei Google tun, wo man gefundene Lücken im Browser Chrome sofort schließen wollte. Oder bei der Zero Day Initiative, wo man das Wissen um die Lücke nicht teilen muss. Das Team von Vupen hat wieder einmal eine Lücke in Chrome gefunden, und sagt Google natürlich nichts darüber. Auch für eine Million Dollar hätte man die Lücke nicht verraten, nur damit die Entwickler sie beseitigen können. Der Grund dafür ist „ganz normal Kapitalismus“: Weil andere noch viel mehr Geld für diese Information zahlen.

Statt der Allgemeinheit zu helfen und 60.000 Dollar einzusammeln, verkauft man Wissen dieser Art lieber an den Meistbietenden. Früher war das die organisierte Kriminalität, heute sind das westliche Regierungen. Diese können damit Rechner und Smartphones ihrer Opfer beziehungsweise Bürger infiltrieren, ausspähen, überwachen und fernsteuern. Die bisher gefundenen Staatstrojaner in Deutschland wurden scheinbar noch aufwendig durch nächtliche Einbrüche oder bei Zoll-Kontrollen mit direktem Zugriff auf die Hardware installiert. Das ist umständlich und aufwändig, mit Drive-By-Exploits kann man das auch direkt aus der Ferne machen. Die Hardware dazu kann sich jeder Staat kaufen, der das Geld dazu hat.

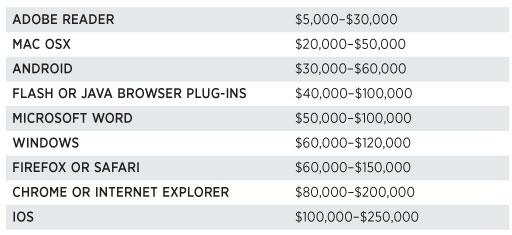

Die Preisliste für einen 0-day Exploit gegen die aktuelle Version einer Software hat Forbes auch gleich mitgeliefert:

Kritiker dieser Industrie bezeichnen das als digitalen Waffenhandel. Der Aktivist Christopher Soghoian bezeichnete die gesamte mit Exploits handelnde Industrie als „moderne Händler des Todes“. Da als Resultat dieser digitalen Waffen bereits Menschen gefoltert und ermordet wurden, sicherlich eine treffende Beschreibung.

Die Motivation der technischen Forscher hinter den Lücken mag vielleicht eine intellektuelle und sportliche sein. Dafür gibt es die Hackerethik und verschiedene Veröffentlichungs-Wege von verantwortlich bis voll. Die Motivation der Exploit-verkaufenden Firmen ist aber simpel: Geld. Vupen-Chef Bekrar:

Würden wir ehrenamtlich arbeiten wollen, würden wir Obdachlosen helfen.

Das kann auch die Rüstungsindustrie unterschreiben.

Ziemlich günstig eigentlich, so einen Windows 0-Day Lücke, ob das wohl so stimmt?

Die Zahlen erscheinen mir unrealistisch. Je nach exploit und den daraus resultierenden Möglichkeiten ergeben sich verschiedene Profitmöglichkeiten.

Andererseits sind Staaten ja dafür bekannt viel Geld auszugeben, wenn ein Bruchteil es auch getan hätte.

Also zumindest Vupen selbst kritisiert den Artikel auf Forbes & scheißt Google dafür an: http://goo.gl/g1kb6

Und wie viel kostet ein Exploit für den Opera Browser?

Der passende Begriff dazu wäre:

Total Cost of „0wnership“

Wenn jemand eine Lücke oder einen Exploit direkt an einen Hersteller gibt, passiert in 9 von 10 Fällen 6-8 Wochen idR garnichts, ggf. nimmt der Hersteller noch Gebühren für das resultierende Update (je nach Modell) von seinen Kunden. Der Sicherheitsexperte/Lückenfinder/Exploitbereitsteller sieht idR nichts davon, und wenn er Pech hat, hat er noch eine Klage am Hals.

Veröffentlicht man diesen Exploit pseudonym auf einer Full Disclosure Mailingliste gibt es dafür eine anstrengende Diskussion, bestenfalls 15 Minuten Ruhm und vielleicht ein Jobangebot.

Das Subscriptionsmodell das Vupen anbietet, ist einfach nur unverschämter als z.B. Secunia oder jeder anderen Organisation und orientiert sich an Sicherheitsforschern und Bugbounties, es ist ein monetarisierbarer Ethikwrapper – er nimmt alle beteiligten Parteien aus der Verantwortung.

Wenn Google im Schnitt 3000 US$ für einen Exploit und in Wettbewerben bis zu 60.000 US$ für einen Exploit zahlt, dann erzeugen Sie damit einen Markt für sicherheitsrelevante Informationen für ihr Produkt, bei dem es nach oben keine Grenze gibt.

Warum sollte jemand seine Informationen für einen kleinen Betrag an Google geben, wenn er einen grösseren von Google erhalten kann?

Warum sollte jemand selbst mit einer Organisation wie Google, Microsoft, Apple, Mozilla verhandeln, wenn Organisationen existieren, die wahrscheinlich viel besser verhandeln?

Das Ethikproblem ist hier ganz klar von den Bugbounties induziert, das Hersteller ein Interesse haben ihre Sicherheit zu externalisieren. Das diese Externalisierung von Sicherheit von Geheim- und Nachrichtendiensten ausgenutzt wird, erzeugt weitere Marktteilnehmer.

Die Motivation bei Google, und anderen Browserherstellern, ist eine Illusion von Sicherheit für ihre Produkte zu schaffen, die nicht existiert, der Beweis dafür sind Organisationen und Individuuen, die ihre Informationen auf eben diesem Markt anbieten.

Exploithersteller und -vertreiber foltern keine Menschen, und Exploits sind auch keine Waffen, die Waffe ist in diesem Fall das exploitete Produkt und das vom Nutzer entgegengebrachte Vertrauen in dieses Produkt und diese Firma, deren Sicherheitsversprechen, das gegen Anwender ausgenutzt wird.

Nicht der Exploiter sondern der Hersteller hat durch fahrlässige Programmierung, und den Eindruck das „bessere“ oder „sichere“ Produkt bereitzustellen gezielte Folter und Mord ermöglicht. Er hat mit Bugbounties diesen Markt und die daraus resultierende Konkurrenzsituation erzeugt.

Folter und Mord werden immernoch von Menschen in den entsprechenden Regimen ausgeführt. Ermöglicht durch Technologie und deren Fehlern in Produkten von Google, Microsoft, der Mozilla Foundation, Apple usw. usf. die von westlichen Sicherheits-Unternehmen, beauftragt von diesen Regierungen oder deren Organisationen, bereitgestellt wird und gegen Nutzer in ebendiesen Regimen eingesetzt wird.

Eine plausible Gegenmassnahme ist Produkthaftung für Software einzuführen (ich höre schon den Aufschrei aller Softwarehersteller), diese Diskussion wurde bereits vor vielen Jahren ergebnislos geführt.

Diese Haftung wird allerdings auch nicht verhindern, das Menschen aufgrund von Informationen die aus Exploits oder Überwachung gewonnen werden, gefoltert oder ermordet werden. Das Resultat wird sein, das diese Tode anklagbar werden und Informatiker anfangen sich mit Ethik auseinanderzusetzen.

In der Hackerethik finde ich keinen ethischen Ansatz für Exploits, und seit wann sind Geheim- oder Nachrichtendienste, organisiertes Verbrechen, Folter und Mord beauftragende Regierungen ein Interesse an Ethik?

Weizenbaum lesen hilft in diesem Fall ein wenig.

Geheimdienste jedweder Art haben, das inpliziert der Name schon, haben immer etwas zu verbergen und in aller Regel vor uns, „Dem Volk“!

Ich selbst habe einen Admin kennengelernt der derartige Informationen dem FBI bzw. dem CIA verkauft hat.

Ohne jegliche moralisch-ethische Gewissensbisse.

Ich hab natürlich selbstverständlich jede weitere Beziehung zu dieser Person daraufhin abgebrochen.