Aufgrund einer Sicherheitslücke waren sensible Daten mehrerer Corona-Testzentren in Deutschland und Österreich unzureichend geschützt über das Internet abrufbar. Zu diesen Daten gehörten Name, Adresse, Geburtsdatum, Staatsbürgerschaft, das Corona-Testergebnis und teilweise Ausweisdaten. Sicherheitsforscher:innen der Gruppe „Zerforschung“ aus dem Umfeld des Chaos Computer Clubs (CCC) haben die Schwachstelle nach einem Besuch in einem Berliner Testzentrum des Unternehmens 21dx entdeckt.

Möglich war der Zugriff auf die Daten über eine Website des Wiener Startups medicus.ai, das unter dem Namen SafePlay verschiedenen Testzentren eine Art „Rundum-Sorglos-Website“ zur Verfügung stellt, mit der diese die Tests digital abbilden und organisieren können. Auf so einer Website können Patient:innen zum Beispiel Termine buchen und ihre Testergebnisse abrufen. Leider nicht nur ihre eigenen, wie sich herausstellte.

Klassiker unter den Sicherheitslücken

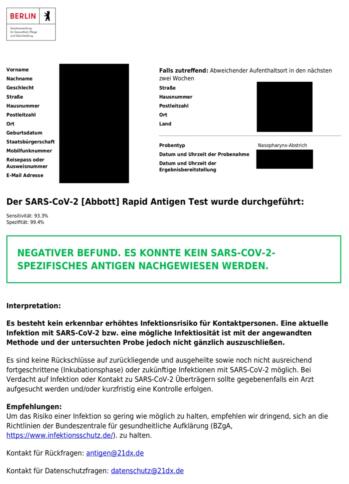

Wer einen Account auf der Plattform angelegt hatte, konnte laut dem CCC ungehindert Testergebnisse und personenbezogene Daten anderer Nutzer:innen einsehen, weil die Website bei der Auslieferung des Test-Befundes als PDF-Dokument fortlaufende Nummern im Stil von report_id=123456 verwendete. Änderte man nun diese Nummer nach oben oder unten, bekam man die Befunde anderer Patient:innen ausgeliefert.

Um den Abruf von personenbezogenen Daten mittels Runter- und Hochzählen von Nummern zu vermeiden, nutzt man in der Programmierung heute so genannte UUIDs. Eine solche zufällig generierte UUID sähe beispielsweise folgendermaßen aus: 550e8400-e29b-11d4-a716-446655445200. Mit dieser verbreiteten Methode hätte das Problem bei medicus.ai einfach verhindert werden können.

Linus Neumann, Sprecher des Chaos Computer Clubs, sagt dazu: „Diese Art von Schwachstellen sind ein Klassiker, vor dem immer wieder gewarnt wird. Wer sich auch nur im Entferntesten mit IT-Sicherheit auseinandersetzt, macht solche Fehler einfach nicht.“

Mehr als 100 Testzentren betroffen

Die Software SafePlay von medicus.ai kommt laut CCC nicht nur in Berlin zum Einsatz. Betroffen sind laut dem CCC über 136.000 Testergebnisse von mehr als 80.000 Kundinnen bei über 100 Testzentren und mobilen Test-Teams. Darunter befinden sich sowohl öffentliche Einrichtungen in München, Berlin und Kärnten als auch feste und temporäre Teststationen in Unternehmen, Schulen und sogar Kindergärten.

Die Gruppe Zerforschung warnt: „Wenn solche Datenunfälle vorkommen, dann zerbröckelt die Bereitschaft von Menschen, zur Eindämmung der Pandemie beizutragen, immer weiter. Wenn staatlich beauftragte Unternehmen nachlässig mit sehr sensiblen Daten umgehen, fällt das leicht auf die komplette staatliche Infrastruktur zurück.“ Menschen bräuchten gerade jetzt das Vertrauen, damit sie die verfügbaren Angebote wie Tests und Impfungen auch wahrnehmen.

Noch mehr Sicherheitslücken

Doch die oben beschriebene Sicherheitslücke war nicht die einzige: Über ein ebenfalls mit jedem Account ungehindert zugängliches Dashboard konnte auch sekundengenau für jedes Testzentrum eingesehen werden, wann dort ein Covid-19-Test gemacht wurde und welches Ergebnis dieser hatte, heißt es in der Pressemitteilung des CCC. Daraus ließ sich sehr einfach die URL eines Beweis-Bildes ableiten, unter der ein Foto des Teststreifens mit dem Ergebnis vorgehalten wurde. Auf mehreren dieser Photos waren auch wiederum die Namen der Patient:innen vermerkt.

Außerdem konnten die Sicherheitsforscher:innen einfach den Namen ändern und sich so das PDF-Dokument mit dem Testbefund auf beliebige Namen ausstellen. Ein weiteres Datenschutzproblem war ein eingebundenes Nutzer-Tracking von Google und dem Zahlungsdienstleister Stripe, das nicht in der Datenschutzerklärung genannt wurde.

Schwachstellen mittlerweile behoben

Laut Aussagen von medicus.ai gegenüber dem CCC hat das Unternehmen die Schwachstellen inzwischen behoben. Zum jetzigen Zeitpunkt sei aber unklar, ob die Schwachstellen von anderen früher entdeckt wurden und wie viele Daten auf diese Weise in fremde Hände gelangt sein könnten. Die Zusicherungen des betroffenen Unternehmens medicus.ai, es habe kein unberechtigter Zugriff stattgefunden, lassen sich nicht unabhängig prüfen, schreibt der CCC. Weiterhin behaupte medicus.ai, betroffene Nutzerinnen informiert zu haben. Für Testergebnisse von Freundinnen, auf die sie mit deren Erlaubnis zugegriffen haben, habe der CCC jedoch keine derartige Nachricht erhalten. Die Antwort auf eine kurzfristige Presseanfrage von netzpolitik.org an medicus.ai steht noch aus, wir reichen sie nach, sobald wir eine Antwort erhalten.

Update: Medicus.ai hat uns auf ein allgemeines Statement hingewiesen. Weiterhin heißt es gegenüber netzpolitik.org, dass Medicus.ai seine Kunden (die Testlabors) in der Verantwortung sieht, deren Kunden selbst zu informieren. Dies sei im Falle der 21Dx GmbH in sechs Fällen geschehen. Das hält Medicus.ai für „alle Betroffenen“.

Gegenüber der SZ sagte medicus.ai, die Lücke sei „durch einen Fehler in einem Update der Software von Mitte Februar“ entstanden und es habe 5.774 Zugriffe auf Ergebnisse gegeben, während die Lücke bestand. Welche davon berechtigt waren und welche nicht und ob sich das feststellen lässt, wird nicht ausgeführt. „Das Unternehmen bestritt aber nicht, dass 136.000 Testergebnissen für Unbefugte zugänglich waren“, schreibt die SZ weiter. Dem RBB sagte Medicus AI, es habe Maßnahmen gegeben, „um massenhafte Abfragen zu verhindern“.

Zerforschung und der Chaos Computer Club haben das Bundesamt für Sicherheit in der Informationstechnik (BSI), den Bundesdatenschutzbeauftragten und die zuständigen Landesdatenschutzbeauftragten in Deutschland über die Schwachstellen bei medicus.ai informiert. Die österreichische NGO epicenter.works übernahm die Kommunikation mit dem für das Wiener Unternehmen zuständigen CERT.at. Ziel war die schnelle Behebung, um die Daten der Kundinnen nicht weiter in Gefahr zu bringen.

Covid offenbart Digitalisierungsmängel

Die Herausforderungen der Covid-19-Pandemie offenbarten vielerorts Digitalisierungsmängel, warnt der Chaos Computer Club. Der akute Bedarf an digitalen Lösungen motiviere viele Unternehmen zu digitalen Schnellschüssen.

„Wenn schon bei so einfachen Aufgaben katastrophale Anfänger-Fehler passieren, sollten die Verantwortlichen erstmal ihre Hausaufgaben machen. Stattdessen werden als nächstes mehrere Millionen Euro für fragwürdige Blockchain-Impfnachweise versenkt“, sagt Neumann mit Bezug auf die Ankündigung des digitalen Impfausweises weiter.

Ein Klassiker ist sicherlich auch der Name „SafePlay“ der dann ein Desaster verkauft. Wer sich selbst so bewirbt, der muss es nötig haben. Dumm nur dass Behörden in der Not darauf reinfallen.

Wer Nutzer-Tracking von Google in einer Behörden-Software verwendet, dem muss man den Vorsatz unterstellen, Daten weiter zu verkaufen. Wozu sonst ist der beabsichtigte Zweck? Ich hoffe, die Staatsanwaltschaft begreift das. Das erfüllt den Tatbestand der Nachstellung im Digitalen (digital stalking).

Wer in diesen Zeiten auf durchdringende Digitalisierung im Gesundheitswesen drängt, hat meist nicht nur Automatisierung von Workflow im Sinn. Das Geld wird mit Datenhandel verdient.

Im Gesundheitswesen fühle ich mich dort ganz besonders wohl, wo noch mit Papier und Fax gearbeitet wird. Und das hat seinen Grund. Es sind eben immer nur die Daten-Desaster bekannt, die publiziert werden, alles andere gedeiht im dichten Nebel zum Verderb der Betroffenen.

Das ließe sich verhindern, wenn alle Dienste, die für die öffentliche Verwaltung und für Behörden verwendet werden sollen, vom BSI oder vergleichbarer Einrichtung auf Sicherheit geprüft und freigegeben wurde, einschließlich DSGVO Konformitätsprüfung.

Wenn das nicht erfolgt, sollte der Dienstleister in vollem Umfang und unbegrenzt für alle Schäden haften (und sich ggf. für solche Fälle versichern). Leider sind die Strafen für solche grobe Fahrlässigkeit bei der Verarbeitung von personenbezogenen Daten noch viel zu gering. Der Entstandene Schaden für betroffene kann auch Spätfolgen haben (Identitätsbetrug, Data-Scraping, Scoring,…), auf den Kosten bleiben sie immer sitzen, schließlich werden Strafen (wenn überhaupt) nicht an die Betroffenen, sondern an die Behörde gezahlt.

Eine verpflichtende Entschädigung aller Betroffenen in Höhe von mindestens 1000€ pro Person wäre eine wirkungsvolle Abschreckung bzw. Motivation sauber zu arbeiten.

Unternehmen, die personenbezogene Daten verarbeiten, müssten sich so für mindestens 100 Millionen Euro versichern, wenn sie Daten von 100.000 Personen verarbeiten.