We have also published this article in English.

Kriminellen ist es gelungen, über ein großes Außenwerbungsunternehmen Plakate für einen dubiosen Internetshop aufhängen zu lassen. Zur Produktpalette gehören Kokain, Kreditkarten oder auch Konten bei Tinder. Um das Guerilla-Marketing zu befeuern, tarnte sich ein Betreiber als empörter Bürger und schickte E-Mails an die Presse. So fielen auch Medien der Funke-Gruppe auf den Betrüger herein.

Vielleicht hat Markus V. am Ende einfach einen Fehler gemacht. In der E-Mail, die er am Donnerstag an netzpolitik.org schickt, stimmt jedenfalls kaum etwas. „Ich habe heute auf einer Plakatwand einen QR-Code gesehen und eingescannt. Dieser hat mich auf eine Website geleitet, die online Drogen verkauft“, schreibt er.

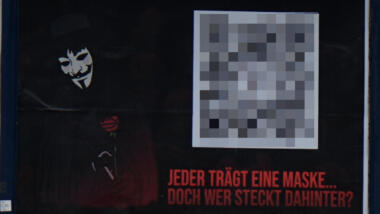

Zu sehen ist auf dem Plakat eine Person mit Guy-Fawkes-Maske und Rose in der Hand begleitet von dem Spruch „Jeder trägt eine Maske. Doch wer steckt dahinter?“. Immerhin der von Markus V. beschriebene QR-Code ist echt. Er führt tatsächlich zu einem Shop mit einer .to-Adresse. Im Shop wird man zuerst nach der gewünschten Sprache gefragt und dann, ob man „Alles“, „Drogen“ oder „Accounts“ kaufen möchte.

Hinweis von einem empörten Bürger?

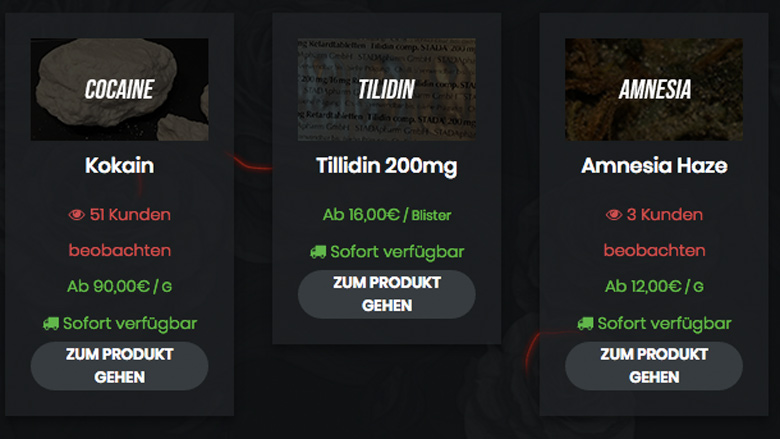

Der Shop spielt mit Anonymous-Optik und Drogenhandel-Klischees. Neben verschiedenen Drogen wie Gras und Kokain, werden auch Ebay-Accounts und Kreditkartendaten zum Verkauf angeboten. Gezahlt werden kann mit Digitalwährungen wie Bitcoin oder mit Guthabenkarten. Um der Sache einen möglichst professionellen Anstrich zu geben, hat die Website sogar eine Datenschutzerklärung und Allgemeine Geschäftsbedingungen.

Der vermeintliche Hinweisgeber, der vermutlich nicht wirklich Markus V. heißt, scheint wütend zu sein. Er könne nicht glauben, dass Kriminelle einfach so Werbung für Verbotenes machen können, teilt er uns in der auffällig naiv geschriebenen E-Mail mit. Er nennt uns auch die genaue Adresse, an der er das Plakat in Berlin gesehen haben will.

Markus V. geht noch einen Schritt weiter. Er will einen Beleg dafür liefern, dass er die Wahrheit sagt. „Ich füge Ihnen ein Foto bei, das ich gemacht habe.“

Die Adresse, die er uns nennt, liegt an einer Bundesstraße im Berliner Stadtteil Weißensee. Es ist keine besonders schöne Ecke, hier gibt es vor allem Tankstellen, Discounter-Läden oder Autohändler. Was es nicht gibt, sind die Altbauten, die auf dem mitgeschickten Bild zu sehen sind. Die Straßenschilder auf dem Bild sind blau und weiß und nicht wie in Berlin weiß und schwarz. Und außerdem sind Autos mit Kennzeichen aus dem Ruhrgebiet zu sehen.

Schnell ist klar: Die Aufnahme ist in Wirklichkeit in Oberhausen entstanden. Kann es sein, dass Markus V. uns das falsche Foto geschickt hat?

„Ich hoffe, Sie können mir helfen, dass dieses Plakat wieder abgehangen (sic!) wird und die Täter ins Gefängnis kommen“, schreibt er netzpolitik.org. Behörden habe er auch schon informiert, die hätten sich aber nicht für den Fall interessiert.

Der gleiche Text geht auch an andere Medien, unter anderem an die Boulevard-Website DER WESTEN mit Sitz im Ruhrgebiet. Dort macht sich sogleich ein Reporter an die Arbeit. Schon am Freitagnachmittag erscheint sein Artikel: „Mann sieht mysteriöses Werbeplakat – als er es genauer betrachtet, ruft er sofort die Polizei“, schreit die Überschrift in bestem Clickbait-Stil.

Im Text heißt es dann, Markus V. komme an der Werbefläche regelmäßig beim Joggen vorbei. „Das mysteriöse Plakat war schnell Gesprächsthema in der Nachbarschaft. Auch Markus V. wurde darauf aufmerksam.“

DER WESTEN und WAZ fallen auf Markus V. herein

Die WAZ berichtet ebenfalls. Und auch sie nimmt Markus V. die Rolle des empörten Passanten ab. Ein Journalist der Lokalredaktion sagt netzpolitik.org, er habe die E-Mail des Mannes bekommen und diesen für einen Leser gehalten. Der Artikel „Plakat in Oberhausen wirbt mit Terrorist für Drogenhandel“ erscheint am Nachmittag. Offensichtlich bezieht sich der Verfasser auf die Guy-Fawkes-Maske. Guy Fawkes hatte im 17. Jahrhundert versucht, das englische Parlament zu sprengen.

Als wir die WAZ kurz darauf auf die Ungereimtheiten bei Markus V. hinweisen, ändert die Zeitung die Überschrift. Nun heißt es dort: „Werbeplakat in Oberhausen wirbt trickreich für Drogenkauf“. Das beschreibt schon treffender, was passiert ist.

Laut den Metadaten der Bilddatei, die Markus V. an netzpolitik.org geschickt hat, ist das Foto nicht erst am Donnerstag, sondern bereits am 5. Juni entstanden. So lange schon scheint das sinistre Plakat mit dem Anonymous-Konterfei in Oberhausen zu hängen. Dennoch hatte sich zuvor offenbar niemand für das Motiv interessiert. Vielleicht hatte einfach niemand den QR-Code gescannt. Auch die Polizei in Oberhausen habe erst an diesem Morgen davon erfahren, als sich die Presse meldete und Fragen stellte, sagt ihr Sprecher Maik Podlech.

Kriminalpolizei ermittelt

Inzwischen wurde das Plakat entfernt. Geklebt hatte es das Koblenzer Außenwerbungsunternehmen AWK, wie eine Sprecherin auf Nachfrage einräumt. Nach dem Auftraggeber habe das Unternehmen im Internet recherchiert und nichts Anstößiges gefunden. „Außerdem können wir Ihnen mitteilen, dass eine Sichtung des Motives durch unsere Fachabteilung stattgefunden hat.“

Aber hat die Firma auch den QR-Code und die dahinter versteckte Internetadresse vor der Plakatierung geprüft? Eine Frage, die AWK unbeantwortet lässt. Sie bleibt nicht die einzige. Denn inzwischen deutet sich an, dass das Problem für das Unternehmen deutlich größer sein könnte als zunächst angenommen.

netzpolitik.org hat Markus V. mit den falschen Angaben in seiner E-Mail konfrontiert. Die Person, die über eine Web.de-Adresse kommuniziert und gerade noch ein empörter Bürger war, deutet auf Nachfrage eine Beteiligung an dem Internetshop an. Sie behauptet aber auch, das Motiv sei noch an sechs weiteren Werbeflächen geklebt worden, unter anderem in Berlin auf einer Werbewand derselben Firma an der Adresse in Weißensee. Die Pressestelle der Berliner Polizei äußerte sich hierzu am Freitagabend nicht.

Die Betreiber:innen geben an, pro Plakat 250 bis 300 Euro bezahlt zu haben. Demnach war das Motiv außerdem in Dortmund und Hamburg zu sehen. Auch in diesen Städten betreibt AWK Werbeflächen.

Außenwerber AWK reagiert dünnhäutig

netzpolitik.org hat auch AWK gefragt, an welchen Orten das Unternehmen die Werbung noch platziert hat. Aber auch diese Frage ließ die Firma unbeantwortet, angeblich aus Datenschutzgründen. Auf Nachfragen reagiert eine Sprecherin dünnhäutig. „Jedwede Kommentierung Ihrerseits unser Unternehmen betreffend ist durch mich und unsere Rechtsabteilung zu autorisieren“, warnt sie per E-Mail.

Im Gegensatz dazu hoffen die Shopbetreiber auf eine Berichterstattung durch die Presse. Deswegen habe man Redaktionen auf die Aktion aufmerksam gemacht, schreibt Markus V. in einer E-Mail an netzpolitik.org. „Andere Shops versuchen sich mühsam zu etablieren, wohingegen [Name des Shops von der Redaktion entfernt] genau das Gegenteil tut.“

Mittlerweile untersucht die Kriminalpolizei in Oberhausen den Fall. Dort vermutet man aufgrund der Domain offenbar zuerst eine Spur nach Tonga, ein Inselstaat im Pazifik. Eine Fährte, die den Ermittler:innen wohl kaum brauchbare Erkenntnisse liefern dürfte: Die Domain des Shops wurde über einen Anonymisierungsdienst registriert.

Tonga-Domain

Websites, die Drogen anbieten, sind nichts Ungewöhnliches. Meistens werden sie jedoch im Darknet betrieben, was eine Strafverfolgung erschwert. Dass sie wie der nun beworbene Internetshop über das sogenannte Clearnet aufrufbar sind, ist eher unüblich. Zu hoch ist den meisten Betreiber:innen das Risiko, dem sie sich und die Käufer:innen aussetzen.

Eine Website, die wir hier nicht nennen, weil sie die Domain des Drogen-Shops verrät, zitiert die Betreiber:innen mit der großspurigen Behauptung, man sei in der Szene nicht erst „seit gestern“ aktiv. Nach Recherchen von netzpolitik.org unterlief den Hinterleuten offenbar dennoch ein Fehler.

Um den wahren Standort des Servers zu verschleiern, nutzen sie den Dienst Cloudflare. Einer Domain-Datenbank zufolge führte die Domain jedoch noch am 5. Juni zu einer IP-Adresse in Stockholm – also an dem Tag, als das Foto in Oberhausen entstanden zu sein scheint. Sie gehört dem Anbieter Njalla, der auch Webhosting in Schweden anbietet. Der Webserver, den die Betreiber:innen dort womöglich angemietet haben, ging bereits vor mindestens drei Wochen ans Netz, wie ein altes SSL-Zertifikat verrät.

Mit Guerilla-Marketing den Shop bewerben

Unklar ist, ob in dem Shop wirklich Drogen und andere illegale Waren verkauft werden oder die Betreiber:innen nur durch den Betrug an potenziellen Kund:innen verdienen wollen. Wer auf der Website Produkte bestellt, dem wird eine Bitcoin-Adresse angezeigt, an die man den jeweiligen Betrag überweisen soll. Spätestens nach der Transaktion handelt es sich um eine Straftat.

Am naheliegendsten scheint also folgender Ablauf: Der ursprüngliche Plan der Betreiber:innen, mit der echten Plakatwerbung initial Aufmerksamkeit für den Shop in den sozialen Medien zu erzeugen, ist nicht aufgegangen. QR-Codes schaut sich offenbar niemand an, womöglich nicht einmal das Außenwerbe-Unternehmen AWK, auf dessen Flächen das Plakat hing. Als die Betreiber:innen des Drogen-Shops merkten, dass ihre Kampagne zu scheitern drohte, schrieben sie naive E-Mails an Redaktionen. Mehrere Medien gingen dieser Tour auf den Leim, ein Medium nannte sogar den Namen des Shops – und tat damit exakt das, was die Betreiber:innen bezwecken wollen: Werbung für ihr Geschäft machen.

Update 17.6.2020:

Die Webseite des Drogen-Shops ist nicht mehr erreichbar, „WAZ“ und „Der Westen“ haben ihre Artikel inzwischen korrigiert.

„Angebliches Angebot im Drogenshop. Alle Rechte vorbehalten Screenshot“

… als ob der/die Inhaber einen Urheberrechtsverstoß geltend machen würde … aber so ganz helle scheint der/die Inhaber auch nicht zu sein :D

Besonders Lustig finde ich das dann wenn so einige Drogenshops im Internet dann noch in der Rechnung die Mehrwertsteuer mit aufführen. Ganz so als würden die auch noch legal Steuern zahlen. Das ist genau meine Art von Humor ;)

Leider sind die Bilder im Artikel nicht sichtbar, da scheinbar ein Zerfikat abgelaufen ist:

Websites bestätigen ihre Identität mittels Zertifikaten, welche für einen bestimmten Zeitraum gültig sind. Das Zertifikat für cdn.netzpolitik.org ist am 14.6.2020 abgelaufen.

Fehlercode: SEC_ERROR_EXPIRED_CERTIFICATE

Danke für den Hinweis, der Fehler sollte inzwischen behoben sein.

Bildunterschrift: Der Shop bleibt im sexistischen Klischee: Leicht bekleidete Frauen packen die Waren ein.

Laut einer Doku (über Drogenhandel in Mexiko) hat das nichts mit Sexismus zu tun.

Die arbeiten in Unterwäsche, Männer wie Frauen, damit die nichts abzweigen können und damit an der Kleidung keine Rückstände verbleiben die bei Tests zur Enttarnung führen.

Das Ambiente der Orte die dort gezeigt worden, war allerdings nicht annähernd so angenehm wie auf dem Bild. Alles straff organisiert, sehr gefährlich und gewalttätig.

Hallo Netzpolitik.org, ist das wirklich ein wichtiges Thema für euch? Wir haben schon genug zu tun mit der Verteidigung von Bürgerrechten und der Abwehr staatlicher Überwachung und Zensur. Ich fände es sinnvoller, die klare Linie nicht mit solchen Nebenthemen zu verwässern.

Nein, das eine solche Berichterstattung ist normalerweise nicht Kernthema, mal abgesehen davon, dass der Sinn einer Illegalisierung von Rauschmitteln natürlich höchst fraglich ist. In diesem Fall haben wir uns dafür entschieden dieses Thema zu covern, weil wir der Zusendung und dem Bild nachgegangen sind. Und als wir merkten, dass uns jemand mit Medienguerilla-Methoden zu Berichterstattung verführen will, fanden wir das doch spannend und skurril genug, um diese Geschichte zu erzählen.

Cloudfare scheint den Drogenshop rausgeschmissen zu haben. Der DNS Eintrag verweist wieder auf den Hosting-Anbieter aus Schweden. Des Weiteren ist der Server des Shops ist down. Bravo, nichtmal eine Woche gehalten. Richtige Experten am Werk. :D