Die weiter anhaltende Diskussion um die Angriffe auf Router von Kunden der Deutschen Telekom treibt bizarre Blüten, deren Dokumentation aufgrund der Menge nicht vollständig sein kann. Die schon lange Zeit bekannte Sicherheitslücke, die ausgenutzt wurde, löst eine Flut an Kommentaren und Vorschlägen aus, als sei dies ein Angriff einer ganz neuen Qualität gewesen.

Dabei ist es nun wirklich keine Neuigkeit, dass wir unsere Digital-Welt auf brüchigen Fundamenten bauen und dass die verschiedenen Technologien, auf die wir uns verlassen, voller Lücken, Hintertüren, Fehler und damit anfällig für Angriffe sind. Vielleicht wäre deshalb die üppige Summe von 150 Millionen Euro im Bundeshaushalt besser darin angelegt, die IT-Sicherheit zu stärken, statt weiterhin staatliches Hacking zu alimentieren.

Der einzige, der bisher die wahren Hintergründe kennt, ist übrigens der unnachahmliche Rainer Wendt, Bundesvorsitzender der Deutschen Polizeigewerkschaft. Er kommentiert die Angriffe auf die Telekom in

einem Interview, erklärt die Hacker darin zu kurzerhand zu Terroristen und beschreibt deren Ziele so: Geld erpressen, ganze Staaten destabilisieren und als Geisel nehmen. Da hat die Telekom ja nochmal Glück gehabt.

Ende der Wartezeit bei der Telekom

Bei der Telekom wird es gar militant, denn es erfolgt der Aufruf zu den Cyber-Waffen, wie heise.de titelt. Das lenkt aber nur kurz davon ab, dass der Konzern bald zwei Jahre Zeit gehabt hätte, etwas gegen die Sicherheitslücke zu unternehmen, wenn er denn gewollt und das Geld dafür locker gemacht hätte.

Die Telekom hat sich nach für deren Kunden vertrauter Wartezeit immerhin zu einigen Antworten bemüßigt und gibt mittlerweile gute Hinweise, was Betroffene tun sollen. Allerdings war aus technischer Perspektive wenig Erhellendes bei der Telekom zu lesen. Wollte sich der geneigte Betroffene technisch weiterbilden und gar für die Zukunft etwas lernen aus dem Vorfall, war er jedenfalls bei der Telekom an der falschen Adresse.

Erst nach der Analyse von Ralf-Philipp Weinmann, über die Linus bereits geschrieben hat, können sich Interessierte jetzt endlich genauer informieren. Gerade eben erst zog nun auch die Telekom mit detaillierten Informationen nach. Der Konzern redet allerdings immer noch von einer „Störung“, bestätigt aber immerhin exakt die Erkenntnisse von Ralf-Philipp Weinmann.

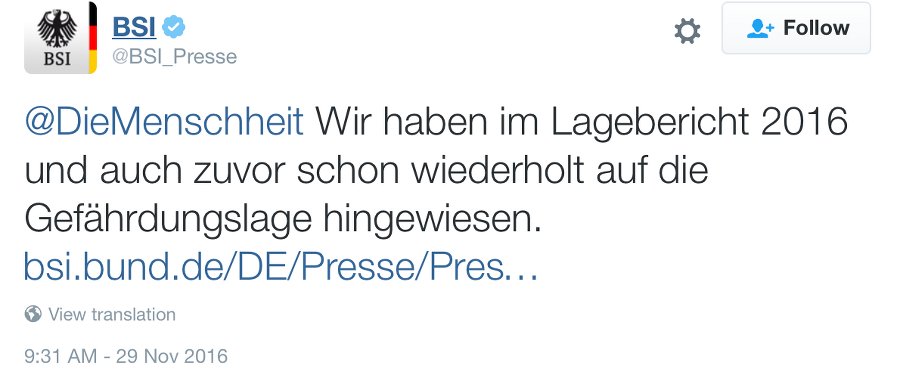

Was das BSI zu sagen hat

Beim zuständigen BSI (Bundesamt für Sicherheit in der Informationstechnik) aber findet man nur eine peinlich dürre Pressemitteilung mit wenigen Worten, die keinerlei Erkenntnisgewinn für die betroffenen Menschen bringt.

BSI-Chef Arne Schönbohm lässt sich wie folgt darin zitieren:

In dem am 9. November vorgestellten Bericht zur Lage der IT-Sicherheit in Deutschland haben wir auf die Gefahren durch Hackerangriffe insbesondere für Kritische Infrastrukturen hingewiesen. In der Cyber-Sicherheitsstrategie wurden bereits geeignete Maßnahmen zum Schutz vor Angriffen auf unsere digitale Infrastruktur beschlossen. Diese müssen nun wirken.

Soll das ein Witz sein?

Auch über den BSI-RSS-Newsfeed (RSS-Feed) gab es keinerlei Hinweise, Hilfestellungen oder Informationen. Und die einzige Antwort über den Twitter-Kanal des BSI ist nebenstehend dokumentiert.

Während sich Innenminister Thomas de Maizière vor die laufenden Kameras stellte und seine „Cyber-Sicherheitsstrategie“ lobte und auf das BSI verwies, bietet das Amt weder Informationen noch Hilfe.

Es ist natürlich eine Binsenweisheit, dass ohne eine gute Informationsbasis kaum gute Entscheidungen zu treffen sind, auch politische. Aber finge nicht jede gute „Cyber-Sicherheitsstrategie“ damit an, sinnvolle Informationen anzubieten, genau dort, wo man sich darauf verlassen können sollte, dass sie akkurat und vielleicht gar verständlich sind, nämlich auf der Website der zuständigen Behörde? Insbesondere dann, wenn wie in diesem Fall mehrere Hunderttausend Menschen betroffen sind.

Schade, ich dachte unsere neue Cyber-Truppe wäre schon soweit und hätte die erste Wehrübungen zum Aufbau des Bunds-Botnet getätigt.

Es gab da einfach keine Eingriffsmöglichkeit für unsere Bundes-Cybertrolle! :)

„Auch über den BSI-RSS-Newsfeed (RSS-Feed) gab es keinerlei Hinweise, Hilfestellungen oder Informationen.“

Was denn auch bei einem proprietären Stück Routerschrott ohne Einstellungsoptionen für den User?

Interessanter ist die Frage, welche Infrastruktur die Telekom angewendet hat um den Port-Zugriff zu blocken… Sitzen die Telekom-Kunden schon hinter einer Art „Bundesfirewall“?

Die Telekom hat endlich das umgesetzt was aus Sicherheitsgründen längst überfallig war. Der Port ist nur von der Telekom zugeordneten IPs erreichbar und alle anderen Anfragen werden innerhalb des T-Nets einfach gefiltert. Da der Angriff aber nicht dem T-Netz allein galt, frage ich mich über die Situation in anderen Netzen …

Netzneutralität? :)

Was filtert die Telekom dann als nächstes im Staatsauftrag, nachdem sie jetzt gezeigt haben, dass sie können?

Es geht bei den Netgear-Routern jetzt übrigens doch mit einigen Informationen:

https://www.bsi-fuer-buerger.de/SharedDocs/Warnmeldungen/DE/TW/warnmeldung_tw-t16-0141.html

Also der CSU-Innenbeauftragte der Bundestagsfraktion (bei dem läuft das so nebenbei mit und der Name ist…ähm… vergessen) hat heute morgen im MoMa erklärt, es gibt ja die neu geschaffenen Gesetze und damit ist der Sicherheit total gewährleistet und es gibt keinen Grund, da noch weiter drauf rumzureiten.

Wen Pofalla keine Dinge beenden kann, dann machts halt jemand anderes. So what… Lehnt euch zurück und guckt entspannt Fernsehen.

+n

Soweit sich das offizielle Geschwätz verstehen ließ, war der Angriff garnicht gegen die Telekom Router gerichtet. Vielmehr als „allgemeiner Angriff“ auf den Port 7547, um Knechte für ein Botnetz „anzuwerben“. Die betroffenen Router von Telekom waren über die Lücke auch nicht angreifbar. Es konnten keine Botnetzknechte angeworben werden. Vielmehr gingen die Router im Prinzip wie bei einem DoS-Angriff wegen der Häufigkeit der Anfragen in die Knie. Auf anderen Ports hätte das auch z.B. Fritzboxen plattgemacht.

Auf jeden Fall sollte der Vorfall zum Wachrütteln der Verbraucher beigetragen haben. Die Router (aller Hersteller) sind garantiert nicht genug gegen Angriffe von Staatshackern, Kriminellen und weiterem Abschaum des Internets gesichert. Das als „Terrorismus“ zu bezeichnen ist voll daneben. Auch die Sprüche des Telekom-Chefs sollen nur davon ablenken, dass bestimmte Telekom-Router schlampig konfigurierte firmware hatte.

Nebenbei kam heute auch eine Meldung, wie 2013 die (perversen) Nutzer des Tor-Browsers auf Kinderporno – Seiten im Darknet geschnappt wurden. Über eine klägliche JavaScript Injection. Das zu beheben sollte kein Problem sein. Beim Tor nicht die Standardsicherheit, sondern hohe Sicherheit und beim Firefox Noscript.

In der Tat sähe ich auch das einzige wirkliche Risiko im Internet in den Staatshackern. Wenn die auf dem Router einen Trojaner plazierten, könnten sie ungestört jeden Traffic mitschneiden. Spräche für den Tor-Browser mit hoher Sicherheitsstufe. Ich hätte zwar rein garnichts zu verstecken, sehe andererseits nicht ein, irgendjemandem irgendwas vorzeigen zu sollen. Was diese Staatswichte sich vorstellen, ist sowas wie Kindergarten. Diesen Vögeln dafür noch Geld zu geben ist ein Skandal.

Nein Michael, zumindest dass die Speedports „in die Knie“ gingen, kann nicht stimmen. Denn wenn die Häufigkeit der Anfragen (DDos) das ausgelöst hätten, wären auch andere Router gleichermaßen davon betroffen gewesen. Es war ja, wie jetzt bekannt ist, kein gezielter Angriff auf Telekom- Peripherie. Ebenso hätten dann einige betroffene Telekom- Kunden nicht über eben jene „abgestürzten“ Router trotzdem das Internet nutzen können. Diese hatten nämlich auf ihren Endgeräten den Google- DNS Server eingetragen und konnten dann den Router quasi als reines DSL-Modem trotzdem noch nutzen. Wären die Geräte wirklich abgestürzt oder massiv geblockt gewesen, hätte das ebenfalls nicht funktioniert.

@Thomas Brück 30. NOV 2016 @ 19:44:

Doch es kann sein, das eben genau diese Speedports „in die Knie“ gegangen sind, da es sich bei diesen Geräten nicht um Linux basierte Geräte handelt. Es läuft ein proprietäres OS drauf, welches via Fernwartungsprotokoll zwar nicht kompromittiert werden kann, aber einen Bug aufweist welches zu dem seltsamen der Router-Verhalten führt.

Siehe

http://www.linus-neumann.de/2016/11/30/warum-die-telekom-router-ausgefallen-sind/

und

https://comsecuris.com/blog/posts/were_900k_deutsche_telekom_routers_compromised_by_mirai/

Bitte lies nochmal die Analyse: Wenige Anfragen reichten beim Test aus. Ich würde vermuten, dass es beim Parsing ein Memory-Leak gab, der Router also für jede Anfrage etwas RAM reservierte und nie wieder freigegeben hat – nach einigen Anfragen ist selbiger dann voll und das Gerät stellt den Dienst ein.

Von meinen Systemen kann ich sagen, dass zu Spitzenzeiten etwa alle 1-2 Minuten eine Anfrage ankam – das ist jetzt nicht grade ein (Bandbreiten/Last)DoS und sollte die Gegenstelle eigentlich nur müde lächeln lassen.

Ich vermute mal der SOAP Dienst lief durchaus auf den Speedports, der Thread hing bloß, weil etwas im Datensatz fehlte, z.B. ein Passwort o.ä. und so konnten die Dinger zugemüllt werden.

Wieder ein an den Haaren herbeigezogener Artikel der Marke: „Wie können wir heute wieder Politiker als Idioten ohne Kompetenz hinstellen, die alle noch ihre E-Mail ausdrucken?“ – Bravo, Ziel erreicht… oder vielleicht doch nicht?

Man muss nicht immer das trotzige „Wir wissen alles besser“ auf den Lippen führen, nur weil man sich ganz toll vorkommt, dass man gerade mit „apt-get install“ was installiert bekommen hat… obwohl, mit sudo wäre besser, odda?

Was soll mann denn erwarten? Dass das BSI Russland den Krieg erklärt? Glaubt ihr wirklich, die wüssten nicht zu 100% woher die Attacken kamen? Natürlich wissen die das! Aber das nennt sich halt Diplomatie, denn theoretisch wäre es ja möglich, dass es nicht staatlich gelenkt ist, sondern von der Russen-Mafia kommt – obwohl, wo liegt da der Unterschied?

Ich kichere heute noch, weil mein Router von AVM ist… aber was nützt mir das, wenn gleich morgen ein 0-Day-Angriff auf alle Fritz-Boxen erfolgt?

Findet euch damit ab, ihr Prinzipien-reitenden Digital-Pazifisten. Das Internet ist ein permanent geöffneter Kriegsschauplatz, und die Herausforderung der Zukunft liegt nicht in der Antwort oder gar einer Lösung sondern in einer 100%igen Abschreckung gegenüber feindlich gesinnten Staaten.

Bitte, spart euch zukünftig eure (und meine) Zeit mit Artikeln, die nichts mehr zu Papier bringen also akademische Entrüstung – das bringt nüscht!

Auch wenn es netzpolitik.org von der Bundesregierung sehr leicht gemacht wird, sich als besser wissend darzustellen, ist ein wenig (aber nur rhetorische) Zurückhaltung sicher eleganter. Inhaltlich aber glaube ich nicht an Abschreckung – erst recht nicht „100%tige“. Das ist nur das Kriegsgeschrei derjenigen, die mit öffentlichen Mitteln straffrei ihr Hackerunwesen treiben wollen. Wenn ich irgendwo hacke, würde ich das über viele Umwege machen, so dass die Rückverfolgung zumindest sehr schwierig wird.

Aber genauso wie beim realen Terror geht beim virtuellen Terror die Gefahr hauptsächlich von staatlichen Geheimdiensten aus – nicht unbedingt der eigene, aber von diesen düsteren Gestalten gibt es viele. Und genauso wie beim Terrorismus wird gerne über Bande gespielt. Ein Anschlag im fremden Namen trifft gleich doppelt – die direkten Opfer und die falsch bezichtigte Organisation. Wenn dann jemand wie Sie mit wehenden Fahnen „100% Abschreckung“ ruft, lassen Sie sich von einem anderen Geheimdienst missbrauchen.

Zu den Beschuldigungen dass hinter vielen Angriffen der russische Geheimdienst stecken würde, wurden bislang fast nie Beweise vorgelegt. Nicht dass Putin hier unschuldig wäre – aber er ist lange nicht der Einzigste und auch nicht der Schlimmste internationale Hacker.

@Jürgen Schulze

Möchten Sie zu Ihrer Sülze noch etwas Remoulade?

Sind Sülze und Remoulade irische Spezialitäten? Ich glaube er möchte was irisches! :)

https://devicereversing.wordpress.com/2016/11/07/eirs-d1000-modem-is-wide-open-to-being-hacked/

Die Russen-Varianten werden auch immer billiger. Früher hatte man den Nachbarn Schneebälle in den Briefkasten gestopft und kam sich ganz groß vor. Heute wollen die großen Kinder halt Router knacken und Botnetze basteln.

Sicherlich blamiert sich die Bundespolitik TÄGLICH. Man braucht garnicht Netzpolitik heißen, um das zu bemerken. Die Annahme, dass irgendwelche bösen Putin-Trolle aus dem Fernen Osten die Angriffe gefahren haben und unsere überaus guten Geheimdienste das nur aus politischen Gründen nicht so bekanntgeben, dürfte falsch sein. Bei solchen Angriffen geht es um das gesamte Internet. Da sind unsere „Geheimdienste“ nicht einmal ein Ersatzrad am Wagen. Wenn es klar wäre, von wo der Angriff kam, würde es ohne Rücksicht auf Personen oder Staaten, binnen kürzester Frist publiziert. Das ist der Unterschied vom Internet zur verlogenen Journallie. Richtig ist, dass den Qualitätsmedien nichts schäbig genug ist, um gegen Rußland und jetzt auch Trump in der übelsten Art zu hetzen. Die haben sich völlig disqualifiziert und da braucht man nicht einmal differenzieren.

Die Pressemitteilung der FU Berlin klärt etwas auf:

Hacker-Angriff auf Telekom-Geräte: Sicherheitsforscher der Freien Universität erstellen Lagebild

Informationsdienst Wissenschaft – idw – Pressemitteilung

Freie Universität Berlin, Carsten Wette, 30.11.2016 16:13

Und noch folgender Link

http://www.scadacs.org/tr069/

zum Thema „Die Russen waren es“

Ich fand den Kommentar ja auch etwas unpraktisch für Router-Betroffene, weil er zwar ausreichend – entgegen den offiziellen „Alles-im-Griff“-Inszenierungen – deutlich macht, wie aufgeschmissen man bei solchen Angriffen ist, aber selbst keinen Hinweis enthält, was denn nun in Selbsthilfe dagegen zu tun ist.

Und auch die Fachsimpelei und Vermutungen in den Kommentaren helfen da nicht wirklich weiter.

Völlig vom Thema losgelöst erscheint mir allerdings, wenn ein Kommentar (nicht Artikel, Herr Schulze) mit unsachlichen Fantasie-„Fragen“, unsinningen Unterstellungen und Trollfabrik-artiger Kriegsrhetorik niedergemacht wird. Ich wünschte, Herr Schulze, Sie hätten sich das Lesen und die unsägliche Stimmungsmache lieber ganz gespart.

Auf der Telekom-Kundencenter-Seite stand nichts vom Austausch des Nameservers, was vor allem für Firmenkunden wichtig gewesen wäre, um sofort weiter arbeiten zu können. Auch keinerlei Hinweis, wo man sich noch hätte informieren können: golem, heise, netzpolitik, CCC. Offensichtlich wollte man eine Konkurrenzsituation vermeiden.

Mit Tor bin ich sofort ins Netz gekommen (war die einzige Möglichkeit), ein neuer Nameserver hat die Blockade für die anderen Programme erschlagen. Die neue Firmware ging nur manuell zu installieren, von alleine hat der Router sie nicht geholt. Und cupsd hatte es weggeschossen.

Was danach von den Politikern geäußert wurde, zeigt die ganze Ahnungslosigkeit, wie man mit solchen Dingen umgehen muss: Das Wissen anderer Leute anzapfen.

Wie geschrieben: Nach Austausch des Nameservers war das I-NET sofort wieder da. Für den Rest hatte ich dann Zeit.

Die Telekom hat doch mehr als einen DNS-Server, oder wie darf man das verstehen? Es gab auf Golem, Heise … reihenweise Kommentare und Ratschläge. Danach half es nur kurzzeitig, wenn man als DNS-Server meinetwegen Googe mit 8.8.8.8 und 8.8.4.4 eintrug. Ich war nicht betroffen, obwohl bei mir der Port bis Montag nachmittags offen war. Bin aber nicht bei Telekom und nutze FritzBox. Die Sache ist nach wie vor rätselhaft, auch wenn es auf heise.de zahlreiche Nachrichten gibt.

Die Telekom betreibt eine Reihe von DNS-Servern, die den Kunden je nach Last/Verfügbarkeit zugeteilt werden. D.h. der Nameserver ist nicht fix. Welcher das ist, kann man im Router unter der Adresse https//speedport.ip nachlesen.

In der Konfig /etc/resolv.conf steht sowas wie

search Speedport_W_xxxxx

nameserver 192.168.2.1

was die lokale Routeradresse und im Browser als https//speedport.ip erreichbar ist. Durch den Austausch der 192.xxx durch eine nicht-Telekom-DNS bin ich wieder rausgekommen. Nur das Festnetz-Telefon hat nicht funktioniert: ich war von außen bist etwa 17:30 nicht erreichbar. Deswegen vermute ich, dass der Absturz des Routers nicht das einzige Problem war. Da muss auch der Nameserver der Telekom etwas abbekommen haben. Vielleicht wurden die auch neu gebootet.

Für mich war das Ganze einfach nur etwas lästig. Für die Telekom ist aber mehr als blöd, zwei Jahre lang die Tür offen gelassen zu haben.

„dass wir unsere Digital-Welt auf brüchigen Fundamenten bauen und dass die verschiedenen Technologien, auf die wir uns verlassen, voller Lücken, Hintertüren, Fehler und damit anfällig für Angriffe sind“ – das ist garnicht der punkt, das ist ja nun allseits bekannt. mich aergert viel mehr die blauaeugigkeit mit der das moegliche nicht unternommen wird, anfaelligkeit zu vermeiden. man sitzt auf hohem ross und ist froh, wenn es denn funktioniert. weiter wird nie gedacht. sobald der router routed wird er verkauft. das jemand anderes auf den port 7547 zugreifen koennte stand nicht im protokoll.

Wieder zeigt sich, dass das BSI nicht in der Lage ist, bei Schäden zu helfen. Aber wer als Vizepräsidenten einen Spion vom BND bestallt und selbst als Abteilung 6 des BND 1990 gegründet wurde, ist eher Teil des Problems als Teil der Lösung. Das BSI sollte aufgelöst werden und in zwei Teile zerlegt werden. Einen für die kriminelle Spionage, die übergriffige Dienste seit Jahrzehnten bei uns treiben (Modell Gestapo 4.0?) und einen für IT-Sicherheit. Ohne organisatorische Verbindungen mit unterschiedlichen Dienstherren, um die systematische Befangenheit des Hauses endlich abzubauen.

Es ist ein Skandal, dass zwei Jahre nach Bekanntwerden der Sicherheitslücke nichts unternommen wurde. In gesunden Strukturen würden jetzt auch personelle Konsequenzen vollzogen, da offensichtlich das bestehende Personal nicht in der Lage ist, die Bevölkerung vor Großschadenslagen durch bekannte Risiken zu schützen. Die Pressemeldungen des BSI waren reine Irreführung. Bei der Genese und dem Spionagepersonal ist Böswilligkeit und Vorsatz zu befürchten.

900.000 Anschlüsse betroffen und dann Security by obscurity? Das geht gar nicht.

Interessant ist, dass die Aufklärung (wie schon beim Bundestrojaner) aus der Zivilgesellschaft kommt und nicht aus den dafür errichteten Behörden. Es rächt sich immer mehr, dass die Digitalisierung in Deutschland so lange boykottiert und obstruiert wurde.

Was mich aber auch beunruhigt, ist die Tatsache, das Linus berichtet, dass der Angriff auf Linux-Betriebssystem zielte, die man in den Telekomroutern nicht fand, wohl aber vor ein paar Wochen in den Botnetzkameras. Haben wir mit Linux ein systematisches Sicherheitsproblem, das wir mit den proprietären OSen so nicht haben? Das wäre fatal. Schon Hartbleed hat gezeigt, dass die theoretische Prüffähigkeit von Open Source nicht genutzt wurde. Dann haben wir neben versagenden Behörden auch ein versagendes Paradigma.

Andererseits waren bei dem DYN-Angriff und dem Telekom-Meltdown die Downtimes relativ kurz. Bei Flugzeugen und Atomkraftwerken sieht das oft anders aus. Den ersten Meltdown habe ich 1988 beim Morris-Wurm mitbekommen. Vielleicht müssen wir uns trotz aller Gegenwehr auch daran gewöhnen, dass ein so komplexes System wie das Internet auch mal abschmiert, wie es seit 30 Jahren immer wieder mal passiert. Da wird spannend sein, auf was wir zur Erhöhung der Sicherheit unser Augenmerk richten.

Das Tolle am Internet ist ja dass man es nicht abschalten kann. Teile können schon mal abschmieren, dann wird eben eine andere Route genutzt. Die Linuxe der IoT haben mit unseren Desktop – Linuxen nicht allzuviel gemeinsam. Selbst in den Routern gibt es meinetwegen IPTABLES als Firewall. Die IoT-Linuxe sind quasi ein nackter Knochen mit ganz wenig Fleisch drauf.

Ziel war eigentlich nur ein falsch konfigurierter SOAP Service in der Zyxel Linux Firmware des irischen Providers Eir, der eigentlich seit 2015 gepatcht war. Wurde wohl nicht vollständig ausgerollt.

Bei dem Telekom Schrott war der gleiche Service (TR-064) wohl so schlecht konfiguriert, dass der Router sich aufgehängt hat, aber wenigstens nicht infiziert werden konnte. ;)

Dennoch bleibt als Fazit, dass innerhalb weniger Wochen Botnetzangriffe versucht wurden, die

a) offene Ports erfolgreich erwarteten

b) Linux als OS erwarteten, einmal erfolgreich, einmal nicht.

Es sind je keine Angriffe auf proprietäre OSen wie Windows, MacOS oder Fritz!os.

Hat Linux zu viele Schwachstellen, dass es Kriminelle einlädt?

Dass es hauptsächlich Linux betrifft dürfte an dessen Verbreitung liegen – sobald man den Desktop verlässt ist kaum etwas anderes zu finden. Die mir bekannten Angriffe gingen zudem eher gegen Fehler in Anwendungen oder Systeme, welche nicht zuverlässig mit Sicherheitsaktualisierungen versorgt wurden.

Linux enthält einen gigantischen Haufen Schwachstellen, aber die waren nicht betroffen. Betroffen war ein Server-Dienst für Provider, den sich sonst kein Mensch installiert, wenn er selbst irgendwo Linux aufspielt.

Der Linus hat berichtet, dass das Angriffsziel ein Linux-Server war, so wie es früher bei Zyxel war:

https://netzpolitik.org/2016/tr-069-die-telekom-und-das-was-wirklich-geschah/

Fakt bleibt, dass speziell Linux-Server angegriffen werden, die über verschiedene Ports ihre Bude offen stehen haben: Telnet, RMS.

der Telekom-Meltdown war nur ungeplanter Beifang, der die Bude offenstehen hatte, aber dahinter kein Linux hatte, um die Malware zum Tragen zu bringen. Für einen DDoS-Angriff hat es so nicht gereicht, aber immerhin auch noch für 900.000 Abschaltungen von DSL-Routern.

Es bleibt die Frage offen, warum Linux-Server so ein beliebtes Angriffsziel sind.

Weil Linux halt billig und daher bei IoB(ullshit) Herstellern beliebt ist.

Mit der weiten Verbreitung wird es für Hacker zum attraktiven Ziel.

Allerdings kann Linux nichts dafür, wenn IoB Hersteller dämliche default Passworte und schlecht programmierte Server darauf installieren.

Du bist doch eigentlich alt genug um so was zu wissen, oder? :)

Das Linux/Hersteller-Bashing hilft auch keinem. Mich hat irritiert, dass der DDOS-Angriff letztens über den telnet-Port kam. Entweder hat der Kamerahersteller dann die Security zu lax genommen (auch die UPnP-Nutzung deutet auf Bequemlichhkeit hin) oder/und Linux hat auch systematische Problemen.

Fritz!os zb. war weder durch den Service-Port noch durch UPnP angreifbar. man wird die Vulnerabilities sogrfältig sammeln und kommunizieren müssen. Reine Ideologie („Hersteller ist doof“, „Open Source sich sicher“ (Hartbleet)) ist da wenig hilfreich.

Ansonsten bin ich alt genug. Musste aber gestern auch noch mein Android-Device checken lasen auf Vulnerability. Da hilft auch kein Alter. ;-)

Fritz!os zb. … ist auch Linux! :)

Oh je. Aber scheinbar sicherer als bei der Telekom.

Die Speedports haben kein Linux, der Angriff aber war gegen ein Linux-System ausgeprägt. Bleibt die Frage offen, warum Linux-System so gerne angegriffen werden (dass das für den Hersteller billig ist, wird für den Hacker kein Grund sein :-). Und es bleibt die Frage, ob die Telekom haften werden muss für die Ausfälle ihrer schlampig gemanagten Produkte. Andere Hersteller war ja nicht in dem Ausmaß wie die Telekom betroffen. Und es bleibt die Lehre, dass das Managen des DSL-Routers durch den Provider das Gefährlichste ist, was man machen kann.

https://www.heise.de/newsticker/meldung/Grossstoerung-bei-der-Telekom-Was-wirklich-geschah-3520212.html

Ich fände es ja mal lustig, wenn Jemand auf das Management Netz der Telekom Zugriff hat. In den ganzen Vermittlungstellen stehen lauter Juniper MX960 mit vermtl. uraltem Junos (es gibt ewig viele CVEs gegen Junos). Dank Vecotoring und Bitstream Anschlüssen, dürfte man da ca. 70% aller Endkunden „erreichen“ ;)

Immer schön weiter kommentieren — dann fühlt man sich doch gleich besser. Man hat ja schließlich mit seiner Meinung und der eigenen technischen Expertise die Welt ein Stück weit verbessert. Aufwachen! So lange die Hersteller für ihre miserabel entwickelte Software nicht haftbar gemacht werden, wird sich an der Situation nichts ändern. Und meine Voraussage ist, daß sich mit den konservativen politischen Kräften an der Macht nichts ändern wird. Sonst könnten Geheimdienste und Strafvervolgungsbehörden nicht mehr angewiesen werden, Staatstrojaner zur Überwachung der Bevölkerung einzusetzen.

„Eine Sicherheitslücke in den betroffenen Routern jedenfalls scheint nun doch nicht das Problem gewesen zu sein“ Zitat Spiegel Online: http://www.spiegel.de/netzwelt/gadgets/telekom-hackerangriff-nicht-die-telekom-router-waren-das-ziel-a-1123805.html

Interessant, wie viele Wendungen das Thema bekommen kann…

„Eine Sicherheitslücke in den betroffenen Routern jedenfalls scheint nun doch nicht das Problem gewesen zu sein. “

Die Aussage ist großer Quatsch. Die Telekomrouter waren nicht das Ziel des Angriffes, der Linux-Systeme suchte. Aber die Sicherheitslücken in den Telekom-Routern führten dazu, dass 900.000 Router stillgelegt wurden. Kein Sicherheitsproblem, wenn 900.000 Router stillgelegt werden durch Hackangriffe? Man könnte meinen, der SPIEGEL will nicht nur den Boulevard adressieren, sondern sich auch noch für die Lügenpresse qualifizieren.

Andere Router, die nicht von der Telekom gemanaget und vertrieben werden, hatten das Problem im Telekomnetz nicht, weil sie nicht die Telekom-Sicherheitslücke hatten.

Das war keine Sicherheitslücke im engeren Sinne, sondern ein Bug in einem Server-Dienst, der die Router zwar nicht kaperbar, aber DoS anfällig gemacht hat. Die Systemsicherheit war wohl nicht bedroht, nur die Betriebssicherheit des Routers.

Ist vergleichbar mit alten ping of death Anfälligkeiten früher.

Diese Argumentation ist unsinnig. Dann wäre je ein erfolgreicher DDoS-Angriff kein Sicherheitsproblem, sondern „nur“ ein Betriebssicherheitsproblem. Ich empfehle „Blackout“ zu lesen, wo „nur für ein paar Tage der Strom ausfällt. Fakt ist, dass die Telekom einen Port genutzt hat, mit dem der Hacker 900.000 Router der Telekom zum Absturz brachte.

Rainer Wendt scheint wohl unter schwerer Paranoia und Angstzuständen zu leiden. Anders kann ich mir seine sich regelmäßig wiederholenden Aussagen nicht erklären. Wie lebt es sich mit so viel Angst? Leider kann so jemand in seiner Position zu einer echten Gefahr werden. Denn Angst kann durchaus ansteckend sein.

Bislang gibt es keinerlei Beweise, wer hinter dem Angriff steckt. Könnte also genausogut auch der BND oder die NSA gewesen sein; oder Hinz oder Kunz.

Das ist nur ein winziger und mehr oder weniger harmloser Vorfall, weil nur denial-of-service dabei rauskam (auch wenn es vlt. keine Absicht war). Stellt Euch nur mal vor es werden IoT Geräte angegriffen, Die home automation macht die heizung auf volle Pulle und alle Fensterläden zu, oder öffnet einfach alle Haustüren, oder der Kühlschrank bestellt massenhaft Käse beim online Supermarkt, oder, oder, oder…

Dicht kriegt man das nie und nimmer. Wie groß die Eintrittswahrscheinlichkeit sein wird weiß niemand. Aber ich nehme eine steigende Tendanz an. Enthaltsamkeit hilft sicher. Technisches Verständnis auch, aber das ist bei den Neuland-Bürgern nicht ausreichend vorhanden und den Providern einfach zu teuer.

Für die Politiker ohne jegliche Kompetenz ist das eine tolle Sache zur Profilierung. mein Vorschlag: einfach abwählen nächstes Jahr. Samt Angela Ahnungslos.

Wenn Medien schreiben, Internet, Fernsehen und Telefon seien tot gewesen, dann stimmt das nur teilweise. Wer sich bis dato weigerte, seinen Telefonanschluß auf Voice over IP umstellen zu lassen, so wie ich, konnte weiter telefonieren, ggf. auch faxen, auf jeden Fall Notrufe absetzen, da sein Anschluß nicht über den Router läuft. Man kann dann auch noch telefonieren, wenn – wie bei uns vor 2 Jahren geschehen – großflächig der Strom ausfällt und mangels Notstromversorgung auch die Sendemasten der Mobilfunkbetreiber tot sind. Die Telekom hat ein ökonomisches Interesse daran, daß die „alten“ Systeme EWSD und S12 (das war mein Arbeitsbereich vor meinem Ruhestand) abgeschaltet werden können. Deshalb verweigert sie mir auch die technisch höhere Übertragungsrate für meinen Internetzugang, solange ich nicht auf VoIP umstelle.

Nirgends wurde m.W. diskutiert, scheinbar schon gar nicht in der Politik, daß aus rein ökonomischen Interesse Systeme, betrieben mit einer über Jahrzehnte ausgereiften Notfallstromversorgung, abgeschaltet werden zugunsten solcher, die zwar billiger zu betreiben sind, aber in vielfältiger Weise anfälliger. An einiges in dieser Beziehung gewöhnt nach der endgültigen Privatisierung der Telekom, haben mich die „toten“ Handys bei Stromausfall dann doch noch etwas überraschen können. Es juckt scheinbar keinen mehr, wenn in bestimmten Situationen z.b. kein Notruf mehr möglich ist. Eine Philosophie auch seitens der verantwortlichen Politiker, die der guten alten Deutschen Bundespost fremd war.

Es wäre sicher nicht verkehrt gewesen, hier parallele Infrastrukturen, gerade wegen der Anfälligkeit der IP-gestützten zu haben. Die private Konkurrenz von Betreibern aber, die die Infrastruktur nur in soweit interessiert, als daß sie diese zu von der Bundesnetzagentur festgelegten Preisen möglichst unter Selbstkosten des Betreibers mieten können, läßt eine Priorität der Versorgungssicherheit nicht zu. Privatisierung und Profitstreben wurden und werden auch hier zum Sicherheitsrisiko.

Schon vor Jahren hat der Chaos Computer Club davor gewarnt, dass durch staatliche Regulierung wie insbesondere dem Hackerparagraphen das Knowhow in Sachen IT-Sicherheit aus Deutschland abwandert. https://www.youtube.com/watch?v=HIOhapnL_1E Heute haben wir den Zustand, dass praktisch niemand bei der Telekom oder bei einem anderen deutschen Unternehmen in der Lage ist eine gehärtete Router-Firmware zu entwickeln. Um sowas zu tun, müsste man Hackertools wie Metasploit bei der Entwicklung einsetzen, das ist in Deutschland aber verboten und so haben dann die echten Hacker leichtes Spiel die veralteten Systeme zu knacken. P.S. hat eigentlich der Bundestag schon ihre alten Windows XP Installationen vom Netz genommen?

Die letzte Frage würde mich auch interessieren, vielleicht weiß hier jemand Bescheid. Es ist ein Unding auf eine solch veraltete Software zurückzugreifen!