Wir stellen gerne Informationsfreiheits-Anfragen und bekommen so oft Ablehnungen, dass wir eine eigene Kategorie dafür haben. Heute haben wir etwas neues: ein IFG-WTF.

Letzten Monat berichtete der Spiegel über „interne E-Mails“ zwischen „Innenministerium und Interessenvertretern bei der EU-Datenschutzreform“. Die Redaktion erhielt diese „mithilfe des Informationsfreiheitsgesetzes des Bundes“. Diese E-Mails haben wir auch angefragt.

Jetzt haben wir die Antwort erhalten:

Dazu stand dieser Text:

In der Anlage erhalten Sie einen Datenträger mit den erbetenen Informationen. Die Hinweise zur Verwendung des verschlüsselten Datenträgers werden Ihnen mit gesonderter Post übersandt.

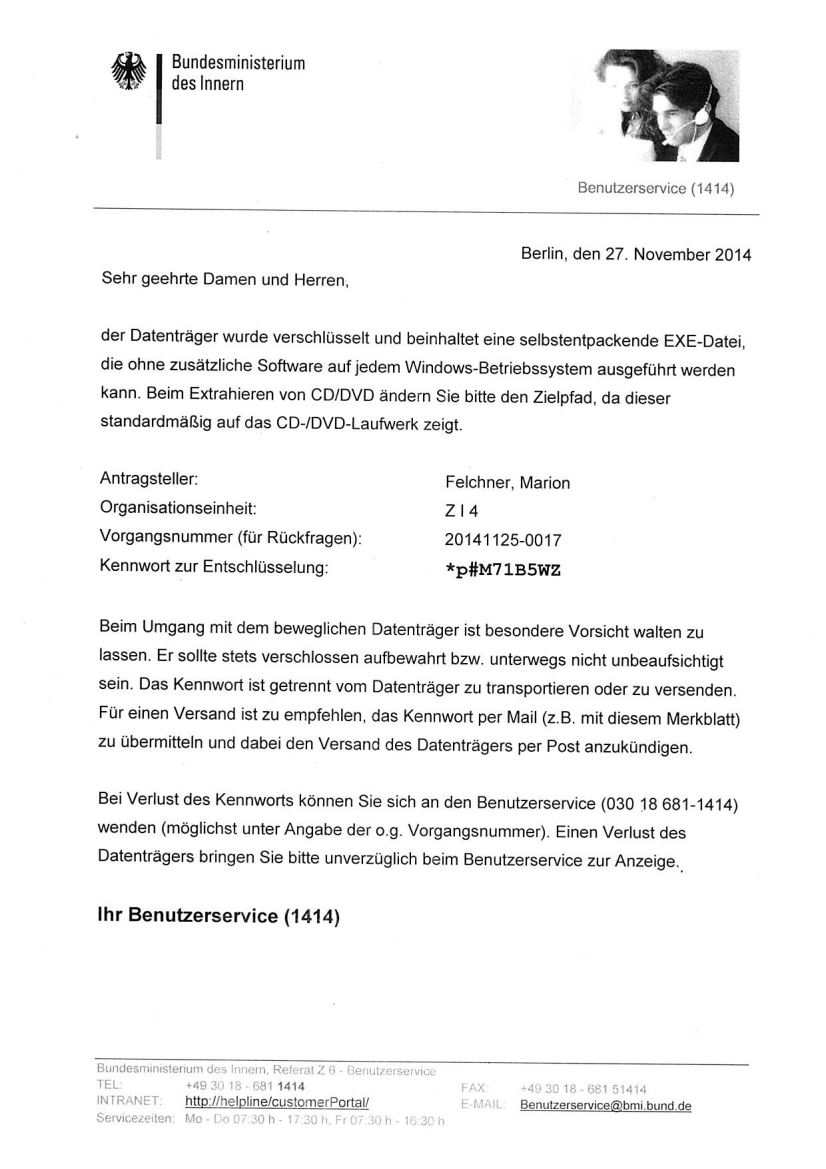

Diese „gesonderte Post“ kam per E-Mai, als PDF, das so beginnt:

Diese „gesonderte Post“ kam per E-Mai, als PDF, das so beginnt:

Der Datenträger wurde verschlüsselt und beinhaltet eine selbstentpackende EXE-Datei, die ohne zusätzliche Software auf jedem Windows-Betriebssystem ausgeführt werden kann.

Das Innenministerium schickt uns eine CD mit einer EXE-Datei, die wir ausführen sollen. Aha. Das würden wir nach den Enthüllungen zum Staatstrojaner ja nicht mal mehr vom BSI akzeptieren.

Außerdem haben wir in unserem Büro gar keinen Windows-Rechner.

Also haben wir beim Innenministerium angerufen und klar gemacht, dass wir das nicht ausführen werden. Daraufhin erfuhren wir, dass der Spiegel auch diese CD erhalten hatte, mit identischem „Kennwort zur Entschlüsselung“. Das war für uns kein Argument. Also verwies uns das IFG-Referat an den „Benutzerservice“ des Ministeriums. Da wurden wir „mit einem Mitarbeiter eines externen Dienstleisters verbunden“, der unser Anliegen aufnahm und Rückruf versprach. Wir sind gespannt, was passiert.

Bis dahin nehmen wir Vorschläge zum Umgang mit der CD gerne in den Kommentaren entgegen.

checkt die binary mal ob das n sfx archiv ist , dann könnt ihr das mit 7zip oder unrar entpacken ohne es ausführen zu müssen

Dazu müssten wir die CD ja in einen unserer Rechner schieben. Won’t happen.

Rechner ohne Platte, mit Linux vom USB?

Habt niemand von euch nicht irgendwo noch eine alte Kiste rumstehen, die nicht im Internet hängt und die keiner vermissen würde, wenn sie Schnupfen bekommt?

CDs sind unter richtigen Betriebssystemen deutlich weniger infektiös als USB-Sticks oder emails. Da wird nichts automatisch ausgeführt, auch kein HTML.

Naja, was erwartet ihr denn? Eine CD, zu der im Begleitschreiben steht, es seien nur TXT-Dateien oder nur PDFs enthalten, und wenn ihr sie dann einlegt, ist doch ein Trojaner drauf?

Wenn das Ding eine Windows-EXE enthält, wieso spricht dann etwas dagegen, sie unter Linux zu lesen und zu sehen, ob das EXE auch herkömmlich entpackt werden kann?

Und wenn da ne pdf daruf wäre müsstet ihr sie auch in den Rechner schieben… Das ist doch wohl kein Argument.

„Won’t happen“? Na, das ist dann Pech. Wenn ihr Daten haben wollt, müsst ihr auch damit rechnen, welche zu bekommen – egal welches Format und welches Transportmedium.

Ein PDF per E-Mail wäre OK gewesen? Ernsthaft? Oder wäre euch ein USB-Stick lieber? Mit nem ZIP? Das wäre dann garantiert sicher?

Eine EXE-Datei ist für Rechner ohne Windows (also vermutlich Linux oder OS X) erstmal unschädlich, es werden durch bloßes Lesen der Datei keine aktiven Inhalte ausgeführt. Deshalb kann man sie auch gefahrlos mit einem Packprogramm (oder anderen Tools) analysieren.

Wären wirklich schädliche Elemente drin, die eure Rechner infizieren sollen und von gängiger Virenschutzsoftware nicht erkannt werden, dann wäre das ein eher ausgeklügelter Angriff – dann würden sich solche Elemente aber auch problemlos anderswo unterbringen lassen. Letztlich ist ein absoluter Schutz nicht zu gewährleisten. Wer dann dennoch auf Nummer sicher gehen will, bootet ein Live-Linux von der Silberscheibe auf einem Rechner ohne Festplatte und Internetabschluss und schaut sich die Datei erst einmal gründlich an. Sind die Daten daraus dann extrahiert, kann man sie ja immer noch auf einen USB-Stick schieben. Virtualisierung wäre evtl. auch noch eine Lösung. Oder ihr macht das auf nem preiswerten Raspberry Pi, den könnt ihr danach als „kompromittiert“ einfach wegwerfen…

Unabhängig davon ist es natürlich völlig richtig, sich darüber zu beschweren. Eine EXE-Datei ist absolut nicht erforderlich, weder für eine eventuelle Verschlüsselung noch für den Datentransfer selbst – sie ist im Gegenteil eine Unverschämtheit. Anscheinend gibt es irgendwelche Vorgaben, die die Sachbearbeiter dazu bringen, solche Maßnahmen zu ergreifen. Das wäre dann auch ein Anlass für eine weitere Frage per Informationsfreiheitsgesetz: Herausgabe aller Gesetze, Vorgaben oder Vorschriften, die Sachbearbeiter zu beachten haben, wenn sie Daten nach dem Informationsfreiheitsgesetz an Bürger oder Organisationen herausgeben.

„Ausführen werden wir die EXE-Datei aber sicher nicht.“

Warmduscher at their best… Schmeisst eine Honeypot VM an, USB CDRom daran hängen und aufspielen! Danach killen und VM img gegen Kopiervorlage diffen.

So eine potentielle Steilvorlage lässt man sich doch nicht entgehen! Wobei die extrem blöd wären ausgerechnet euch einen Bundes-Testtrojaner zu schicken. :)

schonmal was von VMWare, virtualbox (kostenlos) o.ä. gehört? windows images bekommt man kostenlos unter http://modern.ie, cds kann man auch per externem player am mac anschließen und dann das usb zum windows direkt auf die vm routen. da osx ja eh kein exe ausführen kann, tendiert das risiko gegen null. und wenn ihr wollt, könnt ihr dann natürlich danach das vm image an einen gewissen ccc, o.ä. weiterleiten, die werden sich freuen, da dann den staatstojaner drauf zu entdecken und zu reverse engineeren, wenn er denn dann wirklich drauf ist ;-p

@fr.osch: „Wenn ihr Daten haben wollt, müsst ihr auch damit rechnen, welche zu bekommen – egal welches Format und welches Transportmedium.“

Was für ein Unsinn! Umgedreht wird ein Schuh draus!

Es ist Aufgabe der Behörden, die IFG-Daten im wahrsten Sinne des Wortes zugänglich zu machen, wann immer möglich in offenen Standards und allem, was dazu gehört.

Es ist nicht Aufgabe der Bürger, jeden Stolperstein zu akzeptieren, den ihnen die Behörden in den Weg legen. Schon gar nicht, wenn das einfach so unnötig ist und lediglich auf Ignoranz fußt.

Also ich würde die exe von cd auf einem separaten Rechner ohne netzwerkanbindung ausführen und dabei denn zustand des Systems überwachen (netzwerktraffic, registry zugriffe etc.)

Außerdem könnte man versuchen die exe Datei mittels dotPeak dekomponieren zu lassen falls es eine .net Anwendung ist.

Vielleicht handelt es sich auch um ein selbstextrahierendes Passwort geschütztes zip Archiv handeln also mal versuchen mit 7zip oder ähnlichen zu entpacken.

Gibt es vielleicht eine Möglichkeit das ihr die exe via ftp bereitstellt ? Dann könnte ich mal paar Analysen fahren ;)

Per Email geht natürlich auch webmaster@newcomersound.de

lg Adam

Würden sie sie per ftp oder auch E-Mail bereitstellen können, hätten sie die CD ja wenigstens einmal lesen, also in ein CD-Laufwerk schieben müssen – genau das wollen sie aber unbedingt nicht tun. Deshalb wird das so nichts, fürchte ich.

Andernfalls, davon bin ich überzeugt, fänden sich genug Interessenten, die sich sofort sowohl auf die technischen Aspekte als auch auf die übermittelten Daten stürzen würden.

Ich würd es in einem Internet-Cafe probieren.. Vielleicht um nachfolgende Nutzer zu schonen mit Tails oder anderem Live-Stick. Im Berliner Hbf. konnte man früher immer im Gastronomiebereich EG. an öffentliche Rechner dran. Vielleicht gibts das ja noch.

Pragmatischer Ansatz: https://www.modern.ie/de-de/virtualization-tools#downloads besuchen, VM ohne Netzwerk starten und Laufwerk mounten, schauen ob was rauskommt. Ggf. könnte man innerhalb der VM ja auch eventuelle Heimtelefonierfunktionen untersuchen (lassen).

Außerdem war die Argumentation des nicht wollens vielleicht etwas unglücklich. Ihr _könnt_ auf nicht-Windows-System die Datei ja gar nicht ausführen.

Allerdings kann man öfters mal diese Dateien in $Entpack-Programm öffnen ;)

Und was ist, wenn die EXE-Datei einen Exploit für die VM enthält? Lieber ein separater Rechner.

Überhaupt, was soll denn immer dieses blinde Vertrauen in Virtualisierung, das hier durch die Kommentare schwappt? Hier mal etwas für eure Meinungsbildung:

Vortrag auf dem 30. Chaos Communication Congress: „Virtually Impossible: The Reality Of Virtualization Security“

https://events.ccc.de/congress/2013/Fahrplan/events/5445.html

Vortragsvideo:

https://www.youtube.com/watch?v=GoipioWrzAg

Honeypots haben grundsätzlich auf einem eigenständigen System zu laufen. Und wenn Du zwei Zustände bei vorher identischen Systemkopien vor / nach Installation unbekantner Software vergleichen willst, dann empfehlen sich tatsächlich VMs, die vereinfachen die Forensik ungemein. Und wenn Du einen aus dem akademischen Bereich stammenden Hypervisor verwendest, dann ist die Ausbruchswahrscheinlichkeit relativ gering. Meistens langt es schon KVM unter Opensolaris zu fahren, um was zum lachen zu haben. :)

Solche CDs verhindern als Untersetzer prima die Dinge von Kaffeetassen auf dem Schreibtisch.

.. pardon, die Ringe von Kaffeetassen.

Unter Linux eine VM Installieren und Wine drauf. Oder auf einem separaten Rechner entpacken und die Dokuemente entnehmen und danach alles löschen. Aber gründlich!!! Auch Bootsektor usw.

Schon mal an Firmware oder Bios Viren gedacht? Also ich würde einem solchem Medium mit der Begründung nicht vertrauen, das selbst ein Download aus dubiosen quellen mit unbekannter Schadsoftware, eine durchaus größere Chance hat irgendwann mal entdeckt zu werden als auf einem Unikat. Schon allein weil der Download auf X verschiedenen Rechner landet, und diese somit infiziert!

Selbst wenn keine beabsichtigte Infektion von Staats Seite bestand wären deren Rechner grade in Anbetracht das es sich um Windows Maschinen handelt das Perfekte Angriffsziel von Spionagesoftware oder?

Zur Erinnerung (Computer Kindergarten): Keine Ausführbaren Dateien aus Fragwürdigen Quellen ausführen! ;)

Auch wenn ich manchmal etwas Paranoid bin und den Einsatz von Windows als nicht behebbare Sicherheitslücke bezeichne, wäre ein Verzicht oder ein herabstufen des als Normal geltenden Sicherheitsverhalten nur eben grob fahrlässig.

Klingt unprofessionell.

Eine CD ist völlig unbedenklich und rausfinden, ob in der exe ein Archiv steckt auch. Das ist in Nullkommanichts passiert und dann kann man meckern. Aber so zu tun, als ob ein Stück Software – die ihr angefordert habt – Teufelszeug ist ohne einen Blick darauf zu werfen – zeugt nicht von Ahnung.

Zumal „ein Satz emails“ sicher deutlich gefährlicher ist.

Das sollte nicht da hin :-(

Habt ihr eine Möglichkeit oder einen Kollegen, die/der die exe in einer Sandbox ausführen kann? So teste ich für gewöhnlich mit einer Hand voll Loggingprotokolle, was eine mir unbekannte Datei im Hintergrund anstellt (unabhängig vom Typ der Datei)

Wäre ja mal interessant, was das Innenministerium so versendet.

Solche Scheiben kann man prima als Reflektoren an Bäumen und Sträuchern am Straßenrand aufhängen.

Gibt es keinen im Club, der euch mal kurz eine alte Xp Maschine hinstellt, die man danach wieder platt machen kann?

Auf ’nem alten Offline-Notebook unter ubuntu/Wine-Emulation öffnen?

Oder alternativ: im Web gibt’s jede Menge Websites, die Bastelanleitungen mit CDs anbieten für so nützliche Dinge wie Geburtstagseinladungen, Teelichthalter oder Lesezeichen – z.B. für die gedruckte Version der IFG-Antwort… ;)

Cuckoosandbox. Auch online nutzbar: https://malwr.com/

Dann nochmal mit Virustotal scannen und bei Fund gleich an die AV Hersteller. Bundestrojaner werden gerne genommen.

Einen alten offline Win Rechner nehmen, ausführen, und die Festplatte anschliessend mit Blancco PC Edition im Format „Air Force System Security“ (wird mehrfach überschrieben im Zufallsmodus und anschliessend als Vertraulich eingestuft) shreddern

http://blancco.com/de/

Ja klar, das macht auch einen riesigen Unterschied bezüglich der Sicherheit des Computers, ob die Festplatte mit einer „Air Force System Security“-Shredderfunktion mehrfach überschrieben wurde :D

Not sure if trolling or just stupid…

Du meinst also die verschicken Trojaner, die dein Virenscanner auch schon erkennt? Also für so naiv halte ich selbst den Staatsapparat, nach dem erdulden von Jahrzehnte langer Propaganda nicht!

Wenn ich Papa Staat wäre und in eure Infrastruktur möchte, schicke ich euch eine gebrannte DVD mit irgendeinem semigeilen realen Leak, den ich verkraften kann und sicherlich keinen höchst offiziellen Datenträger um Code abzuladen.

Und mal abgesehen davon: Wenn die nicht wissen dass ihr keine Windowskisten rumstehen habt, ist die Gefahr eh gleich 0.

legt die CD einfach auf euer iDevice und lasst das natürlich Prinzip der Osmose wirken

höhö

Lach und Grins :-)

PS: Irgendeine alte Möhre werdet Ihr doch auftreiben können und hinterher landet das Teil halt im Schrott.

Also mal ab, von der exe-Datei. Welche Speichermedien sind denn für euch akzeptabel, Papier?

Wir haben angeboten, eine Mail zu schicken. Das kann wohl das Mail-Setup des Ministeriums nicht.

Was kann das „Mail-Setup“ des BMI nicht? 700MB Anhang schicken oder was ?? Laberbacke!

Naja, dann würden sie euch die exe-Datei per Mail schicken, das macht die Sache kein Stück besser – die werdet ihr auch nicht ausführen wollen (und ohne Windows auch nicht können). Wahrscheinlich verweigert das Mail-Setup den Versand von Exe-Dateien, natürlich aus Sicherheitsgründen, völlig richtig so. Aber per CD ist es dann besser? Eben nicht.

Haben die kein anderes, unverdächtigeres und systemübergreifend verwendbares Format? Oder welche Vorgaben haben sie, dass sie da auf ein durchaus unübliches (und nicht für jedermann lesbares) Format, nämlich Exe, ausweichen? Was steckt da Unersetzliches drin, das die Daten oder den Transport absichern soll? Wenn es nur um Verschlüsselung geht, da gibt es mit Zip schon ein weit verbreitetes Format, das eine Absicherung mit Passwort erlaubt. Oder sind da spezielle Zertifizierungen erforderlich, die Zip nicht hat, damit die Daten überhaupt weitergegeben werden dürfen? Fragen über Fragen… stellt die doch einfach mal ganz ordentlich nach dem Informationsfreiheitsgesetz.

Dann könntet ihr euch vielleicht auch die erforderliche Hard- und Software beschaffen, damit ihr mit dem Staat kommunizieren könnt / dürft… nein, ein Scherz, aber irgendwie ist es schon grotesk. Die Daten werden herausgegeben wegen Informationsfreiheit, sind als quasi öffentlich und für jedermann abfragbar, dann aber so absurd aufwändig geschützt, dass es wieder auf Informationsverhinderung hinausläuft. Da hat wohl jemand mal wieder das Prinzip der Informationsfreiheit nicht verstanden.

Conrads halts Maul!!

Und ein per mail erhaltenes PDF wuerdet ihr dann mit Acrobat Reader oeffnen? ;-)

Realistisch gesehen ist eine CD ein sicheres Medium: keine aktiven Komponenten, dutzende von freien Implementierungen, kompatible HW wie Sand am Meer. Also einfach zu sandboxen. Und natuerlich trivial versendbar.

Loben und an den Kühlschrank hängen. Haben sich immerhin Mühe gegeben. :)

Anonym, per Post an den BND schicken – am Besten aus dem Ausland!

Kann man sich den Inhalt nicht in Papierform übermitteln lassen, notfalls verschlüsselt!?

Wenn die CD zufällig beim CCC im Briefkasten landen würde, das wäre natürlich kurios.

Einfach zurücksenden „konnte nicht gelesen werden“ und nochmal anfordern. Das Spiel so lange wiederholen, bis die Erkenntnis angekommen ist. :)

ok, eine *.exe ist schon etwas ungewöhnliches. aber und? wo ist das problem. geht mit wine, virtualbox und auch so manchen opensource-entpack-programm.

natürlich wäre es anders praktischer. aber warum die aufregung? *gähn*

Dies. Verstehe die Aufregung auch nicht.

es geht ums prinzip.

im schlimmsten fall ist es inkompetenz und im anderen fall ein einschüchterungsversuch.

Was habt ihr denn gegen CDs? Passen die Daten drauf und lässt sich gut per Post verschicken, fertig. Dass das ganze ne ausführbare exe ist, ist ärgerlich und seltsam, soll aber wohl einfache Verschlüsselung ermöglichen. Das ist – gebe ich zu – nicht der beste Weg, aber hört auf rumzunölen, entpackt die Daten mit Hilfe von VMs usw und freut euch über die Daten.

Manchen kann man es echt nicht recht machen…

Netzpolitik bekommt eine CD mit der Info, eine Exe sei drauf, und k*ckt sich ein. Hallooo? Was für Hipster-Softnerds seid ihr denn? Also wenn sog. Journalisten sich so verhalten, geschenkt, das sind dann halt gestrige digital immigrants, aber ihr? Irgendwie ist mir gerade ein bisschen von der Achtung, die ich euch bislang entgegengebracht habe, weggebrochen :(

Dies. Leider ein klitzekleinesbisschen lächerlich die Nummer. Sich über das Format beschweren, gut und richtig. Aber die Nummer mit „uhhh böse *.exe, die packen wir nirgends rein“ ist echt peinlich. Bisschen zu viel planetopia geguckt oder was?

Egal wie, irgendwie sollte die Mail als Torrent enden ;)

Ehrlich gesagt verstehe ich den Wirbel nicht. Bitte, bitte, liebes Netzpolitik, kümmert euch um die Inhalte und lasst die Form mal so stehen. Das Ganze der Lächerlichkeit preiszugeben („Das ist ein optisches Speichermedium aus dem letzten Jahrtausend“) hilft gar niemand und schon gar nicht eurem wertvollen Anliegen. Leider ist es nicht das erste Mal, dass ihr solche Banalitäten/Kuriositäten/WTFs etc. PR-technisch aufblast – wird dem Ziel von Aufklärung, Nüchternheit und Journalismus nicht gerecht – und dafür finde ich mich als Spender veralbert.

Gebt die CD einfach constanze mit, dann hat Linus was zum spielen. (ich freu mich dann schon auf den Jahresrückblich 2015 auf dem 32C3)

Solltet eine CD erstellen, wo ihr eine selbstentpackende EXE-Datei draufpackt in der die Antwort enthalten ist, dass ihr eine Dokument erwartet, welches keine selbstentpackende EXE-Datei enthält und die CD vom BMI als Anlage beifügen :-)

Im Artikel steht nicht, ob sie die Mail mit dem Passwort zur Verschlüsselung plain-text oder verschlüsselt geschickt haben – aber da eben nix im Text steht, muss man wohl von plain-text ausgehen – was für eine Verhöhnung von Euch bzw. auf alle IFG-Berechtigten, also vo uns allen!

Diese technische Diskussion darüber, wie man die CD lesen können soll finde ich ziemlich daneben: Es ist einfach eine Frechheit, dass ein Bundesministerium eine ausführbare Datei versendet, die den Bürger zur Installation von fremder unkontrollierbarer Software zwingt – und das dann noch mit dem Hinweis auf irgendwelche Verschlüsselung.. Das die Verantwortlichen sich nicht im Klaren darüber sind, wie lächerlich sie sich machen – ich bin vollkommen sprachlos!

.. allerdings kann man das natürlich auch unter dem Aspekt der Macht-Demonstration sehen: „Du bürgerlicher Würmling hast hier gar nichts zu wollen, WIR machen hier die Regeln und schicken Dir den Scheiß so, wie es UNS passt!“

Ihr macht das vollkommen richtig!

Die Mail war unverschlüsselt. Ist aber nicht schlimm, wir wollen die Daten ja auch unverschlüsselt.

Danke.

Aber ganz unabhängig davon, ob ihr das unverschlüsselt haben wolltet: Es spottet doch jeder Beschreibung, das man ein Passwort zu einem verschlüsselten Medium (das man also angeblich vor unbefugten Blicken schützen möchte) als Postkarte für jedermann lesbar durchs Netz sendet.

Ich meinte die fundamentale Inkompetenz beim Umgang mit den Daten, die einem hier entgegen schreit: Der stempelt die entsprechenden Abteilungen bzw. die Verantwortlichen doch zu Vollidioten – Dass die sich das antun macht mich sprachlos. Ob ihnen das niemand gesagt hat?!

Schnappatmung wieder einstellen und dafuer etwas nachdenken?

Das wird ein selbstentpackendes zip sein, kann problemlos ohne Ausfuehren des EXE entpackt werden, auch mit FOSS.

Das Passwort getrennt zu versenden duerfte fuer die angestrebte minimale Sicherung voellig ausreichend sein. Das ist schliesslich per Definition oeffentlich zugaengliches Material…

Ja, kann man alles besser machen, ist aber kein Drama. Drama ist eher die hysterische Reaktion vieler Kommentare…

Mit Vorratsdatenspeicherung wär’ das nicht passiert!

Wenn die so gut wären, dass eine CD beim Einschieben einer entsprechend vorbereiteteten Windows VM (http://windows.microsoft.com/de-de/windows/change-autoplay-settings#1TC=windows-7) Schadsoftware installiert und dann noch aus der VM ausbricht – dann brauchen sie die CD gar nicht. Im Zweifelsfall steckt der Trojaner eh im entpackten PDF.

Selbstentpackende ZIPs kann man unter Linux mit unzip entpacken.

Wenn ihr paranoid seit, könnt ihr euch nen Raspberry Pi kaufen, und das dann dort entpacken und angucken…

Wohl wahr!

Ja. Man braucht die Datei nicht auszuführen, um an ihren Inhalt zu kommen. Und Linux kennt kein Autostart von Windows-CDs. Jedes PDF ist gefährlicher – schließlich funktionieren so manche Rootkits für iOS/Mac OS X und Windows.

Ihr habt den Link zum Download-Portal/ .torrent / Magnet-Link für den CD-Inhalt im Artikel vergessen.

Also an Einschüchterung glaube ich nicht recht, dann schon eher an Inkompetenz. Gebt die CD halt an den CCC zur Analyse, es würde mich sehr wundern, wenn da irgendwas Brisantes bei rauskommt. Wenn doch, umso besser für euch, dann habt ihr einen schönen Skandal und das BMI ist bis auf die Knochen blamiert.

Ich vermute aber, dass es tatsächlich deren Verständnis von „Nutzerfreundlichkeit“ ist, eine selbstentpackende .exe zu versenden. Und ich teile die Kritik von Ruben und Simon, dass es kontraproduktiv ist, das ins Lächerliche zu ziehen. Ja, das Verhalten des BMI ist kurios und aus Nerd-Sicht sicher auch peinlich. Aber wenn das Ziel sein soll, den Informationsaustausch mit den Behörden zu verbessern, macht es wenig Sinn, sich jedes Mal hämisch zu freuen, wenn die einen Fehler machen. Erklärt ihnen halt, warum .exe für euch nicht geht und damit hat sich das.

Stimme Dir vollkommen zu. Hier wird leider manchmal das Ziel aus den Augen gelassen und ein Nebenkriegsschauplatz zur Front erklärt. Leider.

Wenn solche große Angst besteht, dass die .exe kompromittiert ist, dann kann man ja auch mit einer VM arbeiten. Außerdem vermute ich, dass WINE das auch unter Linux hinbekommt die Datei zu öffnen.

Naja,

man kann sich drüber aufregen, dass sie sich keine Gedanken über Linux-Kompatibilität gemacht haben, aber generell geh ich davon aus, dass die sich bestimmt an irgendwelche (intern vorgegebenen) Standards dafür gehalten haben. Die müssen ja generell davon ausgehen, dass über das IFG der „Ottonormalbürger“ anfragt. Der hat statistisch gesehen (ich rate hier mal wild aus meiner persönlichen Erfahrung raus) keine Ahnung von diesem neumodischen Technik-Kram, zu 99% einen Windows-Rechner, und nie mitbekommen, was ein .zip Archiv ist. Also ist das günstigste immer noch, das alles in ein selbstendpackendes Archiv zu schmeißen und das ganze auf eine CD zu brennen. Damit können die Leute, die zumindest mit einem File-Explorer umgehen können, hoffentlich etwas anfangen. Paranoia mal beiseite, die haben das in meinen Augen garnichtmal sooo doof gelöst.

Dass allerdings bei uns Nerds dann bei sowas alle Alarmglocken losgehen ist dann halt auch wieder verständlich.

Also ich teile ja oft eure Meinung, aber das hier ist echt Käse erster Güte.

Wenn es einfach daran scheitert, dass ihr zu Feige seit den Datenträger in ein dafür vorgesehenes Laufwerk zu schieben, dann tut mir das Leid. Als ob das Innenministerium euch jetzt die neusten Staatstrojaner unterjubeln wollte. Die exe könnt ihr auch mit den entsprechenden Zip-Programmen entpacken, egal welches BS. Im schlimmsten Falle, sollet ihr alle restlos die Hosen voll haben gibts noch die Virtualisierung. ¯\_(ツ)_/¯

Ziemlich übertrieben hier die Angst vor einer ausführbaren Datei, vor allem wenn es sich einfach um ein selbstentpackendes Archiv handelt das man auch mit dem passenden Tool entpacken kann. Auch unter Linux.

Jetzt stellt euch aber mal nich‘ so an. Wenn man dem Innenministerium nicht vertrauten kann, weiß ich’s aber auch nicht mehr!

Also an die ganze „Schadsoftware kann man auch intelligenter verschicken“-Fraktion: Wenn dieses Argument dazu führt, dass ich meine Sicherheitsmaßnahmen senke, dann hat der Angreifer alles richtig gemacht. Einfach mal drüber nachdenken…

Und eine adäquate Reaktion wäre eigentlich, Antworten auch nurnoch als selbstentpackende EXE zu verschicken. Wenn sich irgendwelche Regierungsbehörden dann Schadsoftware einfangen, das wäre natürlich ärgerlich… Aber am Ende wird man dafür noch wegen Computersabotage oder so belangt.

Andererseits kann ich mir echt vorstellen, dass man denen einfach sone EXE zurückschicken kann und dass denen dann irgendwo irgendein Admin erklärt, warum er die nicht ausführen wird und dann erspart man sich das ganze Rumgeeier.

Was sollen die denn schicken? Zip-Archive?

Dann heulen die Anwender darüber, dass ihr Winzip abgelaufen is.

So etwas muss halt idiotensicher sein, damit jeder Anwender das hinkriegt.

Autoplay blockieren und beispielsweise mit 7Zip entpacken, wo liegt das Problem?

So ein Misstrauen vor dem eigenen Staat, dass das Innenmisnisterium eine Gefahr darstellt?

Paranoia nenn ich sowas, dann halt mit ner Livedisk ein BS starten und darauf ausführen.

Und jetzt versuche deine These bitte weiterhin aufrecht zu erhalten indem du eine X beliebige Regierung abgesehen von der eigenen in deine annahme mit einbeziehst. ^^

Ich bin der Meinung, ihr seit es der Allgemeinheit schuldig, mögliche Schadsoftware auf welchem Wege auch immer Virenlabore, zur Untersuchung zukommen zu lassen. Ansonsten müsste man es als fahrlässige Absicherung des Privat Anschlusses oder ähnlichem auslegen, und außerdem natürlich als mögliche Gefährdung dritter. ;)

Ich habe gehört bei 7 min in der Mikrowelle erledigt sich das Problem automatisch ;)

Ihr solltet etwas weniger denunzierend damit umgehen.

Es gibt ja nur zwei Optionen, warum die Anfrage so beantwortet wurde und ich finde persönlich ,dass erstere wahrscheinlicher ist, aber wir Techies dennoch weiteres ausschließen sollten.

1) Das BMI ist in der Tat entgegenkommend (weil es die Daten ja offenbar schon mal für dieses ehemalige Nachrichtenmagazin aufbereitet hatte) und händigt euch diese Daten aus. Dass die zuständige Sachbearbeitende Person nicht ganz auf dem alleraktuellsten Stand ist, halte ich für sehr wahrscheinlich! SEHR! Von (Staats-)Anwaltsfreunden höre ich sehr oft, dass in Gerichten oder Behörden die IT-Innovationsdichte mitunter so gering ist, dass man schon innovativ ist, ein E-Mail-Programm zu bedienen. Da gibts immer noch gedrucktes und Schreibmaschinen!

Da die CD so speziell bedruckt ist, macht es mir auch den Eindruck, als sei das mit einem vielleicht vor 5 Jahren implementierten Tool, welches eine spezielle Prozesskette, vielleicht so wie „Dokumente aus dem elektronischen Archiv zusammensuchen und konsolidiert und verschlüsselt an Dritte protokolliert weitergeben.“ abdeckt, zusammengeklickert worden. Es könnte ja jemand mal auf die Suche nach entsprechenden öffentlichen Aufträgen gehen, irgendwann muss das ja ausgeschrieben worden sein. :P Jedenfalls war das vor 5 Jahren denke ich noch voll Modern so eine Toolgestützte Dokumentenverwaltung. Und wenn da hart reinprozessiert ist, wenn man anhakt „Dokumente verschicken“ und nur die Option besteht, als CD oder ausgedruckt, hat sich vielleicht die sachbearbeitende Person gedacht: „Nah, CD ist moderner für die Jungen Leute“ und nun kommt ihr mit so einer Schelte zurück. Die Person weiß bestimmt nichma, das da eine Exe rauskommt… Und wollte eigentlich euch einen Gefallen tun im digitalen Zeitalter. :P

Also versucht es mal so zu sehen und bleibt freundlich und nett und bietet vielleicht eher an, dass es genug Anbieter gibt, die bei der Verbesserung und Modernisierung dieses Vorgangs behilflich sein könnten. ABER:

2) Es könnte sich tatsächlich um einen Infizierungsversuch handeln. Ich halte das aber für sehr unwahrscheinlich. Erstens müsste für eure „IFG-A“ jemand aus einer höheren Gehaltsklasse drauf gestoßen sein, um die Entscheidung zeitnah anzuordnen: Diese Organisation bitte Infizieren nach Methode „CD Infekt“ und gleichzeitig müsste ja auch die Unterstellung greifen, dass diese Person netzpolitik.org eher feindselig gesonnen sein muss. Da es hier aber um einen Demokratieprozess geht und alle beteiligten in dieser Demokratie prinzipiell gleichgesonnen sind, ist es nur das Informations- und Kommunikationsdefizit, was zu dieser kleinen Verschwörung führen könnte. Sicher, dummerweise müsst ihr jetzt den Datenträger untersuchen. Und genau da ist aber auch die Krux: Angenommen die Person, die anordnet, den Versuch mit der Infizierung zu starten hat wirklich etwas in der Birne, dann würde sie schon realisieren, dass dies einer der dämlichsten Versuche wäre. Insofern gehe ich davon aus, dass die nun leider dennoch notwendig gewordene Datenträgeruntersuchung auf unerwünschte Software negativ ausfallen wird. Und genau deshalb halte ich es für falsch, genau auf diesem Punkt hier medial herumzureiten. Denn so macht ihr euch noch weniger Freunde beim BMI.

Ich fände eine Kommunikation wie mit euren Großeltern eher angebracht. Die motzt ihr ja auch nicht gleich voll, wennse euch ’ne Postkarte schicken oder auf’m Festnetz anrufen. Da seid ihr ja auch nett und richtet denen Skype oder so so ein ,dass die es mit einem Klick bedienen können und euch darüber anrufen. Oder ihr erklärt auch stoisch, dass ihr jetzt so ein Mobiltelefon habt oder richtet euch gleich eine permanente Rufweiterleitung ein… weiß der Geier, sind ja jetzt auch nur (recht alte) Beispiele… Jedenfalls macht der Ton die Musik und ich finde den Post hier recht respektlos, auch wenn ich hier Hand an Stirn klatschen muss.

Einem Bürger im Jahre 2015 zuzumuten, regierungsseitige Exe-Dateien zu öffnen und damit unbekannten Code auf seinem Rechner ausführen zu lassen, ist völlig daneben.

Darunter kann sich (unter anderem!) ein kaum entdeckbarer Trojaner befinden, den die Regierung sich möglicherweise günstig bei der NSA ausgeliehen hat. Kommt es heraus, heißt es – wie bei Google und bei Microsoft routiniert: „Oooch … war ein Versehen!“ oder „Wir werden der Person kündigen, die das zu verantworten hat!“ etc. etc.

Es ist einfach unsäglich. Wer meint, hier Ratschläge geben zu müssen, wie man so eine Datei „sicher“ behandeln kann, hat das Problem nicht begriffen.

Der Staat versucht hier seine Bürger zu ficken: So wie die Regierung sich bückt, wenn die USA etwas wünschen, soll der Bürger sich bücken, wenn er ‚was vom Staat will.

Eine Art Geßler-Hut.

Super, liebe Leute von NETZPOLITIK, dass ihr das an die Glocke hängt.

Die kann gar nicht groß genug sein!

Ich zitiere: „Es ist einfach unsäglich. Wer meint, hier Ratschläge geben zu müssen, wie man so eine Datei “sicher” behandeln kann, hat das Problem nicht begriffen.“

Jetzt Andre: „Bis dahin nehmen wir Vorschläge zum Umgang mit der CD gerne in den Kommentaren entgegen“

Hmmm…wer hat denn nun da etwas nicht begriffen?

@Schlaubi: Die Kommentare widersprechen sich nicht.

Im ersten Kommentar geht es um die EXE-Datei (die Informations-Bits) und im zweiten Kommentar geht es um die CD (den Gegenstand, der zufällig auch ein Datenträger ist).

Danke, Felix!

Ich halte es ja auch für einen „Service“ der Behörde und nicht für eine verstecke Unterschiebung eines Trojaners oder so etwas. Ihr habt schon einmal mit Tools wie Chiasmus gearbeitet? Nein?! Dann habt ihr echt keine Vorstellung davon, wie kompliziert Kommunikation sein kann!

https://www.bsi.bund.de/DE/Themen/ProdukteTools/Chiasmus/chiasmus_node.html

Es gibt noch eine Variante!

3) Mitarbeiter sind nicht auf dem aktuellen Stand, es gibt keine böse Absicht (wie 1), aber die EXE ist trotzdem verseucht (wie 2), weil der entsprechende Windows-Rechner in der Behörde auf anderem Wege von irgendeiner Malware befallen wurde.

Ich entsorge den Inhalt des unerwünschten Datenträgers gern fachgerecht über unseren CD/DVD-Shredder mit Sicherheitsstufe O-5.

Irgendwie gehen die meisten Kommentare hier am Problem vorbei.

1. Warum Daten aus einer IFG-Anfrage überhaupt verschlüsseln?

2. Warum Daten nicht einfach selbst publizieren (nach erster Anfrage) statt mehrfach an verschiedene Anfrager manuell weiterleiten?

Vorschläge? Na ein Image anlegen und upen.

Ich weiß nicht – also das was ihr hier abzieht finde ich in der Tat ein bisschen Albern. Dass kein Windowsgerät zur Verfügung steht ist ja in Ordnung, aber prinzipiell keine .exe zu öffnen, das erscheint mir doch ein bisschen wie Kindergarten: Wenn ich nicht das rote Schäufelchen haben darf, dann will ich gar nicht mehr buddeln.

Ein unsäglich dümmliches Verhalten unserer Neuland-Regierung!

Bestenfalls eine Provokation!

Wenn hier einige nicht kapieren, dass es nicht darum geht, die CD „irgendwie“ gelesen zu bekommen, finde ich das traurig. Natürlich geht es „irgendwie“. Das Ärgernis ist doch, dass die einem so etwas zumuten. Das ist unsäglich, denn es bedeutet doch – erfolgt kein Protest – nichts anderes, als das diese Regierung meint, wir hätten gefälligst jedwede Exe-Datei von derer Gnaden zu exekutieren, egal was wir uns dabei einfangen könnten! Wir sollen diesen Dummbolzen VERTRAUEN!

Unsäglich. Gehört – RICHTIG ! – an die große Glocke gehängt!

Für die, die es immer noch nicht kapieren: Das ist wie ein Einschreibebrief der Regierung, den du abholen musst, aber dich dabei bücken musst, damit man dich ficken kann.

Verzeihung, aber das ist schlichtweg albern: Erstens seid ihr kompetent genug, eine EXE-Datei unter abgesicherten Bedingungen zu öffnen und zweitens würde es eine kleine Staatsaffäre geben, wenn eine IFG-Anfrage-Antwort verwanzt würde – Stichwort Pressefreiheit. Zumal dann das im Prozess verwendbare Beweismittel auch noch frei Haus auf CD angeliefert wird … Um euch abzuschnorcheln gibt es leider effizientere Methoden. Bitte Kindergarten-Theater einstellen, wegen des minimalen Restrisikos auf Schrottrechner EXE ausführen und wegwerfen.

Nehmt doch einfach, wie schon vorgeschlagen wurde, einen alten PC, der nicht am Internet hängt und auch nichts durch die Gegend funken kann.

Dann intalliert ihr dort drauf irgendein nicht aktiviertest Windows XP und was man halt noch so braucht Zur Aktivierung sind ja paar Tage Zeit, das sollte ja reichen.

CD rein, entschlüsseln und die Inhalte genießen.

Sagen wir mal so… immerhin kann man froh sein, wenn die die Inhalte verschlüsselt durch die Gegend schicken und nicht für Hinz und Kunz öffentlich einsehbar sind! Das ist schonmal ein Fortschritt entgegen diverser USB-Sticks, die da in der Vergangenheit schon abhanden gekommen sind, weil sie irgend ein Mitarbeiter vergessen oder liegen lassen hat.

Grundsätzlich also erstmal positiv.

Dass man dem Scheibling nicht so ohne Weiteres Vertrauen schenken darf, das ist im höchsten Maße verständlich. Kann ich nachvollziehen, würde ich auch nicht machen.

Wobei ich mir vorstellen kann, dass ihr vermutlich bereits staatstrojanerunterwandert seid und es gar nicht wisst, oder falls nicht, es da andere Mittel und Wege gibt. Oder sind eure Computer so sehr abgesichert, dass ihr gewährleisten könnt, dass da niemals und unter keinen Umständen Dritte Zugriff auf die Systeme bekommen können?

Finde auch, dass man den Ball durchaus etwas flacher halten könnte. Jeder lächerliche Druckertreiber kommt im gleichen Format daher, und ist Schadsoftware nicht minder unverdächtig. Im Zweifelsfall höchstens dem BMI ne Rechnung für die notwendigerweise anzuschaffende Windowslizenz stellen. Wenn schon verschlüsseln, dann bitte richtig, und nicht so, dass ich dazu meinen Rechner mit proprietärer Mistsoftware verschmutzen muss.

Das Problem liegt doch an einer anderen Stelle. Die ganze Sache ist nur ein Symptom in meinen Augen. Uns fehlt ein offenes standardisiertes System zum Versenden von verschlüsselten Daten, das von jedem Bürger benutzt werden kann und vom Staat benutzt werden muss/sollte. Ein vom Staat finanzierte Verschlüsselungssoftware ( natürlich OpenSource mit entsprechender Kontrolle).

Der Sicherungsweg ist doch für nur bedingt schützenswerte Daten ausreichend. 2 unterschiedliche Wege für den Zugang halten zumindest dendie Postangestellte.n davon ab zu luschern. Da die Daten aber ohnehin öffentlich sein soll(t)en (…) wäre das im Ganzen ja verzichtbar.

Warum werden die Daten nun aber nicht auf einem Server mit SSH-Zugang bereitgestellt? Mail ist ja nun mal bei größeren Datenmengen eher unpraktisch.

Sperrmüll-PC, Linux drauf, und dann entpacken mit Cabextract oder dtrx + den entsprechenden Addons?

Ist es euch möglich, über irgendein Ranzgerät ein ISO-Abbild zu machen und ins Netz zustellen?

Das klingt für mich jetzt doch „etwas“ paranoid. Es wurden hier ja schon eine Menge brauchbarer Vorschläge zur Handhabung der EXE-Datei gemacht (VM, Linux….). Meiner Meinung nach wollte da jemand nur sehr zuvorkommend sein und hat euch den ganzen „Müll“ statt in einer 7z-, ZIP-, RAR- oder ARJ-Datei als ein selbst entpackendes Archiv geschickt. Der Hintergedanke war wohl „Dann muss niemand extra Software installieren.“.

Dies ist eventuell sogar darauf zurück zu führen, dass der Ersteller der CD selbst an einem Behörden-PC sitzt und an diesem eigenmächtig keine Software (7Zip, WinZIP, WinRAR usw.) installieren kann.

Das beste, dass uns allen passieren könnte, wäre doch tatsächlich, dass die frischeste version des staatstrojaners mit dieser .exe datei ausgeliefert wurde.

Warum?

Überlegt euch einfach mal die Schlagzeilen und hohen Wellen, die danach folgten.

Technisches Unvermögen würde ich nur allen anderen unterstellen.

Angst zählt nicht.

Schöne grüße

Schade, dass ihr die CD in keinen Computer einlegen wollt, ansonsten könntet ihr ja mal ein Image hochladen, aber ohne Passwort, und dann abwarten ob die Verschlüsselung so gut ist wie bei Malware die Festplatten verschlüsselt und es einer knackt. ;-)

Seit ihr inkompetente Verwchwörungstheoretiker oder was?

In den letzten Monaten entfernt ihr euch immer weiter von einer aus meiner Sicht vertretbaren politischen Position. Dieser Artikel hier zeigt nur das es euch nicht um Themen und Inhalte geht sondern um Form.

Ihr wollt nicht an einem Prozess zur politischen Willensbildung teilnehmen. Vielmehr verhaltet ihr euch wie kleine dumme Kinder. Immer mit dem Finger auf andere Zeigen, alles besser wissen und Kritik ist nur was für andere.

Ich denke mal die jeglichen Packer Stubs plus payload hinten dran kann man plattformuebergreifend mit 7zip oeffnen ohnedie exe ausführen zu müssen. 7zip Gips auch für macsux und linsux. Habe a lot oft pun

Was erwartet ihr denn wenn ihr sowas anfordert? Ne txt oder PDF Datei? Solche Daten dürfen das Ministerium nich unverschlüsselt verlassen. Ein selbstentpackendes verschlüsseltes Archiv bietet sich an da so der Empfänger nicht noch drittanbieter Software installieren muss z.B 7zip. Also erklärt mir doch mal wie ihr das verschlüsselt verschicken würdet so dass es auch normal user entpacken können. Die exe bietet sich einfach an. Windows ist am meisten verbreitet man kann nicht noch Lösungen für linux , mac, BSD usw anbieten… Seit doch froh das ihr eure angeforderten infos verschlüsselt bekommt und es wird sich ja wohl ein windows PC zum entpacken finden. Und nein auf der cd sind keine Viren…

Wenn ich mir hier so manche Kommentare durchlese, weiß ich nicht wen ich verfluchen soll für diese Form des Verbalen Diarrhö, die Regierung Merkel und Konsorten, oder das Produkt aus derer Bildungspolitik.

Wie wäre es denn, in die nächste öffentliche Bibliothek zu gehen und die CD dort auszuführen? In Berlin sollte sowas doch von staatlicher Seite finanziert zu finden sein!

wie im Kindergarten hier, es hat immer noch niemand unter Verwendung der hier so oft vorgeschlagenen Mittel, die Daten mal ausgelesen und analysiert.Das halte ich für mindestens genauso bedenklich wie ne EXE zu schicken.

Mann oh mann. Wenn man das hier so liest wird einem schlecht. Kauft einen PC für 50 Euro mit Windows XP und entpackt den Scheiß. Keine Netzwerkverbindung usw. ist doch klar. Wenn der Inhalt zu lesen ist, kopieren und dann anschließend die Kiste bei Ebay wieder verkaufen und gut is oder in die Tonne. Ich habe hier sogar noch zwei Kisten stehen die nie das Internet gesehen haben.

Mann oh mann. Mir wird schlecht, wenn ich dies alles so hier lesen.

Kauft einen PC mit Windows XP für 20 bis 50 Euro und entpackt den Scheiß. Danach den PC bei Ebay verkaufen oder in die Tonne damit und gut ist.

Ich würd die CD einfach mal in der Drogerie um die Ecke in den Foto-Automaten reinschieben und kucken ob da überhaupt was passiert ( .

Wie hier schon erwähnt, einen offline Rechner mit’ner XP-Version – CD rein – munter die Exe ausführen oder 7-Zipnutzen und dann alles, fein säuberlich, in eine TXT schaufeln. Danach die Festplatte ausbauen, extern lesbar machen und die TXT auf den eigenen Rechner ziehen. Das tut nicht weh und eure Paranoia könnt Ihr auch weiter ausleben – wobei – ich würde natürlich auch keine CDs aus solchen Quellen direkt auf meiner Kiste ausführen. Nebenbei, aktiver Code sieht ganz anders aus: 204E 45494E20A555220DC42455257414348554E47

Ist doch schön, dass sie sich um Verschlüsselung bemühen. Nicht perfekt und geht auch besser und eleganter aber immerhin! Und momentan sind selbstentpackende Archive von 7zip glaube ich wirklich die einzige Möglichkeit DAUs sauber verschlüsselte Dateien zukommen zu lassen. Oder habt ihr es schon mal geschafft, jemandem auf die Schnelle Truecrypt oder GPG-Dateiverschlüsselung beizubringen?

Mal ganz ernsthaft. Jedes PDF ist gefährlicher als die CD unter OS X oder Linux einzulegen und mal nachzuschauen, ob man das selbstentpackende Archiv (aka .exe) auch ohne eine Windows virtual machine öffnen kann. Für solche blödsinnigen Artikel habe ich keinen Dauerauftrag eingerichtet.

Ihr könnt doch die Gratis Testversion von Windows 10 runterladen und so die Lizenzkosten sparen ;)

NOOOBS! ;-)

Linux rechner -> Virtual Machine -> Windows 7 installieren -> exe aufmachen -> trojaner isolieren und analysieren -> SPAß damit haben -> BMI pornos senden -> mehr Spaß!

bzw. zu http://www.heise.de senden ;-)

Solche CDs sind sehr praktisch. Man bindet sie an einen dünnen Faden und hängt sie in Obstbäume oder zwischen das Gemüse. Das verscheucht Vögel. Leider ist nicht bekannt, ob damit auch schräge Vögel verscheucht werden.

Für Leute, die Netzpolitik betreiben sind die technischen Wissensstände eher erstaunlich gering. Wie kommt das? Also was macht man, man nehme einen Rechner OHNE UEFI bzw. Legacy Only – Mode und ohne SecureRom – Gedöns, installiert darauf ein XP oder 7, Updates dabei nicht relevant (Am besten gar nicht ans Netz anschließen), entpackt das Archiv egal was da auch noch passiert, nimmt den Inhalt aus dem Archiv und fertig. Den Inhalt kann man bei Angst vor Originaldateien oder einem klaren Verdacht auch nochmals neu generieren lassen mit Werkzeugen wie Freepdf oder als Bilddateien und gut ist. Den Rechner somit vor dem Öffnen der EXE mit notwendigen Werkzeugen bestücken per Stick / CD. Wenn dann alles gelesen / kopiert wurde aus der EXE auf einen readonly Datenträger (CD) die Windows-Partition auf dem Rechner löschen, Ende. 100% keine Staatstrojaner, wenn man den Rechner nicht nochmals nach dem Öffnen der EXE mit nem Stick versorgt.

Dieser CD-Artikel und seine Panik ist technisch peinlich. Echt keine Ahnung? Was denn los bei Euch?

Und wo nehmen wir die Windows-Lizenz her? Schickst Du uns einen Key?

http://www.threatexpert.com/filescan.aspx

https://www.virustotal.com/

Ist schon selsam das Microsoft vorausgesetzt wird um an die zugesagten Informationen zu kommen.

Ich glaub, ich hab noch irgendwo die Disketten von Win 3.1. rumliegen. Jetzt braucht ihr nur noch aus irgendeiner Schule einen entsprechend alten Computer klauen und dann könnt ihr da drauf schauen.

Packt den Optischen Datenträger besser aus sicherheitsgründen in eine Allu Hülle! Und VORSICHT beim hantieren, auf ausreichende Schutzkleidung achten und eure I Phones ausschalten und in sicherer Entfernung idealerweise unter eine Kupferpyramide legen.

Mimimimimi

Mehr fällt mir dazu nicht ein. Dann geht halt in einen Media Markt, legt die CD dort ein, entpackt und kopiert die Sachen auf einen USB-Stick. Das ist nun mal echt euer Problem, dass ihr keinen Windows-Rechner habt (Quasi-Standard) und euch auch nicht in der Lage seht, eine CD auf Trojaner zu scannen.

Scheint für euch auch alles ein bisschen Neuland zu sein.

Ich weiß nicht, was ihr mit diesem Unfug bezweckt, es bleibt aber Unfug.

mount -t iso9660 /dev/cdrom /CCC/

oder

alter rechner, neue festplatte, frisches OS, VM und dabei gut hinsehen

Im Moment disqualifiziert ihr euch aber als Experten. Es verursacht mir teilweise körperliche Schmerzen was ich hier so lese.

Indem wir darauf hinweisen, dass das BMI, übrigens für Standardisierungsfragen zuständig, Daten in einem offenen, plattformunabhängigen, Format liefern sollte? Es geht hier immerhin um unser Recht auf Aktenauskunft.

Packt die CD in einen braunen Umschlag und hinterlasst ihm beim nächstgelegenen Hackerspace. Dann achtet auf den nächsten Staatstrojaner-Vortrag auf dem kommenden 32c3.

Das was du hier machst ist nicht Netzpolitik, das ist Netzpolemik. Lege die CD in deinen Rechner und beweise mal, wie infiziert die ist und wie böse die da oben alle sind. Dann nehme ich dich auch wieder ernst. Aber dazu müsste man ja was auf dem Kasten haben…

@Hans & al.: „Es ist Aufgabe der Behörden, die IFG-Daten im wahrsten Sinne des Wortes zugänglich zu machen, wann immer möglich in offenen Standards und allem, was dazu gehört.“

Blödsinn. Die Form der Information ist irrelevant, zugänglich machen heißt „nur unter vertretbarem Aufwand“ zugänglich. Das kann auch eine schlechte Fotokopie in Schriftgröße 6 sein, die man ohne Lupe nicht mehr entziffern kann.

Außerdem sieht die Praxis immer so aus dass Hürden aufgebaut werden. Ich habe selbst schon IGF-Anfragen gestellt, auf die mir schlicht geantwortet worden ist, dass man die Auskunft nur erteilen könne, wenn ich bereit sei, die Kosten zu tragen. Die wurden dann willkürlich hoch angesetzt, Ende der Anfrage.

Ein Beispiel: was ich wollte, ist erfahren, welche $items aus Liste an $items (<500 Einträge) in einer bestimmten von einer Behörde betriebenen Datenbank als zugelassen bzw. verkehrsfähig geführt werden. De facto bedeutet das: Kreuztabelle ob $item in der DB ist. 500 Euro pauschal plus Arbeitszeit wollte man mir berechnen. Schönen Dank auch; weiß immer noch nicht, ob $item zugelassen ist.

Der Witz: TIL, die Datenbank steht online. Ich könnte die heute komplett scrapen. Was garantiert nicht erlaubt ist. m(

Mangels Windowsrechner bei der Behörde anfragen, ob eine Ansicht auf deren Rechnern vor Ort im Rahmen einer Einsicht möglich ist? ;o)

Keine Ahnung wie anspruchsvoll das Innenministerium seine Spione programmiert, aber rein theoretisch können Programme eine virtuelle Umgebung verlassen und auf dem Host-System Unsinn anrichten. Dies ist aber wie gesagt reine Theorie, denn die Schadware muss schon extrem schlau sein, um überhaupt zu merken, dass sie in einer virtuellen Umgebung läuft. Wenn das Ganze jetzt noch auf einem Linux-Host läuft, kenne ich keine Schadware, die nicht spätestens hier bedeutungslos wird. Deshalb auf einem Linux-Host erst mal ClamAV über die .exe laufen lassen. Wenn der nichts sagt, in einer virtuellen Umgebung eine Windows Testversion installieren und die .exe einfach mal ausführen und alles schon mitloggen. Google macht dann den Rest.

Hahahh, selbstentpackendes exe-File. :)

Wie ulkig.

Das ist irgendwie so Ende-80er (?), Anfang 90er Jahre, mit Spätausläufern in den späteren 90ern…

Naja, so ist das eben im Neuland.

Da ist das alte ganz brandneu.

Den Mist nicht auszuführen, verständlich.

Aber warum die Überparanoia bei *.exe?

Wenn es eine CD mit pdf’s gewesen wäre, oder ein netter USB-Stick mit pdf’s,

wäre es dann wirklich sicher gewesen?

Oder bei Überparanoia nicht schon das rein stöpseln, um zu schauen,

ob pdf oder exe, zu viel gewesen und der Rechner infiziert, beor man den

Krempel wieder entfernt?

Also, aufpassen und bischen Paranoia ok.

Aber wenn, dann bitte nicht Dateiformate Diskriminieren.

Wer exe-Files schneidet und mit pdf- und doc-Files per Du ist,

könnte Ärger mit dem Fileformat-Antisidkriminierungsbeauftragen

bekommen…

Was so schwierig daran sein soll, einen Digest mit den entsprechenden Mails in einer PGP-verschlüsselten solchen zu schicken, ist mir ein Rätsel.

Wäre ich paranoid, läge der Versuch der Überwachung per Trojaner in diesem Fall /sehr/ nahe…

dafür gibt es cabextract, das nicht nur CAB Files auspacken kann, sondern auch selbstextrahierende EXE Files.

Läuft auf jedem Linux und Unix. Man riskiert dabei nichts.

Beste Grüße!

Ich würde mir die Arbeit machen nach Berlin zu fahren, und im Innenministerium nach den Sachbearbeiter zu fragen ,um (sie) ihn die CD ausführen zu lassen .Ich gehe schwer davon aus das es ein Packprogramm (7zip) oä ist, mit der die exe konvertiert wurde.

Nun packt mal wieder den Aluhut ein, ja?

Ihr müsst davon ausgehen das das BMI vom maximalen dummen User ausgeht der nichtmal weiss was ein ZIP-Archiv ist und daher nicht in der Lage ist ein Archiv zu entpacken. Ihr seit doch alle IT-erfahren… ist noch keine auf diese ganz unschuldige Idee gekommen wieso sie also eine Idiotensichere Exe auf einem optischen Datenträger schicken?

Und davon mal ab. Die können sich auch denken das diese Datenträger von allen möglichen Leuten genau unter die Lupe genommen und geradezu seziert werden wird. Da macht man doch seinen Trojaner nicht drauf den man so lange wie irgend möglich geheimhalten möchte. Da gibt es bessere Möglichkeiten eure Rechner zu infizieren. Wie z.B. mehrmals angeführt etwas in ein PDF zu packen.

Der mülleimer ist die lösung

…und was ist jetzt daraus geworden?