Systemadministratoren haben eine besondere Machtstellung, wenn es um die von ihnen verwalteten Rechnerstrukturen geht, da sie weitreichenden Zugriff auf diese Systeme haben. Sie haben damit Zugang zu mehr Informationen als vermutlich jeder andere, was sie seit jeher zu einem besonderen Ziel macht – für Kriminelle, die sich Nutzerpasswörter und Daten beschaffen wollen. Und eben auch für die NSA, die in einem neuen Dokument aus dem Fundus des Whistleblowers Edward Snowden schreibt:

Systemadministratoren haben eine besondere Machtstellung, wenn es um die von ihnen verwalteten Rechnerstrukturen geht, da sie weitreichenden Zugriff auf diese Systeme haben. Sie haben damit Zugang zu mehr Informationen als vermutlich jeder andere, was sie seit jeher zu einem besonderen Ziel macht – für Kriminelle, die sich Nutzerpasswörter und Daten beschaffen wollen. Und eben auch für die NSA, die in einem neuen Dokument aus dem Fundus des Whistleblowers Edward Snowden schreibt:

Who better to target than the person that already has the ‘keys to the kingdom’?

The Intercept hat heute neue Dokumente veröffentlicht, die etwas über die Taktiken der Geheimdienstbehörde bei diesen Angriffen zeigen. „I hunt sys admins“ ist der Titel einer Präsentation, die in einer Sammlung von internen Diskusionsbeiträgen zeigt wie die NSA sich Zugang zu Mail- und Facebookkonten der Admins verschafft, bevor sie deren Computer hackt. Die Methoden dabei entsprechen denen der QUANTUM-Programme, die über Malware und gefakte Server in Rechner implantiert werden, um dann unter anderem an gewünschte Informationen zu kommen. Im Fokus der NSA-Angriffe stehen Admins von Telefon- und Internetanbietern, denn die haben logischerweise Zugriff auf eine Menge wertvoller Informationen, nämlich sämtliche Telefon-, Mail- und Datenübertragungen, die über die Leitungen ihrer Arbeitgeber laufen. Dazu kommen noch Netzwerkpläne, Kundenlisten und weitere Firmeninterna, die man mit abgreifen kann, wenn man schonmal Zugang zum Adminaccount hat.

The Intercept zufolge stammen die Beiträge vom gleichen NSA-Mitarbeiter, von dem auch die Präsentation über die Versuche stammt, die Funktion von Tor-Netzwerken zu brechen, die eine Methode darstellen, um die eigenen Bewegungen im Internet zu anonymisieren.

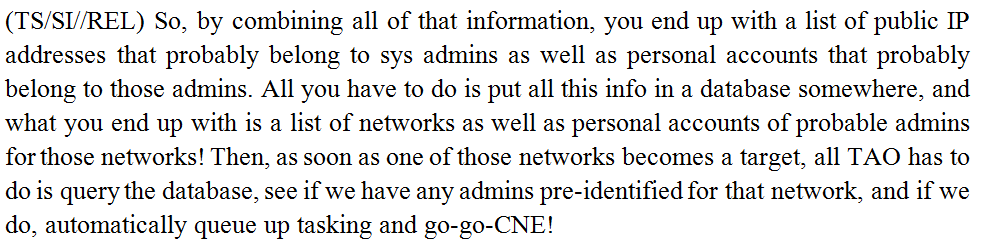

Der Angriff auf Systemadministratoren ist etwas, das die NSA kaum mehr unter dem Deckmantel von Kriminalitätsvorsorge- oder Bekämpfung, geschweigedenn innerer Sicherheit, rechtfertigen kann. Genau wie die Enthüllungen, die Intercept letzte Woche veröffentlicht hat. Sie haben demonstriert, wie die Behörde die Infizierung von möglichst vielen Rechnern mit Malware automatisiert – das steht der gezielten Überwachung von gefährlichen Einzelpersonen deutlich diametral entgegen. Die „Rechtmäßigkeit“ solcher Methoden wird auch davon weiter ad Absurdum geführt, dass die NSA Admins nicht nur angreift, wenn sie gerade in ein spezifisches Netzwerk eindringen will. Sondern sie legt bereits im Vorhinein Listen von Admins an, die interessant werden könnten – dann geht die Übernahme des Systems am Ende wie von alleine:

Die Enthüllung, vor allem der Titel „I hunt sys admins“, erinnert an den Talk von Jake Applebaum, Julian Assange und Laura Portais auf dem 30C3. Der trug den Namen „Sys Admins of the World, Unite!“ und rief die Systemadministratoren der Welt dazu auf, ihre priviligierte Stellung zu nutzen, Unrecht ans Licht der Öffentlichkeit zu bringen. Aber, wie die neuen Dokumente eindrücklich zeigen: Privilegien haben auch ihre Schattenseiten, denn auch die Gegenseite interessiert sich dafür.

Doch noch einen Aspekt werfen die Informationen auf: Wenn die NSA sich so sehr mit Angriffen und der Überwachung von Admins beschafft, wie kann es sein, dass Edward Snowden mehr oder weniger unbehelligt eine solche Masse an Informationen abgreifen konnte, vor allem nachdem er das mutmaßlich mit denkbar einfachen Mitteln getan habe. Das ist wohl auch eine Frage, die sich die Behörde selbst des Öfteren stellt und man kann sich vorstellen, wie groß die interne Verunsicherung sein mag. Schon im August letzten Jahres hatte Keith Alexander damit geliebäugelt einfach 90% der Admins zu entlassen und deren Aufgaben zu automatisieren. Aber eines ist sicher: Auch damit wird es nicht gelingen, das letzte Prozent Unsicherheit zu beseitigen.

Das erklärt auch, warum die VDS- Befürworter wünschen, die Daten bei den Providern zu speichern. Für „versehentlich“ abhanden gekommene und kommerziell missbrauchte Datensätze wäre dann keine Beörde verantworlich, sondern, Sys- Admins. Die Überzeugungsarbeit, sich einer erweiterten Kooperation nicht zu widersetzen, ist dann ein Kinderspiel.

Vor kurzem wurde noch praktisch jeder, der auf die mehr als wahrscheinliche rein technisch logische Vorgehensweise der „Dienste“, zu sprechen kam, als Aluhut-Träger verunglimpft.

Wie war das noch, Datenmengen wären nicht speicherbar, indexierbar,

uraltcrypto unbreakable, Hardware nicht ganz einfach infiltrierbar usw. ?

Wo sind die Trolle geblieben? (-: Ich habe gerne gelacht. Auch wenn es,

wie jetzt unwiderlegbar für jeden nachlesbar, nicht wirklich so lustig war und ist.