Der Computerwurm Stuxnet soll nur ein Baustein eines großangelegten Cyber-Angriffs mit dem Namen „Olympische Spiele“ sein. Das berichtet der Journalist David E. Sanger in seinem neuen Buch, von dem heute ein Auszug in der New York Times veröffentlicht wurde. Begonnen wurde das Programm 2006 unter George Bush, Barack Obama hat es weiter geführt und ausgeweitet.

Der Computerwurm Stuxnet soll nur ein Baustein eines großangelegten Cyber-Angriffs mit dem Namen „Olympische Spiele“ sein. Das berichtet der Journalist David E. Sanger in seinem neuen Buch, von dem heute ein Auszug in der New York Times veröffentlicht wurde. Begonnen wurde das Programm 2006 unter George Bush, Barack Obama hat es weiter geführt und ausgeweitet.

Am besten liest man die ganze Reportage bei der NY Times. Ein Auszug:

At a tense meeting in the White House Situation Room within days of the worm’s “escape,” Mr. Obama, Vice President Joseph R. Biden Jr. and the director of the Central Intelligence Agency at the time, Leon E. Panetta, considered whether America’s most ambitious attempt to slow the progress of Iran’s nuclear efforts had been fatally compromised.

“Should we shut this thing down?” Mr. Obama asked, according to members of the president’s national security team who were in the room.

Told it was unclear how much the Iranians knew about the code, and offered evidence that it was still causing havoc, Mr. Obama decided that the cyberattacks should proceed. In the following weeks, the Natanz plant was hit by a newer version of the computer worm, and then another after that. The last of that series of attacks, a few weeks after Stuxnet was detected around the world, temporarily took out nearly 1,000 of the 5,000 centrifuges Iran had spinning at the time to purify uranium.

Die These, dass die USA und Israel dahinter stecken, ist naheliegend und weit verbreitet. Sanger stützt sich jetzt auf Interviews mit Beamten aus den USA, Israel und Europa, die direkt beteiligt gewesen sein sollen.

Das große Problem mit staatlichen digitalen Waffen soll Obama auch klar sein: Wie will man anderen Staaten und Akteuren etwas verbieten, was man selbst macht?

Mr. Obama, according to participants in the many Situation Room meetings on Olympic Games, was acutely aware that with every attack he was pushing the United States into new territory, much as his predecessors had with the first use of atomic weapons in the 1940s, of intercontinental missiles in the 1950s and of drones in the past decade. He repeatedly expressed concerns that any American acknowledgment that it was using cyberweapons — even under the most careful and limited circumstances — could enable other countries, terrorists or hackers to justify their own attacks.

Wenig überraschend ist auch die Erkenntnis, dass Angriffe dieser Art keineswegs auf den Iran beschränkt sind. Die nächsten Ziele werden schon genannt:

American cyberattacks are not limited to Iran, but the focus of attention, as one administration official put it, “has been overwhelmingly on one country.” There is no reason to believe that will remain the case for long. Some officials question why the same techniques have not been used more aggressively against North Korea. Others see chances to disrupt Chinese military plans, forces in Syria on the way to suppress the uprising there, and Qaeda operations around the world.

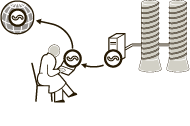

Dazu gibt’s noch eine schöne Info-Grafik, wie der Angriff erfolgt sein soll.

Verwunderlich ist das nicht. Interessant aber, wie das zu Meldungen der EU-Kommission passt. Denn die ventilierte dieser Tage erneut, Cybercrime sei die größte Bedrohung der EU: http://www.dw.de/dw/article/0,,15988087,00.html.

Mehr (und besser ausgebildete) Cyber-Polizisten, wie im oben verlinkten Artikel von Parlamentariern vorgeschlagen, halte ich für die falsche Herangehensweise.

Denn derlei wird ja auch gern über vermeintliche „terroristische Attacken“ aufs Netz ventiliert: Die EU müsse deshalb aufrüsten, ihre Strukturen (ENISA, Europol) hierzu modernisieren. Doch selbst in Ratsarbeitsgruppen musste die Kommission zugeben, dass es einen solchen „terroristischen“ Angriff bislang nie gegeben hat.

Einen (diskutablerweise) kriegerischen Akt nach den olympischen Spielen zu benennen ist schon … kreativ.

Schau mal, was die Rockefeller Foundation sich so für Szenarien ausdenkt:

„Devastating shocks like September 11, the

Southeast Asian tsunami of 2004, and the

2010 Haiti earthquake had certainly primed

the world for sudden disasters. But no one

was prepared for a world in which large-scale

catastrophes would occur with such breathtaking

frequency. The years 2010 to 2020 were dubbed

the “doom decade” for good reason: the 2012

Olympic bombing, which killed 13,000, was

followed closely by an earthquake in Indonesia

killing 40,000, a tsunami that almost wiped

out Nicaragua, and the onset of the West China

Famine, caused by a once-in-a-millennium

drought linked to climate change.

Not surprisingly, this opening series of deadly

asynchronous catastrophes (there were more) put

enormous pressure on an already overstressed

global economy that had entered the decade

still in recession. Massive humanitarian relief

efforts cost vast sums of money, but the primary

sources — from aid agencies to developed-world

governments — had run out of funds to offer.

Most nation-states could no longer afford their

locked-in costs, let alone respond to increased

citizen demands for more security, more

healthcare coverage, more social programs and

services, and more infrastructure repair. In

2014, when mudslides in Lima buried thousands,

only minimal help trickled in, prompting the

Economist headline: “Is the Planet Finally

Bankrupt?”“

(Quelle: http://www.rockefellerfoundation.org/uploads/files/bba493f7-cc97-4da3-add6-3deb007cc719.pdf, Seite 34)

Immer diese Verschwoerungstheorien.

Ich habe gehoert, dass Stuxnet von jemanden aus Bielefeld programmiert worden ist.

Passt doch super. Amerika kann/darf keinen Krieg mehr anfangen. Also sorgt man dafür, dass Iran ihn anfängt.

Stuxnet und Flame wären doch weitgehenst Wirkungslos würden die Empfänger kein Windows benutzen für ihre Infrastruktur.

Das größte Problem ist die weitgende US-Monokultur an Rechnersystemen und Software auf dieser Welt.

Außer China und Russland scheinen nur wenige Staaten bereit zu sein sich davon zumindest im Infrastrukturbereich zu Lösen, sichere eigene Betriebssysteme und Software sind durchaus möglich und Günstiger als aus Schaden Klug zu werden.

Viele werden es aber noch Erkennen müssen besonders in Europa , solte der Cyberwar weitergehen wird dies wohl einen sehr Schaden, „Microsoft“ im Business Bereich…

Das ist meiner Meinung nach etwas naiv. Bitte nicht falsch verstehen, ich mag Windows auch nicht und halte eine Monokultur allgemein für schlecht, egal welches System es ist. Aber dies war kein allgemeiner Angriff, sondern ein sehr gezielter. Da hilft Diversität dann auch nicht. Ich bin auch der Meinung, dass GNU/Linux sicherer ist als Windows, aber das ist relativ und nicht absolut.

Es werden immer gezielte Angriffe sein und natürlich meinte ich auch weniger ein Consumer OS an sich, egal ob Windows , Mac oder Linux für wichtige Infrastrukturen oder Firmen , sondern eher spezielle Lösungen.

Spezielle schlanke sichere Infrastruktur Betriebssysteme, mit eigener Hardware sind heutzutage dank „Open Source“ Kernel kein Problem mehr.

Wer aber mit billiger Discounter Hardware ,allerwelts Consumer Betriebsysteme und Internetzugang/Steuerung die wichtigen Infrasrtuktuen eines Landes betreiben will? … viel Spass.

Naja, wenn die Siemens-Steuerungssoftware für die Zentrifugen nun mal auf Windows läuft hat man leider keine Wahl. Auch ich bin prinzipiell deiner Meinung. Aber es ist eben finanziell nicht machbar, in allen kritischen Bereichen eigens programmierte Betriebssysteme einzusetzen, die noch dazu mindestens so sicher wie unsere bisherigen sind. Man schaue sich mal unseren schlampig programmierten Staatstrojaner an. Soll solche Qualität in Kernkraftwerke und Elektrizitätswerke?

@Hansbert

….Auch ich bin prinzipiell deiner Meinung. Aber es ist eben finanziell nicht machbar, in allen kritischen Bereichen eigens programmierte Betriebssysteme einzusetzen, die noch dazu mindestens so sicher wie unsere bisherigen sind….

Es kostet fast nichts da der Kernel „Open Source“ und Kostenlos zur Verfügung steht , der Rest an Spezial Soft muß dann nur neu kompriliert werden. Es ist meist nur Bequemlichkeit und dem Vertrauen eines „Grünen OK Botton“ ihres Viren Schutzes ……

Selbst die US Navy traut nun Windows nicht mehr und setzt auf Linux

http://www.theregister.co.uk/2012/06/08/us_navy_linux_drones/

Schon komisch die halbe Welt mit Windows Viren Bedrohen und selbst sich mit Linux schützen zu wollen.

3D-Drucker werden langfristig selbstproduzierte Kommunikationshardware bringen, mithilfe derer ein zweckgebundenes (vgl. _qualitatives_ Wachstum) Internet erst entstehen kann. Die globale Emanzipation von zentralen, mehr oder weniger repressiven Strukturen, die materielle sowie immaterielle Grundbedürfnisse des Einzelnen für Partikularinteressen ausnutzen, ist nicht weniger als ein epochaler Fortschritt hin zum Mensch, eine Äquilibration der Machtverhältnisse im Sinne der Aufklärung.

Ja, genau so…oh Mann….lächel

Was ist bloß aus unserem schönen Internet geworden? Was mal gut angefangen hat, ist zum Spielball von Regierungen geworden, die ihre Kriege führen. Das Web verkommt zunehmend. Es hat leider keine Funktion zur Selbstzerstörung. Die „Erfinder“ des Webs haben sowas jedenfalls nicht gewollt und bezweckt.

Na ja … die Konzeption des Internets galt von Anfang an militärischen Zwecken.

Lt „Heise“ und Kaspersky ist es leider noch Schlimmer als Befürchtet , nicht der Umfang sondern die Art der Spionage und die Glaubwürdigkeit des wichtigen Betriebssytemshersteller.

„Flame konnte andere Rechner im Netzwerk offenbar über Windows Update infizieren…..Ein konkretes Paket hieß WuSetupV.exe und war mit einem Zertifikat signiert, das von der „Microsoft Enforced Licensing Registration Authority CA“ ausgestellt wurde – einer Sub-CA von Microsofts Root Authority……“

Wer kann also Garantieren das MS nicht mit Regierungen oder Diensten zusammenarbeitet und denmächst auch der „Bundestrojaner“ mit einem „offizellen“ Windows Update daherkommt?

Eine sehr Besorgniserregende Entwicklung , denn sollten hier MS mit Regierungen offizell oder „inoffizell“ Zusammenarbeiten, werden sicher wie immer nach dem Türöffner „Terrorkampf“ auch bald andere Anklopfen wie die Lobbyverbande der MPAA ….

Gute Hintergrundinfo zum Zertifikat: http://arstechnica.com/security/2012/06/flame-malware-was-signed-by-rogue-microsoft-certificate/

Bin auch gespannt, welches Zertifikat der 64-bit Bundestrojaner, der ja schon seit geraumer Zeit im Einsatz sein dürfte, hat :)