Dieser Gastbeitrag von Dimitri Tokmetzis erschien zunächst im niederländischen Original auf decorrespondent.nl. Die englische Übersetzung ist von Bits of Freedom, die deutsche von Kilian Vieth. Abbildungen mit freundlicher Genehmigung von Momkai. Lizenz: Creative Commons BY-NC-SA 4.0.

Ton Siedsma ist nervös. Er traf die Entscheidung vor Wochen, aber verschiebt sie doch immer weiter. Es ist der 11. November, ein kalter Herbstabend. Um zehn nach acht (20:10:48 Uhr um genau zu sein), während er auf dem Weg nach Hause den Elst Bahnhof passiert, aktiviert er die App. Sie wird alle Metadaten seines Telefons in der kommenden Woche speichern.

Metadaten sind nicht der tatsächliche Inhalt der Kommunikation, sondern die Daten über die Kommunikation; etwa die Nummern, die er anruft oder antextet, und wo sein Handy sich zu einem bestimmten Zeitpunkt befindet. Wem er E-Mails schreibt, die Betreffzeilen der E-Mails und die Webseiten, die er besucht.

Ton wird nichts Außergewöhnliches tun. Er wird einfach sein normales Leben führen. An Wochentagen bedeutet das, Radfahren von seinem Haus in Nijmegen zum Bahnhof und mit dem Zug nach Amsterdam. Am Samstag wird er sein Auto nach Den Bosch fahren und die Nacht in der Nähe von Zuiderpark verbringen, um am nächsten Tag mit den öffentlichen Verkehrsmitteln wieder nach Nijmegen zurückzufahren. Im Verlauf des Tages wird er in einem Café namens St. Anna etwas trinken gehen.

Nach genau einer Woche, am Montag den 18. November beendet er das Experiment, und wird danach erzählen, dass er sich dabei befreit fühlte. Es gibt eine einfache Erklärung für seine Nervosität: was er tun wird, wo er sich aufhalten wird, und mit wem er in Kontakt ist, werden Zehntausenden von Menschen sehen. Heute, von dir und mir, und von all den anderen Leserinnen und Lesern dieses Artikels.

In den vergangenen Monaten ist klar geworden, dass Geheimdienste, angeführt von der National Security Agency (NSA), enorme Mengen an Metadaten sammeln. Dazu gehören die Speicherung von E-Mail-Verkehrsdaten und den Standortdaten von Handys. Von Anfang an haben Politiker und Geheimdienste diese Überwachung dadurch verteidigt, dass der Inhalt der Kommunikation nicht überwacht wird, und dabei betont, dass die Dienste nur an Metadaten interessiert sind. Laut Präsident Obama und der NSA, sowie des niederländischen Innenministers, Ronald Plasterk, und des niederländischen Geheimdiensts „Allgemeiner Auskunfts- und Sicherheitsdienst“ (AIVD), richtet das kaum Schaden an. Erst vor kurzem beschrieb der AIVD das Abhören von Metadaten auf seiner Webseite als „geringfügige Verletzung der Privatsphäre“.

Aber ist das der Fall? Sicher nicht, wie Ton Siedsmas Experiment zeigt. Metadaten – auch deine Metadaten – verraten mehr, als du denkst, und viel mehr als die Behörden dich glauben machen wollen.

Eine Woche sagt genug

Ich übergab Tons Metadaten dem iMinds Forschungsteam der Universität Gent und Mike Moolenaar, Inhaber von „Risk and Security Experts“. Ich machte auch meine eigene Analyse. Aus den Metadaten einer Woche konnten wir 15.000 Datensätze mit einem Zeitstempel versehen. Jedes Mal, wenn Tons Telefon eine Verbindung mit einem Funkturm herstellte und jedes Mal, wenn er eine E-Mail schrieb oder eine Website besucht, konnten wir sehen, wann dies geschah und wo er in diesem Moment war, bis auf wenige Meter genau. Wir waren in der Lage, basierend auf seinem Telefon- und E-Mail-Verkehr, sein soziales Netzwerk zu erkennen. Über seine Browser-Daten konnten wir auch die Websites, die er besuchte, und seine Suchanfragen zu sehen. Und wir konnten das Thema, den Absender und Empfänger jeder seiner E-Mails sehen.

Also, was haben wir über Ton herausgefunden?

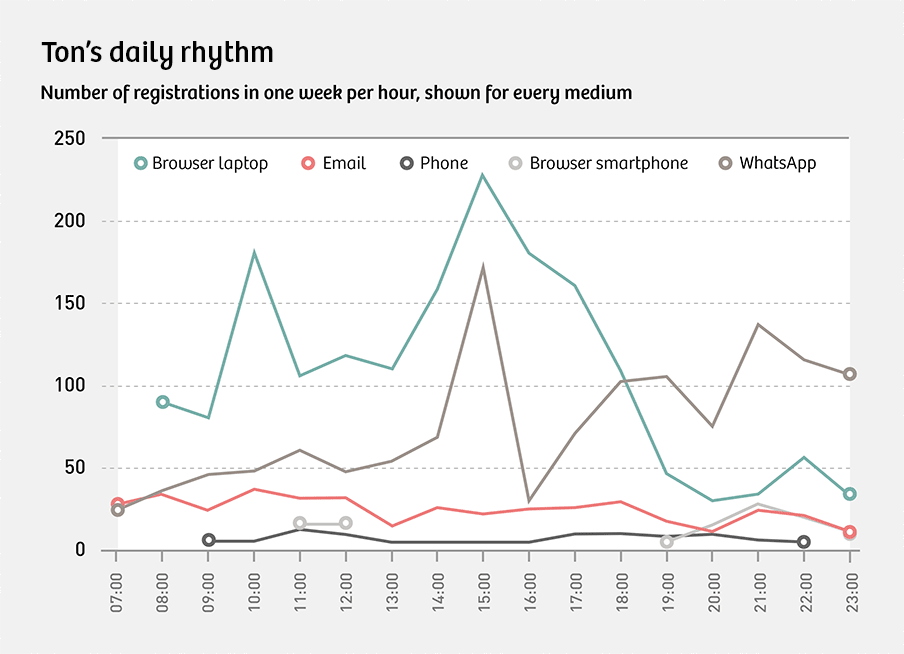

Folgendes konnten wir aus nur einer Woche an Metadaten über Ton Siedsmas Leben herausfinden. Ton ist ein Jungakademiker in seinen frühen Zwanzigern. Er empfängt E-Mails über Studentenwohnungen und Teilzeitstellen, das kann aus den Betreffzeilen und den Versenderdaten abgeleitet werden. Er arbeitet viel, zum Teil weil er weit mit dem Zug pendeln muss. Er kommt meist erst nach acht Uhr abends nach Hause. Dort angekommen, arbeitet er oft bis spät am Abend weiter.

Seine Freundin heißt Merel. Man kann nicht sicher sagen, ob die beiden zusammen wohnen. Sie schicken sich gegenseitig im Durchschnitt hundert WhatsApp-Nachrichten pro Tag, vor allem, wenn Ton nicht zu Hause ist. Bevor er in den Zug am Amsterdamer Hauptbahnhof steigt, ruft Merel ihn an. Ton hat eine Schwester, die Annemieke heißt. Sie ist noch Studentin: in einer ihrer E-Mails geht es, laut der Betreffzeile, um ihre Abschlussarbeit. Er hat dieses Jahr Sinterklaas (Nikolaus) gefeiert und loste die Vergabe der Geschenke aus.

Ton liest gerne Sportnachrichten auf nu.nl, nrc.nl und vk.nl. Sein Hauptinteresse ist Radfahren, er fährt auch selbst gerne Rad. Er liest auch skandinavische Krimis, oder zumindest sucht er bei Google und Yahoo danach. Seine weiteren Interessen sind Philosophie und Religion. Wir vermuten, dass Ton Christ ist. Er sucht nach Informationen über die Religionsexpertin Karen Armstrong, das Thomas-Evangelium, das „Messias Buch des Mittelalters“ und Symbolik in Kirchen und Kathedralen. Er bezieht eine Menge Informationen aus der Wikipedia.

Ton hat auch eine weniger tiefgründige Seite. Er schaut YouTube-Videos wie „Jerry Seinfeld: Sweatpants“ und Rick Astleys „Never Gonna Give You Up“. Er schaut auch ein Video von Roy Donders, einem niederländischen Reality-TV-Star. Im Internet liest er über „Katzen in Strumpfhosen“, „Disney Prinzessinnen mit Bärten“ und „Gitarren durch Hunde ersetzt“. Er sucht auch nach einem „Snuggie“, dabei sticht ihm besonders eine gewisse „Batman Decke mit Ärmeln“ ins Auge. Oh, und er sucht intensiv nach einem guten Headset (wenn möglich mit Bluetooth).

Wenn wir Tons Profil aus einer kommerziellen Perspektive betrachteten, würden wir ihn mit Online-Angeboten bombardieren. Er ist für eine große Anzahl von Newslettern von Unternehmen wie Groupon, WE Fashion und verschiedenen Computergeschäften angemeldet. Er betreibt scheinbar eine Menge Online-Shopping und sieht keine Notwendigkeit, sich von den Newslettern abzumelden. Das könnte ein Hinweis dafür sein, dass er Online-Angeboten gegenüber offen ist.

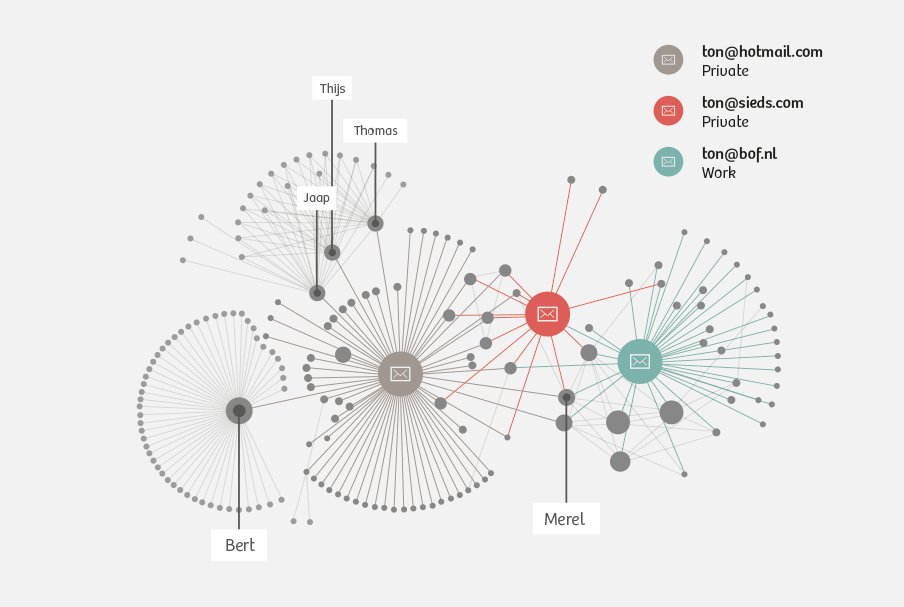

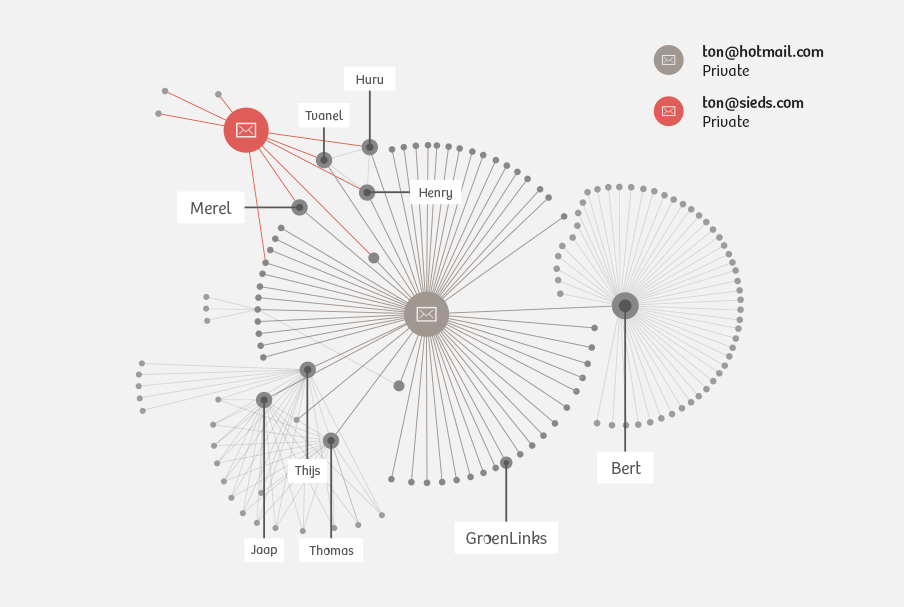

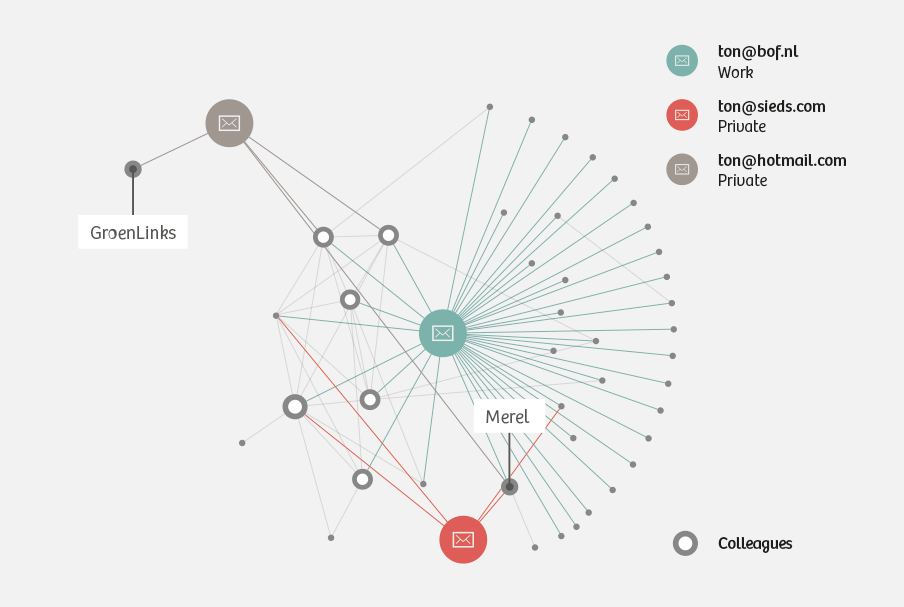

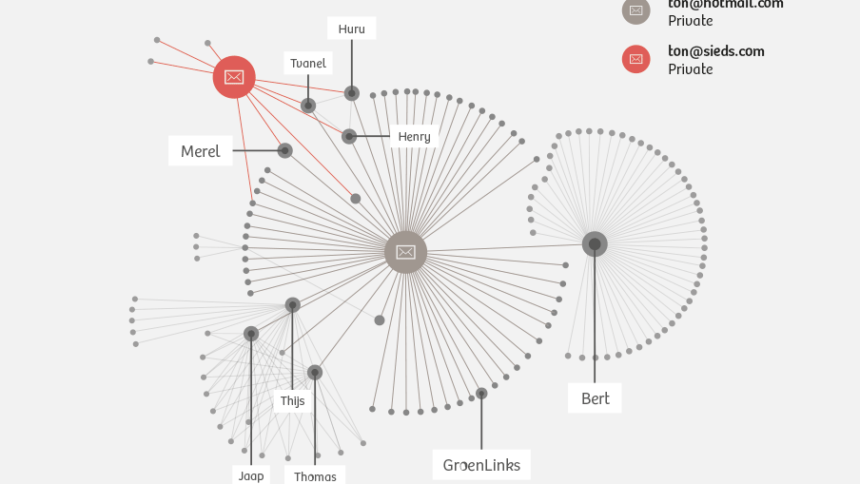

Er hält seine E-Mail-Kommunikation recht gut getrennt, mit drei verschiedenen E-Mail-Konten. Er empfängt alle Werbeangebote auf sein Hotmail-Konto, mit dem er auch mit einer Reihe von Bekannten zu kommunizieren, obwohl er darüber kaum Nachrichten selbst sendet. Er hat ein zweites persönliches E-Mail-Konto, das er für Arbeit und Korrespondenz mit engeren Freunden verwendet. Er verwendet dieses Konto wesentlich aktiver. Außerdem hat er noch ein weiteres E-Mail-Konto für die Arbeit.

Ton weiß eine Menge über Technologie. Er ist an IT, Informationssicherheit, Datenschutz und Freiheit im Internet interessiert. Er sendet regelmäßig Nachrichten mit der Verschlüsselungssoftware PGP. Er sucht auch nach Datenbank-Software (SQLite). Er ist regelmäßig auf Tech-Foren und sucht Informationen über Datenerfassung und -verarbeitung. Er bleibt auch bei Nachrichten über Hacking und aufgeflogene Kinderpornoringe auf dem Laufenden.

Wir vermuten auch, dass er mit der niederländischen „Grün-Linken“ Partei sympathisiert. Durch seine Arbeit (dazu später mehr), ist er in regelmäßigem Kontakt mit politischen Parteien. Die Grüne Linke ist die einzige Partei, von der er E-Mails über seine Hotmail-Konto empfängt. Er hat dieses Konto schon länger als sein Arbeitskonto.

Was arbeitet Ton?

Basierend auf den Daten ist es ziemlich klar, dass Ton als Anwalt für die digitale Bürgerrechtsorganisation Bits of Freedom arbeitet. Er beschäftigt sich hauptsächlich mit internationalen Handelsabkommen, und hält mit dem Außenministerium und ein paar Mitgliedern des Parlaments zu diesem Thema Kontakt. Er verfolgt die Entscheidungsprozesse der Europäischen Union sehr genau. Er interessiert sich auch für die Ermittlungsmethoden von Polizei und Geheimdiensten. Das erklärt auch sein Interesse an Nachrichten über Hacking und enttarnte Kinderpornoringe.

Während der analysierten Woche nimmt Ton aktiv an einer E-Mail-Diskussion mit Kollegen über das Thema „Van Delden muss gehen“ teil. Die E-Mails beziehen sich auf Bert van Delden, den Vorsitzenden des „Intelligence and Security Services Review Committee“ (CTIVD), das ist das Kontrollgremium für die Geheimdienste AIVD (Inlands- sowie Auslandsgeheimdienst, Anm. d. Red.) und MIVD (Militärgeheimdienst, Anm. d. Red.). Ot van Daalen, ein Kollege, hat während der Woche daran gearbeitet, eine Strategie für den „Freedom Act“ zu entwerfen, was offenbar ein Bits of Freedom-Projekt ist.

Am Donnerstag sendet Ton eine Nachricht an alle Mitarbeiter mit dem Titel „Wir sind durch!“ Es gibt offenbar einen Grund zur Erleichterung. Ton guckt sich auch eine wissenschaftliche Arbeit über unsichtbare SMS an, und er beschließt, dass er zu einer Podiumsdiskussion der Jungen Demokraten gehen wird. Eine Reihe von Nachrichten drehen sich um die Planung einer Leistungsüberprüfung, die wahrscheinlich von Hans, dem Direktor von Bits of Freedom, durchgeführt wird.

Ton aktualisiert ein paar Dateien für sich selbst, auf einem geschützten Teil der Bits of Freedom Website. Wir können die Namen der Dateien in den URLs erkennen. Sie beschäftigen sich mit internationalen Handelsabkommen, dem niederländischen Parlament, WCIII (Computerkriminalitätsgesetz III) und Gesetzgebung. Ton aktualisiert auch die Website. Es ist einfach für uns zu sehen, welche Blog-Artikel er überarbeitet.

In seiner Freizeit macht Ton anscheinend nicht allzu viel. Er sendet und empfängt weiter bis spät am Abend Arbeits-E-Mails. Ton besucht auch eine Menge Nachrichten-Seiten und textet mit uns unbekannten Personen. Normalerweise geht er um Mitternacht ins Bett.

Mit wem interagiert Ton?

Durch eine soziale Netzwerkanalyse, basierend auf Tons E-Mail-Verkehr, ist es uns möglich, verschiedene Gruppen, denen er angehört, zu unterscheiden. Diese Cluster werden von seinen drei E-Mail-Konten strukturiert. Es kann sein, dass die Gruppen ein wenig anders aussähen, wenn wir zusätzlich die Metadaten seines Telefons verwenden würden. Allerdings haben wir vereinbart, keine zusätzliche Untersuchung durchzuführen, bei denen wir aktiv versuchen, die Identität von Benutzern einer bestimmten Telefonnummer aufzudecken, damit die Privatsphäre der Menschen in Tons Netzwerk geschützt bleibt.

Über sein Hotmail-Konto kommuniziert Ton mit Freunden und Bekannten. Thomas, Thijs und Jaap steuern, innerhalb einer größeren Gruppe von Freunden, am meisten bei. Beurteilt anhand der E-Mail-Adressen, besteht diese Gruppe nur aus Männern. Es gibt auch Kommunikation mit einer separaten Gruppe, die von jemandem namens ‚Bert‘ geleitet wird. Der Hintergrund dieser Gruppe ist das einzige, was von Ton zensiert wurde. Er sagt, das sei einfach eine persönliche Angelegenheit.

Wir können eine weitere, kleinere Gruppe von Freunden, nämlich Ton, Huru, Tvanel und Henry ausmachen. Wir denken, dass sie Freunde sind, weil sie sich alle an der E-Mail-Diskussion beteiligen, d.h. sie kennen einander. Außerdem senden eine Reihe von ihnen auch E-Mails an ton@sieds.com, Tons Adresse für Freunde und Familie.

Schließlich gibt es auch Tons Arbeits-Cluster. Hier sehen wir, dass seine Hauptkontakte Rejo, Hans und Tim sind. Tim und Janneke sind die einzigen, die auch in seiner persönliche E-Mail-Korrespondenz auftauchen. Die Anzahl der E-Mails, die zwischen ihm und seinen sechs Kollegen verschickt wird, ist auffallend groß. Es gibt offenbar einen Hang zum „CC-setzen“ in E-Mails bei Bits of Freedom. Es ist selten, dass Ton eine E-Mail an nur einen Kollegen sendet, aber wenn, dann ist es meistens entweder Rejo oder Tim. Viele E-Mails werden an die Gruppenadresse für alle Mitarbeiter gesendet.

Ton hat relativ wenig Kontakt mit Externen. Während der Woche sendete er die nötigten E-Mails zur Terminvereinbarung mit dem Assistenten von Foort van Oosten, einem Abgeordneten der Volkspartei für Freiheit und Demokratie (VVD), und mit einem Journalisten namens Bart. Er kommuniziert auch viel mit Anbietern von Anti-Viren-Software.

Auf der Basis der Metadaten folgert Sicherheitsexperte Mike Moolenaar, dass Ton „eine gute Informationposition innerhalb von Bits of Freedom inne hat“. Er scheint eine gute Übersicht zu haben über alles, was passiert – eine wichtige Tatsache, wenn man dieses Netzwerk aus geheimdienstlicher Perspektive betrachtet.

Aber das ist noch nicht alles. Die Analysten von iMinds aus Belgien verglichen Tons Daten mit einer Datei geleakter Passwörter. Anfang November gab Adobe (das Unternehmen hinter dem Acrobat PDF-Reader, Photoshop und dem Flash Player) bekannt, dass eine Datei mit 150 Millionen Benutzernamen und Passwörtern gehackt wurde. Die Passwörter waren verschlüsselt, die Passwort-Vergessen-Hinweise jedoch nicht. Die Analysten konnten sehen, dass einige Nutzer das gleiche Passwort wie Ton hatten, und ihre Passworthinweise waren „Punk-Metall“, „Astrolux“ und „Another Day in Paradise“. „Das führte uns schnell zu Ton Siedsmas Lieblingsband, Strung Out, und dem Kennwort „strungout““, schreiben die Analysten.

Mit diesem Passwort waren sie in der Lage, auf Tons Twitter-, Google- und Amazon-Konten zugreifen. Die Analysten zeigten uns ein Screenshot der Direktnachrichten auf Twitter, die normalerweise geschützt sind, was bedeutet, dass sie sehen konnten mit wem Ton vertraulich kommunizierte. Sie zeigten uns auch ein paar Einstellungen seines Google-Kontos. Und sie konnten Produkte über Tons Amazon-Konto bestellen – was sie allerdings nicht getan haben. Die Analysten wollten nur zeigen, wie einfach es ist, schon mit wenigen Informationen auf hochsensible Daten zuzugreifen.

Was sie und ich für diesen Artikel getan haben, ist Kinderkram, im Vergleich zu dem, was Geheimdienste tun könnten. Wir konzentrierten uns vor allem auf die Metadaten, die wir mit gängiger Software analysierten. Wir verzichteten auf zusätzliche Recherchen, mit Ausnahme des geleakten Datensatzes von Adobe.

Außerdem war dieses Experiment auf eine Woche beschränkt. Einem Geheimdienst stehen Metadaten über viel mehr Menschen, über einen viel längeren Zeitraum, und dazu viel ausgefeilteren Analyse-Tools zur Verfügung. Internetanbieter und Telekommunikationsunternehmen sind in den Niederlanden gesetzlich verpflichtet, Metadaten für mindestens sechs Monate zu speichern. Polizei und Geheimdienste haben keine Schwierigkeiten, diese Art von Daten anzufordern und zu erhalten.

Also das nächste Mal, wenn du einen Minister, Sicherheitsexperten oder Informationsbeauftragten sagen hörst: „Oh, aber das ist nur Metadaten,“ denke an Ton Siedsma – den Typ, über den du so viel weißt, weil er nur eine Woche an Metadaten mit uns geteilt hat.

Ich fühle mich über die Bande gerickrolled.

Danke für die Übersetzung und die Bereitstellung auf eurem Blog!

Im Wissen war ich seit einem Artikel eures Bloges vor einiger Zeit zu dem selbem Thema schon über die Metadaten-Geschichte, es freut mich, dass hier jetzt nochmal praktisch gezeigt wurde, wie viel privates in M stecken.

Eine Frage:

Die Passwörter – es geht ja nur um Metadaten. Wie kam man jetzt an das Passwort (klar/verschlüsselt) bzw den Vergessen-Text? Da hinkt meien Logik ein wenig …

Gruß, NL

Wenn du unterschiedliche Passwort-Vergessen Tipps nutzt, können die leicht korrelliert werden und damit ist es für Fremde viel leichter auf dein Passwort zu schließen.

Über die Mailadresse aus den Metadaten konnte der Passworthash aus der Adobe-Datenbank ermittelt werden.

Benutzer mit demselben Hash (offenbar kein Salt verwendet) hatten als Kennworthinweis o.g. hinterlegt was das Erraten des Passworts ermöglichte.

Ich habe nicht alles gelesen, aber da (fast) alle server in den USA sind, kann die NSA oder wer denen auch immer danach fragt, alle passworter raus finden die sie wollen. Und vergesst eines nicht, all dass, ist was man LEGAL raus finden kann, und wir alle wissen dass, wenn es Interesse gibt, dann die illegalen Methoden ins spiel kommen. Womit sich viele sorgen machen, ist um das Individuum, aber das ist nicht der eigentliche Ziel der Sache. Das was wirklich interessiert, ist wie man mit diesen Daten Geld machen kann, oder wie man Demonstrationen stoppt bevor sie überhaupt beginnen etc etc. Denk mal darüber nach… ;) Die Möglichkeiten sind unendlich.

Ich wusste schon vorher, was sich mit Metadaten machen lässt, aber es so explizit aufgeschlüsselt zu sehen hat mich trotzdem geschockt. Und das ist, was ich nicht erwartet hatte.

Danke für euren Artikel (an Netzpolitik, Ton und decorrespondent.nl)!

Es wissen sehr viele, das sowas möglich ist, viele sind geschockt und erstaunt. Nach fünf minuten haben es die meisten vergessen. Die wenigstens wollen auf Ihr smartphone verzichten. Solange kein schaden (finanziell… etc) direkt am betroffenen angerichtet wird. Interessiert das niemanden, nach dem Motto mich wird es schon nicht treffen. Hier gibt es einen ähnlichen Beitrag: http://www.zeit.de/digital/datenschutz/2014-04/vorratsdatenspeicherung-schweiz-daenemark-visualisierung

Solange die Menschen es nicht begreifen, schreibt man sich die Finger blutig. Reagiert wird erst wenn das „Kind“ tot im brunnen liegt und alle Züge abgefahren sind, DANN wird reagiert.

Ja und jetzt? Was machen wir? Diese Metadaten fallen doch immer an, in jedem Gerät. Die Konsequenz wäre doch, kein Smartphone, kein Computer, kein Internet, keine Kreditkarte, etc. nutzen. Im privaten Bereich kann man das ja noch einigermaßen hinkriegen, aber im Job?

Ich bin echt ratlos…

Du könntest z.B. mit Tor browsen und Freenet verwenden, um mit deinen Freunden in Kontakt zu bleiben.

→ http://torproject.org (wenn du das anklickst, überwacht dich die NSA)

→ http://freenetproject.org (auch hier)

→ http://freesocial.draketo.de (vermutlich auch hier)

(diese Seite hast du hoffentlich über SSL aufgerufen, so dass sie dich nur in der Liste der Netzpolitik-Lesenden haben, aber nicht in der Liste derer, die diesen Artikel gesehen haben)

i2p ist auch eine schöne Lösung, um versteckter im Netz zu surfen:

→ https://geti2p.net/ (wenn du das… du weißt, was ich sagen will ☺)

Und Suche am Besten nicht mehr über Google, sondern mit YaCy:

→ http://yacy.net/de/index.html (wenn du…)

testen kannst du YaCy auf https://yacy.ethack.org/

@Arne Babenhauserheide

Wie sieht es den aus wenn man sich mit den Thematiken erst seit kurzem befasst und in den Bereichen keine wirklichen Kenntnisse hat. Wie verhalte ich mich am besten? Wo kann ich mich am besten informieren bezüglich Tor – Browser, SSL, YaCy etc.?

Wie kann ich meinen Laptop, mein Smartphone und andere technische Geräte um nachinein schützen? (Wie gesagt befasse mich leider erst seit kurzem mit der Thematik und würde gerne einige Informationen und Tipps bekommen.

@Julian: Ich empfehle unbedingt, geh mal zu einer Cryptoparty! (auf cryptoparty.in Termine nachschauen, oder Organisationen abklappern, die so etwas anbieten). Da wird dann ein gewisser Stoff vermittelt, und hinterher ist meist noch jemand da, um Fragen zu beantworten.

Ein paar Hinweise vorab: ganz nett gemacht sind

– https://privacy-handbuch.de/

– https://ssd.eff.org/ (englisch)

Bei deinem Laptop probiere gern mal ein Live-Linux aus, gibt’s als Beilage zu allen möglichen Magazinen, die auch gleich gute Einführungen bieten: Windows ist Spyware, und MacOS X würd‘ ich auch nicht mehr unbedingt vertrauen, und je länger das ganze ungeschützt am Internet war, um so größer wohl die Gefahr, sich weitere Schadprogramme eingefangen zu haben. Aber auch ohne gleich das System zu wechseln (bzw. mal ein anderes von Stick oder DVD zu starten), kannst du gewisse Dinge gleich mal installieren.

– https://torproject.org, wie schon genannt, bietet ein Komplettpaket Tor+Browser, das direkt einsatzbereit ist. Weitere Anleitungen gibt es dort.

– https://prism-break.org/ listet weitere Software, die meiste lässt sich wirklich einfach installieren. Anleitungen sollten sich ergooglen lassen (googlen natürlich generisch gemeint, Alternativ mit Ixquick oder DuckDuckGo oder Disconnect.me suchen)

Beim „Smartphone“ kommt es auch auf das System an, mit dem vorinstallierten Android (hoffentlich nicht sogar Windows …) bist du geliefert, egal was du noch darauf installierst. Da sind keine Hintertüren drin, sondern Scheunentore :-( und zwar mit Absicht.

Rooten (wovor IMHO zu Unrecht gewarnt wird …) ist ein guter erster Schritt, um sich auf dem Teil mehr Möglichkeiten und mehr Sicherheit zu verschaffen und vorinstallierten Schnüffelkram zu deinstallieren. Dann kannst du auch nicht nur Tor nutzen (orbot), sondern das System nach und nach mehr abdichten und viele weitere nette Dinge (siehe https://guardianproject.info). Am besten auch irgendwann Google vor die Tür setzen und den Account löschen. Vielleicht alles erstmal mit einem Zweitgerät erproben. Vielleicht ist dein Gerät auch mit einem alternativen System kompatibel, die Installation ist aber nichts für schwache Nerven. Also es sei denn, du kennst jemanden oder willst dich richtig tief reinknien, bleib beim Rooten (Anleitungen sind i.d.R. leicht zu finden und funktionieren gewöhnlich auch).

– https://cryptoparty.in hat auch einen wachsenden Fundus an Anleitungen in verschiedenen Sprachen und auch für Einsteiger (zugegeben, es könnte mehr sein, aber es wird auch nach und nach mehr …).

Sicherheit ist ein Prozess, kein Produkt :-) je mehr man sich damit beschäftigt und versucht zu verstehen, was im Hintergrund passiert, um so mehr sucht man sich automatisch die richtigen Schutzmechanismen raus.

Manchmal sind es Kleinigkeiten, die einem nach und nach klar werden. Es lohnt sich, sich mit der Thematik zu beschäftigen und selbst etwas zu recherchieren, um die Eigenschaften der Werkzeuge und Systeme besser kennenzulernen.

https://yacy.ethack.org/ => 504 Gateway Time-out

http://freesocial.draketo.de/ => Forbidden

You don’t have permission to access / on this server.

also über tor ist das nicht zu erreichen :-)

Und ansonsten: Politisch aktiv werden – bei Parteien sind das Piraten oder Grüne, außerdem gibt es Netzpolitik, FSFE und andere. Und Spende hier, damit andere politisch gegen Überwachung arbeiten können: Metadaten-Überwachung muss illegal werden.

ja, genau … gerade die grünen. guter rat. die glaubwürdigkeit gerade von denen ist ja besonders erhaben. also nur hin und mitglied werden wenn man ne andere version von rot und schwarz möchte.

Grüne? Nein, danke. Dann noch eher DIE LINKE. Mit Agenda2010 / Privatisierung der Rentenversorgung / Hartz4+ALG2=systematischer Abbau des Sozialsystems / Einführung der 1-€-Jobs (systematische Verarmung der ärmeren Bevölkerung) uvm. sind die Grünen genauso Verräterpartei wie CDU/CSU/SPD. Wer so konsequent seine politische Macht an Konzerne verkauft, dem kann man nicht glauben.

die grünen ……… schaut nach bw, da versemmeln sie alles seit sie an der regierung sind: bildung, finanzen, s21, …. die drehen auch nur die fahne in den wind und machen rot/schwarz nur schlechter!!!

Politisch aktiv werden sollte man in einer der Organisationen, die die FSA-Demo unterstützen: https://freiheitstattangst.de/das-buendnis-2014

Besonders viel kann man in Parteien erreichen (ich zum Beispiel in der FDP). Da ist überall viel Überzeugungsarbeit zu leisten.

Wisst Ihr, welches Tool er fuer das Tracking genutzt hat? Auf dem Smartphone, Laptop, etc.?

Dass man mit einer App all diese Metadaten speichern kann ist kein Kunstwerk. Was der Artikel nicht beleuchtet ist, wie die Geheimdienste an all die Daten kommen wollen wenn kein Trojaner auf dem Handy ist. So wird normalerweise die Anruferliste nicht übermittelt. Auch den Emailverkehr kann eigentlich nur der Provider mitschneiden.

Hier wird der Eindruck erweckt, als sei dies alles nur durch Verwendung eines Smartphones möglich. In Wirklichkeit müssen an sehr vielen Orten die Daten eingesammelt werden. Ganz so einfach wie hier beschrieben ist es auch nicht.

Wo genau ist jetzt das Problem für einen Geheimdienst die „Abhörschnittstellen“ von den entsprechenden ISP, Mobilfunkanbieter und E-Mailprovidern usw zu benutzen?

Ja, die haben evtl. ein wenig Mehraufwand alle E-Mailadressen von ihm einzusammeln, aber sein Handy muss dafür nicht gehackt werden.

In Wirklichkeit werden bei fast jedem ISP und fast jedem Backboneprovider genau diese Daten eingesammelt. Jeden Tag. Nicht erst seit einer Woche.

Hast du Winterschlaf gehalten oder die einfach Snowdendokumente großzügig überlesen?!

Ähm, Tom, unter welchem Stein warst du denn das letzte Jahr über?

Natürlich ist das nicht „einfach“. Aber wenn der quasi komplette traffic an Knotenpunkten mitgeschnitten und gespeichert wird (TEMPORA), Daten aus den unterschiedlichesten Quellen offensichtlich relational verknüpft werden können (XKeyScore), und diese Quellen wichtige Kommunikationsunternehmen beinhalten (PRISM) oder gleich die kompletten Telefonmetadaten eines ganzen Landes (STELLARWIND etc.) beinhalten – dann ist die Auswertung für eine spezifisch Person eine Sache von „ich klick mal hier, und seh mal, was da rausfällt“. Und das betrifft erstmal nur die five-eyes-Dienste, von den anderen wissen wir relativ wenig.

Du, lieber Freund, hast ganz offensichlich diesen Knall nicht gehört. Diesen lautlosen. Bei dem alle Verschwörungstheorien der Aluhüte implodiert sind.

Menschmenschmensch. Ich hätte da noch die Oberbaumbrücke im Angebot, ganz billig. Rechnet sich sofort, kann man direkt eine Zollschranke drauf aufstellen!

Guck doch einfach mal nach, welche Rechte Du Deinen Apps einräumst bzw. einräumen mußt, um sie benutzen zu können. Viele Apps verlangen z.B. das Recht, auf die Anrufliste zugreifen zu können. Letztens hatte ich mir eine Navi-App angesehen, die nicht nur meine Anrufliste sehen, sondern meine Kontaktdaten sogar ändern und Anrufe tätigen können wollte. Kaum jemand guckt nach, was er seinen Apps erlaubt – oder nimmt es hin, weil „die brauch ich halt“. (Ich hab dann zum Glück eine andere App gefunden, die nicht diese Ansprüche stellte.)

Danke für diesen anschaulichen Artikel. Es macht Freude, Journalismus auf diesem Niveau zu erleben.

Interessant in diesem Zusammenhang ist auch Kai Biermann (Zeit Online) mit „Die große Lüge von den harmlosen Metadaten“ http://pressefreiheit-in-deutschland.de/?p=4540

Und das hier finde ich ebenfalls tiefgreifend: Was „Dein Smart-TV ins Internet posaunt!“ http://pressefreiheit-in-deutschland.de/?p=4500

Es gibt also noch viel Aufklärung zu leisten…

Schön das es ein paar Leute gibt die nicht auf den Kopf gefallen sind und dem Normalbürger mal derb unter die Nase reiben wie sich die Wirklichkeit verhält.

Mir war schon vor 20 Jahren klar was übers Internet alles möglich ist(Und diesen Satz von Frau Merkel

“ Für uns alle ist das Internet doch Neuland.“ finde ich zum Kotzen und eine dreiste Lüge!)

Interessant geworden ist das Ausspionieren für die Geheimdienste in diesem Umfang aber eben erst mit den Smartphones. Je mehr Funktionen und Programme das Smartphone hat, umso besser die Rundumüberwachung. ;)

Dieser Satz ist vollkommen aus dem Kontext gegriffen worden und bezog sich lediglich auf die Rechtslage, die Technologien entwickeln sich so schnell dass die Gesetzgebung nicht hinterher kommt weil die meisten Entscheidungsträger überhaupt nicht verstehen was sie da entscheiden.

Ich verteidige die gute Dame ungern aber was ein paar Hohlköpfe auf Twitter posten während Sie noch redet kann wirklich nicht das Wahre sein, das sind vermutlich genau die Sorte Leute die nur noch Überschriften lesen und lauthals rumbrüllen weil sie zu faul sind mal selber zu recherchieren oder mal zu hinterfragen; was hat eigentlich Facebook, Twitter & Co. davon wenn die trotz massiver Entwicklungs-/Bereitstellungskosten Ihre Dienste ‚umsonst‘ anbieten.

Wahre Skepsis Fehlanzeige. Nix geben aber alles nehmen und sich dann beschweren dass die freiwillig EULAs unterzeichnen mussten die sie nicht gelesen haben um Dienste zu nutzen für die sie nicht bezahlen wollen. Darüber regt sich jeder auf, obwohl es eigenes Verschulden ist, aber wenn es dann um noch wichtigere Dinge geht wie z.B. TTIP oder Rüstung oder Meinungsmache usw usf. da schweigt der Großteil weil da hat ja keiner direkt was von, nech. Verrückte Welt.

Ich bin schon ein wenig älter und vielleicht aus der Zeit gefallen – aber ehrlich: braucht man all die Apps? Muss ich immer online sein? Muss ich das Handy immer dabei haben? Muss ich überall mit Karte bezahlen? Ich fühle mich immer total befreit, wenn ich mit Bargeld und ohne Smartphone unterwegs bin. Vielleicht sollten das ganz viele Leute mal testen und dann passiert – … nix. Man verpasst nix und keine Daten werden gesammelt. Und es ist beiliebe nicht so, als wäre ich nicht online, nur nicht genug, um alle Daten zu tracken, sondern nur manche. Das ist doch auch schön, oder? Wir geben uns Leben ja alle sehr freiwillig aus der Hand – dann muss man sich über Missbrauch nicht wundern.

Sollen wir jetzt wieder zur Schreibmaschine greifen? Und dann digital kopieren und klarschriftübersetzen? Das machen schon unsere Geheimdienste, wenn ich das richtig verstanden habe. Triumph Adler und Olympia haben angeblich Umsatzanstiege gemeldet, ging vor ein paar Tagen durch die Presse. Sollen wir wieder trommeln statt telefonieren?

Ich glaube, das Rad lässt sich nicht mehr zurückdrehen. Der internationale Wettbewerb wird das verhindern. Ich glaube, dass die derzeitige Entwicklung nicht dauerhaft linear weitergehen wird. Wie im Schweinezyklus wird es eine Entwicklung ins Gegenteil geben. Vielleicht weil die Datenkraken sich irgendwann verschlucken, vielleicht weil sogar die Politiker lernen – oder abgewählt werden.

Übrigens: Ich bin vielleicht im ähnlichen Alter wie Sie.

Als Kunden haben wir im Prinzip alle Macht, wenn wir nur das Schlucken der Werbelügen verweigern. Wenn es keinen Markt mehr für verwanzte Systeme gibt, dann muß die Industrie beginnen, das Recht auf Privatsphäre zu achten.

Die Apps braucht man nicht. Mir reichen die aus dem F-Droid-Store oder andere Open-Source-Projekte. Mit eingeschränkten Permissions. Auf einem modifizierten Android ohne Google. Und ich würde in so ein Gerät nie persönliche Daten eingeben.

Klar, dann hat man nicht 100000 Stück zur Auswahl. Ich verzichte gern auf 100000 Möglichkeiten, ausgespäht zu werden.

Danke für den Artikel. Ist gebookmarkt und wird demnächst Freunden und Bekannten als Gute-Nacht-Lektüre empfohlen, für die ja alles nicht so schlimm ist.

Naja, und wenn Ton jetzt einfach mal den cache und cookies auf seinem smartphone gelöscht hätte und er nicht so dumm gewesen wäre ein so einfaches passwort zu benutzen, dann wäre das auch nicht so einfach zu knacken.. und weiter – was ist so schlimm daran dass die geheimdienste die metadaten von ton lesen können ? Der tut nix.. und interessieren wird es auch keinen außer die kommerziellen (z.b. google ads) aber die kann ich mit adblocker abwinken… tschüß..

gundi

„Browser-Cache leeren und Cookies löschen“ hilft schon lange nicht mehr, um den Trackingalgorithmen zu entgehen. Da gibt es noch viel mehr: Plugins, Fonts, User Agent, Canvas, DOM Cookies, IndexDB, Messung von Reaktions- und Ladezeiten, Messung der lokalen Systemzeit, ….

Ein Teil davon ist in einem Dokument zum Tor Browser zu finden: https://www.torproject.org/projects/torbrowser/design/#fingerprinting-linkability

http://www.zeit.de/digital/datenschutz/2014-07/nsa-markiert-alle-tor-nutzer-als-extremisten

und ausserdem ist https: und VPN auch nicht sicher vor der NSA (welche von Google, Facebook, Apple & Co. direkt beliefert werden…)

und gibt es das auch irgendwo mal in deutsch?

@Gundi2 und was ist so schlimm daran, das ich für die NSA ein Extremist bin?

Für den deutschen Verfassungsschutz BND und andere Behördn bin ich auch ein Extremist wenn ich mein grundrecht auf Demonstration einfordere bzw. ausübe!

Das regt so gut wie niemanden auf! Und die Kriminelle Vereinigung der Parteipolitiker aus Bündnis90-die Grrünen SPD CDU CSU und den neoliberalen wirtschaftsfaschisten der FDP tun alles dafür um unsere Freiheit und die Demokratiesimulation endgültig zu Beerdigen. Für die sind wir schon lange Extremisten und zwar die Extremsten. Also was soll mich da die Folterknechte der USA geheimdienste interessieren was die von mir denken, in dieses Land zu fahren ist viel zu gefährlich, alles durchgeknallte Verbrecher religiöse Fanatiker oder Rassisten. also fuck you NSA :–)

was daran schlimm ist metadaten zu sammeln?

der frühere CIA chef hayden gibt öffentlich zu

„‘We kill people based on metadata’

„wir töten menschen, basierend auf metadaten“

eine von vielen quellen dafür (falls dir meine zu unseriös ist :) )

http://rt.com/usa/158460-cia-director-metadata-kill-people/

sollen die doch mit meinen daten ihre rechner füllen.. das was ich privat machen möchte, mache ich ohne smartphone und internet.. ganz einfach…

Interessanter Artikel und gute Darstellungen. Inzwischen weiß ja jeder (oder sollte es zumindest) auf was er sich im Internet einlässt und was man alles von sich preisgibt. Aber darum können wir trotzdem nicht aufhören unser Leben in der digitalen Welt zu leben. Da ist einfach eine politische Lösung notwendig, anders wird sich das Problem nicht lösen lassen.

Welche politische Lösung denn genau? Würde mich mal interessieren. Kleine Eselsbrücke: Mord ist – glaube icb – überall auf der Welt verboten und geschieht dennoch reichlich. Steuerhinterziehung auch. Wie sieht die von Dir angeregte politische Lösung aus. Das frage ich nicht hämisch – es würde mich wirklich interessieren!

Bin sicher nicht in der Lage hier mal eben ne Musterlösung für das Problem nieder zu schreiben. Ich sage ja nur, dass wenn von oberster Ebene nicht eingeschritten wird, die Lage sicher nicht besser wird und so ein NSA Skandal eh nur die Spitze des Eisbergs ist… In Deutschland wird doch immer so schön auf Datenschutz gepocht und dann wird sowas entdeckt und keiner rührt nen Finger. Dann stelle ich mir schon die Frage weshalb es politische Ämter in diesem Bereich gibt!!

Habt ihr den Code für die Visualisierungen irgendwo; evtl. auf GitHub?

Natürlich könnte – ja sollte man beispielsweise TOR oder praktischer ein vertrauenswürdiges VPN ohne IP-Adressspeicherung benutzen. Dies macht es Geheimdiensten schon einmal deutlich schwerer. Alles verhindern kann man aber auch damit nicht.

Der zweite Ansatz sollte meiner Meinung nach die Datensparsamkeit sein. Wenn ich mit dem Auto umherfahre, brauche ich mein Handy nicht aktiviert lassen. Benutze ich es nicht gerade als Navi, so kann ich getrost den Flugmodus einschalten und verhindere so die Mitprotokollierung meiner Fahrstrecke. Am Zielort kann ich es bei Bedarf wieder aktivieren. Dies mache ich schon seit Jahren.

Und der dritte, wichtigere Ansatz ist ein politischer. Wir haben es als Wähler in der Hand, Geheimdiensten enge Grenzen zu setzen oder sie auch ganz abzuwickeln. Dazu reicht ein einfaches Gesetz. Dazu gehört, dass ich solange wir noch in einer Republik leben eben auch entsprechende Abgeordnete wähle. Leider können ja beispielsweise nur die Hälfte der Abgeordneten des Bundestages frei gewählt werden. Aber wenigstens diese Hälfte kann man wählen.

Aber ehrlich gesagt, mache ich mir da keine Hoffnungen. Leben erst einmal 50 % der Bevölkerung direkt oder mittelbar von staatlichen Transferleistungen, ist der Weg in den Abgrund unumkehrbar. Niemand beißt die Hand, die ihn füttert. Und in Deutschland liegt die Transferquote schon lange weit jenseits der 50 %.

Einfach am Android Handy obige URL eingeben….

https://support.google.com/gmm/answer/3118687?hl=de

https://maps.google.com/locationhistory

Interessanter Artikel.

Ich muss aber auch ganz klar sagen, dein Handy (oder tablet oder was auch immer) ist halt nur so schlau, wie derjenige, der es bedient. Das soll jetzt aber nicht heißen, das viele Nutzer dumm sind, sondern einfach nur unwissend.

Selbst bei Android kann ich, wenn auch nur bedingt, Zugriffsrechte abschalten. Das ist schon mal ein erster Schritt.

Und wenn ich Dienste nutze, die von mir das Telefonbuch, meine Geräteidentität und was auch immer auslesen, dann „darf“ ich mich eigentlich im Nachhinein NICHT beschweren. Siehe Whattsapp.

Es gibt durchaus interessante Alternativen.

Ich nutze zum Telefonieren, Mail und chatten, ganz klar BlackBerry.

Super Geräte, modern, sicher und ICH habe die Kontrolle über die Apps.

Deswegen sind die BB-Dienste in bestimmten Ländern halt leider nicht verfügbar. In die reise ich sowieso nicht ;-)

Meine Schlussfolgerung ist diese: Was brauche ich tatsächlich an Handy, Apps und sonstigem Gedöns und welche Konsequenzen ziehe ich daraus.

Diese Zeit sollte man sich nehmen.

Für BigBrother: ihr könnt mich mal an meinen Bypässen küssen :-)))

Bist du dir sicher, dass du die Kontrolle über dein Blackberry hast: http://frank.geekheim.de/?p=2379

Korrektur gelesen hat das aber niemand oder? Vielleicht sollte die Redaktion da noch einmal drueber schauen…

„Über seine Browser-Daten konnten wir auch die Websites, die er besuchte, und seine Suchanfragen zu sehen.“

Ganz nett was mittlerweile mit einfacher Software möglich ist. Aber find dies nicht beunruhigend, denn wer interessiert sich diesbezüglich schon großartig für Otto-Normalbürger? Finde den Einsatz dieser Möglichkeiten für Geheimdienste etc. sehr wichtig. Ich bin schließlich keine Bedrohung für die nationale Sicherheit oder dergleichen. Von mir aus können Behörden oder Organisationen Gigabytes an Daten von mir sammeln und archivieren. Denke aber nicht das sich jemand die Mühe machen wird. Wäre nur schade um die Zeit die hierbei aufgewendet wird. Viele denken anscheinend aus mir unerklärlichen Gründen, dass ihre Daten irgendwie relevant für wen auch immer sein könnten. Finde ich teilweiße einfach nur paranoid und in ihrer Wichtigkeit komplett überschätzt.

jaja, ich hab ja nichts zu verbergen, ich bin ja nur eine ameise, und alles was ich tue, ist uninteressant, und wer das anders sieht, ist ein wichtigtuer.

gähn.

Dann stelle dir doch mal folgendes vor:

Vergangenheit: du bist Jude und lebst in Nazi deutschland mit diesen Technischen Möglichkeiten.

Gegenwart: Du bist Sinthy oder Roma und lebst in Ungarn oder Frankreich.

Du lebst in einer der vielen Ex-Sovjetrepubliken und bist damit ein Ex-russe. Damit bist du perse für die Nato und die USA ein Überwachungsziel , denn du könntest ja für Putin arbeiten oder so oder schlimmeres vielleicht aber auch nur Harmloseres als „Otto-Normal-Mensch“ in diesen Ländern.

Vielleicht denkst du lieber nochmal nach. Und wenn du nicht weißt wo von ich rede bemühe bitte eine Suchaschine deiner Wahl. Und mache die schlauer, Danke

PS: das ist der Xte versuch mal einen Beitrag zu beantworten über Tor, ich will den nur einmal posten, ihr scheint das aber zu verhindern wie kommte das?

Ist euer Blog nur heiße luft?

eine ganz andere Frage: im Schnitt 100 Nachrichten an seine Freundin, am Beispieltag laut der Karte binnen einer guten Stunde 64 an sie?? Bin ich zu alt oder einfach nur unromantisch?

Wenn man sich die Realität anschaut, dann kann die Antwort nur lauten: zu alt. :-)

WhatsApp ist Chat, d.h. jede Nachricht entspricht vielleicht ein oder zwei Sätzen. 100 Nachrichten hast du da schnell zusammen, das ist IMHO sogar noch recht wenig, wenn man das nicht als „SMS“ ansieht.

Mich würde auch sehr interessieren, welche App da benutzt wurde – könnt ihr das rausfinden? BITTE?

Die genaue App kenn ich leider nicht, wenn dich aber allein das geolocation-Tracking interessiert schau dir mal OpenPaths an.

Bitte mitzeichnen:

https://www.openpetition.de/petition/online/deutscher-bundestag-loesen-sie-deutschland-aus-dem-griff-der-geheimdienste

Danke und Gruß

Daniel

Sehr guter Artikel – sehr interessant. Wie schon einige vor mir interessieren mich aber auch sowohl die verwendete App als auch das Tool zur Abbildung der Netzwerke. Was wurde dafür genutzt?

Über sachdienliche Hinweise würde ich mich sehr freuen. Vielen Dank und beste Grüße

Jürgen

Wer noch paar andere Beispiele – nicht dazu aber zu Metadaten an sich – lesen möchte

http://blog.fefe.de/?q=Metadaten

Ansonsten sei daran erinnert dass sogar CIA Agenten die das alles wissen und auch wie man sich dagegen schützt aufgeflogen sind ! Wenn es denen sogar passiert dann sind normale Peoples nahezu schutzlos ausgeliefert !

Wobei man natürlich auch hier sagen kann dass zumindest was die Suchergebnisse angeht und angesurfte Seiten man diese mit VPN verstecken kann vor dem ISP.

Auch kann man sich in die e-mail Adresse einloggen mit seinem Schreibpartner und Nachrichten schreiben die aber nicht abschicken sondern als Vorlage / Entwurf speichern. Ja ich weiß das hat ein Politiker oder so in Amiland auch gemacht und wurde trotzdem gefasst. Sein Fehler war aber dass er und der Schreibpartner die IP nicht verschleiert haben und dass die nicht die Nachrichten gelöscht haben nach dem Lesen ! Auch wäre es schlauer gewesen einen Dienst wie diesen hier zu benutzen:

https://privnote.com

und statt e-mails zu verschlüsseln was kaum einer kann außer den Leuten die mit Computern und IT was am Hut haben ist es viel ratsamer den Text in eine Wordpad Datei z.B. zu schrieben und diese Datei dann zu verschlüsseln mit nem beliebigen und simplen Verschlüsselungsprogramm – hier ne nette Auswahl

http://www.chip.de/Downloads_13649224.html?tid1=39013&tid2=0

Vorteil ist dass die Verschlüsselung ebenfalls sehr sicher ist (AES-256 z.B.) und diese Programme jeder bedienen kann. Der Anbieter Steganos gilt bis heute ungeknackt mit allen seinen Produkten allerdings kosten die was. Aber nicht viel.

Und als Betreff würde es sich empfehlen nicht den Inhalt preis zu geben sondern nix zu schreiben oder was harmloses damit es nicht auffällt. Oder ne Mail zu nutzen die im Ausland liegt (aber nicht USA) und die sollte nur der Schreibpartner kennen.

Ansonsten was niemand außer meinen Homies macht und icke halt – wenn wir was besprechen dann geben wa bei Google (oder DuckDuckGo oder Ixquick von mir aus) free chat ein und da gibt es Seiten wo man ohne sich zu registrieren chatten kann. Da tauschen wir unseren Kram aus. Ist auch ne gute Sache. IP verschleiern wäre auch da empfehlenswert.

Online Audio Nachrichten zu verschicken kann man über den Dienst hier

http://vocaroo.com

Erstaunlich, Metadatenabfrage gibt es seit es Telefone gibt. Der Verfassungsschutz hatte früher eigene Räume in den Kopfämtern und die sog. VGA (Verkehrsgrößenabtastung) war auch ein „dual use“ Produkt für Überwachung und eben Überwachung.

Inhalte mitschneiden war damals wie heute meist uninteressant. Das Netzwerk und wer wie oft mit wem kommuniziert ist interessant da leicht auswertbar.

Wer seine Inhalte (die in der Regel niemanden interessieren) verbergen möchte nimmt Video und Verknüpft Sprache mit Gesten. Die Auswertung sprengt die Rechenleistung aller Maschinen.

„Die Auswertung sprengt die Rechenleistung aller Maschinen.“

Wie lange noch?

Sehr anschaulich.

Aber dass der hotmail-Account älter, als die anderen Accounts ist, konnten die Analysten nicht wissen. Insofern ist die Geschichte an der Stelle etwas ungenau. Seine Zugehörigkeit zum links-grünen Lager bleibt damit unbewiesen.

Wäre es nicht möglich ein Tool zu entwickeln, welches die realen Metadaten mit zusätzlichen erfundenen Metadaten anreichert, und so die Interpretation der Daten erschwert oder gleich unbrauchbar macht?! Das Tool müsste im Hintergrund nichts anderes machen, als ein Konfiguriertes Scheinleben zu führen.

Müsste nur so gemanaged werden, dass diese Daten nicht einfach zu filtern wären.

das wär cool, hab ich auch schon mal gedacht an dies

massives verrauschen der daten, datensparsamkeit und/oder demontierung des apparats (in den köpfen beginnend) müssen gelingen, sonst werden spätestens in einigen jahren selbst die asketischsten skeptiker durch lückenlose durchsensorisierung des alltags wider willen gewaltsam zu datenbergen gemacht.

die einzigen arten, big data zu entkommen sind,

a) keine oder

b) absichtlich unbrauchbare messpunkte zu hinterlassen

das erfordert kreativität, ausreichende verbreitung der gegenmaßnahmen. unbeobachtetes leben zum manövrieren. das wird immer schwieriger gemacht. handynetz ohne karten- und gerätetauschbörsen zu nutzen ist bereits jetzt töricht. unsichtbare rfid-spychips und telebiometrie entwicklung sind leider noch nicht durch eine internationale konvention verboten. so bieten selbst die besten fake-datenquellen ungenügenden schutz, wenn eine gegenprüfung mit verlässlicheren quellen stattfindet, an die man nicht gedacht hat.

was macht der normalbürger? meldet sich namentlich überall an.

das recht, namen oder identität durch irgendwelche registrierungen zu erfahren, haben staat und unternehmen verwirkt. es hat ein massiver bruch des sozialvertrages von oben stattgefunden, wenn menschen durch telefonunternehmen und werbeextremisten zum freiwild für jedwedes data-mining erklärt werden, wenn der staat zum schnüffelstaat mutiert. wer sich da selbst noch gebunden fühlt, ist schlecht beraten.

wenn weiterhin alle so brav sind, hilft es vielleicht nur noch, deren geräte ohne ihr mitwirken in einen verteilten metadaten-rauschgeneratoren umzubauen?

hier kommt der privacy-trojaner!!

ohne ihr mitwirken ist fehlformuliert, social engineering ist natürlich als mittel zum zweck ok :-)))

Super Artikel! Kann man gut als Beispiel verwenden, um gängige Ausreden für Vorratsdatenspeicherung zu entkräften.

> Auch den Emailverkehr kann eigentlich nur der Provider mitschneiden.

Das ist so nicht richtig.

Jeder der am „richtigen Punkt“ sitzt und seinen Mailserver für Routing freigibt, schneidet jede Menge Mailverkehr mit. Das kenne ich zufällig aus der Praxis, wo der Kunde einen falsch konfigurierten Sendmail betrieb und auch zur Spamschleuder wurde.

Der Admin dort kann das selbe tun wie der Mitarbeiter in einem Postverteilzentrum: Unverschlüsselte Email bzw.r Postkarten lesen

siehe auch:

#CR197

Im Chaosradio geht es deshalb darum, was man mit Daten anstellen kann, nachdem sie durch Überwachung mitgeschnitten wurden. Was passiert mit den endlos langen Textwüsten aus Nachrichten, Blogposts und Chats? Welche Daten lassen sich daraus gewinnen? Welche inhaltlichen Erkenntnisse? Wie schnell kommt man zu Ergebnissen? Wie teuer ist die Hardware, die man dafür braucht?

http://chaosradio.ccc.de/cr197.html

Ich frage mich, wieso sollte mich ein Geheimdienst überwachen, oder überhaupt Interesse an meinen Daten haben???

Die Logik, mit der Geheimdienste dabei gerne um sich werfen, ist folgende: Nur wer den Heuhaufen hat, kann die Nadel finden. Und deine Daten sind nunmal Teil des Heuhaufens! Das soll heißen (und das ist jetzt die Argumentation der meisten Geheimdienste und nicht meine):

Der Job von Geheimdiensten ist es nützliche Informationen zusammenzutragen und daraus Erkenntnisse zu gewinnen. Ob Informationen nützlich sind weißt du allerdings erst, wenn du sie hast => um zu wissen, dass deine Daten uninteressant sind, müssen sie also trotzdem erstmal gesammelt und analysiert werden. Letzendlich wirst du also überwacht um sicherzugehen, dass es in deinem Leben nichts gibt, was überwachungswert wäre ;-)

sehr gut ausgedrückt!

Wie dumm sind sie den?? Man die geben doch die daten an die wirtschaftlichen weiter.sie sind doch ein und die selben . (DREHTÜR-EFECT.

Interessant wäre in dem Zusammenhang, wie es mit den Metadaten bei einem Smartphone wie dem Blackphone https://www.blackphone.ch/index_DE.html verhält.

Super Artikel! Nicht vergessen werden darf, dass ja nicht nur die Daten über ein Smartphone inkl. den Mailkonten etc. via Metadaten gesammelt werden können, sondern eben auch die Daten seitens der Behörden (Finanzämter) oder Banken / Versicherungen mit gesammelt werden. In Summe ergibt sich ein sehr genaues Bild zu jeder Person.

Dies erinnert mich immer wieder an die Sammelwut der Staatssicherheit aus DDR-Zeiten…

Nur dass hier Milliarden freiwillig über sich selbst (und ihr Umfeld) informieren.

Ja und? Metadaten verraten all dies, aber das kann jeder herausfinden, der ihn kennt. Er hat doch nichts zu verbergen oder? oder? oder? Warum hat er denn dann so ein Interesse, dass seine Daten geheim sind? Die Geheimdienste versuchen Bürger, wie ihn zu schützen, damit er ein Recht auf freie Meinungsäusserung behalten kann, denn es gibt Terroristen, die ihm das Recht mit ihrer Version einens zukünftigen faschistisch-islamistischen Europas oder was-auch-immer-wir-uns-vorstellen-können-Europas – verbieten wollen.

Die meisten Menschen tun im Laufe ihres Lebens oder auch regelmäßig Dinge, die nicht jeder wissen soll. Sollten Sie in einigen Jahren mal politisch aktiv sein und einem Dienst oder auch der aktuellen Regierung zu gefährlich werden beispielsweise, kann man ihren Pornokonsum aus Studententagen sicherlich gut in der Öffentlichkeit gegen Sie verwenden. Das Beispiel mag etwas an den Haaren herbeigezogen sein, aber den Kern trifft es dennoch: Einmal gesammelte und ausgewertete Daten sind da und bleiben da. Und wer weiß schon, wer irgendwann darauf Zugriff bekommt und was damit passiert. Ganz zu schweigen von den auch immer wieder vorkommenden Fällen, in denen so eine Auswertung auch mal zu einer falschen Einschätzung führt. Dann klopft nachts eben mal ein Sondereinsatzkommando an der Tür…

Macht ja nix, Sie haben ja nix zu verbergen, und es geschieht ja nur für Ihre Sicherheit… Die DDR wurde oben schon als Beispiel genannt.

Das ist Satire, oder?

Die Geheimdienste versuchen genau zwei Dinge zu schützen – sich selbst und mit ihnen verbandelte Machtinteressen. Der ganze Rest ist ja wohl vorgeschoben, und wie sieht ihr Schutz denn konkret aus, wenn man mal hinschaut? Terroristen decken, ihnen Waffen verschaffen, sie vor Ermittlungen schützen … Himmelhergott, der NSU-Prozess ist ja wohl ein typisches Beispiel dafür, wie das bei denen läuft!

Mit anderen Worten: wer Berufslügnern traut, die sich notorisch als Selbstzweck gerieren und mit Trick und Trug der demokratischen Kontrolle entziehen, baut auf keine gute Grundlage. Da sind ja Terroristen vertrauenswürdiger, die sagen wenigstens offen heraus, worauf sie aus sind (wenn auch leider oft erst im Bekennerschreiben oder -video).

dass ich kein mobiles Endgerät mehr habe.

Das ist wahre Lebensqualität.

Carpe diem, denn in ein paar Jahren oder Jahrzehnten werden die gleichen Machtstrukturen, die heute noch auf immerhin noch freiwillig mitgeführte Geräte setzen, pervasive Biometrie, „Smart Cities“ und das „Internet of Things“ einführen, zumindest wenn es ihnen weiter ohne Gegenwehr erlaubt bleibt, diesen unheilvollen Trend fortzuschreiben (ich habe Horror vor all diesen Dingen, die uns unablässig als „die Zukunft“ hingestellt werden und die doch in der vorgesehenen Form wohlfeil, unnötig, bei genauem Betrachten menschenverachtend* und machtzementierend sind!).

Ein kleiner Schritt dahin aus der kommerziellen Ecke, wo sich gerade Werbefuzzies zu „Stakeholdern“ in Sachen unserer Privatsphäre-Interessen aufschwingen:

http://arstechnica.com/business/2015/06/retailers-want-to-be-able-to-scan-your-face-without-your-permission/

* warum, könnte ich seitenweise ausführen.

Sehr guter Beitrag.

Ich frage mich nur eines: wie kann man gleichzeitig für individuelle Freiheit und gegen staatliche Ueberwachung sein und linke Politik unterstützen?

Er halt wohl nicht ganz mitbekommen, dass ALLE kollektivistischen Ideologien faschistisch sind und einen gigantischen Staatsapparat mit totaler Ueberwachung erfordern?

Er sollte noch mal 1984 lesen – dort werden die Leute nicht von Liberalen unterdrückt und gefoltert! Und Kapitalismus gibt es schon gar nicht. Mit der Knappheit, Rationierung usw. sieht es viel mehr wie eine Weiterentwicklung der Systeme der UdSSR, von Nordkorea, Cuba oder Venezuela aus.

Und grüner Faschismus ist genau dasselbe wie roter oder brauner Faschismus.

Leider ist hier die Kommentarfunktion nicht offen >>> https://netzpolitik.org/2015/verdacht-des-landesverrats-generalbundesanwalt-ermittelt-doch-auch-gegen-uns-nicht-nur-unsere-quellen/ >>> dort ist das Dokument dieses Generalbundesanwalt veröffentlicht >>> ersteinmal sollte dieser Herr einen gültigen Amtsausweis vorlegen das er gemäß Deutschem Recht tätig ist >>> natürlich sollte er dies auch mit seiner Bestallungsurkunde beweisen können >>> denn nicht umsonst leisten diese Lügner keine eigen – händige – Unterschrift auf Urteilen, Beschlüssen, Anzeigen, Anklagen etc. >>> folgender rechtlicher Hintergrund (trifft auch f. Staatsanwälte und unseren Freund dem o.g. Obergeneral im Karneval zu): Die kommentierte Fassung der Prozessordnung sagt eindeutig: „Unterschriften von Richtern müssen stets mit dem Namen oder zumindest so wiedergegeben werden, dass über ihre Identität kein Zweifel aufkommen kann. Denn für den Zustellempfänger muss nachprüfbar sein, ob die Richter, die an der Entscheidung mitgewirkt haben, das Urteil auch unterschrieben haben. Deshalb genügt insoweit die Angabe „gez. Unterschrift nicht“ (vgl. RGZ 159, 25, 26, BGH, Beschlüsse v. 14.07.1965 – VII ZB 6&65 = Vers.R 1965, 1075, v. 15.04.1970 – VIII ZB 1/70 = VersR 1970, 623, v. 08.06.1972 – III ZB 7/72 = VersR 1972, 975, Urteil v. 26.10.1972 – VII ZR 63/72 = VersR 1973, 87).

Vollstreckungstitel von Gerichtsvollziehern oder Haftbefehle ohne eigenhändige Richterunterschriften sind rechts unwirksam! Auch Blutentnahmen bei Verkehrskontrollen unterliegen dem Richtervorbehalt (§ 81a II StPO) und dürfen ohne Richterunterschrift NICHT durchgeführt werden! „Paraphen“ (Handzeichen) sind KEINE rechtsgültigen Unterschriften ! „Eine eigenhändige Unterschrift liegt vor, wenn das Schriftstück mit dem vollen Namen unterzeichnet worden ist. Die Abkürzung des Namens – sogenannte Paraphe – anstelle der Unterschrift genügt nicht“. (BFH – Beschluss vom 14. Januar 1972 III R 88/70, BFHE 104, 497, BstBl. II 1972, 427; Beschluss des Bundesgerichtshofs – BGH – vom 13. Juli 1967 I a ZB 1/67, Neue Juristische Wochenschrift – NJW – 1967, 2310). Die Unterzeichnung nur mit einer Paraphe lässt nicht erkennen, dass es sich um eine endgültige Erklärung des Unterzeichners und nicht etwa nur um einen Entwurf handelt. Es wird zwar nicht die Lesbarkeit der Unterschrift verlangt. Es muss aber ein die Identität des Unterschreibenden ausreichend kennzeichnender individueller Schriftzug sein, der einmalig ist, entsprechende charakteristische Merkmale aufweist und sich als Unterschrift eines Namens darstellt. Es müssen mindestens einzelne Buchstaben zu erkennen sein, weil es sonst an dem Merkmal einer Schrift überhaupt fehlt. (BGH Beschlüsse vom 21. März 1974 VII ZB 2/74, Betriebs-Berater – BB – 1974, 717, Höchstrichterliche Finanzrechtsprechung – HFR – 1974, 354, und vom 27. Oktober 1983 VII ZB 9/83, Versicherungsrecht – VersR – 1984, 142).

Wird eine Erklärung mit einem Handzeichen unterschrieben, das nur einen Buchstaben verdeutlicht, oder mit einer Buchstabenfolge, die erkennbar als bewusste und gewollte Namensabkürzung erscheint, liegt keine Namensunterschrift im Rechtssinne vor. (st. Rspr. vgl. BGH, Beschluss vom 27. September 2005 – VIII ZB 105/04 – NJW 2005, 3775 unter II 2 a und b).

Dieses Dokument besitzt somit keine Rechtsgültigkeit >>> ich das die richtigen Leute diese Info lesen und anwenden können

NACHTRAG >>> Der Grund für die fehlenden Unterschriften der tatsächlich Verantwortlichen ist in der fehlenden Staatshaftung zu suchen. Jeder „Beamte“ haftet danach persönlich und mit seinem Privatvermögen nach § 839 BGB. Es wundert also nicht, warum z.B. Richter Urteile, die weit reichende Folgen haben können, nicht unterschreiben. Da diese Vorgehensweise aber nicht nur im Einzelfall so gehandhabt, sondern grundsätzlich so gehandelt wird, ist der Willkür Tür und Tor geöffnet, denn es gibt keine Verantwortlichen mehr, die zur Haftung herangezogen werden können, wenn die eigenhändige Unterschrift des Ausstellers/Verantwortlichen fehlt!

Die rechtlich zwingenden Grundlagen für die eigenhändige Unterschrift finden sich in den §§ 126 BGB (ranghöheres Recht!), 315 I ZPO, 275 II StPO, 12 RPflG, 117 I VwGO und 37 III VwVfG (ius cogens)!

Hierbei ist aber zu beachten, daß es der ZPO, StPO, VwGO, dem VwVfG u.v.a.m. der Angabe des räumlichen Geltungsbereiches ermangelt! Gemäß der einschlägigen Rechtsprechung des BVerfG und BVerwG sind solche Gesetze daher nicht anwendbar und somit nichtig!

Mangels Angabe des räumlichen Geltungsbereiches sind viele Gesetze überdies auch wegen Verstoßes gegen das sich aus Art. 80 I 2 GG ergebende Bestimmtheitsgebot Null und Nichtig, darf auch deswegen – nach rechtsstaatlichen Grundsätzen – nicht danach verfahren werden! Daher, bei Hinweis auf ein Gesetz, grundsätzlich prüfen, ob ein räumlicher Geltungsbereich angegeben ist!

Zur Schriftform gehört grundsätzlich die eigenhändige Unterschrift (cf. z.B. Urteil vom 6. Dezember 1988 BVerwG 9 C 40.87; BVerwGE 81, 32 Beschluss vom 27. Januar 2003; BVerwG 1 B 92.02 NJW 2003, 1544)

Zwar hat der Gemeinsame Senat der obersten Gerichtshöfe des Bundes entschieden, dass bei Übermittlung bestimmender Schriftsätze auf elektronischem Wege dem gesetzlichen Schriftformerfordernis unter bestimmten Voraussetzungen auch ohne eigenhändige Unterschrift genüge getan ist (Beschluss vom 5. April 2000 GmS – OBG 1/98 Buchholz 310 § 81 VwGO Nr. 15); dies gilt aber nur in den Fällen, in denen aus technischen Gründen die Beifügung einer eigenhändigen Unterschrift unmöglich wäre, und nicht für die durch normale Briefpost übermittelten Schriftsätze, deren Unterzeichnung möglich und zumutbar ist (vgl. BFH, Urteil vom 10. Juli 2002 VII B 6/02 BFH/NV 2002, 1597; Beschluss vom 27. Januar 2003 BVerwG 1 B 92.02 a.a.O.).

Tja, so ist das nun mal, niemand muss gefälschte Dokumente von diesen Lügnern annehmen >>> alles schon praktisch durch !

Super Beitrag! Nur stoße ich bei einer Sache auf Unverständnis… Wie ist es den Analysten möglich dediziert zu sagen das sich Ton Katzen in Strumpfhosen bei YouTube ansieht oder andere wortgenaue Strings bei Google sucht? Das sind doch für mich schon Inhaltsdaten und aus Netzwerkschicht OSI Layer > 4. Die Definition von Metadaten ist doch wer (öffentliche IP Adresse) zu welchem Zeitpunkt mit wem kommuniziert hat, oder liegt hier mein Gedankenfehler? Gruß Martin