Seit mehr als zehn Jahren arbeitet der deutsche Staat daran, per Schadsoftware IT-Systeme und Kommunikation zu überwachen. Nachdem der Chaos Computer Club vor fünf Jahren nachwies, dass der damals eingesetzte Trojaner der Firma DigiTask illegale Funktionen hatte, wurde diversifiziert: Einerseits begannen deutsche Behörden, eine eigene Schadsoftware zu entwickeln, gleichzeitig kaufte das BKA den Staatstrojaner FinFisher/FinSpy der Firma Gamma.

Wir haben jetzt einen „nur für den Dienstgebrauch“ eingestuften Bericht des Innenministeriums erhalten, aus dem der aktuelle Stand dieser Vorhaben hervorgeht. Wie gewohnt veröffentlichen wir den Bericht an dieser Stelle im Volltext.

RCIS: Staatstrojaner programmiert vom Staat

Der vom BKA selbst programmierte Staatstrojaner „RCIS“ wurde im Juni 2015 fertig gestellt und im Februar 2016 für den Einsatz freigegeben.

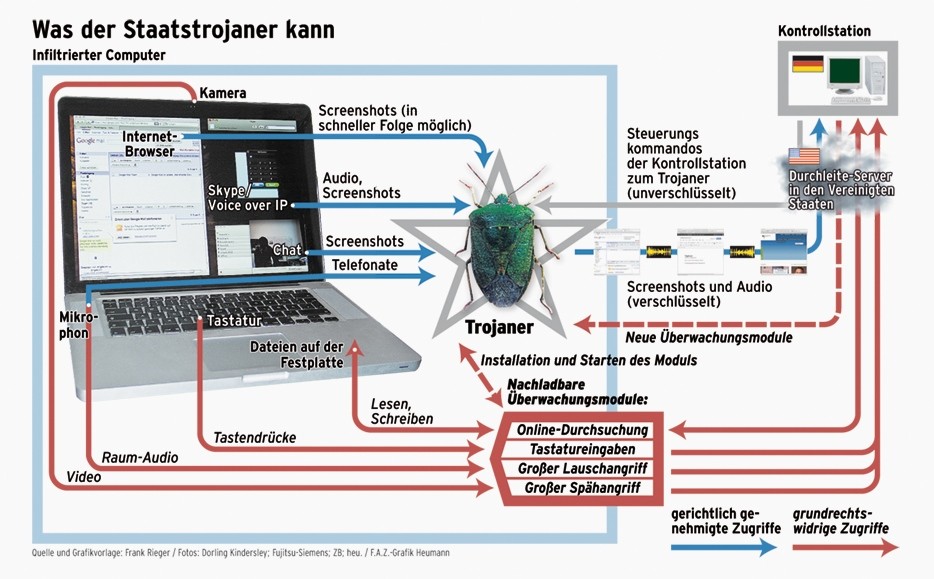

Der Name RCIS steht für „Remote Communication Interception Software“, also in etwa „Software zur Telekommunikationsüberwachung aus der Ferne“. Mit diesem Begriff soll betont werden, dass man im Gegensatz zur Online-Durchsuchung, die den ganzen Rechner und alle Dateien ausspähen darf, nur laufende Kommunikation abhören will – auch „Quellen-Telekommunikationsüberwachung“ genannt. Doch auch dafür muss das Zielsystem mit einem Schadprogramm infiziert – und somit dessen Vertraulichkeit und Integrität gebrochen werden.

RCIS kann nur Skype auf Windows abhören

Jahrelang haben 29 BKA-Mitarbeiter die Software im „Kompetenzzentrum Informationstechnische Überwachung“ (CC ITÜ) entwickelt. Einen „außertariflichen IT-Spezialisten (Softwarearchitektur)“ hat man seit Ende 2013 nicht gefunden, also wurde die Stelle erneut ausgeschrieben.

Aus der Ausschreibung geht hervor, dass das BKA die Programmiersprache C++ verwendet und den primären Fokus auf die Windows-Betriebssysteme von Microsoft legt. Diese Einschränkung beklagten die Ermittler schon kurz nach der Freigabe:

Nach Informationen der „Welt“ ist der Bundestrojaner allerdings in der Praxis der Ermittlungsarbeit kaum brauchbar. Denn die Spähsoftware ist lediglich in der Lage, Internettelefonie („Voice over IP“ – VoIP) über das Programm Skype abzuhören. Und auch nur dann, wenn Skype auf einem Computer mit einem Windows-Betriebssystem installiert ist. Chat-Programme wie WhatsApp, Viber, Telegram oder Threema kann der Bundestrojaner nicht knacken. Ebenso wenig kann er auf mobilen Endgeräten, sprich Smartphones oder Tablets, eingesetzt werden.

Im Bericht des Innenministeriums klingt das etwas diplomatischer:

Für den Erhalt der Zukunftsfähigkeit von Quellen-TKÜ ist es erforderlich, die Einsatzmöglichkeit zeitnah auf mobile Plattformen (z. B. Android, Blackberry, iOS) auszudehnen.

Ob und wie oft RCIS derzeit eingesetzt wird, darauf bekommen wir auf Anfrage „aus einsatztaktischen Gründen keine Antwort“. In einer Antwort auf eine Kleine Anfrage der Linksfraktion schrieb die Bundesregierung, RCIS „wird derzeit nicht von den Landeskriminalämtern genutzt“. Die ebenfalls gestellten Fragen, ob Verfassungsschutz-Ämter von Bund oder Ländern die Software einsetzen, wurden nicht beantwortet.

FinSpy: Staatstrojaner programmiert von Hackern

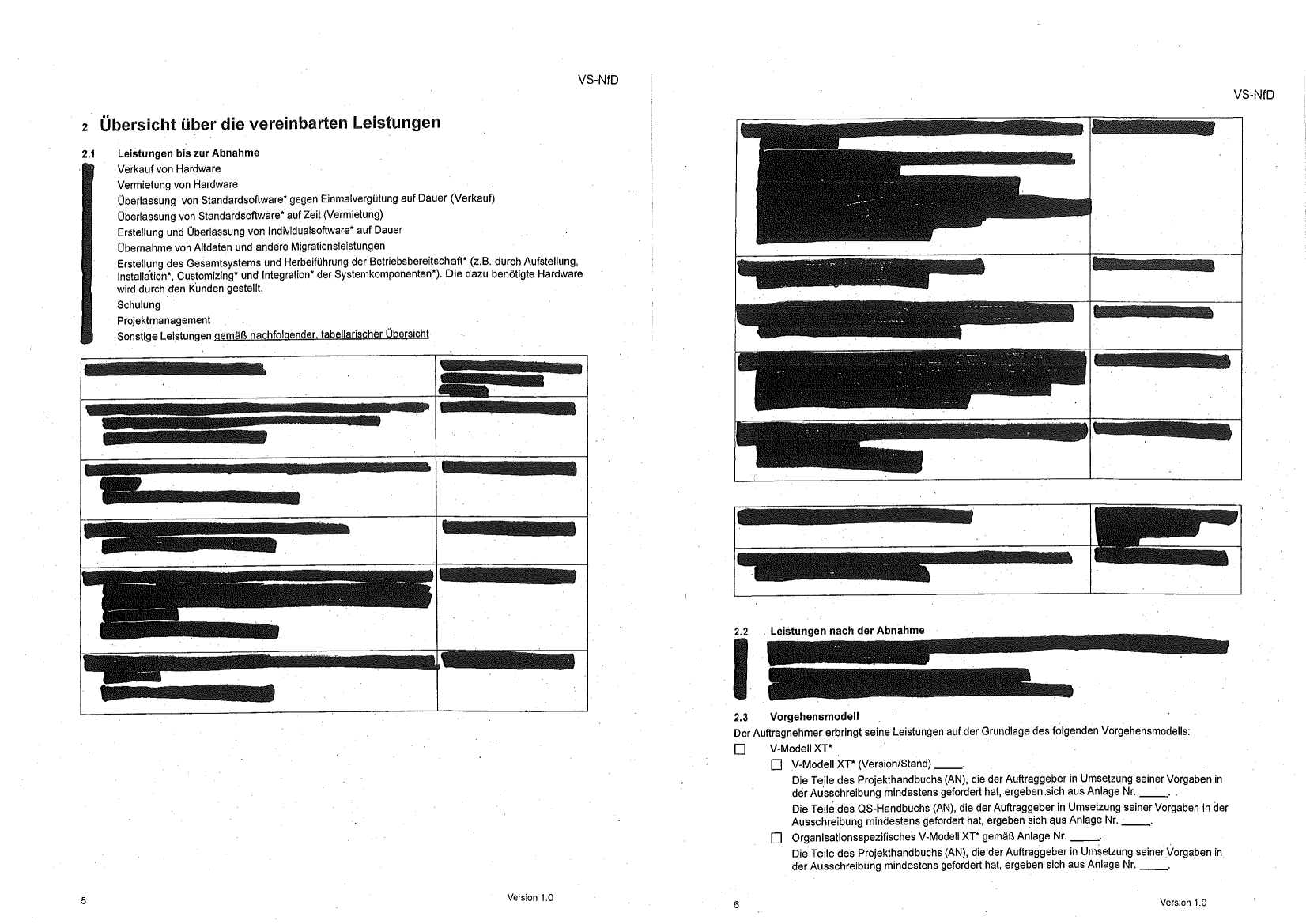

Das ist einer der Gründe, warum das BKA neben der Eigenentwicklung von RCIS auch den berüchtigten Trojaner FinFisher/FinSpy der Firma Elaman/Gamma gekauft hat. Das hatten wir im Januar 2013 enthüllt. Seitdem versuchen wir, mehr über diesen 147.000-Euro-Deal zu erfahren. So haben wir eine geschwärzte Version des Vertrags freigeklagt.

Vor zwei Jahren konnten wir berichten, dass die ursprünglich gelieferte Software-Version FinSpy 4.20 – genau wie DigiTask – Funktionen hatte, die mit deutschem Recht nicht vereinbar sind. Also hat man im Januar 2014 einfach Version 4.50 installiert und diese nochmal getestet. Doch laut dem aktuellen Bericht entspricht auch diese Version nicht den gesetzlichen Vorgaben. Im Februar dieses Jahres wurde wieder eine neue Software-Version geliefert, die erneut geprüft wird.

Die Quellcodeprüfung führt weiterhin die Firma CSC Deutschland Solutions GmbH durch, deren Mutterfirma im Buch Geheimer Krieg als „Partnerfirma der CIA“ bezeichnet wird. Wenn CSC grünes Licht gibt, „wird von einer Einsatzbereitschaft Mitte 2016 ausgegangen“. Laut Innenministerium ist die Überprüfung „weiterhin im Gange“. Die Pressestelle teilt uns mit:

Derzeit können ein Abschlusstermin und daran anknüpfend ein Zeitpunkt für die Erklärung der Einsatzbereitschaft nicht genau angegeben werden.

FinSpy: „Cola in die Augen von Aktivisten“

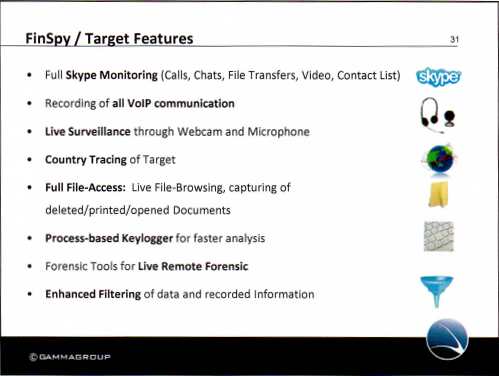

CSC-konform oder nicht: FinSpy ist eine immens mächtige Überwachungs-Software, die Hersteller beschreiben die Produkt-Reihe selbst als „komplettes Portfolio“ des Hackens.

FinSpy wird weltweit gegen politische Aktivisten eingesetzt. Entwickler Martin J. Münch vergleicht sein Produkt schonmal mit „Cola, die auch sehr schmerzhaft sein kann, wenn man sie in die Nase von Menschen gießt, die kopfüber hängen“. Reporter ohne Grenzen erklärte Gamma deshalb zum „Feind des Internets“. Vor zwei Jahren wurde das Unternehmen von einem Aktivisten gehackt und 40 Gigabyte interne Daten veröffentlicht. All das stört das BKA nicht: Es hat beschlossen, „die Zusammenarbeit mit der Firma fortzusetzen“:

Die im Zusammenhang mit der Veröffentlichung der erlangten Daten zu erwartenden Auswirkungen wurden als geringes Risiko für die Einsetzbarkeit der Software FinSpy bewertet. Die Firma hatte nachvollziehbar erläutert, dass Maßnahmen umgesetzt bzw. geplant seien, um das Risiko derartiger Vorfälle zukünftig soweit wie möglich zu minimieren.

Experten bezweifeln, dass dieses Tool der Wahl für Autokratien auch den gesetzlichen Anforderungen in Deutschland entsprechen kann. Das scheint die endlose Prüfung immer neuerer Versionen zu bestätigen.

Ministerium an Rechnungshof: „Erfolgskontrolle nicht sinnvoll“

Doch Kritik kommt auch von anderer Seite: Der Bundesrechnungshof bemängelt die Trojaner-Entwicklungen in einem Bericht an den Haushaltsausschuss des Bundestags. Demnach bezweifelt die Finanzkontrolle des Bundes, dass finanzielle Ausgaben für gleich zwei Staatstrojaner „im Einklang mit den Maßgaben des Haushaltsausschusses [stehen]“. Das Innenministerium rechtfertigt den Ankauf hingegen: Neben den zusätzlichen Funktionen wollen sich die Ermittler auch für eine erneute „Enttarnung der eingesetzten Software“ wappnen. In diesem Fall erhofft man sich „Redundanz“, um schnell FinSpy statt RCIS einsetzen zu können.

Die Kontrolleure der Steuergelder halten auch die „bisherige Erfolgskontrolle“ für ungeeignet und mahnen „eine Verbesserung der Erfolgskontrolle“ an, um die Staatstrojaner „auf ihre Geeignetheit und Wirtschaftlichkeit hin evaluieren zu können“. Schließlich gibt es dafür gesetzliche Vorschriften. Auch das sieht das Innenministerium anders: Man dürfe das nicht so eng sehen.

Die Anwendung klassischer Methoden der Erfolgskontrolle im betriebswirtschaftlichen Sinne, z. B. zur Ermittlung der Wirtschaftlichkeit eines Instrumentes, ist nach Auffassung des BMI und des BKA im Kontext der hier betrachteten polizeilichen Ermittlungsinstrumente nicht sinnvoll.

Im Klartext: Kosten und Nutzen stehen in keinem angemessenen Verhältnis. Aber das ist BKA und Innenministerium egal.

Rechtsgrundlage: Nicht nur Abwehr von internationalem Terrorismus

Streit gibt es weiterhin auch über die Rechtsgrundlage zum Einsatz staatlicher Späh- und Lauschsoftware. Bisher darf (neben Zollkriminalamt und ein paar Landeskriminalämtern) vor allem das Bundeskriminalamt Staatstrojaner einsetzen – aber nur zur Gefahrenabwehr und nur bei internationalem Terrorismus. Also genau zu den Fällen, mit denen die Maßnahme immer politisch begründet wird.

Aber Unions-Parteien und Landes-Justizministern geht das nicht weit genug: Sie fordern eine Ausweitung von Staatstrojaner-Einsätzen für mehr Behörden und mehr Straftaten. Wenig überraschend fordert auch das Innenministerium Staatstrojaner für normale Strafverfolgung. Und dann sind nicht mehr nur Terroristen betroffen, sondern Steuerbetrug durch illegalen Zigarettenhandel und Bodybuilder mit Anabolika:

Im Jahr 2009 hatten Ermittler des bayerischen Landeskriminalamts (LKA) eine Spionage-Software auf dem Rechner eines Verdächtigen installiert, gegen den wegen „banden- und gewerbsmäßigen Handelns und Ausfuhr von Betäubungsmitteln“ ermittelt wurde. Der Betroffene war Mitarbeiter einer Firma, die Psychopharmaka vertreibt. In Deutschland sind diese legal, im Ausland möglicherweise nicht.

Das war der Trojaner, den der CCC enttarnt hatte. Es ist wie so oft: Neue Befugnisse werden zunächst gegen Terrorismus eingeführt – und dann für Kleinkriminalität wie Drogen, Diebstahl und Betrug eingesetzt.

Bericht zur Nr. 10 des Beschlusses des Haushaltsausschusses des Deutschen Bundestages zu TOP 20 der 74. Sitzung am 10. November 2011

Das Bundesministerium des Innern (BMI) berichtet über die Arbeit des Kompetenzzentrums Informationstechnische Überwachung (CC ITÜ) im Bundeskriminalamt (BKA) im Zeitraum 1. September 2014 bis 17. Februar 2016 unter Einbeziehung des Berichts des Bundesrechnungshofs an die Berichterstatter für den Einzelplan 06 des Haushaltsausschusses des Deutschen Bundestags nach § 88 Abs. 2 Bundeshaushaltsordnung vom 5. Februar 2015 wie folgt:

1. Einrichtung des CC ITÜ im BKA

Die Einrichtung des CC ITÜ als neue Gruppe KI 4 des Kriminalistischen Instituts des BKA ist bis auf die Besetzung von einer der 30 bewilligten Planstellen abgeschlossen. Zur Besetzung des bislang unbesetzten Dienstpostens „Softwarearchitektur/außertariflicher IT-Spezialist“ wurde ein weiteres Ausschreibungsverfahren gestartet.

2. Stand der Maßnahmen im Einzelnen

2.1 Eigenentwicklung Quellen-TKÜ-Software

Die Entwicklungsarbeiten an der BKA-eigenen Quellen-TKÜ-Software „RCIS“ wurden im Juni 2015 beendet. Nach Abschluss einer mehrmonatigen Test- und Überarbeitungsphase, Abnahme des Gesamtsystems durch das BKA, Abschluss eines Penetrationstests durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) und Bestätigung der Konformität der Software mit der „Standardisierenden Leistungsbeschreibung (SLB)“ nach Quellcodeprüfung durch das BSI-zertifizierte Softwareprüflaber TÜV Informationstechnik GmbH wurden im Januar 2016 die Einsatzbereitschaft der Software durch das BKA erklärt und im Februar 2016 der Betrieb durch das BMI nach Maßgabe der Rahmenbedingungen der SLB freigegeben. Das BKA wurde gebeten, die Ergebnisse der Quellcodeprüfung gemäß Maßgabe des Haushaltsausschusses des Deutschen Bundestages vom 8. November 2012 BSI und BfDI zur fachlichen Bewertung mitzuteilen.

2.2 Einsatz einer kommerziellen Quellen-TKÜ-Software

Die durch das BKA im Oktober 2012, z. B. für den Fall der Enttarnung der eingesetzten Software, zusätzlich beschaffte kommerzielle Quellen-TKÜ-Software „FinSpy“ wird derzeit noch im Rahmen eines mehrstufigen Überprüfungs- und Überarbeitungsprozesses durch die Herstellerfirma FinFisher GmbH überarbeitet. Der Hersteller plant, die letzten Änderungen zur Erreichung der SLB-Konformität in einer im Februar 2016 ausgelieferten neuen Softwareversion umzusetzen. Die mögliche Freigabe zur Nutzung der Software FinSpy steht unter dem Vorbehalt, dass SLB-Konformität durch ein unabhängiges, BSI-zertifiziertes Prüflabor festgestellt wird. Nach Abschluss der Softwareüberarbeitung ist eine erneute Quellcodeprüfung durch die Firma CSC Deutschland Solutions GmbH vorgesehen. Bei plangemäßem Verlauf der Überarbeitung und des Nachweises der SLB-Konformität wird von einer Einsatzbereitschaft Mitte 2016 ausgegangen.

Die Analyse des Hacking-Angriffs auf einen Internet-Server der Firma FinFisher im Zeitraum vom 1. bis 3. August 2014, in dessen Folge ca. 40 Gigabyte interne Daten der Firma erlangt und im Internet veröffentlicht wurden, hat das BKA im November 2014 mit dem Ergebnis abgeschlossen, die Zusammenarbeit mit der Firma fortzusetzen. Die im Zusammenhang mit der Veröffentlichung der erlangten Daten zu erwartenden Auswirkungen wurden als geringes Risiko für die Einsetzbarkeit der Software FinSpy bewertet. Die Firma hatte nachvollziehbar erläutert, dass Maßnahmen umgesetzt bzw. geplant seien, um das Risiko derartiger Vorfälle zukünftig soweit wie möglich zu minimieren. Die von der Firma gegenüber dem BKA dargestellten Änderungen am Sicherheitskonzept wurden als angemessen bewertet, um eine Wiederholung bzw. ähnliche Vorfälle zukünftig zu vermeiden.

2.3 Zukunftsfähigkeit der Quellen-TKÜ

Für den Erhalt der Zukunftsfähigkeit von Quellen-TKÜ ist es erforderlich, die Einsatzmöglichkeit zeitnah auf mobile Plattformen (z. B. Android, Blackberry, iOS) auszudehnen. Zudem prüft das BKA im Rahmen einer vom BKA geleiteten Bund-Länder-Projektgruppe Kooperationsmöglichkeiten mit den Ländern im Bereich der Softwareentwicklung für Quellen-TKÜ.

3. Qualitätssicherung und Qualitätssicherungsprozess

Dem Fachbereich KI 43 (Monitoring Informationstechnische Überwachung) des CC ITÜ obliegt die Prüfung („Monitoring“) der Durchführung von Quellen-TKÜ-Maßnahmen auf Korrektheit hinsichtlich des Datenschutzes, der Rechtskonformität und der IT-Sicherheit. Zusätzlich obliegen ihm die Prüfung der Einhaltung von Qualitätsstandards und Dokumentation sowie die lückenlose, revisionssichere Protokollierung von im Zuge der Durchführung von Quellen-TKÜ-Maßnahmen anfallenden Daten.

3.1 Gemeinsamer Qualitätssicherungsprozess

Im Rahmen einer Bund-Länder-Projektgruppe, an der sich die Polizeien der Länder Baden-Württemberg, Bayern, Berlin, Hessen, Niedersachsen, Nordrhein-Westfalen, Rheinland-Pfalz, Sachsen-Anhalt sowie das Zollkriminalamt und die Bundespolizei beteiligten, wurde unter der Leitung des BKA ein abgestimmtes Konzept „Qualitätssicherungsprozess Quellen-TKÜ (QSP QTKÜ)“ erarbeitet, das von der AG Kripo und dem AK II in den Frühjahrssitzungen 2014 für die Gewährleistung eines einheitlichen Qualitätssicherungsprozesses als geeignet befunden wurde.

Auf Basis dieses Konzeptes wurde ein fortlaufender Qualitätssicherungsprozess etabliert, in dessen Rahmen durch den Fachbereich KI 43 des CC ITÜ unter anderem ein Monitoring-Konzept entwickelt wurde, das die Durchführung von Quellen-TKÜ-Maßnahmen im Hinblick auf die Einhaltung der rechtlichen Vorgaben bzw. Anforderungen der SLB präzisiert. Darüber hinaus prüfen die am gemeinsamen Qualitätssicherungsprozess teilnehmenden Stellen stetig, inwieweit weitere Maßnahmen der Qualitätssicherung sinnvoll eingebracht werden können. SLB, QSP QTKÜ und Monitoring-Konzept bilden das Fundament der Qualitätssicherung für den Gesamtprozess „Quellen-TKÜ“ im BKA.

3.2 Protokollierungssystem im BKA

Die Entwicklungs- und Implementierungsarbeiten am BKA-Protokollierungssystem „ProSys“, das im CC ITÜ auf Grundlage des 2013 erstellten „Konzepts zu Protokollierung und Monitoring in der Quellen-TKÜ“ aufgebaut wird‚ wurden abgeschlossen. Die Einsatzbereitschaft der ersten Version wurde als Teil des Gesamt-Systems Quellen-TKÜ im Januar 2016 erklärt.

4. Grundrechtsschonende Alternativen

Das CC ITÜ beobachtet im Rahmen seiner Aufgabenstellung nationale und internationale Forschungsaktivitäten zu Kommunikationstechnologien und initiiert neue Forschungsvorhaben, u.a. in der Zusammenarbeit mit dem Strategie- und Forschungszentrum Telekommunikation (SFZ TK).

Für die Erforschung grundrechtsschonender Alternativen zur Quellen-TKÜ hat das SFZ TK im Forschungsprojekt „tGATT“ in einer technischen Studie mögliche Alternativen zur Quellen-TKÜ betrachtet. Das Projekt wurde im Berichtszeitraum mit dem Ergebnis abgeschlossen, dass eine umfassende bzw. vollwertige Alternative zur Quellen-TKÜ im Rahmen der Studie nicht identifiziert werden konnte. Ob grundrechtsschonende Alternativen zur Quellen-TKÜ in Teilbereichen bzw. Einzelszenarien digitaler Kommunikation zielführend sein können, ist noch zu untersuchen.

5. Bericht des Bundesrechnungshofs vom 5. Februar 2015

5.1 Rechtsgrundlage für den Einsatz von Quellen-TKÜ bei Strafverfahren

Der Bundesrechnungshof empfiehlt in seinem Bericht an die Berichterstatter für den Einzelplan 06 des Haushaltsausschusses des Deutschen Bundestags nach § 88 Abs. 2 Bundeshaushaltsordnung vom 5. Februar 2015 im Hinblick auf die Kosten der in der Entwicklung befindlichen Software, die Rechtsgrundlage für die Durchführung von Quellen-TKÜ-Maßnahmen zu überprüfen und ggf. anzupassen, um Rechtssicherheit hinsichtlich des Einsatzes von Quellen-TKÜ durch das BKA im Bereich der Strafverfolgung zu schaffen.

Maßnahmen des BKA im Bereich der Gefahrenabwehr stützen sich auf die Regelung des § 20l Abs. 2 i.V.m. § 4a BKA-Gesetz. Danach kann das BKA das Instrument der Quellen-TKÜ im Rahmen der Abwehr von Gefahren des internationalen Terrorismus einsetzen. Im Bereich der Strafverfolgung fehlt es bislang an einer expliziten Rechtsgrundlage. Aus diesem Grund stellt der Generalbundesanwalt in Ermittlungsverfahren, die unter seiner Sachleitung durchgeführt werden, keine Anträge auf Anordnung von Maßnahmen der Quellen-TKÜ beim Ermittlungsrichter des BGH.

Der Koalitionsvertrag für die 18. Wahlperiode sieht indes die Schaffung einer klarstellenden, expliziten Rechtsgrundlage für die Quellen-TKÜ vor. Die Federführung hierfür liegt beim Bundesministerium der Justiz und für Verbraucherschutz. Sobald eine klarstellende, explizite Regelung in die StPO aufgenommen wurde, kann das BKA das Instrument der Quellen-TKÜ auch im Bereich der Strafverfolgung einsetzen.

5.2 Einsatz von Fremdsoftware neben selbst programmierter Software

Der Bundesrechnungshof hat Zweifel, dass die vom BKA angestrebte Nutzung einer (SLB-konformen) kommerziellen Quellen-TKÜ-Software als zusätzliche/alternative Software neben der Eigenentwicklung (für den Entdeckungsfall sowie ggf. zur Deckung zusätzlicher funktioneller Bedarfe wie z. B. die Unterstützung mobiler Plattformen) im Einklang mit den Maßgaben des Haushaltsausschusses des Deutschen Bundestags steht.

Gemäß des Maßgabebeschlusses des Haushaltsausschusses des Deutschen Bundestags vom 8. November 2012 ist die Aufgabe des CC ITÜ die Erfüllung der Bedarfe der Sicherheitsbehörden nach Überwachungssoftware. Dies beinhaltet (gemäß Ziffer 6) auch die Bereitstellung einer weiteren Software zur Quellen-TKÜ für den Fall der Enttarnung der eingesetzten Software. Neben dem Vorteil der Redundanz eröffnet die Nutzung einer Fremdsoftware zukünftig gegebenenfalls die Möglichkeit, funktionale Bedarfe, die durch Eigenentwicklungen noch nicht abgedeckt werden können, zu erfüllen.

5.3 Erfolgskontrolle

Der Bundesrechnungshof schätzt die bisherige Erfolgskontrolle (im Sinne von § 7 Bundeshaushaltsordnung i.V.m. den Verwaltungsvorschriften 2.2) des BKA bei Einsätzen von Quellen-TKÜ und Online-Durchsuchung nicht für alle Fallkonstellationen als geeignet ein und empfiehlt eine Verbesserung der Erfolgskontrolle, um die Instrumente Quellen-TKÜ und Online-Durchsuchung auf ihre Geeignetheit und Wirtschaftlichkeit hin evaluieren zu können.

Die Anwendung klassischer Methoden der Erfolgskontrolle im betriebswirtschaftlichen Sinne, z. B. zur Ermittlung der Wirtschaftlichkeit eines Instrumentes, ist nach Auffassung des BMI und des BKA im Kontext der hier betrachteten polizeilichen Ermittlungsinstrumente nicht sinnvoll. Das BKA hat bei den bislang durchgeführten Maßnahmen der Quellen-TKÜ und Online-Durchsuchung nach Auffassung des BMI und des BKA geeignete Erfolgskontrollen durchgeführt. Gleichwohl wird das BKA den gemeinsam mit den Bundesländern erarbeiteten Qualitätssicherungsprozess einem Evaluations- und Revisionsprozess unterziehen und ggf., basierend auf den Ergebnissen, überarbeiten.

Würde diese Argumentation stimmen, so bräuchte man auch eine dritte, vierte , …, Variante.

Die wahren Gründe dürften andere sein. Zentrales Problem ist, wie und mit welchem Aufwand wird der „legale“ Trojaner in das Ziel-System gebracht? Den „legalen“ Trojaner braucht man für gerichtsfeste Beweise.

Für Installation, Wartung und Verschleierung desselben ist ein mächtigeres Implant zweckmäßig.

Rechtsanwälte sollten hartnäckig aufklären wie „Bundestrojaner“ auf ein System gelangt sind, und ob dabei nicht legale Methoden angewandt wurden.

Wer mal Lust hat zu Spielen, sich aber nicht wirklich einen Trojaner an Board holen möchte, sollte sich „ITALC“ mal anschauen!

… jupp, im ersten Moment … ein Programm für Schulen … aber das Teil kann man so installieren, das es nicht entdeckt und via Taskmanager abgeschossen werden kann!

Gut, ich muss mir das Ding nochmal ansehen, aber vor 5 Jahren, war dieser Modus richtig Geil gemacht!

Meiner Meinung nach sollte ein Staat Entwickler von Schadsoftware eher bestrafen, als sie zu belohnen, indem man sie durch den Kauf ihrer Produkte finanziell unterstützt.

Kennst du noch den Kalten Krieg?

Nun … da wurde von den Militärberatern behauptet, die Russen würden an der und dieser Waffe bzw. deren Entwicklung arbeiten … und dass das US Militär das jetzt auch tun müsse!

… das US Militär forschte … und sie hatten den Vorsprung erarbeitet, warum?

Nun, die Russen hatten nicht in dieser Richtung entwickelt!

… ist Vergleichbar mit den Chemiewaffen Trucks aus dem Irak!

Erfinder der Trucks? … ein amerikanischer Student …

Mit den Staatstrojanern ist ein ähnliches Wettrüsten und -lügen im Gange!

eine parabel aus vergangenen zeiten:

frage: „worin liegt der unterschied zwischen nazi deutschland und der schweiz?“

antwort: „falls es um fünf uhr früh an meiner haustüre in der schweiz klingelt ist es der milchmann.“

zu den rechtsanwälten:

https://rechtsanwaelte-gegen-totalueberwachung.de/

„Durchleiteserver in den Vereinigten Staaten Von Amerika“, noch Fragen?

Prima. Recht ist der Bundesregierung egal, das sehen „ihre“ Bürger dann aber auch nicht anders. Für die genannten Trojaner gab es kleine Tools wie DETECT und MILANO. Falls einem wirklich so ein Pferdchen unters Lasso gerät, schön den Rechner weiterlaufen lassen. Dann einen Dompteur suchen. Viele gibt es noch nicht, mit zunehmender Verbreitung von hölzernen Pferdchen dieser Art ändert sich das schon. Beratschlagen, auf welcher saftigen Behördenwiese man das Pfohlen zum stolzen Pferd weiterhegen könnte. Der Bundestag ließ sich mit Phishing ködern und die grauenvolle Hightechwaffe zum Knacken der Passwörter hieß Mimikatz. Anders formuliert, im Bundestagsnetz kann nur purste Schlamperei geherrscht haben. Die Polizei von Sachsen Anhalt mag sich ja mit einem Verschlüsselungstrojaner zufrieden geben. Sowas ist nun als Beispiel für das Finanzamt von Berlin viel zu schäbig. Da müsste schon ein richtiges Bundespferdchen weiden, um die wirklich Kriminellen dieser Republik zur Strecke bringen.

Je mehr diese Dinger in Umlauf gebracht werden, desto mehr darf jeder, auch und besonders Staaten mit ihren Behörden, sich darauf gefasst machen von den eigenen Pferdchen in abgewandelter Form eins mit dem Huf zu kriegen. Die Kosten-Nutzenseite oder das Recht wären mir Wurst. Aber wer sowas verbreitet, wird eher früher als später zum Opfer seiner eigenen Kreation. Das sollten die Schnüffler grundsätzlich im Hinterstübchen haben. Die Leistungsfähigkeit dieser Art Software ist wirklich beeindruckend. Die Anwendungsmöglichkeiten sind spektakulär. Wie nicht erst Stuxnet bewies. Für so eine tolle Software sind kleine Kriminelle einfach zu schäbig.

Ziemlich egal, wo die sitzen. Alles …..löcher. Wen sie solch tolle Wanzen bereitstellen, sollte man das Angebot nicht ausschlagen. Was die bieten, ist doch sensationell. Warum das Zeug nicht „umstricken“ und an den Absender zurückschicken? Wer kann sich schon einen Millionen-teuren-Exploit leisten? Wenn man den frei Haus geschenkt kriegt, wäre doch super! Der zuständige US-Minister meinte, seine Truppe würde jeden Rechner in 2 Minuten bis 4 Stunden kassieren. Mein Rechner würde wohl um 2 Stunden kosten. Was wollen die mit Hunderttausenden oder Millionen Dateien, die rein garnichts besagen? Aber bei dem Angebot könnte ich vielleicht was mit ihren Daten anfangen….. :-) Dieses Gemäkel, egal, gegen wen gerade versperrt die Aussicht auf tolle Erkenntnisse.

Wenn mir so ein tolles Pferdchen begegnet, schenke ich es dem Finanzminister. Da wird es bestimmt wahre Wunder rausfinden. Für Kriminelle oder Terroristen ist so eine tolle Software viel zu schade. Die zur Zeit gängigen Lassos zum Finden des Bundestrojaners heißen DETECT und beim FinSpion MILANO. Es wäre aber ein 6-er im Lotto so eines Holzpferdchens Fänger zu sein. :-)

Laufen die schicken Hackertools auch unter Linux? :-) Mein Windows-Wirt hat leider keine DNS-Server-Einträge, der ist voll doof und kommuniziert so ungerne.

Kann man die Hackertools auch irgendwo gehackt runterladen und testen? Ich will auch endlich mal alles bespitzeln, was nicht bei drei auf den Bäumen ist. Aber stimmt ja, das wäre eine Straftat, dürfen also nur die „Guten“.

Ach und zu den Spuren, ich wette man findet irgendwo etwas, entweder in der Registry, im RAM, im Traffic oder den temps. Wobei ich dann gerne dreist wäre, Trojaner drauflassen, Traffic in der Firewall abklemmen. Macht am meisten Spaß und ist am effektivsten. Oder schön tracen gehen und sich die Amiserver angucken.

… Linux Tools entwickelt man auf Windowsmaschinen, Windows Tools auf Linuxmaschinen, Java Spielzeug (Android, Webanwendungen die im Browser ihr Werk tun) mit viel Umsicht!

Linux … ist wie mit Mac OS (z.B. Eier Phone) … je populärer, desto mehr Aufmerksamkeit!

… ergo mehr Viren, Würmer, Trojaner für dieses populärgewordene OS!

Schlecht wenn man noch mit einem veralteten Linux durch die Gegend sockt!

Zumal meist über die Browser der Einstieg gelingt, da sich die meisten Nutzer so sicher fühlen, wie du!

Bei Windows sind immer Skurrile Typen am werkeln, um dem Kommunikationsbedürfnis genau diesem OS entgegen zu wirken!

… bei Linux wird das ja nicht gebraucht, also macht es kaum einer … die Kommunikation über einen lokalen Proxy jagen, um die Kommunikation zu kontrollieren … http://ipsecrets.com … bzw. http://ipcheck.info/ … sind echt Hilfreich … manch einer hat sich schon etwas erschreckt, wie gesprächig ihr „Sicheres Linux“ in Wirklichkeit ist!

… und dann präsentierte ich eine Windows XP Büchse … nicht mehr Supportet, aber gehärteter, als die „sicheren“ Linux Büchsen!

Klar, das kommt auch auf das Sicherheitskonzept an, welches man fährt. Ich kann auch ein Windows 7-System härten, so dass es extrem aufwändig wäre in dieses einzudringen, ohne erwischt zu werden oder wie Du schreibst das gute alte XP. Linux bzw. genauer Debian hat bei mir allerdings den Sinn einen Tor-Gateway zu betreiben. Diese Speziellen Distris sind ziemlich gut gegen Eindringversuche geschützt, außer klar die stehen auf einem Tor – Node und hebeln dort die Kommunikation aus oder Du pflegst das System nicht.

Ubuntu würde ich zum Beispiel gar nicht empfehlen. Im Grunde alle Distris nicht, die Socialplugins beinhalten oder Cloudservices anbieten.

Der Browsercheck ist ne gute Sache. Ich ergänze das noch mit dem hier:

https://panopticlick.eff.org/

Ist das Resultat „Yes! You have strong protection against Web tracking, though your software isn’t checking for Do Not Track policies.“ ist das ganz ok.

Sollte jeder mal abprüfen, der bisschen Datenschutz möchte und die Settings ggf. anpassen bei schlechtem Resultat.

@nachteule

https://panopticlick.eff.org/

zitat:

„Die Internetseite (panopticlick.eff.org) hat versucht, HTML5-Canvas-Bilddaten zu extrahieren, die verwendet werden können, um Ihren Rechner eindeutig zu identifizieren.

Soll Tor-Browser es dieser Internetseite erlauben HTML-Canvas-Bilddaten zu extrahieren?“

anmerkung: dann kommen verschiedene auswahlkriterien, u. a. „Nicht jetzt“ des tor-browsers

Test Result

Is your browser blocking tracking ads? ✓ yes

Is your browser blocking invisible trackers? ✓ yes

Is your browser accepting Do Not Track commitments? ✗ no = gewollt (da sich keine Site wirklich dran halten muss, siehe BKA)

Does your browser protect from fingerprinting? ✗ no = gewollt da gefälscht

interessantes posting…

früh morgens um sieben….

wirklich gut hat mir die sache mit dem „hardend“ XP gefallen

*rofl

dieser http://ipsecrets.com link funzt nicht

*grummel

der zweite link… tut… klasse daran finde ich wieviel und von welchen servern da wie blöd nachgeladen wird.

hat immerhin folgendes erkannt:

zitat:

„You are using Tor.“

http://ip-secrets.com … Copy ’n Paste ist doch zu etwas gut! Danke für den Hinweis!

… ich habe den Bindestrich vertippert!

funzt…

:-)

thx a lot.

cut & copy *g

Facts about your IP

Data, you offer in every case

Your current IP-Adress: xxx.xxx.xxx.xxx (https-Test)

Your WebRTC IP-Adress: Click here

Your origin: Germany

Your Browserstring: Mozilla/5.0 (Windows NT 6.1; rv:45.0) Gecko/20100101 Firefox/45.0

Your Operating system: Windows 7

Your Browser: Mozilla Firefox

nun ja… nix ist leichter als das uas ( user agent string == browser kennung ) zu faken.

resüme:

ich nutze einen auf das tor net angepassten firefox, wurde jedoch nur als firefox erkannt und alles andere… z. b. Germany, weit daneben.

( die ip wurde aus gründen der datensicherheit xxx.xxx.xxx.xxx, da sie ebenfalls nicht mit meiner nativen übereinstimmt )

ansonsten…

die im trüben fischen…

*lach

Ihr habt es ja schon anklingen lassen: Drogen. Hierzu ein alter Artikel von Sebastian Heiser: Staatstrojaner gegen Drogendealer.

Die geleakten Daten befinden sich auch auf (m)einem Server, falls manche sich keine Torrents ziehen können/möchten.

TOR: azgtmlllck64px6i.onion/leaks

ClearNet 1: azgtmlllck64px6i.onion.to/leaks

ClearNet 2: azgtmlllck64px6i.onion.cab/leaks

The Hidden Gateway