Das Bundeskriminalamt (BKA) verfügt über mindestens drei verschiedene Trojaner-Programme für unterschiedliche Zwecke. Dies geht aus den Antworten auf mehrere parlamentarische Anfragen der letzten zwei Wochen hervor. Es handelt sich demnach um ein Modell zur „Online-Durchsuchung“, eines zur „Quellen-Telekommunikationsüberwachung“ sowie die „Übergangslösung“ der britisch-deutschen Firma Gamma International.

Mit der „Online-Durchsuchung“ wird der gesamte Rechner einer Zielperson durchstöbert, alle Aktivitäten können protokolliert oder Dateien ausgeleitet werden. Die „Quellen-TKÜ“ darf demgegenüber nur einzelne Kommunikationsvorgänge abhören, etwa Internettelefonie via Skype oder andere Messenger-Dienste, sofern sie das Voice over Internet Protocol (VoIP) benutzen. Unklar ist, ob das BKA mit der „Quellen-TKÜ“ auch Mail-Programme kompromittieren darf, wenn diese eine Ende-zu-Ende-Verschlüsselung nutzen.

Nach einem Urteil des Bundesverfassungsgerichts vom Februar 2008 zum Einsatz staatlicher Schadsoftware steht das Bundesinnenministerium unter Druck: Denn es muss durch nachprüfbare „technische Vorkehrungen und rechtliche Vorgaben“ sicherstellen, dass sich eine „Quellen-TKÜ“ ausschließlich auf „Daten aus einem laufenden Telekommunikationsvorgang“ beschränkt. Weitere Programme dürfen nur dann abgehört werden, sofern sie für diesen „laufenden Kommunikationsvorgang“ notwendig sind. Keinesfalls darf ein gesamter Rechner durchsucht werden. Das BKA hat die Vorgaben mittlerweile in einer „Standardisierenden Leistungsbeschreibung“ niedergelegt.

In einer Studie des Bundesinnenministeriums werden derzeit „grundrechtsschonende Alternativen zur Quellen-TKÜ“ erforscht. Hier ist aber keine Entwarnung angesagt: Geprüft wird, wie verschlüsselte Telefonie geknackt oder Backdoors in Programme eingebaut werden könnten. Nur dann würde auf Trojaner verzichtet.

2,2 Millionen Euro für „Übergangslösung“ und „Eigenentwicklung“

Im Oktober 2011 veröffentlichte der Chaos Computer Club den Quellcode von zwei DigiTask-Trojanern und zeigte Schwachstellen auf, darunter die Ausleitung der Daten über Server in den USA. Der BKA-Präsident Jörg Ziercke riet Landeskriminalämtern daraufhin angeblich vom Einsatz der DigiTask-Software ab.

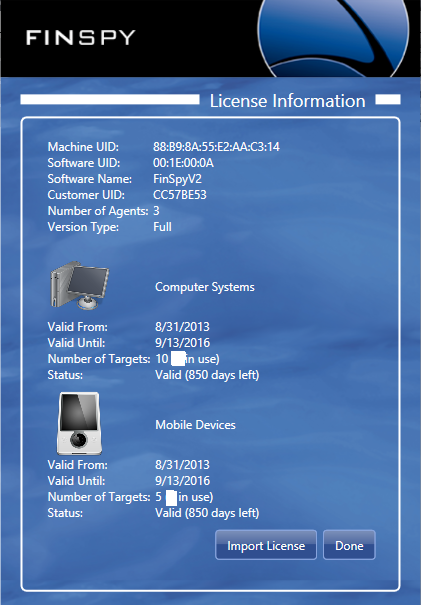

Die Bundesregierung kündigte danach die „Eigenentwicklung“ von Trojanern an. Nach einem Beschluss des Haushaltsausschusses wurden hierfür 2,2 Millionen Euro als Sachmittel bereitgestellt. Als „Übergangslösung“ beschaffte das BKA aus dem gleichen Finanztopf einen Trojaner von Gamma International, der mit 150.000 Euro Lizenzgebühren vergleichsweise billig daherkommt (schon für die vorangegangene „Testgestellung“ verlangte die Firma lediglich 500 Euro).

In einer nun vorliegenden Antwort schreibt das Bundesinnenministerium, der große Bundestrojaner zur „Durchführung von Maßnahmen der Online-Durchsuchung“ sei fertig entwickelt und „einsatzbereit“. Welche Firmen dabei geholfen haben, bleibt offen.

Demgegenüber kommt die Entwicklung des kleinen Bundestrojaners zur „Quellen-TKÜ“ nur schleppend voran: Dieser befinde sich „nach Abschluss der Architekturarbeiten“ derzeit in einer „Implementierungsphase“. Einen Termin für die „Einsatzbereitschaft“ der Software kann die Bundesregierung „nicht mit ausreichender Genauigkeit“ angeben. In früheren Mitteilungen war stets von Ende 2014 die Rede.

Münchener Klüngel probiert Trojaner aus

Zunächst sollen „ausführliche Softwaretests und die Quellcodeprüfung“ vorgenommen werden. In anderen Worten: Der kleine Bundestrojaner soll in verschiedenen Szenarien ausprobiert werden. Dafür holt sich das BKA Hilfe von mindestens drei privaten Anbietern. Hierzu gehört bekanntlich die Firma CSC Deutschland Solutions GmbH, eine Tochterfirma des wegen der Zusammenarbeit mit dem Militärgeheimdienst NSA in Verruf geratenen US-Konzerns CSC. Die deutsche CSC habe laut dem Bundesinnenministerium „beim Projektmanagement, bei der Erstellung der Softwarearchitektur sowie bei der Vorbereitung der Quellcodeprüfung“ geholfen. Die Münchener Firma 4Soft wurde für ein „Coaching bei der Projektdurchführung“ unter Vertrag genommen.

In allen Antworten auf parlamentarische Anfragen zu Trojanern hatte die Bundesregierung die Rolle der Firma Elaman verschwiegen. Vergangene Woche hieß es aus dem Bundesinnenministerium, dass die in München ansässige Überwachungsspezialistin ebenfalls beim Ausprobieren der Software zur „Quellen-TKÜ“ behilflich ist. Elaman kümmerte sich demnach um Tests der „Fremdbeschaffung“, also des vorübergehend angeschafften Trojaners von Gamma International.

In allen Antworten auf parlamentarische Anfragen zu Trojanern hatte die Bundesregierung die Rolle der Firma Elaman verschwiegen. Vergangene Woche hieß es aus dem Bundesinnenministerium, dass die in München ansässige Überwachungsspezialistin ebenfalls beim Ausprobieren der Software zur „Quellen-TKÜ“ behilflich ist. Elaman kümmerte sich demnach um Tests der „Fremdbeschaffung“, also des vorübergehend angeschafften Trojaners von Gamma International.

CSC Deutschland und Elaman sollen sicherstellen, dass sich die „Erhebung von Daten auf dem Zielsystem“ auf einen „laufenden Kommunikationsvorgang“ beschränkt. Wie das technisch funktionieren soll will das Bundesinnenministerium nicht erklären. Das auf fremden Rechnern „eingebrachte Programm“ sei aber so gestaltet, dass „auf dem Zielsystem genau diese Daten eindeutig identifiziert“ würden. Nur jene würden dann an das BKA ausgeleitet.

Keine unabhängige Prüfung

Geschäftsführer von Elaman ist Holger G. Rumscheidt, der früher bei Siemens in München im Bereich „Voice and Data Recording“ (VDR) tätig war. 2008 hatten mehrere Zeitungen recherchiert, wie eng Siemens VDR mit dem deutschen Auslandsgeheimdienst zusammenarbeitet. 2009 wurde der Bereich aus der Schusslinie genommen und an einen Münchener Finanzinvestor verkauft. VDR firmiert nun unter dem Namen Trovicor, einer weltweit bekannten Adresse für digitale Abhörzentren.

Gamma International war letztes Jahr in „FinFisher“ umbenannt worden. Geschäftsführer ist mittlerweile der Vielreisende Stephan Ölkers. Die Firma wurde kürzlich Ziel eines Gegenangriffs von Hackern, in dessen Folge 40 Gigabyte interner Firmenkommunikation geleakt wurde. Es bestätigten sich vom früheren Firmeninhaber Martin J. Münch abgestrittene Berichte, wonach die Firma Trojaner an autoritäre Regierungen verkauft.

BKA-Trojanerschmiede mit Bayern, Hessen und Baden-Württemberg

Für die Entwicklung der staatlichen Schadsoftware hatte die Bundesregierung 2012 das „Kompetenzzentrum Informationstechnische Überwachung“ (CC ITÜ) eingerichtet. Die Trojanerschmiede war zunächst mit 30 Planstellen versehen worden, die infolge von „internen und externen Personalgewinnungsmaßnahmen“ besetzt wurden.

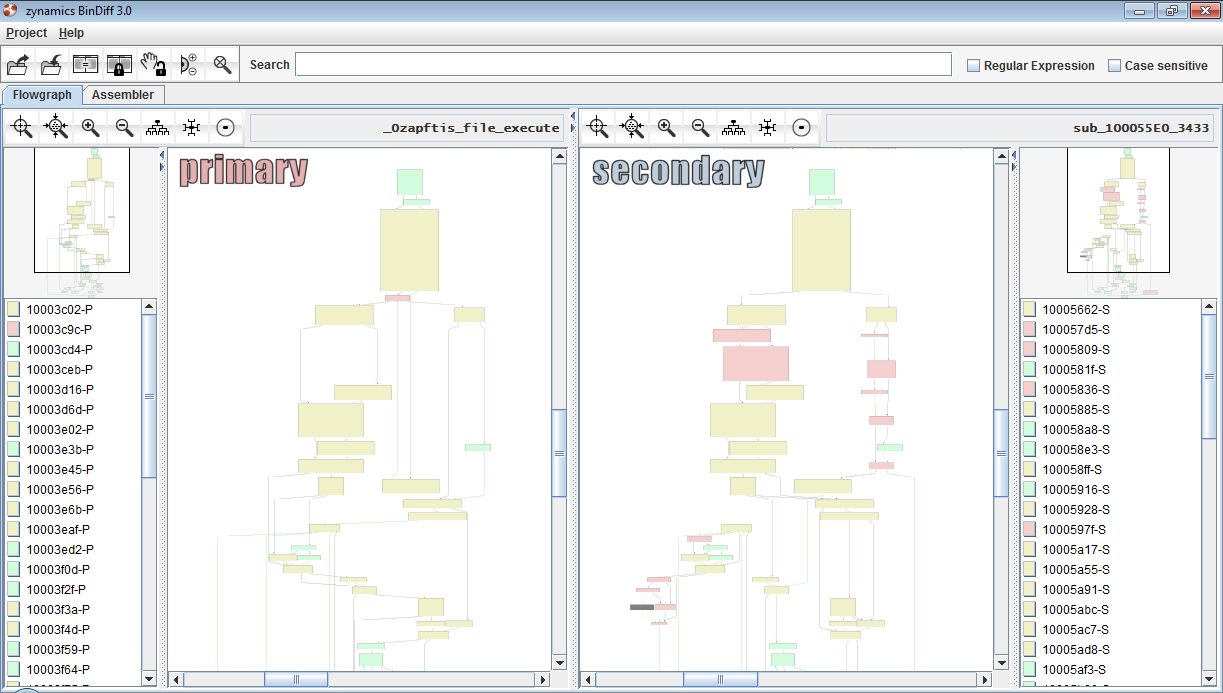

Das CC ITÜ bildet unter dem Kürzel „KI 4“ eine eigene Referatsgruppe im BKA und setzt sich aus den drei Fachbereichen „Softwareentwicklung und -pflege“, „Einsatz und Service“ sowie „Monitoring, Test und Protokollierung“ zusammen. Sie stellen sicher, dass die großen und kleinen Bundestrojaner fortentwickelt und für den jeweiligen Einsatzfall maßgeschneidert werden. Vor jedem Einsatz werden sogenannte „netzwerkforensische Untersuchungen“ vorgenommen, um das Zielsystem zu analysieren. Hierfür werden Informationen aus der Telekommunikationsüberwachung genutzt, um Aussagen über das zu infiltrierende Betriebssystem, dort installierte Programme oder Virenscanner zu erhalten. Dann werden die Trojaner entsprechend angepasst.

Obwohl das CC ITÜ eine Bundeseinrichtung ist, sind die drei Landeskriminalämter Bayern, Hessen und Baden-Württemberg mit eigenen MitarbeiterInnen an Bord. Schon vorher war das das Bayerische LKA involviert: Die Behörde war nach dem DigiTask-Debakel anlässlich der erstmaligen Vorstellung von Gamma-Trojanern in Belgien zusammen mit dem BKA angereist.

Private Firmen und Institutionen sind nach Angaben des Bundesinnenministeriums nicht direkt in das CC ITÜ eingebunden. Es ist aber denkbar, dass sich MitarbeiterInnen von Gamma International, Elaman oder anderen Abhördienstleistern vorübergehend beim BKA anstellen lassen.

Welche Trojaner nutzen Geheimdienste und Zollbehörden?

Auch das Zollkriminalamt (ZKA) und der Bundesnachrichtendienst (BND) verfügen über Trojaner-Programme. Immer noch ist aber völlig unklar, welche Anwendungen welcher Firmen genutzt werden: Entsprechende Angaben stuft die Bundesregierung als geheim ein, was selbst von wohlgesonnenen ExpertInnen kritisiert wird. Immerhin ist bekannt, dass das ZKA auch im CC ITÜ mitarbeitet. Dies deutet darauf hin, dass auch die Wolfgang Schäuble (CDU) unterstehenden Zollbehörden die beiden vom BKA entwickelten Bundestrojaner einsetzen wollen.

Wie das BKA hatte auch das ZKA früher Trojaner von DigiTask genutzt. Mehrere Aufträge zur Lieferung von Hard- und Software sowie für Lizenzen summieren sich seit 2008 auf mindestens 2,9 Millionen Euro. Einige Jahre zuvor war der damalige DigiTask-Inhaber zu einer Haftstrafe verurteilt worden: Es ging um Bestechung von Zollbehörden, um bei Aufträgen begünstigt zu werden. Inwiefern die DigiTask-Trojaner beim Zoll mittlerweile ebenfalls durch eine „Übergangslösung“ ersetzt wurden, ist nicht bekannt. Die Zollkriminalämter haben die Software laut Aussage der Bundesregierung 2012 nicht mehr genutzt. DigiTask hatte dies zuvor anders dargestellt.

„Sicherstellung der Telekommunikationsüberwachung in der Zukunft”

Die Bundesregierung nimmt bislang nicht öffentlich Stellung, inwiefern das BKA, das ZKA oder der BND hierzu bereits in der Lage sind oder sich für Anwendungen wie „FinSpy Mobile“ interessieren. Alle Antworten auf entsprechende Nachfragen sind als geheim eingestuft.

Bekannt ist aber, dass sich ZKA, BKA, BND, die Bundespolizei und der deutsche Inlandsgeheimdienst regelmäßig zu einem „Runden Tisch zur Sicherstellung der Telekommunikationsüberwachung in der Zukunft“ treffen. Im Januar hatte sich eine Unterarbeitsgruppe mit neuen „organisatorischen und personellen Herausforderungen“ auf dem „Gebiet der Telekommunikation“ befasst. Alle Sicherheitsbehörden des Bundesinnenministeriums koordinieren sich überdies zu „Markt- und Techniktrendbeobachtungen“ in einem „Strategie- und Forschungszentrum Telekommunikation“ (SFZ TK).

menschenrechte, bürgerrechte, etc. usw. ?

scheiss drauf, willkommen im überwachungs deutschland und den arschk….. speichellecker der USA…

nicht vergessen, wählen ändert was…. ha ha ha ha…..

oder auf die strasse gehen, wie in der ddr wegen der stasi, honni, etc. … welcher von den vollpfosten hat die amtierenden gehirnamputiertender partein den gewählt? *facepalm*

dumm, dümmer, deutschland!1!

remember remember the 5th of november ….

wird sowieso zensiert….

Ihr habt es so gewollt!

NEIN?

.

Was habt „IHR“ dagegen unternommen…

Komfortzone zu bequem?

.

Dann wird es noch schlimmer kommen… schaut nicht dumm arbeitet und guckt Brot und Spiele…

11×2 Deutschland ein Sommermärchen…

Was man immer dazusagen sollte: Zur Strafverfolgung gibt es auch noch gar keine Rechtsgrundlage für den Trojaner-Einsatz! Die Strafprozessordnung sieht nämlich keinen Trojaner-Einsatz vor. Das war bzgl. der Quellen-TKÜ mal umstritten, inzwischen sieht das aber auch der Generalbundesanwalt so, also die dem BKA vorgesetzte Staatsanwaltschaft. Details zur Rechtslage finden sich zB in diesem Aufsatz von 2009, der aber immer noch aktuell ist, sowie im „Strafverteidiger“ 2013 Seite 470 (Zusammenfassung bei Jurion).

D.h. das BKA und manche Länder-Polizeien dürfen zwar Trojaner einsetzen (meist sowohl zur OD als auch zur Quellen-TKÜ), aber nur zur Gefahrenabwehr, nicht zur Aufklärung von Straftaten. Ob es Sinn macht, allein dazu Millionensummen auszugeben, ist eine Frage, die die Rechnungshöfe in Bund und Ländern interessieren sollte.

Auch logisch (@vieuxrenard) ist der Einsatz von Trojanern durch Polizeibehörden fragwürdig. Klar ist, dass Trojaner Werkzeuge von Verbrechern sind. Klar ist, dass sie gegen Menschen eingesetzt werden. Klar ist auch, dass die Behörden hier Mensch mit Computer gleichsetzen. Das aber ein Haufen Bits nichts ist, als eine nicht statistische Verteilung von Elektronen, das wird übersehen. RAM-Inhalte beweisen absolut gar nichts, weder Unschuld noch Schuld. Sie können beliebig manipuliert werden. Ich könnte auch ein Bleistiftbild zeichnen. Auch das beweist gar nichts. Wieso sollte dann Speicherinhalt irgend etwas „beweisen“. Weil reale Gespräche überwacht werden? Gut, dann wird Sprechen wird zur Straftat. Doch Worte beweisen überhaupt nichts. Behaupten kann ich Alles. Es braucht Belege in einer Realität. Es braucht einen begründeten Verdacht und keinen Generalverdacht.

Als das Verfassungsgericht den Abschuss von Flugzeugen mit Terroristen verboten hat, da war es nicht möglich, sich auf Menschlichkeit zu berufen und eine Vorschrift, einen Algorithmus so zu begründen. Die einzig mögliche Rechtfertigung für das Urteil ist: „Der Zweck heiligt nicht die Mittel. Wir wollen nicht zu Verbrechern werden“.

Daraus lernen wir: Terror kann nicht mit Terror bekämpft werden. Auch wenn der Abschuss eines Flugzeugs eine ganz andere Klasse ist, für den Trojaner der Behörden gilt genau das Selbe. Wir können nicht zu Verbrechern werden um Verbrechen zu bekämpfen. Das gebietet das Grundgesetz. Das ist der bindende Vertrag des Staates mit mir. Wir können Wohnungstüren einfach eintreten. Wir dürfen nicht einfach Briefe öffnen oder Telefongespräche mithören. Wir dürfen weder die Integrität von Rechnersystemen noch von Kommunikation so einfach gefährden. Wenn Polizei zur potentiellen Bedrohung für Jeden wird, dann hat sich der Rechtsstaat selbst abgeschafft. Die gewaltsame Öffnung einer Wohnung, eines Briefs kann man sehen. Den Trojaner soll man aber per Definition nicht bemerken. Wenn Telefonüberwachung nahezu niemals konkret zugegeben wird, obwohl das nicht legal ist, dann erfährt sicher niemand etwas von dem Trojaner – so meint man jedenfalls und hält die Menschen für sehr dumm. Wollen die Behörden wirklich einen Rüstungswettlauf? Dummerweise können sie gegen echte Verbrecher nur verlieren. Dummerweise verliert nur Hein Doof, Du, ich, aber keine Mafia.

Die Sicht der Regierung und der Behörden ersetzt Rechtsstaat durch Technokratie. Technokratie ist eine Form der Diktatur. Die Ursache ist, die Regierung versteht die Hintergründe nicht. Internet, Computer sind nur Neuland und werde es ewig bleiben. Wohl oder übel müssen wir alles, was die Väter des Grundgesetzes, Gewerkschaften, sogar Parteien und viele Einzelpersonen in der Realität gegen den Starrsinn erkämpft haben noch einmal erringen.

Noch einmal befinden wir uns im tiefsten Mittelalter.

Bei uns im Teletubbie-Land ist es niemals erforderlich irgendwen abzuhören oder irgendein Beweismittel sicherzustellen. Was sollte das schon beweisen, alles ist manipulierbar! Hast du Matrix gesehen?

Hier brauchen auch Polizisten keine Dienstwaffe. Waffen sind Mittel der Verbrecher und müssen für den Staat tabu sein. Inspector Butters löst die Fälle allein durch Deduktion, das ist möglich. Und wenn er dem Täter dann auf die Schulter tippt, weiß der, dass er verloren hat, und begibt sich in seine Zelle. Beweismittel sind keine Menschen, das verwechseln die Behörden, die alles durch ihren Generalverdacht sehen, der steht nämlich so in der StPO schwarz auf weiß: Generalverdacht!…Scheiße, ich muss jetzt kiffen.

Keine Ahnung, was Du rauchst.

Aber mit Computerbeweisen kenne ich mich etwas aus. Tatsache ist, die Algorithmen des Dataminings sind „gut“ geeignet, Vorhersagen für Werbung zu treffen. Die funktionieren ein wenig so wie die Wettervorhersage. Darauf eine Strafverfolgung zu begründen ist grob fahrlässig. Verbrechen haben wenig mit Wetter zu tun. Äußerungen wie „die VDS kann ja auch Unschuld beweisen“ zeigen den Blödsinn direkt in mehrfacher Hinsicht auf.

Nur ein Argument jetzt: Wenn die Schufa schon ein massives Problem mit der Konsistenz ihrer Daten hat, wie soll das denn in den Terrordatenbanken aussehen? Garbage in, Garbage out. „Bewiesen“ ist da gar nichts.

Die Idee der „Bundes“ Trojaner entstammt den Köpfen menschenverachtender Paranoiker mit rein wirtschaftlichen Interessen und (glücklicherweise) unzureichendem Wissen über informationstechnische Systeme.

Seit 1041 Tagen ist die Bundesrepublik Deutschland ein »Rechtsfreier Raum«… und die Zählung geht weiter und weiter und weiter.

Wir von CSC sind sehr stolz darauf dieses Programm für die Regierung in Deutschland erstellt zu haben! Mit Terrorismus kennen wir uns nämlich aus, so haben wir schon in der Vergangenheit bewiesen das wir Folterflüge für die CIA durchführen. Wir Danken der Regierung (diese Idioten) für das Vertrauen in uns. Auch dem deutschen Steuerzahler möchten wir für das Geld was wir als Terrorunterstützer erhalten haben bedanken.

Zielführen wäre doch sicherlich aus eine Integration in das FritzOS. Denn es geht ja um die ganzen Perversen Muttis und Omis, die zu Hause Nacktbilder Ihrer kleinen Enkel in der Badewanne oder vom Strand haben. Da MUSS was passieren!

mfg

Ralf

Hallo!

Was mich mal interessieren würde sind die Voraussetzungen diesen Trojaner erfolgreich auf einem PC/Laptop zu installieren. Ob das auch von außen über das Internet (ev. vom Provider aus) möglich ist, oder ob die Hardware dazu in den Händen der Polizei gewesen sein muss.

Der folgende Link mag ein Beispiel geben wie einfach es ist unter einem Vorwand Hardware zu beschlagnahmen und was dann unter „Gefahrenabwehr“ zu verstehen ist.

https://torexitabuse.wordpress.com/tag/operation-mende/

viel Vergnügen und nicht verzagen weil das BLOG so lang ist.

mfg

wieso verzagen? tldr! bevor sich der autor dort in meterlangen exkursen ergießt, die irgendwelche teilaspekte argumentativ unterstreichen sollen, hätte er vielleicht mal zusammenfassen können, worum es überhaupt geht.

die frage nach dem installationsweg lässt sich so vereinfacht nicht beantworten. die anbieter sind da sehr selbstbewusst: injektion in vom benutzer initiierte downloads, installation über gefälschte updates durch vom user installierte software selbst, elegant kaputte dateien wie z. b. pdf, docx usw., die das nachladen und ausführen von code ermöglichen.

meiner meinung gehen erkennung und vermeidung bei dem thema hand in hand. beides ist für sich genommen untauglich.

.~.

@ all

lasst euch von diesem Bundestrojaner keine Bange mehr machen. Denn: das Teil kann längst gegen die Bundesregierung eingesetzt werden. Warum?? Guckt mal hier bei bundestrojaner.net:

http://www.bundestrojaner.net/news-Programmupdate-von-Spitzel-2-0-neu-gelauncht-173.html

Hier der Download-Link:

http://www.bundestrojaner.net/inhalt-bundestrojaner-gratis-download-3.html

Tja… diese Experten haben den Bundestrojaner längst gehackt und umgedreht!! Tja… das geschieht den Politikern sowas von recht. Ätsch!! Darueber hinaus gibt es auch schon ein Erkennungstool fuer den neuen Bundestrojaner:

https://resistsurveillance.org/

Bin gespannt, wann die neuen Entfernungstools kommen. Lange duerfte dass nicht mehr dauern.

Gruß

eure Andrea

Weiterhin hat sich auch schon der ehemalige Bundesinnenminister Gerhard Baum zu dem neuen Bundestrojaner geäußert und es riecht nach Ergänzung der Verfassungsklage:

http://www.deutschlandfunk.de/gerhart-baum-zum-bundestrojaner-der-staat-wird-hier-zum.694.de.html?dram:article_id=346287

Tja.. hoffentlich schauen sich die Verfassungsrichter diese Äußerung von Gerhard Baum mal an.

Außerdem gibt es noch einen Grund, keine Angst mehr vor diesen kriminellen Bundespolitikern zu haben. Denn: am Donnerstag ist GERICHTSTERMIN in Luxemburg. Der Fall heißt: Piratenpartei ./. Bundesregierung. Hier lesen:

https://www.piratenpartei.de/2016/02/21/piraten-eu-gericht-verhandelt-grundsatzklage-gegen-tracking-von-internetnutzern/

„+++ PIRATEN – EU-Gericht verhandelt Grundsatzklage gegen Tracking von Internetnutzern +++“

„Der Europäische Gerichtshof (EuGH) in Luxemburg verhandelt am Donnerstag über die Klage des Piratenpolitikers und Datenschützers Patrick Breyer gegen die Bundesregierung (Az. C-582/14). Auf Anfrage des Bundesgerichtshofs soll das oberste EU-Gericht darüber entscheiden, ob Anbieter von Internetportalen flächendeckend auf Vorrat speichern dürfen, wer was im Internet liest, schreibt oder sucht, oder ob Internetnutzer ein Recht auf anonyme und nicht nachverfolgbare Internetnutzung haben.“

„Patrick Breyer: „Nur wenn Regierung und Internetkonzernen die Aufzeichnung unseres Surfverhaltens verboten wird, sind wir vor Ausspähung unseres Privatlebens, fälschlichen Abmahnungen und falschem Verdacht der Strafverfolger sicher. IP-Adressen haben sich als extrem fehleranfälliges und unzuverlässiges Mittel zur Personenidentifizierung erwiesen. Und solange wir uns schon wegen des Lesens von Internetseiten verdächtig machen können, gibt es keine echte Informations- und Meinungsfreiheit im Internet.“

„Anders als die Bundesregierung vertritt die EU-Kommission vor Gericht die Meinung, dass die beim Surfen übermittelte Nutzerkennung (IP-Adresse) dem Datenschutz unterliege und nach dem deutschen Telemediengesetz nicht auf Vorrat gespeichert werden dürfe. Zuvor hatte bereits ein Gerichtsgutachten ergeben, dass ein sicherer Betrieb von Internetportalen (Webservern) bei entsprechender Systemgestaltung auch ohne Vorratsspeicherung von IP-Adressen möglich sei.“

„Breyer: „Wenn der Europäische Gerichtshof in meinem Sinne entscheidet, hat das weitreichende Folgen für die gesamte Internetbranche: Die webseitenübergreifende Nachverfolgung (Tracking) unserer Internetnutzung durch Werbenetzwerke wie Doubleclick und Internetkonzerne wie Facebook wäre damit unterbunden. Die schwammige neue EU-Datenschutzverordnung droht jedoch alles wieder zunichte zu machen. Ich fordere die EU-Kommission deshalb auf, nachzubessern und ein eindeutiges Verbot der anlasslosen Protokollierung unseres Surfverhaltens vorzulegen!““

„Im Vorfeld der Verhandlung am Donnerstag hat der EuGH die Parteien gebeten, sich zu der Frage zu äußern, ob die Surfprotokollierung der Bundesregierung zur „Verhütung, Ermittlung, Feststellung und Verfolgung von Straftaten“ notwendig und unter diesem Gesichtspunkt mit der EU-Datenschutzrichtlinie vereinbar sein könnte. Patrick Breyer dazu: „Nachdem die unterschiedslose Vorratsspeicherung aller Verbindungsdaten als unverhältnismäßiges Mittel der Strafverfolgung verworfen wurde, ist eine verdachtslose Erfassung sogar des Inhalts unserer Internetnutzung erst recht grundrechtswidrig. Wir brauchen sichere IT-Systeme, keinen Generalverdacht gegen alle Internetnutzer! Europa ist aufgerufen, der NSA-Methode einer Totalerfassung des digitalen Lebens eine klare Absage zu erteilen und den Grundrechten auf Informations- und Meinungsfreiheit im Internet zur Geltung zu verhelfen.““