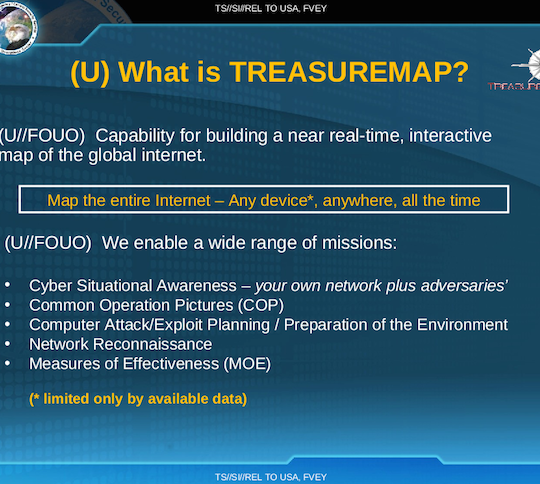

Die NSA sitzt offensichtlich auch in den Netzen der Deutschen Telekom und anderen deutschen Providern. Das berichtet der SPIEGEL in seiner aktuellen Ausgabe und bezieht sich auf die sogenannte Treasure Map. Dieses Dokument aus den Snowden-Enthüllungen zeichnet eine Weltkarte der Netzwerke und dokumentiert u.a. die Ein- und Ausgänge in unterschiedliche Netze über das sich die Überwacher von NSA & Co bewegen. Die Treasure Map ist dabei nicht neu, bereits vor einem Jahr berichtete die New York Times darüber. Und dazu gab es die Info, dass die NSA in über 50.000 Netzwerken sitzen will. Aber jetzt gibt es konkrete Namen deutscher Unternehmen.

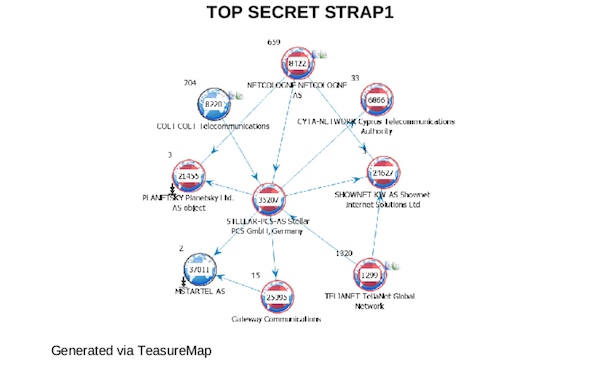

Neu ist, dass zu den betroffenen Netzen auch die der Deutschen Telekom und Netcologne gehören. Beide Unternehmen wollen davon nichts wissen, wahrscheinlich sind einfach die eingesetzten Router unsicher und NSA & Co gehen über Hintertüren oder ihnen bekannte Sicherheitslücken in die Netzwerke. Und greifen dort dann unsere Daten ab.

Da es sich bei Netcologne um einen regionalen Anbieter handelt, ist es gut vorstellbar, dass die NSA oder einer ihrer Treasure-Map-Partner in diesem Fall von Deutschland aus in das System eingebrochen ist. Das wäre ein klarer Rechtsbruch und möglicherweise ein weiterer Fall für den Generalbundesanwalt, der bislang nur in der Sache des abgehörten Mobiltelefons der Bundeskanzlerin ermittelt.

Ebenfalls betroffen sind die drei deutschen Teleport-Anbieter Stellar, Cetel und IABG. Diese bieten Internet über Satelliten an. Für Spiegel-Online hat Laura Poitras den SPIEGEL-Journalisten Marcel Rosenbach zur Firma Stellar in Hürth begleitet, wo dort Mitarbeitern die Erkenntnisse gezeigt wurden, inklusive den Informationen, dass diese Mitarbeiter selbst totalüberwacht werden. Davon gibt es ein Video.

Der SPIEGEL suggeriert am Ende, dass da noch mehr Enthüllungen zu kommen könnten:

Es gibt ausweislich der geheimen Unterlagen noch weitere Daten aus Deutschland, die permanent zur Aktualisierung der globalen Schatzkarte beitragen. Von den insgesamt 13 Servern, welche die NSA weltweit eigens zu dem Zweck betreibt, den aktuellen Datenverkehr im Internet zu verfolgen, steht einer in Deutschland. Wie die übrigen Maschinen arbeite das Gerät, das im Zeichen des Totenkopfs Daten ins geheime NSA-Netz schickt, dort „gut getarnt“ und „unauffällig“ in einem Datencenter.

FirstLook hat eine Version des Videos auf Vimeo gestellt:

Chokepoint from The Intercept on Vimeo.

https://firstlook.org/theintercept/2014/09/14/nsa-stellar/

https://twitter.com/juliocesarfort/status/511148487816138752/photo/1

Erst Belgacom und jetzt das. Ich marodiere schon seit Monaten durch das Internet und weise jeden, der nicht schnell genug den Diskussionsthreat verlässt, darauf hin, dass Privatleute, die den „falschen“ Job haben, Ziel der NSA werden. Bisher war Belgacom mein einziges Beispiel.

Was ich festgestellt habe ist, dass diese doch recht krasse (belegte!) Eskalation nicht wirklich etwas am Verhalten der Leute ändert. Wenn man auf den Kram bei Hacker News oder Reddit hinweist, dann sammelt man ein paar Upvotes ein, erntet aber meist nicht mal eine Reply, in der jemand konstruktiv/wiedersprechend antwortet.

Es ist, als wären wir jetzt an dem Punkt, an dem die Mehrheit den Skandal ignoriert, weil sich damit unbequeme Auswirkungen auf die eigene Lebensrealität verbinden, und die Minderheit, die all dem gebannt folgt, in Schockstarre verfallen ist.

> Es ist, als wären wir jetzt an dem Punkt, an dem die Mehrheit den Skandal ignoriert, weil sich damit

> unbequeme Auswirkungen auf die eigene Lebensrealität verbinden, und die Minderheit, die all dem

> gebannt folgt, in Schockstarre verfallen ist.

Die Informationslage ist deutlich gesättigt. Das besteht größten Teils daraus, dass fast keine Woche ohne eine Meldung vergeht (Vgl. US-Diplomatendepeschen 2010). Jedoch sind wir schon an einem Punkt, wo diese Meldungen eben nicht mehr in jeder Zeitung erscheinen, sondern nur noch in den üblichen großen Zeitungen.

Alle Bürger sind zwar betroffen, jedoch kommt es dann zu folgenden Erscheinungen:

1. „Ich habe doch nichts zu verbergen“ „ich bin doch unwichtig“ // „Verschlüsselung ist mir zu kompliziert“ // „ich habe kein Internet“, etc

2. Ich habe Verschlüsselung, aber keine Sau schreibt mir verschlüsselt.

Dazu kommt ein Gefühl der Ohnmacht, selbst wenn man an der x-ten Petition unterschrieben hat, so wird das ganze gerade nur ausgesessen. Es handelt sich um ein politisches Problem. Man kann ja mit Demos und Aktionen darauf aufmerksam machen. Aber auch Petitionen verliefen bisher eher im Sande. Selbst Aktivismus wird mittlerweile nur mit einem kleinem Nicken abgetan…

Die Parteien werden nichts für uns tun, wenn wir uns befreien wollen dann müssen wir das schon selber tun. Und das fängt damit an das wir alles verschlüsseln, alle Protokolle usw müssen via default auf Verschlüsselt umgestellt werden. Interne Dienste durch das TOR Netz routen und so weiter.

TOR ist doch mittlerweile auch schon kompromittiert, oder?

kompromitiert nicht, allerdings betreiben die Dienste Honeypots, bei denen man dann alles mitsniffen kann.

Die Masse der Nutzer macht es aus, dass man quasi unter geht. Zumindest war auf einer Folie letzten Jahr die Rede von „Tor stinks“.

Es ist eher wahrscheinlich, dass man dann anhand von anderen Sachen verraten wird, ob nun irgendwelche Trackingscripte oder z.B. den Browserfingerprint

Routen ist das Stichwort: schonmal das Routing für Netzpolitik.org gecheckt? Geht bei mir (bin in D.) immer über die Schweiz. Wird also Auslands-Traffic, auch dieser Kommentar hier. Wer da wohl Zugriff drauf hat?

Wenn angeblich einer der 13 Server in DE steht, kann man dann sagen wo?

In einer US-Einrichtung oder auf „deutschem Boden“ ?

Habe ich das richtig gesehen, dass der Nutzername für den Kunden Horizon „horizon“ lautet und das Passwort „h0r1z0n“ (4:36)? Dann ist wohl in dieser Firma bei der IT-Sicherheit – vorsichtig ausgedrückt – noch Luft nach oben.

Hab ich mir auch gedacht. Naja, wenigstens nicht 12345

Schon damals schrieb Wikileaks über die Telekomiker und ihren Top Kunden BND:

https://wikileaks.org/wiki/Die_Deutsche_Telekom_und_ihr_Kunde_BND

Siehe auch

https://wikileaks.org/wiki/Talk:German_Secret_Intelligence_Service_%28BND%29_T-Systems_network_assignments,_13_Nov_2008

Im Übrigen würde ich es gut finden wenn Netzpolitik öfter mal auf das Impressum von Firmen, Webseiten, Behörden oder Personen verlinkt über die in den Artikeln berichtet wird damit man die selber anschreiben kann. Sei es sie was fragen oder seinen Dampf ablassen oder deren Antworten hier posten.

Die e-mails von den Telekomikern sind z.B.

sks@telekom.de

info@telekom.de

Allein an deren passiven und naiven Reaktion sieht man dass die davon NATÜRLICH wissen. Andernfalls hätten die sich tierisch beschwert und das wäre in der Zeitung und die hätten mit ner krassen Klage und Schmerzensgeld und Forderungen daher gekommen.

http://blog.fefe.de/?ts=aaeaaf15

Warum wurde das Dokument nicht wie sonst immer üblich direkt verlinkt ? :P Ich ergänze hiermit:

https://firstlook.org/theintercept/document/2014/09/14/treasure-map-presentation/

Hat jemand vielleicht das .pdf oder weiß wie man es von Firstlook befreien kann ? Greenwald die Pfeife hat es voll behindert gemacht dass man es nicht runterladen kann >..< Hab den deswegen schon mehrmals angeschrieben aber kam nie ne Antwort zurück … Wenn das einige von euch auch machen merkt der vielleicht dass es wichtig ist und ändert es.

https://firstlook.org/theintercept/staff/

Aaaah auf Cryptome ist Verlass. Die hatte ich ja ganz vergessen. Das ist quasi das Wikileaks 2.0. Die veröffentlichen jeden Tag irgendwelche neuen krassen Sachen. Nicht nur über Polizei und Geheimdienste auch andere Geheimnisse oder auch mal sowas wie die Klarnamen von MI6 Agenten usw. Legt euch die Seite mal am besten als Start – oder Favouriten Seite und schaut da alle paar Tage mal rein. Die haben sämtliche NSA Leaks Folien auch veröffentlicht – auf die kann und SOLL man auch ruhig öfter verlinken. Schon allein deshalb damit es sich rumspricht dass die Wikileaks 2.0 sind

So hier jedenfalls die TREASURE MAP Folie zum runterladen

http://cryptome.org/2014/09/nsa-treasure-map-der-spiegel-14-0914.pdf

Hier noch kleine Ergänzung

http://cryptome.org/2014/09/nsa-treasure-map-new-der-spiegel-14-0914.pdf

Und hier das GCHQ Dokument wegen Stellar

http://cryptome.org/2014/09/gchq-stellar-der-spiegel-14-0914.pdf

und hier kann man daran mitarbeiten:

https://phonehomebook.org/de/index.php/Index:Treasure_Map.pdf

https://phonehomebook.org/de/index.php/Index:Treasure_Map_New_Release.pdf

und

https://phonehomebook.org/de/index.php/Index:Stellar.pdf

hey Alois, die sind ja nicht mal fertig

mh fertig, was heißt in diesem Zusammenhang schon fertig?

Immerhin kannst du sie yes bearbeiten, kommentieren und mit den notwendigen Hinweisen für eine gute Auswertung versehen. Damit kannst du ein klein wenig Nutzen und hast die geringe Chance zum Gemeinwohl etwas beizutragen. Ansonsten hört dieser Würgereflex im Hals eher nie auf.