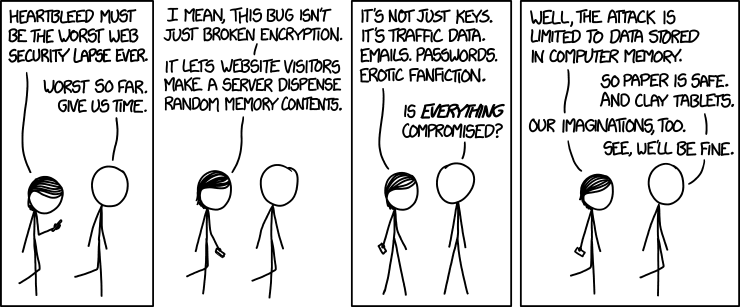

Der OpenSSL-Heartbleed-Bug hat in den letzten Tagen für Verunsicherung gesorgt. Manche sprechen vom totalen Albtraum und Super-GAU im Internet, viele Server scheinen von dem Bug betroffen zu sein – Netcraft spricht von 17,5%, darunter Twitter, GitHub, Yahoo, Tumblr, Steam, DropBox, HypoVereinsbank, DuckDuckGo. Aber der Nutzen, Passwörter zu wechseln, bevor Betreiber ihre OpenSSL-Versionen und Zertifikate ausgetauscht haben, wäre gering.

Der OpenSSL-Heartbleed-Bug hat in den letzten Tagen für Verunsicherung gesorgt. Manche sprechen vom totalen Albtraum und Super-GAU im Internet, viele Server scheinen von dem Bug betroffen zu sein – Netcraft spricht von 17,5%, darunter Twitter, GitHub, Yahoo, Tumblr, Steam, DropBox, HypoVereinsbank, DuckDuckGo. Aber der Nutzen, Passwörter zu wechseln, bevor Betreiber ihre OpenSSL-Versionen und Zertifikate ausgetauscht haben, wäre gering.

Dann tauchten auch noch Berichte auf, es sei bereits gelungen, Hunderte Yahoo-Passwörter zu ermitteln und das IT-Sicherheitsunternehmen Fox IT sprach davon, es sei besonders trivial gewesen, innerhalb von fünf Minuten habe man mit einem einfachen Script Zugangsdaten für 200 Accounts gesammelt. Die Betreiber des Tor-Projekts empfahlen sogar, sich aus dem Internet fernzuhalten, wenn man starker Anonymität bedürfe. Und wenn nicht klar war, ob der Bug im Vorfeld ausgenutzt wurde – spätestens nach seiner Bekanntgabe konnte man sich dessen sicher sein.

Kryptographie-Experte Bruce Schneier nannte den Bug katastrophal, auf einer Skala von 1 bis 10 sei er auf der 11.

Doch was tun? Wenn man nicht zu Webseitenbetreibern gehört, muss man wohl oder übel abwarten, bis von deren Seite Versionen geupdatet und Zertifikate getauscht wurden und kann sie höchstens dazu auffordern, sich schnellstmöglich darum zu kümmern. Dann gilt es, Passwörter zu ändern. Ob eine Seite weiterhin betroffen ist, kann man mit diversen Tools feststellen. Eines der ersten war dieser webbasierte Test, der jedoch manchmal falsche Ergebnisse liefert, ein Pythonskript lässt sich zum automatischen Testen mehrerer URLs nutzen und für Chromenutzer wurde ein Browserplugin entwickelt, das beim Betreten einer Seite warnt, falls diese noch anfällig ist.

Mashable.com hat eine Hit List zusammengestellt, auf der populäre Webseiten aufgelistet sind, mit Angaben ob sie betroffen waren und sind und welche Stellungnahme sie zu dem Problem abgegeben haben. Die sind nicht immer aufschlussreich, so sagte das Online-Auktionshaus Ebay, seine Nutzer müssten ihre Passwörter nicht ändern und kommentierte:

The vast majority of our services were not impacted and our users can continue to shop securely on our marketplace.

Im Zweifel lieber einmal zu viel wechseln als zu wenig. Und wenn man gerade beim Wechseln von Passwörtern ist, kann es nicht schaden, ein wenig mit Bedacht vorzugehen. Denn schwache Passwörter werden nicht erst durch OpenSSL-Bugs anfällig. Spätestens ein Selbsttest von Arstechnica, bei dem ein vormals unerfahrener Autor innerhalb von einem Tag 8.000 Passwörter durch Listenabgleich ermitteln konnte, verdeutlicht das auf drastische Art und Weise. Bei einem anderen Test traten erfahrene Passwort-Knacker gegeneinander an. Der beste knackte 90% der Passwörter in wenigen Stunden, der schlechteste immer noch 62%. Daher ein paar Grundregeln zur Auffrischung:

- Keine Passwörter, die sich auf irgendwelchen Top–X–Passwort–Listen finden lassen.

- Auch keine Verbindung dieser Wörter oder Anhänge wie ‚1234‘, ‚!!!‘, …

- Niemals die gleichen Passwörter für unterschiedliche Accounts nutzen

- Mehr Zeichen sind besser, genaue Werte zu empfehlen ist wenig sinnvoll. Das BSI spricht von 12 Zeichen, mehr kann kaum schaden.

- Sonderzeichen, Groß- und Kleinbuchstaben und Zahlen mischen, soweit es die Eingabe erlaubt.

- Keine persönlichen Daten wie Geburtstage, Namen, Adressen

Einfache Eselsbrücken für angemessen sichere Zugangscodes sind zum Beispiel Sätze. Nimmt man „Der Heartbleed Bug ist sehr ernst und du solltest nun alle deine Passwörter wechseln“ lässt sich aus den Anfangsbuchstaben das relativ leicht zu erinnernde Passwort „DhB1s3&DsnadPWw“ generieren. Aber was darüber hinaus berücksichtigt werden sollte: Das beste Passwort ist das, welches man nicht einmal selbst kennt. Helfen können dabei Passwort-Manager. Zwei Open-Source-Varianten sind beispielweise KeePass und PasswordSafe. Diese können Passwörter speichern und in einer verschlüsselten Datenbank speichern. KeePass kann zusätzlich selbst Passwörter generieren. Und zum Zugriff muss man sich nur noch ein Master-Passwort merken, das aber dann auch dementsprechend stark sein sollte.

Man sollte lieber einen ganzen Satz (passphrase) als Passwor nehmen. Es spricht nichts dagegen, den ganzen Satz einzugeben, sofern es das Passwoerfeld zulässt. Ein Passwort wird nicht dadurch sicher, dass es für den Menschen möglichst kryptisch aussieht, sondern durch seine Länge, die broot force und Wörterbüchern standhält. Hinreichend lange Sätze gibt es genügend und man kann nicht alle ausprobieren.

http://consumerist.com/2011/04/21/passwords-why-this-is-fun-is-10x-more-than-j4fs2/

Direktlink zum Artikel über bessere Passwörter, die man sich merken kann: http://www.baekdal.com/insights/password-security-usability

Vielleicht muss man den ganzen Passwort-Wahnsinn neu denken. Ein Beispiel: ich nutze in München zwei Car-Sharing-Netze, habe von beiden eine App auf meinem Smartphone. Während die eine App nach einmaliger Freischaltung einfach funktioniert, behält die andere ihr Passwort immer nur 90 Tage, dann muss man sich erneut anmelden – mit einem Passwort, das man bis dahin schon wieder vergessen hat. Dass die App jetzt nicht funktioniert, merkt man aber erst, wenn man konkret die App benutzt, weil man ein Auto buchen will. genauer: Wenn man sich mit der App bereits sein Auto ausgesucht hat und auf den Buchen-Button drückt. Ein vergessenes Passwort zustellen zu lassen, ist am Handy quasi nicht möglich. Also bucht man ein Auto bei dem anderen Anbieter, der nicht so zickt. Und Passwörter für die Benutzung eines Online-Shops sind eigentlich ohnehin der Widersinn an sich. Man stelle sich einmal vor, jeder Kunde, der eine Aldi-Filiale betritt, müsste zuvor einen Pin Code eingeben…

Der Vergleich mit Aldi hinkt leider gewaltig. Denn im Gegensatz zum Online-Shop werden bei Aldi weder personenbezogene Daten erhoben und gespeichert, noch irgendwelche Zeichnungsinformationen wie Konto- oder Kreditkartendaten.

Warum MUSS denn jeder Hinz und Kunz der einen Onlineshop aufmacht, personenbezogene Daten auf seiner Seite speichern? Früher konnte man einfach per email oder fax bestellen und hat dann eben eine Rechnungsnummer bekommen. Ich bestelle zb Konzertkarten immer noch grundsätzlich per email direkt beim Veranstalter; es ist viel einfacher mal eben einen Satz zu schreiben als sich 7653424799896543 Namen und Passwörter auszudenken.

Ein weiterer Punkt:

„Überlegen, wie wichtig der dazugehörige Account überhaupt ist“

Liegt einfach daran, dass man sich mittlerweile für jeden noch so kleinen Mist ein Account+Passwort zulegen muss. Ein Kommentar irgendwo hinterlassen oder ne Demo Software runterladen => erstmal registrieren. Einfach traurig. Vor dem Hintergrund kann ich es auch absolut verstehen, wenn man dann für solche Accounts unsichere PWs nimmt, mache ich selbst auch sehr oft. Man nutzt den Account sowieso nie wieder (oder nur ganz selten) und mit persönlichen Daten ist er auch nicht verbunden. Sollten dann mal wieder irgendwelche Passwortlisten auftauchen und die Sicherheitsleute aufschreien, dass viele PW total unsicher gewesen sind…liegt vlt nicht nur an Faulheit oder Unwissenheit.

P.S.: An der Stelle mal ein dickes Lob, dass hier ohne Registrierung kommentiert werden kann! ;-)

Password Safe kann ebenfalls Kennwörter generieren. Password Safe ist im Gegensatz zu KeePass sehr problemlos mit mehreren Personen nutzbar, KeePass wiederum ist durch die konfigurierbare Mehrfachverschlüsselung potentiell weniger angreifbar als Password Safe.

Vll wäre da mal ein Special hilfreich? ;-)

Das mit den Passworten ist egal – solange die Software kaputt ist. Der Generalbundesanwalt sollte ermitteln. Damit können zukünftige Backdoors eher verhindert werden. Es muss für solche „Fehler“ empfindliche Strafen geben.

Mal abgesehen davon dass sich die Qualität von Software vermutlich nicht verbessert wenn man Entwickler in Grund un Boden klagt, dürfte der Fall eigentlich ziemlich klar sein.

OpenSSL steht unter der Apache und der BSD Lizenz, beide enthalten einen Haftungsausschluss.

BSD:

THIS SOFTWARE IS PROVIDED „AS IS“ AND WITHOUT ANY EXPRESS OR

IMPLIED WARRANTIES, INCLUDING, WITHOUT LIMITATION, THE IMPLIED

WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE.

Apache:

7. Disclaimer of Warranty. Unless required by applicable law or

agreed to in writing, Licensor provides the Work (and each

Contributor provides its Contributions) on an „AS IS“ BASIS,

WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or

implied, including, without limitation, any warranties or conditions

of TITLE, NON-INFRINGEMENT, MERCHANTABILITY, or FITNESS FOR A

PARTICULAR PURPOSE. You are solely responsible for determining the

appropriateness of using or redistributing the Work and assume any

risks associated with Your exercise of permissions under this License.

Dummheit oder menschliche Fehler sind nicht strafbar, man müsste also schon einen Vorsatz nachweisen können. Und wenn hinter einer vorsätzlichen Backdoor ein Geheimdienst stecken würde, würde der Staatsanwalt von der Kanzlerin persönlich zurückgepfiffen werden und die Ermittlungen schnell im Sande verlaufen.

Danke fürs eindringliche aber panik-frei daraufhinweisen!

Eine nebensächliche Frage noch:

Bin ich eigentlich der einzige, bei dem Firefox abstürzt, wenn man versucht die passwords.txt von dazzlepod direkt im browser zu öffnen?

Paul Metzger hat so recht! Was ist gerade passiert? Herr Binninger vom NSA-Ausschuß hat’s gerade demonstriert!

Und hier war es kein( ?????) Geheimdienst ! Oder?

„KeePass kann zusätzlich selbst Passwörter generieren. Und zum Zugriff muss man sich nur noch ein Master-Passwort merken, das aber dann auch dementsprechend stark sein sollte“

Ich kann das nur unterstreichen, denn ich hatte vor dem NSA-Skandal meine KeePass-Dateien auf Dropbox hochgeladen – und das Master-Passwort war nur 13 Zeichen lang..

Inzwischen habe ich die Dateien bei Dropbox zwar lange gelöscht, aber wer weiss, ob die Dateien nicht bereits von der NSA gefunden und per brute force geknackt wurden?

Die Datei hielt nicht nur Passwörter – welche ich jederzeit ändern kann, sondern auch Kreditkarten- und Bankkonto-Informationen, PINs von ec-/Kredit-/HBCI-Karten, Lizenzschlüsssel usw.

Nun habe ich wohl noch einen Grund, ziemlich viele der in den letzten Jahren generierten / benutzten Passwörter zu ändern (und stärker zu machen)….wird ziemlich viel Arbeit. Nur für die meisten der Webfore werde ich mir das wohl sparen können.

Die anderen Infos kann ich leider nicht ändern.

Zur Überschrift,

…nein nicht drei Tage – Jahrelang war die Lücke offen und wurde mutmasslich benutzt.

Beware admins: OpenSSL update does not restart services! You have to restart your web & mail to fix heartbleed. *service apache2 restart*