Vielleicht erinnert ihr euch noch an TCPA (Video)? Die schlechte Nachricht: Schlechte Dinge kommen immer wieder zurück. Dieses Mal etwas abgewandelt unter dem Namen "Secure Boot". Während viele Aktive im Moment Netzsperren verhindern, entsteht hier die nächste Gefahr für unsere Freiheit. Nachdem ich vorgestern dazu einen Vortrag beim netzpolitischen Abend der Digitalen Gesellschaft gehalten habe, hier eine Zusammenfassung.

Das BIOS, wie auf der Abbildung, wird es in Zukunft nicht mehr geben. Nachfolger davon wird UEFI sein, welches einige Vorteile, wie schnelleres Booten, CPU-unabhängige Treiber und außerdem mehr Sicherheit verspricht. Der Sicherheitsaspekt wird dabei durch "Secure Boot" umgesetzt. "Secure Boot" stellt sicher, dass beim Einschalten des Computers nur durch einen digitalen Schlüssel autorisierte Software gestartet werden kann. Damit soll das Ausführen von Schadsoftware beim Startvorgang verhindert werden. Es verhindert allerdings nicht, dass Schadsoftware nach dem Bootvorgang eingeschleust wird. Die Komplexität heutiger Anwendungen bedeutet auch, dass es immer Lücken in der Software geben wird, die zur Installation von Schadsoftware benutzt werden können. "Secure Boot" löst also nur ein Randproblem. Dennoch hat Microsoft angekündigt, dass Computerhersteller, welche das "Kompatibel mit Windows 8"-Logo benutzen wollen, diese Funktion implementieren müssen.

Es ist jedoch derzeit unklar, wie Computer-Hersteller "Secure Boot" implementieren werden und wer in Zukunft darüber entscheiden kann, welche Software erlaubt und welche nicht erlaubt wird. Die Kernfrage ist, wer die Kontrolle über die Schlüssel haben wird – Hardware-Hersteller, Betriebssystem-Hersteller, oder die Nutzerinnen und Nutzer.

Die Free Software Foundation Europe befürchtet, dass Microsoft und die Hardwarehersteller durch diese Boot-Beschränkungen privaten und geschäftlichen Anwendern die Kontrolle über ihre Computer nehmen. In der derzeit vorliegenden Form bestimmen die Hardwarehersteller, welcher Software und damit welchen Unternehmen der Hardware-Besitzer vertrauen muss.

Letzte Woche hat der Journalist Glyn Moody auf folgenden Ausschnitt aus den "Windows Hardware Certification Requirements" hingewiesen:

MANDATORY: Enable/Disable Secure Boot. On non-ARM systems, it is required to implement the ability to disable Secure Boot via firmware setup. […] Disabling Secure MUST NOT be possible on ARM systems.

Wenn die Hersteller sich an die Vorgaben Microsofts halten, dann könnten Anwender auf nicht-ARM Systemen (wie die meisten Laptop- und Desktop-Computer) "Secure Boot" abschalten und GNU/Linux, ein BSD oder ältere Microsoft Windows Versionen installieren. Auf ARM-basierten Systemen hingegen, also primär auf Tablets und Telefonen, hat Microsoft nicht das Problem, dass alte Windows Versionen weiter laufen müssen. (Bei Intel-kompatibler Hardware besteht für Microsoft auch die Gefahr, Probleme mit den Kartellbehörden zu bekommen, sollten sie fordern, dass Secure Boot nicht abgeschaltet werden kann). Auf ARM-Systemen wird es dann ohne die Ausnutzung von Sicherheitslücken nicht länger möglich sein, andere Betriebssyteme zu installieren.

Im Moment sieht es so aus, als sollte jeglichem Anwender die Installation anderer Betriebssysteme als Microsoft Windows erschwert werden. Eine solche Entwicklung wird mit Sicherheit das Microsoft-Monopol auf dem Deskop weiter verfestigen. Unterstellt man Microsoft diese Entwicklung als tatsächliche Strategie, bekommt der Begriff "secure boot" nahezu etwas euphemistisches: "Mit Sicherheit Microsoft"

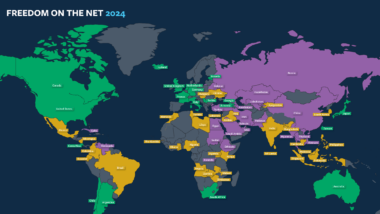

Noch schlimmer: In Zukunft könnten die Hardware-Hersteller bestimmen, welche Betriebssyteme gestartet werden können. Die Unternehmen, die die Betriebssysteme schreiben, könnten dann bestimmen, welche Programme starten. Wenn das auf allen Computern (und nicht nur wie im Moment bei Mobiltelefonen) der Fall ist, brauchen wir keine Netzsperren mehr. Dann wird unerwünschtes Verhalten direkt durch wenige Hard- und Softwarehersteller auf den Geräten unterdrückt. Eine besseres Werkzeug für Zensur und Unterdrückung ist fast nicht vorstellbar.

Für Wirtschaft, Staat und Gesellschaft ist es wichtig, dass die Besitzer der Geräte die volle Kontrolle über deren Einstellungen haben, gerade wenn diese der Sicherheit dienen. Die Anwender müssen selbst entscheiden können, welchen Unternehmen und welchen Organisationen sie vertrauen und welchen nicht. Sie müssen in der Lage sein, selbst zu bestimmen, welche Programme sie auf ihren Computern installieren wollen und welche nicht. Die Hardware-Hersteller dürfen die Anwender bei dieser Entscheidung nicht entmündigen.

Die Free Software Foundation Europe fordert daher:

- Die Kontrolle über die Schlüssel muss beim Besitzer der Hardware liegen!

- Der Besitzer der Computer-Hardware muss in der Lage sein, Secure Boot auf einfache Weise aus- oder einzuschalten.

Unterschreibt und verbreitet bitte die Petition unserer Schwesterorganisation (derzeit 23.003 Unterschriften)! Außerdem könnt ihr die Arbeit der FSFE mit einer Spende unterstützen.

Weitere Informationen:

- 2012-01-17: Matthew Garrett "Why UEFI secure boot is difficult for Linux".

- 2011-11-22: Dradio Wissen Interview mit mir zu "SECURE BOOT – Streit um Microsoft-Funktion".

- 2011-10-28: Hintergrundpapier von Red Hat und Canonical (PDF)

so schwer das ganze thema im magen liegt und wenn es so schlimm kommt auch hart für die casual user sein wird, umso interessanter wird dies für die gemeinde derer die das ganze aushebeln werden.

für mich war es nur eine frage der zeit, bis man mit dem gedanken ernsthaft spielen kann das auch der bios eine baustelle für patches, mods und hacks wird.

das man über das thema besonders in linux kreisen unerfreut ist, zeigt folgender beitrag bei golem:

http://www.golem.de/1201/89146.html

alles in allem ist es wie mit jeder neuen entwicklung, viele jubeln viele schreien. mit neuen funktionen kommen eben auch neue probleme, gehen wir sie an …

@r00ter: Ich bewundere ja Deine positive Einstellung, z.B. Dein Letzter Satz auf Bezug Netzsperren/Zensur/Vorratsdatenspeicherung: „alles in allem ist es wie mit jeder neuen entwicklung, viele jubeln viele schreien. mit neuen funktionen kommen eben auch neue probleme, gehen wir sie an …“

Allerdings würde ich Probleme gerne vorher beheben und nicht erst entstehen lassen. Oder sollen wir nach Deiner Meinung Extremisten an die Regierung lassen, damit es für Demokraten interessanter wird?

mein kommentar galt einzig dem thema zu uefi und secure boot. einem technischen thema wie es zb. auch usb, sas, aes-ni oder wlan ist, welche man auch zu zensur und schnüffelei hätte zweckentfremden können. ich nahm keinerlei positive stellung zu themen wie netzsperren, zensur oder vorratsdatenspeicherung.

mir einfach eine derartige einstellung in den mund zu legen ist unverschämt und herablassend. erwarte keinerlei weitere antworten auf solch sinnentleerten provokationen.

@r00ter: Wenn Du Dich von meiner Antwort provoziert gefühlt hast, dann möchte ich mich dafür entschuldigen. Das war ein Mißverständnis und ist nie meine Absicht.

Ich habe Dich auch nicht so verstanden, dass Du Netzsperren, Zensur oder Vorratsdatenspeicherung gut findest. Was ich meinte ist, dass es Technik ein Werkzeug für all diese Themen sein kann. Wenn Secure Boot falsch umgesetzt wird, dann geben wir anderen Werkzeuge in die Hand um uns zu überwachen.

Secure Boot ist daher genauso eine Entwicklung wie all die anderen Themen die unsere Freiheit einschränken können. Es geht hier nicht um KDE4 oder GNOME Shell, was manchen gefällt und mache wollen lieber die alten Versionen oder ein ganz anderes Program.

Es geht hier um ein Werkzeug für Zensur und Unterdrückung.

Deshalb sollten wir bei Entwicklungen gleich reagieren und nicht abwarten was passiert.

Leider wird an immer mehr stellen erkennbar, dass die Wage zwischen universellen Computern und „sicherheit“ für Urheber immer mehr in eine Richtung kippt. Umso erschreckender dass es überhaupt eine Wage geben muss…

Anbei nochmals ein Verweis auf den tollen Vortrag von Cory Doctorow auf dem 28C3! http://achnichts.cwoehrl.de/?p=3782

Und wo genau ist da jetzt der Unterschied zwischen zu dem, was Apple mit dem iPad schon lange macht?

Zu Secure Boot: Am „Vorbild“ TCPA/Palladium/NGSCB kann man doch ganz wunderbar sehen, was passieren wird. Entweder, sie implementieren es diesmal „richtig“, d.h. mit Abschaltbarkeit und voller Schluesselkontrolle fuer den Hardware-Besitzer, oder es wird genau so eine Totgeburt wie sein Vorgaenger, weil sie von Firmen, Community und Wettbewerbsrechtlern auf die Nase bekommen.

Wenn es Schluesselkontrolle fuer den Besitzer gibt, bietet Secure Boot fuer Linux einiges an Sicherheits-Vorteilen, falls nicht, wird es sich vermutlich ohnehin nicht durchsetzen…

@Axel: Da ist kein großer Unterschied zu iPad und iPhone. Dort wird unsere Freiheit eingeschränkt. Allerdings noch nicht in der Form, wie es möglich ist, wenn das auf allen Computer der Fall ist. Im Moment kann es sich kein Hersteller leisten zu viele Dinge einzuschränken, weil die Anwender den Vergleich zu ihrem PC oder Laptop haben, auf dem sie noch eigene Anwendungen installieren können. Wenn aber auf allen Computern kontrolliert werden kann, welche Anwendungen gestartet werden können und welche nicht, wohin sollen dann die Anwender wechseln wenn die Grenze überschritten ist? Dann brauch man keine Netzsperren etc. mehr. Dann spricht die Regierung in einem totalitären Land mit den Herstellern und erlaubt ihnen nur bestimmte Betriebsysteme, den Herstellern der Betriebssyteme erklärt man welche Anwendungen erlaubt sind und fertig ist die Unterdrückung.

Secure Boot ist eine gute Sache, es macht den Computer sicherer. Aber wenn der Anwender keine Kontrolle über den Schlüssel hat, dann verliert er seine Freiheit.

Das ist wie mit dem Hausschlüssel. Wenn Du ihn hast, dann bringt er mehr Sicherheit, wenn ihn jemand anders hat, dann verlierst Du vermutlich Freiheiten (wann Du nach Hause kommen kannst, wann Du gehen kannst.)

Nur nochmal der Explizite Hinweis:

Secure Boot bezieht sich ausschließlich auf den Start von Betriebssystemen. Innerhalb des Betriebssystems kann selbstverständlich auch weiterhin jede beliebige, unsignierte Anwendung installiert und ausgeführt werden.

Der Artikel oben und der Kommentar hinterlassen nämlich den Eindruck, als würde es Secure Boot auch ermöglichen zu überprüfen welche Anwendungen installiert werden dürfen. Und das ist ihmo über die UEFI-Spec in dieser Form momentan auf jeden Fall nicht möglich, da der Secure Boot-Prozess lediglich vor dem Start des Betriebssystems aktiv ist und danach die Kontrolle an das OS übergeht.

Achja – wenn die Schlüsselverwaltung an die Anwender übergeht ist genau an dieser Stelle natürlich auch automatisch die größte SIcherheitslücke (= der 08/15 User) wieder vorhanden.

(Wobei ich dir da prinzipiell zustimmen würde, dass die Schlüssel beim User liegen sollten.)

MfG

@Michael: Ja Secure Boot legt fest welches Betriebssystem gestartet werden kann. Aber wir haben diese Technik dann auf allen Computer. Das macht es wie geschrieben möglich, dass das OS festgelegt wird. OS Betrieber können dann (wie bereits heute schon ansatzweise bei Tablets und Telefonen) festlegen, welche Anwendungen gestartet werden können. Und wie bereits geschrieben, das Problem ist nicht Secure Boot, sondern wie das genau von den Herstellern umgesetzt wird. Wenn wir die Kontrolle über die Schlüssel haben, dann ist das eine gute neue Funktion.

Eigentlich eine feine Sache, wenn der Benutzer festlegen könnte, dass nur genau die Betriebssysteme/Bootloader auf seinem Computer laufen, die er wirklich benutzen möchte.

In Wirklichkeit wird Secure Boot die Benutzung und Verbreitung freier Software erschweren und höchstwahrscheinlich Hintertüren für unsere lieben Verfolgungsbehörden offen lassen, über die sich dann spätestens ein paar Jahre später auch noch die Kriminellen freuen dürften.

Was in der ARM-Architektur üblich und auch für Win 8 auf ARM beschlossene Sache ist, wird 2014 auch für 86 gelten. Seht trüben Zeiten entgegen, es wird auf diesen Systemen keine freie SW, geschweige denn Truecrypt geben. Vielen Leuten ist der Konsument, der selbst über seinen Rechner bestimmen kann, mehr als ein Dorn im Auge. Apps, Cloud und SecureBoot sind da nur der Anfang.

Grüße

…oO

Das ist doch nur Schwarzmalerei und Spekulation.

In den letzten Jahren ist der Anteil an freier Software doch so stark gewachsen wie schon lange nicht mehr. Von der „guten alten Zeit“ ganz zu schweigen.

Und in Apps und der Cloud gibt es auch diesbezüglich durchaus viele Möglichkeiten, die auch positiv genutzt werden. Allein schon der rießige Anteil an kostenlosen und freien Apps, der über den App- und Androidstore mittlerweile verüfgbar ist. Klar – auch dort ist noch nicht alles optimal was die Verfügbarkeit angeht. Aber ich glaube kaum, dass sich Microsoft, dessen großer Vorteil im direkten Vergleich zu Apple ja die „offene“ Plattform darstellt, diesen so einfach durch SecureBoot und ähnliche Spiele aufgeben wird.

Nun – ich kann empirisch beweisen, dass „alles“ was möglich ist, auch irgendwann „gemacht“ wird. Erinnert mich grad an den Beitrag „Funkzellenabfrage“.

Natürlich hat alles 2 Seiten. Was iOS oder Android betrifft, mag es durchaus eine Menge an freier Software geben, die aber allsamt fremdbestimmt ist.

Ich kann letztlich auch nicht entscheiden, ob ich eine System-App löschen darf, ich kann kein Image-Backup anfertigen oder einzelnen Apps den Zugriff sperren usw….reden wir um den Brei herum: Ohne einen SU, ohne Root kannst du nur brav die Programme mit den Funktionen installieren, die dir die Firma XY vorschreibt.

Richtig oder nicht?

Wir werden darüber hinaus sehen, wie es nach WIN8 auf x86 aussieht, ich wünschte, es wäre Schwarzmalerei.

Grüße

So ganz kann ich die Aufregung ja nicht nachvollziehen.

In der Microsoft-Spec steht doch explizit drin, dass auf allen Nicht-ARM-Systemen die Secure Boot-Funktion so implementiert werden muss, dass sie übers BIOS-Setup einfach aktiviert/deaktiviert werden kann. Genau auf diese Plattformen zieht doch der größte Teil des Einsatzes von Linux Distris (die nicht bereits vom Hersteller aus aufgespielt sind) ab. Und genau dort können die Distris doch auch wie bisher verwendet werden.

Was nun die ARM-Systeme angeht handhabt es Apple, Google etc. auf ihren Tablets / ARM-Systemen bisher doch sowieso schon ähnlich. In dem Bereich bin ich zwar nicht gar so tief drin – aber dort dürfte es doch schon momentan, vor allem wegen kaum verfügbarer öffentlicher Treiber, sehr schwer sein ein anderes System als das Originale zum Laufen zu bringen.

Dieser Beißreflex gegen Microsoft erscheint mir deshalb etwas einseitig. Vor allem weil es (wie bisher auch schon!) den Hardwareherstellern überlassen ist welche Features sie letztlich wie in ihrem BIOS integrieren.

@Michael: Ja, wir schreien gerade laut. Aber sobald unsere Freiheit in Gefahr ist sollten wir das auch machen. Wenn im Moment unsere Regierung in Deutschland Webseiten sperren könnte, dann wäre das im Moment noch nicht so das Problem. Aber wer weiß, was für eine Regierung wir in ein paar Jahren haben und wie die ein solches Werkzeug nutzen würden. Deshalb will ich niemandem gefährliche Werkzeuge geben, wenn das nicht notwendig ist.

Wir müssen den Hardware-Hersteller ein klares Signal senden, dass wir die Kontrolle über unsere Computer haben wollen. Warum sollten sie sonst mehr machen, als nötig.

Da kann ich dir vorbehaltlos zustimmen. Allerdings sollte man dann den schwarzen Peter nicht immer nur Microsoft zuschieben.

Weil in diesem Fall liegt die Umsetzung vor allem bei den Hardware-Herstellern / den BIOS-Entwicklern wie diese Funktion integriert werden wird.

@Michael: Sonst wird mir oft gesagt, dass ich zu nett zu Microsoft bin ;) Dachte eigentlich, dass der Artikel klar die Hersteller als Entscheider bei dem Problem herausstellen. Werde das aber bei zukünftigen Vorträgen und Kommentaren klarer machen. Dankeschön!

In der Tat ist das jedem Hersteller überlassen. Aber welcher Hersteller ist mutig genug auf das „Kompatibel mit Windows 8“ Logo zu verzichten?

Bedeutet das nicht lediglich, dass man nach dem Kauf eines PCs ein BIOS Update machen muss, wenn man ein ’nicht zertifiziertes OS‘ benutzen möchte?

Grundsätzlich ist der Schutz vor Bootviren doch eine tolle Sache, oder?

Mit einem einfachen BIOS Update wirst du diese Funktion nicht raus bekommen.

Normalerweise werden die BIOS Updates ja vom gleichen Hersteller wie dein BIOS herausgegeben. Durch ein Update wird diese Funktion also nicht plötzlich rausfallen.

Wenn dann müsstest du ein komplett anderes BIOS aufspielen / flashen. Das ist aber in fast allen Fällen quasi unmöglich.

Warum sollte der Hersteller kein offenes BIOS anbieten?

ASUS und Konsorten haben doch ein Interesse daran, dass ihre Boards nicht nur für Win8 brauchbar sind. Die werden das schon anbieten.

Ich denke lediglich ein PC-Händler wird Dir die Donglevariante verkaufen (subventioniert/vergünstigt von MS) daher wird dann beim Kauf halt das ’schlechte‘ BIOS drauf siein. Aber danach müsste es möglich sein vom Hersteller der Hardware ein Update zu bekommen…

Nö, ausser du bekommst ein „freies“ ;) EFI oder dein Hersteller macht sich die Mühe, andere Software zuzulasen oder zu signieren. Dies wird nicht der Fall sein, kein Hersteller wird den Aufwand betreiben – Win8-Logo drauf und gut ist.

Nebenbei gibt’s dann so nette Gimmicks wie einen Netzwerkstack und eine Remote-Funktion.

Grüße!

Gibt es nicht eigentlich Gesetze die eine solche Ausnutzung der Marktmacht verbieten? MS wurde ja auch dazu verdonnert den InternetExplorer nicht mehr als Standard Browser zu setzen. Dem entsprechend dürften Hardwarehersteller ja auch nicht künstliche Hürden für die Installation von Betriebssystem vorgeben, oder?

@Tilmann: Ja sowas gibt es. Z.B. bei „FSFE und die Kartellklage gegen Microsoft“. Bei dem Fall, genauso wie beim Media-Player und Webbrowser, hat Microsoft versucht sein Monopol in einem Bereich auf andere Bereiche (wie Datei- und Druckfreigabe-Server) auszuweiten.

Das ist ja ein Grund, warum Microsoft es nicht in die Anforderungen für Intel kompatible Hardware schreiben würde, dass Secure Boot erforderlich ist. Dort haben sie ein Monopol und dann würden die Kartellbehörden eingreifen. Bei ARM haben sie kein Monopol, daher haben die Kartellbehörden es sehr schwer hier einen Ansatzpunkt zu finden.

Bei nicht-ARM steht es vielleicht nicht in den Anforderungen damit Windows 8 läuft, aber es steht in den Anorderungen, dass Secure Boot vorhanden sein muss, damit der Hardware-Hersteller damit werben kann, dass Windows 8 läuft.

Diese Unterschied ist für den unbedarften Käufer nicht erkennbar, dieser denkt ja, Windows 8 läuft nur, wenn das entsprechende Logo vorhanden ist.

Vielleicht sehe ich das falsch – aber ist das denn nicht auch ein Angriff auf die ganze Praxis der Verschlüsselung? Ich habe eine mit TrueCrypt verschlüsselte System-Festplatte, da muss der Rechner mit einem eigenen Bootloader starten. OK, bei Laptops und Desktoprechnern will Windows das offenbar (noch!) nicht verlangen. Aber auf diese Weise wird die Entwicklung entsprechender Lösungen für Kleincomputer – also Tablets, Smartphones usw. – doch schwer behindert oder gar ganz in Frage gestellt.

Was TC betrifft – Ja iss nicht mehr. Ist nur mit altem MBR möglich. Das Problem tauchte schon mehrmals im Bekanntenkreis auf.

Grüße

Moment jetzt – Du meinst, bei normalen Rechnern (Lap, Desk) mit – welchem System? Sorry – ich weiß ja nicht, ob so ein Galaxy Tablet ja vielleicht auf eine ähnliche Art hochfährt, mit MBR und Gedöns.

Ja, generell auf jedem Rechner der entweder Boot secured ist oder Windows per se, sobald keine mbr-Tabelle verwendet wird, sondern Gpt. Google mal nach mbr/guid/Gpt auf efi Systemen. Ich schreib Grad vom Smartphone und die Tipperei ist ein Greul, mit oder ohne Root… ;-) Ich werde alt…Grüße

Morgen! Siehe hier: http://www.heise.de/ct/hotline/UEFI-beisst-TrueCrypt-1398477.html

Guten Morgen, und vielen Dank! Tja, in diesem Fall ist es zusätzlich zu allem anderen wirklich auch ein Angriff auf alles Open-Source-basierte (und garantiert Backdoor-freie) Verschlüsseln. Ein schwerer Schlag für alle sicherheitsbewussten Nutzer. Da kann man nur hoffen, dass die TC-Entwickler früh aufstehen und eine Lösung dafür finden.

Für mich wäre das ein absolutes No-Go-Kaufargument für ein solches System – sofern man über kurz oder lang noch die Alternative hat …

Vielleicht erinnert ihr euch noch an TCPA (Video)? Die schlechte Nachricht: Schlechte Dinge kommen immer wieder zurück. <- dieser satz sagt schon alles über den autor aus. vielleicht erstmal informieren anstatt panic zu verbreiten. aus tcpa wurde der aktuelle tpm chip der im unternehmensbereich sehr sinvoll ist (bedeutend höhere sicherheit) und sich nie an die privatanwender gewendet hat.

http://de.wikipedia.org/wiki/Trusted_Platform_Module

es ist auch den hardwarehersteller egal was der enduser damit macht: ich freu mich als enduser auf das neue feature und werde es auch nutzen. leute die sich ein aldi, lidl etc pc kaufen brauchen sich auch kein kopf machen weil da schon urteile vorliegen das die hardware/os nicht nicht aneinander gebunden werden darf.

am rande warum wird apple mit sein closed system nicht an den pranger gestellt. da heisst es nur apple ist so sicher. denkt mal nach warum !!!!

Was ich noch wichtig fände anzumerken ist, dass ich keineswegs beruhigt bin, dass das ganze „nur“ auf ARM in der verschärften Form kommen soll.

Ich wage keine allzu großen Prophezeiungen in die Zukunft, aber halte es durchaus für vorstellbar, dass der „Heimcomputer“ der Zukunft kein x86, sondern irgendeine andere Architektur sein wird.

Leider kann man natürlich anmerken, dass in dem Bereich die „Schlacht“ eh schon lange verloren wurde – spätestens mit dem Erfolg des iPhones. Bei Android-Handys gibt es ja zumindest einen leichten Trend in positive Richtung (einzelne Hersteller erlauben das installieren von fremden Images, meist allerdings mit Garantieverzicht, was natürlich im Prinzip auch nicht akzeptabel ist).

Aber zurücklehnen und sagen „kommt ja nur für ARM und das betrifft dann Normal-Computer nicht“ find ich keine gute Strategie.

Wäre OpenBios oder Coreboot nicht auch eine Ausweichmöglichkeit? Die Hauptsache ist doch, dass den Menschen weiterhin Computer zu Verfügung stehen, um miteinander Informationen auszutauschen oder Rechenoperationen durchzuführen. Wenn der Druck durch UEFI auf die Nutzer zu groß wird, könnte es sein, dass Alternativen immer mehr Zulauf bekommen. Von Heute auf Morgen wird sich UEFI auch nicht durchsetzen, denn es dauert ein paar Jahre, bis die alten Computer bei den Nutzern kaputt sind. Zum Ausweichen auf Alternativen bleibt also Zeit.