Ein Kind, vielleicht sechs oder sieben, popelt mit beiden Fingern in der Nase und schneidet Grimassen für die Kamera. Auf dem nächsten Bild isst es eine Banane. Dann folgt ein Schulzeugnis, abfotografiert vom Computerbildschirm. Darauf zu erkennen: der vollständige Name und die aktuellen Noten in Englisch und Biologie.

Was aussieht wie das Handy-Fotoalbum einer ganz normalen Familie, steht seit mehr als einem Jahr für alle frei zugänglich im Netz – ohne dass die Betroffenen davon wissen. Eine Firma, die Software zur heimlichen Überwachung von Kindern und Partner*innen verkauft, hat diese Bilder zusammen mit hunderten Gesprächsmitschnitten im Internet veröffentlicht.

Auf den Fotos zu sehen sind nicht nur das Kind und seine Eltern, ihre Wohnung, ihr Schlafzimmer, sondern auch persönliche Daten wie Namen, E-Mail-Adressen oder Medikamentenrezepte. Die Daten befanden sich seit April 2018 auf einem Server, sie waren ohne Passwort oder sonstigen Schutz für jeden zugänglich.

Überwachung und Nachstellung via App

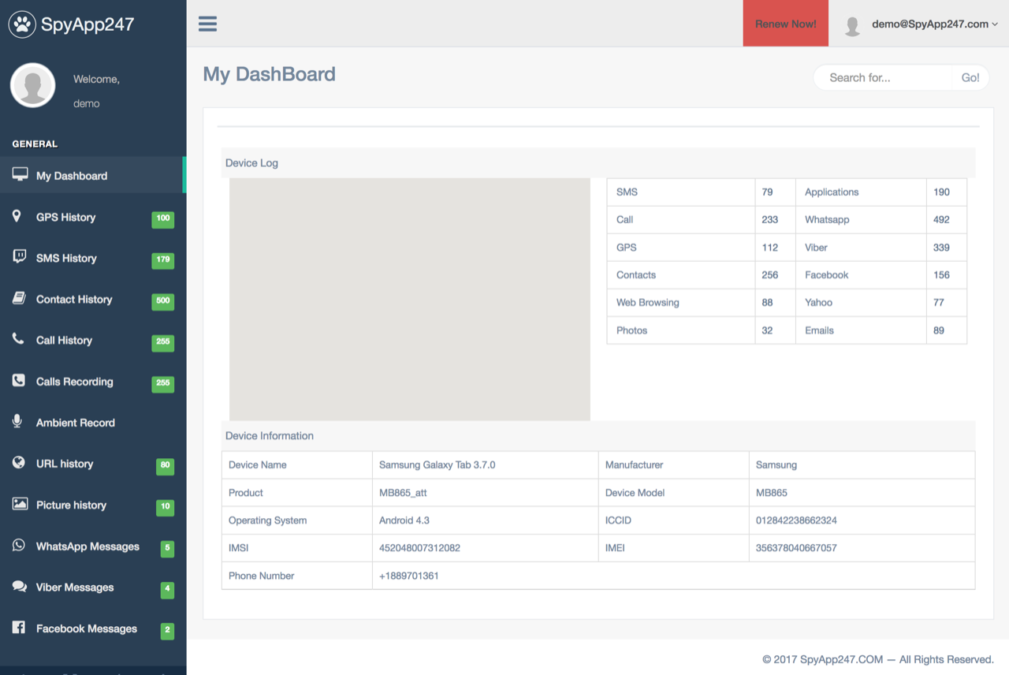

Verantwortlich für dieses Privatsphären-Desaster ist eine Firma namens Spyapp247. Sie verkauft im Internet eine App, mit deren Hilfe man heimlich überwachen kann, was eine andere Person auf ihrem Telefon tut. Die Android-App schneidet Telefonate, Chatnachrichten, Browserverläufe mit, bietet Zugriff auf Fotos und das Adressbuch und trackt, wie sich eine Person durch die Stadt bewegt – ohne dass der oder die Betroffene es mitbekommt. Selbst das Mikrofon kann laut Hersteller aus der Ferne angeschaltet werden: Das Telefon wird zur Wanze.

Spyapp247 vermarktet die App auf seiner Website an Menschen, „die es leid sind, angelogen und betrogen zu werden“. Also an Beziehungspartner, die einen Partner oder eine Partnerin ausspionieren wollen. Bürgerrechtsorganisationen bezeichnen solche Apps daher als „Stalkerware“, übersetzt Nachstellungs-Software.

Die Firma bewirbt ihre App aber auch als Werkzeug für Eltern, um „Gefahren für die eigenen Kinder zu erkennen, bevor sie passieren.“

Der Spyware-Hersteller reagiert nicht

Wer genau die App in diesem Fall auf dem betroffenen Telefon installierte und mit welchem Ziel, ist nicht nachvollziehbar. Um die App zu installieren, muss eine Person zumindest einige Minuten lang direkt auf das Gerät zugreifen können. Ist die App einmal auf dem Telefon, kann sie unbemerkt im Hintergrund alle möglichen Informationen sammeln. Diese werden auf einen Server hochgeladen und von dort aus der überwachenden Person in einem Browserfenster präsentiert.

Eines der offen auf dem Server zugänglichen Fotos zeigt die E-Mail-Adresse, unter welcher der Nutzer oder die Nutzerin die App registrierte. Wer an diese Adresse schreibt, erreicht den Menschen, der die Stalkerapp gekauft und installiert hat – also die Täterin oder den Täter. Das wollten wir nicht riskieren, daher haben wir den Nutzeraccount nicht kontaktiert.

Stattdessen haben wir den Hersteller von Spyapp247 benachrichtigt und ihn auf die offene Datenbank hingewiesen – ohne Reaktion. Schließlich haben wir den Fall beim Webhoster der Firma gemeldet, der die Seite daraufhin vom Netz genommen hat.

Ein alter Bekannter

Der aktuelle Fall ist nur der neueste in einer beunruhigenden Reihe von Sicherheitsverstößen, bei denen Hersteller von Stalkerware-Apps sensible Daten ihrer Kund*innen schlampig bis gar nicht abgesichert haben. Das Tech-Medium Motherboard hat recherchiert, dass es allein in den vergangenen drei Jahren zwölf Vorfälle gab, bei denen Stalkerware-Firmen gehackt wurden oder Daten selbst versehentlich im Netz veröffentlichten.

Auch der Hersteller von Spyapp247 ist ein alter Bekannter. Er hat bereits Anfang des Jahres eine Datenbank mit Bildern und Gesprächsaufzeichnungen seiner Kund*innen ungesichert im Netz veröffentlicht, damals betroffen waren Nutzer*innen seiner App mobiispy.

Auch damals hat er auf mehrfache Warnungen und Kontaktversuche der Journalisten nicht reagiert. Die Datenbank blieb weiterhin offen im Netz stehen. Erst als Motherboard die Geschichte veröffentlichte, griff der Hosting-Anbieter der Firma ein und nahm die Tausenden Bilder und Audiodateien offline.

Viele Firmen, eine Gmail-Adresse

Dass die Fälle bekannt wurden, ist der Arbeit des Android-Sicherheitsforschers Cian Heasley zu verdanken. Er hat netzpolitik.org kontaktiert, nachdem er die Bilder und Telefonmitschnitte im Netz fand. Die URL hatte er zuvor erfolgreich erraten, auf Basis dessen, was er über die Daten-Achitektur vergleichbarer Apps wusste.

Heasley arbeitet in Edinburgh für eine IT-Sicherheitsfirma und beschäftigt sich seit langem mit der Stalkerware-Branche. Er hat recherchiert, dass der Hersteller seine Überwachungs-Apps unter mindestens vier weiteren Firmennamen vertreibt, darunter hellospy, 1topspy und maxxspy. Der Zusammenhang lässt sich rekonstruieren, weil er die Domains für seine Produkte stets mit der gleichen Googlemail-Adresse registriert hat. Sein Name laut Registrierung: John Ngyuen.

Nguyen betreibt auch einen eigenen YouTube-Kanal, in dem er Marketing-Videos zu seinen diversen Stalkerware-Apps postet. Bis zum Ende der Plattform hatte er sogar ein Google+-Profil.

Zu Nguyens verzweigtem Portofolio an Apps zählt auch hellospy, eine App, die ganz offen als Werkzeug für gewalttätige Partner vermarktet wird. Bis vor Kurzem konnte er die Zahlung für diese und weitere Stalkerware-Apps noch über Paypal abwickeln, obwohl der Einsatz klar gegen die Nutzungsbedingungen der Zahlungsplattform verstößt. Erst nachdem netzpolitik.org den Zahlungsdienstleister mehrfach um Stellungnahme gebeten hatte, sperrte Paypal die Konten.

Moralisch zweifelhaft, aber legal

Wer so wenig Sicherheitsvorkehrungen trifft, um seine Identität zu verschleiern, scheint sich seiner Sache recht sicher. Und tatsächlich hat Nguyen nicht viel zu befürchten. Das Ausspähen einer anderen Person ist in Deutschland und vielen anderen Ländern eine Straftat. Da es aber per se nicht illegal ist, Spionage-Apps im Netz zu verkaufen, gibt es so gut wie keine Möglichkeiten, Firmen rechtlich zur Verantwortung zu ziehen.

Sie berufen sich darauf, ihre Produkte seien für legale Zwecke gedacht: zur Aufsicht über Angestellte mit deren expliziter Zustimmung oder zur Überwachung der eigenen minderjährigen Kinder (dafür ist keine Zustimmung nötig). Entsprechende rechtliche Hinweise stehen auf den Websites.

Miriam Ruhenstroth, die sich für mobilsicher.de mit der Sicherheit von Apps beschäftigt, rät Eltern grundsätzlich davon ab, Kinder mit einer solchen App zu überwachen. „Die meisten sogenannten Kindersicherungs-Apps lesen Nutzungsdaten vom ‚Kinder-Gerät‘ aus und übertragen diese auf die Server des Anbieters – wo die Eltern sie dann ansehen können.“ Dabei bestehe immer das Risiko, dass die Daten dort gestohlen werden oder aus Versehen ins Internet gelangten. „Gerade wenn es um sensible Daten wie das Bewegungsprofil des eigenen Kindes geht, halten wir dieses Risiko für nicht vertretbar.“

„Diesen Firmen ist es egal, was mit den Daten passiert“

Eine Geldbuße wird der Hersteller nicht fürchten müssen, selbst bei solch massiven Verstößen gegen den Datenschutz wie im Fall von Spyapp247. Zwar gilt die Datenschutzgrundverordnung (DSGVO) auch für Firmen, die außerhalb der EU sitzen – in diesem Fall ist die Domain auf eine Firma in Kalifornien registriert. Allerdings fallen die Hersteller durch die Maschen der Gesetzes.

„Die DSGVO kennt keine Herstellerhaftung für Datenschutzverstöße“, schreibt Johannes Pepping von der Landesdatenschutzbehörde Niedersachsen. „Verantwortlicher im datenschutzrechtlichen Sinne ist grundsätzlich die Person, die die Software einsetzt“, also der Täter oder die Täterin.

Selbst wenn den Firmen nachgewiesen werden kann, dass sie selbst Daten speichern, wie in diesem Fall, stehen die Chancen schlecht, jemanden außerhalb der EU zu fassen zu bekommen. Wo genau Nguyen lebt, ist nicht bekannt. Die Website der App ist auf eine Firma mit Sitz in Kalifornien registriert.

„Dieser Fall zeigt ein weiteres Mal, was viele, die Stalkerware analysieren, schon seit Langem sagen“, schreibt Heasley im Chat mit netzpolitik.org. „Diesen Firmen ist es egal, was mit den Daten passiert, die mit Hilfe ihrer Apps von den Telefonen der Opfer gestohlen werden.“

Kann man gegen solcher Firmen nicht den „Hackerparagraphen“ in stellung bringen ?

Denn genau genommen handelt es sich bei solcher Software ja durchaus um ein Hacking Tool.

Wäre mal interessant wie ein ordentliches Gericht das sehen würde.

Dazu müsste die Firma ihren Sitz in Deutschland haben.

Spätestens wenn die Kasse leer ist, dürfte für weitestgehend allen Firmen gelten, dass es ihnen egal ist, was mit gesammelten Daten passiert. Ebenso egal ist denen dann und teils auch vorher schon, was mit immer noch anfallenden Daten passiert.

(Vgl. Internetkonzerne, Yahoo, x, y, z, …).