Die Ermittlungen nach dem Münchner Amoklauf haben zu einer Festnahme geführt: Wie die FAZ gestern meldete, nutzte der Waffenlieferant Werkzeuge der Verschlüsselung und Anonymisierung. Offenbar war die Kommunikation zur Waffengeschäftsanbahnung nach Angaben der Generalstaatsanwaltschaft Frankfurt verschlüsselt.

Der Beschuldigte hatte für seine Geschäfte ein spezielles Verschlüsselungsprogramm genutzt, das einen anonymen Austausch von Nachrichten ermöglichte.

Technische Details sind zu dem verwendeten Programm zwar keine verlautbart worden, aber man kann vermuten, dass mit „spezielles Verschlüsselungsprogramm“ wohl nicht Whatsapp gemeint sein wird.

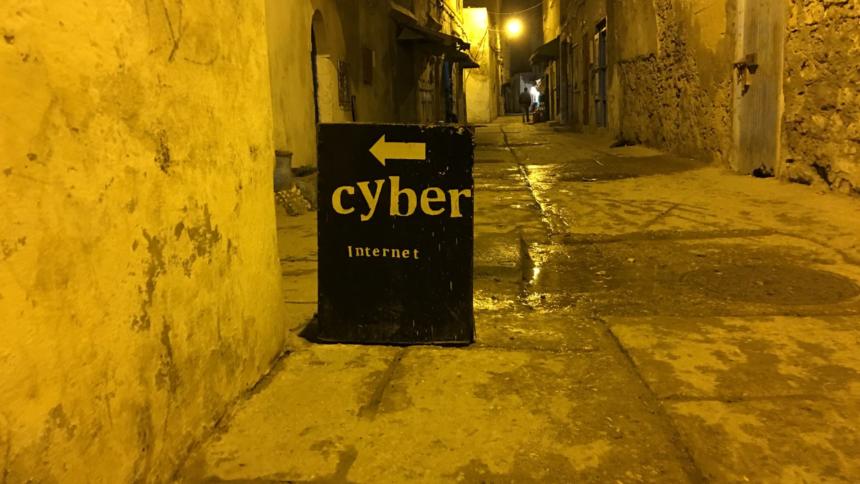

Update: Das Zollfahndungsamt Frankfurt am Main meldet, dass Bitmessage verwendet wurde. Von Internetforen im „Darknet“ wird ebenfalls berichtet, über das Geschäfte angebahnt worden sein sollen.

Man hatte dem Waffenlieferanten im Rahmen der Ermittlungen gegen ihn vorgegaukelt, eine Maschinenpistole und eine weitere Waffe kaufen zu wollen. Der Mann hatte sich während der Anbahnung dieses Waffendeals damit gebrüstet, die deaktivierte Theaterwaffe an den Münchner Amokläufer verkauft zu haben.

Verschlüsselung hin oder her: Als er gestern die Waffen zum Kauf übergeben wollte, wurde der Mann festgenommen.

Der zuständige Oberstaatsanwalt sagte laut FAZ, dass der Ermittlungserfolg beweise, „dass es im Internet keine lückenlose Anonymität und keinen vollständigen Schutz vor Strafverfolgung“ gäbe. Das ist eine Binsenweisheit, an die man sich aber immer erinnern sollte, wenn wieder gefordert wird, anlasslos alle zu überwachen anstatt gezielt zu ermitteln.

Vielleicht ja was mit ROT13. Ohnehin egal, was es war, er Ruf nach der Möglichkeit, Verschlüsselung von Staatswegen brechen zu können, wird weitergehen.

Ansonsten auch interessant, dass sich „Amoklauf“ für diese Tat, die bei vermeintlich islamistischem Hintergrund sofort als Terrorakt gebrandet würde, als Bezeichnung durchgesetzt hat und dass immer schön das „Ali“ bei David S. vorangestellt wird.

Irgendwo muss man doch die subtile Referenz auf die bösen Fremden herbekommen.

Eben aktuell in der Tagesschau von 15 Uhr redet man natürlich im Bericht wieder vom Darknet. War ja klar.

vielleicht war es auch truecrypt…

jedoch war da nicht mal was???

https://www.gulli.com/news/27307-truecrypt-erfinder-ist-offenbar-auch-drogendealer-und-auftragskiller-2016-04-04

Als er gestern die Waffen zum Kauf übergeben wollte Das ist noch echter Dienst am Kunden. Das macht das Dunkelgewebe so gefährlich.

PS: ich erhalte hier eine Meldung „Du schreibst zu schnell. Mach mal langsam“. Sind 2-3 Wochen zu oft oder gibt es ein Schweinchen, das mit meinem Nick/Mail postet?

Nicht, dass es mir aufgefallen wäre, dass jemand Deinen Nick benutzt hätte.

Beim 2.Versuch ging es durch.

Sie denken zu schnel! Im Interesse eines sicheren und vor Extremismus geschützten Internet, bitten wir Sie, Ihre intellektuelle Leistung auf maximal 3.0 Merkel zu reduzieren. Zwingen Sie uns nicht, das Fernsehgerät zu holen!

i.A.

Bundesbehörde gegen Darknet und so Schlimme Sachen im Internet innen drin.

Künstliche Intelligenz mit Poly-Kerntechnik lässt sich halt gut skalieren.

Mich würde ja mal interessieren, wie die Ermittler herausgefunden haben, wer wann wie was kommuniziert hat und mit welchen Tools. Auch nach Ansbach und Würzburg wusste man ja recht schnell bescheid über die Kontakte und die Kommunikation der Attentäter. Für so eine Dorfpolizei ist das ne reife Leistung.

Wohnungsdurchsuchung beim Täter; Analyse seines Computers. Und schon nutzt die verschlüsselte Kommunikation auch nix mehr.

Verschlüsselte Kommunikation nützt schon, nämlich auf dem Transportweg.

Zum Problem für einen kompetenten Verschlüsseler kann aber in der Tat sein Kommunikationspartner werden. Insbesondere dann, wenn dieser ein Schlamper oder DAU ist.

Der Schutz der Verschlüsselung ist auf einem lokalen System genau dann aufgehoben, wenn neben der verschlüsselten Nachricht/Datei dieselbe auch noch in unverschlüsselter Form „herumliegt“, oder wiederhergestellt werden kann, weil diese nicht wirksam genug überschrieben wurde.

Die ganze Geheimniskrämerei hat aber auch dann ein Ende, wenn ein Kommunikationspartner zum Plaudern/Prahlen Dritten gegenüber neigt. In diesem Fall braucht man dann keine „Analyse-Tools“ mehr, sondern nur noch eine Tonaufnahme.

Fazit: Trau, schau, wem! Und einfach mal das Maul halten.

… oder die Polizei, die mit dem Verkäufer kommunizierte und die Waffen kaufen wollte!

> Mich würde ja mal interessieren, wie die Ermittler herausgefunden haben, wer wann wie was kommuniziert hat und mit welchen Tools

Stichworte: Metadaten, Verkehrsdaten

… und die Anruflisten/Adressbücher der Kommunikationsgeräte.

Schon der Stasi fuhr mit wenig technischen Möglichkeiten immense erfolge ein. Denen war völlig klar, dass die Schwachstelle stets der mensche selbst ist. Sei es wegen Eitelkheit, Gierheit oder schlicht wg. Hormonschubs für Sex. Das ist heute wenig anders, Bei all den Verschlüssungsgram kommt stets der Punkt, bei dem sich das ganz auf analoge, menschliche Attitüde reduziert.. BTW, gestern den überwiegend schlechten Film “ Jason Bourne “ gesehen. ABER, ich war ziemlich platt, wie offen die Filmemmacher die direkten Zusammenhänge zwischen Geheimdiensten und Tec Firmen thematisieren. Klasse, wie das für die breite Masse in einfachen Sätzen klar vermittelt. wurde. Die „Tec Messen“ wurden so dargestellt wir Sie außerhalb der Nerd Szene mit Kopfschütteln gesehen werden. Gehirngewaschene Tec Jünger jubeln platten Allgemeinsätzen zu. Die CIA sagt : wir nutzen diese Veranstaltungen zur Rekrutierung“. Mein Lieblingssatz “ Sie kleiner Scheißer ( Zu Allen“ , der unverkennbar den CEO von Google darstellen soll ) , wir haben Ihre Firma als Start UP finanziert, jetzt machen Sie das, was wir für die Sicherheit unseres landes brauchen !“ .-

Hauptproblem ist letztendlich „die materielle Welt“, die Anbahnung (Kommunikation via Internet) und Bezahlung (Bitcoin) … sind noch kein kein Problem!

Die Waffen aus dem einen Versteck holen, in ein anderes Versteck bringen ist eine andere Kiste!

Habe ich (Ermittlungsbehörde) eine Liste von mutmaßlichen Waffenhändlern, lasse ich diese überwachen … kein Richter sagt da nach dem Amoklauf von München „Nein!“ … nun bahne ich (Ermittlungsbehörde) ein Geschäft an … bezahle die 8-9000 Klinker in Bitcoin und warte ab, welcher der mutmaßlichen Waffenhändler sich „bewegt“!

Evtl. kenne ich (Ermittlungsbehörde) die mutmaßlichen Verstecke meiner Delinquenten schon, hatte aber nur noch keine Möglichkeit, sie mit einer Straftat in Verbindung zu bringen!

… also überwache ich (Ermittlungsbehörde) diese nochmals explizit, z.B. elektronisch!

Zum Thema Verschlüsselung, in diesem Fall nutze ich (Ermittlungsbehörde) für die Kommunikation TLS bzw. SSL!

… TLS und SSL, die Geißel der modernen Verschlüsselung!

Aber das interessiert mich (Ermittlungsbehörde) in diesem Falle weniger, da ich (Ermittlungsbehörde) mittels diesem Teufelszeug mit dem Delinquenten gesichert kommuniziere!

Die einfachste Verschlüsselungsmethode ist der offene Datenverkehr. Z. B. mok mi den Dussel.

vielen dank für die anführungszeichen bei „darknet“, constanze!

.~.