Bei der Einführung von Windows 8 versucht Microsoft ein weiteres Mal eine von Microsoft kontrollierte Umgestaltung der PC-Welt. Mittels Secure Boot und Trusted Computing verlieren die Besitzer sehr weitgehend die Kontrolle über die vormals persönlichen Computer. Was für den Privatanwender eine kartellrechtlich problematische Einschränkung darstellt, ist für die Industrie insbesondere im Zusammenhang von eingebetteten Systemen (Industrie 4.0) völlig unakzeptabel. Während innerhalb der Bundesregierung noch diskutiert wird, in wie weit vor Windows 8 gewarnt wird, verbot die Volksrepublik China kurzerhand den Einsatz von Windows 8 auf staatlichen Computern. Abhilfe kann nur durch eine alternative Vertrauensinfrastruktur und quelltextoffene Realisierung in Hardware und Software geleistet werden. Hier sind insbesondere auch staatliche Stellen in einer unmittelbaren Bringschuld.

Dieser Artikel ist ein Gastbeitrag von Rüdiger Weis und erschien zuerst in unserem Jahrbuch Netzpolitik 2014. Rüdiger Weis ist Diplom-Mathematiker und Kryptograph. Er lebt und arbeitet in Berlin-Wedding und ist Professor für Informatik an der Beuth-Hochschule für Technik Berlin. Wir posten ihn aus aktuellem Anlass passend zu unserem Leak zu den Abstimmungen über den Trusted-Computing-Standard.

Der von vielen schon leichtfertigerweise für abgewehrt gehaltene Angriff der Computer-Industrie auf die Kontrolle bisher persönlicher Computer muss seit der Einführung von Windows 8 neu bewertet werden. Microsoft versucht den Nutzern eine neue, von Microsoft kontrollierte Sicherheitsarchitektur aufzuzwingen. Hierbei soll ein Trusted Computing Modul (TPM) in die persönlichen Computer und Mobilgeräte eingebaut werden. Dieses enthält einen Schlüssel, auf den der Besitzer des Computers keinen Zugriffs hat.

Zusammen mit den nun von Microsoft implementierten Verfahren innerhalb von Windows 8 (insbesondere Secure Boot) wird dem Nutzer weitgehend die Kontrolle über seine eigene Hardware und Software entzogen.

Ähnlich analysierte das Bundesamt für die Sicherheit in der Informationstechnik in einer Stellungnahme des BSI zur aktuellen Berichterstattung zu MS Windows 8 und TPM:

Aus Sicht des BSI geht der Einsatz von Windows 8 in Kombination mit einem TPM 2.0 mit einem Verlust an Kontrolle über das verwendete Betriebssystem und die eingesetzte Hardware einher. Daraus ergeben sich für die Anwender, speziell auch für die Bundesverwaltung und kritische Infrastrukturen, neue Risiken.

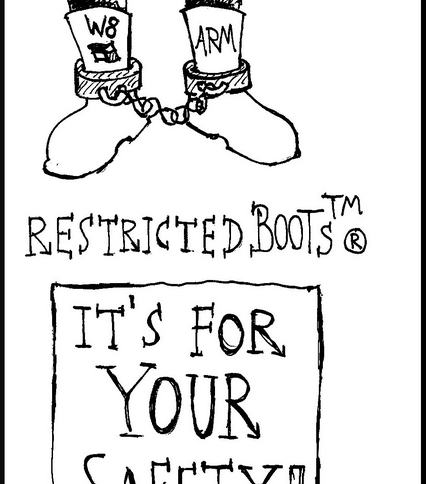

Es erinnert fatal an eine elektronische Fußfessel. So kann beispielsweise über das Netz angefragt werden, ob nur genehmigte Software läuft. Das Ende der persönlichen Computer und Smartphones. Es klingt wie aus einem Traum für außer Kontrolle geratene Geheimdienste und repressive Staaten.

Kryptographische Probleme im Trusted-Computing-Standard

Erschreckenderweise muss festgestellt werden, dass weiterhin die wissenschaftlichen unstrittigen Kritikpunkte an der Algorithmenauswahl (insbesondere die Weiterverwendung der gebrochenen Hashfunktion SHA1) und der unzureichenden Schlüssellänge (2048 bit RSA) auch in den neueren Standardaausarbeitungen weitgehend ignoriert wurden.

Unzureichende Schlüssellängen

Der TC-Standard verwendet eine Schlüssellänge von 2048 bit für die RSA-Verfahren.

Angesichts der Wichtigkeit dieser Schlüssel und der oft langen Verwendungszeiten insbesondere im Bereiche kritischer Infrastrukturen, ist diese Entscheidung nicht nachvollziehbar.

Beispielsweise empfiehlt das BSI mindestens 3072 bit selbst für mittelfristige Sicherheit.

Gebrochene Hashfunktionen

Wirklich düster sieht die Lage bei Hashfunktionen aus. Hashfunktionen sind wichtige Bausteine von kryptographischen Systemen, denen bisher relativ geringe Aufmerksamkeit gewidmet wurden. Dies ist auch deshalb überraschend, da Schwächen von Hashfunktionen beispielsweise für das Fälschen von Zertifikaten ausgenutzt werden können, selbst wenn die eigentliche Signaturfunktion sicher ist.

Gegen Hashfunktionen gab es in der öffentlichen Forschung einige dramatische Durchbrüche. Fast alle in Anwendung befindlichen Hashfunktionen stammen von Ron Rivests MD4-Hashfunktion ab. Gegen MD4 gab es schon früh Sicherheitsbedenken, MD5 und SHA1 ergänzten Operationen zur Erhöhung der Sicherheit. MD4 ist inzwischen mit Bleistift und Papier brechbar. MD5 und SHA1 sind ebenfalls schon mit überschaubarem Aufwand praxisrelevant angreifbar.

Eine Analyse von stuxnet ergab, dass die NSA wohl über Techniken zum Angriff auf die MD4-basierte Hashfunktionen-Familie verfügt, die in der öffentlichen Forschung bisher so nicht bekannt waren.

Auch das inzwischen angewendete und bisher noch nicht gebrochene SHA2-Verfahren stammt aus dem Hause der NSA und ist ähnlich konstruiert. Das neue Hashverfahren SHA3 wurde in einem offenen, transparenten Wettbewerb ausgewählt und ist bewusst völlig anders konstruiert.

Trotz zahlreicher Einwände unter anderem von DIN- Arbeitsgruppen erlauben auch neuere Versionen des Trusted Computing Standards selbst die Verwendung des gebrochenen SHA1.

Kryptographen warnen vor Trusted Computing Architektur

Whitfield Diffie, einer der Entdecker der Public-Key-Kryptographie, zeigte sich besorgt über die dominierende Stellung von Microsoft und forderte, dass die Benutzer die vollständige Kontrolle über die Schlüssel des eigenen Computers behalten sollten:

The Microsoft approach lends itself to market domination, lock out, and not really owning your own computer.

To risk sloganeering, I say you need to hold the keys to your own computer.

Auch Ron Rivest mahnte eindringlich, die möglichen Konsequenzen gründlich abzuwägen:

We should be watching this to make sure there are the proper levels of support we really do want.

We need to understand the full implications of this architecture. This stuff may slip quietly on to people’s desktops, but I suspect it will be more a case of a lot of debate.

Sabotageakte Dritter

Wenn Wirtschaft und Behörden mittels Windows und Trusted Computing eine Sicherheitsinfrastruktur aufbauen, können die US-Behörden im Zweifelsfall die völlige Kontrolle übernehmen.

Darüber hinaus können die neu eingesetzten Mechanismen auch für Sabotageakte Dritter genutzt werden. Diesen Risiken muss begegnet werden (BSI, August 2013).

Angesichts der Tatsache, dass wiederholt Druck auf Hersteller ausgeübt wurde, Hintertüren einzubauen, wirkt die Idee, dass ein Schlüssel vom Benutzer nicht ersetzt werden kann, sehr bedrohlich. Besonders brisant ist, dass die geheimen Schlüssel während des Herstellungsprozesses außerhalb des Chips erzeugt und danach in den Chip übertragen werden. Hier ist es trivial, eine Kopie aller Schlüssel herzustellen. Es ist nicht auszuschließen, dass entsprechende Rechtsvorschriften bestehen und über diese nicht berichtet werden darf.

Das andere realistische Szenario, dass der TPM-Hersteller nicht in der Reichweite der NSA, sondern beispielsweise in der Volksrepublik China sitzt, kann nicht wirklich beruhigen.

Da neben den Überwachungsmöglichkeiten auch die Wahlmöglichkeiten der Nutzer eingeschränkt werden, stellen sich natürlich kartell- und verbraucherrechtliche Fragen. Unter anderem die Tatsache, dass Microsoft die übliche Praxis verlassen hat und den Überwachungschip bei den modernen ARM-Systemen automatisch einschaltet und nicht mehr ausschalten lässt, verstößt unter anderem gegen das Eckpunktepapier des Bundesinnenministeriums zur vertrauenswürdigen Technikgestaltung.

Secure Boot Probleme für Linux

Nachdem die Einführung einer Microsoft-kontrollierten Sicherheitsinfrastruktur durch politischen Widerstand lange aufgehalten werden konnte, hat Microsoft ein weiteres Mal in Geheimverhandlungen

Fakten geschaffen. In den Hardwareanforderungen für Windows 8 wird Secure Boot verpflichtend vorausgesetzt. Alternative Betriebssysteme können in der Praxis bisher nur mit technisch und rechtlich nicht unproblematischen Notkonstruktionen gestartet werden.

Microsoft kann und hat auch ohne nachvollziehbare Begründung konkurrierende Bootloader deaktiviert. Ein Szenario, dass Microsoft (möglicherweise durch US-Regierungsdruck) die Berechtigung, die von Microsoft unterschriebenen Bootloader für Linux-Distributionen zurückzieht, will man sich insbesondere für sicherheitskritische Systeme oder eingebettete Systeme nicht wirklich vorstellen.

Insbesondere können auf einer Hardware, die mit einem TPM 2.0 betrieben wird, mit Windows 8 durch unbeabsichtigte Fehler des Hardware- oder Betriebssystemherstellers, aber auch des Eigentümers des IT-Systems Fehlerzustände entstehen, die einen weiteren Betrieb des Systems verhindern. Dies kann soweit führen, dass im Fehlerfall neben dem Betriebssystem auch die eingesetzte Hardware dauerhaft nicht mehr einsetzbar ist. Eine solche Situation wäre weder für die Bundesverwaltung noch für andere Anwender akzeptabel (BSI, August 2013).

Während deutsche Behörden darüber diskutieren, wie sehr vor Windows 8 gewarnt werden sollte, verbot die Volksrepublik China Windows 8 auf staatlichen Computern.

Alternative Vertrauensanker

Es erscheint zwingend notwendig, Alternativen zum Vertrauensanker von Microsoft zur Verfügung zu stellen. Aus technischen Gründen ist dies sogar deswegen notwendig, weil Microsoft mit einer Schlüssellänge von 2048 bit arbeitet, welche vom BSI nicht für langfristige Sicherheit empfohlen wird.

Für den staatlichen Bereich könnte beispielsweise die Bundesnetzagentur eine führende Position einnehmen. Hier sind im Zusammenhang mit dem Signaturgesetz schon erhebliche Vorarbeiten vorgenommen worden.

Für nichtstaatliche Bereiche erscheint eine gemeinnützige Stiftung außerhalb der USA die bessere Lösung. Ähnliche Diskussionen werden bereits zu ICANN und DNSSEC Rootzonenschlüssel geführt.

Die Kryptographieforschung hat Lösungen für feingranulare Sicherheitspolitiken mit mathematisch beweisbaren Sicherheitseigenschaften entwickelt. Beispielsweise können Vertrauensbeziehungen durch mehre mögliche Stellen dezentralisiert werden oder eine Zusammenarbeit von mehren Instanzen erforderlich gemacht werden.

Hintertüren in Closed Source Soft- und Hardware

Remember this: The math is good, but math has no agency. Code has agency, and the code has been subverted (Bruce Schneier, 5. September 2013).

Es gibt ein eigenes Teilgebiet der Kryptographie namens Kleptographie, welches sich unter anderem mit dem sicheren Stehlen von Geheiminformationen durch Manipulation von Software und Hardware beschäftigt. Ohne Einsicht in den Source-Code und das Hardware-Design ist der Angegriffene beweisbar hilflos.

Nach Snowden ist dollargenau bekannt, dass die Geheimdienste über einen Milliarden-Etat verfügen, um die Sicherheit von kommerzieller Software und Geräten mit Hintertüren zu versehen. Lesbarer Quellcode und aufmerksame Entwickler bieten hiergegen Sicherheit.

Lesbarer Quellcode

Während über die Notwendigkeit der ausschließlichen Verwendung von Open-Source-Programmen für sicherheitskritische Bereiche noch kontrovers diskutiert wird, ist die schwächere „Lesbarer Quellcode“-Forderung innerhalb der Wissenschaftsgemeinde unumstritten. Ohne die Möglichkeit, den Quellcode zu überprüfen, ist es faktisch unmöglich, Hintertüren zu entdecken.

Lesbarer Quellcode bedeutet nicht zwangsläufig die Verwendung einer offenen Lizenz. Auch veröffentlichter Quellcode kann unter kommerzielle Lizenzen gestellt werden, die die Verwendung und Weitergabe nahezu beliebig einschränken können. Dies ist seit Langem gängige Praxis, wie die Beispiele PGP und CryptoPhone zeigen.

Shared-Code-Probleme

Shared-Code-Initiativen für Windows, die beispielsweise Microsoft mit verschiedenen Regierungen vereinbart hat, bieten geringeren Schutz, da nicht die gesamte kryptographische Forschungsgemeinde an der Sicherheitsanalyse teilnehmen kann.

Die freie Forschung arbeitet besser als ihre Gegenspieler im Verborgenen und tut dies in der Regel kostenlos für (akademischen) Ruhm und Ehre.

Ein exklusiver Quellcode-Zugang für Regierungen ist problematisch, da viele Dienste diesen Wissensvorsprung für Angriffe missbrauchen.

Open Source schließt Sicherheitslücken schneller

Open-Source-Programme bieten den wichtigen Vorteil, dass beim Schließen von Sicherheitslücken nicht auf den Hersteller gewartet werden muss. Die Zeit zwischen der Veröffentlichung einer Sicherheitslücke und des Schließens dieser durch den Hersteller ist unstrittig die Zeit der höchsten Gefährdung. In der Praxis sind derartige Hochrisikozeiten von mehreren Monaten nicht unüblich.

Konsequenzen aus der OpenSSL-Katastrophe

Die 2014 aufgedeckte Sicherheitskatastrophe in der für die Internetkommunikation systemrelevanten Open-SSL-Implementierung zeigt einen unmittelbaren Handlungsbedarf.

Da staatliche Stellen häufig Open Source Lösungen einsetzen und damit selbst nach konservativen Schätzungen Milliardeneinsparungen realisieren, besteht wegen der Sorgfaltspflicht eine staatliche Verpflichtung, hier für eine Grundsicherheit zu sorgen.

Staatsaufgabe Sicherheit in der Informationstechnik

Die politische und juristische Frage, ob Regierungen Cyberangriffswaffen („Bundes-Trojaner“) zum Schutze hoher Rechtsgüter entwickeln dürfen oder dies verfassungsrechtlich inakzeptabel ist, wie ein entsprechendes Urteil des Bundesverfassungsgericht nahe legt, soll an dieser Stelle nicht diskutiert werden. Aus wissenschaftlicher Sicht muss jedoch in diesem Falle auf ein technisches und organisatorisches Problem hingewiesen werden, das beispielsweise bei der Einblickgewährung in den Windows-Quellcode auftritt.

Die Kenntnis des Quellcodes erleichtert es Angreifern ganz erheblich, ausnutzbare Schwachstellen zu finden. Hier haben staatliche Stellen, die neben dem Schutz der Anwender auch aktive Angriffe entwickeln, einen nicht auflösbaren Zielkonflikt.

Aus diesem Grunde sollten staatliche Stellen die digitale Verteidigung von Bürgern und Wirtschaft organisatorisch strikt von der Entwicklung von Cyberangriffswaffen trennen.

Die Bundesregierungen haben diesen Punkt schon recht früh durch die Gründung des Bundesamtes für Sicherheit in der Informationstechnik teilweise adressiert. Hier erscheint es sinnvoll eine weitere organisatorische Stärkung, etwa durch die Konstitution einer eigenen Bundesbehörde, umzusetzen.

Diese könnte sich etwa an den Reformvorschlägen der Bundesdatenschutzbeauftragten Andrea Voßhoff zur organisatorischen Ausgestaltung und Stärkung der Unabhängigkeit des Bundesdatenschutzbeauftragten oder dem seit 2000 bestehenden Unabhängigen Landeszentrums für Datenschutz Schleswig-Holstein anlehnen.

Eine unabhängige Bundesbehörde für die Sicherheit in der Informationstechnik könnte, wie bereits seit Jahrzehnten der Datenschutz, ein international beachtetes Modell darstellen.

Wissenschaftliche Empfehlungen

Aus der Sicht der theoriekundigen Praktiker und der praktisch orientierten Theoretiker ergiben sich überraschend einfache Empfehlungen mit zu vernachlässigenden Kosten:

Starke Kryptographie mit extra Sicherheitsspielraum.

Dies bedeutet auf der Algorithmenebene beispielsweise:

- Verwendung von 256 bit Schlüssellänge für AES

- Schlüssellänge größer gleich 4096 bit für RSA

- 512 bit Hash-Funktionen

Ohne volle Schlüsselkontrolle für die Anwender und ohne lesbaren Code und offene Hardware helfen die besten kryptographischen Verfahren natürlich nicht gegen Geheimdiensthintertüren.

- Open Souce fördern.

- Open Source Sicherheit als Staatsaufgabe wahrnehmen

Kryptographie ist eine notwendige Technologie zum Schutz des freiheitlich-demokratischen Gemeinwesens. Trotz der viel diskutierten Angriffe ist es stets die schlechteste Lösung, ungeschützt zu kommunizieren.

Open-Source-Software bietet die Möglichkeit zum Auffinden von Hintertüren und Programmierfehlern. Eine Grundsicherheit für systemrelevante Open-Source-Programme sollte als Staatsaufgabe wahrgenommen werden.

Kryptographie und Offene Software sind mächtige Werkzeuge, um die digitale Gesellschaft menschenwürdig zu gestalten.

Und wie ist es bei bei Windows 10?

Was heißt das für uns einfache Nutzer?

Für uns einfache Nutzer bedeutet das:

– Nur das aktuelle Windows geht (bzw. das, für das noch Support besteht).

– kein Dual-Boot eines freien Betriebssystems

– Das Betriebssystem kann aus der Ferne (mit verschiedenen Methoden) verändert oder gestört werden.

– Nicht nur „Raubkopien“, sondern jede unerwünschte Software kann unterbunden werden.

– Geheimdienste haben es relativ leicht, einen Staatstrojaner zu installieren

– Verschlüsselung auf dem Rechner funktioniert aus Prinzip nicht mehr sicher

Kurz: bei Bedarf von wem auch immer bist Du nicht mehr „Herr“ auf Deinem Rechner.

Anmerkung zum Artikel: Wir können „froh“ sein, dass die verwendeten Schlüssellängen unzureichend sind. Denn so kann das System auch legal vom Anwender selbst gebrochen werden. Nach der Stand der Dinge ist das auch absolut notwendig.

Naja, so leicht lässt sich ein 2048bit Schüssel leider auch nicht brechen… Das wird kein Anwender hinbekommen.

@Peter: das ist korrekt. Doch möglicherweise kann das der Installer eines alternativen Betriebssystems (ggF mit anderen Rechnern/Hardware zusammen) übernehmen (zumal das nicht die einzige Schwäche von TPM 2.0 ist).

Dreist ist, dass diese absichtlichen Sicherheitslücken nicht dafür gedacht sind. Sie sind geeignet oder gar beabsichtigt, um staatlichen Behörden den Zugriff zu erlauben.

Unfug. Ihr geht schon von vollkommen falschen Voraussetzungen aus, uns selbst unter diesen falschen Voraussetzungen sind die Schlußfolgerungen falsch! Selten so einen Bullshit gelesen…

@Sven

Genieße Dein Leben und mach unbekümmert weiter so, als ob nichts weiter wäre. Glaube an ein nächstes Leben in dem bestimmt alles besser sein wird.

In diesem Leben jedoch ist Deine Bestimmung Daten zu liefern. Unverfälscht, immer und überall. Du wirst niemals CEO oder EU-Kommissar werden. Auf Reichtümer brauchst Du nicht zu hoffen, denn Deine Aufgabe ist es, zu konsumieren. Daher bist Du wichtig. Wir brauchen Dich.

Ich habe mich zuletzt noch sehr aus Unternehmens-IT-Sicht mit TPM beschäftigt. Es ging darum, die Security-Management-Lösung (für HDD und USB-Verschlüsselung inklusive PBA) eventuell durch BitLocker + TPM mit Windows 8.1 bzw. 10 abzulösen, da die vorhandenen Lösung natürlich Lizenzkosten verursacht. Sie bietet aber auch zertifikatsbasierte Authentifizierung mit 802.X-Zertifikaten. Meine Empfehlung ist trotz der höheren Kosten gegen BitLocker ausgefallen und damit auch gegen TPM. Bei der anderen Lösungen wird die PBA aus Basis des GRUB-Boot-Loaders implementiert. Der SChlüssel kann je nach Konfiguration auf dem Rechner in einer mit AES 256 verschlüsselten Datein gespeichert werden. Alternativ kann nur mit Netzwerkverbindung authentifiziert und entschlüsselt werden, so dass gar keine lokale Speicherung erfolgt.

Ich nutze gerne Windows (Linux auch), sehe den Konzern mittlerweile aber um einiges kritischer – bei TPM finde ich es höchst problematisch, dass der Schlüssel im Chip liegt. Es gab ja auch schon diverse BitLocker-Angriffe, die den Schlüssel in Klartextform im Speicher finden. Beispielseweise kann man ihn in der Memory.dmp auslesen, die nach einem Absturz entsteht. Aufgrund der BitLocker-Schwachstellen und der im Text bekannten Probleme ist TPM mit Vorsicht zu genießen.

Es ist ähnlich wie mit vielen Produkten von MS; wenn ich mal an die Implementierung von Distributed File System denke, ist die schon in Ordnung, sodass man auf Windows Server Basis vernünftige File-Systems aufbauen kann. DFS-Replikation ist Erhfarungsberichten zufolge „Kernschrott“.

Technisch gesehen denkt Microsoft seine Sachen einfach nie zuende. Man will alles können, aber wenn es ans Eingemachte geht, wird doch etwas anderes benötigt ;-).

Es gibt andere Lösungen, die bei HDD-Verschlüsselung und PreBoot-Authentication den Schlüssel direkt in ein CPU-Register, sodass er nur sekundenbruchteilsartig im Speicher liegt, schieben. Weiß jemand, wie es da mit möglichen Angriffsszenarien aussieht?

Danke für den interessanten Beitrag.

Gibt es im Internet evtl. einen gut zu verstehenden Artikel, der für Nicht-Informatiker das TPM- und Secure-Boot-System anschaulich erklärt?

wie erkenne ich beim kauf ob mein pc davon betroffen ist oder nicht?

Daran, dass auf der Verpackung »Designed for Windows 8« oder demnächst auch »Designed for Windows 10« steht. Diesen Aufkleber gibts nur, wenn die Enteignung des Computers von seinem Käufer implementiert ist.

Quelle oder Lüge!

Just try searching the internet. Leider nicht so viel deutscher Text…

Mal ’ne dumme Frage: Ich habe auf meinem Laptop Windows 8.1 und Xubuntu am laufen und über GRUB entscheide ich, was ich starte. Was bedeuten für mich die Aussagen:

„In den Hardwareanforderungen für Windows 8 wird Secure Boot verpflichtend vorausgesetzt. Alternative Betriebssysteme können in der Praxis bisher nur mit technisch und rechtlich nicht unproblematischen Notkonstruktionen gestartet werden.

Microsoft kann und hat auch ohne nachvollziehbare Begründung konkurrierende Bootloader deaktiviert.“?

Mein Laptop ist Baujahr 2011, von daher gehe ich nicht davon aus, dass ein TPM-Chip drin steckt, ich verstehe nicht, wie das alles zusammenpassen soll…

Es bedeutet das Rüdi Unfug erzählt. Das ist schlichtweg falsch, Secure Boot ist optional!

http://windows.microsoft.com/en-ID/windows-8/system-requirements

Also das eine sind die Anforderungen, um Windows laufen zu lassen.

Das andere sind die Anforderungen, um ein Windows-Logo auf den Rechner pappen zu dürfen.

https://technet.microsoft.com/en-us/library/hh824987.aspx

Sprich: Wenn ein Windows8-Logo auf dem Rechner klebt, ist SecureBoot eingeschaltet.

Schöner Artikel, – auch der Vortrag beim 31c3.

Ich musste für ein Familienmitglied einen Windoof 8 Laptop kaufen … das erste Update des Lenovo war ein BIOS update …. da wird einem ganz schwummrig … So was hab ich noch nie gehört …

Aber mal ne andere Frage: Was benutzt ihr denn so bei Netzpolitik?

Die Mehrheit nutzt diverse Linux-Distributionen und eine Minderheit nutzt noch Mac OSX.

Das beruhigt (bis auf die OSX’e :-)

Danke,

das beruhigt (bis auf die OSX’e :-)

Selber schuld, die DAUs. OpenSource ist da wohl etwas besser, was solche Dinge betrifft. Und KOSTET meist nicht mal was.

Warum muß es denn M$ sein? Die heutigen LINUX Distributionen laufen doch super. Und bei der Installation ist es auch kein gefrickel mehr. LibreOffice oder GIMP sind ja wohl super Programme, und für die DAUs leicht ausreichend. Aber nein! Es muss ja Photoshop und M$ Office/Outlook sein. Weil, was nix kostet ist auch nix wert.

Einerseits hast du recht, Ubuntu & Co. sind einfacher geworden, aber ich habe durch manchen Ve3sionssprung schon böse Überraschunen erlebt. Ich konnte mein Xubuntu bisher auch nicht dazu bewegen, bei kritischem Akkuladestand herunterzufahren. Das mag ein Hardwarespezifisches Problem sein, aber solange Hardwareunterstützung im Open Source Bereich durch Reverse Engineering sichergestellt werden muss, weil annähernd alle Treiber für Windows geschrieben werden, kann ich keinem DAU Linux uneingeschränkt empfehlen.

Außerdem gibt es auch Software, die nicht unter Linux läuft, nenn mir mal CAD, oder Simulationssoftware, die den gleichen Funktionsumfang, wir kommerzielle Software bietet und Open Source ist (oder wenigstens unter Linux lauffähig)…

„… weil annähernd alle Treiber für Windows geschrieben werden, kann ich keinem DAU Linux uneingeschränkt empfehlen“

Muss ich leider zustimmen. Ist immer blöd, wenn ich jemandem sagen muss: „Das geht bei Ubuntu nicht, weil die XY Firma keine Treiber für Linux programmiert ….“ Die Antwort darauf ist zwangsläufig: „Na, dann benutz ich halt Windows, da läuft ja alles drauf …“, und nach einiger Zeit kommt dann die Frage „… mein Windows ist so langsam, was kann ich machen?????“. Da ist dann meine Antwort: Linux installieren … Das ist DAU-Praxis.

Was Linux noch auf den Kopf fallen wird/muss: Es läuft immer auf Computern mit einem „Ready vor Windows“ Aufkleber drauf. Es gibt keine allgemein erhältliche PC’s oder Laptops, die für Linux designt wären (oder?). Maximal erhält man einen PC mit einer Auswahl der kleinsten Übel. Das geht ja mal gar nicht!

Wir brauchen nicht nur freie Software, sondern auch freie Hardware – NUR: Wer soll die denn für uns herstellen????? Die Amerikaner? Die Chinesen?

EUROPA verscheißt politisch gerade eine enorme Chance. Statt über ein 20-Jahresprogramm für ein Gegengewicht zu Silicon Valley und China nachzudenken, theatern die uns in TTIP et. al. hinein.

Europa bettelt ja geradezu nach einer digitalen Fußfessel …

Es könnte so schön sein: stellt euch mal vor, das Sillicon Valley erstreckt sich in Europa über den ganzen Kontinent – wir haben ja mitteständische Strukturen hier. Wir bauen unsere eigene Hardware und die eigene Software … Dann bekommen wir auch CAD auf nicht-Windows Rechnern.

@nonDAU

naja Linux ist nicht immer schneller.

Vergleich zwischen Ubuntu 14 und Windows 7 gibt es bei Windows 7 immer noch ein paar Vorteile.

Das fängt schon bei Ubuntu-Programmen an, die einfach stehen bleiben und keine Rückmeldung über den Zustand geben. Das habe ich bei Windows weit seltener. Auch vermisse ich bei Linux immer wieder einen Überblick über den Festplattenspeicher. Bei Windows sagt mir jedes Programm vor der Installation, wie viel da ist und wie viel benötigt wird. Bei Ubuntu ist das leider nur eingeschränkt der Fall.

Mir gefällt Ubuntu insgesamt recht gut, aber für mich macht Windows immer noch den stimmigeren Eindruck. Die Unterschiede sind aber sehr viel geringer geworden. Es sind fast nur noch Details übrig an denen gefeilt werden muss.

Letztendlich geht es ja auch nicht darum, ob dies oder jenes hier oder dort schneller läuft. Das ist Sache effizienter Programmierung. Unannehmlichkeiten in der Benutzung gibts unter Linux genauso wie mans in Windows findet. Es geht meiner Meinung nach um zwei Dinge

– Monopolstellung

– Gesamtfeeling

Die quasi Monopolstellung einer US Amerikanischen Softwareschmiede bringt alle unanehmlichkeiten mit sich, die ja hier auch weit und breit beschrieben werden. Nicht zuletzt durch Lobbying, damit sich andere Märkte nicht zu einer kritischen Masse steigern können. Vorteil ist, die können das ganze Okosystem auf sich Maßschneidern. Ich kenne genug Programmierer die sagen, „was für ein sch…, aber das sind die Vorgaben mit denen ich kompatibel sein muss, sonst habe ich keine Kunden“.

Und das Gesamtfeeling? Muss jeder für sich entscheiden. Ich hab aber bei Nutzung von Windows ein komisches Gefühl in der Magengegend. Vertrauen hatte ich nie, aber jetzt überwiegt eindeutig Misstrauen.

@nonDAU

> Wir brauchen nicht nur freie Software, sondern auch freie Hardware

Zumindest solche ohne DRM (digital rights management). Das wird zunehmend ein übles Problem werden. Da hilft nur konsequente Konsumverweigerung.

Politisches Ziel ist die vollständige Enteignung der Nutzer. Microsoft arbeitet diesbezüglich sehr gewissenhaft und hat die Doktrin seiner US-Regierung gut begriffen. Und wirst Du zukünftig nicht brav sein und das System unterstützen, werden wir deinen Rechner eben abschalten, sperren, manipulieren wie es uns beliebt.

Denn Du bist nur unser Gast und musst Dich an jede Hausregel halten, die wir Dir lieber Nutzer auferlegen. Also sei brav, unterstütze unsere Regierung, Silicon Valley und die NSA, dann wirst Du auch weiterhin all deine Spiele, Lieder, Sozialen Kontate und Co. pflegen / erreichen können.

Bist Du aber böse, dann fliegst Du raus.

Während sich die EU über Staubsauger und 100W-Glühbirnen den Kopf zerbricht lacht man sich in Redmond angesichts des freien Zuganges zu den Computern dieser „Volks“vertreter einen Ast. Wenn es richtig schlecht läuft kommen eines Tages wirklich sichere Motherboards (nur noch) aus der VR China….

Man möchte sich nicht vorstellen, was die Softwareindustrie noch in den nächsten Jahren plant. Es gleicht regelrecht einem Paradoxon hier noch irgendwelche Antivirenprogramme zu Installieren angesichts der kommenden tiefgreifenden Einschnitte in der Privatsphere. Sollte wirklich es irgendwann dann so sein, dass wir unser BS mit einer kleinen Start- Datei nur noch Online >auf irgend einem Server liegend< nutzen können werd ich endgültig auf Linux umsatteln. Selbst Apple macht heute schon Andeutungen, welche in diese Richtung gehen und wird für mich somit ebenfalls kein alternativer Partner des Vertrauens mehr sein.

Wohin entwickeln wir uns eigentlich wirklich und was können wir dagegen tun?!

Das wird die Frage sein, auf die Computer- User Weltweit in den nächsten Jahren eine kompatible Antwort finden müssen. Es gibt bereits gute Ansätze, wir müssen sie nur in die Köpfe all jener bringen, für die Privatsphäre und Selbstbestimmungsrecht ein heiliges Tabu sind…

Gruß an Alle und die Netzpolitik – Redaktion