Der Talk von Laura Poitras und Jacob Appelbaum beginnt mit einem Videoausschnitt der Hackerkonferenz DEF CON 2012. Der damalige NSA-Chef Keith Alexander betritt die Bühne und beteuert, dass die NSA weder Akten über Amerikaner anlegt, noch Millionen oder hunderte Millionen Dossiers von Menschen erstellt. Während er dies behauptet poppen für Milisekunden immer wieder die von Edward Snowden geleakten NSA-Folien auf – und belegen die dreisten Lügen von Alexander.

Doch auch der restliche Talk hat es in sich. Parallel zum Talk wurden zwei Artikel auf SPON veröffentlicht, die sich mit dem Vortrag überschneiden und neue Dokumente aus dem Fundus von Edward Snowden enthalten.

Todeslisten

Ein weiteres Video: Ein ehemaliger Guantanamo-Gefangener kommt zurück zu seiner Familie. Er ist tot. Sein Sohn, sein Onkel und weitere Familienangehörige nehmen ihn in Empfang. Auf der Leichentasche steht keine Name. Nur eine Nummer.

Die Entmenschlichung und Rechtsstaatsferne, wenn nicht gar Rechtlosigkeit, im sogenannten Krieg gegen den Terror schockiert ein weiteres mal.

Ebenfalls mit Nummern arbeitet eine Todesliste der NATO, die der Spiegel veröffentlicht hat. Auch hier wird durchnummeriert und aufgelistet, für wen der Tod durch Exekution entschieden wurde. Ohne Anklage, ohne Verteidigung, ohne Beweise. Doch die Entscheidung trifft nicht nur die Menschen auf der Todesliste selbst, sondern auch Menschen, die zum falschen Zeitpunkt am falschen Ort waren, die verwechselt wurden, die von Schüssen oder Raketen getroffen werden, die daneben gingen. Einkalkulierter Kollateralschaden!

„Als Faustregel galt, dass der Isaf-Kommandeur in Kabul bei einem geschätzten Kollateralschaden von bis zu zehn Zivilisten entscheidet, ob das Ziel das Risiko rechtfertigt“, zitiert der Spiegel einen Isaf-Offizier, der jahrelang mit den Listen gearbeitet hat.

Crypto is dead, long live crypto!

Nachdem die NSA und GCHQ Entschlüsselungsprojekte Bullrun und Edgehill vor über einem Jahr veröffentlicht wurden, legen Laura Poitras und Jacob Appelbaum mit weiteren Snowden-Dokumenten nach:

Auf internen Folien stellt die NSA spezielle Programme vor, die VPN, insbesondere IPsec und PPTP, SSL/TLS (damit auch OpenVPN) und SSH knacken können. Mit SSL/TLS machen sie das im großen Stil: Ende 2012 hatte die NSA vor rund 10 Millionen SSL/TLS verschlüsselte Verbindungen zu knacken – pro Tag!

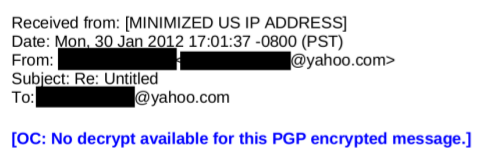

Unter welchen Bedingungen die NSA die betroffenen Verschlüsselungsprotokolle knacken kann, bleibt weiter unklar. Auch welche Implementierungen und welche Verschlüsselungsstandards betroffen sind geht aus den Folien nicht hervor. Klar wird aus ihnen allerdings, dass die NSA sich die Handshakes, also den Austausch der Schlüssel, besonders genau anschaut und sowohl diese, als auch nicht gebrochene verschlüsselte Inhalte für später abspeichert.

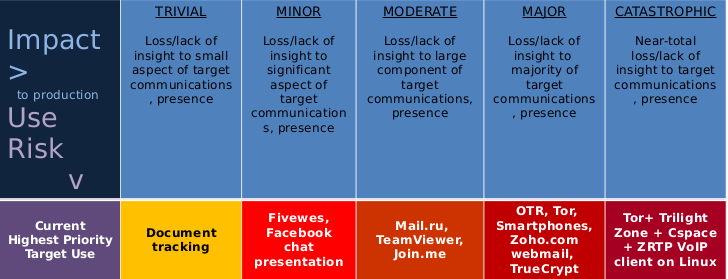

Laut einer Präsentation auf der Sigdev-Konferenz bekommt die NSA selbst bei ihren „Highest Priority“-Zielen einen Großteil der Kommunikation nicht mit, wenn die Chatverschlüsselungssoftware OTR, der Anonymisierungsdienst Tor, zoho.com-Webmail oder die Verschlüsselungssoftware TrueCrypt* zum Einsatz kommt. Außerdem werden Smartphones genannt – unklar bleibt, was damit gemeint ist.

Als katastrophal bezeichnet es die NSA, wenn verschiedene Anonymisierungs- und Verschlüsselungsprogramme kombiniert werden. Die Kommunikation des Ziels entziehe sich der NSA dadurch nahezu komplett. Als Beispiel-Kombination wird von der NSA Tor in Kombination mit den anonymen Services der Trilight Zone, dem Chat Cspace und mit ZRTP verschlüsselte Internettelefonie genannt. Auf einer weiteren Folie wird die anonyme Live-Distribution Tails von der NSA als Problem angesehen. Jacob Appelbaum empfiehlt zusätzlich Redphone und Signal von Open Whispersystems.

Die beiden besten Nachrichten die man aus den Folien ziehen kann betreffen die E-Mailverschlüsselungssoftware GnuPG und die Chatverschlüsselung OTR – beide können von der NSA nicht geknackt werden! Sie sind der Teil der sicheren Infrastruktur die uns noch verbleibt.

Kombiniert mit den Tools von oben, kann man also tatsächlich noch ein kleines Stück Privatsphäre im Internet haben. Aber die Crypto-Wars sind noch lange nicht vorbei!

Der komplette Talk via media.ccc.de:

Das Video direkt auf media.ccc.de oder mit Tracking bei Youtube.

Der Ankündigungstext:

Reconstructing narratives

transparency in the service of justiceSurveillance, cryptography, terrorism, malware, economic espionage, assassination, interventions, intelligence services, political prisoners, policing, transparency, justice and you.

Structural processes and roles are designed to create specific outcomes for groups. Externally facing narratives are often only one of many and they seek to create specific outcomes by shaping discourse. We will cover a wide range of popular narratives surrounding the so-called Surveillance State. We intend to discuss specific historical contexts as well as revealing new information as part of a longer term research project.

* Die Entwicklung von TrueCrypt wurde eingestellt. TrueCrypt sollte nicht mehr eingesetzt werden.

Gibt es mittlerweile eigentlich eine vernünftige Alternative zu Truecrypt?

Das kommt auf das Betriebssystem an:

Für Gnu/Linux gibt es die integrierte Verschlüsselung via cryptsetup (luks, dm-crypt). Die Systemverschlüsselung kann man bereits bei der Installation mit einrichten. Seit Version 1.6 unterstützt cryptsetup auch TrueCrypt-Container und Partitionen.

Wie wichtig eine vernünftige, freie Software-Verschlüsselung bei einem unfreien, gebackdoorten Betriebssystem (Windows, OS X) ist, ist sicher streitbar. Da kann man dann IMHO auch auf die integrierte Verschlüsselung zurückgreifen.

Na, die hier sollten gut nutzbar sein: https://veracrypt.codeplex.com/

Die (Franzosen) haben den Source bereinigt, gestärkt und um Lizenzprobleme behoben.

Kannste keine alten TC-Sachen bearbeiten. Die wird man einmal umziehen müssen, empfiehlt sich ja eh. Die Entwicklung der deutschen Alternative aus TC steht noch aus und ist eher an Firmen gerichtet, wenn man bei Heise liest.

Redphone und Signal = zrtp

Lieber Moritz

Der Satz „Die Entwicklung von TrueCrypt wurde eingestellt. TrueCrypt sollte nicht mehr eingesetzt werden“ ist vollkommener Unsinn und verunsichert nur die Leser, Die letzte zweifelsfrei sichere Version ist die 7.1a die man z.B. bei heise http://www.heise.de/download/truecrypt.html bekommt.

Das Open Crypto Audit Project (OCAP) hat via Github.com Truecrypt 7.1a zum Download bereitgestellt. Beim OCAP handelt es sich um ein Team bekannter Sicherheitsexperten, das die Verschlüsslungssoftware seit längerem einer detaillierten Prüfung unterzieht. Unterstützt wird es beispielsweise vom renommierten Kryptographieexperten Bruce Schneier. Bisher wurden keine gravierenden Mängel entdeckt.

Doch der Satz ist so richtig! Er soll den/die Leser_in auch nicht verunsichern! TrueCrypt sollte nicht mehr eingesetzt werden -Punkt!-

Hier eine Reihe von Gründen:

– (Sicherheitsrelevante) Software die nicht mehr weiterentwickelt wird, sollte grundsätzlich nicht mehr eingesetzt werden. Sicherheitslücken und Bugs werden nicht mehr gefixt – die Software ist tot!

– Bei dem ersten Teil (sic!) des Audits wurde zwar keine Backdoor gefunden, aber mehrere Bugs (die nicht mehr gefixt werden). Es wurde auch die allgemeine Qualität des Quellcodes bemängelt.

– Schon bisher war vollkommen unklar, wer TrueCrypt entwickelt – nun wurde es auf eine sehr komische Art und Weise eingestellt. Die Entwickler sind quasi nicht zu erreichen und es gibt keine vernünftige Stellungnahme.

– Es wird zwar PBKDF2* zur Passwortableitung benutzt, allerdings nur mit 1000 – 2000 Iterationen. 1000 Iterationen waren im Jahr 2000 mit der Einführung von PBKDF2 die Minimalanforderungen. TrueCrypt ist daher anfällig für Brute-Force-Angriffe. Zum Vergleich cryptsetup verwendet mehrere 10’000 bis mehrere 100’000 Iterationen, abhängig von der Hardware.

– Hinzu kommt, dass es sehr schwer nachzuvollziehen ist, ob die binären Installationsdateien auch wirklich mit dem Quellcode übereinstimmen. Um aus dem Quellcode die binäre Datei zu bauen, werden Programme benutzt, die steinalt und nahezu nicht auf sicherem Wege zu bekommen sind… Es ist also schwer zu sagen, ob die Quellen mit den Binärpaketen übereinstimmen. (Das Tor-Project arbeitet dazu und versucht es den Leuten möglichst einfach zu machen Pakete nachzubauen, damit nicht über die Binärdateien Backdoors verteilt werden können.)

– Die Lizenz von TrueCrypt ist keine Freie-Software-Lizenz und ermöglicht somit eigentlich auch nicht das Forken…

* Hasht das Passwort z.B. 50’000 mal (Iterationen), bevor es es zur Verschlüsselung des Crypto-Keys verwendet. Dadurch sollen die Rechenkapazitäten bei Brute-Force-Angriffen (ausprobieren von Passwörtern) in die Höhe getrieben werden.

Jetzt sollte auch jedem klar sein wieso sich TrueCrypt so schnell verabschiedet hat…