Spionage auf Offline-Computern – als Mitte Januar bekannt wurde, dass die NSA mittels Funkwanzen auch Rechner überwachen und in gewissem Maße steuern kann, die nicht ans Internet angebunden sind, führte das zu relativ großen Beklemmungen. Aber nicht nur der amerikanische Geheimdienst ist zu Offline-Manövern in der Lage, auch andere entwickeln Lösungen, um Zugang zu isolierten und damit oft besonders sicherheitskritischen und sensiblen Rechnern zu bekommen.

Letzten Freitag wurde ein Bericht der deutschen Sicherheitsfirma G Data veröffentlicht, aus dem hervorgeht, dass russische Schadsoftware gefunden wurde, die Rechner in geschlossenen Netzwerken infiltriert, solange nur ein einziger in der Kette mit dem Internet verbunden ist. Dieser implantiert ein Rootkit auf allen anderen von ihm erreichbaren Computern, die Windowssysteme sind. Das Rootkit besteht aus einem Treiber und einem verschlüsselten NTFS-Dateisystem und koordiniert die Kommunikation mit dem Stammrechner. Dadurch kann dieser die gewünschten Informationen sammeln und an die Angreifer übermitteln. In den betroffenen Rechner eingeschleuste Programmbibliotheken überschreiben Standardfunktionen, die unter anderem Snapshots vom Netzwerkverkehr anfertigen können und lassen zu, dass über HTTP-Requests Daten nach außen geleitet werden. Dabei ist das Rootkit besonders modular entworfen, sodass Funktionalitäten im Nachhinein ergänzt werden können, ohne das Ursprungsprogramm neu zu kompilieren zu müssen.

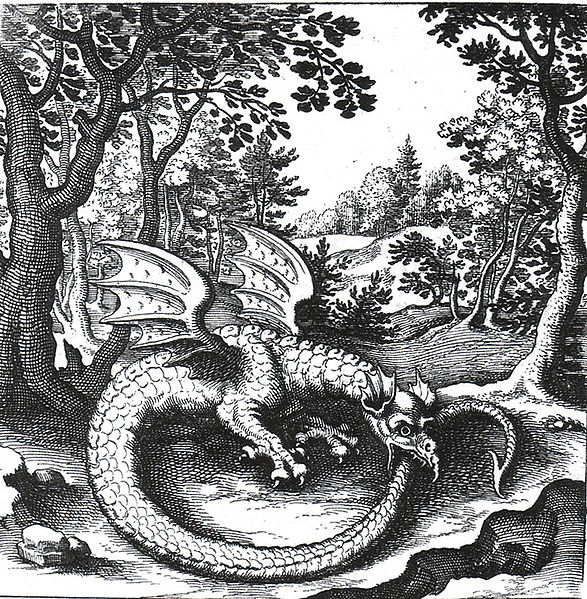

G Data hat die Software Uroburos getauft, was in der griechischen Mythologie eine Schlange oder einen Drachen darstellt, die sich in den eigenen Schwanz beißt. Dieser Name und andere Benennungsreferenzen an Schlangen tauchten als Zeichenketten an mehreren Stellen im analysierten Quellcode auf, zum Beispiel in dieser Form:

G Data hat die Software Uroburos getauft, was in der griechischen Mythologie eine Schlange oder einen Drachen darstellt, die sich in den eigenen Schwanz beißt. Dieser Name und andere Benennungsreferenzen an Schlangen tauchten als Zeichenketten an mehreren Stellen im analysierten Quellcode auf, zum Beispiel in dieser Form:

Ur0bUr()sGotyOu#

Die Analysten von G Data bezeichnen Uroburos als „das fortschrittlichste Stück Schadsoftware, das wir je in diesem Umfeld analysiert haben“. Daher, und weil die Software einem 2008 entdeckten russischen Schadprogramm namens „Agent.BTZ“ ähnelt, mit dem damals ein Cyberangriff gegen die USA durchgeführt wurde, gehen sie davon aus, dass Ziele von Uroburos nicht Einzelpersonen, sondern Großkonzerne, staatliche Einrichtungen und Nachrichtendienste seien. Außerdem vermuten sie, dass das Programm mittlerweile weiterentwickelt wurde, denn die erste kompilierte Version, die gefunden wurde, stammte bereits aus dem Jahr 2011.

Die Vermutung liegt nahe, dass der russische Geheimdienst hinter der Entwicklung stehen könnte. Nach Bekanntwerden der spanischsprachigen Software „The Mask“ kommt immer mehr über die Überwachungs- und Spionageaktivitäten anderer Länder ans Licht. Bislang erfahren wir jedoch nur von Aktionen gegen Konzerne, staatliche Stellen und konkrete andere Ziele. Das unterscheidet die Operationen von der anlasslosen Massenüberwachung, die wir mittlerweile von NSA, GCHQ und Co. kennen. „Beruhigen“ kann das aber nur mäßig, denn die Ursache dürfte hier weniger in moralischen Beweggründen zu suchen sein, sondern vielmehr in den noch ungenügenden technischen Kapazitäten, mit den enormen anfallenden Datenmengen umzugehen. Und die werden mit fortschreitender Zeit sicher verbessert werden. Denn wir dürfen annehmen: Alles was technisch möglich ist, wird getan. Ein Grund mehr, auch mal auf die Geheimdienste neben NSA und GCHQ zu schauen – vor allem auch im eigenen Land.

Und wer auf die Suche nach Uroburos gehen will, hier der Dateihash aus dem Report von G Data:

SHA256: BF1CFC65B78F5222D35DC3BD2F0A87C9798BCE5A48348649DD271CE395656341MD5: 320F4E6EE421C1616BD058E73CFEA282Filesize: 210944

Ich find’s ja grad etwas lustig, dass ich das schon am Samstag in der Süddeutschen Zeitung gelesen hab und erst heute hier.

Aber auch Heise hatte erst am Samstag was, also einen Tag nachdem die SZ das in Druck gegeben hatte.

Da scheint Print das Web mal geschlagen zu haben, aber ist ja auch ein Offline-Trojaner :)

Passiert schonmal. Wir machen manchmal auch Wochenende.

Sollte keine Kritik sein, ist mir nur aufgefallen.

Lieber warte ich 1-2 Tage und hab dann einen gescheiten Artikel als einen Schnellschuß, aber man sieht es bei diesen Themen selten, dass Print das Web schlägt.

Das die Printmedien „schneller“ waren, kann nur an der groß angelegten, antirussischen Hetzkampagne liegen.

Zum Thema: Es gibt schon lange Würmer und Trojaner, die sich durch Intranets fressen und Daten über das einzige Gateway und die Firewalls transportieren. Stuxnet ist so ein Kandidat, antidownadup ebenso.

Dieses ganze Tohuwabohu um Geheimdienste verdeckt doch nur, dass Firewall- und Ativirenhersteller mit zu den größten Datenkraken zählen. Um diese Annahme zu bestätigen, habe ich verschiedene Desktop-Firewalls getestet und den Trafic des PC über eine Linux-Kiste geleitet und mit iptables gefiltert. Das Ergebnis war ernüchternd. Alle großen Hersteller nuckeln fleißig Daten oder spiegeln sogar ganze Festplatten.

Hier mehr dazu

http://blickvonoben.wordpress.com/2014/02/23/firewall-mal-etwas-anders/