Über das Wochenende haben zwei neue bedeutende Leaks die mediale Aufmerksamkeit auf sich gezogen. Die niederländische Abendzeitung NRC Handelsblad berichtete über die Infizierung von 50.000 Computernetzen mit NSA-Malware; die NY Times veröffentlichte ein Zielpapier der Geheimdienstbehörde für die Jahre 2012 bis 2016.

Der Vierjahresplan, der sich liest wie ein Motivationspapier für Mitarbeiter, enthält keine konkreten, vormals unbekannten Aktionen oder Programme. Vielmehr bietet das Dokument einen Einblick in das skurrile Selbstverständnis im Streben nach Totalüberwachung. Es klingt fast nach einer Kampfansage des Überwachungsapparates, der sich selbst einredet, zu den Guten zu gehören:

Wir werden weiter danach streben, unser Wissen, unsere Leute, unsere Technologie und unsere Produkte zu verbessern. Durch Innovation und Personalisierung werden wir die technische Überwachung verbessern. Unsere Kunden und Betroffenen können sich darauf verlassen, dass wir zeitgemäße, erstklassige Produkte und Dienste liefern werden. Denn wir hören nie auf, uns zu erneuern und zu verbessern. Und wir geben niemals auf!

Laut NSA befinden wir uns in einem „Goldenen Zeitalter der Überwachung“, aber die Gesetzgeber hätten dies noch nicht verstanden und „nicht Schritt gehalten mit der Komplexität der Technologien und Zielumgebungen“. Damit NSA die Welt trotzdem weiterhin vor bösen Terroristen schützen kann, wird es höchste Zeit, dass die Autoritäten endlich reagieren:

Damit die Überwachung so effektiv als möglich ist, müssen die Entscheidungsträger aus Justiz, Politik und Gerichtsprozessen genauso anpassungsfähig und dynamisch sein wie der technologische und operationelle Vorsprung, den wir ausschöpfen wollen. Dennoch wird unsere Rechtstreue […] angesichts dieser vielen Anforderungen nicht eingeschränkt, auch wenn wir eindringlich Justizbehörden und Rahmengesetze fordern, die besser zum Informationszeitalter passen.

Nach diesen Vorbemerkungen wird es bei der Formulierung der fünf Ziele für die Zeit von 2012 bis 2016 kaum konkreter, sondern es bleibt bei Werbe-Motivations-Sprache:

1. Revolution der Analyse, weg von der bloßen Sammlung von Daten hin zu gezielter Suche durch verbesserte Automatisierung und Kollaboration.

2. Interne und externe Partnerschaften in Schwung bringen, um zusammen kryptoanalytische Herausforderungen zu meistern; um die Herausforderung von starker, kommerzieller Verschlüsselung zu meistern; um die Produktionsstätten von Kryptosoftware sowohl technisch, kommerziell als auch menschlich zu infiltrieren; um die Entwicklung von High Performance Computing für Kryptoanalysezwecke voranzutreiben.

3. Gegnerische Sicherheitsstrategien vereiteln, um von „jedem, jederzeit, überall“ Geheiminformationen zu bekommen.

4. Fördern von Vielfalt, Empowerment, Innovation, Risikobereitschaft und Flexibilität

5. Verbessern der Betriebsprozesse und Stärken der Kundenbeziehungen

Lässt man die Bezüge zur Überwachung weg und ersetzt man diese durch ein beliebiges Produkt könnte man diesen Plan auf jede herkömmliche Firma übertragen. All das klingt überraschend wirtschaftlich orientiert, überall ist von Kunden die Rede, spezifischer wird es nicht.

Aber im Zuge von Effizienz und Wirtschaftlichkeit lässt der zweite Leak über 50.000 infiltrierte Netze im Jahr 2012 etwas tiefer blicken. Denn ist ein Netz erst infiltriert verursacht es quasi keine Kosten mehr und Informationen können abgerufen werden, sobald man sie benötigt – laut NRC „auf Knopfdruck“.

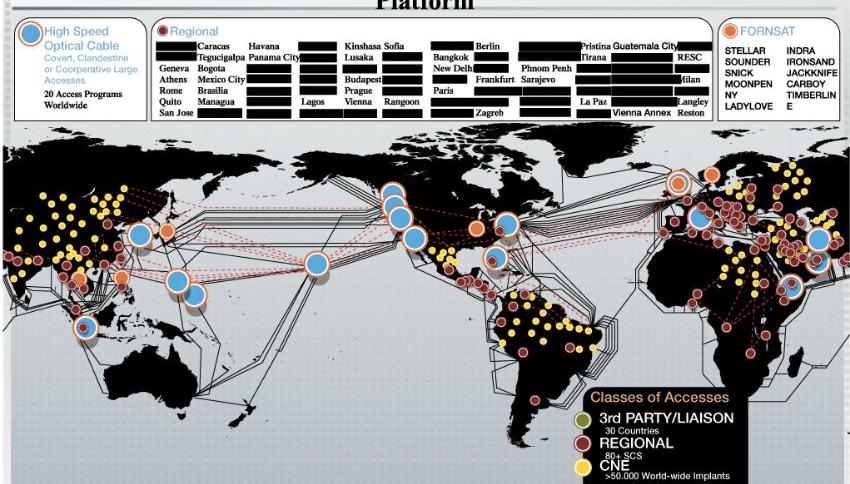

Auf der Präsentationsfolie ist zu sehen, dass die NSA neben 50.000 regulären Netzwerk-Exploits unter anderem Zugangspunkte an 20 Hochgeschwindigkeits-Internetknoten, 80 regionalen Knoten und 52 Satelliten hat, auch wenn die Information, um welche Knoten es sich genau handelt, leider fehlt. Überraschend ist das wenig. Laut der Washington Post vom 30. August 2013 ginge aus dem US-Geheimdienstbudget hervor, dass 2008 21.252 Maschinen an strategischen Netzwerkpunkten infiltriert seien und – extrapoliere man diese Werte – 85.000 Infiltrationen bis zu diesem Jahr geplant seien.

Ein Faktor, der die Kapazitäten mehr als technische Einschränkungen begrenzt hält, könnte laut dem Bericht die Personalstärke zur Analyse der Daten sein. Da schaffen Computersysteme Abhilfe, wie das ebenfalls in dem Bericht der New York Times erwähnte Tool Treasure Map zur „umfassenden Abbildung, Analyse und Erkundung des Internets“. Informationen beziehe die Internetschatzkarte aus einem weiteren Programm namens Packaged Goods, das die Wege von Daten durch das Internet nachverfolgt. Genauere Informationen zu den Programmen gibt es bisher nicht, dabei wären insbesondere Bilder von Treasure Map und, damit verbunden, den Datenbankstrukturen der NSA interessant.

Vielleicht sollten wir mal das Internet abschalten? Dann waere mit der Ueberwachung Schluss.

Wo ist gleich die Schwarze Box mit der roten Leuchte?

Zum Beispiel hier! :)

Der Text, welcher von der NSA stammt, liest sich für mich genau wie das Zeug, was die Partei in „1984“ von sich gibt.

Zufall?

Das sollten wir dringend auf Copyrightverletzungen ueberpruefen.