Letzte Woche berichtete Kaspersky Lab, dass tibetische Aktivist/innen gezielt mit Trojanern für das mobile Betriebssystem Android ausspioniert wurden. Jetzt veröffentlichte das kanadische Citizen Lab einen weiteren detaillierten Bericht über gezielte Android-Trojaner gegen Tibeter.

Im zentralasiatischen Tibet gibt es oft nur einen eingeschränkten oder gar keinen Zugang zu Googles App-Store „Google Play“. Viele Tibeter installieren sich daher Android-Apps aus anderen Quellen, so werden diese z.B. gerne als APK-Dateien (Android Package) per E-Mail verschickt. Eine der gerne genutzten und versendeten Apps ist KakaoTalk, ein kostenloser Messaging-Dienst und eine Alternative zu WeChat, das mit der chinesischen Regierung kooperiert.

Im Dezember schickte ein befreundeter „IT-Security Experte“ einem Abgeordneten des tibetischen Exilparlaments die richtige App und Installations-Hinweise per E-Mail. Im Januar erhielt eine „hochrangige politische Figur in der tibetischen Gemeinschaft“ eine fast identische E-Mail. Diese hatte dem Anschein nach den selben Absender, kam aber in Wahrheit von einem GMX-Account. Der Text in der Mail war der selbe, aber die angehängte App war mit einem Trojaner infiziert.

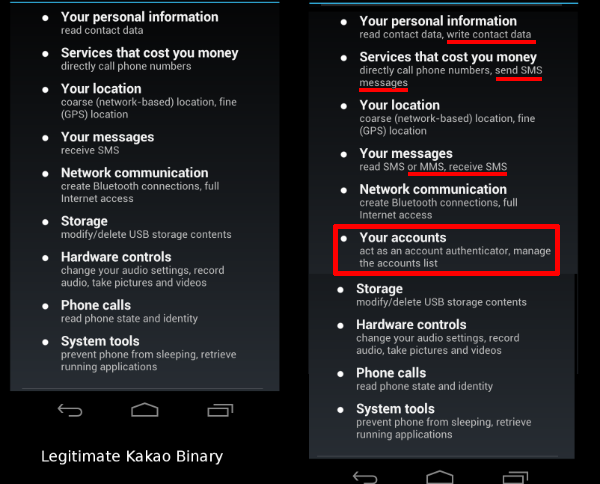

Einmal installiert, sammelte die App in regelmäßigen Abständen die Kontakte des Benutzers, Anruflisten, SMS-Nachrichten und Informationen über die Konfiguration des Mobilfunk-Netzwerks. Darüber hinaus kommunizierte die App regelmäßig mit dem Command-and-Control-Server „android.uyghur.dnsd.me“, wobei versucht wurde, den Datenverkehr aussehen zu lassen wie den der chinesischen Suchmaschine Baidu. Der C&C-Server teilte dem Trojaner dann mit, wo er die abgeschnorchelten Daten hochladen soll.

Schließlich fing die Trojaner-App auch spezielle SMS-Nachrichten mit bestimmten Codes ab, woraufhin Informationen über die Funkzelle und das Mobilfunk-Netzwerk zurückgeschickt wurden, ohne dass die Anwenderin von diesen SMS etwas mitbekommt. Diese Informationen sind für einfache Online-Kriminelle wenig hilfreich, daher ist es vorstellbar, dass die Angreifer mit einem Mobilfunk-Anbieter zusammen arbeiten können. Der Citizen Lab hält sich vornehm zurück, China als staatlichen Akteur hinter den Angriffen namentlich zu benennen, angesichts der Auseinandersetzungen um die tibetische Unabhängigkeit liegt die Vermutung jedoch nahe.

Dieser Bericht zeigt erneut, dass staatliche Trojaner zur Überwachung politischer Gegner keineswegs nur ein paar unsichere Windows-Computer betreffen. Auch sie Staatstrojaner-Suite „made in Germany“ FinFisher/FinSpy existiert für alle möglichen Zielsysteme: darunter Windows, Mac OS X, Linux, iOS, Android, BlackBerry, Windows Mobile und Symbian. Die aktuelle Schadsoftware wurde übrigens bis zur Veröffentlichung von keiner der drei großen Android-Antivirenprogramme erkannt.

0 Ergänzungen

Dieser Artikel ist älter als ein Jahr, daher sind die Ergänzungen geschlossen.