Über viele Jahre lang war der US-Databroker Gravy Analytics dafür bekannt, massenhaft Daten von Handy-Nutzenden zu horten – ob die betroffenen Nutzer*innen das nun bewusst wollten oder nicht. Jetzt ist das eingetreten, wovor Fachleute immer gewarnt haben: Gravy Analytics hat offenbar die Kontrolle über seinen Datenschatz verloren.

Ein oder mehrere Hacker*innen behaupten, große Mengen sensibler Daten von Gravy Analytics erbeutet zu haben. Einen Ausschnitt davon haben sie bereits verbreitet. Es geht unter anderem um Standortdaten und Geräte-Kennungen (Mobile Advertising IDs) von Handy-Nutzenden weltweit. Sie drohen außerdem, die gesamten erbeuteten Daten zu veröffentlichen.

Für eine kurzfristige Presseanfrage war die Mutterfirma von Gravy Analytics, Unacast, nicht zu erreichen. Die Website von Gravy Analytics selbst ist am Donnerstagabend offline.

Was droht, wenn die Daten öffentlich werden? Wie ungewöhnlich ist der Vorfall? Und wer ist Gravy Analytics überhaupt? Die wichtigsten Fragen und Antworten.

- Was ist passiert?

- Was für Daten sind das?

- Warum ist das gefährlich?

- Was hat das mit den Databroker Files zu tun?

- Welche Zweifel sind angemessen?

- Wofür ist Gravy Analytics bekannt?

- Woher hat Gravy Analytics all die Daten?

- Was passiert als nächstes?

Was ist passiert?

Am 7. Januar berichtete das US-Medium 404 Media erstmals über den mutmaßlichen Hack von Gravy Analytics, verkündet in einem russischen Hackerforum. Die US-Firma Gravy Analytics hat sich aufs Sammeln und Auswerten von Standortdaten spezialisiert. Auch erste Ausschnitte aus den Daten erschienen im Netz.

Wenig später meldeten sich IT-Sicherheitsforscher zu Wort, die einen ersten Blick auf die Daten werfen konnten. Ihr Tenor ist eindeutig: Sie halten die Daten für authentisch. Gegenüber der Nachrichtenagentur Reuters sagte etwa Marley Smith von der IT-Sicherheitsfirma RedSense: „Es erscheint zu 100 Prozent stichhaltig“ (auf Englisch: „It passes the smell test 100 percent“).

Gegenüber 404 Media sagte der IT-Sicherheitsexperte Zach Edwards vom Unternehmen Silent Push: „Der Hack eines Standortdaten-Brokers wie Gravy Analytics ist das absolute Horrorszenario, das alle Datenschützer*innen befürchtet und vor dem sie gewarnt haben.“

Was für Daten sind das?

Zu den wichtigsten Funden in den Daten gehören einerseits Kombinationen aus Geo-Koordinaten und Geräte-Kennungen (mobile advertising IDs). Mit ihnen lassen sich potentiell detaillierte Bewegungsprofile von Handys erstellen – und damit von ihren Besitzer*innen. Häufungen von Standortdaten können verraten, wo eine Person wohnt und zur Arbeit geht. Auch Ausflüge, Reisen oder Besuche in Praxen, Kliniken, Kirchen, Bordellen und so weiter lassen sich ablesen.

In den bislang veröffentlichen Ausschnitten fanden IT-Sicherheitsforschende Standortdaten aus mehreren Ländern weltweit.

Brisant ist ebenso eine bereits öffentlich gewordene Liste mit mehr als 15.000 Apps. Demnach war Gravy Analytics im Besitz der Standortdaten von Nutzer*innen dieser Apps. Darunter sind weltweit populäre Apps aus allen typischen Kategorien wie Gaming, Dating, Wetter oder Nachrichten.

Warum ist das gefährlich?

Problematisch sind die umfangreichen Datensätze schon in den Händen der Firmen, für die sie gesammelt wurden: Werbeunternehmen, die anhand umfangreicher Überwachung nach den besten Wegen suchen, um Menschen Dinge zu verkaufen. Das können teurer Schmuck für spezifische Zielgruppen wie Viel-Shopper*innen, Online-Casino-Besuche für Spielsüchtige oder teure Therapien für verzweifelte Menschen mit schweren Krankheiten sein.

Allerdings lassen sich gerade mit Standortdaten noch schlimmere Dinge anstellen. Stalker*innen können damit ihren Opfern nachstellen. Täter*innen können ihre (Ex-)Partner*innen ausspionieren. Arbeitgeber*innen können ihre Angestellten überwachen. Behörden können auskundschaften, wer welche Demos besucht. Rechtsradikale könnten die Adressen politischer Gegner*innen finden.

Recherchen von netzpolitik.org und anderen Medien haben in der jüngeren Vergangenheit noch eine andere Gefahr deutlich gemacht: für die Sicherheit von Staaten. Denn auch Menschen, die in sicherheitsrelevanten Bereichen arbeiten, werden von Datenhändlern exponiert. So haben wir in Datensätzen von Databrokern Standorte von Personen gefunden, die auf Militärstützpunkten und kritischer Infrastruktur ein- und ausgehen, die in Bundesministerin, bei der Polizei oder bei Geheimdiensten arbeiten.

Ausländische Geheimdienste können solche Informationen für Spionage, Sabotage oder Erpressung nutzen. Zahlreiche Firmen der sogenannten ADINT-Branche haben sich darauf spezialisiert, die Werbeüberwachung auch für staatliche Akteure nutzbar zu machen.

Schon im alltäglichen Geschäft kontrollieren einige Datenhändler kaum, an wen sie Daten herausgeben, wie nicht nur unsere Recherchen belegen. Ein Leak würde die Daten noch leichter zugänglich machen, die Gefahren vervielfachen sich damit.

Was hat das mit den Databroker Files zu tun?

Der Fall Gravy Analytics untermauert die Gefahren, die netzpolitik.org und Bayerischer Rundfunk mit den Recherchen zu den Databroker Files aufdeckten. Auch in den Databroker Files ging es um Standortdaten von Handy-Nutzer*innen, aus denen genaue Bewegungsprofile hervorgehen, die Menschen identifizierbar machen.

Die bisherigen Veröffentlichungen zu den Databroker Files bezogen sich auf Daten eines weniger bekannten US-Databrokers als Gravy Analytics. Die zugrunde liegenden Probleme sind jedoch die gleichen.

Die Daten aus dem mutmaßlichen Hack von Gravy Analytics könnten zudem dabei helfen, die Rolle einzelner Handy-Apps im weltweiten Datenhandel konkreter zu beschreiben. Ohne eingehende Analyse der Daten lässt sich jedoch nicht sagen, welche Arten von Standortdaten mit einer bestimmten App verknüpft sind – und damit auch, in welchem Maß die erwähnten Apps an der Exponierung ihrer Nutzer*innen beteiligt sind.

Welche Zweifel sind angemessen?

Wie bei jedem noch unbestätigten Hack müssen die Erkenntnisse unter Vorbehalt betrachtet werden. Die bereits veröffentlichten Ausschnitte zeigen zwar offenkundig Standortdaten – es ist jedoch zunächst nicht belegt, dass sie tatsächlich von Gravy Analytics stammen. Nicht zuletzt die Recherchen zu den Databroker Files zeigen: Um an sensible Datensätze zu kommen, muss man Databroker nicht unbedingt hacken. Teils geben die Firmen solche Daten freiwillig als Kostprobe heraus.

Ebenso unklar ist, wie viele Daten der oder die Hacker*innen tatsächlich erbeutet haben und ob sie ihre Drohung einer umfangreichen Veröffentlichung überhaupt umsetzen könnten.

Weiterhin sind Zweifel an der Genauigkeit der Standortdaten angemessen. In der Branche ist es üblich, dass sich Databroker mit der vermeintlichen Detailtiefe und Aktualität ihrer Daten gegenseitig überbieten. Zeitstempel werden manipuliert, Datensätze künstlich aufgebläht. Nicht immer stecken hinter Geo-Koordinaten wertvolle, auf weniger Meter genaue GPS-Daten. Auch aus IP-Adressen werden Geo-Koordinaten generiert, selbst wenn sie die entsprechenden Geräte nicht eindeutig verorten können.

Solche Phänomene konnten netzpolitik.org und seine Kooperations-Partner in bisherigen Recherchen direkt beobachten. Potenziell gefährlich sind die von Gravy Analytics gesammelten Daten dennoch. Selbst auf diese Weise verwässerte Daten reichen, um einen Datenschutz-Skandal zu produzieren. Die wahre Dimension des Skandals lässt sich jedoch ohne nähere Analyse der Daten nur grob umreißen.

Wofür ist Gravy Analytics bekannt?

Gravy Analytics ist einer der bekanntesten Datenhändler der Welt und war regelmäßig Gegenstand kritischer Berichterstattung. 2020 deckte der norwegische Journalist Martin Gundersen auf, wie seine Standortdaten datenschutzwidrig über Wetter- und Navigationsapps bei Venntel landeten, einem Tochterunternehmen von Gravy Analytics.

Nach eigenen Angaben hat Venntel täglich rund 17 Milliarden Signale von einer Milliarde Mobilgeräten gesammelt und an Privat- und Regierungskund*innen verkauft. Dazu zählen auch US-Grenzschutz- und Einwanderungsbehörden, die damit Migrant*innen jagen.

Dass das Geschäft von Gravy Analytics und Venntel tatsächlich in Teilen illegal ist, entschied erst kürzlich die mächtige US-Handelsbehörde FTC. Im Dezember verkündete die scheidende Chef-Aufseherin Lina Khan, der Databroker habe durch den Verkauf von sensiblen Standort- und Werbedaten Millionen US-Amerikaner*innen in Gefahr gebracht. Demzufolge hat das Unternehmen Listen mit Personen erstellt und verkauft, die religiöse Orte oder bestimmte Veranstaltungen mit Bezug zu Krankheiten besucht haben.

Ein weiterer Vorwurf der FTC: Gravy Analytics und Venntel sollen gewusst haben, dass die Betroffenen nicht wirksam in die Nutzung der Daten eingewilligt hätten. Die Handelsbehörde untersagte dem Databroker deshalb Teile seines Geschäfts und ordnete die Löschung umfangreicher Datenbestände an. Ob die Hacker*innen auch die als illegal eingestuften Daten erbeuten konnten, ist unklar.

Woher hat Gravy Analytics all die Daten?

Nach Angaben der US-Handelsaufsicht FTC haben Venntel und Gravy Analytics ihre Daten überwiegend von anderen Datenhändlern bezogen. In der Branche ist es üblich, die eigenen Datenbestände durch Zukäufe bei Konkurrenten aufzustocken, daraus neue Pakete zu schnüren und sie gegebenenfalls durch eigene Analysen zu ergänzen. So sollen Venntel und Gravy Analytics aus gekauften Standortdaten beispielsweise persönliche Eigenschaften von Menschen abgeleitet und weiterverkauft haben.

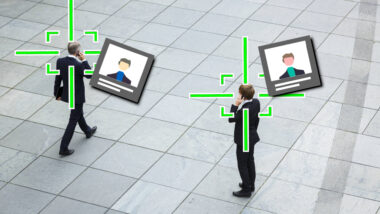

Von Handys, Computern, Tablets und Smart-Home-Geräten führen viele Wege zu Datenhändlern. So unterhalten zum Beispiel viele Apps und Websites direkte Beziehungen zu Datenhändlern und leiten Daten über ihre Nutzer*innen direkt an sie weiter.

Ein anderer Weg führt über die Auktionen, mit denen im Internet Werbeplätze versteigert werden, dem sogenannten Real Time Bidding. App- und Websitebetreiber*innen verschicken Informationen über Nutzer*innen an ein undurchsichtiges Geflecht aus hunderten bis tausenden Firmen. Werbeunternehmen entscheiden auf dieser Grundlage, wo sie Werbung schalten. Die Daten können allerdings von allen beteiligten Firmen mitgeschnitten, gesammelt, sortiert und verkauft werden.

Was passiert als nächstes?

Weltweit dürften sich nun Fachleute an die Analyse der bereits veröffentlichten Daten machen. Erste Eindrücke zeigen, dass sie dabei sehr ähnlich vorgehen wie netzpolitik.org und seine Recherche-Partner bei den Databroker Files: Um die Gefahr der Daten zu verdeutlichen, richtet sich der Fokus zunächst auf sensible Orte wie etwa Einrichtungen von Militär und Regierungen oder Kliniken.

Stand 9. Januar ist zudem unklar, ob der oder die Hacker*innen ihre Drohung wahr machen und den gesamten erbeuteten Datensatz veröffentlichen. Auch eine Stellungnahme von Gravy Analytics selbst steht noch aus.

Update, 15. Januar: Wie zuerst NRK Beta am 10. Januar berichtete, hat Mutterfirma Unacast den Hack auf Gravy Analytics bestätigt.

0 Ergänzungen

Dieser Artikel ist älter als ein Jahr, daher sind die Ergänzungen geschlossen.