Dies ist ein Gastbeitrag von den Autoren Peter Meyer, Ralf Benzmüller und Matthias Simonis, der in der „Computer und Recht“ (CR) erschienen ist. Wir veröffentlichen ihn in gekürzter Fassung mit freundlicher Genehmigung der Autoren und des Verlags Dr. Otto Schmidt KG, Köln.

Lagebild

Der Begriff Malvertising ist eine Wortkreuzung aus malicious (schädlich) und Advertising (Werbung). Es beschreibt das Verfahren, wie sich über manipulierte oder auch legal eingekaufte Online-Werbeanzeigen und Werbebanner Schadsoftware auf Endgeräte wie Computer, Smartphones oder Router verteilen lässt. Werbeblocker können eine Schutzwirkung gegen Malvertising entfalten.

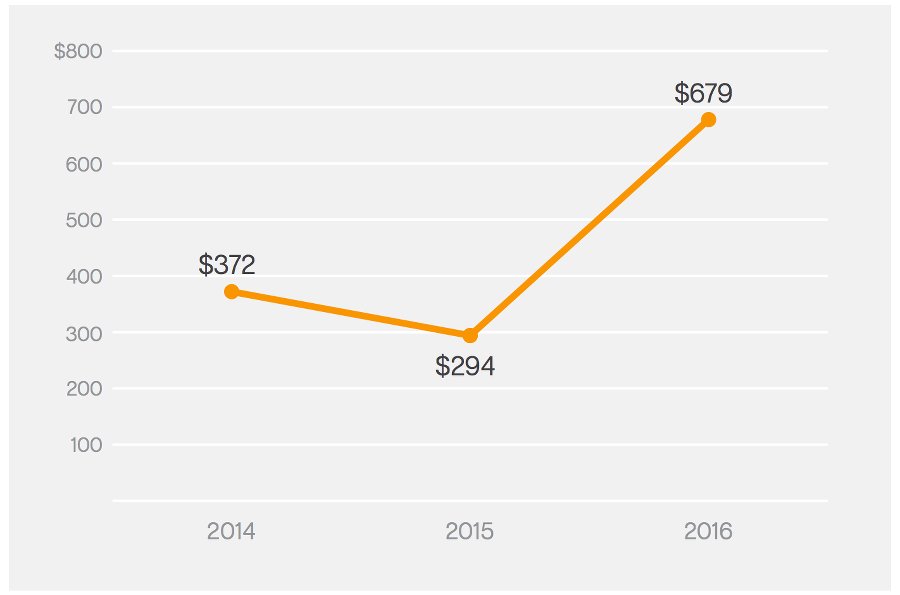

Laut einer Studie des amerikanischen Unternehmens Cyphort gab es im Jahr 2014 ein Wachstum bei Malvertising um 325 Prozent. 2015 stieg diese Bedrohung um weitere 260 Prozent an, für 2016 um weitere 132 Prozent. Das Unternehmen Invincea beziffert den Schaden durch Malvertising in seinem Threat Report 2015 auf über eine Milliarde US-Dollar. Cisco bezeichnete Online-Werbung als zweithäufigste Ursache für online-basierte Schadsoftware-Infektionen (Cisco „Annual Security Report“ 2013, pdf).

Wie funktioniert Malvertising?

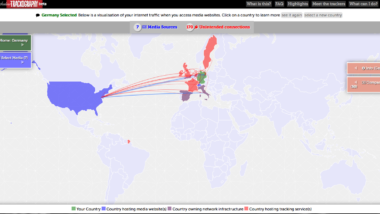

Für die Verbreitung nutzen Malvertiser in erster Linie Dritt-Anbieter, sogenannte Ad-Netzwerke und Ad-Exchanges. Diese Variante der Verbreitung hat sich als besonders attraktiv erwiesen, da der Malvertiser auf legalem Weg seine manipulierten Werbeanzeigen auf Webseiten einblenden lassen kann, die über hohe Besucherzahlen verfügen.

Der Malvertiser muss lediglich geringe Summen für die Platzierung der Werbung und die Dienstleistungen des Anbieters aufbringen. In einem Experiment gelang es Forschern des Sicherheitsunternehmen Trustwave beim Schalten einer simulierten Malvertising-Kampagne bei einem monetären Einsatz von lediglich vier US-Dollar innerhalb von acht Stunden über 20.000 Nutzern diese „schädliche“ Werbung auszuspielen.

Ad-Netzwerke und Ad-Exchanges

Ad-Netzwerke und Ad-Exchanges verfügen über eigene Sicherheitsvorkehrungen auf ihren Plattformen, um das Platzieren schadhafter Werbung zu verhindern, jedoch lassen sich diese durch die Malvertiser leicht umgehen. Dazu meldet sich der Malvertiser zunächst als legitimes Unternehmen auf der Plattform an, welches „normale“ Werbung schalten möchte, und schafft sich so eine gute „Reputation“. Die Verbreitung von schädlicher Werbung erfolgt erst zu einem späteren Zeitpunkt.

Malvertiser können schadhafte Werbung über das sogenannte Ad-Targeting auch gezielt an die Nutzer ausspielen, bei denen sich Sicherheitslücken vermuten lassen. Außerdem lassen sich damit bestimmte Zielgruppen festlegen. Die Werbeplätze beim Internetnutzer werden überwiegend über sogenannte Real-Time-Bidding-Plattformen an den Meistbietenden versteigert. Diese Auktionen erfolgen innerhalb weniger Millisekunden, so dass es technisch kaum möglich ist, die Werbung auf Schadsoftware zu prüfen, ohne dass es zu spürbaren Verzögerungen beim eigentlichen Webseitenaufruf durch den Internetnutzer kommt.

Aber nicht nur die knappe Zeit ist ein Problem. In vielen Fällen ist der Code der Werbung stark verschleiert und entzieht sich so üblichen Erkennungsmethoden. Wenn die Daten verschlüsselt übertragen werden, können die Inhalte nicht geprüft werden.

Welche Arten von Malvertising gibt es?

Bei der ersten Variante setzen Malvertiser auf Drive-By-Infektionen, die direkt auf der aufgerufenen Webseite als Pop-Up/Pop-Under, iFrame, Flash-Erweiterung oder JavaScript eingebunden werden. Hierbei kommen bekannte, aber auch teils unbekannte Sicherheitslücken zum Einsatz, etwa in Internet-Browsern oder deren Plugins, aber auch in Content-Management-Systemen.

Ein Angreifer muss dann dafür bloß speziellen Code erstellen, der diese Sicherheitslücken ausnutzt – einen Exploit. Üblicherweise versucht der Hersteller, die Schwachstelle so schnell es geht zu schließen. Manche Lücken sind aber dem Hersteller zum Zeitpunkt der Meldung unbekannt und daher nicht geschlossen. Der Einsatz von Exploits ermöglicht es, Nutzer ohne ihr Wissen und ihr Zutun zu infizieren, und gilt als sehr erfolgreich.

Durch Ad-Targeting lassen sich zudem diejenigen Internetnutzer vorab identifizieren, die eine Webseite mit einer veralteten bzw. mit Sicherheitslücken ausgestatteten Versionen einer Webanwendung besuchen. Die Malware erforscht das System und schickt die Daten an einen Command-und-Control-Server. Dort wird dann spezifische Malware ausgewählt. Für das Ad-Targeting sind diese Nutzerdaten wichtig, da diese die Grundlage für das erfolgreiche Anmieten der „Werbefläche“ bilden.

Alternativ dazu gibt es noch die Variante über die direkte Interaktion des Nutzers, wozu dieser aktiv auf eine ihm anzeigte Online-Werbung klickt. Erst danach gelangt dieser auf eine manipulierte Webseite (oder auf ein sich öffnendes Pop-Up), bei der die oben genannten Exploits zum Einsatz kommen oder der Nutzer durch geschickte Täuschung zum Download und zur Ausführung von Malware gebracht wird.

Beim Malvertising geht es vorrangig darum, einen Rechner zu kapern. Nach der Infektion kommen sämtliche im IT-Sicherheitsumfeld gängigen Varianten von Schadsoftware zum Einsatz – von klassischen Computer-Viren, Keyloggern oder Banking- und Erpressungstrojanern hin bis zur Öffnung von Backdoors und der Einverleibung in ein sogenanntes Botnet. Malvertising tritt zudem plattform-übergreifend auf. Obwohl die Mehrzahl der Infektionen über schadhafte Werbebanner Windows- und Android-Nutzer betrifft, gibt es auch Malvertising-Kampagnen für MacOS- oder Linux-Nutzer. Auch in dieser Hinsicht ist Targeting möglich.

Wie kann man sich vor Malvertising schützen?

Dieser Mehr-Säulen-Ansatz birgt eine Analogie zum effektiven Schutz vor Spam-E-Mails. Auch bei Spam-Filtern kommen mehrere Säulen unterschiedlicher Komponenten zum Einsatz. Dazu gehören der Anti-Viren-Scan, spezielle Phishing-Filter, Whitelisten oder das Blockieren vordefinierter Datei-Typen oder Skript-Arten.

Fazit

Der Schutz vor schädlichen Inhalten in Werbeeinblendungen kann auf mehrere Arten erreicht werden. Die unterschiedlichen Maßnahmen haben unterschiedliche Ziele und greifen an unterschiedlichen Stellen. Die angesprochenen Ansätze unterbinden jeweils auf ihre Art das Ausspielen von schädlichen Drittinhalten an den Benutzer.

Der Script-Blocker unterbindet generell die Ausführung von Scripten im Browser. Der Werbeblocker unterbindet generell das Laden von Werbung. Der Virenschutz betrachtet sowohl die Reputation der jeweiligen Domains als auch die Inhalte der Webseite und verhindert den Zugang zu Seiten, die als schädlich erachtet wurden. Auch bereits aktivierte Inhalte werden überwacht. Die einzelnen Maßnahmen funktionieren ergänzend.

Dies ist eine gekürzte Fassung des Beitrags. Wer sich genauer und technisch detaillierter für die Schutzmaßnahmen interessiert, dem empfehlen wir das Heft 4 der CR vom 15. April 2017, S. 213–280.

Peter Meyer ist Leiter des IT-Security-Portals Botfrei.de, Köln. Ralf Benzmüller ist Gründer der Security Labs und Matthias Simonis ist Data-Analyst, beide bei G Data Software AG, Bochum.

Jede Form der Werbung ist Malware, weil sie das Bewusstsein mit unerwünschten Inhalten infiziert.

Jo, wenn Paywalls Standard werden und Gratis-Angebote im Internet gänzlich verschwinden sollen, dann nur weiter so! Aber dann bitte nicht über mangelhafte Recherche etc. beschweren.

Genau. Als ob extern geladene Werbung das einzige Bezahlkonzept im Internet wären. Dazu gab es übrigens bereits einen interessanten Artikel auf Heise.

Welchen Artikel bei heise meintest Du?

Empfehlenswert ist zudem, die Plugins des Internet-Browsers auf Notwendigkeit hin zu überprüfen und gegebenenfalls zu deaktivieren oder ganz zu deinstallieren. Hier ist vor allem Java zu erwähnen, dessen Browser-Plugin deaktiviert sein sollte (Java selbst muss man deshalb nicht deinstallieren), aber auch das Flash-Plugin ist meist nicht mehr unbedingt erforderlich. Es gibt für verschiedene Browser zudem Erweiterungen, die Flash nur auf Anforderung durch den Nutzer aktivieren, so dass Flash-Werbung außen vor bleibt, andere, erwünschte Inhalte hingegen dennoch angezeigt werden können.

Die Plugins sind quasi eh schon auf Flash beschränkt. Mein Firefox läd nichts anderes mehr und das auch nur noch begrenzte Zeit.

Das Thema kannst abhaken.