Am Freitag steht der Staatstrojaner wieder auf der Tagesordnung, diesmal im Bundesrat. Das Staatstrojaner-Gesetz, das der Bundestag beschlossen hat, erntet dort deutliche Kritik. Das geht aus einer Drucksache der Länderkammer (BR-Drucksache 527/1/17, pdf) hervor. Der Ausschuss für Agrarpolitik und Verbraucherschutz bemängelt die tiefgehenden Grundrechtseingriffe und befürchtet negative Auswirkungen für die IT-Sicherheit, wenn das staatliche Hacken wie im Gesetz vorgesehen umgesetzt wird. Er regt eine Entschließung des Bundesrats zur Einberufung eines Vermittlungsausschusses an. Der federführende Rechtsausschuss hat hingegen keine Einwände.

Der Staatstrojaner ist eine Spionagesoftware, die heimlich Inhalte von einem infiltrierten Computer oder Mobiltelefon an Ermittlungsbehörden ausleiten kann. Dazu gehören beispielsweise Tonaufzeichnungen, Screenshots von laufenden Programmen oder Nachrichten aus Chats oder SMS. In der aktuellen Diskussion wird als Beispiel meist Whatsapp angeführt, in dem Gesetz ist aber keine Beschränkung auf bestimmte Anwendungen enthalten. Staatlicherseits soll durch das Gesetz auch das heimliche Durchsuchen eines gesamten Computers oder Telefons erlaubt sein: die sogenannte „Online-Durchsuchung“.

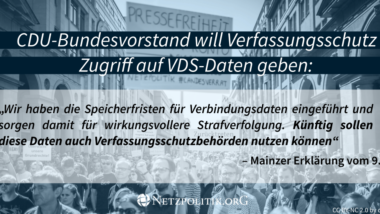

Der Bundestag hatte am 22. Juni eine Änderung der Strafprozessordnung (StPO) verabschiedet. Sie soll die neue Rechtsgrundlage für beide Arten von Staatstrojanern bilden: die heimliche Online-Durchsuchung und die Quellen-Telekommunikationsüberwachung (Quellen-TKÜ), die sich auf laufende Kommunikation beschränken soll. Das Hacken via Quellen-TKÜ wird darin besonders stark ausgeweitet und umfasst künftig den gesamten Straftatenkatalog des § 100a Abs. 2 StPO. Das stellt eine ganz erhebliche Zunahme der Erlaubnis zum staatlichen Hacken (pdf) dar.

Diese weitgehende Erlaubnis für staatliche Trojaner war mit einem Trick im Eilverfahren in das Gesetzgebungsverfahren geschmuggelt worden. Denn der erweiterte Einsatz von Staatstrojanern wurde in einen Gesetzentwurf eingeschleust, in dem es um die praxistauglichere Gestaltung des Strafverfahrens ging. Deswegen blieb ausgesprochen wenig Zeit für Analysen und Stellungnahmen. Kaum ein verantwortlicher Politiker mochte sich für dieses Vorgehen rechtfertigen. Auch nach der Verabschiedung im Bundestag blieben Politiker wie Justizminister Heiko Maas und weitere Abgeordnete zum Staatstrojaner sehr wortkarg, wie „extra3“ herausfand (mp4). Die Kritik am Gesetz war dafür umso lauter, insbesondere wegen der Intensität des Grundrechtseingriffs.

Bundesländer nicht beteiligt

Der Bundesrat war am Gesetzgebungsverfahren nicht beteiligt, daher mahnt der Verbraucher-Ausschuss nun Änderungen im Sinne der Verbraucher an:

Dem Bundesrat war es nicht möglich, sich im Rahmen der Stellungnahme zu dem Gesetzentwurf der Bundesregierung […] zu positionieren. Das Gesetz bedarf jedoch zum Schutz der Rechte der Verbraucherinnen und Verbraucher einer entsprechenden Änderung.

Dass die Bundesländer nicht beteiligt wurden, nachdem der Staatstrojaner heimlich in den Gesetzentwurf geschleust worden war, erntet auch grundsätzliche Kritik. Denn damit ist etwas völlig Neues im Gesetz geregelt worden:

Der Bundesrat stellt fest, dass das Gesetz im Rahmen der Beratung im Deutschen Bundestag um die weiteren Regelungsbereiche der Online-Durchsuchung und Quellen-Telekommunikationsüberwachung ergänzt worden ist, die weit über den ursprünglichen Wesensgehalt des Gesetzes hinausgehen. Eine umfassende Beteiligung der Länder zu diesen Regelungsbereichen hat nicht stattgefunden.

In der vorgeschlagenen Entschließung wird explizit bedauert, dass sich der Bundesrat nicht mit einer Stellungnahme zum Gesetzentwurf positionieren konnte:

Bei einer Regelung dieser Tragweite, Eingriffstiefe und Auswirkung auf die Praxis sowie den Kernbereich privater Lebensgestaltung wäre dies jedoch angemessen gewesen.

Staatstrojaner-Gesetz wird IT-Sicherheit schwächen

Es geht aber nicht nur um Verfahrenstricks, um die Grundrechte und das Eindringen in die höchstpersönliche Sphäre der Betroffenen mit zu geringen rechtlichen Schutzvorkehrungen. Der Verbraucher-Ausschuss sieht in dem Gesetz auch einen gefährlichen Anreiz für die Ermittlungsbehörden, explizit gegen Maßnahmen zur Sicherung von IT-Systemen zu arbeiten, um informationstechnische Systeme von Zielpersonen zu infiltrieren. Damit würden sie die IT-Sicherheit schwächen – und zwar „weltweit“. Vor diesem Interessenkonflikt warnt der Ausschuss in deutlichen Worten:

Die kalkulierte IT-Unsicherheit erscheint insbesondere vor dem Hintergrund der jüngsten Cyber-Angriffe mithilfe des globalen Erpressungstrojaners „WannaCry“ und damit einhergehenden Aufforderungen staatlicher Sicherheitsbehörden an Verbraucherinnen und Verbraucher sowie Unternehmen, die IT-Systeme besser zu sichern, zumindest widersprüchlich.

In der vorgeschlagenen Entschließung heißt es zu den Risiken, die das Gesetz mit sich bringt:

Der Bundesrat sieht mit Sorge, dass die im Gesetz vorgesehene weite Befugnis zur Online-Durchsuchung und Quellen-Telekommunikationsüberwachung zu einer massiven Schwächung der IT-Sicherheitsinfrastruktur und damit auch zu einer Gefährdung der Nutzerinnen und Nutzer informationstechnischer Systeme beitragen kann.

Denn wer qua Gesetz mit Spionagesoftware in Betriebssysteme von Computern und Mobiltelefonen einbricht, greift nicht nur in die Grundrechte der Betroffenen ein, sondern gefährdet die Nutzer aktiv und macht sie angreifbar für Dritte:

Der vorgeschlagene Einsatz von Spähsoftware kann dazu führen, dass die für die Installation dieser Software notwendigen Schwachstellen auf den informationstechnischen Geräten von Verbraucherinnen und Verbrauchern auch von Kriminellen entdeckt und missbraucht werden können. Die Ausnutzung von bisher unbekannten Sicherheitslücken eines informationstechnischen Systems zum Einsatz von Überwachungsprogrammen kann erhebliche Sicherheitsinteressen der Verbraucherinnen und Verbraucher beeinträchtigen.

Damit spricht sich der Verbraucher-Ausschuss für eine stärkere Betonung der Sicherheitsinteressen aller Computernutzer aus. Argumentativ ist das bemerkenswert nah an einigen Sachverständigenaussagen, die im Rechtsausschuss des Bundestages vorgebracht wurden, und an der Stellungnahme des Chaos Computer Clubs (pdf), der die IT-Sicherheitsgefährdung durch die Staatstrojanerausweitung hervorhob.

Federführender Rechtsausschuss

Wer nun denkt: Zum Glück kann der Bundesrat dem gefährlichen Gesetz am Freitag noch Einhalt gebieten! Leider weicht die politische Realität mal wieder von vielleicht vorhandenen Wunschvorstellungen ab. Denn der federführende Rechtsausschuss sieht anders als der Verbraucher-Ausschuss keinerlei Beanstandungen und möchte keinen Vermittlungsausschuss anrufen. Der Bundesrat wird den Staatstrojaner wegen der derzeitigen Mehrheiten wohl durchwinken.

Offenlegung: Ich bin Mitautorin der Stellungnahme des CCC.

[Update, 7. Juli:] Wie erwartet ist der Bundesrat der Empfehlung des Rechtsausschusses und nicht der Kritik des Verbraucher-Ausschusses gefolgt und hat das Gesetz heute gebilligt.

Jede Sicherheitslücke schwächt die IT-Sicherheit. Um eine massentaugliche Waffe wie einen staatlichen Trojaner einsetzen zu können, braucht es auch eine massenhaft existente Lücke in einer standardisierten IT-Komponente, die möglichst überall den gleichen Softwarestand / Updatestand besitzt. Mir fallen da leider direkt Mircrosoft und Apple als primäre Hauptkandidaten ein. Und dazu mobil die Androidsysteme von Google. Diese Systeme sind durchstandardisisiert, wobei bei Android die Softwarestände stark differieren. Hat der Staat hier jeweils eine „gewollte“ Hintertür, haben diese ebenfalls Cyberkriminelle, weitere Staaten weltweit in ihrer Hand. Vielleicht nicht sofort, aber in den nächsten Wochen, Monaten. Schwupps kann das ganz böse rumpeln im standardisierten Netzwerk. Die Politik hat noch immer nicht verstanden, dass dieser Einsatz Begehrlichkeiten weltweit wecken wird. Man kann die Situation ruhig direkt als desaströs beschreiben. Ist auch ein primäre Grund, warum ich dieses Posting nicht mit einem „Standardsystem“ verfasst habe. Man müsste hier schon sehr sehr gut sein, um sich unerkannt irgendwo in diesem System einnisten zu können. Sehr unwahrscheinlich. Aber dringend notwendig angesichts der katastrophalen Sicherheitslage im Netz.

niemand hat die absicht, einen überwachungsstaat zu errichten.

.~.

Es ist furchtbar, wie Grundrechte abgebaut werden. Gechützte Kommunikation ist die Basis wie wir unsere Meinungsfreiheit ohne Zensur leben können ! Da darf der Staat keinen Zugriff darauf haben ! Die Bürgerrechte der Digital- verschlüsselt – geschützen Kommunikation müssen vorang vor allen anderem haben ! Erst heute ist wieder ein Angriff auf die Meinungs – und Bürgerrechte öffentlich geworden ! https://www.heise.de/newsticker/meldung/Schlag-gegen-Kinderpornographie-Ermittler-schalten-Darknet-Seite-mit-87-000-Nutzern-ab-3765305.html

Sie verstehen den Unterschied zwischen gezielten und somit begründeten Ermittlungen und Massenüberwachungssystemen nicht. Gibt es Massenüberwachungsmöglichkeiten, werden diese auch eingesetzt. Gibt es Massenhacks durch Trojaner werden diese eingesetzt, vollkommen egal wer das Tool benutzt. Es bleibt nicht in deutscher Behördenhand, das ist 100% sicher. Die NSA hat selbst ein Tool verloren und es wurde gegen zivile Einrichtungen eingesetzt. Das ist das Problem um das es hier geht. Nicht das man im begründeten Fall ermittelt, das ist aber eine ganz andere Angelegenheit. Die Behörden werden sicherlich kaum Massenüberwachungstools im Darknet eingesetzt haben zum Aufdecken des Rings, sondern primär verdeckte Ermittler eingesetzt haben und gezielte technische Nachverfolgung der verbreitenden Server / Transaktionen im Darknet analysiert haben. Ganz andere Sachlage, hat mit staatlichem Hacking im großen Stil durch Schadsoftware auf Standard-IT-Systemen vermutlich kaum etwas zu tun. Die haben eher Traffic und Co. nachverfolgt.

Sie haben offensichtlich das Gesetz nicht gelesen. Der Einsatz der Trojaner erfordert wie bei anderen Überwachungen einen richterlichen Beschluß. Hier von Massenüberwachung auch nur sprechen zu wollen, ist eine weitere Verballhornung erntshaften Einsatzes für berechtigte Bürgerrechte.

Brauche ich nicht lesen, das Gesetz hat im Netz keine Relevanz, wenn andere internationale Stellen, Cyberkriminelle das Tool / die Sicherheitslücken entsprechend ausnutzen.

Die Sicherheitslücke für Kinder scheint der TOR Browser zu sein. Allein auf dieser widerlichen Seite haben sich 80.000 „User“ zusammengefunden. Vermutlich allein auf dieser Seite mehr, als es schutzbedüftige Bürgerrechtler weltweit gibt. Es ist an der Zeit brauchbare Alternativen zu entwickeln. Die 0,1 % die bzgl. Bürgerrechte tatsächlich Schutz genießen sollten, fühlen sich selbst vermutlich unwohl, als Legitimation für 99,9 % Widerlichkeit herzuhalten. http://www.sueddeutsche.de/panorama/kriminalitaet-vaeter-boten-eigene-kinder-zum-sexuellen-missbrauch-an-1.3576228

@Irrefuehrender Beitrag, Sie scheinen das Ausmaß nicht begriffen zu haben.

Der Bundestag hat den Trojaner in einem Gesetzentwurf versteckt, dessen Inhalt nichts mit der Quellen TKÜ zu tun hat, hier wurde Bewusst getäuscht, damit ein „Dritter“ (der Bürger) ohne Begründung „Abgeschnorchelt“ werden DARF, das sie es können, haben die Dienste schon bewiesen.

Aber was jammere ich hier, der Bundestag ist ja den Diensten unterstellt und hat zu machen, was den Mitgliedern gesagt wird, sonst bringen die Dienste die Leichen aus dem Keller an Licht, nicht?

Ich kenne das Ausmaß leider viel zu genau. Auch die daraus gewonnene Erkenntnis ist recht ernüchternd, denn die menschliche Weiterentwicklung hängt maßgeblich vom technologischen Fortschritt ab. Wenn hier jeder Staat mit seinen Nachrichtendiensten seine eigenen Machtinteressen durch Cyberwaffen, Bürgersteuerung und Verfolgung durchsetzt, ist der Fortschritt quasi im Eimer. Und ein Cyberkrieg rückt in realistische Nähe. Welche Folgen dieser hätte, kann sich jeder halbwegs Wissende ausmalen. Ohne digitale Infrastruktur wären wir erledigt. Die Mächtigen beschreiten gefährliche Pfade, egal ob NDs oder Politiker. Schlägt nur ein wenig fehl und zündet Jemand seine infrastrukturellen Waffen ist alles für die Katz gewesen. Das Steinzeitszenario wäre bei Zusammenbrechen der Infrastruktur durchaus realistisch, wenn keine alternativen Ausweichstrukturen bestehen. Das ist viel gefährlicher, als wenn mir die Polizei oder irgendein ND am Telefon Grüße ausrichtet, oder der ND meint mal wieder das Maul von unbequemen Personen stopfen zu müssen. Doch das sie genau das können wird das Problem darstellen. Das Große und Ganze ist zumeist eine Überforderung der Mächtigen. Ist einfach so. Vernunft entsteht zumal erst nach großen Schäden, nicht davor. Mich würde es nicht wundern wenn man eines Tages aufwacht und das Netz tot ist. Entweder hat dann Regierung X ihre Waffen eingesetzt oder der ultimative Trojaner in Hand von Cyberkriminellen hat es erledigt. Gewollte Lücken, minderwertige Verschlüsselung und weiteres Übel gibts es ja zu Hauf.

Ach, es gibt einige kleine Hochspannungsstationen, die man in Deutschland lahmlegen muss, dann geht in Deutschland fast überall das Licht aus, von den Störungen im Energieverbundnetz Europas möchte ich nicht mit Jammern anfangen.

Was man braucht?

Eine Abschussvorrichtung für die Ketten, die wiederum die Trafos zerstören.

Diese zu ersetzen würde mehrere Wochen dauern, da die bereitstehende Ersatzmenge zu gering ist und der Nachbau entsprechend Zeit benötigt.

Gut wer noch eine Öl-/Flüssiggasheizung + Notstromgenerator in seinem Portfolio hat.

Das da die Terroristen noch nicht drauf gekommen sind?

Naja, da wird die Wirtschaft den Terroristen gesagt haben, das die Monetären Ausfälle zu hoch und nicht versichert seien, was die Terroristen dann auch einsahen und den G20 Gipfel in Hamburg beschlossen, weil ein wenig Terror muss ja sein!

Aber es ist Sonntag, die Agent Provokateur kehren in ihre Kasernen in Bayern zurück und genießen ihre vom Kommandeur erlassene Freizeit!

Danke für den Bericht über die Stellungnahme des Bundesrates.

Ich vermute den Lesern ist aber nicht bekannt, dass die Ausschüsse des Bundesrates, anders als die des Bundestages, unterschiedliche (politische) Mehrheiten haben. Auch spielt die Federführung im Bundesrat, anders als im Bundestag, im Prinzip keine Rolle. Diese Infomationen sind aber für das Verständnis des Verfahrens und die politische Einschätzung nicht unwichtig.

Mitglieder der Ausschüsse des Bundesrates sind die jeweiligen Landesminister. Deshalb besteht z.B. der Innenausschuss nur aus SPD/CDU/CSU-Mitgliedern, wärend etwa im Umweltausschuss die Grünen die Mehrheit stellen. Im Rechtsausschuss hat sich nach der letzten Wahlen in SH und NRW die Mehrheit geändert. Dort stellen jetzt CDU-Minister die Mehrheit, weshalb die Empfehlung des Rechtsausschusses vielleicht nicht verwundert. Leider erfährt die Öffentlichkeit nicht, ob und welche Anträge im Ausschuss gestelllt wurden, sofern sie nicht erfolgreich waren.

Für den Bundesrat werden sie vermutlich aber trotzdem richtig liegen. Über das Abstimmungsverhalten müssen sich die Kabinette der jeweiligen Landesregierung einig sein, ansonsten enthält sich das Land – was bekanntlich im Bundesrat wie ein Nein wirkt. Anders nur, wenn etwas anderes im Koalitionsvertrag steht – wie bei diesem Thema z.B. in Thüringen. Da in allen Landesregierungen aber eine der GroKo-Parteien mitregiert, können sie immer die Enthaltungskarte ziehen, was sie auch tun. Deshalb gab es in dieser Legislaurperiode nur etwa drei Vermittlungsausschüsse und da ging es um Finanzen. Den Oppositionsparteien nützt die Enthaltung nur bei Zustimmungsgesetzen, ansonsten können sie im Bundesrat nichts tun. Leider ist dieses Gesetz nur ein Einspruchsgesetz.

Vielen Dank für die Ergänzung!

Sehr gut zu wissen, danke.

„…Trick im Eilverfahren in das Gesetzgebungsverfahren geschmuggelt…“

Was erwartet ihr? Die für diesen massiven und höchst fragwürdigen Grundrechtseingriff wissen genau, dass darüber diskutieren sie schnell diskreditieren würde. Ähnlich wie die Vorratsdatenspeicherung im EU-Fischereiausschuss(sic).

„…Trick im Eilverfahren in das Gesetzgebungsverfahren geschmuggelt…“

Was erwartet ihr? Die für diesen massiven und höchst fragwürdigen Grundrechtseingriff verantwortlichen wissen genau, dass darüber diskutieren sie schnell diskreditieren würde. Ähnlich wie die Vorratsdatenspeicherung im EU-Fischereiausschuss(sic).

Ich kann mir so etwas einfach nicht mehr durchlesen. Unsere Politiker machen doch eh alle was sie wollen. -.-

Wie wäre es den, mal unter dem bequemen Stein hervor zu kriechen und eine Partei zu wählen, die seit bestehen (1990) vom Verfassungsschutz überwacht wird und immer noch im Bundestag sitzt?

Oder einfach mal Wählen gehen, damit eben Nicht die GroKo Parteien wieder „Das Sagen“ haben?

Der Sonntag wird wieder kommen und nur die SPD und Union Wähler gehen hin, geben ihrer Lieblingspartei ihre Stimmen und die zu Hause gebliebenen fragen sich wieder mal, wie das geschehen konnte!

Guten Abend, meine Damen und Herren!

Im Internet spielen die Deutschen Gesetze keine Rolle. Wie oft noch? Das Spielzeug gefährdet die IT-Sicherheit weltweit exorbitant. Sie sind hier im !!!WORLD WIDE WEB!!! Und jeder kann im WORLD WIDE WEB mit solchen technischen Werkzeugen / Möglichkeiten von irgendeinem Ort X enormen Schaden anrichten.

Wie realitätsverweigerisch muss man eigentlich sein und sich dazu noch auf deutsche Gesetze berufen, die da draußen irgendwo auf der Welt niemanden interessieren? Dann bauen Sie doch ein DE-Netz auf, danke für Ihre Mühen. Da greifen dann auch die DE – Gesetze.

Allein der Vertrauensbruch, der hier vom Staat begannen wird, richtet hohen Schaden an.

Aktuell grassiert die Infektion durch NotPetya. In Zukunft wird man der Gefahr ausgesetzt sein, beim digitalen Kontakt mit deutschen Behörden einen ähnlichen Trojaner aufgespielt zu bekommen. Soll man sich in Zukunft zuerst eine eidesstattliche Erklärung der Behörden einholen, dass die eigene IT nicht verwanzt wird, bevor man mit Elster seine Steuererklärung macht?

Wie stellt sich diese Regierung das Verhältnis von Bürger zu seinen Staat eigentlich vor?

Hier ist mittlerweile eine gewaltige Schräglage eingetreten, die inzwischen sehr gefährliche Ausmaße annimmt.

Apropos „Vertrauensbruch“: Eigentlich haben wir alle ja ein „Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme“, aber das scheint keinen der Herren und Damen bei den Parteien zu interessieren.

https://de.wikipedia.org/wiki/Grundrecht_auf_Gew%C3%A4hrleistung_der_Vertraulichkeit_und_Integrit%C3%A4t_informationstechnischer_Systeme

Die Lernkurve von Politikern ist nach den „Erfolgen“ der NSA-Spitzelei mit den Folgen „WannaCry“ und „NotPetya“ erstaunlich flach. Immerhin wurden heute ein paar Perverse auf anderem Weg geschnappt. Ich würde dafür plädieren, dass die Namen, falls „Politiker“ dabei waren, veröffentlicht werden. Richtig ist, dass deutsche Gesetze dem Internet ziemlich egal sind. Die gelten in Deutschland. Die Richtung ist klar. Nutzt nur nichts, weil auch diese Wundertrojaner nicht reihenweise Virtuelle Maschinen mit unterschiedlichen Betriebssystemen infizieren können. Es ist so gut wie ausgeschlossen, dass diese neuen Bundestrojaner erfolgreich sein könnten. Nur der Schaden, den Dritte mit solchen Teilen anrichten könnten, kann wie WannaCry und NotPetya zeigten ganz beachtlich sein. Das sind reine Terrorinstrumente von Bananenrepubliken, die im Internet garnichts zu sagen haben. Steuergeldverschwendung, für die Politiker leider nie zur Verantwortung gezogen werden.

Nebenbei wurde heute auf heise.de eine ernstere Lücke auf der Fritz!Box in der Implementierung von IPv6 gefunden. IPv6 sollte man im Router also (mindestens) bis zum Patch erst mal deaktivieren.

Das Schlimme an der Deutschen Politik ist die Realitätsverweigerung. Vollkommen resistent, respektlos und vor allem ignorant gegenüber jedweder Warnung der Experten bzw. entsprechenden Personenkreisen, die ziemlich genau wissen wie das Internet „funktioniert“. Man fragt sich wer diesen politischen Persönlichkeiten eigentlich in diesen Fragen „beratend“ zur Seite steht. Scheint ja ein reiner Lobbyismussumpf zu sein. Anders ist das Verhalten nicht erklärbar. Vernunft ist überhaupt nicht erkennbar. Technischer Sachverstand ebenfalls nicht. Wie wollen genau diese Leute zukünftig Dinge wie z.B. autonomes Fahren ermöglichen? Das ist wohl ein schlechter Witz…. In die Karre steige ich sicher nicht freiwillig ein, wenn sie am globalen Netz hängt.

Es ist eben die Herren-Kaste!

Diese wird beraten von ihren zukünftigen Arbeitgebern (Vorstand/Berater mit entsprechenden Finanziellen Ausgleichen), die während der Amtszeit entsprechende amtliche Entscheidungen erwarten!

Wie beim Atomausstieg!

Der Bürger zahlte die Forschung/Entwicklung, die Konzerne strichen die Profite ein und nun zahlt der Bürger die Entsorgung!

Profite Privatisieren, Kosten Sozialisieren!

Die Bundesregierung verlangt 24 Milliarden und die Konzerne sparen sich Reich http://app.wiwo.de/unternehmen/energie/atomausstieg-die-54-milliarden-euro-rechnung/13017890.html

Was das hier mit dem Trojaner zu tun hat?

Nun, ich verfasse hier einen Text, dieser Text entspricht nicht der Meinung des Politbüros, deswegen muss dieser und die weiterführenden Links gelöscht werden!

Der Trojaner überwacht und meldet jedwede politische Unzumutbarkeit!

Wie Heise vor rund einer Stunde berichtete, hat der Bundesrat den Staatstrojaner durchgewinkt.

Ich frage mich, wie das in den nächsten Jahren und Jahrzehnten hier in Deutschland und in anderen sogenannten Demokratien sich weiterentwickelt. Werden alle dystopsischen Visionen wahr? Ist der Mensch dazu verdammt, sich zu wiederholen?

Wenn die GroKo wieder an „die Macht“ kommt, kannst du dich darauf verlassen, das es so weiter geht, wie bisher!

https://www.juris.de/jportal/portal/page/homerl.psml?cmsuri=/juris/de/nachrichten/zeigenachricht.jsp&feed=juna&wt_mc=rss.juna&nid=jnachr-JUNA170704663

Ist wohl durch.

Das wird solange weitergehen mit dem Ausbau der Cyberwaffenarsenale, bis es irgendwann gewaltig an die Wand fährt und Infrastrukturausfälle folgen. Erst dann, wenn überhaupt werden die elitären Nichtwisser und DAUs begreifen, was gewollte Sicherheitslücken anrichten, die diese Leute per Gesetz im www erlassen haben. Die somit das Netz allgemein gefährden und somit die Zukunft der Digitalisierung quasi fast unmöglich, da hochriskant machen. Denn Überwachung schließt Sicherheit aus. Überwachen hat in diesen Köpfen oberste Priorität, Sicherheit nicht. Ok man ist in Deutscher Geschichte immer großartig im Überwachen von Dingen gewesen, das ist ja auch nicht von der Hand zu weisen. Also ist weitere digitale Entwicklung spätestens beim Thema autonomes Fahren als lebensgefährlich einzustufen. Denn auch da will man sicher dem Fahrer per Backdoor über die Schulter schauen. Oh die Bremsen sidn ausgefallen…… und tschüss.

Staatstrojaner, Online-Durchsuchung & Aufweichen der Zeugnisverweigerungsrechte

„Neben dem Staatstrojaner und der Online-Durchsuchung, die in den Medien zu Recht vorrangig thematisiert werden, enthält das Gesetz auch eine ganz andere gravierende Änderung: Zeugen sind künftig verpflichtet, Vorladungen der Polizei Folge zu leisten und zur Sache auszusagen.“

-> https://www.lawblog.de/index.php/archives/2017/06/23/schoene-neue-zeugenwelt/

Die Lösung ist doch ganz einfach, unterschiedliche Endgeräte für die jeweiligen Verwendungen plus VMs uns Supervisor SW.

In Einzelfällen mögen Trojaner berechtigt sein. Das gab das bis vorgestern geltende Recht auch her.

Wer mit massenhaften Kleppern ein Pferderennen gewinnen will, wird wohl zum berechtigten Gelächter der Zuschauer beitragen. Wie wir an Regin&Nachfolgern sahen, was jetzt auch mit NotPetya bestätigt wurde, ist die Trojanerei nichts für ScriptKiddies und das sind Polizisten noch nicht einmal. Da kann Otto Normalo der Sicherheit im Internet schon mal gute Nacht wünschen. Die Lücken und Verbreitungswege dieser Trojaner benutzen auch andere. Geheimdienste und Kriminelle. Immer und überall. Zu unterscheiden sind die nicht. Nach der geglückten Installation früherer Linuxe kam immer der Satz: Habt viel Freude.

Es wird einfach jemand, oder eine Gruppe von Menschen, kommen, welcher einen eigenen Client für die staatliche Serversoftware schreibt.

Dann braucht man nur maximalen Schaden anrichten und die Sache ist vom Tisch.

Mit ein wenig bösen Willen macht man aus jedem Politiker einen Edathy … Gegenwehr ausgeschlossen.

Warum verstehen die das Internet nicht?

Ist eine gute Frage. Entweder können sie nicht oder sie wollen nicht. Wie Du schon schreibst können sich diese Waffen gegen Politiker selbst richten, dann wirds unangenehm. Man kann quasi fast alles manipulieren, neue Daten hinterlegen, Logs frisieren, Metainfos ändern, über den jeweiligen Namen ensprechend einschlägig einkaufen, E-Mail-Konten aufmachen usw. usw… Ja das geht alles, kein Schutz, keine Hilfe, keine Chance, da alles intransparent. Muss nur einer an die Kiste ran oder er wickelt das über den Trojaner ab. Doch sie meinen eben allles kontrollieren zu können durch Gesetze. Mittlerweile sind Computer schlicht weg nur noch eines, gefährlich, wenn die Falschen sie in die Finger bekommen. Ich möchte mir gar nicht ausmalen, wie viele interessante Personen zukünftig in den Knast wandern, ihren Status verlieren durch diese Art der Manipulation, weil es die Gesetze erlauben sie zu entsprechend zu bestrafen. Und das obwohl jede besch…. Datei auf dem Rechner theoretisch entsprechend manipulierbar ist, man mittels Keylogging jedes Konto kapern kann, alle Bankdaten einsammeln kann usw. Diese Gesetze dürfte es gar nicht geben. Ein Opfer hat keinerlei Chance.

Ein Staat wird kriminell.

Ich möchte hier, wie schon häufig von anderen, darauf hinweisen, dass man seine Abgeordneten zumindest zur Rede zu stellen versuchen kann. Ich habe Ulrich Kelber (SPD) und Dr. Claudia Lücking-Michel (CDU) zu ihrer Haltung zur Quellen-TKÜ und Onlinedurchsuchung befragt und deren Antworten haben mir zumindest ein Bild über deren Charakter in dieser Sache gezeichnet.

Was mich überrascht hat ist, dass Herr Kelber sich persönlich gegen die VDS positioniert hat und sein bedauern darüber äussert, damit in der Minderheit in der SPD zu sein. Dr. Lücking-Michel erfüllt die Erwartung mit leeren Phrasen die Parteilinie zu vertreten.

Wer die Antworten lesen möchte, kann dies hier tun:

http://www.abgeordnetenwatch.de/ulrich_wolfgang_kelber-778-78244–f468317.html#q468317

http://www.abgeordnetenwatch.de/dr_claudia_luecking_michel-778-78317–f468308.html#q468308

Es mag die Gesetze jetzt nicht verhindern, aber wenn genügend Menschen ihre Abgeordneten dazu zwingen öffentlich Stellung zu beziehen, ensteht eventuell eines Tages ein neues Bewusstsein bei den Abgeordneten selbst. Zu allermindest wird das ein Fundus an Material, der irgendwann einer Doku dienen kann :-)

Vielen Dank, ich fand die Antworten auch recht aufschlussreich.

Hallo &. danke für all Eure intelligenten Kommentare. Ich fürchte jedoch Ihr werdet gegen die Ignoranz und Dummheit nichts ausrichten können.

Ein Blick auf G20 zeigt, daß unsere Gesellschaft ggf. nicht weit vom Bürgerkrieg entfernt ist.

Die Dummheit wird Gewalt nach sich ziehen. Nicht anderes als Anarchie wird das Ergebnis sein.

Zu befürchten bleibt, daß das der einzige Ausweg aus der Misere ist. All die klugen Vorschläge zur Diskreditierung der Dummen und Unbelehrbaren, die an Ihren Machtpositionen kleben, wird hoffentlich

recht bald jemand in die Tat umsetzen.

Ein fürchterliches Unwetter sollte notwendig sein, um den ganzen Unrat hinweg zu fegen.

Bist du auf der Suche nach einem Hacker? Dann haben Sie kein Problem Kontakt mit unserem Team bei prominenthackers@gmail.com

Für hervorragende und effektive Dienstleistungen.

Unsere Leistungen umfassen:

– Verkauf von Blank ATM Karten.

– Universitäts- oder Schulklassen ändern sich

– Bankkonten Hack und Geldtransfer

– Löschen von Strafregistern hacken

– Facebook Hack, Twitters Hack

– E-Mail-Konten Hack, Gmail, Yahoomail, Hotmail etc.

– Skype Hack

– Datenbanken hacken

– Wort Presse Blogs hack

– Einzelcomputer hacken

– Steuergeräte ferngesteuert

– Verified Paypal Konten hacken

– Android & iPhone Hack

– Meine Schulnoten geändert

– Hacked meine Betrug Arsch Freundin E-Mail facebook

KONTAKT: prominenthackers@gmail.com

Für effektive und zuverlässige Ergebnisse