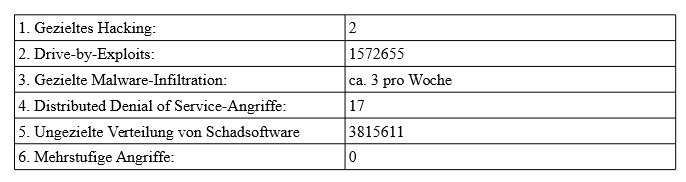

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat im Rahmen der Beantwortung einer Informationsfreiheitsanfrage einige Zahlen zu Cyber-Angriffsformen im Jahr 2016 nach den von der Behörde selbst verwendeten Definitionen genannt. Gefragt wurde nach gezieltem Hacking von Webservern, Drive-by-Exploits, gezielter Malware-Infiltration, DDoS-Angriffen (Distributed Denial of Service) mittels Botnetzen, ungezielter Verteilung von Schadsoftware sowie nach mehrstufigen Angriffen.

Demnach gab es im Jahr 2016 auf Behörden und öffentliche Stellen zwei Angriffe, die als gezieltes Hacking von Webservern mit dem Ziel der Plazierung von Schadsoftware oder zur Vorbereitung der Spionage in den angeschlossenen Netzen oder Datenbanken klassifiziert wurden. Gezielte Malware-Infiltration über E-Mail oder mit Hilfe von Social-Engineering-Methoden zur Übernahme der betroffenen Rechner und anschließender Spionage wird mit etwa dreimal pro Woche angegeben. Siebzehn DDoS-Angriffe zählte das BSI außerdem im Jahr 2016. Für mehrstufige Angriffe gegen zentrale Sicherheitsinfrastrukturen gab es hingegen keine Fallzahlen.

Spielt ja unter dem Strich keine Rolle solange die Behörden Windows nutzen.

Ist ein wenig wie als würde man darüber nachdenken wie oft sich ein Patient Arm und Bein bricht, nachdem er jeden Tag eine toxische Menge Arsen schluckt.

Wäre es nicht für öffentliche Institutionen angemessen closed Software zu verbieten?

Es geht hier um Standardisierung und im Falle eines Fehlers, um eine schnelle Behebung.

Das liefert Microsoft oder auch ein anderer Linux Distributor.

Letzterer liefert dann auch, mehr oder minder eine Form der „closed Software“ Strategie, an der man sich als Nutzer zu halten hat, falls nicht gibt es eben keinen bzw. einen eingeschränkten Support!

Der Hintergrund ist hier ganz einfach, der Administrator vor Ort muss sich nicht so mit der Software auskennen, eine entsprechende Fachkraft würde ein mehrfaches von dem verlangen dürfen, was für eine „Verwaltungsstelle“ („closed Software“) angemessen wäre.

Der Administrative Aufwand bei Open Source Systemen ist ungleich höher und den lasse ich mir gut bezahlen!

Mhm … das glaube ich nicht das es teuerer wäre. Ich hab da aber auch kein Einblick in die Zahlen.

Man müsste auf der einen Seite rechnen was die Lizenzen kosten.

Das Geld könnte man in das BSI kippen, mit dem Auftrag ein „Staatsdienst“Linux zu erstellen.

Das kann dann auch jeder Bürger frei nutzen.

Und Linux ist nicht schwerer zu abministrieren als Windows.

Vorallem nicht wenn ich es breitflächig standartisiert ausrolle.

Der Staat ist per se ein Geheimnisträger. Da einer closed Software zu vertrauen die man nicht selber geschrieben hat ist, in meinen Augen, schon grob fahrlässig.

Nun, wenn du es richtig machen möchtest, benötigst du für die Clients und Server einen eigenen Repository Server (Updates, Plugins, Software), dieser wird betankt mit eigenen, kompilierten Anwendungen oder standardisierten Anwendungen der Quelle, Piriform (CCleaner) hat es ja nun mal richtig erwischt, die du auch prüfen musst bzw. passend selbst Kompilieren.

Das alles gilt auch für Updates, Optimierungen.

Wir haben im Unternehmen 20 Linuxe und eben so viele Microtöpfe, die Clients nicht mitgezählt!

Dann das Ding mit den Kunden, diese haben fast ausschließlich Microsoft Produkte, also selbst wenn du innerhalb deiner Unternehmung flächendeckend Linux einsetzen kannst, musst du der Kompatibilität wegen, Microsoft Produkte vorhalten, als Client oder auch als Server!

Die Kunst besteht darin, diese heterogenen Systeme nach Innen und Außen optimal abzusichern.

Eine Kombination aus IP Fire und Endian Firewall merzen da schon recht viel unerwünschten Traffic aus und wenn die Clients/Server auch noch entsprechend konfiguriert sind, kannst du die Show auch mal über Nacht dem Überwachungssystem überlassen.

Die Antwort ist … Ja oder 42 :P

Natürlich kann man die Fragestellung gerne mit Details überfrachten. Das ergibt immer dann Sinn, wenn man an keiner Lösung interesse hat. Strategische Komplikationen schaffen bis die Leute aufgeben.

Die Kernfrage ist aber eine andere.

Die Kernfrage ist ob man einer Firma die Infrastruktur eines Staates anvertrauen kann/darf.

Und ich halte das für eine offensichtlich dumme Idee.

Jupp, es ist eine sehr Dumme Idee!

Man weiß nie, wer oder was hinter einer Firma steckt.

Ein völlig absurdes Beispiel, der Staat macht Ausschreibungen für die IT und nimmt den preisgünstigsten Anbieter.

Ist so, als würde ich in Perlin eine Straße entlang laufen und sehe die Dönerbuden, die ihre Ware für 2,50 € feil bieten.

Bei den Dönerbuden denkt doch gleich jeder an Geldwäsche, nicht?

Was ist mit den IT Buden?

Ich kenne da eine Bude, die liefert „Mercedes Benzes“ zum Preis von einem „Golf“ aus, die müssten Pleite sein, aber sind sie nicht, warum nur?

Ich weiß das, weil ich mal für diese Bude gearbeitet habe.

Geldwäsche im großen Stil und Implementierung von Hintertüren für deren Geldgeber, wobei mit Geldgeber definitiv nicht der Kunde gemeint ist!

Noch lustiger wird es, wenn man weiß, für wen diese Bude Aufträge als Subunternehmer ausführt.

Spätestens dann wird einem klar, warum diverse Organisationen unbehelligt Agieren können, wie sie es für nötig erachten.

Und ja, würde ich Klartext schreiben, würde nicht nur ich, sondern auch diverse Kollegen eines tödlichen Unfalles zum Opfer fallen, da diese Bude direkte Zugänge zu allen Computer gestützten Vorgängen hat.

Nebenbei, das sich der „Esel“ zuerst nennt, ist beabsichtigt.

Taucht mein Realer Name in den Akten auf, so bin nur ich Toast, falls nicht, machen diese Leute Tabula rasa mit allen ehemaligen Mitarbeitern, mit den Familienangehörigen (Druckmittel falls unauffindbar) möchte ich hier nicht anfangen!

Klar alles VT, logisch!!

Vor allem Windows 10 telefoniert oft und gerne nach Hause.

„Aber die Amerikaner sind doch unsere Freunde!“ [Hust]

Ist das BSI nicht jene Behörde, die den Geheimdiensten ihre Expertise bezüglich Zero-days zur Verfügung stellt? Oder warnt das BSI etwa vor jenen Exploits, die Nachrichtendienste abseits des zertifizierten Bundes-Trojaners verwenden? Gibt es etwa keinen Interessenkonflikt zwischen Geheimhaltung und Verpflichtung zur Aufklärung?

Bei allem was vom BSI kommt sollte sich schon fragen, warum sagen die das und wozu, und was könnten sie uns dabei gleichzeitig verschweigen?

Vertrauen war gestern. Sorry BSI, aber selber schuld!