Die Stiftung Warentest hat 15 Mailanbieter untersucht und bewertet. Testsieger wurden wie im letzten Jahr die beiden kostenpflichtigen Dienste Mailbox.org und Posteo.de mit der Gesamtnote 1,4. Den letzten Platz belegte Googles Gmail mit einer Note von 3,4. Insbesondere im Wertungsbereich „Schutz und Privatsphäre“ konnten sich Mailbox.org und Posteo mit Noten von 1,0 und 1,1 deutlich von der Konkurrenz absetzen, Nächstplatzierte in dieser Kategorie sind Web.de und GMX mit jeweils einer 2,2. Am schlechtesten schneidet in dieser Kategorie Yahoo Mail mit einer 3,7 ab. Die Dienste Microsoft Outlook.com und Gmail wurden zudem wegen Mängeln im Kleingedruckten abgewertet.

Privatsphäre als Qualitätsmerkmal

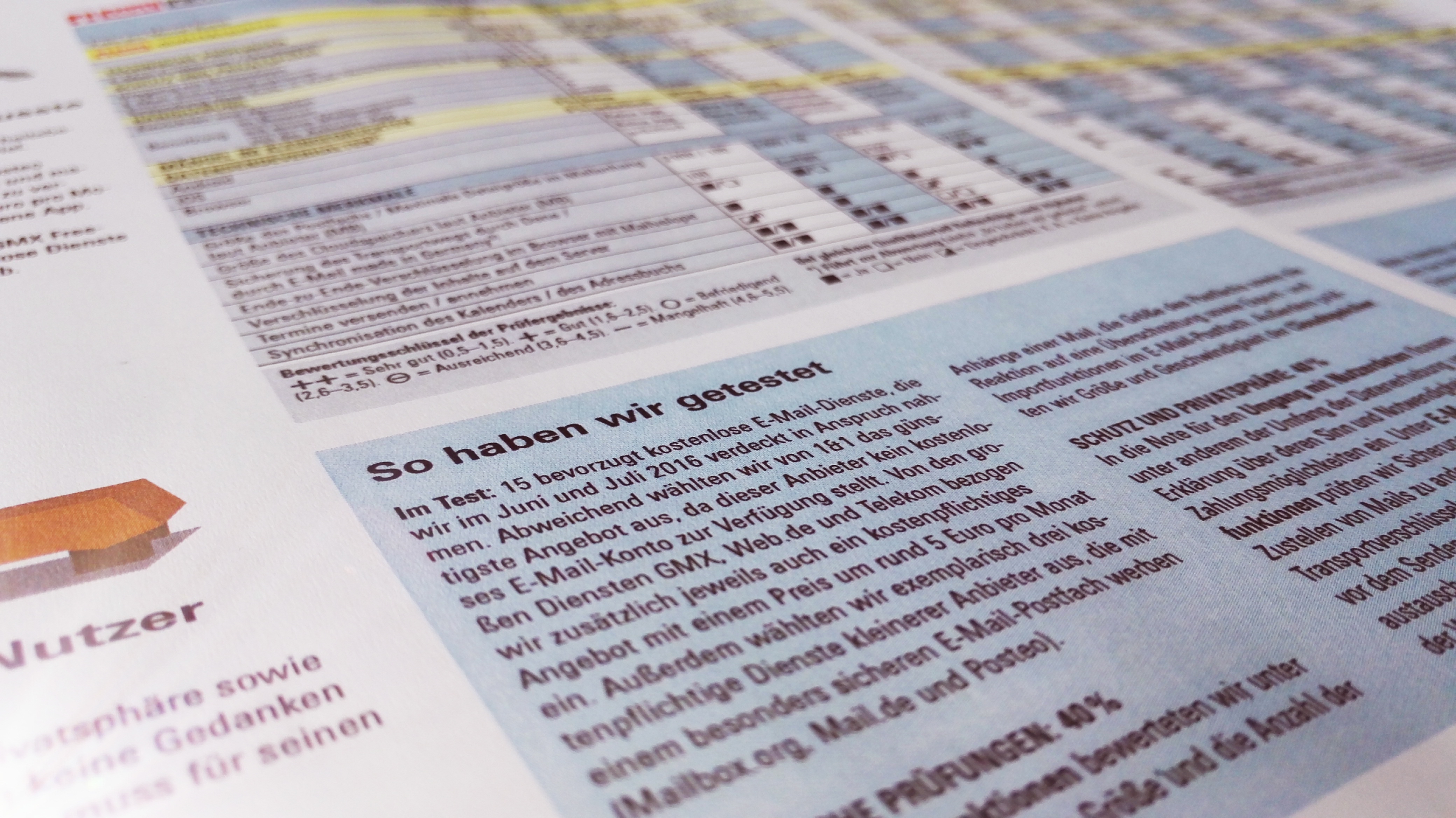

40 Prozent der Wertung des Tests ergab sich aus der technischen Prüfung und den E-Mail-Funktionen. Hierzu gehörten Speicherplatz, Maximalgröße für E-Mails, aber auch Import- und Exportfunktionen. Weitere 40 Prozent wurden über den Schutz und die Privatsphäre bewertet. Dazu zählten Umgang mit Nutzerdaten, Datensparsamkeit, Transportverschlüsselung, Einbindung von Mailvelope oder die Existenz von Zwei-Faktor-Authentifizierung. Mit den restlichen 20 Prozent wurde die Handhabung getestet. Hierbei floss die Usability genau so ein wie störende Werbeeinblendungen.

Positiv ist hervorzuheben, dass die Stiftung Warentest im Bericht großen Stellenwert auf Verschlüsselung legt und diese im Artikel sogar erklärt. Auch wird die Verschlüsselungsfunktion von Mailbox.org, bei der man seinen privaten PGP-Key auf deren Server legen kann, kritisch begleitet. Diese Funktionalität mag zwar einfach sein, ist aus Gesichtspunkten der Sicherheit aber abzulehnen. Ursprünglich wollte die Stiftung Warentest diese Funktion wohl positiv bewerten, schreibt Posteo in einem Blogbeitrag. Dort wird außerdem kritisiert, dass der Test keine Bewertung wichtiger Qualitätsmerkmale von HTTPS-Verschlüsselung zwischen Browser und Anbieter vorgenommen hätte. Funktionen wie zum Beispiel HSTS, OCSP, Certificate Transparency oder HPKP wären nicht Bestandteil der Bewertung. Auch seien die Transportwegeverschlüsselung STARTTLS und DANE erst auf Nachfrage und Senden der BSI-Richtlinie aufgenommen worden.

Offenlegung: Posteo spendet regelmäßig an netzpolitik.org, ohne dafür eine Gegenleistung zu erwarten.

So richtig der Sieg für Posteo ist: Es ist schon interessant, wie eine „kritische Begleitung“ eines Tests durch Unternehmen die Kriterien verändern kann. Der Blogbeitrag von Posteo zeigt Lobbyismus in Reinform.

Naja, die kritische Begleitung stammt aber auch daher, dass die Stiftung Warentest im vergangenen Test (und eben auch schon wieder diese Jahr) Mist gebaut hat, einiges falsch dargestellt hat und einige relevante Aspekte nicht beleuchtet hat. Sowohl im Bezug auf Posteo als auch im Bezug auf andere Anbieter wie Mailbox.org, Posteo hat sich dafür eingesetzt, dass das bei allen Anbietern richtiggestellt wird.

https://posteo.de/blog/update-stiftung-warentest-korrigiert-test-artikel

https://posteo.de/blog/update-3-richtigstellungen-zu-stiftung-warentest

Es geht nicht darum sich einen Vorteil zu verschaffen sondern eher darum ein akkurates Testverfahren und die richtige Darstellung der (technischen) Tatsachen zu haben, das ist mehr als fair meiner Meinung nach.

Was ist denn das für eine seltsame Seite. Mit Tor-Browser aufgerufen zeigt posteo nix an, selbst mit Script.

Wie hat eigentlich https://protonmail.ch abgeschnitten?

Wurde nicht getestet.

Schade, ich hab keinen Bock auf IP-Logs für die Behörden.

Die letzte Volksabstimmung pro Totalüberwachung führt bei mir dazu, das ich Schweizer Firmen auch nicht mehr so trauen kann.

Redundanter Link zu … Netzpolitik.org – falls das nicht bekannt war.

Ich versuche, jeweils aus den mir bekannten Informationsschnipseln den grösseren Zusammenhang zu erkennen. Dieses Abstimmungsergebnis ist gruselig und dürfte weitreichende Folgen haben.

Sagen wir so, Internetunternehmen sind nicht ortgebunden. Wenn die Schweiz zickt, kann man die Server auch in HongKong oder Russland unterbringen. Und zur Not kann man seine Mails auch per Tor abrufen.

Ab einem gewissen Punkt muss man das Internet sowieso neu designen.

Man kann ja den Ganzen Webauftritt als TOR Server laufen lassen, ein „Darkauftritt“ quasi … Dank TOR Browser ist das alles kein Problem mehr!

Das schöne dabei ist ja auch, das man lediglich einen Fuß (Postfix/Mailserver) im Normalen Internet stehen muss … evtl. kommen Posteo und andere Terroristen-Mailserver auf die Schnapsidee, die Mails untereinander innerhalb des TOR Netzwerkes auszutauschen … oder zu Telefonieren …

Welch perfide Möglichkeiten, den Diensten die „Arbeit“ zu erschweren!

@Habo: Du Gedankenverbrecher! Die Dienste müssen doch das Menschenrecht auf privaten Postverkehr brechen!! Terroristen usw.!1! Da kannst Du doch nicht öffentliche TOR-email-Server denken!23

Das hört sich ein bisschen an nach „Anbieter hat bei Test mit willkürlicher Gewichtung von Merkmalen am besten abgeschnitten“. Ich kann tatsächlich nur GMX und gmail aus eigener Erfahrung bewerten, aber: GMX ist für mich ein No-Go. Die Weboberfläche ist unglaublich verwenderunfreundlich. Die besten Features bei der Datensicherheit bringen mir überhaupt nichts, wenn der Dienst völlig unübersichtlich strukturiert und umständlich zu bedienen ist.

Zudem hängt eine aussagekräftige Bewertung für den Einzelnen auch von der Frage ab, wie komfortabel es (auf Kosten der Datensicherheit) sein soll. Will ich Maildienste über das Mobiltelefon nutzen und möchte ich, dass diese mit anderen Apps kommunizieren – etwa, Termine automatisch in Kalender übernommen werden oder Adressbücher synchronisiert werden können? Dann sind Nischenanbieter, die sich auf Datensicherheit fokussieren, sicher nicht das richtige für mich. Oder will ich größtmögliche Datensicherheit? Dann ist mir im Zweifel egal, ob ein Webinterface angeboten wird, über dass ich die Nachrichten von jedem Rechner weltweit ohne spezielle Programme (abgesehen vom Browser) abrufen kann, dann bin ich aber vermutlich bei den ganz großen Anbietern auch falsch aufgehoben.

Das Synchronisieren von Terminen und Adressbüchern mit dem Smartphone ist auch bei den Testsiegern möglich. Näheres bieten die FAQ. Man kann die Testsieger auch dann nutzen, wenn Privacy an zweiter Stelle steht und mehr Wert auf Komfort gelegt wird, man nutzt sie dann halt ein bisschen anders.

Ergänzung: Ob Termine und Adressbücher bei den einzelnen Providern mit Smartphones synchronisiert werden können, war Bestandteil des Testes – nur mal so bemerkt. ;-)

Danke orso. Und grüß mir cane! :-)

genau, GMX ist ein nogo, man wird mit spam zugeschüttet, wird abgezockt, da es werden einem kostenpflichtige Dienste untergejubelt, was dann eine Abmahnwelle von zwielichtigen Abmahnanwälten zur Folge hat, Finger weg

Also: ich habe den Test mal gelesen. Man erfährt nicht viel über die Auswahl der Kriterien.

– Aber: ein Test von E-Mail Provider, der die Sicherheit der WEB-Server prüft (DANE usw.) aber NICHTdie Sicherheit der MAIL-Server? Posteo MX-Server siehe hier, Rating „F“: https://tls.imirhil.fr/smtp/posteo.de (Wird im Test nicht erwähnt.)

– Die Guard-Verschlüsselung von mailbox.org wird im Test nicht erwähnt, dafür wird wird ausführlich auf Mailvelope eingegangen. Mailvelope hat konzeptuell erhebliche Sicherheitsschwächen, hier mal beschrieben: https://www.privacy-handbuch.de/handbuch_32x.htm

„Auch wird die Verschlüsselungsfunktion von Mailbox.org, bei der man seinen privaten PGP-Key auf deren Server legen kann, kritisch begleitet. “

Aber das der E-Mail Provider bei Mailvelope via API mit Zustimmung des Users Zugriff auf die privaten Schlüssel hat, wird nicht erwähnt. Wo ist der Unterschied zwischen der optionalen, verschlüsselten Speicherung der privaten Keys beim Provider (mailbox.org Guard) und dem Upload der verschlüsselten privaten Keys zum Provider zu Synchronisation unterschiedlicher Devices (Mailvelope)?

Naja, Warentest hat andere Schwerpunkte. Da Posteo gestern noch aufgrund von Vorabinformationen Angst hatte, auf einem Platz zu landen, zeigt meiner Meinung nach, dass die Bewertung im Nachhinein auf Druck (Lobbyarbeit) von Posteo „angepasst“ wurde.

Mal in den Transparenzbericht bei Posteo gesehen? Da hat selbst ein Nachrichtendienst angefragt. So von wegen unsicher LOL :-)

Hmmm – Du meinst also, dass so ein TLS-Test wie das verlinkte Ergebnis Blödsinn ist, weil ein einzelner Nachrichtendienst (wahrscheinlich kein technisch sehr kompetenter Nachrichtendienst) nicht in der Lage war, das TLS von Posteo zu knacken? Es gibt auch technisch kompetente Nachrichtendienste, schon mal von „NSA“ gehört oder zukünftig von Zitis?

RFC 7525 (IETF Recommendation zu TLS): https://www.rfc-editor.org/rfc/rfc7525.txt

„Implementations MUST NOT negotiate RC4 cipher suites.“ (Das gleiche gilt für SSLv3 und MD5 Hashes zur Authentifizierung.)

Ansonsten eine etwas gründlichere Analyse der Sicherheit von Posteos Mailservern gibt es hier: https://www.privacy-handbuch.de/diskussion.htm

Zu den Behauptungen in diesem anonymen Internetblog hatte Posteo schonmal Stellung bezogen vor ein paar Wochen.

Wo hat Posteo dazu Stellung bezogen?

Das Privacy-Handbuch ist ein „anonymer Internetblog“? Nice try…

Und seit wann ist der Überbringer der schlechten Nachricht wichtiger als die schlechte Nachricht selbst? Billiges Ablenkungsmanöver…

> Zu den Behauptungen in diesem anonymen Internetblog

> hatte Posteo schonmal Stellung bezogen vor ein paar Wochen.

Wo hat sich posteo dazu Stellung bezogen?

ich kann auf nur auf die Schnelle sehen das die SSL-Verschlüsslung nicht mehr ganz zeitgemäß ist

* https://tls.imirhil.fr/smtp/posteo.de

* als Vergleich dazu maillbox.org https://tls.imirhil.fr/smtp/mailbox.org

MD5 und RC4 zu verwenden kann sehr potenten Angreifern in die Hände spielen.

Wenn es dafür Gründe gibt würden mich diese interessieren!

Die Begründung von Posteo war:

„Beim Empfang und Versand von E-Mails […] bietet Posteo dennoch ausnahmsweise auch ältere Verschlüsselungstechnologien übergangsweise an […]. Diese Vorgehensweise wird im RFC 7435 der Internet Engineering Task Force (IETF) empfohlen.“

Der Haken bei dieser Begründung von Posteo ist der Hinweis auf den veralteten RFC 7435, der einen Downgrade auf RC4 noch erlaubt hat.

Aktuelle Empfehlung der IETF zur TLS-Verschlüsselung ist RFC 7525 vom Mai 2015. Dort wird die Nutzung von RC4, SSLv3 und MD5 ausdrücklich verboten. Posteo kennt also einfach die aktuellen Empfehlungen der IETF nicht.

Das RFC 7525 ist eine Sammlung von Empfehlungen („Recommendations“) für den Einsatz von Verschlüssellungstechnologien, das Ausnahmen für den Fall der opportunistischen Verschlüsselung bei Verbindungen zu E-Mailservern anderer Betreiber macht. Siehe dazu im Abstract: „The recommendations are applicable to the majority of use cases.“ Die Ausnahme wird in Kapitel 5.2 ausdrücklich erwähnt: „In these scenarios[„opportunistic security“], some of the recommendations in this document might be too strict, since adhering to them could cause fallback to cleartext, a worse outcome than using TLS with an outdated protocol version or cipher suite.“ Denn Klartext ist schlimmer als eine ältere Verschlüsselung.

Das ist in der Posteo-Hilfe ausführlich beschrieben: https://posteo.de/hilfe/warum-werden-aeltere-verschluesselungstechnologien-zu-e-mailservern-anderer-Betreiber-in-ausnahmefaellen-noch-verwendet

Moment – den RFC muss man schon komplett lesen.

RFC 7525 definiert ausschließlich TLS 1.2 als sicher mit folgenden Ciphern:

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

(Man kann inzwischen sicher auch ChaCha20-Poly1350 dazu zählen, was die IETF im Juni 2016 definiert hat.)

Von DIESEN als sicher definierten Ciphern darf man abweichen, wenn legacy Systeme das nicht unterstützen, man darf also in diesem Fall auch z.B. TLS 1.0 mit RSA-AES128-CBC verwenden, um eine weniger sichere Verschlüsselung zu verwenden statt keine Verschlüsselung (darin unterscheiden sich die IETF Empfehlungen von den BSI Empfehlungen.

Zu SSLv3, RC4 und MD5 trifft der RFC 7525 eine eindeutige, klare Aussage: „Implementations MUST NOT negotiate RC4 cipher suites.“ (Großschreibung aus dem RFC zitiert, auf Deutsch: DARF NICHT verwendet werden.)

Es wird in der aktuellen Empfehlung der IETF als ganz klar gesagt, das RC4 und EXPORT Cipher mit 40 bzw. 56 Bit Security NICHT VERWENDET WERDEN DÜRFEN. Die gleiche Aussage findet man in den Empfehlungen des NIST und in den PCI DSS Recommendations.

Deshalb werden die MX Server von Posteo bei allen TLS-Test mit dem Rating „Fail“ bewertet.

Wenn Klartext immer schlimmer als eine grottenschlechte Verschlüsselung wäre, warum bietet Posteo dann keine 40 bzw. 56 Bit EXPORT Cipher an? Wenn man die Argumentation konsequent bis zum ende verfolgt, dann stellt sich diese Frage.

wie siehts denn dann bei Protonmail.ch aus?

Ich finde es sehr schade, dass der sehr gute deutsche Mailanbieter tutanota.de nicht getestet wurde.

Haben die IP logs? Hätte gerne was ohne IP logs. Verschlüsseln kann ich zur Not mit PGP selber.

„Verwalte alle sicheren E-Mail-Adressen deiner Firma oder Familie unter deiner eigenen Domain mit Tutanota Premium. Greife per Browser, Android oder iOS App auf deine verschlüsselte Mailbox zu. `Alle Daten werden in deutschen Rechenzentren gespeichert.“

Meh, hostet das ganze doch auf Tuvalu oder Hongkong… Ich brauch keinen email ping von 2ms. Und zieht das global auf. Und wie zahlt man bei denen? Bitcoins? Monero? z-cash?

Ich vermut, die Schreiber die Posteo nicht kennen und hier ziemlich ablästern in Sachen Lobbyismus sind jene Personenkreise, denen echte private Kommunikation egal ist und Postfächer bei T-Online, GMail und Co. benutzen für alle möglichen privaten Inhalte.

Gibts ja schließlich für Umme ähm Umsonst. Posteo kostet Echtgeld :-) Sowas aber auch.

Und wer sagt nicht, dass die Kritiker hier Lobbyismus betreiben? Posteo oder Mailbox.org dürfte den meisten Datendealern und auch den Behörden ein ziemlicher Dorn im Auge sein. Und der sticht nicht schlecht.

Also positive Werbung. Willst Du vertraulich kommunizieren schließe dein altes Postfach und nutze die Gewinner. Denn Stiftung Warentest hat in dieser Sache einfach absolut recht.

Wie gesagt, ich finde den Sieg von Posteo absolut verdient. Finde deren Einwände zum Prüfprozess ebenfalls berechtigt. Gleichzeitig ist das unstreitig Lobbyismus. Da fragt man sich schon, ob Stiftung Warentest häufiger Wertungsverfahren ändert, wenn sich Anbieter beschweren.

Lobbyismus ist nicht per se schlecht. Interessenvertretung ist das Recht eines jeden.

Und ohne Beschwerden ändert sich oft nichts. Eine Beschwerde ist oft der erste Schritt zur Verbesserung.

Stimme absolut zu. Vielleicht sind das alles frustrierte GMailer..

protonmail.ch kostet nix. Allerdings sind Abos gerne gesehen.

Interessant wären noch die Nutzerzahlen gewesen. Nutzer scheinen anders zu werten. Ich habe seit 1998 einen kostenlosen GMX-account, mit dem ich seit damals verschlüsseltes S/MIME mache. Andere haben andere Kriterien. Ich bin zufrieden.

Du bist zufrieden? Du bist nicht der Nabel der Welt.

zufriedenheit ist ein gemütszustand, der einem wolfgang ksoll viel eher zusteht, als einem körperteil eines planeten. der ksoll kann das, den gibt es auch, und dürfen tut er’s auch. der schreibt sogar, warum, womit sich das gesagte als diskussionsbeitrag qualifiziert.

ein kleines bisschen wünsche ich ihnen das auch, wenngleich ich auch bezweifle, ob ihnen das gelänge.

.~.

Gerade aus dem Qi-Gong-Kurs zurückgekommen?

Wer Akteneinsicht in Strafverfahren hat, der sieht wie großzügig GMX und web.de mit Anfragen von Polizei und Diensten umgehen. Alleine dieses Wissen reicht mir beide auf den letzten Platz zu setzen.

Der Zugriff auf private Schlüssel ist zwar ein NoGo, aber besser so, als keine Verschlüsselung. Viele schrecken noch immer vor Verschlüsselung zurück und daher sollte man da nicht zu kritisch sein. Wer Profi ist, wird die privaten Schlüssel nuucht hochladen

Aha, weil die meisten Kunden bei GMX.de und web.de sind, sieht man die am Häufigsten in Ermittlungsakten, dass die ebiden nicht zur Strafvereitelung betragen wie der Justizminister Maas, SPD, jetzt bei Facebook, wo großes Lamento wegen „Hasspostings“ gemacht wird. Hass ist aber bei uns nicht strafbar, Beleidigung und Volksverhetzung können es sein. Aber Markus Beckedahl hat berichtet, dass Maas brutalst möglich geschwiegen hat zu Verbesserungen bei der Strafverfolgung bei „Hasspostings“. Da macht er nämlich offenbar nicht, sondern will die Rechtsprechung auf Private verlagern, in dem unendlichen Hass auf Amerika bei der SPD.

Was sollen wir denn lernen daraus, das Posteo nicht in Ermittlungsakten auf tauchen? Dass die da mehr Strafvereitelung betreiben als die anderen? Soll doch wohl nicht Ihr Ernst sein so eine Argumentation? Wenn man Ermittlungsakten hat, geht die Justiz doch offenbar ihre gesetzlich vorgesehenen Weg statt der systematischen Strafvereitelung durch Maas bei Facebook.

Alternativ kann man sich selbst einen Mailserver zusammentackern … man muss sich dann zwar mit der Materie auseinander setzen, aber nach 4 Wochen ist das gröbste überstanden!

… dann noch den MX Record eintragen und schon knattert das … und man kann auch bestimmen, das der eigene Mailserver nicht via ungesicherter Verbindung (verschlüsselt) kommuniziert …

Ein eigener Mailserver ist auch keine Garantie für Sicherheit. @Habo.

Wird der eigene Server kompromittiert sind deine privaten Mails auch weg. Sollen also alle eingehenden Mails je Postfach mit dem eigenen öffentlichen Schlüssel verschlüsselt und erst dann abgelegt werden stellt sich wieder die Frage wie man die Entschlüsselung realisiert.

Mit jedem Endgerät, auf dem der private Schlüssel liegt steigt das Risiko, dass er abgezogen werden kann.

Ich verstehe auch nicht, wo der Unterschied zu einem verschlüsselt abgelegten, privaten Schlüssel auf dem eigenen PC oder auf dem System des Mailanbieters ist.

Aus meiner Sicht bekommt man doch gar nicht mit ob der eigene Key von einem Fremden abgezogen wird, wenn er nicht gerade tölpelhaft vorgeht.

Insofern besteht ein Sicherheitsgewinn allenfalls dann, wenn Lösungen wie der Yubikey als Speicher des privaten Schlüssels genutzt wird und es sich dabei auch nur um einen subkey handelt.

Sollte der dann flöten gehen wird er mit nem Widerufszertifikat ungültig gemacht und man erstellt mit einem hoffentlich besser geschützten Hauptschlüssel einen neuen Unterschlüssel zur täglichen Verwendung.

Das ganze System krankt an der Tatsache, dass ich nicht ohne größeren Aufwand einen regelmäßigen Schlüsselaustausch durchführen kann. Der unbemerkte Abgriff des privaten Schlüssels wäre dann lange nicht mehr so fatal.

@Sebastian Fritz … ich habe es gelesen … aber ich lasse es mal eher „Unkommentiert“ …

Warum haben Firmen eigene Mailserver?

Weil sie selbst Bestimmen, ob sie die Daten, die unsere Regierung möchte … löscht oder nicht!

Warum soll das bei einer Privatperson mit eigenem Mailserver anders sein?

Warum haben Privatpersonen Angst davor?

Weil ihnen eingeredet wird, das es zu Kompliziert sei und man dafür Lesen lernen müsste, Suchstring: Linux Mail Server … dort findet man auch Tutorials und Websites, die dein System Testen können …

Man kann auch einen Windowsserver nehmen … ihmchen in einer Virtuellen Umgebung dödeln lassen, verschlüsselt, versteht sich!

Die Maildatenbanken könnten sich auf einer NAS befinden, deren HDDs ebenfalls verschlüsselt sind …

Soll ich weiter machen?

Ach sooo du meintest den Client!

Tjooo, da bleibt alles beim alten! Da kannst du PGP auf so vielen Endgeräten einsetzen, wie du möchtest!

Wie jetzt Der Server wird Kompromittiert, wenn du die Daten nicht raus rückst?

Jupp, das kann auch größeren Mailprovidern passieren … dann wirst du nach 2 Jahren darüber informiert!

… bei dir mach es zumeist ein Logeintrag!

In unserer Firma steht der Mailserver mit einem Fuß im Darknet *grusel* … sorry, er ist via TOR erreichbar!

Tjooo … was soll ich denn hier noch schreiben, um dich zu befriedigen?

Evtl. bemühst du einfach mal Google … weil das Internet ist Böse, weil da vieles drin steht, die einem Bürger die Angst nehmen könnte … und ja, auch die Angst davor, sein eigener Mailprovider zu werden!

Warum nur?

Nö, die aller aller wenigsten User dürften ihren Mailanbieter anhand einer kritischen Auseinandersetzung gewählt haben. Was die Mehrheit benutzt ist absolut irrelevant, da müsste ja Gmail auf der 1 landen. LOL

bis dato hab ich mich auf virtuelle postfächer von einem gewissen „anbieter“ verlassen der für seine sicherheits relevante,sagen wir: „aufstellung“ bekannt ist. über tor erreichbar usw. ich hoffe ich unterliege keinem irrtum. hier das für mich damals ausschlaggebende argument : Welche Logs fallen an?

Generell keine. Wirklich keine. Weder der Nameserver, noch der Mailserver noch (prinzipiell :) der Webserver erzeugen Logs. Im Speziellen benötigen wir zum Löschen der abgerufenen Postfächer kurzzeitig Logs des Webservers, die jedoch nach jeweils fünf Minuten gelöscht werden. In diesen Logs befinden sich aber weder IP-Adressen noch User-Agents, einzig die URI und die Größe des ausgelieferten Postfachs, die Zeit des Zugriffs und der HTTP-Statuscode.

protonmail.ch leitet weiter zu protonmail.com :-/

hier noch was zu DANE (tutanota.de) „https://sockpuppet.org/blog/2015/01/15/against-dnssec/“

Aus Datenschutzgründen habe ich bei Posteo ein E-Mailkonto eröffnet. Das Postfach/Bedienung usw. ist in Ordnung, Kundenservice auch. Leider gibt es eine großen Minuspunkt, auf den nicht hinreichend hingewiesen wird. Das Postfach ist nicht über kleine Bilschirme nutzbar, das sich die Seiten nicht an die Bildschirmgröße anpassen. Das ist eigendlich ein Unding undich konnte es erst gar nicht glauben. Der Anbieter hat dies bestätigt und erwartet, dass eine E-Mail App benutzt wird. Auf Reisen logge ich mich jedoch über unterschiedliche Geräte und Webbrowser in mein Account ein. Aus dem Grund musste ich mein Gmail-Account beibehalten. Wenn ich das vorher gewusst hätte, würde ich mich für einen anderen Anbieter entscheiden.

posteo hat aktuell auf meine Anfrage bzgl. der Entwicklung eines responsive designs für Webbrowser geantwortet, dass dies in Entwicklung sei. Ein Zeitpunkt für die Implementierung wurde nicht genannt.