Dieser Bericht von IT-Sicherheitsforscher Claudio Guarnieri wurde ursprünglich für die Linksfraktion im Bundestag erstellt. Wir veröffentlichen ihn mit freundlicher Genehmigung der Linksfraktion. Übersetzung von Anna Biselli und Andre Meister.

There is also the original English version of this report.

Zusammenfassung der Ergebnisse

Auf zwei verschiedenen Servern der Linksfraktion im Bundestag wurden zwei verdächtige Artefakte gefunden. Eines ist ein Open-Source-Tool, mit dem man per Fernzugriff von einem Linux-Rechner aus Befehle auf einem Windows-Recher ausführen kann. Das andere ist ein spezielles Tool, das trotz seiner großen Dateigröße nur sehr begrenzte Funktionalitäten hat. Es verhält sich wie ein Tunnel, den die Angreifer wahrscheinlich nutzten, um sich in dem angegriffenen Netzwerk festzusetzen.

Die Kombination dieser beiden Werkzeuge hat den Angreifern ermöglicht, einen ständigen Zugang zum Netzwerk zu haben und alle Informationen zu sammeln und auszuleiten, die sie interessant fanden. Es ist außerdem nicht auszuschließen, dass außer den zwei erkannten Schadprogrammen noch andere bösartige Artefakte installiert, aber noch nicht gefunden wurden.

Die Eigenschaften eines der Artefakte und die Erkenntnisse über die Infrastruktur der Angreifer legt nah, dass der Angriff von einer staatlich unterstützen Gruppe namens Sofacy (oder APT28) stammt. Frühere Analysen der Sicherheitsforscher von FireEye aus dem Oktober 2014 legen nahe, dass die Gruppe russischer Herkunft sein könnte. Es gibt jedoch keine Beweise, die es ermöglichen, die Angriffe bestimmten Regierungen oder Staaten zuzuordnen.

Artefakte

Das erste Artefakt – im Weiteren Artefakt #1 genannt – hat die folgenden Eigenschaften:

| Name | winexesvc.exe |

| Größe | 23552 |

| MD5 | 77e7fb6b56c3ece4ef4e93b6dc608be0 |

| SHA1 | f46f84e53263a33e266aae520cb2c1bd0a73354e |

| SHA256 | 5130f600cd9a9cdc82d4bad938b20cbd2f699aadb76e7f3f1a93602330d9997d |

Das zweite Artefakt – im Weiteren Artefakt #2 genannt – hat die folgenden Eigenschaften:

| Name | svchost.exe.exe |

| Size | 1062912 |

| MD5 | 5e70a5c47c6b59dae7faf0f2d62b28b3 |

| SHA1 | cdeea936331fcdd8158c876e9d23539f8976c305 |

| SHA256 | 730a0e3daf0b54f065bdd2ca427fbe10e8d4e28646a5dc40cbcfb15e1702ed9a |

| Compile-Zeit | 2015-04-22 10:49:54 |

Analyse von Artefakt #1

Artefakt #1 wurde auf einem Dateiserver gefunden, der von der Linksfraktion betrieben wird. Die Binärdatei ist eine 64bit-kompatibel kompilierte Binärdatei für das Open-Source-Tool Winexe. Winexe ist eine ähnliche Software wie das populärere PSExec und es erlaubt Systemadministratoren, Remote-Befehle auf angegebenen Servern auszuführen. Kommerzielle Lösungen wie Symantecs pcAnywhere haben mehr Funktionen, aber Winexe ist leichtgewichtig und muss weder installiert noch konfiguriert werden. Einer der Gründe, warum Winexe PSExec vorgezogen wird ist, dass Winexe auch für Linuxrechner verfügbar ist.

Angreifer nutzen immer häufiger Tools wie Winexe und PSExec, um sich in infizierten Netzwerken zu bewegen. Es lassen sich nicht nur sämtliche Befehle auf dem Zielsystem ausführen, die Tools ziehen auch in der Regel keinen Verdacht auf sich, da sie meist auf einer Unbedenklichkeitsliste für Antiviren- und andere kommerzielle Sicherheitssoftware stehen.

Winexe ist ein Windowsdienst, der so konfiguriert werden kann, dass er beim Hochfahren des Rechners automatisch startet und dann auf Befehle über eine „Named Pipe“ wartet. Named Pipes sind eine bei Windows genutzte Methode zur Kommunikation zwischen Prozessen. Durch sie können Prozesse kommunizieren und Daten austauschen, sogar über ein Netzwerk. Bei Artefakt #1 heißt der Kommunikationskanal „ahexec. Rechner im Netzwerk können darauf zugreifen, indem sie ein ein Datei-Handle auf „\Servernamepipeahexec“ öffnen.

Sobald er mit der Pipe verbunden ist, kann ein Nutzer oder ein Programm dem Handle die Informationen zum Ausführen eines Programms übermitteln (so wie man es sonst über die Kommandozeile tun würde). Die Information wird dann an den Aufruf von CreateProcessAsUserA übergeben und der spezifizierte Befehl wird ausgeführt.

Sobald Artefakt #1 sich im Netzwerk befindet, kann der Angreifer zusätzliche Skripte herunterladen oder erzeugen, Befehle ausführen und Daten ausleiten (zum Beispiel einfach durch das FTP-Protokoll). Es ist plausibel, dass sich Artefakt #1 unter anderem Namen auch auf anderen Servern befinden könnte, obwohl wahrscheinlich ist, dass der Angreifer es nur auf Servern platziert hat, bei denen er Interesse an einem dauerhaften Zugriff hat.

Es ist wichtig, dass alle Vorkommen des Programms gefunden und beseitigt werden, denn sie arbeiten autark und bieten die Möglichkeit, einfach und offen Befehle auf dem Zielrechner auszuführen, möglicherweise sogar mit Administrator-Rechten.

Analyse von Artefakt #2

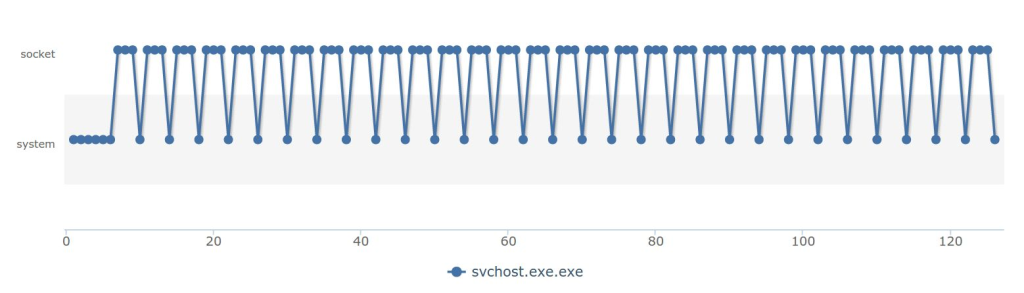

Artefakt #2 wurde auf einem Administrations-Server gefunden, der von der Linksfraktion betrieben wird. Es handelt sich um zugeschnittene Malware, die trotz ihrer erheblichen Größe (1,1 MB) nur sehr begrenzte Funktionalitäten zur Verfügung stellt. Artefakt #2 dient dem Angreifer als Rückkanal, um seinen Zugriff auf das infizierte Netz zu behalten. Die Eigenschaften des Artefakts zeigen, dass die Urheber der Malware sie Xtunnel genannt haben. Wie der Name andeutet, scheint das Artefakt wirklich als Tunnel zu fungieren, damit der Angreifer aus der Ferne auf das interne Netzwerk zugreifen kann und dabei die Persistenz wahren kann.

Das Artefakt benötigt eine intakte Netzwerk-Verbindung, um einwandfrei zu funktionieren. Wenn eine solche Verbindung nicht hergestellt werden kann, verfängt sich der Prozess in einer Endlos-Schleife, wie das folgende Schema zeigt:

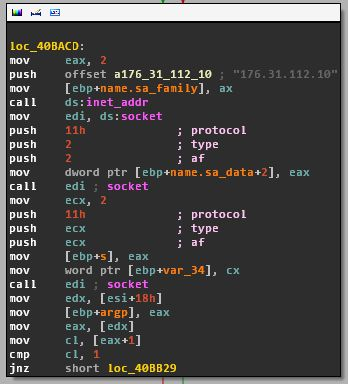

Wie man sieht, versucht das Artefakt nach dem ersten Starten eine Verbindung aufzubauen, indem es einen Netzwerk-Socket erstellt. Wenn das schief geht, wartet es drei Sekunden und versucht es erneut. Die Autoren der Malware scheinen keinen Aufwand betrieben zu haben, Hinweise zu verstecken oder den Code zu verschleiern. Die IP-Adresse, zu der eine Verbindung versucht wird, steht fest programmiert und im Klartext in der Binärdatei. Wir können den in der folgenden Abbildung gezeigten Ablauf beobachten, mit dem das Artefakt versucht, eine Verbindung zu der IP-Adresse 176.31.112.10 aufzubauen.

Diese bestimmte IP-Adresse ist eine wichtige Information, die uns später ermöglichen wird, den Angriff mit einer Serie früherer gezielter Angriffe in Verbindung zu bringen. Die Details der Zuordnung werden später in einem gesonderten Abschnitt erklärt. Im weiteren Verlauf werden wir diese IP-Adresse Command & Control (C&C) nennen.

Das Artefakt kann mehrere Parameter empfangen, einschließlich- -Si, –Sp, –Up, –Pp, -Pi und –SSL. Folgende Signalpakete werden von dem Artefakt an Command & Control gesendet:

-Si

| 00000000 | 2a 00 00 00 | *… |

| 00000004 | b2 23 16 85 ee 59 52 a6 79 3a 2a e2 da 11 c0 1b | .#…YR. y:*….. |

| 00000014 | de 77 ea 47 35 11 de 8a 76 1a ee 16 d9 fd 28 0d | .w.G5… v…..(. |

-Sp

| 00000000 | 22 00 00 00 | „… |

| 00000004 | 90 ac c6 39 09 b6 23 72 9d 36 a6 3b 2e b7 02 ce | …9..#r .6.;…. |

| 00000014 | dd 09 d4 e4 d3 e6 01 5f 6a 37 b2 39 01 b4 0a af | ……._ j7.9…. |

-Up

| 00000000 | 07 00 00 00 | …. |

| 00000004 | 7e e2 82 05 74 be 3f 9b 8e 6a dc 5c d1 fe 85 f7 | ~…t.?. .j….. |

| 00000014 | 5f 33 26 6e 5e 62 c1 0e c0 da a3 b3 6c f9 ca 88 | _3&n^b.. ….l… |

Falls der Parameter -SSL per Kommandozeile an das Artefakt übergeben wurde, werden Signale in eine SSL-Verbindung gepackt und ein Handshake mit C&C wird initiiert.

Interessanterweise kommt das Artefakt gebündelt mit einer Kopie von OpenSSL 1.0.1e aus dem Februar 2013, die auch für die ungewöhnliche Größe der Binärdatei verantwortlich ist. Der Command&Control-Server scheint auch eine veraltete Version von OpenSSL zu nutzen und anfällig gegenüber Heartbleed-Angriffen zu sein. Auch wenn es unwahrscheinlich ist, muss in Betracht gezogen werden, dass der C&C-Server durch diese Sicherheitslücke selbst Opfer von Angriffen Dritter geworden sein könnte.

Wenn die Verbindungen zu C&C von einer Firewall blockiert oder beendet werden, wird das Artefakt funktionsunfähig, da es keine Ausweichlösung bereithält. Da es außerdem nicht selbstständig andere Funktionalitäten ausführt, würde es dann keine direkte Gefahr mehr darstellen.

Eine Yara-Signatur um das Artefakt aufzuspüren befindet sich im Anhang.

Analyse der Auswirkungen

Obwohl die Werkzeuge, die in dem infizierten Netzwerk gefunden wurden, vergleichsweise simpel sind, darf man die Auswirkungen des Angriffs und die Fähigkeiten der Angreifer nicht unterschätzen. In funktioneller Hinsicht reicht die Kombination eines Tunnels und der Ausführung von Befehlen völlig aus, damit sich ein Angreifer mit ausreichenden Privilegien ungestört in einem Netzwerk bewegen kann.

Es ist bemerkenswert, dass Artefakt #2 von den Urhebern am 22. April 2015 kompiliert wurde. Das legt die Vermutung nahe, dass der Angriff nur wenige Wochen gedauert hat. Doch da die Angreifer sich nicht bemüht zu haben scheinen, ihre Spuren zu verstecken oder einen langfristigeren Zugriff zu sichern (beispielsweise wirkt es, als hätten sie nicht versucht, zusätzliche Administratoren-Accounts anzulegen), ist wahrscheinlich, dass die Durchführung der Aktion schnell stattfinden sollte, um bei dieser Gelegenheit so viele Daten wie möglich zu sammeln und auszuleiten.

Diese Vermutung wird von einer rekonstruierten Batch-Datei mit dem folgenden Inhalt unterstützt:

for %%G in (.pdf, .xls, .xlsx, .doc, .docx) do (

forfiles /P F:[REDACTED] /m *%%G /s /d +01.05.2015 /c "cmd /c copy @path

C:ProgramData[REDACTED]d@file" )

Dieses Skript identifiziert alle PDFs und Office-Dokumente, die nach dem 1. Mai (spezifiziert in einem Datumsformat, das von Microsoft Windows in deutscher Sprache unterstützt wird) datiert sind und sammelt sie in einem Ordner, mit dem Ziel, sie dann auszuleiten. In keinem der Artefakte fand sich eine spezielle Datenübertragungsfunktionalität, daher kann es sein, dass der Angreifer die Dokumente über ein gewöhnliches Werkzeug wie FTP hochgeladen hat. Es ist möglich, dass eine vorherige Version des Skripts genutzt wurde, um Daten vor dem 1. Mai 2015 zu sammeln und auszuleiten.

Durch das Wesen des Angreifers und seiner Arbeitsweise (die wir im nächsten Abschnitt beschreiben werden) kann jedoch nicht ausgeschlossen werden, dass noch zusätzliche, anspruchsvolle Artefakte platziert wurden, die entweder bisher noch nicht gefunden oder aber nach der Entdeckung und der öffentlichen Enthüllung des Vorfalls wieder entfernt wurden.

Diese Überlegungen lassen darauf schließen, dass die Infizierung durch einen erfahrenen Angreifer durchgeführt wurde.

Zuordnung

Die Zuordnung von Malware-Angriffen ist niemals leicht, aber im Laufe der Untersuchung habe ich Hinweise darauf gefunden, dass der Angreifer mit einer staatlich unterstützen Gruppe namens Sofacy Group zusammenhängt – auch bekannt als APT28 oder Operation Pawn Storm. Auch wenn wir nicht in der Lage sind, diese Art Urheberschaft zu belegen, legen frühere Analysen der Sicherheitsforscher von FireEye nahe, dass die Gruppe russischer Herkunft sein könnte. Es gibt jedoch keine Beweise, die es ermöglichen, die Angriffe bestimmten Regierungen oder Staaten zuzuordnen.

Sofacy ist eine Gruppe, die sich darauf spezialisiert hat, prominente Ziele anzugreifen und vertrauliche Informationen zu stehlen. Sie sind seit etwa 2006 in dieser Hinsicht aktiv. Es wird angenommen, dass die Gruppe erfolgreich Außen- und Innenministerien von Ex-Sowjet-Staaten, osteuropäische Regierungen und Militäreinrichtungen sowie die NATO und das Weiße Haus angegriffen hat.

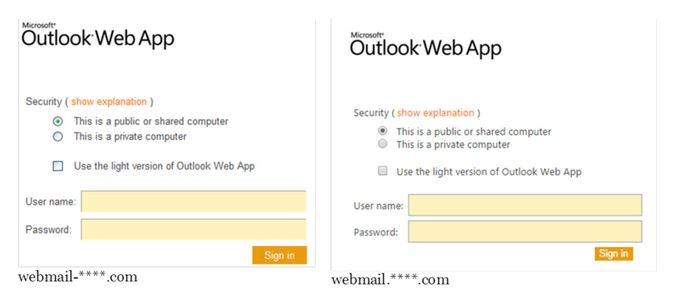

Sofacy ist dafür bekannt, dass häufig Phishing-Angriffe genutzt werden, um die Ziele dazu zu bringen, ihre Anmeldedaten in einen realistisch aussehenden Nachbau interner Systeme wie Webmailer einzugeben. Das wurde beispielsweise in den berühmten Attacken gegen das georgische Innenministerium eingesetzt, die der Invasion von Georgien im Kaukasuskrieg vorausgingen.

Um die Phishing-Angriffe glaubhafter erscheinen zu lassen, nutzt die Sofacy Group Typesquatting, das heißt, sie nutzen absichtliche Rechtschreibfehler (beispielsweise wird der Buchstabe „i“ mit „l“ und „g“ mit „q“ ersetzt oder es werden Satzzeichen eingefügt) und registrieren Domains, die dem Original stark ähneln:

Sofacy ist ebenso dafür bekannt, auf den Angriff zugeschnittene Exploit-Frameworks und Spearfishing-Angriffe zu nutzen. Im vorliegenden Fall ist es jedoch möglich, dass sie es geschafft haben, durch einen Phishing-Angriff Zugriff auf Zugangsdaten von Netzwerkadministratoren im Bundestag zu erhalten, was ihnen dann ermöglicht hat, sich durch das Netzwerk zu bewegen und Zugriff auf weitere Daten zu erhalten. Kurz vor dem Angriff auf den Bundestag haben Sicherheitsunternehmen über die Ausnutzung von Zero-Day-Exploits im Flash Player und Windows durch den selben Angreifer berichtet.

Geteilte Command&Control-Infrastruktur

Die Artefakte selbst enthalten keine nützlichen Hinweise auf eine Zuordnung der Urheberschaft, doch die Netzwerkinfrastruktur, die während des Angriffs genutzt wurde, bringt einige bemerkenswerte Erkenntnisse hervor. Während wir den Command&Control-Server mit der IP-Adresse 176.31.112.10 untersuchten, dessen Adresse fest in Artefakt #2 programmiert ist, konnten wir einige Fehler finden, die die Angreifer gemacht haben. Das hat es uns ermöglicht, den Angriff mit früheren bekannten Angriffen der Sofacy Group in Verbindung zu bringen.

Die IP-Adressen 176.31.112.10 ist ein der französischen Hosting-Firma OVH zugeordneter Server, aber offensichtlich wird er von einer sicheren Offshore-Hosting-Firma namens CrookServers.com betrieben und befindet sich anscheinend in Pakistan:

| Company Address: |

| MUAnetworks |

| U ashraf |

| Village Kakra Town |

| Mirpur AJK |

| Pakistan |

Es ist bei Angreifern üblich, dass sie auf Offshore-Hosting zurückgreifen, da diese seltener mit Strafverfolgungsbehörden kooperieren, wenn es um Takedown-Requests oder die Identifizierung ihrer Kunden geht.

CrookServers scheint auf mehrere Datencenter verteilte Server zu haben, sowie Hosting-Anbieter auf der ganzen Welt.

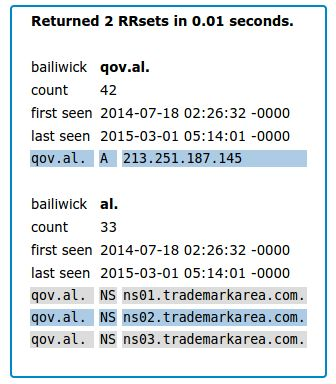

Bei der Analyse vergangener Daten in Verbindung mit C&C 176.31.112.10 haben wir entdeckt, dass der Server am 16. Februar 2015 ein Zertifikat mit einer anderen IP-Adresse geteilt hat, die ebenso CrookServers zuzuordnen ist und die ebenso bei OHV gehostet wird: 213.251.187.145.

Das rekonstruierte geteilte SSL-Zertifikat, das von einer öffentlichen Internet-weiten Scanning-Initiative ermittelt wurde, hatte zu dieser Zeit folgende Attribute:

| MD5 | b84b66bcdecd4b4529014619ed649d76 |

| SHA1 | fef1725ad72e4ef0432f8cb0cb73bf7ead339a7c |

| Algorithm | sha1WithRSAEncryption |

| Self-Signed | No |

| Subject |

C: GB L: Salford ST: Greater Manchester CN: mail.mfa.gov.ua O: COMODO CA Limited all: C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=mail.mfa.gov.ua |

| Serial | 16474505314457171426 |

| Not before | 20140414083521Z |

| Not after | 20410830083521Z |

Wie dargestellt nutzt das Zertifikat mail.mfa.gov.ua als Common Name. Das suggeriert, dass das Zertifikat vorher bei einem ähnlichen Angriff auf das ukrainische Außenministerium oder verwandte Ziele genutzt wurde, auch wenn es keine öffentliche Dokumentation eines solchen Angriffs gibt.

Wichtiger ist jedoch die IP-Adresse, mit der dieses Zertifikats geteilt wurde – 213.251.187.145. Sie wurde zuvor mit der Sofacy Group im Rahmen von Phishing-Angriffen auf albanische Regierungsorganisationen in Verbindung gebracht. Die Gruppe registrierte die Domain qov.al (der Buchstabe „q“ hat das „g“ ersetzt) und erstellte realistische Subdomains, um die Opfer beim Besuch der Seite in eine Falle zu locken. Die Domain war unter der IP-Adresse 213.251.187.145 von Juli 2014 bis März 2015 aktiv.

Die Angriffe der Sofacy Group auf albanische Regierungsinstitutionen wurden im Dezember 2014 von der Beratungsfirma PwC dokumentiert und gemeldet. Bemerkenswert ist, dass dieser Server auch von CrookServers betrieben wird, da unter anderem 454-reverse.crookservers.net zur selben IP-Adresse aufgelöst wird.

Ähnliche Artefakte und der root9B-Bericht

Die Hinweise aus den vorangegangenen Absätzen legen eine Verbindung mit der Sofacy Group deutlich nahe, doch die Artefakte (insbesondere #2) waren noch nicht als Teil des Arsenals der Angreifer bekannt.

Wie dem auch sei, am 12. Mai 2015 (einige Wochen, nachdem der Angriff auf den Bundestag vermutlich begonnen hat), veröffentlichte die amerikanische Sicherheitsfirma root9B einen Bericht, der Details zu Malware-Auszügen enthielt, die Artefakt #2 sehr ähneln. Dieser Bericht erwähnt auch die IP-Adresse, die als Command&Control-Server für den Angriff auf den Bundestag genutzt wurde (176.31.112.10).

Der Bericht ist zu großen Teilen fehlerhaft, dennoch sind einige der Indikatoren für eine Kompromittierung des Systems berechtigt und scheinen Sofacy korrekt zugeordnet worden zu sein.

Die Malware-Artefakte mit den folgenden Hashes ähneln stark denen von Artefakt #2:

566ab945f61be016bfd9e83cc1b64f783b9b8deb891e6d504d3442bc8281b092

Anhang: Signaturen zur Erkennung

rule apt_sofacy_xtunnel

{

meta:

author = "Claudio Guarnieri"

strings:

$xaps = ":\PROJECT\XAPS_"

$variant11 = "XAPS_OBJECTIVE.dll"

$variant12 = "start"

$variant21 = "User-Agent: Mozilla/5.0 (Windows NT 6.3;

WOW64; rv:28.0) Gecko/20100101 Firefox/28.0"

$variant22 = "is you live?"

$mix1 = "176.31.112.10"

$mix2 = "error in select, errno %d"

$mix3 = "no msg"

$mix4 = "is you live?"

$mix5 = "127.0.0.1"

$mix6 = "err %d"

$mix7 = "i`m wait"

$mix8 = "hello"

$mix9 = "OpenSSL 1.0.1e 11 Feb 2013"

$mix10 = "Xtunnel.exe"

condition:

((uint16(0) == 0x5A4D) or (uint16(0) == 0xCFD0)) and

(($xaps) or (all of ($variant1*)) or (all of ($variant2*))

or (6 of ($mix*)))

}

Was will uns der Autor mit den ähnlichen sha256 Hashes sagen??

Da bin ich auch drüber gestolpert. Aus der Ähnlichkeit von hashes lässt sich überhaupt keine Aussage ableiten – das ist schließlich sozusagen eine grundlegende Eigenschaft von hash-Funktionen, dass auch minimalste Änderungen am plaintext zu komplett verschiedenen Ergebnissen führen.

Original lesen. Dort verstehe ich es so, dass die Hashes von anderer Maleware stammen, die ähnlich funktioniert.

„Following are hashes for malware artifacts showing very similar attributes to Artifact #2:“

Ich würde das jetzt so verstehen wollen, dass die Files, die diese Hashes haben, ähnlich sind…. nicht dass die Hashes ähnlich sind. Das wäre ja Quatsch

Das ist schlecht übersetzt, siehe Originaltext (oben verlinkt). Dort heißt es »Following are hashes for malware artifacts showing very similar attributes to Artifact #2«, was wohl eher auf die funktionale Ähnlichkeit bezogen ist.

Das war ein Übersetzungsfehler, ist gefixt. Im englischen Original war es immer korrekt :)

Das hab ich mich auch gefragt. Eine gute Hash-Funktion streut ja bekanntlich bei kleinsten Änderungen des Eingangswertes stark auf die Zielmenge. Was soll das dann bitte erklären, wenn die sich in manchen Stellen übereinstimmen?

Ok ist damit wohl erklärt. Thx

Vielleicht denke ich ja zu professionell, aber die Schlussfolgerung auf den Urheber erschliesst sich mir nicht so recht:

– Hard-coded, unverschleierte IP Adressen bei so einem Ziel? Das wäre sehr leichtsinnig, aber gut, möglich, dass das nicht als sehr wichtig angesehen wurde, diese Spur zu verschleiern

– Der C&C Server war also für Hearthbleed anfällig. Damit besteht durchaus die Möglichkeit, dass der Server von Jemandem gekapert wurde, um diese Attacke auszuführen.

– Die Gruppe hat bisher ähnliche Software nicht genutzt, haben aber andere Programme, mit denen sie es bis ins weisse Haus etc. geschafft haben. Warum sollen sie diese scheinbar so guten Programme nicht auch hier nutzen?

– Was will Russland mit Dokumenten der Linksfraktion? Wären die Artefakte auf Servern der Regierung gefunden worden würde das ja mehr Sinn ergeben. Natürlich besteht aber die Möglichkeit, dass die infizierten Server einfach die waren, welche am einfachsten infiziert werden konnten. Oder es finden sich die gleichen Artefakte später auch noch auf anderen Servern.

Es ist sicher sehr schwer, einen Urheber dieser Attacken zu finden, wenn überhaupt Einer gefunden wird. Die einzige Verbindung, welche als Beweis dient ist der Server, welcher früher von der beschuldigten Gruppe genutzt wurde. Durch Heartbleed wäre es aber durchaus auch möglich, dass der Server zwischenzeitlich gekapert wurde und von einem anderen Akteur genutzt wurde, um die eigene Identität zu verschleiern und / oder den Russen diesen Angriff unterzuschieben. Dafür sprcht aus meiner Sicht die andere Software, die unverschleierte IP im Programm (hier müsste man wenn möglich mit früherer Schadsoftware, welche den C&C genutzt hat vergleichen, wie diese IP dort hinterlegt war) und das Ziel (was aber, wie oben geschrieben auch Zufall sein kann).

Ich will hier eigentlich keine Verschwörungstheorie starten, aber bei den Indizien könnte man auch die USA beschuldigen, hier eine false-flag operation ausgeführt zu haben. Der Server wurde gekapert und die IP als Spur hinterlassen, damit es so aussieht, als ob der Angriff von den Russen kam. Die Linksfraktion wurde angegriffen, weil sie momentan eine grosse Rolle im NSA-Skandal spielt und dabei stark gegen die Interessen von NSA und Co arbeiten.

Beides sind Möglichkeiten, aber für beides gibt es aus meiner Sicht keine wirklichen Beweise.

Das die Linken auf Ziel sind ist meiner Meinung nach kein Indiz für irgend etwas. Warum hat den die CIA/NSA die Rechner ihrer eigenen Senatoren(?) angegriffen.

Man steckt halt auch nicht in den Köpfen der eigenen verbündeten drinnen. Die erzählen einem ja auch nicht alles sondern taktieren und versuchen die eigene Position gegenüber einen selber zu verbessern. In sofern sind die natürlich ein genauso interessantes Ziel wie alle anderen.

Es macht schon Sinn für Russland zu wissen, was die Opposition hier denkt. Unterstützung der Opposition ist Teil der russischen Strategie in europäische Staaten Unruhe zu schaffen, in dem man den gesellschaftlichen Dissens verschärft. Es mag für einen Demokraten sinnlos erscheinen, für eine Autokratie ist eine Einheitsmeinung Überlebenswichtig.

Da ist Russland aber nicht allein mit der Praxis. Gibt genug Belege seitens der USA oder UK wo man weltweit mit teils militärischer Unterstützung, teils politischer Agitation die Opposition zu seinen Gunsten am Volkswillen vorbeigeschmuggelt hat. Das man das mit der Verbreitung von Demokratie begründet ist nur ein alter Hut. Der arabische Frühling steht exemplarisch für die jüngsten Verfehlungen dieser Demokratieschöpfung.

Ich muss meine Aussage ein wenig revidieren:

Beim Schreiben bin ich davon ausgegangen, dass die Schadsoftware nur bei der Linksfraktion gefunden wurde, aber alle Server untersucht wurden.

Jedoch wurde diese Analyse nur bei der Linkfraktion durchgeführt und von dieser auch in Auftrag gegeben, daher können wir keine Aussage darüber treffen, wie es auf anderen Servern aussieht. Gut möglich, dass diese ebenfalls infiziert sind, wodurch die Punkte zur politischen Dimension (nur Linkspartei) nicht stimmen.

Interessanter ist die Frage, warum das BSI angeblich solche Probleme hatte das Ding zu stoppen, wenn es so schlicht gestrickt ist?

Mal ne Frage an den professionell denkenden Jens. Wie würde man den die hinterlegte IP verschleiern???

Tor nehmen und den C&C-Server als Hidden Service betreiben.

… ohne Tor-Client?

Wieso ohne Tor-Client? Den kann man doch in die Malware einbauen.

… hab nochmal recherchiert – wäre sogar ohne Client mit Tor2web möglich und ist (zwar neu) aber scheint eine praktizierte Methode zu sein https://www.virusbtn.com/blog/2015/06_11a.xml – ok

bzw. die IP’s aus den Zertifikaten

Also mir sieht das ein wenig so aus, als würde ich ein Drohbrief aus lauter Zeitungsschnippseln erstellen und – damit der Verdacht nicht auf mich gelenkt wird – mit dem Namen meines Nachbarn unterschreiben ….

Ich glaube nicht, das die was von den Linken wollten. Deren Systeme waren halt leicht angreifbar und von da aus ging es dann weiter zum Bundestag. Die Netzwerke der Fraktionen und des Bundestages sind ja zusammenhängend.

Woher stammt die Kenntnis, das die bei den Linken eingestiegen sind und sich von da aus weiter gehangelt haben? Im Artikel steht dazu nichts. Und wo anders ist mir das auch noch nicht über den Weg gelaufen.

@Nertzpolitik Eventuell solltet ihr noch ein erklärenden Satz einfügen. Ich habe das Gefühl, das ein Teil der Leser nicht erkennt, dass die Analyse nur bei der Links-Fraktion stattfand, dass das aber nicht heißt, das nur sie das Ziel waren und auch nicht unbedingt das Einfallstor.

Das ist natürlich keine Erkenntnis, nur eine Vermutung. Allerdings stand in der Presse (SPON glaube ich), als es losging, was davon, das Bundestag und die Linken ein Problem haben. Als Angreifer würde ich es beim Bundestag auch zuerst über die Fraktionen versuchen. Wobei ich aber voraussetze, das die sich vorher etwas über die Strukturen des Bundestages informiert haben.

Habe es gefunden: http://www.spiegel.de/netzwelt/netzpolitik/cyberangriff-auf-bundestag-offenbar-auch-rechner-von-regierungsmitgliedern-betroffen-a-1034588.html

„Analysen zufolge waren anfänglich vor allem Fraktionscomputer der Linken und der Grünen Ziel der Attacke.“ Die Grünen waren dann aber irgendwann raus aus der Berichterstelltung, frag mal Google, kann jetzt leider nicht weitersuchen.

Zitat vergessen, aus dem gleichen Artikel: „Mithilfe eines sogenannten Trojaners infizierten sie offenbar zunächst Dienstrechner einer Bundestagsfraktion und gelangten anschließend an Administratoren-Passwörter, die ihnen das weitere Eindringen ins interne Parlamentsnetz ermöglichten.“ – da steht einer Fraktion.

Mir erscheint eher relevant, daß Angriffe nicht abgewehrt werden können bzw. gar nicht erst bemerkt werden.

Wer es war, nun ja… Interesse an den Daten haben viele und Angriffe starten werden auch viele…

Da fragt man sich als dummer User, warum wird ein Haufen Geld für die Entwicklung und Anschaffung des Bundestrojaners ausgegeben, wenn die Kompromitierung so simpel ist.

Der Bundestrojaner soll ja nicht auf den eigenen Systemen benutzt werden. Die wissen schon, daß Private teilweise besser absichern :P

Ist doch klar: Angreifer sind DIE Russen und schuld daran sind DIE Linken.

Mich interessiert der Verbleib meine Steuergelder ja: wie konnte das passieren? Warum war die Absicherung gegen solche Hacker unzureichend? Wenn das Phishing war, dann muss ja jemand mit Administratorenrechten quer durch das Netz gesurft sein. Ob die Russen oder der Geheimdienst von Finnland, unser Parlament muss doch damit rechnen, das jemand rein will und Vorkehrungen treffen. Aber Dank an die Linken, immerhin reden sie darüber.

Um es kurz zu machen, nein, es ist nicht notwendig, dass da jemand mit administrativen Rechten nicht beim „surfen“ aufgepasst hat. Es reicht häufig schon erst einmal überhaupt einen Fuß in der Tür zu haben. Dabei ist vollkommen irrelevant wie viel der Nutzer darf oder nicht.

Schritt 1 ist immer erst einmal die andere Büchse zum „Hallo“ sagen zu bringen und sich irgendwie zu platzieren, So dass der Rechner erst einmal überhaupt mit einem redet .

Schritt 2 ist dann im Normalfall eine Rechteeskalation. Sprich ich mache mich zum Admin.

Schritt 3: System patchen und Löcher stopfen. (Unglaublich aber wahr, wenn man erst einmal drinnen ist, dann dichtet man das System normalerweise gegen weitere Angriffe ab um nicht gestört zu werden.)

Schritt 4: All Your Base Are Belong To Us! Nun kann man in aller Ruhe anfangen das Netz hoch zu nehmen. Das kann im Extremfall bis hin zur totalen Kontrolle über die komplette Domäne gehen und die eigentlichen Admins werden ausgesperrt. Im Normalfall verhält man sich allerdings unauffällig und ist eigentlich bei allem was man tut immer darauf bedacht bloß keine Fehlermeldung, Bluescreen oder Absturz zu verursachen. So etwas erzeugt nämlich Verdacht. Und dagegen, dass jemand den Strom rauszieht, kann ich mich remote nicht wirklich wehren.

Von daher, nein, es muss nicht zwingend jemand mit Adminrechten gewesen sein.

Ach ja ehe ich es vergesse, die Antwort auf die Frage warum die Absicherung gegen solche Blackhats dermaßen unzureichend war, ist bestechend einfach.

DENN SIE WISSEN NICHT WAS SIE TUN.

Dass der C&C-Server in Pakistan stehen soll, ist völlig abwegig, wenn man mal ein Traceroute ausführt. Der steht mit Sicherheit in der EU.

Dass aber in der EU keine Ermittlungsbehörde in der Lage ist, die offenbar seit Monaten genutzten C&C-Server zeitnah bei einer französischen Hosting-Firma zu beschlagnahmen oder unauffällig den Trafffic zu überwachen und die Täter eindeutig festzustellen, ist schon verwunderlich.

Diese einfache Methode an die vermeintlichen Urheber zu kommen erinnert doch stark an die vielen aus Versehen liegen gelassenen Personalausweise von Terroristen.

Und dann noch Trojaner bei den Linken von den Russen…

Das stinkt.

Das schöne an der IT oder auch Forensik für Geheimdienste ist, das alles verändert und manipuliert werden kann so das man Irgendjemanden den man nicht leiden kann zum Täter machen könnte. Siehe Edathy, Wulf, FIFA usw. Zusätzlich erschwerend kommt noch hinzu das die allerwenigstens selbst viele Fachleute die Thematik und Technik wirklich allumfassend durchblicken denn dafür ist das alles viel zu komplex und man will ja auch noch Leben als sich nur mit IT im Keller zu beschäftigen. Nur zum Thema IT Bespitzelung gibt es einen erheblichen Qualitätsunterschied den auch dieser Artikel deutlich macht. Die einen müssen Trojaner einbringen also Schwachstellen ausnutzen und den anderen wie der USA und den Engländern gehört das NETZ. Am Beispiel eines Briefkastens bedeutet das, das die NSA, GCHQ, BND, Verfassungsschutz einen Briefkasten aufstellen zu dem sie den Schlüssel haben. Privatpersonen benutzen diesen Briefkasten im dem glauben das dieser sicher und privat wäre. Tatsache aber ist das der Briefkasten den USA und den Superreichen gehört und die Kontrolleure und Verwalter sind die Geheimdienste. Die Geheimdienste können also jederzeit die Post eines jeden Bürgers sichten weil es gibt keine anderen Briefkästen. Der Qualitätsunterschied zu Trojanern ist das zum Beispiel Kriminelle oder auch vielleicht Russen entweder ein kleines Loch oder mit Gewalt ein Loch am Briefkasten einbringen müssten. Das schränkt natürlich die Möglichkeiten eines Angreifers mittels Trojaner ein der vielleicht ein kleines fitzelchen Papier also ein Datenfragment ergattern kann im Unterschied zu den USA und Geheimdiensten die von vornerein die gesamte Post aller Bundesbürger lesen können weil ihnen der Briefkasten also das Netz gehört. Fazit ist das Netz darf nicht von den USA betrieben werden und auch Geheimdienste dürfen keine unkontrollierten Direktzugänge zum Netz haben. Ich bin für eine IT Struktur die von Beamten und dem Parlament kontrolliert wird. Wenn man dann zu einem Land eine gute Beziehung hat wird das Routing dorthin aufgebaut. Wenn Bespitzlung vorkommt wird es gekappt. Zumindest hat man dann noch die Kontrolle!!! Wenn aber die IT Infrastruktur der USA gehört was faktisch der Fall ist haben wir natürlich keine Kontrolle mehr und keine Demokratie.

Server der Linksfraktion im Bundestag waren mit Schadsoftware infiziert, die offenbar von einer staatlich geförderten Gruppe aus Russland stammt.

Jawoll , und die Erde ist eine Scheibe .

Die einfachste Lösung wäre , die Rückratfreien NSA befürworter : Merkel , de Maiziere und BND – Chef Schindler an den Lügendetektor anschliessen .

Danke für diesen sehr interessanten Beitrag.

Die Übersetzung zu „großen Teilen fehlerhaft“ ist falsch. Im englischen Original ist von zahlreichen Ungenauigkeiten (numerous inaccuracies) die Rede.