Die Webseiten des Landes Niedersachsen antworten laut heise nicht auf HTTP-Requests von anonymen Nutzern, die Dienste wie Tor oder JonDo in Anspruch nehmen. Wer also versucht, anonymisiert mit den Behörden in Kontakt zu treten, oder sich zu informieren, erhält eine Fehlermeldung

Die Webseiten des Landes Niedersachsen antworten laut heise nicht auf HTTP-Requests von anonymen Nutzern, die Dienste wie Tor oder JonDo in Anspruch nehmen. Wer also versucht, anonymisiert mit den Behörden in Kontakt zu treten, oder sich zu informieren, erhält eine Fehlermeldung einen Time-out.

Begründet wird die Maßnahme mit der Furcht vor Angriffen aus dem Cyberspace – nur einer von vielen kleinen Schritten, um Tor-Nutzer zu diskreditieren und das System in eine zwilichtige Ecke zu rücken. Eine Maßnahme, die im Regal direkt neben dem Verweis auf Terroristen und Kriminelle liegt.

Dass diese Sperre laut Telemediengesetz sogar illegal ist, weil die anonyme oder pseudonyme Nutzung ermöglicht werden muss, stört die Sprecherin des Landesbetriebs für Statistik und Kommunikationstechnologie Niedersachsens wenig, schließlich findet sich im TMG das zu ausschweifender Interpretation einladende Schlupfloch „soweit dies technisch möglich und zumutbar ist.“

Ich kann bei dieser Aktion nur an die Aktion Uberwach! erinnern, die in Ihrer IP-Adressenliste auch den (vermeintlichen) Adressbereich der niedersächsischen Landesregierung bereithält. Mit wenigen Handgriffen reagiert der eigene Server Anfragen aus diesem Bereich nicht mehr. Dazu aufzurufen wäre aber genau so bescheuert wie die Aktion der Niedersachsen, die sie im Übrigen auch nicht korrekt umgesetzt zu haben scheinen:

Ich kann bei dieser Aktion nur an die Aktion Uberwach! erinnern, die in Ihrer IP-Adressenliste auch den (vermeintlichen) Adressbereich der niedersächsischen Landesregierung bereithält. Mit wenigen Handgriffen reagiert der eigene Server Anfragen aus diesem Bereich nicht mehr. Dazu aufzurufen wäre aber genau so bescheuert wie die Aktion der Niedersachsen, die sie im Übrigen auch nicht korrekt umgesetzt zu haben scheinen:

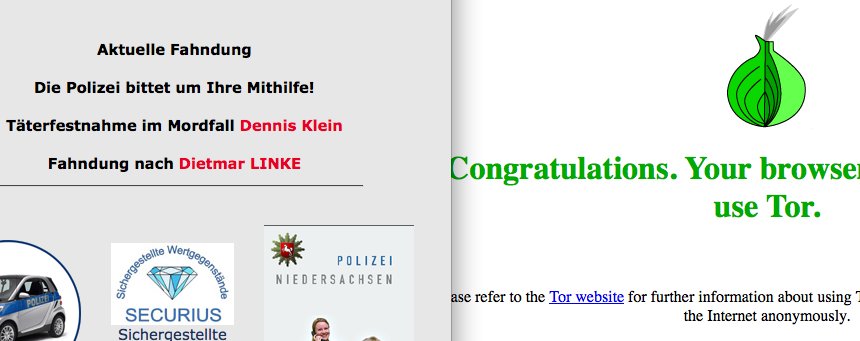

Per Tor informierte ich mich gerade auf den Seiten der Niedersachsener Polizei über aktuelle Fahndungen, bei denen um meine Mithilfe gebeten wird. Und wenn ich ehrlich sein soll: Ohne Anonymisierung behalte ich meine Bahnbrechenden Hinweise auch lieber für mich.

Um die nicht funktionierende Sperre wird sich jetzt wohl das Cyber-Abwehrzentrum kümmern müssen.

Also würden Zombienetze Tor etc benutzen :D

Für alle Nicht-Technisch-Bewanderten als Erklärung:

Wer das TOR-Netzwerk für einen „DDOS-Angriff“ benutzt schießt das TOR-Netz ab, nicht die angegriffene Seite.

Die „Erklärung“ des Landes Niedersachsen ist also erstens eine dumm-dreiste Lüge und technisch gesehen Unsinn.

DDoS ist nun wirklich kein hacken – und wessen Fatasie oder Fähigkeiten auf dieser Ebene enden, wird auch nicht verstehen, dass Anonymisierungs-Blocks kein allzu dummer Weg sind, sich durch Motivationsbremsen gegen Angreifer zu schützen, wenn man an genau der Stelle sitzt, die jede nichtanonymisierte IP mit einem kurzen Telefonanruf in den Klarnamen des Anschlussinhabers verwandeln kann.

So viel wollen wir ihnen dann schon noch zugestehen.

„DDoS“ erscheint im Artikel nicht.

Dein Kommentar ist also erstens technisch gesehen Unsinn und zweitens…

jub, war ein schnellschuss.

tschuldigung!

Nach der Ankündigung von LulzSec und Anonymous zu einem „Hack the Planet“ würde mir aber als „Sachverständiger“ klar werden dass bei einem DDOS Angriff weder dieser aus TOR ausgehen wird, noch dass TOR (generell) der einzigste Weg zur Anonymisierung (ob mit beabsichtigtem Angriff oder ohne) ist.

Einfach mal wieder ins Leere agiert aus blindem Unwissen…

wer hat nen alten Twitter Account und möchte Lulzsec auf die Niedersächsischen Seiten hinweisen? ;)

Die Webseiten des Landes Niedersachsen antworten laut heise nicht auf HTTP-Requests von anonymen Nutzern […] erhält einen Time-out.

Einfach mal selbst ausprobieren.

Man erhält schon eine Antwort, allerdings keine, äh, hilfreiche:

„Zurückgewiesene Anfrage“

http://twitpic.com/5e9uwo

Hmmm,… sollen die doch die IP-Liste von ueberwach.de als Whitelist nutzen. Alle anderen sind doch eh verdächtig und damit eigentlich auch schon schuldig!

Ich habe da mal kurz eine technische Frage dazu: Wenn ich die Funktionsweise von TOR richtig verstanden habe, dann erhalte ich als Nutzer von TOR doch die IP-Ardesse desjenigen, dessen laufender TOR Klient gerade mit mir verbunden ist. Somit erhalte ich doch eine real existierende IP-Ardesse, die zu irgendeinem Server gehört, der irgendwo auf der Welt steht. Weiterhin ist es doch so, dass jeder, der TOR benutzt, doch auch selber seine IP mit Hilfe des Klients zur Verfügung stellen kann,oder?

Wenn dies so ist, wie unterscheiden denn dann die Server des Lands Niedersachsen zwischen einem ausländischen Besucher und jemanden, der mit einer TOR-IP aus dem Ausland surft?

Anders ausgedrückt: Kann es sein, dass die Niedersachsen-Server jede ausländische IP blocken?

Nein, es gibt Listen der Tor Exit-Nodes. Die sollen unter anderem zum Beispiel dazu dienen, dass man die Inhaber der Anschlüsse nicht anzeigt, und sowohl die Zeit der Justiz, als auch die der Anschlussinhaber nicht vergeudet.

Nicht jeder Teilnehmer am TOR-Netzwerk stellt automatisch eine Exit-Node zur Verfügung. Der Großteil leiten den Verkehr nur an eine weitere Station innerhalb des Torcircuits weiter.

Und die Anzahl der Exitnodes ist durchaus übersichtlich und meines Wissens auch online abrufbar.

Bleibt die Frage ob man dem nicht mit hidden exit nodes begegnen kann.

Es werden nicht nur Exit Nodes gesperrt sondern alle Tor Nodes. Meine IP befindet sich ebenfalls auf der Sperrliste obwohl ich keine Exit Node betreibe.

Es scheinen aber nicht alle geblockt zu sein. Wenn man die Identität wechselt, kann man die Seite erreichen. Auch ausländische Tor-ExitNodes sind erlaubt. Ich besuchte gerade die Landesseite aus den 2x Erfolgreich aus den USA und einmal aus der Schweiz. Mit einer Niederländischen Exit-Node und einer Deutschen, kam ich hingegen nicht auf die Seite.

Wir sehen, die Maßnahme scheint ein zielgerichteter Erfolg zu sein.

Das Internetz darf kein rechtsfreier Raum sein!

*SCNR*

Da ich einen Tor Server auf meine SDSL zu hause betreibe (keine Exit Node, ich will ja noch ruhig schlafen), habe ich den Zugriff auf die Seite mal ausprobiert ohne Tor ausprobiert. Die Seite ist blockiert. Exit Node IPs hätte ich ja vielleicht unter umständen und mit viel gutem Willen eventuell noch verstehen können. Aber Adressen von denen bei denene garantiert kein Tor Traffic ankommt kann ich beim besten Willen nicht verstehen. Was soll das bringen?

„Begründet wird die Maßnahme mit der Furcht vor Angriffen aus dem Cyberspace“

Da sieht man wieder, wie nah die Damen und Herren an der Realität dran sind. Von Zombies, die als Socks5 benutzt werden, haben die bestimmt noch nie etwas gehört. Und wenn ich etwas Böses vor habe, dann nehme ich sicher nicht TOR – wäre mir viel zu unsicher.

Auch auf der Seite, direkt nach FB verlinkt:

„WhiteIT – Bekenner auf facebook werden!

White IT ist ein breites Bündnis mit dem Ziel, gemeinsam technische und organisatorische Lösungen für ein Internet ohne Kinderpornographie zu schaffen. Werden Sie auch Bekenner im Kampf gegen Kindesmissbrauch und dessen Darstellung im Internet. Klicken Sie bei facebook auf „Gefällt mir“.“

Ich denke, dort arbeiten vor allem Sonderexperten für extremen Aktionismus, die nicht sonderlich viel nachdenken …

Denke das hat durchaus auch Auswirkungen auf nicht TOR User… es gibt ja auch einige Exit Nodes die dynamische IP Adressen verwenden. Wenn nach spätestens 24 Stunden dann die IP neu vergeben wird , dann kann es durchaus sein dass ein anderere nichtsahnender Kunde plötzlich auf die Seite nicht zugreifen kann.. nur weil kurz vorher die IP noch ein Exit Node hatte.Wird sehr schwierig sowas zu vermeiden.. weil die ständig die dynamischen IP Ranges checken müssten ob dahinter immer noch der TOR exit Node steht.

Von China lernen, heißt siegen lernen.

Ich frage mich echt, was die Spacken da alles so speichern? Die geben ja sogar eine ID für die Anfrage eines HTTP Requestes aus ….

Das lässt ja echt böses ahnen …

Erm nix…

das wäre doch nur erlaubt, wenn der Benutzer ausdrücklich zugestimmt hat.

Dennoch finde ich ebenfalls, dass die ganze Aktion ne Unverschämtheit ist, haben die so ne unsichere Software laufen, dass sie ständig SQL-injections zu befürchten haben?

Wie oben schon mehrfach geklärt kann dDoS ja kaum der Angriffsvektor sein. Andere Angriffe sind denkbar, allerdings denke ich auch, wenn man ein Bösewicht ist und was Böses machen will findet man schon einen Weg ausreichend anonym und dennoch nicht geblockt zu sein und wenn man sich nen Bot(-netz) mietet, was dann ja ne 0815-IP und idR nen Windowsrechner ist.

Im Sinne von „wenn Dummheit als Erklärung ausreicht nimm keine Verschwörung an“ geht es vielleicht wirklich nicht um die diskreditierung von TOR-Benutzern, da ist einfach jemand bescheuert.

@Offene Liste von TOR-Exit-Nodes:

Es ist für den Betrieb schlicht notwendig, dass alle Nodes (auch die weiterleitenden) bekannt sind, weil der Benutzer mit deren öffentlichen Schlüsseln verschlüsseln muss.

In so einem Fall wäre der sinnvollere Weg aber, entweder die Sicherheitslücke zu schließen, die Software zu wechseln oder, bei rein interner Verwendung, den entsprechenden Server nur über VPN zugänglich zu machen.

Äh ja, genau das wollte ich damit andeuten :D

„Niedersachsener Polizei“? Da rollen sich mir die Fußnägel hoch. Gemeint ist vermutlich die niedersächsische Polizei.

Natürlich ist damit die Niedersachsener Vereinigung deutschter Erbensenzähler gemeint, was sonst?

Mal hier fragen? Vielleicht ist es nur ein zu gut gemeintes Feature des CMS Anbieters/Hosters.

Zentrales IT-Management

Nds. Ministerium für Inneres und Sport

Lavesallee 6

30169 Hannover

UPDATE: „Laut LSKN bestand die Sperre bereits seit 2008, sie sei bisher aber niemandem aufgefallen. Damals sei bei einem Upgrade des Gateways die vom Hersteller empfohlene Sperrliste übernommen worden. „

http://www.heise.de/newsticker/meldung/Niedersachsen-hebt-Sperre-fuer-Anonymisierungsdienste-wieder-auf-1264768.html

Letzte Fragen: Was für ein Update, was für ein Gateway, welcher Hersteller? Macht/Empfiehlt flyingdog sowas? Oder gab es noch einen anderen Hersteller, der hier gemeint sein könnte? Proxie, etc.?

flying dog software

Schloß Quassel

19249 Quassel

Germany

Finden sich nicht mal irgendwo 1000 Nutzer, die alle via Tor auf die Seiten gehen, ihren Misserfolg dokumentieren und danach zum Anwalt rennen, um das Land abmahnen zu lassen? Die Anwälte reiben sich die Hände, und das Land kriegt einen Anreiz, das abzustellen – die Rechtslage ist ja nun eindeutig…

Es gibt viele schöne Laternen.